Nesta página, você encontra uma visão geral da navegação do Security Command Center Enterprise e o que é possível fazer com as páginas de nível superior do Security Command Center. Se você estiver usando o Security Command Center Standard ou Premium, consulte Como usar o Security Command Center Standard ou Premium no console Google Cloud .

Se o Security Command Center não estiver ativo, você pode convidá-lo. Para mais informações sobre como ativar o Security Command Center Enterprise, consulte Ativar o nível Enterprise do Security Command Center.

Permissões do IAM obrigatórias

Para usar o Security Command Center com todos os níveis de serviço, é necessário ter um papel de gerenciamento de identidade e acesso (IAM) com as permissões adequadas:

- O Leitor administrador da Central de segurança (

roles/securitycenter.adminViewer) permite que você visualize o Security Command Center. - O Editor administrador da Central de segurança (

roles/securitycenter.adminEditor) permite visualizar o Security Command Center e fazer mudanças. - Com o Visualizador de serviço do Chronicle (

roles/chroniclesm.viewer), é possível ver a instância associada do Google SecOps.

Se as políticas da organização estiverem definidas para restringir identidades por domínio, faça login no console do Google Cloud em uma conta que esteja em um domínio permitido.

Os papéis do IAM para o Security Command Center podem ser concedidos no nível da organização, da pasta ou do projeto. A capacidade de ver, editar, criar ou atualizar descobertas, recursos e fontes de segurança depende do nível a que você tem acesso. Para saber mais sobre os papéis do Security Command Center, consulte Controle de acesso.

Você também precisa de um dos seguintes papéis do IAM:

- Administrador do Chronicle SOAR (

roles/chronicle.soarAdmin) - Gerenciador de ameaças do Chronicle SOAR (

roles/chronicle.soarThreatManager) - Gerenciador de vulnerabilidades do Chronicle SOAR

(

roles/chronicle.soarVulnerabilityManager)

Para ativar o acesso aos recursos relacionados ao SOAR, também é necessário mapear essas funções do Identity and Access Management para uma função do SOC, um grupo de permissões e um ambiente na página Configurações > Configurações do SOAR. Para mais informações, consulte Mapear e autorizar usuários usando o IAM.

Acessar o Security Command Center no Google Cloud console

Você pode acessar o conteúdo do Security Command Center no console Google Cloud pela página Visão geral de risco.

Acesse Security Command Center:

Selecione a organização em que você ativou o Security Command Center Enterprise.

Se o Security Command Center estiver ativo na organização ou no projeto selecionado, a página Visão geral de risco será exibida com uma visão geral.

Recursos e navegação do Security Command Center

A seguir, descrevemos a navegação no Security Command Center Enterprise. Se você usa o Security Command Center Standard ou Premium, consulte Como usar o Security Command Center Standard ou Premium no Google Cloud console.

As tarefas que você pode realizar dependem do seu nível de serviço do Security Command Center, dos serviços ativados e das permissões no papel do IAM que você recebeu.

A navegação à esquerda do Security Command Center Enterprise inclui links para páginas no locatário do Google Security Operations configurado durante a ativação do Security Command Center Enterprise.

Além disso, o locatário do Google Security Operations configurado durante a ativação do Security Command Center Enterprise inclui links para um subconjunto de páginas do console Google Cloud .

Para saber quais recursos do Google Security Operations estão disponíveis com o Security Command Center Enterprise, consulte Níveis de serviço do Security Command Center. Clique em um link para ver uma explicação sobre a página.

| Seção de navegação do consoleGoogle Cloud | Link |

|---|---|

| Risco | |

| Investigação | |

| Detecção | |

| Resposta | |

| Painéis | |

| Configurações |

Página de visão geral de risco

A página Visão geral do risco oferece uma visão rápida das novas ameaças e do número total de vulnerabilidades ativas no seu ambiente doGoogle Cloud de todos os serviços integrados.

A página Visão geral de risco é seu primeiro painel de segurança de contato, destacando riscos de alta prioridade nos seus ambientes de nuvem. Para ver detalhes sobre áreas de investigação individuais em Visão geral, selecione uma das seguintes visualizações:

Todo o risco: mostra todos os dados.

Vulnerabilidades de CVE: mostra vulnerabilidades e informações relacionadas de CVE.

Dados: mostra informações sobre sua postura de segurança de dados (pré-lançamento).

Código: mostra descobertas de segurança relacionadas ao código.

Segurança de IA: mostra descobertas relacionadas à IA e dados de postura de segurança.

Página "Problemas"

Os problemas são os riscos de segurança mais importantes que o Security Command Center Enterprise encontra nos seus ambientes de nuvem, dando a você a oportunidade de responder rapidamente a vulnerabilidades e ameaças. O Security Command Center descobre problemas usando simulações de red team virtual e detecções baseadas em regras. Para informações sobre como investigar problemas, consulte Visão geral de problemas.

Página de descobertas

Na página Descobertas, é possível consultar, analisar, desativar o som e marcar descobertas do Security Command Center, os registros que os serviços do Security Command Center criam quando detectam um problema de segurança no seu ambiente. Para mais informações sobre como trabalhar com as descobertas na página Descobertas, consulte Analisar e gerenciar descobertas.

Página "Recursos"

A página Recursos mostra todos os Google Cloud recursos, também chamados de recursos, no seu projeto ou organização.

Para mais informações sobre como trabalhar com recursos na página Recursos, consulte Trabalhar com recursos no console.

Página "Compliance"

Por padrão, quando você ativa o Security Command Center, a página Conformidade mostra a guia Monitorar. Essa guia mostra todas as estruturas regulatórias compatíveis com o Security Command Center usando o Security Health Analytics e a porcentagem de controles de comparativo de mercado aprovados.

Na guia Monitorar, você pode conferir cada estrutura regulatória e mais detalhes sobre quais controles regulatórios o Security Health Analytics verifica, o número de violações detectadas para cada controle e uma opção para exportar um relatório de compliance para essa estrutura regulatória.

Os verificadores de vulnerabilidades do Security Health Analytics monitoram violações de controles de compliance comuns com base em um mapeamento de melhor esforço fornecido pelo Google. Os relatórios de compliance da Análise de integridade da segurança não substituem uma auditoria de compliance, mas podem ajudar você a manter seu status de compliance e detectar violações antecipadamente.

Ao ativar o Gerenciador de compliance (pré-lançamento) para o Security Command Center Enterprise, a página Compliance mostra as seguintes guias adicionais: Configurar (pré-lançamento), Monitorar (pré-lançamento) e Auditoria (pré-lançamento). Com elas, é possível criar e aplicar controles e frameworks de nuvem, monitorar seu ambiente e concluir auditorias.

Para mais informações sobre como o Security Command Center oferece suporte ao gerenciamento de compliance se o Compliance Manager não estiver ativado, consulte Gerenciar compliance.

Página de gerenciamento de postura

Na página Postura, é possível conferir detalhes sobre as posturas de segurança criadas na sua organização e aplicá-las a uma organização, pasta ou projeto. Também é possível conferir os modelos de postura predefinidos disponíveis.

Pesquisa no SIEM

Nesta página do console do Security Operations, você encontra eventos e alertas do Modelo Unificado de Dados (UDM) na sua instância do Google Security Operations. Para mais informações, consulte Pesquisa do SIEM na documentação do Google Security Operations.

Pesquisa no SOAR

Nessa página do console do Security Operations, é possível encontrar casos ou entidades específicos indexados pelo SOAR do Google Security Operations. Para mais informações, consulte Trabalhar com a página "Pesquisar" no SOAR na documentação do Google Security Operations.

Regras e detecções

Nesta página do console do Security Operations, é possível ativar detecções selecionadas e criar regras personalizadas para identificar padrões nos dados coletados usando os mecanismos de coleta de dados de registros do console do Security Operations. Para informações sobre as detecções selecionadas disponíveis no Security Command Center Enterprise, consulte Investigar ameaças com detecções selecionadas.

Alertas e IOCs

Nesta página do console do Security Operations, você pode ver os alertas criados por detecções selecionadas e regras personalizadas. Para informações sobre como investigar alertas, consulte o seguinte na documentação do Google Security Operations:

- Investigar alertas da GCTI gerados por detecções selecionadas.

- Investigar um alerta.

Manuais

Nesta página do console do Security Operations, você gerencia os playbooks incluídos no caso de uso SCC Enterprise: orquestração e correção na nuvem.

Para informações sobre as integrações disponíveis neste caso de uso, consulte Níveis de serviço do Security Command Center.

Para informações sobre os playbooks disponíveis, consulte Atualizar o caso de uso empresarial.

Para informações sobre como usar a página Playbooks do console do Security Operations, consulte O que há na página "Playbooks"? na documentação do Google Security Operations.

Página "Origens"

A página Origens contém cartões que fornecem um resumo de recursos e descobertas das origens de segurança ativadas. O card de cada origem de segurança mostra algumas das descobertas dessa origem. Clique no nome da categoria de descoberta para visualizar todas as descobertas dela.

Painéis do SIEM

Nesta página do console das Operações de segurança, é possível conferir painéis do SIEM das Operações de segurança do Google para analisar alertas criados por regras das Operações de segurança do Google e dados coletados usando os recursos de coleta de dados de registro do console das Operações de segurança.

Para mais informações sobre como usar painéis do SIEM, consulte Visão geral dos painéis na documentação do Google Security Operations.

Painéis do SOAR

Nesta página do console do Security Operations, é possível ver e criar painéis usando dados de SOAR que podem ser usados para analisar respostas e casos. Para mais informações sobre como usar os painéis do SOAR, consulte Visão geral do painel do SOAR na documentação do Google Security Operations.

Relatórios do SOAR

Nesta página do console do Security Operations, é possível conferir relatórios com base nos dados do SOAR. Para mais informações sobre como usar relatórios do SOAR, consulte Entender os relatórios do SOAR na documentação do Google Security Operations.

Configurações do SCC

Permite configurar o Security Command Center, incluindo:

- Outros serviços do Security Command Center

- Conectores multicloud

- Conjuntos de recursos de alto valor

- Regras de silenciamento de descobertas

- Exportações contínuas de dados

Guia de configuração do SCC

Permite ativar o Security Command Center Enterprise e configurar outros serviços. Para mais informações, consulte Ativar o nível Enterprise.

Configurações do SIEM

Nesta página do console do Security Operations, é possível mudar a configuração de recursos relacionados ao SIEM do Google Security Operations. Para informações sobre como usar esses recursos, consulte a documentação do Google Security Operations.

Configurações do SOAR

Nesta página do console do Security Operations, é possível mudar a configuração dos recursos relacionados ao SOAR do Google Security Operations. Para informações sobre como usar esses recursos, consulte a documentação do Google Security Operations.

Diferenças entre as páginas do Security Command Center Enterprise

O nível Enterprise do Security Command Center inclui recursos disponíveis nas páginas do console Google Cloud e do console do Security Operations.

Faça login no console do Google Cloud e navegue até as páginas do console de operações de segurança na navegação do console do Google Cloud . Esta seção descreve as tarefas que podem ser realizadas em cada uma delas.

Google Cloud páginas do console

As páginas do console do Google Cloud permitem realizar tarefas como as seguintes:

- Ative o Security Command Center.

- Configure as permissões do Identity and Access Management (IAM) para todos os usuários do Security Command Center.

- Conecte-se a outros ambientes de nuvem para coletar dados de recursos e configurações.

- Trabalhar com descobertas e exportá-las.

- Avalie os riscos com pontuações de exposição a ataques.

- Trabalhe com problemas, os riscos de segurança mais importantes que o Security Command Center Enterprise encontrou nos seus ambientes de nuvem.

- Identifique dados de alta sensibilidade com a proteção de dados sensíveis.

- Investigue e corrija descobertas individuais para seu Google Cloud.

- Configure o Security Health Analytics, o Web Security Scanner e outros Google Cloud serviços integrados.

- Gerenciar posturas de segurança.

- Configurar controles e estruturas de nuvem.

- Gerenciar uma postura de segurança de dados.

- Avalie e informe sua conformidade com padrões ou comparativos de mercado de segurança comuns.

- Ver e pesquisar seus recursos Google Cloud .

A imagem a seguir mostra o conteúdo do Security Command Center no console doGoogle Cloud .

Páginas do console de operações de segurança

Na página do console do Security Operations, é possível realizar tarefas como:

- Conecte-se a outros ambientes de nuvem para coletar dados de registro e fazer detecções selecionadas no gerenciamento de eventos e informações de segurança (SIEM).

- Configure as definições de orquestração, automação e resposta de segurança (SOAR).

- Configure usuários e grupos para gerenciamento de incidentes e casos.

- Trabalhar com casos, o que inclui agrupar descobertas, atribuir tíquetes e trabalhar com alertas.

- Use uma sequência automatizada de etapas conhecida como playbooks para corrigir problemas.

- Use a mesa de trabalho para gerenciar ações e tarefas pendentes de casos abertos e playbooks.

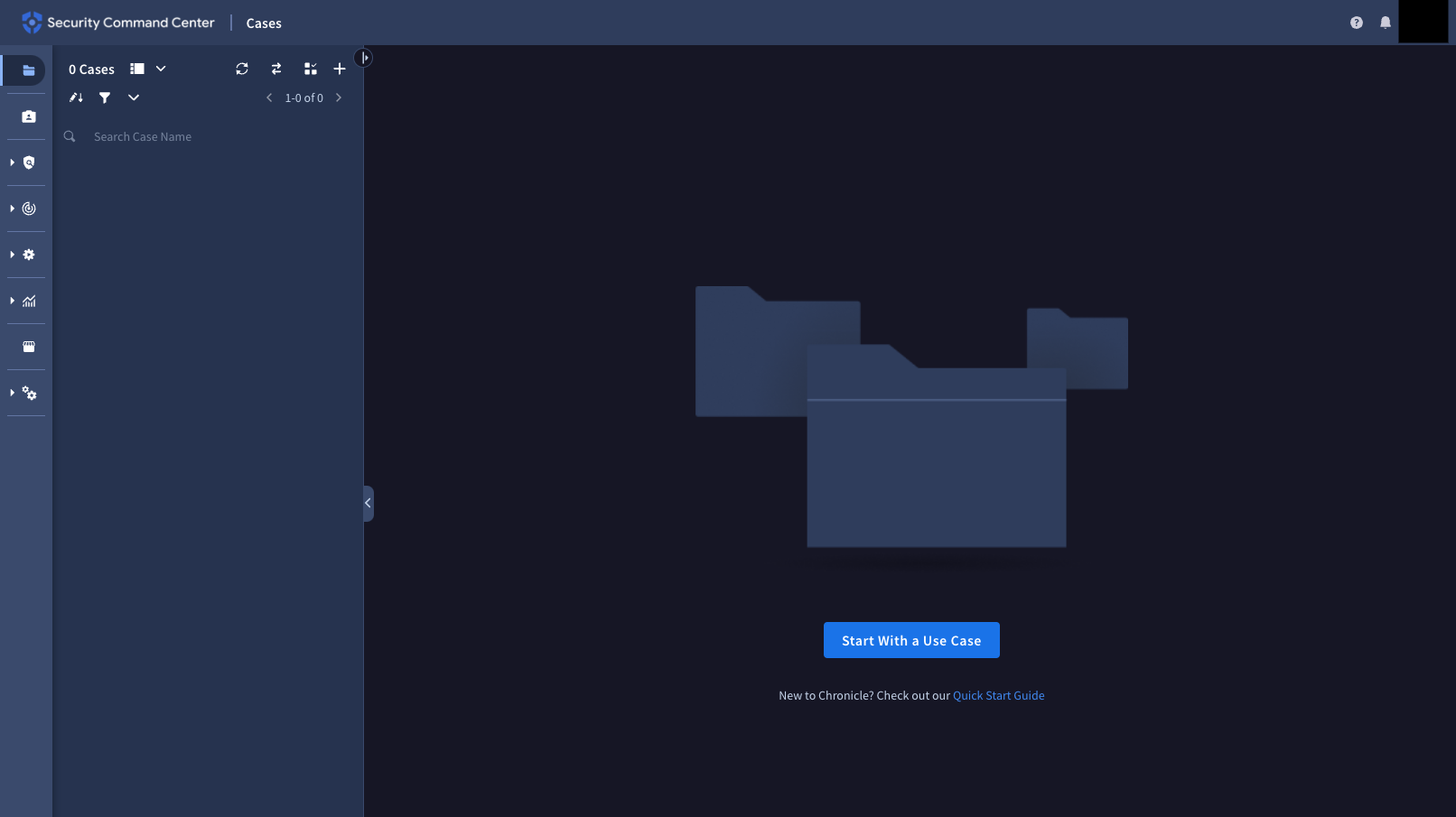

A imagem a seguir mostra o console do Security Operations.

As páginas do console do Security Operations têm um URL semelhante ao seguinte padrão.

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/cases

Em que CUSTOMER_SUBDOMAIN é seu identificador específico do cliente.