Questa pagina fornisce una panoramica della navigazione di Security Command Center Enterprise e di cosa puoi fare con le pagine di primo livello di Security Command Center. Se utilizzi Security Command Center Standard o Premium, consulta Utilizzo di Security Command Center Standard o Premium nella console. Google Cloud

Se Security Command Center non è attivo, ti viene chiesto di attivarlo. Per maggiori informazioni sull'attivazione di Security Command Center Enterprise, vedi Attivare il livello Security Command Center Enterprise.

Autorizzazioni IAM richieste

Per utilizzare Security Command Center con tutti i livelli di servizio, devi disporre di un ruolo IAM (Identity and Access Management) che contenga le autorizzazioni appropriate:

- Visualizzatore amministratore Centro sicurezza (

roles/securitycenter.adminViewer) consente di visualizzare Security Command Center. - Editor amministratore Centro sicurezza (

roles/securitycenter.adminEditor) consente di visualizzare Security Command Center e apportare modifiche. - Chronicle Service Viewer (

roles/chroniclesm.viewer) ti consente di visualizzare l'istanza Google SecOps associata.

Se i criteri della tua organizzazione sono impostati per limitare le identità per dominio, devi accedere alla console Google Cloud con un account che si trova in un dominio consentito.

I ruoli IAM per Security Command Center possono essere concessi a livello di organizzazione, cartella o progetto. La possibilità di visualizzare, modificare, creare o aggiornare risultati, asset e origini di sicurezza dipende dal livello per cui ti è stato concesso l'accesso. Per scoprire di più sui ruoli di Security Command Center, consulta la sezione Controllo dell'accesso.

Devi anche disporre di uno dei seguenti ruoli IAM:

- Chronicle SOAR Admin (

roles/chronicle.soarAdmin) - Chronicle SOAR Threat Manager (

roles/chronicle.soarThreatManager) - Chronicle SOAR Vulnerability Manager

(

roles/chronicle.soarVulnerabilityManager)

Per attivare l'accesso alle funzionalità correlate a SOAR, devi anche mappare questi ruoli di Identity and Access Management a un ruolo SOC, a un gruppo di autorizzazioni e a un ambiente nella pagina Impostazioni > Impostazioni SOAR. Per ulteriori informazioni, consulta Mappare e autorizzare gli utenti utilizzando IAM.

Accedere a Security Command Center nella Google Cloud console

Puoi accedere ai contenuti di Security Command Center nella console Google Cloud dalla pagina Panoramica dei rischi.

Vai a Security Command Center:

Seleziona l'organizzazione in cui hai attivato Security Command Center Enterprise.

Se Security Command Center è attivo nell'organizzazione o nel progetto che selezioni, viene visualizzata la pagina Panoramica dei rischi con una panoramica.

Funzionalità e navigazione di Security Command Center

Di seguito viene descritta la navigazione in Security Command Center Enterprise. Se utilizzi Security Command Center Standard o Premium, consulta Utilizzare Security Command Center Standard o Premium nella console. Google Cloud

Le attività che puoi eseguire dipendono dal tuo livello di servizio Security Command Center, dai servizi abilitati e dalle autorizzazioni del ruolo IAM che ti è stato concesso.

Il riquadro di navigazione a sinistra di Security Command Center Enterprise include link alle pagine del tenant Google Security Operations configurato durante l'attivazione di Security Command Center Enterprise.

Inoltre, il tenant Google Security Operations configurato durante l'attivazione di Security Command Center Enterprise include link a un sottoinsieme di pagine della console Google Cloud .

Per vedere quali funzionalità di Google Security Operations sono disponibili con Security Command Center Enterprise, consulta Livelli di servizio di Security Command Center. Fai clic su un link per una spiegazione della pagina.

| Sezione di navigazione della consoleGoogle Cloud | Link |

|---|---|

| Rischio | |

| Indagine | |

| Rilevamento | |

| Risposta | |

| Dashboard | |

| Impostazioni |

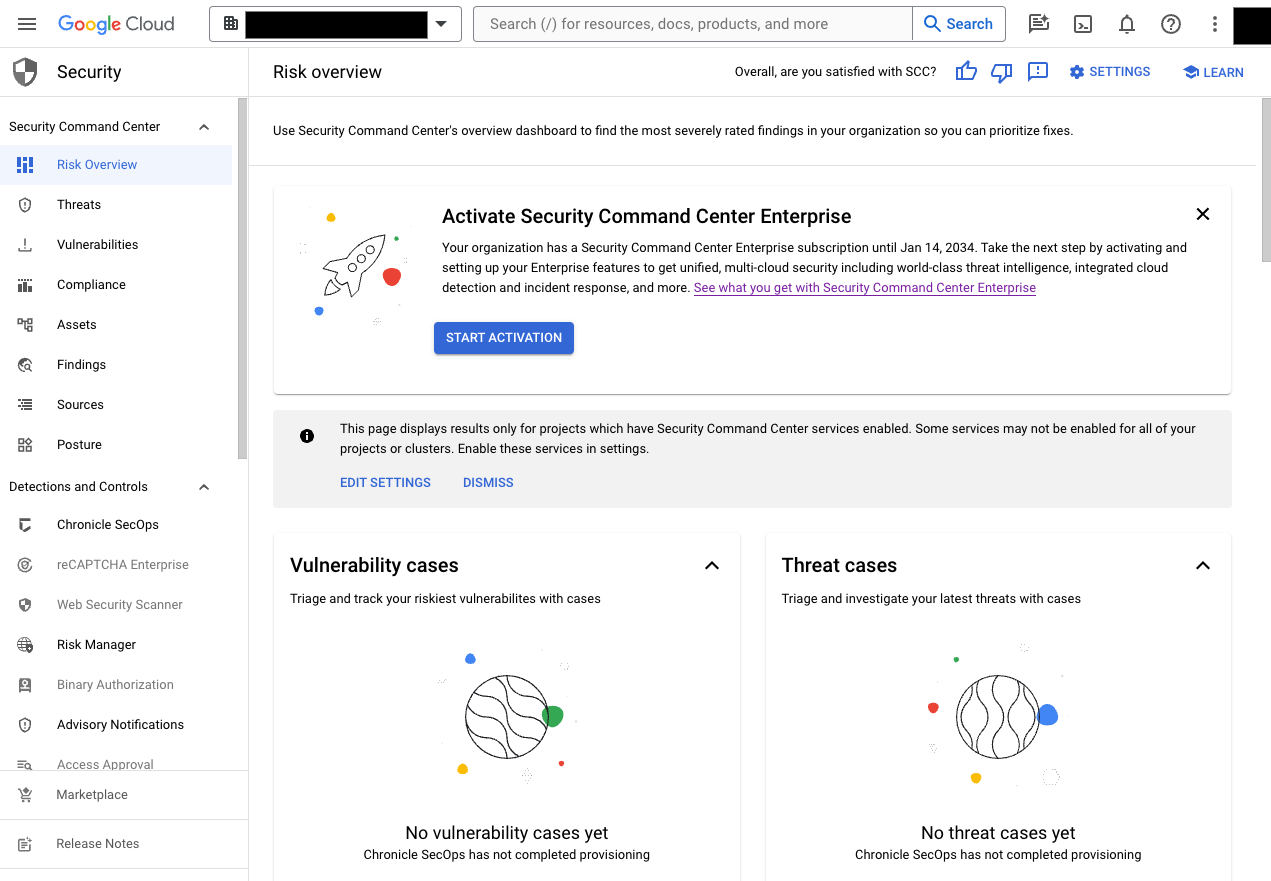

Pagina Panoramica dei rischi

La pagina Panoramica dei rischi offre una rapida visualizzazione delle nuove minacce e del numero totale di vulnerabilità attive nel tuo ambienteGoogle Cloud da tutti i servizi integrati e incorporati.

La pagina Panoramica dei rischi funge da prima dashboard di sicurezza dei contatti, evidenziando i rischi con priorità elevata nei tuoi ambienti cloud. Puoi visualizzare i dettagli sulle singole aree di indagine nella Panoramica selezionando una delle seguenti visualizzazioni:

Tutti i rischi: mostra tutti i dati.

Vulnerabilità CVE: mostra le vulnerabilità e le informazioni CVE correlate.

Dati: mostra informazioni sulla tua postura di sicurezza dei dati (anteprima).

Codice: mostra i risultati di sicurezza relativi al codice.

AI Security: mostra i risultati e i dati sulla strategia di sicurezza correlati all'AI.

Pagina Problemi

I problemi sono i rischi per la sicurezza più importanti che Security Command Center Enterprise rileva nei tuoi ambienti cloud, offrendoti l'opportunità di rispondere rapidamente a vulnerabilità e minacce. Security Command Center rileva i problemi tramite il red teaming virtuale e i rilevamenti basati su regole. Per informazioni sull'analisi dei problemi, consulta la panoramica dei problemi.

Pagina Risultati

Nella pagina Risultati, puoi eseguire query, esaminare, disattivare e contrassegnare i risultati di Security Command Center, i record creati dai servizi Security Command Center quando rilevano un problema di sicurezza nel tuo ambiente. Per ulteriori informazioni su come utilizzare i risultati nella pagina Risultati, vedi Esaminare e gestire i risultati.

Pagina Asset

La pagina Asset fornisce una visualizzazione dettagliata di tutte le risorse Google Cloud , chiamate anche asset, nel tuo progetto o nella tua organizzazione.

Per saperne di più su come utilizzare gli asset nella pagina Asset, consulta Utilizzare le risorse nella console.

Pagina Conformità

Per impostazione predefinita, quando attivi Security Command Center, la pagina Conformità mostra la scheda Monitora. Questa scheda mostra tutti i framework normativi supportati da Security Command Center utilizzando Security Health Analytics e la percentuale di controlli di benchmark superati.

La scheda Monitora ti consente di visualizzare ogni framework normativo e fornisce ulteriori dettagli sui controlli normativi che Security Health Analytics verifica, sul numero di violazioni rilevate per ogni controllo e su un'opzione per esportare un report di conformità per quel framework normativo.

Gli scanner di vulnerabilità di Security Health Analytics monitorano le violazioni dei controlli di conformità comuni in base a una mappatura best effort fornita da Google. I report sulla conformità di Security Health Analytics non sostituiscono un audit di conformità, ma possono aiutarti a mantenere lo stato di conformità e a rilevare le violazioni in anticipo.

Quando attivi Compliance Manager (anteprima) per Security Command Center Enterprise, la pagina Conformità mostra le seguenti schede aggiuntive: Configura (anteprima), Monitora (anteprima) e Controlla (anteprima). Queste schede ti consentono di creare e applicare controlli e framework cloud, monitorare l'ambiente e completare gli audit.

Per ulteriori informazioni su come Security Command Center supporta la gestione della conformità se Compliance Manager non è abilitato, vedi Gestire la conformità.

Pagina Gestione della postura

Nella pagina Posture puoi visualizzare i dettagli delle posture di sicurezza che hai creato nella tua organizzazione e applicarle a un'organizzazione, una cartella o un progetto. Puoi anche visualizzare i modelli di postura predefiniti disponibili.

Ricerca SIEM

Questa pagina della console Security Operations ti consente di trovare eventi e avvisi Unified Data Model (UDM) all'interno della tua istanza Google Security Operations. Per saperne di più, consulta Ricerca SIEM nella documentazione di Google Security Operations.

Ricerca SOAR

Questa pagina della console Security Operations ti consente di trovare casi o entità specifici indicizzati da Google Security Operations SOAR. Per saperne di più, consulta Utilizzare la pagina di ricerca in SOAR nella documentazione di Google Security Operations.

Regole e rilevamenti

Questa pagina della console Security Operations ti consente di attivare i rilevamenti curati e creare regole personalizzate per identificare i pattern nei dati raccolti utilizzando i meccanismi di raccolta dei dati di log della console Security Operations. Per informazioni sui rilevamenti curati disponibili con Security Command Center Enterprise, consulta Analizzare le minacce con i rilevamenti curati.

Avvisi e IOC

Questa pagina della console Security Operations ti consente di visualizzare gli avvisi creati da rilevamenti curati e regole personalizzate. Per informazioni sull'analisi degli avvisi, consulta le seguenti sezioni della documentazione di Google Security Operations:

- Indagare su un avviso GCTI generato da rilevamenti curati.

- Indagare su un avviso.

Playbook

Questa pagina della console Security Operations ti consente di gestire i playbook inclusi nel caso d'uso SCC Enterprise - Cloud Orchestration and Remediation.

Per informazioni sulle integrazioni disponibili in questo caso d'uso, consulta Livelli di servizio di Security Command Center.

Per informazioni sui playbook disponibili, vedi Aggiornare il caso d'uso Enterprise.

Per informazioni sull'utilizzo della pagina Playbook della console Security Operations, vedi Che cosa contiene la pagina Playbook? nella documentazione di Google Security Operations.

Pagina Origini

La pagina Origini contiene schede che forniscono un riepilogo degli asset e dei risultati dalle origini di sicurezza che hai abilitato. La scheda di ogni origine di sicurezza mostra alcuni dei risultati di questa origine. Puoi fare clic sul nome della categoria di risultati per visualizzare tutti i risultati in quella categoria.

Dashboard SIEM

Questa pagina della console Security Operations ti consente di visualizzare i dashboard SIEM di Google Security Operations per analizzare gli avvisi creati dalle regole di Google Security Operations e i dati raccolti utilizzando le funzionalità di raccolta dei dati dei log della console Security Operations.

Per saperne di più sull'utilizzo delle dashboard SIEM, vedi Panoramica delle dashboard nella documentazione di Google Security Operations.

Dashboard SOAR

Questa pagina della console Security Operations ti consente di visualizzare e creare dashboard utilizzando i dati SOAR che possono essere utilizzati per analizzare risposte e casi. Per ulteriori informazioni sull'utilizzo delle dashboard SOAR, consulta Panoramica della dashboard SOAR nella documentazione di Google Security Operations.

Report SOAR

Questa pagina della console Security Operations consente di visualizzare i report sui dati SOAR. Per saperne di più sull'utilizzo dei report SOAR, consulta Informazioni sui report SOAR nella documentazione di Google Security Operations.

Impostazioni SCC

Consente di configurare Security Command Center, tra cui:

- Servizi aggiuntivi di Security Command Center

- Connettori multi-cloud

- Set di risorse di alto valore

- Regole di disattivazione dei risultati

- Esportazioni continue dei dati

Guida alla configurazione di SCC

Consente di attivare Security Command Center Enterprise e configurare servizi aggiuntivi. Per ulteriori informazioni, vedi Attivare il livello Enterprise.

Impostazioni SIEM

Questa pagina della console Security Operations ti consente di modificare la configurazione delle funzionalità correlate a Google Security Operations SIEM. Per informazioni sull'utilizzo di queste funzionalità, consulta la documentazione di Google Security Operations.

Impostazioni SOAR

Questa pagina della console Security Operations ti consente di modificare la configurazione delle funzionalità correlate a Google Security Operations SOAR. Per informazioni sull'utilizzo di queste funzionalità, consulta la documentazione di Google Security Operations.

Differenze tra le pagine di Security Command Center Enterprise

Il livello Security Command Center Enterprise include funzionalità disponibili sia nelle pagine della console Google Cloud sia nelle pagine della console Security Operations.

Accedi alla console Google Cloud e vai alle pagine della console Security Operations dal menu di navigazione della console Google Cloud . Questa sezione descrive le attività che puoi svolgere in ciascuna.

Google Cloud pagine della console

Le pagine della console Google Cloud consentono di eseguire attività come le seguenti:

- Attiva Security Command Center.

- Configura le autorizzazioni Identity and Access Management (IAM) per tutti gli utenti di Security Command Center.

- Connettiti ad altri ambienti cloud per raccogliere dati su risorse e configurazione.

- Lavorare con i risultati ed esportarli.

- Valuta i rischi con i punteggi di esposizione agli attacchi.

- Utilizza i problemi, i rischi per la sicurezza più importanti che Security Command Center Enterprise ha rilevato nei tuoi ambienti cloud.

- Identifica i dati ad alta sensibilità con Sensitive Data Protection.

- Analizza e risolvi i singoli risultati per il tuo Google Cloud.

- Configura Security Health Analytics, Web Security Scanner e altri Google Cloud servizi integrati.

- Gestisci le posture di sicurezza.

- Configura i controlli e i framework cloud.

- Gestire una security posture dei dati.

- Valuta e genera report sulla conformità agli standard di sicurezza comuni o ai benchmark.

- Visualizza e cerca i tuoi Google Cloud asset.

L'immagine seguente mostra i contenuti di Security Command Center nella consoleGoogle Cloud .

Pagine della console Operazioni di sicurezza

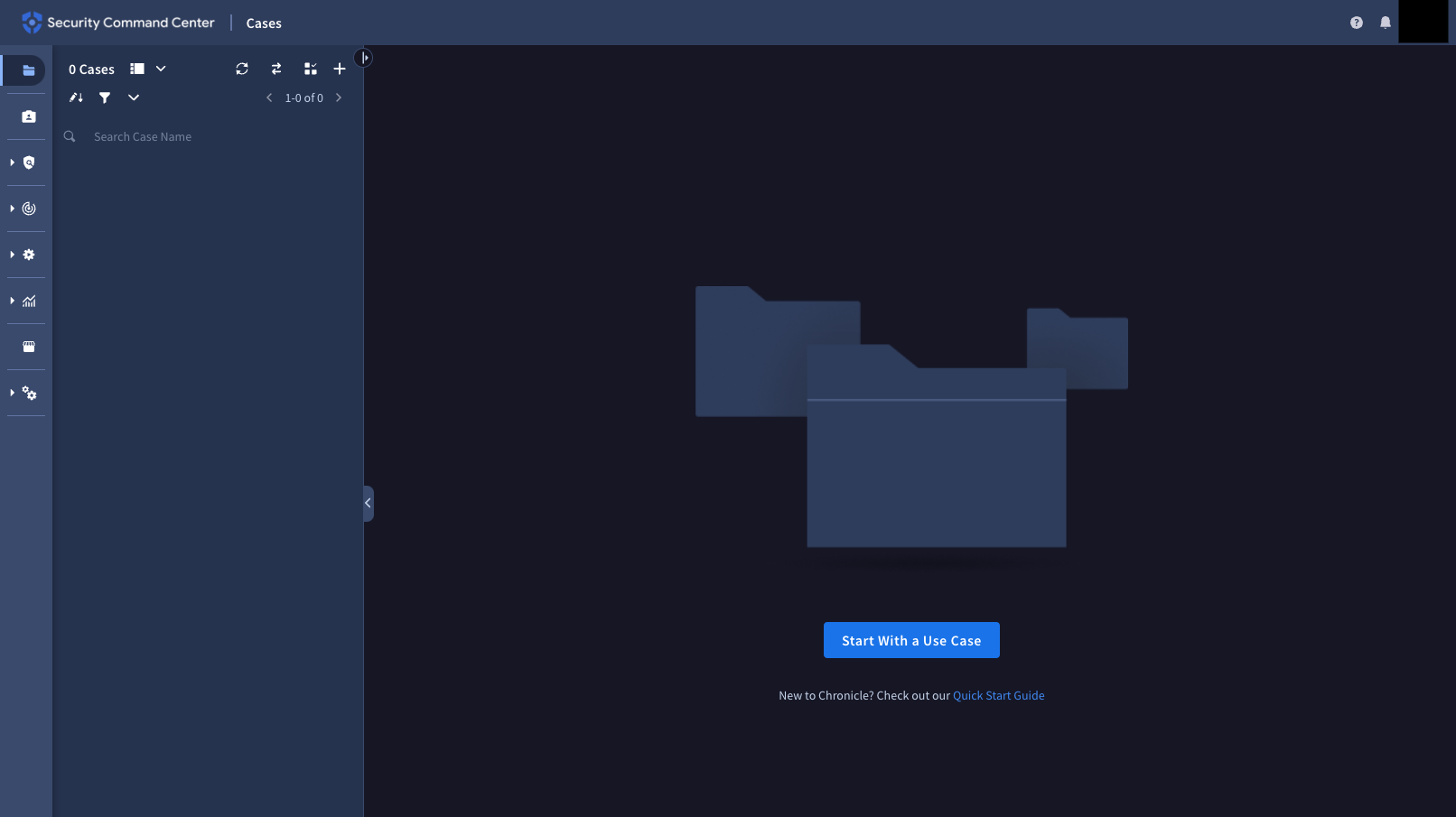

La pagina della console Security Operations ti consente di eseguire attività come le seguenti:

- Connettiti ad altri ambienti cloud per raccogliere i dati di log per i rilevamenti curati nella gestione degli eventi e delle informazioni di sicurezza (SIEM).

- Configura le impostazioni di Security Orchestration, Automation and Response (SOAR).

- Configura utenti e gruppi per la gestione di incidenti e richieste.

- Lavora con le richieste, il che include il raggruppamento dei risultati, l'assegnazione dei ticket e la gestione degli avvisi.

- Utilizza una sequenza automatica di passaggi nota come playbook per risolvere i problemi.

- Utilizza la scrivania per gestire le azioni e le attività in attesa da casi e playbook aperti.

L'immagine seguente mostra la console Security Operations.

Le pagine della console Security Operations hanno un URL simile al seguente pattern.

https://CUSTOMER_SUBDOMAIN.backstory.chronicle.security/cases

dove CUSTOMER_SUBDOMAIN è l'identificatore specifico del cliente.