Cette page explique comment gérer les résultats Security Health Analytics à l'aide de Security Command Center.

Security Health Analytics est un service intégré de Security Command Center qui analyse les ressources de votre environnement cloud et génère des résultats pour toute erreur de configuration détectée.

Pour recevoir les résultats de Security Health Analytics, le service doit être activé dans les paramètres Services de Security Command Center.

Pour créer des résultats liés aux ressources Amazon Web Services (AWS), Security Command Center doit être connecté à AWS.

Il est possible de faire une recherche dans les résultats des détecteurs Security Health Analytics dans la consoleGoogle Cloud et à l'aide de l'API Security Command Center.

Les analyses commencent environ une heure après l'activation de Security Command Center. Activé Google Cloud : exécute les analyses selon deux modes : le mode de traitement par lot, qui s'exécute automatiquement une fois par jour, et le mode en temps réel, qui effectue des analyses en fonction des modifications de la configuration des éléments.

Les détecteurs Security Health Analytics qui ne sont pas compatibles avec le mode d'analyse en temps réel sont listés dans la présentation de la latence de Security Command Center.

Security Health Analytics n'analyse les autres plates-formes cloud qu'en mode batch.

Avant de commencer

Pour obtenir les autorisations nécessaires pour gérer les résultats de Security Health Analytics, demandez à votre administrateur de vous attribuer les rôles IAM suivants sur votre organisation, votre dossier ou votre projet :

-

Activer et désactiver des détecteurs :

Éditeur de paramètres du centre de sécurité (

roles/securitycenter.settingsEditor) -

Afficher et filtrer les résultats :

Lecteur de résultats du centre de sécurité (

roles/securitycenter.findingsViewer) -

Gérer les règles de mise en sourdine :

Éditeur des configurations de mise en sourdine du centre de sécurité (

roles/securitycenter.muteConfigsEditor) -

Gérer les marques de sécurité :

Rédacteur de marques de sécurité pour les résultats du centre de sécurité (

roles/securitycenter.findingSecurityMarksWriter) -

Gérer les résultats de manière programmatique :

Éditeur de résultats du centre de sécurité (

roles/securitycenter.findingsEditor) -

Accorder l'accès entrant à un périmètre de service VPC Service Controls :

Éditeur Access Context Manager (

roles/accesscontextmanager.policyEditor) -

Effectuez n'importe quelle tâche sur cette page :

Administrateur de paramètres du centre de sécurité (

roles/securitycenter.settingsAdmin)

Pour en savoir plus sur l'attribution de rôles, consultez Gérer l'accès aux projets, aux dossiers et aux organisations.

Vous pouvez également obtenir les autorisations requises avec des rôles personnalisés ou d'autres rôles prédéfinis.

Activer et désactiver des détecteurs

La désactivation des détecteurs peut avoir un impact sur l'état des résultats actifs. Lorsqu'un détecteur est désactivé, les résultats existants sont automatiquement marqués comme inactifs.

Lorsque vous activez Security Command Center au niveau de l'organisation, vous pouvez désactiver Security Health Analytics ou des détecteurs spécifiques pour des dossiers ou des projets spécifiques. Si Security Health Analytics ou les détecteurs sont désactivés pour les dossiers et les projets, tous les résultats existants associés aux éléments de ces ressources sont marqués comme inactifs.

Les détecteurs Security Health Analytics suivants pour Google Cloud sont désactivés par défaut :

ALLOYDB_AUTO_BACKUP_DISABLEDALLOYDB_CMEK_DISABLEDBIGQUERY_TABLE_CMEK_DISABLEDBUCKET_CMEK_DISABLEDCLOUD_ASSET_API_DISABLEDDATAPROC_CMEK_DISABLEDDATASET_CMEK_DISABLEDDISK_CMEK_DISABLEDDISK_CSEK_DISABLEDNODEPOOL_BOOT_CMEK_DISABLEDPUBSUB_CMEK_DISABLEDSQL_CMEK_DISABLEDSQL_NO_ROOT_PASSWORDSQL_WEAK_ROOT_PASSWORDVPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED

Pour activer ou désactiver un module de détection Security Health Analytics :

Console

Vous pouvez activer ou désactiver les détecteurs dans l'onglet Modules de la page Security Health Analytics dans les Paramètres de Security Command Center de la console Google Cloud . Les détecteurs peuvent être activés ou désactivés au niveau de l'organisation ou du projet.

gcloud

Pour activer un détecteur (également appelé module), exécutez la commande gcloud alpha scc settings services modules enable.

Si vous avez activé Security Command Center au niveau de l'organisation, exécutez la commande suivante :

gcloud alpha scc settings services modules enable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Remplacez les éléments suivants :

ORGANIZATION_ID: ID de votre organisation.DETECTOR_NAME: nom du détecteur que vous souhaitez activer

Si vous avez activé Security Command Center au niveau du projet, exécutez la commande suivante :

gcloud alpha scc settings services modules enable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Remplacez les éléments suivants :

PROJECT_ID: ID de votre projetDETECTOR_NAME: nom du détecteur que vous souhaitez activer

Pour désactiver un détecteur, exécutez la commande gcloud alpha scc settings services modules disable.

Si vous avez activé Security Command Center au niveau de l'organisation, exécutez la commande suivante :

gcloud alpha scc settings services modules disable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Remplacez les éléments suivants :

ORGANIZATION_ID: ID de votre organisation.DETECTOR_NAME: nom du détecteur que vous souhaitez désactiver

Si vous avez activé Security Command Center au niveau du projet, exécutez la commande suivante :

gcloud alpha scc settings services modules disable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Remplacez les éléments suivants :

PROJECT_ID: ID de votre projetDETECTOR_NAME: nom du détecteur que vous souhaitez désactiver

Pour en savoir plus sur les états dans Security Health Analytics, consultez États des résultats.

Filtrer les résultats dans la console Google Cloud

Une grande organisation peut avoir de nombreux résultats de failles à examiner, trier et suivre dans tout son déploiement. En utilisant les filtres disponibles sur les pages Failles et Résultats de Security Command Center dans la console Google Cloud , vous pouvez vous concentrer sur les failles les plus critiques de votre organisation, et examiner les failles par type d'élément, projet, etc.

Pour en savoir plus sur le filtrage des résultats de failles, consultez Filtrer les résultats de failles dans Security Command Center.

Gérer les résultats avec des demandes

Security Command Center ouvre automatiquement un dossier dans la console Security Operations pour les menaces, les combinaisons toxiques et les résultats associés aux combinaisons toxiques. Un même cas peut contenir plusieurs résultats associés.

Utilisez la demande, qui peut être intégrée à votre système de gestion des demandes préféré, pour gérer l'investigation et la correction des résultats en attribuant des propriétaires, en examinant les informations associées et, grâce aux playbooks, en automatisant votre workflow de réponse.

Si un résultat correspond à une demande, vous trouverez un lien vers celle-ci sur la page d'informations du résultat. Ouvrez la page d'informations d'un résultat sur la page Résultats.

Pour en savoir plus sur les cas, consultez Présentation des cas.

Ignorer les résultats

Pour contrôler le volume des résultats dans la console Google Cloud , vous pouvez désactiver manuellement ou automatiquement des résultats individuels, ou créer des règles de blocage qui désactivent automatiquement les résultats en fonction des filtres que vous définissez. Vous pouvez utiliser deux types de règles de désactivation du son pour contrôler le volume des résultats :

- Règles de masquage statiques qui masquent indéfiniment les résultats futurs.

- Règles Ignorer dynamiques qui contiennent une option permettant d'ignorer temporairement les résultats actuels et futurs.

Nous vous recommandons d'utiliser exclusivement des règles de désactivation dynamique pour réduire le nombre de résultats que vous examinez manuellement. Pour éviter toute confusion, nous vous déconseillons d'utiliser simultanément des règles de désactivation statiques et dynamiques. Pour comparer les deux types de règles, consultez Types de règles de désactivation du son.

Les résultats que vous ignorez dans la console Google Cloud sont masqués et mis sous silence, mais ils sont toujours consignés à des fins d'audit et de conformité. Vous pouvez afficher les résultats ignorés ou les réactiver à tout moment. Pour en savoir plus, consultez Ignorer les résultats dans Security Command Center.

Marquer des éléments et des résultats avec des marques de sécurité

Dans Security Command Center, vous pouvez ajouter des propriétés personnalisées aux résultats et aux éléments à l'aide de marques de sécurité. Celles-ci vous permettent d'identifier les domaines d'intérêt prioritaires, tels que les projets de production, les résultats de tags avec des numéros de suivi des bugs et des incidents, etc.

Pour les éléments, vous ne pouvez ajouter des marques de sécurité qu'à ceux compatibles avec Security Command Center. Pour obtenir la liste des éléments compatibles, consultez Types d'éléments acceptés dans Security Command Center.

Ajouter des éléments à des listes d'autorisation

Bien que cette méthode ne soit pas recommandée, vous pouvez supprimer les résultats inutiles en ajoutant des marques de sécurité dédiées aux éléments afin que les détecteurs Security Health Analytics ne créent pas de résultats de sécurité pour ces éléments.

L'approche recommandée et la plus efficace pour contrôler le volume de résultats consiste à désactiver les résultats. Désactivez les résultats que vous n'avez pas besoin d'examiner, car ils concernent des éléments isolés ou relèvent de paramètres d'entreprise acceptables.

Lorsque vous appliquez des marques de sécurité dédiées à des éléments, ils sont ajoutés à une liste d'autorisation dans Security Health Analytics. Tous les résultats de ces éléments sont alors marqués comme résolus lors de la prochaine analyse par lot.

Les marques de sécurité dédiées doivent être appliquées directement aux éléments, et non aux résultats, comme décrit dans la section Fonctionnement des listes d'autorisation plus loin sur cette page. Si vous appliquez une marque à un résultat, l'élément sous-jacent peut toujours générer des résultats.

Fonctionnement des listes d'autorisation

Chaque détecteur Security Health Analytics possède un type de marque dédié pour la liste d'autorisation, sous la forme allow_FINDING_TYPE:true. L'ajout de cette marque dédiée à un élément compatible avec Security Command Center vous permet de l'exclure de la règle de détection.

Par exemple, pour exclure le type de résultat SSL_NOT_ENFORCED, définissez la marque de sécurité allow_ssl_not_enforced:true sur l'instance Cloud SQL associée.

Le détecteur spécifié ne crée pas de résultats pour les éléments marqués.

Pour obtenir la liste complète des types de résultats, consultez la liste des détecteurs de Security Health Analytics. Pour en savoir plus sur les marques de sécurité et les techniques permettant de les utiliser, consultez Utiliser des marques de sécurité.

Types d'éléments

Cette section décrit le fonctionnement des marques de sécurité pour différents éléments.

Éléments d'une liste d'autorisation:lorsque vous ajoutez une marque dédiée à un élément, tel qu'un bucket Cloud Storage ou un pare-feu, le résultat associé est marqué comme résolu lors de l'exécution de la prochaine analyse par lot. Le détecteur ne génère pas de nouveaux résultats ni ne met à jour les résultats existants pour l'élément tant que la marque n'est pas supprimée.

Projets de liste d'autorisation: lorsque vous ajoutez une marque à une ressource de projet, les résultats pour lesquels le projet lui-même est la ressource analysée ou cible sont résolus. Toutefois, les éléments contenus dans le projet, tels que les machines virtuelles ou les clés cryptographiques, peuvent toujours générer des résultats. Ce symbole de sécurité n'est disponible que si vous activez le niveau Premium de Security Command Center au niveau de l'organisation.

Dossiers de liste d'autorisation: lorsque vous ajoutez une marque à une ressource de dossier, les résultats pour lesquels le dossier lui-même est la ressource analysée ou cible sont résolus. Toutefois, les éléments contenus dans le dossier, y compris les projets, peuvent toujours générer des résultats. Ce symbole de sécurité n'est disponible que si vous activez le niveau Premium de Security Command Center au niveau de l'organisation.

Détecteurs compatibles avec plusieurs éléments: si un détecteur est compatible avec plusieurs types d'éléments, vous devez appliquer la marque dédiée à chaque élément. Par exemple, le détecteur

KMS_PUBLIC_KEYest compatible avec les élémentsCryptoKeyetKeyRingde Cloud Key Management Service. Si vous appliquez la marqueallow_kms_public_key:trueà l'élémentCryptoKey, les résultatsKMS_PUBLIC_KEYde cet élément sont résolus. Toutefois, des résultats peuvent toujours être générés pour l'élémentKeyRing.

Les marques de sécurité ne sont mises à jour que lors des analyses par lot, et non en temps réel. Si une marque de sécurité dédiée est supprimée et qu'un élément présente une faille, un délai de 24 heures peut être nécessaire pour que la marque soit supprimée et qu'un résultat soit écrit.

Détecteur de cas particulier : clés de chiffrement fournies par le client

Le détecteur DISK_CSEK_DISABLED n'est pas activé par défaut. Pour utiliser ce détecteur, vous devez marquer les éléments pour lesquels vous souhaitez utiliser des clés de chiffrement autogérées.

Pour activer le détecteur DISK_CSEK_DISABLED pour des éléments spécifiques, appliquez la marque de sécurité

enforce_customer_supplied_disk_encryption_keys à l'élément avec la valeur true.

Afficher le nombre de résultats actifs par type de résultat dans les niveaux Standard ou Premium

Vous pouvez utiliser la console Google Cloud ou les commandes Google Cloud CLI pour afficher le nombre de résultats actifs par type de résultat.

Console

La console Google Cloud vous permet d'afficher le nombre de résultats actifs pour chaque type de résultat.

Pour afficher les résultats de Security Health Analytics par type de résultat, procédez comme suit :

Pour afficher les résultats de Security Health Analytics, accédez à la page Failles.

Pour trier les résultats en fonction du nombre de résultats actifs pour chaque type de résultat, cliquez sur l'en-tête de colonne Actif.

gcloud

Pour utiliser gcloud CLI afin d'obtenir le décompte de tous les résultats actifs, interrogez Security Command Center pour obtenir l'ID source de Security Health Analytics. Utilisez ensuite l'ID source pour interroger le nombre de résultats actifs.

Étape 1 : Obtenir l'ID source

Pour obtenir l'ID source, exécutez l'une des commandes suivantes :

Si vous avez activé Security Command Center au niveau de l'organisation, exécutez la commande suivante :

gcloud scc sources describe organizations/ORGANIZATION_ID \ --source-display-name="Security Health Analytics"Si vous avez activé Security Command Center au niveau du projet, exécutez la commande suivante :

gcloud scc sources describe projects/PROJECT_ID \ --source-display-name="Security Health Analytics"

Si vous ne l'avez pas encore fait, vous êtes invité à activer l'API Security Command Center. Lorsque l'API Security Command Center est activée, exécutez à nouveau la commande précédente. La commande doit afficher un résultat semblable au suivant :

description: Scans for deviations from a GCP security baseline.

displayName: Security Health Analytics

name: organizations/ORGANIZATION_ID/sources/SOURCE_ID

Notez la valeur de SOURCE_ID afin de pouvoir l'utiliser à l'étape suivante.

Étape 2 : Obtenir le nombre de résultats actifs

Utilisez le SOURCE_ID que vous avez noté à l'étape précédente pour filtrer les résultats de Security Health Analytics. Les commandes gcloud CLI suivantes renvoient un nombre de résultats par catégorie.

Si vous avez activé Security Command Center au niveau de l'organisation, exécutez la commande suivante :

gcloud scc findings group organizations/ORGANIZATION_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZESi vous avez activé Security Command Center au niveau du projet, exécutez la commande suivante :

gcloud scc findings group projects/PROJECT_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZE

Vous pouvez définir la taille de la page sur une valeur ne dépassant pas 1 000. La commande doit afficher un résultat semblable à celui-ci, avec des résultats provenant de votre organisation :

groupByResults:

- count: '1'

properties:

category: MFA_NOT_ENFORCED

- count: '3'

properties:

category: ADMIN_SERVICE_ACCOUNT

- count: '2'

properties:

category: API_KEY_APIS_UNRESTRICTED

- count: '1'

properties:

category: API_KEY_APPS_UNRESTRICTED

- count: '2'

properties:

category: API_KEY_EXISTS

- count: '10'

properties:

category: AUDIT_CONFIG_NOT_MONITORED

- count: '10'

properties:

category: AUDIT_LOGGING_DISABLED

- count: '1'

properties:

category: AUTO_UPGRADE_DISABLED

- count: '10'

properties:

category: BUCKET_IAM_NOT_MONITORED

- count: '10'

properties:

category: BUCKET_LOGGING_DISABLED

nextPageToken: TOKEN

readTime: '2023-08-05T21:56:13.862Z'

totalSize: 50

Gérer les résultats de manière

L'utilisation de Google Cloud CLI avec le SDK Security Command Center vous permet d'automatiser presque toutes les actions que vous pouvez effectuer avec Security Command Center dans la consoleGoogle Cloud . Vous pouvez également corriger de nombreux résultats à l'aide de la gcloud CLI. Pour en savoir plus, consultez la documentation sur les types de ressources décrits dans chaque résultat :

- Répertorier les résultats relatifs à la sécurité

- Créer, modifier et interroger des marques de sécurité

- Créer et mettre à jour des résultats de sécurité

- Créer, mettre à jour et répertorier des sources de résultats

- Configurer les paramètres de l'organisation

Pour exporter ou lister des éléments de manière programmatique, utilisez l'API Cloud Asset Inventory. Pour en savoir plus, consultez Exporter l'historique et les métadonnées des composants.

Les méthodes et les champs d'éléments de l'API Security Command Center sont obsolètes et seront supprimés le 26 juin 2024 ou après cette date.

Tant qu'ils ne sont pas supprimés, les utilisateurs qui ont activé Security Command Center avant le 26 juin 2023 peuvent utiliser les méthodes d'éléments de l'API Security Command Center pour lister les éléments. Toutefois, ces méthodes ne sont compatibles qu'avec les éléments pris en charge par Security Command Center.

Pour en savoir plus sur l'utilisation des méthodes d'API de ressources obsolètes, consultez Lister les ressources.

Analyser des projets protégés par un périmètre de service

Cette fonctionnalité n'est disponible que si vous activez le niveau Premium de Security Command Center au niveau de l'organisation.

Si un périmètre de service bloque l'accès à certains de vos projets et services, vous devez accorder au compte de service Security Command Center un accès entrant à ce périmètre de service. Sinon, Security Health Analytics ne peut pas produire de résultats liés aux projets et services protégés.

L'identifiant du compte de service est une adresse e-mail au format suivant :

service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.com

Remplacez ORGANIZATION_ID par l'identifiant numérique de votre organisation.

Pour accorder à un compte de service un accès entrant à un périmètre de service, procédez comme suit.

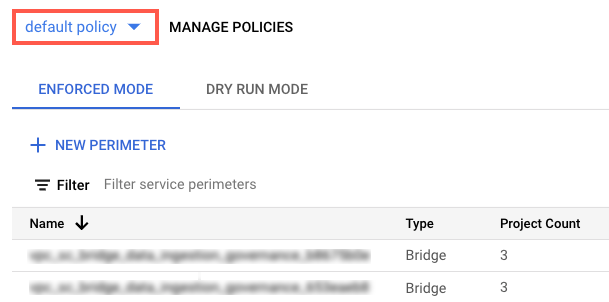

Accédez à VPC Service Controls.

Dans la barre d'outils, sélectionnez votre organisation Google Cloud .

Dans la liste déroulante, sélectionnez la règle d'accès contenant le périmètre de service auquel vous souhaitez accorder l'accès.

Les périmètres de service associés à la règle d'accès apparaissent dans la liste.

Cliquez sur le nom du périmètre de service.

Cliquez sur Modifier le périmètre.

Dans le menu de navigation, cliquez sur Règle d'entrée.

Cliquez sur Add rule (Ajouter une règle).

Configurez la règle comme suit :

Attributs "FROM" du client API

- Pour Source, sélectionnez Toutes les sources.

- Pour Identité, sélectionnez Identités sélectionnées.

- Dans le champ Ajouter un utilisateur/compte de service, cliquez sur Sélectionner.

- Saisissez l'adresse e-mail du compte de service. Si vous disposez de comptes de service au niveau de l'organisation et au niveau du projet, ajoutez-les tous les deux.

- Cliquez sur Enregistrer.

Attributs "TO" des services/ressources

-

Pour Projet, sélectionnez Tous les projets.

Pour Services, sélectionnez Tous les services ou des services spécifiques pour lesquels des cas de non-respect de VPC Service Controls s'affichent.

Si un périmètre de service limite l'accès à un service requis, Security Health Analytics ne peut pas produire de résultats pour ce service.

Dans le menu de navigation, cliquez sur Enregistrer.

Pour plus d'informations, consultez la section Configurer les règles d'entrée et de sortie.

Étapes suivantes

- En savoir plus sur les détecteurs et les résultats de Security Health Analytics

- Consultez les recommandations pour corriger les résultats de Security Health Analytics.

- Découvrez comment utiliser les marques de sécurité Security Command Center.

- En savoir plus sur les demandes

- Découvrez comment utiliser Security Command Center Standard ou Premium dans la console Google Cloud pour examiner les éléments et les résultats.

- Découvrez comment utiliser Security Command Center Enterprise dans la console Google Cloud .