Auf dieser Seite wird erläutert, wie Sie Ergebnisse von Security Health Analytics mit Security Command Center verwalten.

Security Health Analytics ist ein integrierter Dienst im Security Command Center, der die Ressourcen in Ihrer Cloud-Umgebung scannt und Ergebnisse zu erkannten Fehlkonfigurationen liefert.

Damit Ergebnisse von Security Health Analytics angezeigt werden können, muss der Dienst in den Dienste-Einstellungen von Security Command Center aktiviert sein.

Damit Ergebnisse für eine andere Cloud-Plattform empfangen werden können, muss das Security Command Center mit der anderen Cloud-Plattform verbunden sein.

Ergebnisse von Security Health Analytics-Detektoren können in der Google Cloud Console, mit der Security Command Center API und, wenn Sie die Enterprise-Stufe von Security Command Center verwenden, in der Security Operations Console durchsucht werden.

Scans starten etwa eine Stunde nach der Aktivierung von Security Command Center. „An“ Google Cloud: Es werden zwei Modi ausgeführt: der Batchmodus, der einmal täglich automatisch ausgeführt wird, und der Echtzeitmodus, der Scans auf Änderungen der Asset-Konfiguration ausführt.

Detektoren von Security Health Analytics, die den Echtzeitscanmodus nicht unterstützen, finden Sie unter Latenz des Security Command Center-Latenzbereichs.

Andere Cloud-Plattformen werden von Security Health Analytics nur im Batchmodus gescannt.

Hinweis

Um die Berechtigungen zu erhalten, die Sie zum Verwalten von Ergebnissen der Sicherheitsanalyse benötigen, bitten Sie Ihren Administrator, Ihnen die folgenden IAM-Rollen für Ihre Organisation, Ihren Ordner oder Ihr Projekt zuzuweisen:

-

Sensoren aktivieren und deaktivieren:

Bearbeiter von Sicherheitscenter-Einstellungen (

roles/securitycenter.settingsEditor) -

Ergebnisse ansehen und filtern:

Sicherheitscenter-Ergebnisbetrachter (

roles/securitycenter.findingsViewer) -

Ausblendungsregeln verwalten:

Bearbeiter von Konfigurationen für Ausblendungen im Sicherheitscenter (

roles/securitycenter.muteConfigsEditor) -

Sicherheitsmarkierungen verwalten:

Sicherheitscenter-Autor für Ergebnis-Sicherheitsmarkierungen (

roles/securitycenter.findingSecurityMarksWriter) -

Ergebnisse programmatisch verwalten:

Sicherheitscenter-Ergebnisbearbeiter (

roles/securitycenter.findingsEditor) -

Gewähren Sie eingehenden Zugriff auf einen VPC Service Controls-Dienstperimeter:

Access Context Manager-Bearbeiter (

roles/accesscontextmanager.policyEditor) -

Führen Sie eine beliebige Aufgabe auf dieser Seite aus:

Administrator für Sicherheitscenter-Einstellungen (

roles/securitycenter.settingsAdmin)

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zugriff auf Projekte, Ordner und Organisationen verwalten.

Sie können die erforderlichen Berechtigungen auch über benutzerdefinierte Rollen oder andere vordefinierte Rollen erhalten.

Detektoren aktivieren und deaktivieren

Die Deaktivierung von Detektoren kann sich auf den Status aktiver Ergebnisse auswirken. Wenn ein Detektor deaktiviert ist, werden vorhandene Ergebnisse automatisch als inaktiv markiert.

Wenn Sie Security Command Center auf Organisationsebene aktivieren, können Sie Security Health Analytics oder bestimmte Detektoren für bestimmte Ordner oder Projekte deaktivieren. Wenn Security Health Analytics oder Detektoren für Ordner und Projekte deaktiviert sind, werden alle vorhandenen Ergebnisse, die mit Assets in diesen Ressourcen verknüpft sind, als inaktiv markiert.

Die folgenden Security Health Analytics-Detektoren für Google Cloud sind standardmäßig deaktiviert:

ALLOYDB_AUTO_BACKUP_DISABLEDALLOYDB_CMEK_DISABLEDBIGQUERY_TABLE_CMEK_DISABLEDBUCKET_CMEK_DISABLEDCLOUD_ASSET_API_DISABLEDDATAPROC_CMEK_DISABLEDDATASET_CMEK_DISABLEDDISK_CMEK_DISABLEDDISK_CSEK_DISABLEDNODEPOOL_BOOT_CMEK_DISABLEDPUBSUB_CMEK_DISABLEDSQL_CMEK_DISABLEDSQL_NO_ROOT_PASSWORDSQL_WEAK_ROOT_PASSWORDVPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED

So aktivieren oder deaktivieren Sie ein Security Health Analytics-Erkennungsmodul:

Console

Sie können Sensoren in der Google Cloud Console in den Einstellungen des Security Command Center auf der Seite Security Health Analytics auf dem Tab Module aktivieren oder deaktivieren. Die Sensoren können auf Organisations- oder Projektebene aktiviert oder deaktiviert werden.

gcloud

Wenn Sie einen Detektor (auch Modul genannt) aktivieren möchten, führen Sie den Befehl gcloud alpha scc settings services modules enable aus.

Wenn Sie Security Command Center auf Organisationsebene aktiviert haben, führen Sie den folgenden Befehl aus:

gcloud alpha scc settings services modules enable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Ersetzen Sie Folgendes:

ORGANIZATION_ID: Ihre Organisations-ID.DETECTOR_NAME: der Name des Detektors, den Sie aktivieren möchten

Wenn Sie Security Command Center auf Projektebene aktiviert haben, führen Sie den folgenden Befehl aus:

gcloud alpha scc settings services modules enable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Ersetzen Sie Folgendes:

PROJECT_ID: Ihre Projekt-ID.DETECTOR_NAME: der Name des Detektors, den Sie aktivieren möchten

Führen Sie zum Deaktivieren eines Detektors den Befehl gcloud alpha scc settings services modules disable aus.

Wenn Sie Security Command Center auf Organisationsebene aktiviert haben, führen Sie den folgenden Befehl aus:

gcloud alpha scc settings services modules disable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Ersetzen Sie Folgendes:

ORGANIZATION_ID: Ihre Organisations-ID.DETECTOR_NAME: der Name des Detektors, den Sie deaktivieren möchten

Wenn Sie Security Command Center auf Projektebene aktiviert haben, führen Sie den folgenden Befehl aus:

gcloud alpha scc settings services modules disable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Ersetzen Sie Folgendes:

PROJECT_ID: Ihre Projekt-ID.DETECTOR_NAME: der Name des Detektors, den Sie deaktivieren möchten

Ergebnisse in der Google Cloud Console filtern

Große Organisationen können über ihr System hinweg viele Sicherheitslücken prüfen, untersuchen und verfolgen müssen. Mithilfe der Filter, die auf den Seiten Sicherheitslücken und Ergebnisse in Security Command Center in der Google Cloud Console verfügbar sind, können Sie sich auf die Sicherheitslücken mit der höchsten Schwere in Ihrer Organisation konzentrieren und Sicherheitslücken nach Asset-Typ, Projekt und mehr prüfen.

Weitere Informationen zum Filtern von Ergebnissen zu Sicherheitslücken finden Sie unter Ergebnisse zu Sicherheitslücken in Security Command Center filtern.

Ergebnisse mit Supportanfragen verwalten

In Security Command Center wird automatisch ein Fall in der Security Operations Console für Ergebnisse zu Sicherheitslücken und Fehlkonfigurationen mit dem Schweregrad HIGH oder CRITICAL geöffnet. Ein einzelner Fall kann mehrere zusammenhängende Ergebnisse enthalten.

Sie können den Fall, der in Ihr bevorzugtes Ticketsystem eingebunden werden kann, verwenden, um die Untersuchung und Behebung von Ergebnissen zu verwalten. Weisen Sie Eigentümer zu, überprüfen Sie zugehörige Informationen und automatisieren Sie mit Playbooks Ihren Reaktionsablauf.

Wenn für eine Feststellung ein entsprechender Fall vorliegt, finden Sie auf der Detailseite der Feststellung einen Link zum Fall. Öffnen Sie in der Google Cloud Console auf der Seite Ergebnisse die Detailseite für ein Ergebnis. Die Gesamtzahl der offenen Sicherheitslückenanfragen sehen Sie in der Google Cloud Console auf der Seite Risikoübersicht.

Weitere Informationen zu Supportanfragen finden Sie unter Supportanfragen – Übersicht.

Ergebnisse ausblenden

Wenn Sie die Ergebnismenge in der Google Cloud Console steuern möchten, können Sie einzelne Ergebnisse manuell oder programmatisch ausblenden oder Ausblendungsregeln erstellen, mit denen Ergebnisse basierend auf von Ihnen definierten Filtern automatisch ausgeblendet werden. Es gibt zwei Arten von Stummschaltungsregeln, mit denen Sie die Lautstärke von Suchergebnissen steuern können:

- Statische Ausblendungsregeln, mit denen zukunftsgerichtete Ergebnisse auf unbestimmte Zeit ausgeblendet werden.

- Dynamische Ausblendungsregeln mit einer Option zum vorübergehenden Ausblenden aktueller und zukünftiger Ergebnisse.

Wir empfehlen, ausschließlich dynamische Stummschaltungsregeln zu verwenden, um die Anzahl der manuell geprüften Ergebnisse zu reduzieren. Um Verwechslungen zu vermeiden, empfehlen wir, nicht gleichzeitig statische und dynamische Stummschaltungsregeln zu verwenden. Einen Vergleich der beiden Regeltypen findest du unter Arten von Stummschaltungsregeln.

Ergebnisse, die Sie in der Google Cloud Console stummschalten, werden ausgeblendet und stummgeschaltet, aber weiterhin zu Audit- und Compliance-Zwecken protokolliert. Sie können ausgeblendete Ergebnisse aufrufen und ihre Ausblendung jederzeit aufheben. Weitere Informationen finden Sie unter Ergebnisse in Security Command Center ausblenden.

Assets und Ergebnisse mit Sicherheitsmarkierungen versehen

Mithilfe von Sicherheitsmarkierungen können Sie Ergebnissen und Assets im Security Command Center benutzerdefinierte Attribute hinzufügen. Mit Sicherheitsmarkierungen können Sie wichtige Bereiche wie Produktionsprojekte, Tag-Ergebnisse mit Fehler- und Vorfallverfolgungsnummern kennzeichnen, und vieles mehr.

Bei Assets können Sie Sicherheitsmarkierungen nur den Assets hinzufügen, die von Security Command Center unterstützt werden. Eine Liste der unterstützten Assets finden Sie unter Unterstützte Asset-Typen in Security Command Center.

Assets zu Zulassungslisten hinzufügen

Sie können unnötige Ergebnisse zwar unterdrücken, indem Sie Assets spezielle Sicherheitsmarkierungen hinzufügen, damit die Security Health Analytics-Detektoren keine Sicherheitsergebnisse für diese Assets erstellen. Diese Methode wird jedoch nicht empfohlen.

Der empfohlene und effektivste Ansatz zur Steuerung des Ergebnisvolumens ist das Ausblenden von Ergebnissen. Blenden Sie Ergebnisse aus, die Sie nicht prüfen müssen, weil sie entweder für isolierte Assets oder für Ergebnisse gelten, die innerhalb akzeptabler Geschäftsparameter liegen.

Wenn Sie spezielle Sicherheitsmarkierungen auf Assets anwenden, werden sie in Security Health Analytics einer Zulassungsliste hinzugefügt. Die Ergebnisse dieser Assets werden beim nächsten Batchscan als aufgelöst markiert.

Dedizierte Sicherheitsmarkierungen müssen direkt auf Assets angewendet werden, nicht auf Ergebnisse. Weitere Informationen finden Sie weiter unten auf der Seite unter Funktionsweise von Zulassungslisten. Wenn Sie eine Markierung auf ein Ergebnis anwenden, kann das zugrunde liegende Asset dennoch Ergebnisse generieren.

Funktionsweise von Zulassungslisten

Jeder Detektor für Security Health Analytics hat einen dedizierten Markentyp für die Zulassungsliste im Format allow_FINDING_TYPE:true. Wenn Sie diese dedizierte Komponente in ein Asset einfügen, das von Security Command Center unterstützt wird, können Sie es von der Erkennungsrichtlinie ausschließen.

Wenn Sie beispielsweise den Ergebnistyp SSL_NOT_ENFORCED ausschließen möchten, legen Sie das Sicherheitszeichen allow_ssl_not_enforced:true für die zugehörige Cloud SQL-Instanz fest.

Der angegebene Detektor erstellt keine Ergebnisse für markierte Assets.

Eine vollständige Liste der Ergebnistypen finden Sie in der Liste der Security Health Analytics-Detektoren. Weitere Informationen zu Sicherheitsmarkierungen und -techniken finden Sie unter Sicherheitsmarkierungen verwenden.

Asset-Typen

In diesem Abschnitt wird beschrieben, wie Sicherheitsmarkierungen für verschiedene Assets funktionieren.

Assets auf Zulassungsliste setzen: Wenn Sie einem Asset (z. B. ein Cloud Storage-Bucket oder einer Firewall) eine dedizierte Markierung hinzufügen, wird das zugehörige Ergebnis beim Ausführen des nächsten Batchscans als aufgelöst markiert. Der Detektor generiert erst neue Ergebnisse und aktualisiert vorhandene Ergebnisse für das Asset, bis die Markierung entfernt wird.

Projekte auf die Zulassungsliste setzen: Wenn Sie einer Projektressource eine Markierung hinzufügen, werden die Ergebnisse aufgelöst, für die das Projekt selbst gescannt wurde oder das Ziel ist. Inhalte innerhalb des Projekts, z. B. virtuelle Maschinen oder kryptografische Schlüssel, können jedoch weiterhin Ergebnisse generieren. Dieses Sicherheitskennzeichen ist nur verfügbar, wenn Sie die Premium-Stufe von Security Command Center auf Organisationsebene aktivieren.

Ordner auf die Zulassungsliste setzen: Wenn Sie einer Ordnerressource eine Markierung hinzufügen, werden die Ergebnisse aufgelöst, für die der Ordner selbst die Zielressource ist. Inhalte innerhalb des Ordners, einschließlich Projekten, können jedoch weiterhin Ergebnisse generieren. Dieses Sicherheitskennzeichen ist nur verfügbar, wenn Sie die Premium-Stufe von Security Command Center auf Organisationsebene aktivieren.

Detektoren, die mehrere Assets unterstützen: Wenn ein Detektor mehr als einen Asset-Typ unterstützt, müssen Sie die dedizierte Markierung auf jedes Asset anwenden. Der

KMS_PUBLIC_KEY-Detektor unterstützt beispielsweiseCryptoKey- undKeyRing-Cloud Key Management Service-Assets. Wenn Sie das Zeichenallow_kms_public_key:trueauf dasCryptoKey-Asset anwenden, werden dieKMS_PUBLIC_KEY-Ergebnisse für dieses Asset aufgelöst. Für dasKeyRing-Asset können jedoch weiterhin Ergebnisse generiert werden.

Sicherheitsmarkierungen werden nur während Batch-Scans aktualisiert, nicht in Echtzeit. Wenn also eine dedizierte Sicherheitsmarkierung entfernt wird und das Asset eine Sicherheitslücke aufweist, kann es bis zu 24 Stunden dauern, bis die Markierung gelöscht und ein Ergebnis geschrieben wird.

Sonderfall-Detektor: Vom Kunden bereitgestellte Verschlüsselungsschlüssel

Der Detektor DISK_CSEK_DISABLED ist standardmäßig nicht aktiviert. Damit Sie diesen Detektor verwenden können, müssen Sie die Assets markieren, für die Sie selbstverwaltete Verschlüsselungsschlüssel verwenden möchten.

Wenn Sie den Detektor DISK_CSEK_DISABLED für bestimmte Assets aktivieren möchten, wenden Sie die Sicherheitsmarkierung

enforce_customer_supplied_disk_encryption_keys mit dem Wert true auf das Asset an.

Anzahl der aktiven Ergebnisse nach Ergebnistyp ansehen

Mit der Google Cloud Console oder den Befehlen der Google Cloud CLI können Sie die Anzahl aktiver Ergebnisse nach Typ anzeigen.

Console

In der Google Cloud Console können Sie die Anzahl der aktiven Ergebnisse pro Ergebnistyp anzeigen.

So rufen Sie Ergebnisse von Security Health Analytics nach Art des Ergebnisses auf:

Gehen Sie in der Google Cloud Console zum Security Command Center.

Klicken Sie zum Aufrufen der Ergebnisse von Security Health Analytics auf die Seite Sicherheitslücken.

Klicken Sie auf dem Spaltenheader Aktiv, um die Ergebnisse nach der Anzahl der aktiven Ergebnisse für jeden Suchtyp zu sortieren.

gcloud

Wenn Sie mit der gcloud CLI die Anzahl aller aktiven Ergebnisse abrufen möchten, fragen Sie Security Command Center ab, um die Quell-ID von Security Health Analytics abzurufen. Anschließend verwenden Sie die Quell-ID, um die Anzahl der aktiven Ergebnisse abzufragen.

Schritt 1: Quell-ID abrufen

Führen Sie einen der folgenden Befehle aus, um die Quell-ID abzurufen:

Wenn Sie Security Command Center auf Organisationsebene aktiviert haben, führen Sie den folgenden Befehl aus:

gcloud scc sources describe organizations/ORGANIZATION_ID \ --source-display-name="Security Health Analytics"Wenn Sie Security Command Center auf Projektebene aktiviert haben, führen Sie den folgenden Befehl aus:

gcloud scc sources describe projects/PROJECT_ID \ --source-display-name="Security Health Analytics"

Wenn Sie die Security Command Center API noch nicht aktiviert haben, werden Sie jetzt dazu aufgefordert. Wenn die Security Command Center API aktiviert ist, führen Sie den vorherigen Befehl noch einmal aus. Die Ausgabe sollte so aussehen:

description: Scans for deviations from a GCP security baseline.

displayName: Security Health Analytics

name: organizations/ORGANIZATION_ID/sources/SOURCE_ID

Notieren Sie sich die SOURCE_ID, die Sie im nächsten Schritt benötigen.

Schritt 2: Anzahl der aktiven Ergebnisse abrufen

Verwenden Sie die im vorherigen Schritt notierte SOURCE_ID, um Ergebnisse aus Security Health Analytics zu filtern. Die folgenden Befehle der gcloud-Befehlszeile geben die Anzahl der Ergebnisse nach Kategorie zurück.

Wenn Sie Security Command Center auf Organisationsebene aktiviert haben, führen Sie den folgenden Befehl aus:

gcloud scc findings group organizations/ORGANIZATION_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZEWenn Sie Security Command Center auf Projektebene aktiviert haben, führen Sie den folgenden Befehl aus:

gcloud scc findings group projects/PROJECT_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZE

Die Seitengröße kann auf einen Wert von maximal 1.000 festgelegt werden. Der Befehl sollte in etwa folgende Ausgabe mit den Ergebnissen Ihrer Organisation zurückgeben:

groupByResults:

- count: '1'

properties:

category: MFA_NOT_ENFORCED

- count: '3'

properties:

category: ADMIN_SERVICE_ACCOUNT

- count: '2'

properties:

category: API_KEY_APIS_UNRESTRICTED

- count: '1'

properties:

category: API_KEY_APPS_UNRESTRICTED

- count: '2'

properties:

category: API_KEY_EXISTS

- count: '10'

properties:

category: AUDIT_CONFIG_NOT_MONITORED

- count: '10'

properties:

category: AUDIT_LOGGING_DISABLED

- count: '1'

properties:

category: AUTO_UPGRADE_DISABLED

- count: '10'

properties:

category: BUCKET_IAM_NOT_MONITORED

- count: '10'

properties:

category: BUCKET_LOGGING_DISABLED

nextPageToken: TOKEN

readTime: '2023-08-05T21:56:13.862Z'

totalSize: 50

Ergebnisse programmgesteuert verwalten

Wenn Sie die Google Cloud CLI mit dem Security Command Center SDK verwenden, können Sie fast alles automatisieren, was Sie mit Security Command Center in der Google Cloud Console tun können. Mit der gcloud CLI können Sie viele Ergebnisse beheben. Weitere Informationen finden Sie in der Dokumentation zu den Ressourcentypen, die in den einzelnen Ergebnissen beschrieben werden:

- Sicherheitsergebnisse auflisten

- Sicherheitsmarkierungen erstellen, ändern und abfragen

- Sicherheitsergebnisse erstellen und aktualisieren

- Ergebnisquellen erstellen, aktualisieren und auflisten

- Organisationseinstellungen konfigurieren

Wenn Sie Assets programmatisch exportieren oder auflisten möchten, verwenden Sie die Cloud Asset Inventory API. Weitere Informationen finden Sie unter Asset-Verlauf und Metadaten exportieren.

Die Asset-Methoden und ‑Felder der Security Command Center API werden eingestellt und am oder nach dem 26. Juni 2024 entfernt.

Bis zur Entfernung können Nutzer, die das Security Command Center vor dem 26. Juni 2023 aktiviert haben, die Asset-Methoden der Security Command Center API verwenden, um Assets aufzulisten. Diese Methoden unterstützen jedoch nur die Assets, die vom Security Command Center unterstützt werden.

Informationen zur Verwendung der eingestellten Asset API-Methoden finden Sie unter Assets auflisten.

Von einem Dienstperimeter geschützte Projekte scannen

Diese Funktion ist nur verfügbar, wenn Sie die Premium-Stufe von Security Command Center auf Organisationsebene aktivieren.

Wenn SieDienstperimeter die den Zugriff auf bestimmte Projekte undDienste müssen Sie dem Security Command Center-Dienstkonto eingehenden Zugriff auf diesen Dienstperimeter gewähren. Andernfalls kann Security Health Analytics keine Ergebnisse zu den geschützten Projekten und Diensten erstellen.

Die ID des Dienstkontos ist eine E-Mail-Adresse im folgenden Format:

service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.com

Ersetzen Sie ORGANIZATION_ID durch die numerische Kennzeichnung Ihrer Organisation.

So gewähren Sie einem Dienstkonto eingehenden Zugriff auf einen Dienstperimeter:

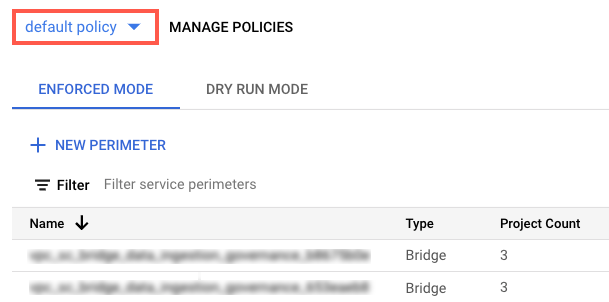

Rufen Sie VPC Service Controls auf.

Wählen Sie in der Symbolleiste Ihre Google Cloud Organisation aus.

Wählen Sie in der Drop-down-Liste die Zugriffsrichtlinie aus, die den Dienstperimeter enthält, auf den Sie Zugriff gewähren möchten.

Die mit der Zugriffsrichtlinie verknüpften Dienstperimeter werden in der Liste angezeigt.

Klicken Sie auf den Namen des Dienstes.

Klicken Sie auf Perimeter bearbeiten.

Klicken Sie im Navigationsmenü auf Richtlinie für eingehenden Traffic.

Klicken Sie auf Regel hinzufügen.

Konfigurieren Sie die Regel so:

FROM-Attribute des API-Clients

- Wählen Sie für Quelle die Option Alle Quellen aus.

- Wählen Sie unter Identität die Option Ausgewählte Identitäten aus.

- Klicken Sie im Feld Add User/Service Account (Nutzer/Dienstkonto hinzufügen) auf Select (Auswählen).

- Geben Sie die E-Mail-Adresse des Dienstkontos ein. Wenn Sie sowohl Dienstkonten auf Organisations- als auch auf Projektebene haben, fügen Sie beide hinzu.

- Klicken Sie auf Speichern.

TO-Attribute von GCP-Diensten/-Ressourcen

-

Wählen Sie für Projekt die Option Alle Projekte aus.

Wählen Sie unter Dienste die Option Alle Dienste oder die einzelnen Dienste aus, die für Security Health Analytics erforderlich sind:

- BigQuery API

- Binary Authorization API

- Cloud Logging API

- Cloud Monitoring API

- Compute Engine API

- Kubernetes Engine API

Wenn ein Dienstperimeter den Zugriff auf einen erforderlichen Dienst einschränkt, kann Security Health Analytics keine Ergebnisse für diesen Dienst generieren.

Klicken Sie im Navigationsmenü auf Speichern.

Weitere Informationen finden Sie unter Richtlinien für eingehenden und ausgehenden Traffic konfigurieren.

Nächste Schritte

- Weitere Informationen zu Detektoren und Ergebnissen von Security Health Analytics

- Empfehlungen zur Behebung von Security Health Analytics-Ergebnissen

- Weitere Informationen zur Verwendung von Security Command Center-Sicherheitsmarkierungen

- Weitere Informationen zu Supportanfragen

- Weitere Informationen zur Verwendung von Security Command Center in der Google Cloud Console, um Assets und Ergebnisse anzusehen