Auf dieser Seite wird erläutert, wie Sie einen Docker-Container verwenden, um Ihre Elastic Stack-Installation zu hosten und automatisch Security Command Center-Ergebnisse, Assets, Audit-Logs und Sicherheitsquellen in Elastic Stack zu senden. Außerdem wird beschrieben, wie Sie die exportierten Daten verwalten.

Docker ist eine Plattform zum Verwalten von Anwendungen in Containern. Elastic Stack ist eine Plattform für die Informations- und Ereignisverwaltung (SIEM, Security Information and Event Management), die Daten aus einer oder mehreren Quellen aufnimmt und es Sicherheitsteams ermöglicht, Antworten auf Vorfälle zu verwalten und Echtzeitanalysen durchzuführen. Die in dieser Anleitung beschriebene Elastic Stack-Konfiguration umfasst vier Komponenten:

- Filebeat: ein einfacher Agent, der auf Edge-Hosts wie virtuellen Maschinen (VMs) installiert ist, die zum Erfassen und Weiterleiten von Daten konfiguriert werden können

- Logstash: Ein Transformationsdienst, der Daten aufnimmt, sie in erforderliche Felder ordnet und die Ergebnisse an Elasticsearch weiterleitet

- Elasticsearch: Eine Suchdatenbank-Engine, die Daten speichert

- Kibana: unterstützt Dashboards, mit denen Sie Daten visualisieren und analysieren können

In dieser Anleitung richten Sie Docker ein, prüfen Sie, ob die erforderlichen Security Command Center- undGoogle Cloud -Dienste ordnungsgemäß konfiguriert sind, und senden Sie Ergebnisse, Assets, Audit-Logs und Sicherheitsquellen mit einem benutzerdefinierten Modul an Elastic Stack.

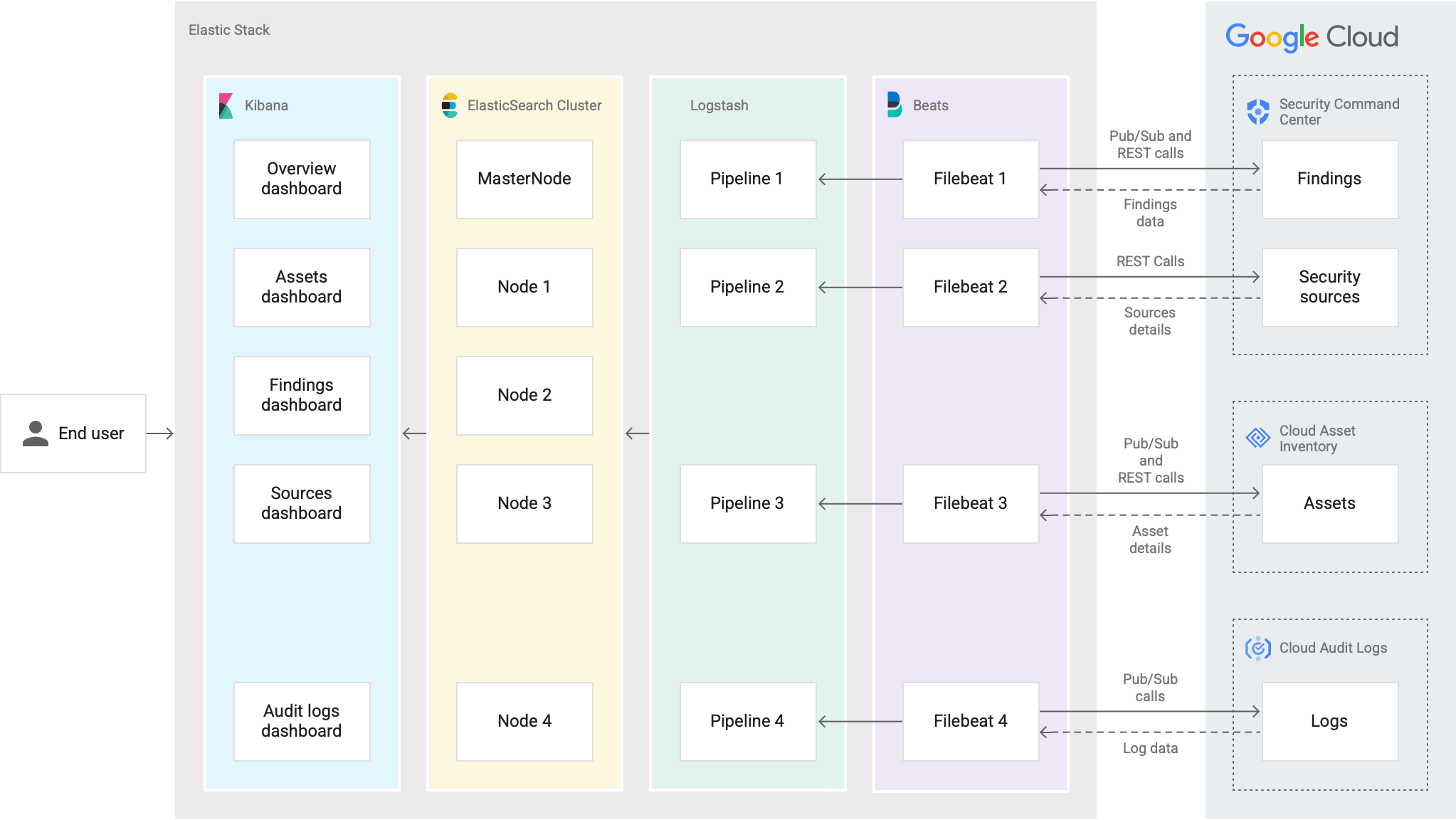

Die folgende Abbildung zeigt den Datenpfad bei Verwendung von Elastic Stack mit Security Command Center.

Authentifizierung und Autorisierung konfigurieren

Bevor Sie eine Verbindung zu Elastic Stack herstellen, müssen Sie in jeder Google Cloud Organisation, mit der Sie eine Verbindung herstellen möchten, ein IAM-Dienstkonto (Identity and Access Management) erstellen und dem Konto sowohl die IAM-Rollen auf Organisations- als auch auf Projektebene gewähren, die für Elastic Stack erforderlich sind.

Dienstkonto erstellen und IAM-Rollen zuweisen

In den folgenden Schritten wird die Google Cloud Console verwendet. Informationen zu anderen Methoden finden Sie unter den Links am Ende dieses Abschnitts.

Führen Sie diese Schritte für jede Google Cloud Organisation aus, aus der Sie Security Command Center-Daten importieren möchten.

- Verwenden Sie im selben Projekt, in dem Sie Ihre Pub/Sub-Themen erstellen, die Seite Dienstkonten in der Google Cloud Console, um ein Dienstkonto zu erstellen. Eine Anleitung dazu finden Sie unter Dienstkonten erstellen und verwalten.

Weisen Sie dem Dienstkonto die folgenden Rollen zu:

- Pub/Sub-Administrator (

roles/pubsub.admin) - Cloud-Asset-Inhaber (

roles/cloudasset.owner)

- Pub/Sub-Administrator (

Kopieren Sie den Namen des Dienstkontos, das Sie gerade erstellt haben.

Verwenden Sie die Projektauswahl in der Google Cloud -Console, um zur Organisationsebene zu wechseln.

Öffnen Sie die Seite IAM für die Organisation:

Klicken Sie auf der IAM-Seite auf Zugriff erlauben. Das Feld „Zugriff gewähren“ wird geöffnet.

Führen Sie im Bereich Zugriff gewähren die folgenden Schritte aus:

- Fügen Sie im Bereich Hauptkonten hinzufügen im Feld Neue Hauptkonten den Namen des Dienstkontos ein.

Weisen Sie dem Dienstkonto im Bereich Rollen zuweisen mit dem Feld Rolle die folgenden IAM-Rollen zu:

- Sicherheitscenter-Administratorbearbeiter (

roles/securitycenter.adminEditor) - Bearbeiter von Konfigurationen für Benachrichtigungen des Sicherheitscenters (

roles/securitycenter.notificationConfigEditor) - Organisationsbetrachter (

roles/resourcemanager.organizationViewer) - Cloud-Asset-Betrachter (

roles/cloudasset.viewer) - Autor von Log-Konfigurationen (

roles/logging.configWriter) Klicken Sie auf Speichern. Das Dienstkonto wird auf der Seite IAM auf dem Tab Berechtigungen unter Nach Hauptkonten ansehen angezeigt.

Durch die Übernahme wird das Dienstkonto auch zu einem Hauptkonto in allen untergeordneten Projekten der Organisation. Die Rollen, die auf Projektebene anwendbar sind, werden als übernommene Rollen aufgeführt.

Weitere Informationen zum Erstellen von Dienstkonten und Zuweisen von Rollen finden Sie in den folgenden Themen:

Anmeldedaten für Elastic Stack angeben

Je nachdem, wo Sie Elastic Stack hosten, unterscheidet sich die Art und Weise, wie Sie die IAM-Anmeldedaten für Elastic Stack bereitstellen.

Wenn Sie den Docker-Container in Google Cloudhosten, beachten Sie Folgendes:

Fügen Sie das Dienstkonto der VM hinzu, auf der die Kubernetes-Knoten gehostet werden. Wenn Sie mehrereGoogle Cloud -Organisationen verwenden, fügen Sie dieses Dienstkonto den anderen Organisationen hinzu und weisen Sie ihm die IAM-Rollen zu, die in den Schritten 5 bis 7 von Dienstkonto erstellen und IAM-Rollen zuweisen beschrieben sind.

Wenn Sie den Docker-Container in einem Dienstperimeter bereitstellen, erstellen Sie die Regeln für ein- und ausgehenden Traffic. Eine Anleitung finden Sie unter Perimeterzugriff in VPC Service Controls gewähren.

Wenn Sie den Docker-Container in Ihrer lokalen Umgebung hosten, erstellen Sie einen Dienstkontoschlüssel für jede Google Cloud Organisation. Sie benötigen die Dienstkontoschlüssel im JSON-Format, um diese Anleitung abzuschließen.

Informationen zu Best Practices für die sichere Speicherung von Dienstkontoschlüsseln finden Sie unter Best Practices für die Verwaltung von Dienstkontoschlüsseln.

Wenn Sie den Docker-Container in einer anderen Cloud installieren, konfigurieren Sie die Workload Identity-Föderation und laden Sie die Konfigurationsdateien für Anmeldedaten herunter. Wenn Sie mehrere Google Cloud Organisationen verwenden, fügen Sie dieses Dienstkonto den anderen Organisationen hinzu und weisen Sie ihm die IAM-Rollen zu, die in den Schritten 5 bis 7 unter Dienstkonto erstellen und IAM-Rollen zuweisen beschrieben sind.

Benachrichtigungen konfigurieren

Führen Sie diese Schritte für jede Google Cloud Organisation aus, aus der Sie Security Command Center-Daten importieren möchten.

So richten Sie Ergebnisbenachrichtigungen ein:

- Aktivieren Sie die Security Command Center API.

- Erstellen Sie einen Filter, um Ergebnisse und Assets zu exportieren.

- Erstellen Sie vier Pub/Sub-Themen: eines für Ergebnisse, eines für Ressourcen, eines für Audit-Logs und eines für Assets.

NotificationConfigmuss das Pub/Sub-Thema verwenden, das Sie für Ergebnisse erstellen.

Sie benötigen Ihre Organisations-ID, Ihre Projekt-ID und die Pub/Sub-Themennamen aus dieser Aufgabe, um Elastic Stack zu konfigurieren.

Aktivieren Sie die Cloud Asset API für Ihr Projekt.

Docker- und Elasticsearch-Komponenten installieren

Führen Sie die folgenden Schritte aus, um die Docker- und Elasticsearch-Komponenten in Ihrer Umgebung zu installieren.

Docker Engine und Docker Compose installieren

Sie können Docker zur Verwendung lokal oder bei einem Cloud-Anbieter installieren. Lesen Sie zuerst die folgenden Leitfäden in der Produktdokumentation von Docker:

Elasticsearch und Kibana installieren

Das unter Docker installieren installierte Docker-Image umfasst Logstash und Filebeat. Wenn Elasticsearch und Kibana noch nicht installiert sind, installieren Sie die Anwendungen mit den folgenden Anleitungen:

Sie benötigen die folgenden Informationen aus diesen Aufgaben, um diese Anleitung abzuschließen:

- Elastic Stack: Host, Port, Zertifikat, Nutzername und Passwort

- Kibana: Host, Port, Zertifikat, Nutzername und Passwort

GoApp-Modul herunterladen

In diesem Abschnitt wird erläutert, wie Sie das Modul GoApp herunterladen, ein Go-Programm, das von Security Command Center verwaltet wird. Das Modul automatisiert die Planung von Security Command Center API-Aufrufen und ruft regelmäßig Security Command Center-Daten zur Verwendung in Elastic Stack ab.

So installieren Sie GoApp:

Installieren Sie in einem Terminalfenster wget, ein kostenloses Softwaredienstprogramm zum Abrufen von Inhalten von Webservern.

Führen Sie für Ubuntu- und Debian-Distributionen folgenden Befehl aus:

apt-get install wgetFür RHEL-, CentOS- und Fedora-Distributionen führen Sie folgenden Befehl aus:

yum install wgetInstallieren Sie das kostenlose Softwaredienstprogramm

unzipzum Extrahieren des Inhalts von ZIP-Dateien.Führen Sie für Ubuntu- und Debian-Distributionen folgenden Befehl aus:

apt-get install unzipFür RHEL-, CentOS- und Fedora-Distributionen führen Sie folgenden Befehl aus:

yum install unzipErstellen Sie ein Verzeichnis für das Installationspaket für GoogleSCCElasticIntegration:

mkdir GoogleSCCElasticIntegrationLaden Sie das GoogleSCCElasticIntegration-Installationspaket herunter:

wget -c https://storage.googleapis.com/security-center-elastic-stack/GoogleSCCElasticIntegration-Installation.zipExtrahieren Sie den Inhalt des GoogleSCCElasticIntegration-Installationspakets in das Verzeichnis

GoogleSCCElasticIntegration:unzip GoogleSCCElasticIntegration-Installation.zip -d GoogleSCCElasticIntegrationErstellen Sie ein Arbeitsverzeichnis zum Speichern und Ausführen von

GoApp-Modulkomponenten:mkdir WORKING_DIRECTORYErsetzen Sie

WORKING_DIRECTORYdurch den Verzeichnisnamen.Rufen Sie das Installationsverzeichnis

GoogleSCCElasticIntegrationauf:cd ROOT_DIRECTORY/GoogleSCCElasticIntegration/Ersetzen Sie

ROOT_DIRECTORYdurch den Pfad zu dem Verzeichnis, das das VerzeichnisGoogleSCCElasticIntegrationenthält.Verschieben Sie

install,config.yml,dashboards.ndjsonund den Ordnertemplates(mit den Dateienfilebeat.tmpl,logstash.tmplunddocker.tmpl) in Ihr Arbeitsverzeichnis.mv install/install install/config.yml install/templates/docker.tmpl install/templates/filebeat.tmpl install/templates/logstash.tmpl install/dashboards.ndjson WORKING_DIRECTORYErsetzen Sie

WORKING_DIRECTORYdurch den Pfad zu Ihrem Arbeitsverzeichnis.

Docker-Container installieren

Zum Einrichten des Docker-Containers laden Sie ein vorformatiertes Image von Google Cloud herunter, das Logstash und Filebeat enthält, und installieren es. Informationen zum Docker-Image finden Sie im Artifact Registry-Repository in der Google Cloud Console.

Während der Installation konfigurieren Sie das Modul GoApp mit Security Command Center- und Elastic Stack-Anmeldedaten.

Wechseln Sie zu Ihrem Arbeitsverzeichnis:

cd /WORKING_DIRECTORYErsetzen Sie

WORKING_DIRECTORYdurch den Pfad zu Ihrem Arbeitsverzeichnis.Prüfen Sie, ob die folgenden Dateien in Ihrem Arbeitsverzeichnis angezeigt werden:

├── config.yml ├── install ├── dashboards.ndjson ├── templates ├── filebeat.tmpl ├── docker.tmpl ├── logstash.tmplÖffnen Sie die Datei

config.ymlin einem Texteditor und fügen Sie die angeforderten Variablen hinzu. Wenn eine Variable nicht erforderlich ist, können Sie sie leer lassen.Variable Beschreibung Erforderlich elasticsearchDer Abschnitt für Ihre Elasticsearch-Konfiguration. Erforderlich hostDie IP-Adresse Ihres Elastic Stack-Hosts. Erforderlich passwordIhr Elasticsearch-Passwort. Optional portDer Port für Ihren Elastic Stack-Host. Erforderlich usernameIhr Elasticsearch-Nutzername. Optional cacertDas Zertifikat für den Elasticsearch-Server (z. B. path/to/cacert/elasticsearch.cer).Optional http_proxyEin Link mit dem Nutzernamen, Passwort, der IP-Adresse und dem Port für Ihren Proxy-Host (z. B. http://USER:PASSWORD@PROXY_IP:PROXY_PORT).Optional kibanaDer Abschnitt für Ihre Kibana-Konfiguration. Erforderlich hostDie IP-Adresse oder der Hostname, an den der Kibana-Server gebunden wird. Erforderlich passwordIhr Kibana-Passwort. Optional portDer Port für den Kibana-Server. Erforderlich usernameIhr Kibana-Nutzername. Optional cacertDas Zertifikat für den Kibana-Server, z. B. path/to/cacert/kibana.cer.Optional cronDer Abschnitt für Ihre Cron-Konfiguration. Optional assetDer Abschnitt für die Cron-Konfiguration Ihres Assets, z. B. 0 */45 * * * *.Optional sourceDer Abschnitt für die Cron-Quellkonfiguration (z. B. 0 */45 * * * *). Weitere Informationen finden Sie unter Cron-Ausdrucksgenerator.Optional organizationsDer Abschnitt für die Konfiguration Ihrer Google Cloud Organisation. Wenn Sie mehrere Google Cloud Organisationen hinzufügen möchten, kopieren Sie alles von - id:bissubscription_nameunterresource.Erforderlich idIhre Organisations-ID. Erforderlich client_credential_pathEins von: - Der Pfad zu Ihrer JSON-Datei, wenn Sie Dienstkontoschlüssel verwenden.

- Die Konfigurationsdatei für Anmeldedaten, wenn Sie die Workload Identity-Föderation verwenden.

- Geben Sie nichts an, wenn Sie den Docker-Container in dieser Google Cloud Organisation installieren.

Optional, je nach Umgebung updateOb Sie ein Upgrade von einer vorherigen Version durchführen, entweder nfür nein oderyfür jaOptional projectDer Abschnitt für Ihre Projekt-ID. Erforderlich idDie ID des Projekts, das das Pub/Sub-Thema enthält. Erforderlich auditlogDer Abschnitt für das Pub/Sub-Thema und das Abo für Audit-Logs. Optional topic_nameDer Name des Pub/Sub-Themas für Audit-Logs Optional subscription_nameDer Name des Pub/Sub-Abos für Audit-Logs Optional findingsDer Abschnitt für das Pub/Sub-Thema und -Abo für Ergebnisse. Optional topic_nameDer Name des Pub/Sub-Themas für Ergebnisse. Optional start_dateDas optionale Datum für den Start der Migration von Ergebnissen, z. B. 2021-04-01T12:00:00+05:30Optional subscription_nameDer Name des Pub/Sub-Abos für Ergebnisse. Optional assetDer Abschnitt für die Asset-Konfiguration. Optional iampolicyDer Abschnitt für das Pub/Sub-Thema und -Abo für IAM-Richtlinien. Optional topic_nameDer Name des Pub/Sub-Themas für IAM-Richtlinien. Optional subscription_nameDer Name des Pub/Sub-Abos für IAM-Richtlinien. Optional resourceDer Abschnitt für das Pub/Sub-Thema und -Abo für Ressourcen. Optional topic_nameDer Name des Pub/Sub-Themas für Ressourcen. Optional subscription_nameDer Name des Pub/Sub-Abos für Ressourcen. Optional config.yml-BeispieldateiDas folgende Beispiel zeigt eine

config.yml-Datei mit zwei Google Cloud Organisationen.elasticsearch: host: 127.0.0.1 password: changeme port: 9200 username: elastic cacert: path/to/cacert/elasticsearch.cer http_proxy: http://user:password@proxyip:proxyport kibana: host: 127.0.0.1 password: changeme port: 5601 username: elastic cacert: path/to/cacert/kibana.cer cron: asset: 0 */45 * * * * source: 0 */45 * * * * organizations: – id: 12345678910 client_credential_path: update: project: id: project-id-12345 auditlog: topic_name: auditlog.topic_name subscription_name: auditlog.subscription_name findings: topic_name: findings.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings.subscription_name asset: iampolicy: topic_name: iampolicy.topic_name subscription_name: iampolicy.subscription_name resource: topic_name: resource.topic_name subscription_name: resource.subscription_name – id: 12345678911 client_credential_path: update: project: id: project-id-12346 auditlog: topic_name: auditlog2.topic_name subscription_name: auditlog2.subscription_name findings: topic_name: findings2.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings1.subscription_name asset: iampolicy: topic_name: iampolicy2.topic_name subscription_name: iampolicy2.subscription_name resource: topic_name: resource2.topic_name subscription_name: resource2.subscription_nameFühren Sie die folgenden Befehle aus, um das Docker-Image zu installieren und das Modul

GoAppzu konfigurieren.chmod +x install ./installDas Modul

GoApplädt das Docker-Image herunter, installiert das Image und richtet den Container ein.Kopieren Sie nach Abschluss des Vorgangs die E-Mail-Adresse des WriterIdentity-Dienstkontos aus der Installationsausgabe.

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{Ihr Arbeitsverzeichnis muss die folgende Struktur haben:

├── config.yml ├── dashboards.ndjson ├── docker-compose.yml ├── install ├── templates ├── filebeat.tmpl ├── logstash.tmpl ├── docker.tmpl └── main ├── client_secret.json ├── filebeat │ └── config │ └── filebeat.yml ├── GoApp │ └── .env └── logstash └── pipeline └── logstash.conf

Berechtigungen für Audit-Logs aktualisieren

So aktualisieren Sie Berechtigungen, damit Audit-Logs an SIEM-Produkte übertragen werden können:

Gehen Sie zur Seite „Pub/Sub-Themen”

Wählen Sie das Projekt aus, in dem sich die Pub/Sub-Themen befinden.

Wählen Sie das Pub/Sub-Thema aus, das Sie für Audit-Logs erstellt haben.

Fügen Sie in den Berechtigungen das WriterIdentity-Dienstkonto, das Sie in Schritt 4 des Installationsverfahrens kopiert haben, als neues Hauptkonto hinzu und weisen Sie es die Pub/Sub-Publisher-Rolle zu. Die Audit-Log-Richtlinie wird aktualisiert.

Die Docker- und Elastic Stack-Konfigurationen sind abgeschlossen. Sie können jetzt Kibana einrichten.

Docker-Logs ansehen

Öffnen Sie ein Terminal und führen Sie den folgenden Befehl aus, um Ihre Containerinformationen einschließlich Container-IDs aufzurufen. Notieren Sie sich die ID des Containers, in dem Elastic Stack installiert ist.

docker container lsFühren Sie die folgenden Befehle aus, um einen Container zu starten und dessen Logs aufzurufen:

docker exec -it CONTAINER_ID /bin/bash cat go.logErsetzen Sie

CONTAINER_IDdurch die ID des Containers, in dem Elastic Stack installiert ist.

Kibana einrichten

Führen Sie die folgenden Schritte aus, wenn Sie den Docker-Container zum ersten Mal installieren.

Öffnen Sie

kibana.ymlin einem Texteditor.sudo vim KIBANA_DIRECTORY/config/kibana.ymlErsetzen Sie

KIBANA_DIRECTORYdurch den Pfad zu Ihrem Kibana-Installationsordner.Aktualisieren Sie die folgenden Variablen:

server.port: der Port, der für den Backend-Server von Kibana verwendet werden soll; Der Standardwert ist 5601.server.host: die IP-Adresse oder der Hostname, an den der Kibana-Server gebunden wirdelasticsearch.hosts: die IP-Adresse und der Port der Elasticsearch-Instanz, die für Abfragen verwendet werden sollserver.maxPayloadBytes: Die maximale Nutzlastgröße in Byte für eingehende Serveranfragen. Standardwert ist 1.048.576url_drilldown.enabled: Ein boolescher Wert, der die Verwaltung des Kibana-Dashboards zu internen oder externen URLs steuert. Der Standardwert isttrue.

Die fertige Konfiguration sieht in etwa so aus:

server.port: PORT server.host: "HOST" elasticsearch.hosts: ["http://ELASTIC_IP_ADDRESS:ELASTIC_PORT"] server.maxPayloadBytes: 5242880 url_drilldown.enabled: true

Kibana-Dashboards importieren

- Öffnen Sie die Kibana-Anwendung.

- Gehen Sie im Navigationsmenü zu Stack Management und klicken Sie dann auf Gespeicherte Objekte.

- Klicken Sie auf Importieren, wechseln Sie zum Arbeitsverzeichnis und wählen Sie dashboards.ndjson aus. Die Dashboards werden importiert und Indexmuster werden erstellt.

Docker-Container aktualisieren

Wenn Sie eine frühere Version des GoApp-Moduls bereitgestellt haben, können Sie ein Upgrade auf eine neuere Version ausführen.

Wenn Sie den Docker-Container auf eine neuere Version aktualisieren, können Sie die Einrichtung Ihres Dienstkontos, Pub/Sub-Themen und ElasticSearch-Komponenten beibehalten.

Wenn Sie ein Upgrade von einer Integration ausführen, die keinen Docker-Container verwendet hat, lesen Sie die Informationen unter Upgrade auf neuesten Release durchführen.

Wenn Sie ein Upgrade von Version 1 durchführen, führen Sie die folgenden Schritte aus:

Fügen Sie dem Dienstkonto die Rolle Autor von Logkonfigurationen (

roles/logging.configWriter) hinzu.Erstellen Sie ein Pub/Sub-Thema für Ihre Audit-Logs.

Wenn Sie den Docker-Container in einer anderen Cloud installieren, konfigurieren Sie die Workload Identity-Föderation und laden Sie die Konfigurationsdatei für Anmeldedaten herunter.

Um Probleme beim Importieren der neuen Dashboards zu vermeiden, entfernen Sie optional die vorhandenen Dashboards aus Kibana:

- Öffnen Sie die Kibana-Anwendung.

- Gehen Sie im Navigationsmenü zu Stack Management und klicken Sie dann auf Gespeicherte Objekte.

- Suchen Sie nach Google SCC.

- Wählen Sie alle Dashboards aus, die Sie entfernen möchten.

- Klicken Sie auf Löschen.

Entfernen Sie den vorhandenen Docker-Container:

Öffnen Sie ein Terminal und beenden Sie den Container:

docker stop CONTAINER_IDErsetzen Sie

CONTAINER_IDdurch die ID des Containers, in dem Elastic Stack installiert ist.Entfernen Sie den Docker-Container:

docker rm CONTAINER_IDFügen Sie ggf.

-fvor der Container-ID hinzu, um den Container zwangsweise zu entfernen.

Führen Sie die Schritte 1 bis 7 unter GoApp-Modul herunterladen aus.

Verschieben Sie die vorhandene Datei

config.envaus Ihrer vorherigen Installation in das Verzeichnis\update.Erteilen Sie bei Bedarf die Berechtigung zum Ausführen von

./update:chmod +x ./update ./updateFühren Sie

./updateaus, umconfig.envinconfig.ymlzu konvertieren.Prüfen Sie, ob die Datei

config.ymlIhre vorhandene Konfiguration enthält. Falls nicht, führen Sie./updatenoch einmal aus.Wenn Sie mehrere Google Cloud Organisationen unterstützen möchten, fügen Sie der Datei

config.ymleine weitere Organisationskonfiguration hinzu.Verschieben Sie die Datei

config.ymlin Ihr Arbeitsverzeichnis, in dem sich die Dateiinstallbefindet.Führen Sie die Schritte unter Docker installieren aus.

Führen Sie die Schritte unter Berechtigungen für Audit-Logs aktualisieren aus.

Importieren Sie die neuen Dashboards, wie unter Kibana-Dashboards importieren beschrieben. Mit diesem Schritt werden die vorhandenen Kibana-Dashboards überschrieben.

Kibana-Dashboards öffnen und bearbeiten

Sie können benutzerdefinierte Dashboards in Elastic Stack verwenden, um Ihre Ergebnisse, Assets und Sicherheitsquellen zu visualisieren und zu analysieren. Die Dashboards enthalten wichtige Ergebnisse und helfen Ihrem Sicherheitsteam, Priorisierungen vorzunehmen.

Übersichts-Dashboard

Das Dashboard Übersicht enthält eine Reihe von Diagrammen, in denen die Gesamtzahl der Ergebnisse in Ihren Google Cloud Organisationen nach Schweregrad, Kategorie und Status angezeigt wird. Die Ergebnisse werden aus den integrierten Diensten von Security Command Center kompiliert, z. B. Security Health Analytics, Web Security Scanner, Event Threat Detection und Container Threat Detection, sowie alle integrierten Dienste, die Sie aktivieren.

Um Inhalte nach Kriterien wie Fehlkonfigurationen oder Sicherheitslücken zu filtern, können Sie die Ergebnisklasse auswählen.

Zusätzliche Diagramme zeigen, welche Kategorien, Projekte und Assets die meisten Ergebnisse generieren.

Assets-Dashboard

Im Dashboard Assets werden Tabellen mit Ihren Google Cloud-Assets angezeigt. In den Tabellen werden die Asset-Inhaber, die Anzahl der Assets nach Ressourcentyp und Projekten sowie die zuletzt hinzugefügten und aktualisierten Assets angezeigt.

Sie können Asset-Daten nach Organisation, Asset-Name, Asset-Typ und übergeordneten Elementen filtern und schnell nach Ergebnissen für bestimmte Assets aufschlüsseln. Wenn Sie auf einen Asset-Namen klicken, werden Sie in der Google Cloud Console zur Seite Assets von Security Command Center weitergeleitet und sehen Details zum ausgewählten Asset.

Audit-Logs-Dashboard

Im Dashboard Audit-Logs werden eine Reihe von Diagrammen und Tabellen angezeigt, die Informationen zum Audit-Log enthalten. Im Dashboard sind Audit-Logs zu Administratoraktivitäten, Datenzugriff, Systemereignissen und Audit-Logs zu abgelehnten Richtlinien enthalten. Die Tabelle enthält Zeit, Schweregrad, Logtyp, Logname, Dienstname, Ressourcenname und Ressourcentyp.

Sie können die Daten nach Organisation, Quelle (z. B. Projekt), Schweregrad, Logtyp und Ressourcentyp filtern.

Ergebnis-Dashboard

Das Dashboard Ergebnisse enthält Diagramme mit den neuesten Ergebnissen. Die Diagramme enthalten Informationen zur Anzahl der Ergebnisse sowie deren Schweregrad, Kategorie und Status. Sie können sich auch aktive Ergebnisse im Verlauf der Zeit anzeigen lassen und welche Projekte oder Ressourcen die meisten Ergebnisse haben.

Sie können die Daten nach Organisation und Ergebnisklasse filtern.

Wenn Sie auf einen Ergebnisnamen klicken, werden Sie in der Google Cloud Console zur Seite Ergebnisse von Security Command Center weitergeleitet und sehen Details zum ausgewählten Ergebnis.

Quellen-Dashboard

Im Dashboard Quellen werden die Gesamtzahl der Ergebnisse und Sicherheitsquellen, die Anzahl der Ergebnisse nach Quellname und eine Tabelle aller Sicherheitsquellen angezeigt. Tabellenspalten enthalten den Namen, den Anzeigenamen und die Beschreibung.

Spalten hinzufügen

- Rufen Sie ein Dashboard auf.

- Klicken Sie auf Bearbeiten und dann auf Visualisierung bearbeiten.

- Wählen Sie unter Sub-Bucket hinzufügen die Option Zeilen aufteilen aus.

- Wählen Sie in der Liste die Aggregation Begriffe aus.

- Wählen Sie im Drop-down-Menü Absteigend die Option aufsteigend oder absteigend aus. Geben Sie im Feld Größe die maximale Anzahl von Zeilen für die Tabelle ein.

- Wählen Sie die Spalte aus, die Sie hinzufügen möchten, und klicken Sie auf Aktualisieren.

- Speichern Sie die Änderungen.

Spalten ausblenden oder entfernen

- Gehen Sie zum Dashboard.

- Klicken Sie auf Bearbeiten.

- Klicken Sie zum Ausblenden einer Spalte neben dem Spaltennamen auf das Sichtbarkeits- oder Augensymbol.

- Klicken Sie zum Entfernen einer Spalte neben dem Spaltennamen auf das Symbol X oder „Löschen“.

Integration mit Elasticsearch deinstallieren

Führen Sie die folgenden Schritte aus, um die Integration zwischen Security Command Center und Elasticsearch zu entfernen.

Dashboards, Indexe und Indexmuster entfernen

Entfernen Sie Dashboards, wenn Sie diese Lösung deinstallieren möchten.

Rufen Sie die Dashboards auf.

Suchen Sie nach Google SCC und wählen Sie alle Dashboards aus.

Klicken Sie auf Dashboards löschen.

Gehen Sie zu Stack Management > Index Management.

Schließen Sie die folgenden Indexe:

- gccassets

- gccfindings

- gccsources

- gccauditlogs

Gehen Sie zu Stack Management > Index Patterns.

Schließen Sie die folgenden Muster:

- gccassets

- gccfindings

- gccsources

- gccauditlogs

Docker deinstallieren

Löschen Sie die NotificationConfig für Pub/Sub. Führen Sie Folgendes aus, um den Namen der NotificationConfig zu ermitteln:

docker exec googlescc_elk ls docker exec googlescc_elk cat NotificationConf_}}HashId{{Entfernen Sie Pub/Sub-Feeds für Assets, Ergebnisse, IAM-Richtlinien und Audit-Logs. Führen Sie Folgendes aus, um die Namen der Feeds zu ermitteln:

docker exec googlescc_elk ls docker exec googlescc_elk cat Feed_}}HashId{{Entfernen Sie die Senke für die Audit-Logs. Führen Sie Folgendes aus, um den Namen der Senke zu ermitteln:

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{Öffnen Sie das Terminal und führen Sie den folgenden Befehl aus, um Ihre Containerinformationen einschließlich Container-IDs aufzurufen:

docker container lsBeenden Sie den Container:

docker stop CONTAINER_IDErsetzen Sie

CONTAINER_IDdurch die ID des Containers, in dem Elastic Stack installiert ist.Entfernen Sie den Docker-Container:

docker rm CONTAINER_IDFügen Sie ggf.

-fvor der Container-ID hinzu, um den Container zwangsweise zu entfernen.Entfernen Sie das Docker-Image

docker rmi us.gcr.io/security-center-gcr-host/googlescc_elk_v3:latestLöschen Sie das Arbeitsverzeichnis und die Datei

docker-compose.yml:rm -rf ./main docker-compose.yml

Nächste Schritte

Weitere Informationen zum Einrichten von Ergebnisbenachrichtigungen in Security Command Center.

Weitere Informationen zum Filtern von Ergebnisbenachrichtigungen in Security Command Center.