이 페이지에서는 BigQuery용 Security Command Center 내보내기 기능을 사용하여 신규 및 업데이트된 발견 사항을 BigQuery 데이터 세트로 스트리밍하는 방법을 설명합니다. 기존 발견 사항은 업데이트가 없는 한 BigQuery로 전송되지 않습니다.

BigQuery는 Google Cloud의 페타바이트급 규모의 경제적인 완전 관리형 분석 데이터 웨어하우스로, 거의 실시간으로 방대한 양의 데이터를 분석할 수 있습니다. 사용자는 BigQuery를 사용하여 신규 및 업데이트된 발견 사항에 대한 쿼리를 실행하고, 데이터를 필터링하여 필요한 항목을 찾고, 커스텀 보고서를 생성할 수 있습니다. BigQuery에 대한 상세 설명은 BigQuery 문서를 참조하세요.

개요

이 특성을 사용 설정하면 Security Command Center에 기록된 새 발견 사항이 거의 실시간으로 BigQuery 테이블로 내보내집니다. 그런 다음 데이터를 기존 워크플로에 통합하고 커스텀 분석을 만들 수 있습니다. 조직, 폴더, 프로젝트 수준에서 이 특성을 사용 설정하면 요구사항에 따라 발견 사항을 내보낼 수 있습니다.

완전 관리형 기능으로서 수동 작업을 수행하거나 커스텀 코드를 작성할 필요가 없으므로 Security Command Center 발견 사항을 BigQuery에 내보낼 때 이 기능을 사용하는 것이 좋습니다.

데이터 세트 구조

이 기능은 각각의 새로운 발견 사항과 후속 업데이트를 findings 테이블(source_id ,finding_id ,event_time별로 클러스터링됨)의 새로운 행으로 추가합니다.

발견 사항이 업데이트되면 이 특성은 source_id 및 finding_id 값은 동일하지만 event_time 값이 다른 여러 발견 사항을 생성합니다. 이 데이터 세트 구조를 사용하면 각 발견 사항의 상태가 시간이 지나면서 어떻게 변하는지 확인할 수 있습니다.

데이터 세트에 중복 항목이 있을 수 있습니다. 이를 파싱하려면 첫 번째 쿼리 예시와 같이 DISTINCT 절을 사용하시면 됩니다.

각 데이터 세트에는 다음 필드가 있는 findings 테이블이 있습니다.

| 필드 | 설명 |

|---|---|

source_id |

Security Command Center가 발견 사항의 소스에 할당하는 고유 식별자입니다.

예를 들어 Cloud Anomaly Detection 소스의 모든 발견 사항은 예: |

finding_id |

발견 사항을 나타내는 고유 식별자입니다. 조직의 소스 내에서 고유합니다. 영숫자이며 32자(영문 기준) 이하여야 합니다. |

event_time |

이벤트가 발생한 시간 또는 발견 사항에 대한 업데이트가 발생한 시간입니다. 예를 들어 열린 방화벽을 나타내는 발견 사항의 경우 예: |

bulk_export_id |

일괄 내보내기의 경우 UUID입니다. 지속적 내보내기의 경우 이 필드는 비어 있습니다. |

finding |

프레젠테이션, 알림, 분석, 정책 테스트, 시행을 위해 Security Command Center에 수집되는 평가 데이터 레코드(예: 보안, 위험, 상태, 개인 정보 보호)입니다. 예를 들어 App Engine 애플리케이션의 교차 사이트 스크립팅(XSS) 취약점이 발견 사항입니다. 중첩 필드에 대한 자세한 내용은 |

resource |

이 발견 사항과 연결된 Google Cloud 리소스와 관련된 정보입니다. 중첩 필드에 대한 자세한 내용은 |

비용

이 특성과 관련하여 BigQuery 요금이 발생합니다. 자세한 내용은 BigQuery 가격을 참조하세요.

시작하기 전에

이 특성을 사용 설정하려면 먼저 다음 단계를 완료해야 합니다.

권한 설정

이 가이드를 완료하려면 다음 Identity and Access Management(IAM) 역할이 있어야 합니다.

발견 사항을 내보낼 조직, 폴더, 프로젝트에 다음 역할 중 하나가 있는지 확인하세요.

- 보안 센터 BigQuery Export 편집자(

roles/securitycenter.bigQueryExportsEditor). - 보안 센터 관리자(

roles/securitycenter.admin).

Security Command Center 역할에 대해 자세히 알아보려면 액세스 제어를 참조하세요.

- 보안 센터 BigQuery Export 편집자(

BigQuery 데이터 세트에서 BigQuery 데이터 소유자(

roles/bigquery.dataOwner).

BigQuery 데이터 세트 만들기

BigQuery 데이터 세트를 만듭니다. 자세한 내용은 데이터 세트 만들기를 참조하세요.

데이터 상주 계획

Security Command Center에 대해 데이터 상주가 사용 설정된 경우 BigQuery(BigQueryExport 리소스)로 스트리밍 내보내기를 정의하는 구성에 데이터 상주 제어가 적용되고 선택한 Security Command Center 위치에 저장됩니다.

Security Command Center 위치의 발견 사항을 BigQuery로 내보내려면 발견 사항과 동일한 Security Command Center 위치에 BigQuery Export를 구성해야 합니다.

BigQuery Export에 사용된 필터는 상주 제어가 적용되는 데이터를 포함할 수 있기 때문에 이를 만들기 전에 올바른 위치를 지정해야 합니다. Security Command Center는 내보내기를 만드는 위치를 제한하지 않습니다.

BigQuery Export는 생성되는 위치에만 저장되며 다른 위치에서 보거나 수정할 수 없습니다.

BigQuery Export를 만든 후에는 해당 위치를 변경할 수 없습니다. 위치를 변경하려면 BigQuery Export를 삭제하고 새 위치에 다시 만들어야 합니다.

데이터 상주가 사용 설정되었을 때 Security Command Center를 사용하는 방법은 Security Command Center 리전 엔드포인트를 참조하세요.

Security Command Center에서 BigQuery로 발견 사항 내보내기

발견 사항을 내보내려면 먼저 Security Command Center API를 사용 설정하세요.

Security Command Center API 사용 설정

Security Command Center API를 사용 설정하려면 다음 단계를 따르세요.

Google Cloud Console의 API 라이브러리 페이지로 이동합니다.

Security Command Center API를 사용 설정할 프로젝트를 선택합니다.

검색 상자에

Security Command Center를 입력한 다음 검색 결과에서 Security Command Center를 클릭합니다.표시되는 API 페이지에서 사용 설정을 클릭합니다.

프로젝트에 Security Command Center API가 사용 설정됩니다. 다음으로 gcloud CLI를 사용하여 BigQuery에 내보내기 위한 새로운 구성을 만듭니다.

VPC 서비스 제어에서 경계 액세스 권한 부여

VPC 서비스 제어를 사용 중이고 BigQuery 데이터 세트가 서비스 경계 내부의 프로젝트 일부이면 발견 사항을 내보내기 위해 프로젝트에 대한 액세스 권한을 부여해야 합니다.

프로젝트에 대한 액세스 권한을 부여하려면 발견 사항을 내보내려는 주 구성원 및 프로젝트에 대해 인그레스 및 이그레스 규칙을 만듭니다. 이 규칙을 사용하면 보호된 리소스 액세스를 허용하고 BigQuery에서 사용자에게 BigQuery 데이터 세트에 대한 setIamPolicy 권한이 있는지 확인할 수 있습니다.

BigQuery로 새 내보내기 설정하기 전

콘솔

-

Google Cloud 콘솔에서 VPC 서비스 제어 페이지로 이동합니다.

- 조직 또는 프로젝트를 선택합니다.

-

드롭다운 목록에서 액세스 권한을 부여할 서비스 경계가 포함된 액세스 정책을 선택합니다.

액세스 정책과 연결된 서비스 경계가 목록에 표시됩니다.

-

업데이트하려는 서비스 경계의 이름을 클릭합니다.

수정해야 하는 서비스 경계를 찾으려면

RESOURCES_NOT_IN_SAME_SERVICE_PERIMETER위반을 표시하는 항목의 로그를 확인하면 됩니다. 해당 항목에서servicePerimeterName필드를 확인합니다.accessPolicies/ACCESS_POLICY_ID/servicePerimeters/SERVICE_PERIMETER_NAME

- 수정을 클릭합니다.

- 이그레스 정책을 클릭합니다.

- 이그레스 규칙 추가를 클릭합니다.

-

From 섹션에서 다음 세부정보를 설정합니다.

- ID > ID에서 ID 및 그룹 선택을 선택합니다.

- ID 추가를 클릭합니다.

-

Security Command Center API를 호출하는 데 사용된 주 구성원의 이메일 주소를 입력합니다.

- 주 구성원을 선택하거나 Enter 키를 누른 다음 ID 추가를 클릭합니다.

-

To 섹션에서 다음 세부정보를 설정합니다.

- 리소스 > 프로젝트에서 모든 프로젝트를 선택합니다.

- 작업 또는 IAM 역할에서 작업 선택을 선택합니다.

-

작업 추가를 클릭한 후 다음 작업을 추가합니다.

- bigquery.googleapis.com 서비스를 추가합니다.

- 모든 메서드를 클릭합니다.

- 모든 메서드 추가를 클릭합니다.

- bigquery.googleapis.com 서비스를 추가합니다.

- 인그레스 정책을 클릭합니다.

- 인그레스 규칙 추가를 클릭합니다.

-

From 섹션에서 다음 세부정보를 설정합니다.

- ID > ID에서 ID 및 그룹 선택을 선택합니다.

- ID 추가를 클릭합니다.

-

Security Command Center API를 호출하는 데 사용된 주 구성원의 이메일 주소를 입력합니다.

- 주 구성원을 선택하거나 Enter 키를 누른 다음 ID 추가를 클릭합니다.

- 소스에서 모든 소스를 선택합니다.

-

To 섹션에서 다음 세부정보를 설정합니다.

- 리소스 > 프로젝트에서 프로젝트 선택을 선택합니다.

- 프로젝트 추가를 클릭한 후 BigQuery 데이터 세트가 포함된 프로젝트를 추가합니다.

- 작업 또는 IAM 역할에서 작업 선택을 선택합니다.

-

작업 추가를 클릭한 후 다음 작업을 추가합니다.

- bigquery.googleapis.com 서비스를 추가합니다.

- 모든 메서드를 클릭합니다.

- 모든 메서드 추가를 클릭합니다.

- bigquery.googleapis.com 서비스를 추가합니다.

- 저장을 클릭합니다.

gcloud

-

할당량 프로젝트가 아직 설정되지 않은 경우 설정합니다. Access Context Manager API가 사용 설정된 프로젝트를 선택합니다.

gcloud config set billing/quota_project QUOTA_PROJECT_ID

QUOTA_PROJECT_ID를 결제 및 할당량에 사용하려는 프로젝트의 ID로 바꿉니다. -

다음 콘텐츠로

egress-rule.yaml라는 파일을 만듭니다.- egressFrom: identities: - PRINCIPAL_ADDRESS egressTo: operations: - serviceName: bigquery.googleapis.com methodSelectors: - method: '*' resources: - '*'

PRINCIPAL_ADDRESS를 Security Command Center API를 호출하는 데 사용된 주 구성원의 주소로 바꿉니다. -

다음 콘텐츠로

ingress-rule.yaml라는 파일을 만듭니다.- ingressFrom: identities: - PRINCIPAL_ADDRESS sources: - accessLevel: '*' ingressTo: operations: - serviceName: bigquery.googleapis.com methodSelectors: - method: '*' resources: - '*'

PRINCIPAL_ADDRESS를 Security Command Center API를 호출하는 데 사용된 주 구성원의 주소로 바꿉니다. -

경계에 이그레스 규칙을 추가합니다.

gcloud access-context-manager perimeters update PERIMETER_NAME \ --set-egress-policies=egress-rule.yaml

다음을 바꿉니다.

-

PERIMETER_NAME: 경계의 이름. 예를 들면accessPolicies/1234567890/servicePerimeters/example_perimeter입니다.수정해야 하는 서비스 경계를 찾으려면

RESOURCES_NOT_IN_SAME_SERVICE_PERIMETER위반을 표시하는 항목의 로그를 확인하면 됩니다. 해당 항목에서servicePerimeterName필드를 확인합니다.accessPolicies/ACCESS_POLICY_ID/servicePerimeters/SERVICE_PERIMETER_NAME

-

-

경계에 인그레스 규칙을 추가합니다.

gcloud access-context-manager perimeters update PERIMETER_NAME \ --set-ingress-policies=ingress-rule.yaml

다음을 바꿉니다.

-

PERIMETER_NAME: 경계의 이름. 예를 들면accessPolicies/1234567890/servicePerimeters/example_perimeter입니다.수정해야 하는 서비스 경계를 찾으려면

RESOURCES_NOT_IN_SAME_SERVICE_PERIMETER위반을 표시하는 항목의 로그를 확인하면 됩니다. 해당 항목에서servicePerimeterName필드를 확인합니다.accessPolicies/ACCESS_POLICY_ID/servicePerimeters/SERVICE_PERIMETER_NAME

-

자세한 내용은 인그레스 및 이그레스 규칙을 참조하세요.

BigQuery로 새 내보내기 설정

이 단계에서는 발견 사항을 BigQuery 인스턴스로 내보내는 내보내기 구성을 만듭니다. 내보내기 구성은 프로젝트, 폴더 또는 조직 수준에서 만들 수 있습니다. 예를 들어 프로젝트에서 BigQuery 데이터 세트로 발견 사항을 내보내려면 프로젝트 수준에서 내보내기 구성을 만들어 해당 프로젝트와 관련된 발견 사항만 내보냅니다. 원하는 경우 특정 발견 사항만 내보내도록 필터를 지정할 수 있습니다.

내보내기 구성을 적절한 수준에서 만들어야 합니다. 예를 들어 프로젝트 A에서 발견 사항을 내보내기 위해 프로젝트 B에서 내보내기 구성을 만들고 resource.project_display_name: project-a-id와 같은 필터를 정의하는 경우 구성은 발견 사항을 내보내지 않습니다.

조직에 대해 BigQuery에 최대 500개의 내보내기 구성을 만들 수 있습니다. 여러 내보내기 구성에 동일한 데이터 세트를 사용할 수 있습니다. 동일한 데이터 세트를 사용하는 경우 모든 업데이트가 동일한 발견 사항 테이블에 적용됩니다.

첫 번째 내보내기 구성을 만들면 서비스 계정이 자동으로 생성됩니다. 이 서비스 계정은 데이터 세트에서 발견 사항 테이블을 만들거나 업데이트하고 발견 사항을 테이블로 내보내는 데 필요합니다.

형식은 service-org-ORGANIZATION_ID@gcp-sa-scc-notification.iam.gservicaccount.com이며 BigQuery 데이터 세트 수준에서 BigQuery 데이터 편집자(roles/bigquery.dataEditor) 역할이 부여됩니다.

Google Cloud 콘솔에서 일부 BigQueryExport 리소스에는 v1 Security Command Center API로 생성되었음을 나타내는 레거시 라벨이 포함됩니다. 이러한 BigQueryExport 리소스는 Google Cloud 콘솔, gcloud CLI, v1 Security Command Center API, Security Command Center의 v1 클라이언트 라이브러리로 관리할 수 있습니다.

gcloud CLI를 사용하여 이러한 BigQueryExport 리소스를 관리하려면 gcloud CLI 명령어를 실행하는 위치를 지정해야 합니다.

gcloud

Google Cloud 콘솔로 이동합니다.

Security Command Center API를 사용 설정한 프로젝트를 선택합니다.

Cloud Shell 활성화를 클릭합니다.

새 내보내기 구성을 만들려면 다음 명령어를 실행하세요.

gcloud scc bqexports create BIGQUERY_EXPORT \ --dataset=DATASET_NAME \ --folder=FOLDER_ID | --organization=ORGANIZATION_ID | --project=PROJECT_ID \ --location=LOCATION \ [--description=DESCRIPTION] \ [--filter=FILTER]다음을 바꿉니다.

BIGQUERY_EXPORT: 내보내기 구성의 이름DATASET_NAME: BigQuery 데이터 세트의 이름(예:projects/PROJECT_ID/datasets/DATASET_ID)FOLDER_ID,ORGANIZATION_ID또는PROJECT_ID: 폴더, 조직 또는 프로젝트의 이름. 다음 옵션 중 하나를 설정해야 합니다. 폴더 및 조직의 경우 이름은 폴더 ID 또는 조직 ID입니다. 프로젝트 이름은 프로젝트 번호 또는 프로젝트 ID입니다.LOCATION: 내보내기 구성을 만들 Security Command Center 위치. 데이터 상주가 사용 설정된 경우eu,sa또는us를 사용하고, 그렇지 않은 경우에는global값을 사용합니다.DESCRIPTION: 내보내기 구성에 대한 인간이 읽을 수 있는 설명. 이 변수는 선택사항입니다.FILTER를 내보내기에 포함할 발견 사항을 정의하는 표현식으로 바꿉니다. 예를 들어 XSS_SCRIPTING 카테고리로 필터링하려면"category=\"XSS_SCRIPTING\"을 입력합니다. 이 변수는 선택사항입니다.

Terraform

Terraform 구성을 적용하거나 삭제하는 방법은 기본 Terraform 명령어를 참조하세요. 자세한 내용은 Terraform 제공업체 참고 문서를 확인하세요.

조직의 내보내기 구성을 만듭니다.

폴더의 내보내기 구성을 만듭니다.

프로젝트의 내보내기 구성을 만듭니다.

Java

Security Command Center에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 ADC 설정을 참조하세요.

Python

Security Command Center에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 ADC 설정을 참조하세요.

내보내기 구성을 만든 후 약 15분 내에 BigQuery 데이터 세트에 발견 사항이 표시됩니다. BigQuery 테이블이 생성되면 필터 및 범위가 일치하는 모든 새 발견 사항 및 업데이트된 발견 사항이 테이블에 거의 실시간으로 표시됩니다.

발견 사항을 검토하려면 발견 사항 검토를 참조하세요.

새로운 BigQuery로 내보내기를 위한 인그레스 규칙 만들기

VPC 서비스 제어를 사용 중이고 BigQuery 데이터 세트가 서비스 경계 내부의 프로젝트에 속하는 경우 새로운 BigQuery로 내보내기에 대한 인그레스 규칙을 만들어야 합니다.

콘솔

-

이전 섹션의 서비스 경계를 다시 엽니다.

- 인그레스 정책을 클릭합니다.

- 인그레스 규칙 추가를 클릭합니다.

-

From 섹션에서 다음 세부정보를 설정합니다.

- ID > ID에서 ID 및 그룹 선택을 선택합니다.

- ID 추가를 클릭합니다.

-

BigQuery 내보내기 구성 서비스 에이전트의 이메일 주소를 입력합니다. 서비스 에이전트 주소의 형식은 다음과 같습니다.

service-org-ORGANIZATION_ID@gcp-sa-scc-notification.iam.gserviceaccount.com

ORGANIZATION_ID를 조직 ID로 바꿉니다. - 서비스 에이전트를 선택하거나 Enter 키를 누른 후 ID 추가를 클릭합니다.

- 소스에서 모든 소스를 선택합니다.

-

To 섹션에서 다음 세부정보를 설정합니다.

- 리소스 > 프로젝트에서 프로젝트 선택을 선택합니다.

- 프로젝트 추가를 클릭한 후 BigQuery 데이터 세트가 포함된 프로젝트를 추가합니다.

- 작업 또는 IAM 역할에서 작업 선택을 선택합니다.

-

작업 추가를 클릭한 후 다음 작업을 추가합니다.

- bigquery.googleapis.com 서비스를 추가합니다.

- 모든 메서드를 클릭합니다.

- 모든 메서드 추가를 클릭합니다.

- bigquery.googleapis.com 서비스를 추가합니다.

- 저장을 클릭합니다.

gcloud

-

할당량 프로젝트가 아직 설정되지 않은 경우 설정합니다. Access Context Manager API가 사용 설정된 프로젝트를 선택합니다.

gcloud config set billing/quota_project QUOTA_PROJECT_ID

QUOTA_PROJECT_ID를 결제 및 할당량에 사용하려는 프로젝트의 ID로 바꿉니다. -

다음 콘텐츠로

ingress-rule.yaml라는 파일을 만듭니다.- ingressFrom: identities: - serviceAccount:service-org-ORGANIZATION_ID@gcp-sa-scc-notification.iam.gserviceaccount.com sources: - accessLevel: '*' ingressTo: operations: - serviceName: bigquery.googleapis.com methodSelectors: - method: '*' resources: - '*'

ORGANIZATION_ID를 조직 ID로 바꿉니다. -

경계에 인그레스 규칙을 추가합니다.

gcloud access-context-manager perimeters update PERIMETER_NAME \ --set-ingress-policies=ingress-rule.yaml

다음을 바꿉니다.

-

PERIMETER_NAME: 경계의 이름. 예를 들면accessPolicies/1234567890/servicePerimeters/example_perimeter입니다.수정해야 하는 서비스 경계를 찾으려면

RESOURCES_NOT_IN_SAME_SERVICE_PERIMETER위반을 표시하는 항목의 로그를 확인하면 됩니다. 해당 항목에서servicePerimeterName필드를 확인합니다.accessPolicies/ACCESS_POLICY_ID/servicePerimeters/SERVICE_PERIMETER_NAME

-

자세한 내용은 인그레스 및 이그레스 규칙을 참조하세요.

이제 선택한 프로젝트, 사용자, 서비스 계정에서 보호된 리소스에 액세스하고 발견 사항을 내보낼 수 있습니다.

이 가이드의 모든 단계를 수행했고 내보내기가 올바르게 작동하면 이제 다음을 삭제할 수 있습니다.

- 주 구성원의 인그레스 규칙

- 주 구성원의 이그레스 규칙

이러한 규칙은 내보내기 구성을 설정하는 데만 필요했습니다. 하지만 내보내기 구성이 계속 작동하려면 Security Command Center가 서비스 경계 뒤에서 BigQuery 데이터 세트로 발견 사항을 내보낼 수 있도록 이전에 만든 인그레스 규칙을 유지해야 합니다.

내보내기 구성의 세부정보 보기

gcloud

Google Cloud 콘솔로 이동합니다.

Security Command Center API를 사용 설정한 프로젝트를 선택합니다.

Cloud Shell 활성화를 클릭합니다.

내보내기 구성의 세부정보를 확인하려면 다음 명령어를 실행합니다.

gcloud scc bqexports get BIGQUERY_EXPORT \ --folder=FOLDER_ID | --organization=ORGANIZATION_ID | --project=PROJECT_ID \ --location=LOCATION다음을 바꿉니다.

BIGQUERY_EXPORT: 내보내기 구성의 이름FOLDER_ID,ORGANIZATION_ID또는PROJECT_ID: 폴더, 조직 또는 프로젝트의 이름. 다음 옵션 중 하나를 설정해야 합니다. 폴더 및 조직의 경우 이름은 폴더 ID 또는 조직 ID입니다. 프로젝트 이름은 프로젝트 번호 또는 프로젝트 ID입니다.LOCATION: 내보내기 구성을 만들 Security Command Center 위치. 데이터 상주가 사용 설정된 경우eu,sa또는us를 사용하고, 그렇지 않은 경우에는global값을 사용합니다.예를 들어 조직 ID가

123으로 설정된 조직에서my-bq-export라는 내보내기 구성을 가져오려면 다음을 실행합니다.gcloud scc bqexports get my-bq-export \ --organization=123 \ --location=global

내보내기 구성 업데이트

필요한 경우 기존 내보내기 구성의 필터, 데이터 세트, 설명을 수정할 수 있습니다. 내보내기 구성 이름은 변경 불가입니다.

gcloud

Google Cloud 콘솔로 이동합니다.

Security Command Center API를 사용 설정한 프로젝트를 선택합니다.

Cloud Shell 활성화를 클릭합니다.

내보내기 구성을 업데이트하려면 다음 명령어를 실행합니다.

gcloud scc bqexports update BIGQUERY_EXPORT \ --dataset=DATASET_NAME \ --folder=FOLDER_ID | --organization=ORGANIZATION_ID | --project=PROJECT_ID \ --location=LOCATION \ [--description=DESCRIPTION] \ [--filter=FILTER]다음을 바꿉니다.

BIGQUERY_EXPORT: 업데이트하려는 내보내기 구성의 이름DATASET_NAME: BigQuery 데이터 세트의 이름(예:projects/PROJECT_ID/datasets/DATASET_ID)FOLDER_ID,ORGANIZATION_ID또는PROJECT_ID: 폴더, 조직 또는 프로젝트의 이름. 다음 옵션 중 하나를 설정해야 합니다. 폴더 및 조직의 경우 이름은 폴더 ID 또는 조직 ID입니다. 프로젝트 이름은 프로젝트 번호 또는 프로젝트 ID입니다.LOCATION: 내보내기 구성을 업데이트할 Security Command Center 위치. 데이터 상주가 사용 설정된 경우eu,sa또는us를 사용합니다. 그렇지 않으면global값을 사용합니다.DESCRIPTION: 내보내기 구성에 대한 인간이 읽을 수 있는 설명. 이 변수는 선택사항입니다.FILTER: 내보내기에 포함할 발견 사항을 정의하는 표현식. 예를 들어 XSS_SCRIPTING 카테고리로 필터링하려면"category=\"XSS_SCRIPTING\"을 입력합니다. 이 변수는 선택사항입니다.

모든 내보내기 구성 보기

조직, 폴더 또는 프로젝트 내의 모든 내보내기 구성을 볼 수 있습니다.

gcloud

Google Cloud 콘솔로 이동합니다.

Security Command Center API를 사용 설정한 프로젝트를 선택합니다.

Cloud Shell 활성화를 클릭합니다.

내보내기 구성을 나열하려면 다음 명령어를 실행합니다.

gcloud scc bqexports list \ --folder=FOLDER_ID | --organization=ORGANIZATION_ID | --project=PROJECT_ID \ --location=LOCATION \ [--limit=LIMIT] \ [--page-size=PAGE_SIZE]다음을 바꿉니다.

FOLDER_ID,ORGANIZATION_ID또는PROJECT_ID: 폴더, 조직 또는 프로젝트의 이름. 다음 옵션 중 하나를 설정해야 합니다. 폴더 및 조직의 경우 이름은 폴더 ID 또는 조직 ID입니다. 프로젝트 이름은 프로젝트 번호 또는 프로젝트 ID입니다.조직 ID를 지정하면 목록에 해당 조직에 정의된 모든 내보내기 구성이 포함됩니다(폴더 및 프로젝트 수준에서의 구성 포함). 폴더 ID를 지정하면 폴더 수준 및 해당 폴더 내의 프로젝트에 정의된 모든 내보내기 구성이 목록에 포함됩니다. 프로젝트 번호 또는 프로젝트 ID를 지정하면 목록에 해당 프로젝트의 모든 내보내기 구성만 포함됩니다.

LOCATION: 내보내기 구성을 나열할 Security Command Center 위치. 데이터 상주가 사용 설정된 경우eu,sa또는us를 사용하고, 그렇지 않은 경우에는global값을 사용합니다.LIMIT: 보려는 내보내기 구성 수. 이 변수는 선택사항입니다.PAGE_SIZE: 페이지 크기 값. 이 변수는 선택사항입니다.

Java

Security Command Center에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 ADC 설정을 참조하세요.

Python

Security Command Center에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 ADC 설정을 참조하세요.

내보내기 구성 삭제

내보내기 구성이 더 이상 필요하지 않은 경우 삭제할 수 있습니다.

gcloud

Google Cloud 콘솔로 이동합니다.

Security Command Center API를 사용 설정한 프로젝트를 선택합니다.

Cloud Shell 활성화를 클릭합니다.

내보내기 구성을 삭제하려면 다음 명령어를 실행합니다.

gcloud scc bqexports delete BIGQUERY_EXPORT \ --folder=FOLDER_ID | --organization=ORGANIZATION_ID | --project=PROJECT_ID \ --location=LOCATION다음을 바꿉니다.

BIGQUERY_EXPORT: 삭제하려는 내보내기 구성의 이름FOLDER_ID,ORGANIZATION_ID또는PROJECT_ID: 폴더, 조직 또는 프로젝트의 이름. 다음 옵션 중 하나를 설정해야 합니다. 폴더 및 조직의 경우 이름은 폴더 ID 또는 조직 ID입니다. 프로젝트 이름은 프로젝트 번호 또는 프로젝트 ID입니다.LOCATION: 내보내기 구성을 삭제할 Security Command Center 위치. 데이터 상주가 사용 설정된 경우eu,sa또는us를 사용하고, 그렇지 않은 경우에는global값을 사용합니다.예를 들어 조직 ID가

123으로 설정된 조직에서my-bq-export라는 내보내기 구성을 삭제하려면 다음을 실행합니다.gcloud scc bqexports delete my-bq-export \ --organization=123 \ --location=global

Java

Security Command Center에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 ADC 설정을 참조하세요.

Python

Security Command Center에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 ADC 설정을 참조하세요.

내보내기 구성을 삭제한 후 Looker Studio에서 데이터를 삭제할 수 있습니다. 자세한 내용은 데이터 소스 제거, 삭제, 복원을 참조하세요.

BigQuery에서 발견 사항 검토

내보내기 구성을 만들면 지정한 프로젝트의 BigQuery 데이터 세트로 새 발견 사항을 내보냅니다.

BigQuery에서 발견 사항을 검토하려면 다음 안내를 따르세요.

BigQuery에서 프로젝트로 이동합니다.

프로젝트를 선택합니다.

탐색기 창에서 프로젝트 노드를 확장합니다.

데이터 세트를 확장합니다.

발견 사항 테이블을 클릭합니다.

탭이 열리면 미리보기를 클릭합니다. 샘플 데이터 세트가 표시됩니다.

유용한 쿼리

이 섹션에서는 발견 사항 데이터 분석을 위한 쿼리의 예시를 제공합니다. 다음 예시에서 DATASET를 데이터 세트에 할당된 이름으로, PROJECT_ID를 데이터 세트의 프로젝트 이름으로 바꾸세요.

발생한 오류를 해결하려면 오류 메시지를 참조하세요.

매일 생성 및 업데이트되는 새 발견 사항 수

SELECT

FORMAT_DATETIME("%Y-%m-%d", event_time) AS date,

count(DISTINCT finding_id)

FROM `PROJECT_ID.DATASET.findings`

GROUP BY date

ORDER BY date DESC

각 발견 사항의 최근 발견 사항 레코드

SELECT

* EXCEPT(row)

FROM (

SELECT *, ROW_NUMBER() OVER(

PARTITION BY finding_id

ORDER BY event_time DESC, finding.mute_update_time DESC

) AS row

FROM `PROJECT_ID.DATASET.findings`

)

WHERE row = 1

활성 상태인 현재 발견 사항(시간순)

WITH latestFindings AS (

SELECT * EXCEPT(row)

FROM (

SELECT *, ROW_NUMBER() OVER(

PARTITION BY finding_id

ORDER BY event_time DESC, finding.mute_update_time DESC

) AS row

FROM `PROJECT_ID.DATASET.findings`

) WHERE row = 1

)

SELECT finding_id, event_time, finding

FROM latestFindings

WHERE finding.state = "ACTIVE"

ORDER BY event_time DESC

프로젝트의 현재 발견 사항

WITH latestFindings AS (

SELECT * EXCEPT(row)

FROM (

SELECT *, ROW_NUMBER() OVER(

PARTITION BY finding_id

ORDER BY event_time DESC, finding.mute_update_time DESC

) AS row

FROM `PROJECT_ID.DATASET.findings`

) WHERE row = 1

)

SELECT finding_id, event_time, finding, resource

FROM latestFindings

WHERE resource.project_display_name = 'PROJECT'

PROJECT을 프로젝트 이름으로 바꿉니다.

폴더의 현재 발견 사항

WITH latestFindings AS(

SELECT * EXCEPT(row)

FROM (

SELECT *, ROW_NUMBER() OVER(

PARTITION BY finding_id

ORDER BY event_time DESC, finding.mute_update_time DESC

) AS row

FROM `PROJECT_ID.DATASET.findings`

) WHERE row = 1

)

SELECT finding_id, event_time, finding, resource

FROM latestFindings

CROSS JOIN UNNEST(resource.folders) AS folder

WHERE folder.resource_folder_display_name = 'FOLDER'

FOLDER를 폴더 이름으로 바꿉니다.

Logging Scanner 스캐너의 현재 발견 사항

WITH latestFindings AS (

SELECT * EXCEPT(row)

FROM (

SELECT *, ROW_NUMBER() OVER(

PARTITION BY finding_id

ORDER BY event_time DESC, finding.mute_update_time DESC

) AS row

FROM `PROJECT_ID.DATASET.findings`

) WHERE row = 1

)

SELECT finding_id, event_time, finding

FROM latestFindings

CROSS JOIN UNNEST(finding.source_properties) AS source_property

WHERE source_property.key = "ScannerName"

AND source_property.value = "LOGGING_SCANNER"

Persistence: IAM Anomalous Grant 유형의 현재 활성 발견 사항

WITH latestFindings AS(

SELECT * EXCEPT(row)

FROM (

SELECT *, ROW_NUMBER() OVER(

PARTITION BY finding_id

ORDER BY event_time DESC, finding.mute_update_time DESC

) AS row

FROM `PROJECT_ID.DATASET.findings`

) WHERE row = 1

)

SELECT finding_id, event_time, finding

FROM latestFindings

WHERE finding.state = "ACTIVE"

AND finding.category = "Persistence: IAM Anomalous Grant"

Cloud 감사 로그와 지정된 유형의 활성 발견 사항 상관관계

이 예시 쿼리는 Cloud 감사 로그를 사용하여 비정상 IAM 권한 부여 작업의 진행 및 성공 기간 동안의 권한 부여자의 관리자 활동 시퀀스를 표시하여 Event Threat Detection에서 비정상 IAM 권한 부여 결과를 조사하는 데 도움이 됩니다. 다음 쿼리는 발견 사항의 타임스탬프 이전 1시간에서 이후 1시간 사이의 관리자 활동 로그에 대한 상관관계를 보여줍니다.

WITH latestFindings AS(

SELECT * EXCEPT(row)

FROM (

SELECT *, ROW_NUMBER() OVER(

PARTITION BY finding_id

ORDER BY event_time DESC, finding.mute_update_time DESC

) AS row

FROM `PROJECT_ID.DATASET.findings`

) WHERE row = 1

)

SELECT

finding_id,

ANY_VALUE(event_time) as event_time,

ANY_VALUE(finding.access.principal_email) as grantor,

JSON_VALUE_ARRAY(ANY_VALUE(finding.source_properties_json), '$.properties.sensitiveRoleGrant.members') as grantees,

ARRAY_AGG(

STRUCT(

timestamp,

IF(timestamp < event_time, 'before', 'after') as timeline,

protopayload_auditlog.methodName,

protopayload_auditlog.resourceName,

protopayload_auditlog.serviceName

)

ORDER BY timestamp ASC

) AS recent_activity

FROM (

SELECT

f.*,

a.*,

FROM latestFindings AS f

LEFT JOIN `PROJECT_ID.DATASET.cloudaudit_googleapis_com_activity` AS a

ON a.protopayload_auditlog.authenticationInfo.principalEmail = f.finding.access.principal_email

WHERE f.finding.state = "ACTIVE"

AND f.finding.category = "Persistence: IAM Anomalous Grant"

AND a.timestamp >= TIMESTAMP_SUB(f.event_time, INTERVAL 1 HOUR)

AND a.timestamp <= TIMESTAMP_ADD(f.event_time, INTERVAL 1 HOUR)

)

GROUP BY

finding_id

ORDER BY

event_time DESC

출력은 다음과 비슷합니다.

Looker Studio에서 차트 만들기

Looker Studio를 사용하면 대화형 보고서 및 대시보드를 만들 수 있습니다.

일반적으로 Looker Studio를 통해 BigQuery에 액세스하면 BigQuery 사용 비용이 발생합니다. 자세한 내용은 Looker Studio를 사용하여 BigQuery 데이터 시각화를 참조하세요.

심각도 및 카테고리별로 발견 사항 데이터를 시각화하는 차트를 만들려면 다음 안내를 따르세요.

- Looker Studio를 열고 로그인합니다.

- 메시지가 표시되면 추가 정보를 제공하고 다른 환경설정을 지정합니다. 서비스 약관을 읽고 동의한다면 계속 진행합니다.

- 빈 보고서를 클릭합니다.

- 데이터에 연결 탭에서 BigQuery 카드를 클릭합니다.

- 메시지가 표시되면 Looker Studio가 BigQuery 프로젝트에 액세스할 수 있도록 승인합니다.

발견 사항 데이터에 연결합니다.

- 프로젝트에서 데이터 세트에 사용할 프로젝트를 선택합니다. 또는 내 프로젝트 탭에서 검색할 프로젝트 ID를 입력합니다.

- 데이터 세트에서 데이터 세트의 이름을 클릭합니다.

- 테이블에서 발견 사항을 클릭합니다.

- 추가를 클릭합니다.

- 대화상자에서 보고서에 추가를 클릭합니다.

보고서가 추가되면 차트 추가를 클릭합니다.

누적 열 차트를 클릭한 후 배치할 영역을 클릭합니다.

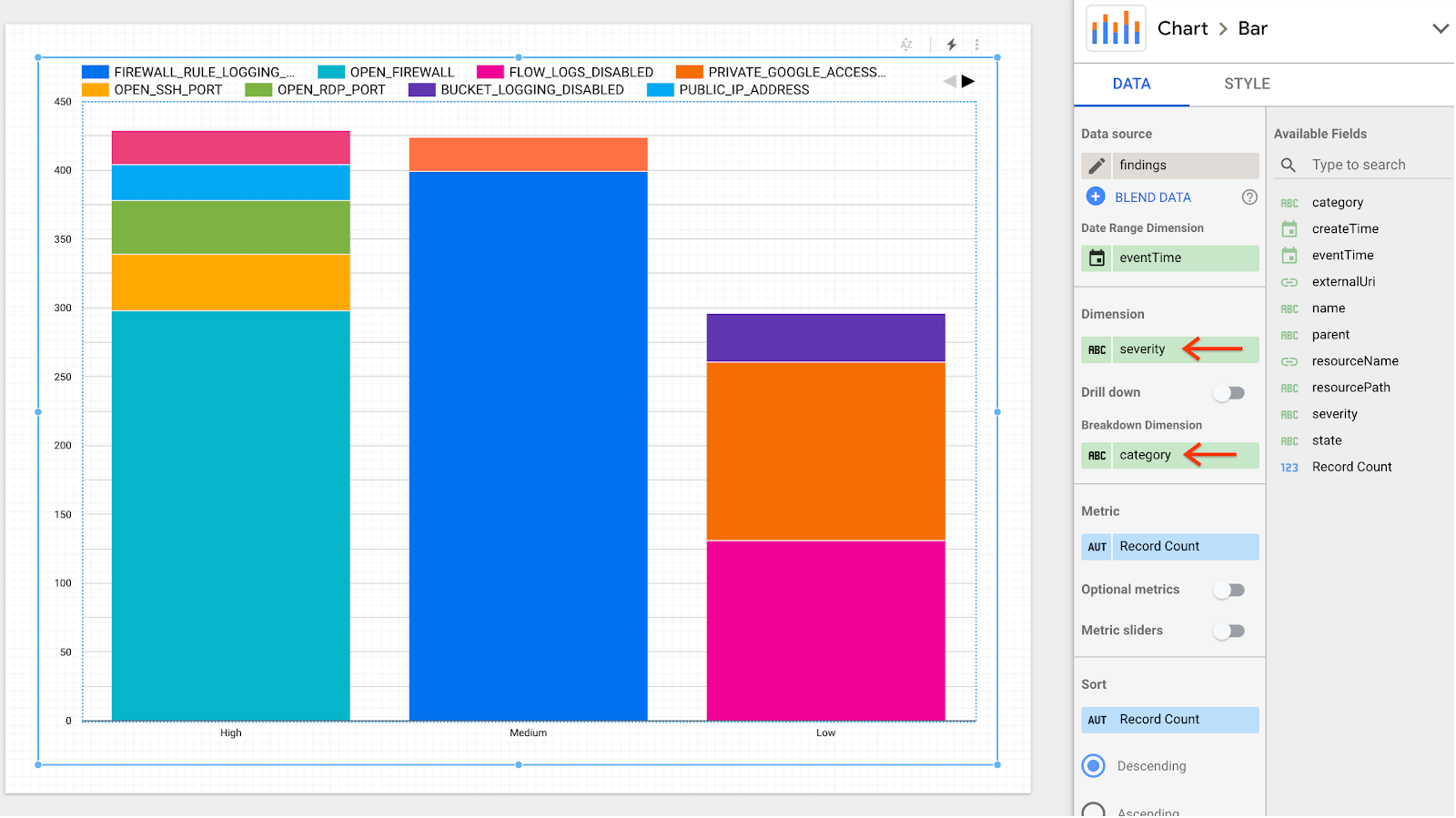

차트 > 막대 창의 데이터 탭에서 다음 필드를 설정합니다.

- 측정기준 필드에서 finding.severity를 선택합니다.

- 분류 측정기준 필드에서 finding.category를 선택합니다.

발견 사항이 심각도 및 카테고리별로 분할된 여러 열을 표시하도록 보고서가 업데이트됩니다.

다음 단계

- BigQuery로 일괄 내보내기를 만드는 방법 알아보기

- BigQuery에서 쿼리를 실행하는 방법 알아보기