En esta página, se proporciona una descripción general de Virtual Machine Threat Detection.

Descripción general

Virtual Machine Threat Detection es un servicio integrado de Security Command Center. Este servicio analiza las máquinas virtuales para detectar aplicaciones potencialmente maliciosas, como software de minería de criptomonedas, rootkits en modo kernel y software malicioso que se ejecuta en entornos de nube vulnerados.

VM Threat Detection forma parte del paquete de detección de amenazas de Security Command Center y está diseñada para complementar las capacidades existentes de Event Threat Detection y Container Threat Detection.

Los resultados de VM Threat Detection son amenazas graves que te recomendamos corregir de inmediato. Puedes ver los hallazgos de VM Threat Detection en Security Command Center.

En el caso de las organizaciones inscritas en Security Command Center Premium, los análisis de VM Threat Detection se habilitan automáticamente. Si es necesario, puedes inhabilitar el servicio o habilitarlo a nivel del proyecto. Para obtener más información, consulta Cómo habilitar o inhabilitar VM Threat Detection.

Cómo funciona VM Threat Detection

VM Threat Detection es un servicio administrado que analiza los proyectos habilitados de Compute Engine y las instancias de máquina virtual (VM) para detectar aplicaciones potencialmente maliciosas que se ejecutan en las VMs, como software de minería de criptomonedas y rootkits en modo kernel.

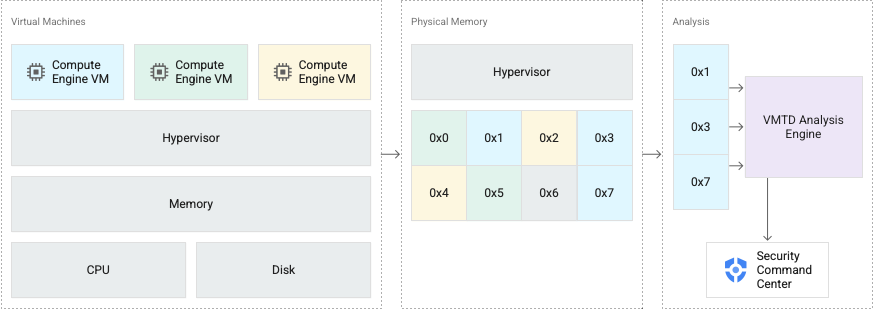

En la siguiente figura, se muestra una ilustración simplificada que muestra cómo el motor de análisis de VM Threat Detection transfiere metadatos de la memoria de invitado de la VM y escribe los resultados en Security Command Center.

VM Threat Detection está incorporado en el hipervisor de Google Cloud, una plataforma segura que crea y administra todas las VMs de Compute Engine.

VM Threat Detection realiza análisis periódicamente desde el hipervisor en la memoria de una VM invitada en ejecución sin pausar la operación del invitado. También analiza los clones de disco periódicamente. Debido a que este servicio funciona desde fuera de la instancia de VM invitada, no requiere agentes invitados ni una configuración especial del sistema operativo invitado, y es resistente a las contramedidas que usa el software malicioso sofisticado. No se usan ciclos de CPU dentro de la VM invitada y no se requiere conectividad de red. Los equipos de seguridad no necesitan actualizar firmas ni administrar el servicio.

Cómo funciona la detección de minería de criptomonedas

Con tecnología de las reglas de detección de amenazas de Google Cloud, Virtual Machine Threat Detection analiza la información sobre el software que se ejecuta en las VMs, incluida una lista de nombres de aplicaciones, el uso de CPU por proceso, los hashes de las páginas de memoria, los contadores de rendimiento del hardware de la CPU y la información sobre el código de máquina ejecutado para determinar si alguna aplicación coincide con las firmas conocidas de minería de criptomonedas. Cuando sea posible, Virtual Machine Threat Detection determina el proceso en ejecución asociado con la firma detectada y coincide con la información sobre ese proceso en el resultado.

Cómo funciona la detección de rootkits en modo kernel

VM Threat Detection infiere el tipo de sistema operativo que se ejecuta en la VM y usa esa información para determinar el código del kernel, las regiones de datos de solo lectura y otras estructuras de datos del kernel en la memoria. La Detección de amenazas en VMs aplica varias técnicas para determinar si se manipuló alguna de esas regiones. Para ello, las compara con hashes precomputados que se esperan para la imagen del kernel y verifica la integridad de las estructuras de datos importantes del kernel.

Cómo funciona la detección de software malicioso

La Detección de amenazas en VMs toma clones de corta duración del disco persistente de tu VM, sin interrumpir tus cargas de trabajo, y analiza los clones de disco. Este servicio analiza los archivos ejecutables en la VM para determinar si alguno coincide con firmas de software malicioso conocidas. El hallazgo generado contiene información sobre el archivo y las firmas de software malicioso detectadas.

Funciones de múltiples nubes

Fuera de Google Cloud, la detección de malware también está disponible para las VMs de Amazon Elastic Compute Cloud (EC2).

Para analizar las VMs de AWS, debes ser cliente de Security Command Center Enterprise y, primero, habilitar VM Threat Detection para AWS.

Solo puedes habilitar esta función a nivel de la organización. Durante el análisis, VM Threat Detection usa recursos en Google Cloud y en AWS.

Frecuencia de análisis

En el caso del análisis de memoria, VM Threat Detection analiza cada instancia de VM inmediatamente después de que se crea. Además, VM Threat Detection analiza cada instancia de VM cada 30 minutos.

- En el caso de la detección de minería de criptomonedas, VM Threat Detection genera un resultado por proceso, por VM y por día. Cada hallazgo incluye solo las amenazas asociadas con el proceso que se identifica en el hallazgo. Si VM Threat Detection encuentra amenazas, pero no puede asociarlas con ningún proceso, agrupa todas las amenazas no asociadas en un solo hallazgo para cada VM, que se genera una vez por cada período de 24 horas. En el caso de las amenazas que persisten durante más de 24 horas, VM Threat Detection genera resultados nuevos cada 24 horas.

- En el caso de la detección de rootkits en modo kernel, VM Threat Detection genera un resultado por categoría y por VM cada tres días.

En el caso del análisis de disco persistente, que detecta la presencia de software malicioso conocido, VM Threat Detection analiza cada instancia de VM al menos una vez al día.

Si activas el nivel Premium de Security Command Center, se habilitarán automáticamente los análisis de VM Threat Detection. Si es necesario, puedes inhabilitar el servicio o habilitarlo a nivel del proyecto. Para obtener más información, consulta Cómo habilitar o inhabilitar VM Threat Detection.

Resultados

En esta sección, se describen los resultados de amenazas que genera VM Threat Detection.

VM Threat Detection tiene las siguientes detecciones de amenazas.

Resultados de amenazas de minería de criptomonedas

VM Threat Detection detecta las siguientes categorías de resultados a través de la coincidencia de hash o las reglas de YARA.

| Categoría | Módulo | Descripción |

|---|---|---|

|

CRYPTOMINING_HASH

|

Hace coincidir los hashes de memoria de los programas en ejecución con los hashes de memoria conocidos del software de minería de criptomonedas. De forma predeterminada, los resultados se clasifican como de gravedad Alta. |

|

CRYPTOMINING_YARA

|

Coincide con los patrones de memoria, como las constantes de prueba de trabajo, que el software de minería de criptomonedas usa. De forma predeterminada, los resultados se clasifican como de gravedad Alta. |

|

|

Identifica una amenaza que detectaron los módulos CRYPTOMINING_HASH y CRYPTOMINING_YARA.

Para obtener más información, consulta

Detecciones combinadas. De forma predeterminada, los resultados se clasifican como de gravedad Alta.

|

Hallazgos de amenazas de rootkit en modo kernel

La Detección de amenazas en VMs analiza la integridad del kernel en el tiempo de ejecución para detectar técnicas de evasión comunes que usa el malware.

El módulo KERNEL_MEMORY_TAMPERING detecta amenazas comparando el hash del código del kernel y la memoria de datos de solo lectura del kernel de una máquina virtual.

El módulo KERNEL_INTEGRITY_TAMPERING detecta amenazas verificando la integridad de las estructuras de datos importantes del kernel.

| Categoría | Módulo | Descripción |

|---|---|---|

| Rootkit | ||

|

|

Se detectó una combinación de indicadores que coinciden con un rootkit conocido en modo kernel. Para recibir hallazgos de esta categoría, asegúrate de que ambos módulos estén habilitados. De forma predeterminada, los resultados se clasifican como de gravedad Alta. |

| Manipulación de la memoria del kernel | ||

|

KERNEL_MEMORY_TAMPERING

|

Se detectaron modificaciones inesperadas en la memoria de datos de solo lectura del kernel. De forma predeterminada, los resultados se clasifican como de gravedad Alta. |

| Manipulación de la integridad del kernel | ||

|

KERNEL_INTEGRITY_TAMPERING

|

Los puntos ftrace están presentes con devoluciones de llamada que apuntan a regiones que no se encuentran en el rango de código del kernel o del módulo esperado. De forma predeterminada, los resultados se clasifican como de gravedad Alta.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Se encuentran presentes controladores de interrupciones que no están en las regiones de código esperadas del kernel o del módulo. De forma predeterminada, los resultados se clasifican como de gravedad Alta. |

|

KERNEL_INTEGRITY_TAMPERING

|

Hay páginas de código de kernel que no se encuentran en las regiones de código de kernel o de módulo esperadas. De forma predeterminada, los resultados se clasifican como de gravedad Alta. |

|

KERNEL_INTEGRITY_TAMPERING

|

Los puntos kprobe están presentes con devoluciones de llamada que apuntan a regiones que no se encuentran en el rango de código esperado del kernel o del módulo. De forma predeterminada, los resultados se clasifican como de gravedad Alta.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Hay procesos inesperados en la cola de ejecución del programador. Estos procesos están en la cola de ejecución, pero no en la lista de tareas del proceso. De forma predeterminada, los resultados se clasifican como de gravedad Alta. |

|

KERNEL_INTEGRITY_TAMPERING

|

Hay controladores de llamadas del sistema que no se encuentran en las regiones esperadas del kernel o del código del módulo. De forma predeterminada, los resultados se clasifican como de gravedad Alta. |

Hallazgos de amenazas de software malicioso

VM Threat Detection detecta las siguientes categorías de resultados analizando el disco persistente de una VM en busca de software malicioso conocido.

| Categoría | Módulo | Descripción | Proveedor de servicios en la nube compatible |

|---|---|---|---|

Malware: Malicious file on disk

|

MALWARE_DISK_SCAN_YARA_AWS

|

Analiza los discos persistentes en las VMs de Amazon EC2 y compara las firmas que usa el software malicioso conocido. De forma predeterminada, los resultados se clasifican como de gravedad media. | AWS |

Malware: Malicious file on disk (YARA)

|

MALWARE_DISK_SCAN_YARA

|

Analiza los discos persistentes en las VMs de Compute Engine y compara las firmas que usa el malware conocido. De forma predeterminada, los resultados se clasifican como de gravedad media. | Google Cloud |

Análisis de VMs en perímetros de Controles del servicio de VPC

Antes de que Detección de amenazas en VMs pueda analizar las VMs en los perímetros de los Controles del servicio de VPC, debes agregar reglas de entrada y salida en cada perímetro que desees analizar. Para obtener más información, consulta Permite que la Detección de amenazas en VMs acceda a los perímetros de los Controles del servicio de VPC.

Limitaciones

VM Threat Detection admite instancias de VM de Compute Engine, con las siguientes limitaciones:

Compatibilidad limitada con las VM de Windows:

Para la detección de minería de criptomonedas, VM Threat Detection se enfoca principalmente en los objetos binarios de Linux y tiene una cobertura limitada de los mineros de criptomonedas que se ejecutan en Windows.

Para la detección de rootkits en modo kernel, VM Threat Detection solo admite sistemas operativos Linux.

No es compatible con las VM de Compute Engine que usan Confidential VM. Las instancias de Confidential VM usan criptografía para proteger el contenido de la memoria a medida que entra y sale de la CPU. Por lo tanto, VM Threat Detection no puede analizarlas.

Limitaciones del análisis de disco:

No se admiten los discos persistentes encriptados con claves de encriptación proporcionadas por el cliente (CSEK) ni claves de encriptación administradas por el cliente (CMEK).

Solo se analizan las particiones

vfat,ext2yext4.

La detección de amenazas en VMs requiere que el agente de servicio de Security Center pueda enumerar las VMs en los proyectos y clonar los discos en los proyectos propiedad de Google. Algunas restricciones de políticas de la organización, como

constraints/compute.storageResourceUseRestrictions, pueden interferir en estas operaciones. En este caso, es posible que el análisis de VM Threat Detection no funcione.VM Threat Detection depende de las capacidades del hipervisor de Google Cloudy de Compute Engine. Por lo tanto, VM Threat Detection no se puede ejecutar en entornos locales ni en otros entornos de nube pública.

Privacidad y seguridad

VM Threat Detection accede a los clones de disco y a la memoria de una VM en ejecución para su análisis. El servicio analiza solo lo necesario para detectar amenazas.

El contenido de los clones de la memoria y el disco de la VM se usa como entrada en la canalización de análisis de riesgos de VM Threat Detection. Los datos se encriptan en tránsito y los procesan los sistemas automatizados. Durante el procesamiento, los sistemas de control de seguridad deGoogle Cloudprotegen los datos.

Para fines de supervisión y depuración, VM Threat Detection almacena información estadística y de diagnóstico básica sobre los proyectos que protege el servicio.

VM Threat Detection analiza el contenido de la memoria de VM y los clones de disco en sus respectivas regiones. Sin embargo, los resultados y los metadatos resultantes (como los números de proyecto y organización) pueden almacenarse fuera de esas regiones.

Para obtener más información sobre cómo Security Command Center maneja tus datos, consulta la Descripción general de la seguridad de los datos y la infraestructura.

¿Qué sigue?

- Obtén más información para usar VM Threat Detection.

- Obtén más información para habilitar VM Threat Detection en AWS.

- Obtén más información para permitir que VM Threat Detection analice VMs en perímetros de Controles del servicio de VPC.

- Obtén más información para inspeccionar una VM en busca de signos de manipulación de la memoria del kernel.

- Obtén más información para responder a los resultados de amenazas de Compute Engine.

- Consulta el Índice de resultados de amenazas.