Cette page présente Virtual Machine Threat Detection.

Présentation

Virtual Machine Threat Detection est un service intégré de Security Command Center. Ce service analyse les machines virtuelles pour détecter les applications potentiellement malveillantes, telles que les logiciels de minage de cryptomonnaie, les rootkits en mode noyau et les logiciels malveillants exécutés dans des environnements cloud compromis.

VM Threat Detection fait partie de la suite de détection des menaces de Security Command Center. Il est conçu pour compléter les fonctionnalités existantes d'Event Threat Detection et de Container Threat Detection.

Les résultats de VM Threat Detection sont des menaces sévères que nous vous recommandons de corriger immédiatement. Vous pouvez afficher les résultats de VM Threat Detection dans Security Command Center.

Pour les organisations inscrites à Security Command Center Premium, les analyses de VM Threat Detection sont automatiquement activées. Si nécessaire, vous pouvez désactiver le service ou l'activer au niveau du projet. Pour en savoir plus, consultez l'article Activer ou désactiver VM Threat Detection.

Fonctionnement de VM Threat Detection

VM Threat Detection est un service géré qui analyse les projets Compute Engine et les instances de machines virtuelles (VM) activés pour détecter les applications potentiellement malveillantes exécutées dans les VM, telles que les logiciels de minage de cryptomonnaie et les rootkits en mode noyau.

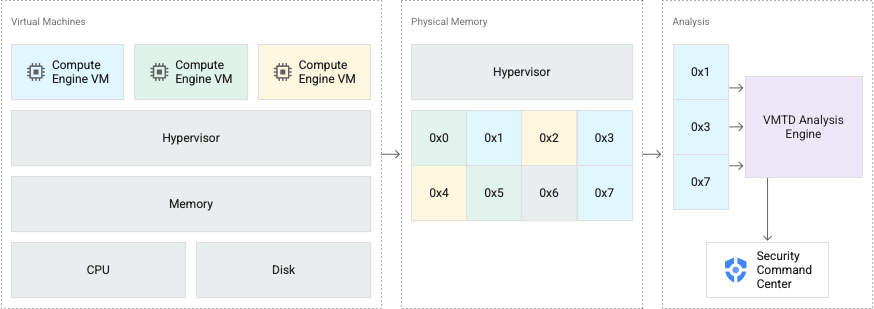

La figure suivante est une illustration simplifiée de la manière dont le moteur d'analyse de VM Threat Detection ingère des métadonnées à partir de la mémoire de la VM invitée et écrit les résultats dans Security Command Center.

VM Threat Detection est intégré à l'hyperviseur de Google Cloud, une plate-forme sécurisée qui crée et gère toutes les VM Compute Engine.

VM Threat Detection effectue régulièrement des analyses depuis l'hyperviseur dans la mémoire d'une VM invitée en cours d'exécution sans mettre en pause l'opération de l'invité. Il analyse également régulièrement les clones de disque. Étant donné que ce service fonctionne en dehors de l'instance de VM invitée, il ne nécessite pas d'agents invités ni de configuration spéciale du système d'exploitation invité. Il résiste également aux contre-mesures utilisées par les logiciels malveillants sophistiqués. Aucun cycle de processeur n'est utilisé au sein de la VM invitée, et la connectivité réseau n'est pas requise. Les équipes de sécurité n'ont pas besoin de mettre à jour de signatures ni de gérer le service.

Fonctionnement de la détection du minage de cryptomonnaie

Grâce aux règles de détection des menaces de Google Cloud, VM Threat Detection analyse les informations sur les logiciels exécutés sur les VM, y compris une liste des noms d'application, l'utilisation du processeur par processus, les hachages des pages de mémoire, les compteurs de performances matérielles du processeur et les informations sur le code machine exécuté. L'objectif est de déterminer si une application correspond à des signatures de minage de cryptomonnaie connues. Dans la mesure du possible, VM Threat Detection détermine le processus en cours associé aux correspondances de signature détectées et inclut des informations sur ce processus dans le résultat.

Fonctionnement de la détection des rootkits en mode noyau

VM Threat Detection déduit le type de système d'exploitation exécuté sur la VM et utilise ces informations pour déterminer le code du noyau, les régions de données en lecture seule et d'autres structures de données du noyau en mémoire. La détection des menaces pour les VM applique différentes techniques pour déterminer si ces régions ont été falsifiées, en les comparant à des hachages précalculés attendus pour l'image du noyau et en vérifiant l'intégrité des structures de données importantes du noyau.

Fonctionnement de la détection des logiciels malveillants

La détection des menaces pour les VM crée des clones éphémères du disque persistant de votre VM, sans perturber vos charges de travail, et les analyse. Ce service analyse les fichiers exécutables sur la VM pour déterminer si des fichiers correspondent à des signatures de logiciels malveillants connus. Le résultat généré contient des informations sur le fichier et les signatures de logiciels malveillants détectées.

Fonctionnalités multicloud

En dehors de Google Cloud, la détection des logiciels malveillants est également disponible pour les VM Amazon Elastic Compute Cloud (EC2).

Pour analyser les VM AWS, vous devez être client Security Command Center Enterprise et activer VM Threat Detection pour AWS.

Vous ne pouvez activer cette fonctionnalité qu'au niveau de l'organisation. Lors de l'analyse, VM Threat Detection utilise des ressources sur Google Cloud et sur AWS.

Fréquence d'analyse

Pour l'analyse de la mémoire, VM Threat Detection analyse chaque instance de VM immédiatement après sa création. De plus, VM Threat Detection analyse chaque instance de VM toutes les 30 minutes.

- Pour la détection du minage de cryptomonnaie, VM Threat Detection génère un résultat par processus, par VM et par jour. Chaque résultat n'inclut que les menaces associées au processus identifié par le résultat. Si VM Threat Detection détecte des menaces, mais ne peut les associer à aucun processus, il regroupe pour chaque VM toutes les menaces non associées dans un seul résultat qu'il génère une fois toutes les 24 heures. Pour les menaces qui durent plus de 24 heures, VM Threat Detection génère les nouveaux résultats toutes les 24 heures.

- Pour la détection des rootkits en mode noyau, VM Threat Detection génère un résultat par catégorie et par VM tous les trois jours.

Pour l'analyse des disques persistants, qui détecte la présence de logiciels malveillants connus, VM Threat Detection analyse chaque instance de VM au moins une fois par jour.

Si vous activez le niveau Premium de Security Command Center, les analyses de VM Threat Detection sont automatiquement activées. Si nécessaire, vous pouvez désactiver le service et/ou l'activer au niveau du projet. Pour en savoir plus, consultez l'article Activer ou désactiver VM Threat Detection.

Résultats

Cette section décrit les résultats de menaces générés par VM Threat Detection.

VM Threat Detection comporte les détections de menaces suivantes.

Résultats de menaces de minage de cryptomonnaie

VM Threat Detection détecte les catégories de résultats suivantes grâce à la correspondance de hachage ou aux règles YARA.

| Catégorie | Module | Description |

|---|---|---|

|

CRYPTOMINING_HASH

|

Compare les hachages de mémoire des programmes en cours d'exécution avec les hachages de mémoire connus du logiciel de minage de cryptomonnaie. Par défaut, les résultats sont classés comme étant de gravité élevée. |

|

CRYPTOMINING_YARA

|

Renvoie les modèles de mémoire, tels que les constantes de démonstration de faisabilité, connues pour être utilisées par les logiciels de minage de cryptomonnaie. Par défaut, les résultats sont classés comme étant de gravité élevée. |

|

|

Identifie une menace détectée à la fois par les modules CRYPTOMINING_HASH et CRYPTOMINING_YARA.

Pour en savoir plus, consultez

Détections combinées. Par défaut, les résultats sont classés comme étant de gravité élevée.

|

Résultats de détection des menaces de rootkit en mode noyau

VM Threat Detection analyse l'intégrité du noyau au moment de l'exécution pour détecter les techniques d'évasion courantes utilisées par les logiciels malveillants.

Le module KERNEL_MEMORY_TAMPERING détecte les menaces en comparant le code du noyau et la mémoire de données en lecture seule du noyau d'une machine virtuelle à des hachages.

Le module KERNEL_INTEGRITY_TAMPERING détecte les menaces en vérifiant l'intégrité des structures de données importantes du noyau.

| Catégorie | Module | Description |

|---|---|---|

| rootkit | ||

|

|

Une combinaison de signaux correspondant à un rootkit en mode noyau connu est présente. Pour recevoir les résultats de cette catégorie, assurez-vous que les deux modules sont activés. Par défaut, les résultats sont classés comme étant de gravité élevée. |

| Altération de la mémoire du noyau | ||

|

KERNEL_MEMORY_TAMPERING

|

Des modifications inattendues de la mémoire de données en lecture seule du noyau sont présentes. Par défaut, les résultats sont classés comme étant de gravité élevée. |

| Atteinte à l'intégrité du noyau | ||

|

KERNEL_INTEGRITY_TAMPERING

|

Des points ftrace sont présents avec des rappels pointant vers des régions qui ne se trouvent pas dans la plage de code du module ou du noyau attendue. Par défaut, les résultats sont classés comme étant de gravité élevée.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Des gestionnaires d'interruption qui ne se trouvent pas dans les régions de code du module ou du noyau attendues sont présents. Par défaut, les résultats sont classés comme étant de gravité élevée. |

|

KERNEL_INTEGRITY_TAMPERING

|

Des pages de code du noyau qui ne se trouvent pas dans les régions de code du noyau ou du module attendues sont présentes. Par défaut, les résultats sont classés comme étant de gravité élevée. |

|

KERNEL_INTEGRITY_TAMPERING

|

Des points kprobe sont présents avec des rappels pointant vers des régions qui ne se trouvent pas dans la plage de code du module ou du noyau attendue. Par défaut, les résultats sont classés comme étant de gravité élevée.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Des processus inattendus sont présents dans la file d'attente d'exécution du planificateur. Ces processus se trouvent dans la file d'exécution, mais pas dans la liste des tâches de processus. Par défaut, les résultats sont classés comme étant de gravité élevée. |

|

KERNEL_INTEGRITY_TAMPERING

|

Des gestionnaires d'appels système qui ne se trouvent pas dans les régions de code du kernel ou du module attendues sont présents. Par défaut, les résultats sont classés comme étant de gravité élevée. |

Menaces de logiciels malveillants détectées

VM Threat Detection détecte les catégories de résultats suivantes en analysant le disque persistant d'une VM à la recherche de logiciels malveillants connus.

| Catégorie | Module | Description | Fournisseur de services cloud pris en charge |

|---|---|---|---|

Malware: Malicious file on disk

|

MALWARE_DISK_SCAN_YARA_AWS

|

Analyse les disques persistants des VM Amazon EC2 et recherche les signatures utilisées par les logiciels malveillants connus. Par défaut, les résultats sont classés dans le niveau de gravité moyen. | AWS |

Malware: Malicious file on disk (YARA)

|

MALWARE_DISK_SCAN_YARA

|

Analyse les disques persistants des VM Compute Engine et recherche les signatures utilisées par les logiciels malveillants connus. Par défaut, les résultats sont classés dans le niveau de gravité moyen. | Google Cloud |

Analyser les VM dans les périmètres VPC Service Controls

Avant que VM Threat Detection puisse analyser les VM dans les périmètres VPC Service Controls, vous devez ajouter des règles d'entrée et de sortie dans chaque périmètre que vous souhaitez analyser. Pour en savoir plus, consultez Autoriser VM Threat Detection à accéder aux périmètres VPC Service Controls.

Limites

VM Threat Detection est compatible avec les instances de VM Compute Engine, avec les limitations suivantes :

Compatibilité limitée pour les VM Windows :

Pour la détection du minage de cryptomonnaie, VM Threat Detection se concentre principalement sur les binaires Linux et dispose d'une couverture limitée des mineurs de cryptomonnaie qui s'exécutent sous Windows.

Pour la détection des rootkits en mode noyau, VM Threat Detection n'est compatible qu'avec les systèmes d'exploitation Linux.

Aucune compatibilité pour les VM Compute Engine qui utilisent Confidential VM. Les instances Confidential VM utilisent la cryptographie pour protéger le contenu de la mémoire lors des transferts vers et hors du processeur. Ainsi, VM Threat Detection ne peut pas les analyser.

Limites de l'analyse des disques :

Les disques persistants chiffrés avec des clés de chiffrement fournies par le client (CSEK) ou des clés de chiffrement gérées par le client (CMEK) ne sont pas compatibles.

Seules les partitions

vfat,ext2etext4sont analysées.

VM Threat Detection nécessite que l'agent de service Security Center puisse lister les VM dans les projets et cloner les disques dans les projets appartenant à Google. Certaines contraintes liées aux règles d'administration, comme

constraints/compute.storageResourceUseRestrictions, peuvent interférer avec ces opérations. Dans ce cas, l'analyse VM Threat Detection peut ne pas fonctionner.VM Threat Detection s'appuie sur les fonctionnalités de l'hyperviseur et de Compute Engine de Google Cloud. Ainsi, VM Threat Detection ne peut pas s'exécuter dans des environnements sur site ni dans d'autres environnements de cloud public.

Confidentialité et sécurité

VM Threat Detection accède aux clones de disque et à la mémoire d'une VM en cours d'exécution pour l'analyse. Le service analyse uniquement les éléments nécessaires pour détecter les menaces.

Le contenu de la mémoire et des clones de disque de la VM est utilisé comme entrée dans le pipeline d'analyse des risques de VM Threat Detection. Les données sont chiffrées en transit et traitées par des systèmes automatisés. Lors du traitement, les données sont protégées par les systèmes de contrôle de sécurité deGoogle Cloud.

À des fins de surveillance et de débogage, VM Threat Detection stocke des informations de diagnostic et statistiques de base concernant les projets protégés par le service.

VM Threat Detection analyse le contenu de la mémoire des VM et les clones de disque dans leurs régions respectives. Toutefois, les résultats et les métadonnées obtenus (tels que les numéros de projet et d'organisation) peuvent être stockés en dehors de ces régions.

Pour en savoir plus sur la façon dont Security Command Center traite vos données, consultez la présentation de la sécurité des données et de l'infrastructure.

Étapes suivantes

- Découvrez comment utiliser VM Threat Detection.

- Découvrez comment activer VM Threat Detection pour AWS.

- Découvrez comment autoriser VM Threat Detection à analyser les VM dans les périmètres VPC Service Controls.

- Découvrez comment inspecter une VM pour détecter des signes de falsification de la mémoire du noyau.

- Découvrez comment répondre aux résultats de détection des menaces Compute Engine.

- Consultez l'index des résultats sur les menaces.