Questa pagina fornisce una panoramica di Virtual Machine Threat Detection.

Panoramica

Virtual Machine Threat Detection è un servizio integrato di Security Command Center. Questo servizio esegue la scansione delle macchine virtuali per rilevare applicazioni potenzialmente dannose, come software di mining di criptovalute, rootkit in modalità kernel e malware in esecuzione in ambienti cloud compromessi.

VM Threat Detection fa parte della suite di rilevamento delle minacce di Security Command Center ed è progettato per integrare le funzionalità esistenti di Event Threat Detection e Container Threat Detection.

I risultati di VM Threat Detection sono minacce di gravità elevata che ti consigliamo di correggere immediatamente. Puoi visualizzare i risultati di VM Threat Detection in Security Command Center.

Per le organizzazioni registrate a Security Command Center Premium, le scansioni di VM Threat Detection vengono attivate automaticamente. Se necessario, puoi disattivare il servizio o attivarlo a livello di progetto. Per ulteriori informazioni, vedi Attivare o disattivare il rilevamento delle minacce per le VM.

Come funziona VM Threat Detection

VM Threat Detection è un servizio gestito che analizza i progetti Compute Engine e le istanze di macchine virtuali (VM) abilitati per rilevare applicazioni potenzialmente dannose in esecuzione nelle VM, come software di mining di criptovalute e rootkit in modalità kernel.

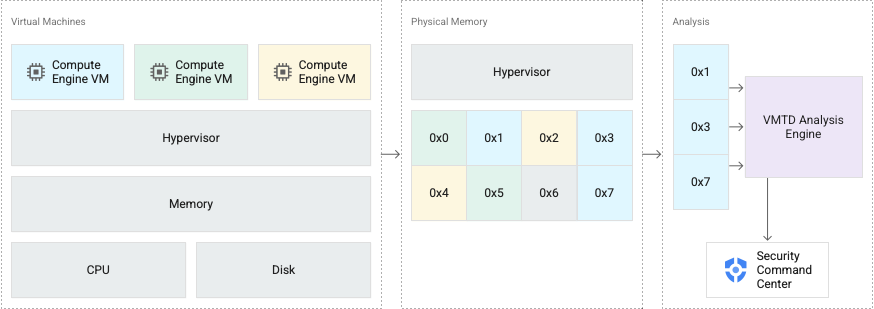

La figura seguente è un'illustrazione semplificata che mostra come il motore di analisi di VM Threat Detection acquisisce i metadati dalla memoria guest della VM e scrive i risultati in Security Command Center.

VM Threat Detection è integrato nell'hypervisor di Google Cloud, una piattaforma sicura che crea e gestisce tutte le VM Compute Engine.

VM Threat Detection esegue periodicamente scansioni dall'hypervisor alla memoria di una VM guest in esecuzione senza sospendere il funzionamento del guest. Inoltre, esegue periodicamente la scansione dei cloni del disco. Poiché questo servizio opera al di fuori dell'istanza VM guest, non richiede agent guest o una configurazione speciale del sistema operativo guest ed è resistente alle contromisure utilizzate da malware sofisticati. Non vengono utilizzati cicli di CPU all'interno della VM guest e non è richiesta la connettività di rete. I team di sicurezza non devono aggiornare le firme o gestire il servizio.

Come funziona il rilevamento del mining di criptovalute

Basato sulle regole di rilevamento delle minacce di Google Cloud, VM Threat Detection analizza le informazioni sul software in esecuzione sulle VM, tra cui un elenco di nomi di applicazioni, l'utilizzo della CPU per processo, gli hash delle pagine di memoria, i contatori delle prestazioni hardware della CPU e le informazioni sul codice macchina eseguito per determinare se un'applicazione corrisponde a firme di mining di criptovalute note. Quando possibile, VM Threat Detection determina il processo in esecuzione associato alle corrispondenze di firma rilevate e include informazioni su questo processo nel risultato.

Come funziona il rilevamento dei rootkit in modalità kernel

VM Threat Detection deduce il tipo di sistema operativo in esecuzione sulla VM e utilizza queste informazioni per determinare il codice del kernel, le regioni di dati di sola lettura e altre strutture di dati del kernel in memoria. VM Threat Detection applica varie tecniche per determinare se queste regioni sono state manomesse, confrontandole con hash precalcolati previsti per l'immagine del kernel e verificando l'integrità di importanti strutture di dati del kernel.

Come funziona il rilevamento di malware

VM Threat Detection crea cloni temporanei del disco permanente della VM, senza interrompere i carichi di lavoro, ed esegue la scansione dei cloni del disco. Questo servizio analizza i file eseguibili sulla VM per determinare se alcuni file corrispondono a firme di malware note. Il risultato generato contiene informazioni sul file e sulle firme malware rilevate.

Funzionalità multi-cloud

Al di fuori di Google Cloud, il rilevamento di malware è disponibile anche per le VM Amazon Elastic Compute Cloud (EC2).

Per analizzare le VM AWS, devi essere un cliente di Security Command Center Enterprise e devi prima abilitare il rilevamento delle minacce per le VM per AWS.

Puoi attivare questa funzionalità solo a livello di organizzazione. Durante la scansione, VM Threat Detection utilizza le risorse sia su Google Cloud che su AWS.

Frequenza di scansione

Per la scansione della memoria, VM Threat Detection esegue la scansione di ogni istanza VM immediatamente dopo la creazione dell'istanza. Inoltre, VM Threat Detection esegue la scansione di ogni istanza VM ogni 30 minuti.

- Per il rilevamento del mining di criptovalute, VM Threat Detection genera un risultato per processo, per VM, al giorno. Ogni risultato include solo le minacce associate al processo identificato dal risultato. Se VM Threat Detection rileva minacce, ma non riesce ad associarle a nessun processo, raggruppa tutte le minacce non associate in un unico risultato che genera una volta ogni 24 ore per ogni VM. Per le minacce che persistono per più di 24 ore, VM Threat Detection genera nuovi risultati una volta ogni 24 ore.

- Per il rilevamento di rootkit in modalità kernel, VM Threat Detection genera un risultato per categoria, per VM, ogni tre giorni.

Per la scansione disco permanente, che rileva la presenza di malware noti, VM Threat Detection esegue la scansione di ogni istanza VM almeno una volta al giorno.

Se attivi il livello Premium di Security Command Center, le scansioni di VM Threat Detection vengono abilitate automaticamente. Se necessario, puoi disattivare il servizio e/o attivarlo a livello di progetto. Per ulteriori informazioni, vedi Attivare o disattivare il rilevamento delle minacce per le VM.

Risultati

Questa sezione descrive i risultati delle minacce generati da VM Threat Detection.

VM Threat Detection ha i seguenti rilevamenti delle minacce.

Risultati della minaccia di mining di criptovalute

VM Threat Detection rileva le seguenti categorie di risultati tramite la corrispondenza hash o le regole YARA.

| Categoria | Modulo | Descrizione |

|---|---|---|

|

CRYPTOMINING_HASH

|

Confronta gli hash di memoria dei programmi in esecuzione con gli hash di memoria noti di software di mining di criptovalute. Per impostazione predefinita, i risultati sono classificati come gravità Alta. |

|

CRYPTOMINING_YARA

|

Corrisponde a pattern di memoria, come costanti di proof-of-work, noti per essere utilizzati da software di mining di criptovalute. Per impostazione predefinita, i risultati sono classificati come gravità Alta. |

|

|

Identifica una minaccia rilevata dai moduli

CRYPTOMINING_HASH e CRYPTOMINING_YARA.

Per saperne di più, vedi

Rilevamenti combinati. Per impostazione predefinita, i risultati sono classificati come gravità Alta.

|

Risultati delle minacce rootkit in modalità kernel

VM Threat Detection analizza l'integrità del kernel in fase di runtime per rilevare le tecniche di evasione comuni utilizzate dal malware.

Il modulo KERNEL_MEMORY_TAMPERING

rileva le minacce eseguendo un confronto hash sul

codice kernel e sulla memoria dei dati di sola lettura del kernel di una macchina virtuale.

Il modulo KERNEL_INTEGRITY_TAMPERING rileva le minacce controllando

l'integrità delle importanti strutture di dati del kernel.

| Categoria | Modulo | Descrizione |

|---|---|---|

| rootkit | ||

|

|

È presente una combinazione di indicatori corrispondenti a un rootkit in modalità kernel noto. Per ricevere i risultati di questa categoria, assicurati che entrambi i moduli siano abilitati. Per impostazione predefinita, i risultati sono classificati come gravità Alta. |

| Manomissione della memoria del kernel | ||

|

KERNEL_MEMORY_TAMPERING

|

Sono presenti modifiche impreviste alla memoria dei dati di sola lettura del kernel. Per impostazione predefinita, i risultati sono classificati come gravità Alta. |

| Manomissione dell'integrità del kernel | ||

|

KERNEL_INTEGRITY_TAMPERING

|

Sono presenti ftrace punti con callback che puntano a regioni non comprese

nell'intervallo di codice del kernel o del modulo previsto. Per impostazione predefinita, i risultati sono classificati come gravità Alta.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Sono presenti gestori di interruzioni che non si trovano nelle regioni di codice del kernel o del modulo previste. Per impostazione predefinita, i risultati sono classificati come gravità Alta. |

|

KERNEL_INTEGRITY_TAMPERING

|

Sono presenti pagine di codice del kernel che non si trovano nelle regioni di codice del kernel o del modulo previste. Per impostazione predefinita, i risultati sono classificati come gravità Alta. |

|

KERNEL_INTEGRITY_TAMPERING

|

Sono presenti kprobe punti con callback che puntano a regioni che non rientrano

nell'intervallo di codice del kernel o del modulo previsto. Per impostazione predefinita, i risultati sono classificati come gravità Alta.

|

|

KERNEL_INTEGRITY_TAMPERING

|

Sono presenti processi imprevisti nella coda di esecuzione dello scheduler. Questi processi si trovano nella coda di esecuzione, ma non nell'elenco delle attività del processo. Per impostazione predefinita, i risultati sono classificati come gravità Alta. |

|

KERNEL_INTEGRITY_TAMPERING

|

Sono presenti gestori chiamate di sistema che non si trovano nelle regioni di codice del kernel o del modulo previste. Per impostazione predefinita, i risultati sono classificati come gravità Alta. |

Risultati delle minacce malware

VM Threat Detection rileva le seguenti categorie di risultati analizzando il disco permanente di una VM alla ricerca di malware noti.

| Categoria | Modulo | Descrizione | Provider cloud supportato |

|---|---|---|---|

Malware: Malicious file on disk

|

MALWARE_DISK_SCAN_YARA_AWS

|

Esegue la scansione dei dischi permanenti nelle VM Amazon EC2 e confronta le firme utilizzate da malware noti. Per impostazione predefinita, i risultati vengono classificati come gravità Media. | AWS |

Malware: Malicious file on disk (YARA)

|

MALWARE_DISK_SCAN_YARA

|

Esegue la scansione dei dischi permanenti nelle VM di Compute Engine e confronta le firme utilizzate da malware noti. Per impostazione predefinita, i risultati vengono classificati come gravità Media. | Google Cloud |

Scansione delle VM nei perimetri dei Controlli di servizio VPC

Prima che VM Threat Detection possa eseguire la scansione delle VM nei perimetri dei Controlli di servizio VPC, devi aggiungere regole di ingresso e di uscita in ogni perimetro che vuoi analizzare. Per maggiori informazioni, vedi Consentire a VM Threat Detection di accedere ai perimetri dei controlli di servizio VPC.

Limitazioni

VM Threat Detection supporta le istanze VM di Compute Engine, con le seguenti limitazioni:

Supporto limitato per le VM Windows:

Per il rilevamento del mining di criptovalute, VM Threat Detection si concentra principalmente sui file binari Linux e ha una copertura limitata dei miner di criptovalute in esecuzione su Windows.

Per il rilevamento di rootkit in modalità kernel, VM Threat Detection supporta solo i sistemi operativi Linux.

Nessun supporto per le VM Compute Engine che utilizzano Confidential VM. Le istanze Confidential VM utilizzano la crittografia per proteggere i contenuti della memoria mentre vengono spostati all'interno e all'esterno della CPU. Pertanto, VM Threat Detection non può eseguire la scansione.

Limitazioni della scansione del disco:

I dischi permanenti criptati con chiavi di crittografia fornite dal cliente (CSEK) o chiavi di crittografia gestite dal cliente (CMEK) non sono supportati.

Vengono scansionate solo le partizioni

vfat,ext2eext4.

VM Threat Detection richiede che l'agente di servizio Security Center possa elencare le VM nei progetti e clonare i dischi nei progetti di proprietà di Google. Alcuni vincoli delle policy dell'organizzazione, come

constraints/compute.storageResourceUseRestrictions, possono interferire con queste operazioni. In questo caso, la scansione di VM Threat Detection potrebbe non funzionare.VM Threat Detection si basa sulle funzionalità dell'hypervisor di Google Cloude di Compute Engine. Pertanto, VM Threat Detection non può essere eseguito in ambienti on-premise o in altri ambienti cloud pubblico.

Privacy e sicurezza

VM Threat Detection accede ai cloni del disco e alla memoria di una VM in esecuzione per l'analisi. Il servizio analizza solo ciò che è necessario per rilevare le minacce.

I contenuti dei cloni di memoria e disco della VM vengono utilizzati come input nella pipeline di analisi del rischio di VM Threat Detection. I dati vengono criptati in transito e trattati da sistemi automatizzati. Durante l'elaborazione, i dati vengono protetti dai sistemi di controllo della sicurezza diGoogle Cloud.

A scopo di monitoraggio e debug, VM Threat Detection archivia informazioni diagnostiche e statistiche di base sui progetti protetti dal servizio.

VM Threat Detection esegue la scansione dei contenuti della memoria VM e dei cloni del disco nelle rispettive regioni. Tuttavia, i risultati e i metadati (come i numeri di progetto e organizzazione) potrebbero essere archiviati al di fuori di queste regioni.

Per saperne di più su come Security Command Center gestisce i tuoi dati, consulta la Panoramica della sicurezza di dati e infrastruttura.

Passaggi successivi

- Scopri come utilizzare VM Threat Detection.

- Scopri come abilitare VM Threat Detection per AWS.

- Scopri come consentire a VM Threat Detection di analizzare le VM nei perimetri dei Controlli di servizio VPC.

- Scopri come ispezionare una VM per rilevare segni di manomissione della memoria del kernel.

- Scopri come rispondere ai risultati delle minacce di Compute Engine.

- Consulta l'indice dei risultati delle minacce.