En esta página, se proporciona una descripción general del servicio de Secured Landing Zone.

Descripción general

Google proporciona orientación sobre las prácticas recomendadas a través de planos de seguridad, lo que te permite cumplir tus objetivos de seguridad y cumplimiento a medida que implementas cargas de trabajo en Google Cloud. Puedes implementar un plano y aprovisionar recursos de Google Cloud. Cuando los recursos comienzan a interactuar en tiempo real, las prácticas recomendadas permiten que estos recursos funcionen de forma segura.

Terminología

Antes de comenzar a usar el servicio de Secured Landing Zone, aquí hay algunas terminologías que te ayudarán a establecer el contexto en el resto de este tema.

Plano de seguridad

Un plano de seguridad es un paquete de configuración de prácticas recomendadas o artefactos de política implementables o reutilizables. El plano también tiene una arquitectura recomendada para implementar una zona de destino o una solución de carga de trabajo bien definida específica, junto con la documentación y las certificaciones asociadas. Los desarrolladores pueden combinar y componer planos para ensamblar infraestructuras, plataformas y servicios de aplicaciones más complejos. Para obtener más información sobre los planos de seguridad, consulta los Planos de zona de destino implementables.

Deployment

Una implementación es la hidratación de un plano técnico en recursos reales.

Zona de destino

Una zona de destino es un entorno de nube implementado que consta de todos los recursos preconfigurados y conectados que necesitas, en los que puedes compilar la carga de trabajo específica.

Componentes de una postura de seguridad

La postura de seguridad de una implementación consta de tres componentes:

- Opciones de configuración con estado de cada uno de los recursos implementados, por ejemplo, arquitectura del perímetro de servicio de VPC de la implementación, configuración de IAM de los recursos individuales, etiquetas definidas, etiquetas de datos y etiquetas de política

- Restricciones de comportamiento asociadas con las acciones realizadas en los recursos y por ellos, por ejemplo, patrones de acceso a datos, patrones de acceso de administrador, recursos permitidos y restringidos de creación, lectura, actualización y eliminación (CRUD).

- Las restricciones y las configuraciones del entorno alrededor de los recursos y entre ellos, por ejemplo, políticas a nivel de organización y de carpeta, rutas de acceso de los roles y permisos de los grupos de administradores y la seguridad de la cadena de suministro de software de los servicios que interactúan con la implementación y los datos.

Servicio de Secured Landing Zone

El servicio de Secured Landing Zone es una función premium de Security Command Center. Protege la postura de seguridad de las implementaciones de cargas de trabajo y la zona de destino que se crean a partir de un plano de seguridad mediante las siguientes acciones:

- Detectar incumplimientos de política en los controles de estado, comportamiento y entorno a partir de los especificados en el plano.

- Generar los resultados del servicio de Secured Landing Zone para los incumplimientos de políticas.

- Corregir de forma automática un subconjunto de incumplimientos de políticas mediante el restablecimiento de la implementación en las opciones de configuración especificadas en el plano original.

Zona de destino segura

Una zona de destino segura es una implementación protegida por el servicio de Secured Landing Zone.

Terraform

Terraform es una herramienta de infraestructura como código que te permite crear, cambiar y mejorar de forma segura y predecible la infraestructura de producción. Es una herramienta de código abierto que codifica las API en archivos de configuración declarativa que se pueden compartir entre los miembros de un equipo, tratar como código, editar, revisar o cambiar de versión. Si quieres obtener más información para administrar la infraestructura como código, consulta Administra la infraestructura como código con Terraform.

Archivo del plan de Terraform

Mediante Terraform, creas un plan de ejecución que te permite obtener una vista previa de los cambios que Terraform está configurado para realizar en la infraestructura. El archivo del plan de Terraform te permite determinar el estado deseado de todos los recursos que declara y, luego, compara ese estado deseado con los objetos de infraestructura reales que se administran con el directorio de trabajo y el lugar de trabajo actuales.

Cómo usar el servicio de Secured Landing Zone

Después de implementar un plano de seguridad, puedes habilitar una instancia del servicio de Secured Landing Zone en esa implementación para proteger y aplicar la posición de seguridad definida en el plano original.

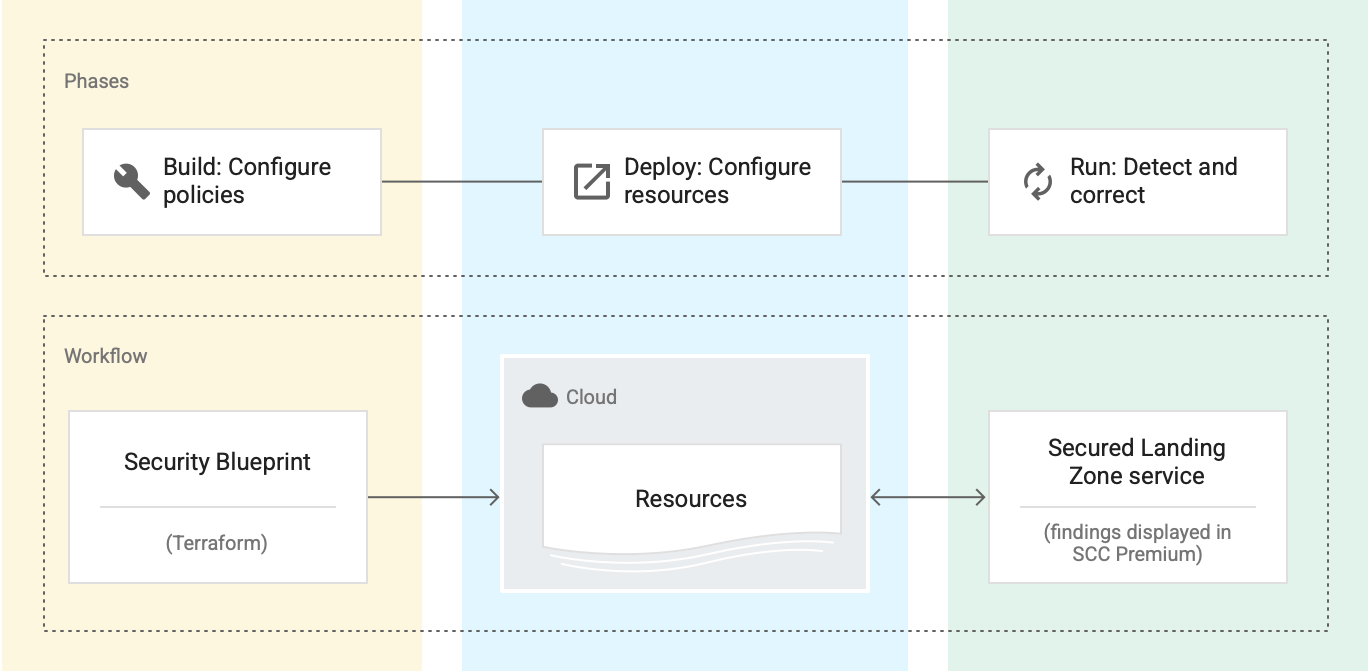

En la siguiente figura se ilustra el flujo de trabajo para usar el servicio de Secured Landing Zone:

El flujo de trabajo tiene las siguientes fases:

Compila: Configura políticas

Usa un plano de seguridad para configurar las políticas de seguridad a fin de implementar una solución de carga de trabajo en una zona de destino. Esto incluye la arquitectura, la seguridad de la red, el flujo de datos permitido, los registros y otras prácticas recomendadas de seguridad para los recursos subyacentes. Terraform te permite expresar, inicializar y aprovisionar los recursos con la ayuda de archivos de configuración declarativos.

Implementa: Configura recursos

Mediante las herramientas de Terraform y el archivo del plan de Terraform, aplica las opciones de configuración e implementa los recursos.

Ejecuta: Detecta y corrige

Habilita una instancia del servicio de Secured Landing Zone para la implementación específica. El servicio de Secured Landing Zone puede ayudar a detectar, alertar y solucionar cualquier incumplimiento de política en tiempo real en las implementaciones de las políticas definidas originalmente. El servicio de Secured Landing Zone realiza un seguimiento de los recursos implementados (como se describe en la etapa Implementa), realiza un seguimiento de los cambios en la postura de seguridad de la infraestructura, identifica incumplimientos de políticas e invoca las acciones de solución adecuadas. Estos incumplimientos de políticas se identifican y muestran como hallazgos relevantes.

Cuando se produce una infracción de la seguridad, se genera un hallazgo. Para obtener más información sobre las categorías de hallazgos y las soluciones disponibles, consulta Soluciona los hallazgos del servicio de Secured Landing Zone.

¿Qué sigue?

- Obtén información para usar el servicio Security Landing Zone.

- Obtén información para solucionar los resultados del servicio de zonas de destino de seguridad.