Esta página descreve como usar a gestão de identidade e acesso (IAM) para controlar o acesso aos recursos numa ativação ao nível do projeto do Security Command Center. Consulte esta página apenas se o Security Command Center não estiver ativado para a sua organização.

Consulte o IAM para ativações ao nível da organização, em vez desta página, se se aplicar uma das seguintes condições:

- O Security Command Center é ativado ao nível da organização e não ao nível do projeto.

- O Security Command Center Standard já está ativado ao nível da organização. Além disso, tem o Security Command Center Premium ativado num ou mais projetos.

O Security Command Center usa funções do IAM para lhe permitir controlar quem pode fazer o quê com os recursos, os resultados e as origens de segurança no seu ambiente do Security Command Center. Concede funções a indivíduos e aplicações, e cada função fornece autorizações específicas.

Autorizações

Para configurar o Security Command Center ou alterar a configuração do seu projeto, precisa das seguintes funções:

- Administrador de IAM do projeto (

roles/resourcemanager.projectIamAdmin) - Administrador do Centro de segurança (

roles/securitycenter.admin)

Se um utilizador não precisar de autorizações de edição, pondere conceder-lhe funções de visualizador.

Para ver todos os recursos e resultados no Security Command Center, os utilizadores precisam da função Security Center Admin Viewer (roles/securitycenter.adminViewer). Os utilizadores que também

precisam de ver as definições precisam da função Visualizador das definições do centro de segurança

(roles/securitycenter.settingsViewer).

Embora possa definir todas estas funções em qualquer nível da hierarquia de recursos, recomendamos que as defina ao nível do projeto. Esta prática está de acordo com o princípio do menor privilégio.

Para obter instruções sobre como gerir funções e autorizações, consulte o artigo Faça a gestão do acesso a projetos, pastas e organizações.

Acesso herdado a ativações ao nível do projeto do Security Command Center

Um projeto herda todas as associações de funções definidas ao nível das pastas e da organização que contêm esse projeto. Por exemplo, se um principal tiver a função de editor de resultados do Centro de segurança (roles/securitycenter.findingsEditor) ao nível da organização, esse principal tem a mesma função ao nível do projeto.

Esse principal pode ver e editar as conclusões em qualquer um dos projetos dessa organização onde o Security Command Center está ativo.

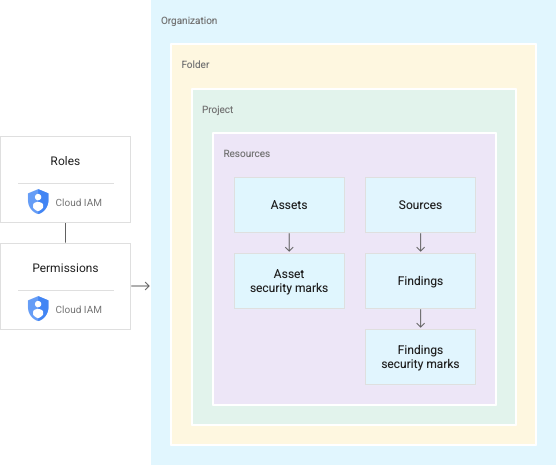

A figura seguinte ilustra uma hierarquia de recursos do Security Command Center com funções concedidas ao nível da organização.

Para ver uma lista de responsáveis que têm acesso ao seu projeto, incluindo aqueles que herdaram autorizações, consulte o artigo Veja o acesso atual.

Funções do Security Command Center

As seguintes funções da IAM estão disponíveis para o Security Command Center. Pode conceder estas funções ao nível da organização, da pasta ou do projeto.

| Role | Permissions |

|---|---|

Security Center Admin( Admin(super user) access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Editor( Admin Read-write access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Admin Viewer( Admin Read access to security center Lowest-level resources where you can grant this role:

|

|

Security Center Asset Security Marks Writer( Write access to asset security marks Lowest-level resources where you can grant this role:

|

|

Security Center Assets Discovery Runner( Run asset discovery access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Assets Viewer( Read access to assets Lowest-level resources where you can grant this role:

|

|

Security Center Attack Paths Reader( Read access to security center attack paths |

|

Attack Surface Management Scanner Service Agent( Gives Mandiant Attack Surface Management the ability to scan Cloud Platform resources. |

|

Security Center Automation Service Agent( Security Center automation service agent can configure GCP resources to enable security scanning. |

|

Security Center BigQuery Exports Editor( Read-Write access to security center BigQuery Exports |

|

Security Center BigQuery Exports Viewer( Read access to security center BigQuery Exports |

|

Security Center Compliance Reports Viewer Beta( Read access to security center compliance reports |

|

Security Center Compliance Snapshots Viewer Beta( Read access to security center compliance snapshots |

|

Security Center Control Service Agent( Security Center Control service agent can monitor and configure GCP resources and import security findings. |

|

Security Center External Systems Editor( Write access to security center external systems |

|

Security Center Finding Security Marks Writer( Write access to finding security marks Lowest-level resources where you can grant this role:

|

|

Security Center Findings Bulk Mute Editor( Ability to mute findings in bulk |

|

Security Center Findings Editor( Read-write access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Mute Setter( Set mute access to findings |

|

Security Center Findings State Setter( Set state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Viewer( Read access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Findings Workflow State Setter Beta( Set workflow state access to findings Lowest-level resources where you can grant this role:

|

|

Security Center Integration Executor Service Agent( Gives Security Center access to execute Integrations. |

|

Security Center Issues Editor( Write access to security center issues |

|

Security Center Issues Viewer( Read access to security center issues |

|

Security Center Mute Configurations Editor( Read-Write access to security center mute configurations |

|

Security Center Mute Configurations Viewer( Read access to security center mute configurations |

|

Security Center Notification Configurations Editor( Write access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Configurations Viewer( Read access to notification configurations Lowest-level resources where you can grant this role:

|

|

Security Center Notification Service Agent( Security Center service agent can publish notifications to Pub/Sub topics. |

|

Security Center Resource Value Configurations Editor( Read-Write access to security center resource value configurations |

|

Security Center Resource Value Configurations Viewer( Read access to security center resource value configurations |

|

Security Center Risk Reports Viewer( Read access to security center risk reports |

|

Security Health Analytics Custom Modules Tester( Test access to Security Health Analytics Custom Modules |

|

Security Health Analytics Service Agent( Security Health Analytics service agent can scan GCP resource metadata to find security vulnerabilities. |

|

Google Cloud Security Response Service Agent( Gives Playbook Runner permissions to execute all Google authored Playbooks. This role will keep evolving as we add more playbooks |

|

Security Center Service Agent( Security Center service agent can scan GCP resources and import security scans. |

|

Security Center Settings Admin( Admin(super user) access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Editor( Read-Write access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Settings Viewer( Read access to security center settings Lowest-level resources where you can grant this role:

|

|

Security Center Simulations Reader( Read access to security center simulations |

|

Security Center Sources Admin( Admin access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Editor( Read-write access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Sources Viewer( Read access to sources Lowest-level resources where you can grant this role:

|

|

Security Center Valued Resources Reader( Read access to security center valued resources |

|

Funções da API Security Command Center Management

As seguintes funções de IAM estão disponíveis para a API Google Cloud Security Command Center Management. Pode conceder estas funções ao nível da organização, da pasta ou do projeto.

| Role | Permissions |

|---|---|

Security Center Management Admin( Full access to manage Cloud Security Command Center services and custom modules configuration. |

|

Security Center Management Custom Modules Editor( Full access to manage Cloud Security Command Center custom modules. |

|

Security Center Management Custom Modules Viewer( Readonly access to Cloud Security Command Center custom modules. |

|

Security Center Management Custom ETD Modules Editor( Full access to manage Cloud Security Command Center ETD custom modules. |

|

Security Center Management ETD Custom Modules Viewer( Readonly access to Cloud Security Command Center ETD custom modules. |

|

Security Center Management Services Editor( Full access to manage Cloud Security Command Center services configuration. |

|

Security Center Management Services Viewer( Readonly access to Cloud Security Command Center services configuration. |

|

Security Center Management Settings Editor( Full access to manage Cloud Security Command Center settings |

|

Security Center Management Settings Viewer( Readonly access to Cloud Security Command Center settings |

|

Security Center Management SHA Custom Modules Editor( Full access to manage Cloud Security Command Center SHA custom modules. |

|

Security Center Management SHA Custom Modules Viewer( Readonly access to Cloud Security Command Center SHA custom modules. |

|

Security Center Management Viewer( Readonly access to Cloud Security Command Center services and custom modules configuration. |

|

Funções de agente do serviço

Um agente de serviço permite que um serviço aceda aos seus recursos.

Depois de ativar o Security Command Center, são criados dois agentes de serviço, que são um tipo de conta de serviço, para si:

service-project-PROJECT_NUMBER@security-center-api.iam.gserviceaccount.com.Este agente do serviço requer a função do IAM.

securitycenter.serviceAgentservice-project-PROJECT_NUMBER@gcp-sa-ktd-hpsa.iam.gserviceaccount.com.Este agente do serviço requer a função do IAM.

roles/containerthreatdetection.serviceAgent

Para que o Security Command Center funcione, os agentes de serviço têm de ter as funções do IAM necessárias. É-lhe pedido que conceda as funções durante o processo de ativação do Security Command Center.

Para ver as autorizações de cada função, consulte o seguinte:

Para conceder as funções, tem de ter a função roles/resourcemanager.projectIamAdmin

Se não tiver a função roles/resourcemanager.organizationAdmin, o administrador da sua organização pode conceder as funções aos agentes de serviço por si com o seguinte comando da CLI gcloud:

gcloud organizations add-iam-policy-binding PROJECT_ID \

--member="SERVICE_ACCOUNT_NAME" \

--role="IAM_ROLE"

Substitua o seguinte:

PROJECT_ID: o ID do projetoSERVICE_AGENT_NAME: qualquer um dos seguintes nomes de agentes do serviço:service-project-PROJECT_NUMBER@security-center-api.iam.gserviceaccount.comservice-project-PROJECT_NUMBER@gcp-sa-ktd-hpsa.iam.gserviceaccount.com

IAM_ROLE: a seguinte função obrigatória que corresponde ao agente do serviço especificado:roles/securitycenter.serviceAgentroles/containerthreatdetection.serviceAgent

Para encontrar o ID e o número do projeto, consulte o artigo Identifique projetos.

Para mais informações sobre as funções de IAM, consulte o artigo Compreender as funções.

Funções do Web Security Scanner

As seguintes funções IAM estão disponíveis para o Web Security Scanner. Pode conceder estas funções ao nível do projeto.

| Role | Permissions |

|---|---|

Web Security Scanner Editor( Full access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Runner( Read access to Scan and ScanRun, plus the ability to start scans Lowest-level resources where you can grant this role:

|

|

Web Security Scanner Viewer( Read access to all Web Security Scanner resources Lowest-level resources where you can grant this role:

|

|

Cloud Web Security Scanner Service Agent( Gives the Cloud Web Security Scanner service account access to compute engine details and app engine details. |

|