本页面简要介绍了资源使用限制 (RUR),这是一种治理政策,可让企业管理员控制可以在其 Google Cloud 资源层次结构中使用哪些 Google Cloud 资源服务。RUR 目前仅适用于直接管理客户资源的服务,例如 Compute Engine 和 Cloud Storage。RUR 不包括 Google Cloud 共享基础架构服务,例如 Identity and Access Management (IAM)、Cloud Logging 和 Cloud Monitoring。

RUR 政策是作为组织政策限制条件(名为限制资源服务使用)实现的。管理员可以使用此限制条件来定义对资源容器(例如组织、文件夹或项目)中允许的 Google Cloud 资源服务的分层限制。例如,允许项目 X 中的 storage.googleapis.com,或拒绝文件夹 Y 中的 compute.googleapis.com。

限制资源服务使用限制条件可通过两种互斥的方式使用:

拒绝名单 - 允许任何未拒绝的服务的资源。

许可名单 - 拒绝任何不允许的服务的资源。

如需查看支持此限制条件的服务列表,请参阅限制资源使用支持的服务。

限制资源服务使用限制条件会控制对所有范围内资源的运行时访问权限。RUR 政策更新后,它会立即应用于对该政策范围内的所有资源的所有访问权限。我们建议管理员谨慎管理 RUR 政策的更新。您可以使用标记来有条件地强制执行该限制条件,以便更安全地发布此政策更改。如需了解详情,请参阅设置带有标记的组织政策。

使用“限制资源服务使用”限制条件

RUR 政策是组织政策限制条件,可以在组织、文件夹和项目级层进行设置。每项政策都适用于其相应资源层次结构中的所有资源,但可能会在该资源层次结构的较低级层被替换。

如需详细了解政策评估,请参阅了解层次结构评估。

设置组织政策

要设置、更改或删除组织政策,您必须拥有组织政策管理员角色。

控制台

如需设置包含限制资源服务使用限制条件的组织政策,请执行以下操作:

- 转到 Google Cloud Console 中的“组织政策”页面。

在屏幕顶部的项目选择器中,选择要为其设置政策的资源。

在组织政策表中,选择限制资源服务使用 (Restrict Resource Service Usage)。

点击修改。

在应用对象下,选择自定义。

在政策执行下,选择此政策的继承方式。

如果要继承父资源的组织政策并将其与此政策合并,请选择与父资源规则合并。

如果您要替换任何现有组织政策,请选择替换。

在政策值下方,选择自定义。

在政策类型下,选择拒绝表示列入拒绝名单,选择允许表示列入许可名单。

在自定义值下,将您要阻止或允许的服务添加到列表中。

例如,如需阻止 Filestore,您可以输入

file.googleapis.com。如需添加更多服务,请点击新政策值。

在页面右侧,查看政策摘要。

如需执行政策,请点击保存。

gcloud

可以通过 Google Cloud CLI 设置组织政策。如需强制执行包含限制资源服务使用限制条件的组织政策,请先创建一个包含要更新的政策的 YAML 文件:

$ cat /tmp/policy.yaml constraint: constraints/gcp.restrictServiceUsage list_policy: denied_values: - file.googleapis.com - bigquery.googleapis.com - storage.googleapis.com

如需对资源设置此政策,请运行以下命令:

gcloud beta resource-manager org-policies set-policy \ --project='PROJECT_ID' /tmp/policy.yaml

其中:

- PROJECT_ID 是您要执行此组织政策的资源的项目 ID。

如需了解如何在组织政策中使用限制条件,请参阅使用限制条件。

错误消息

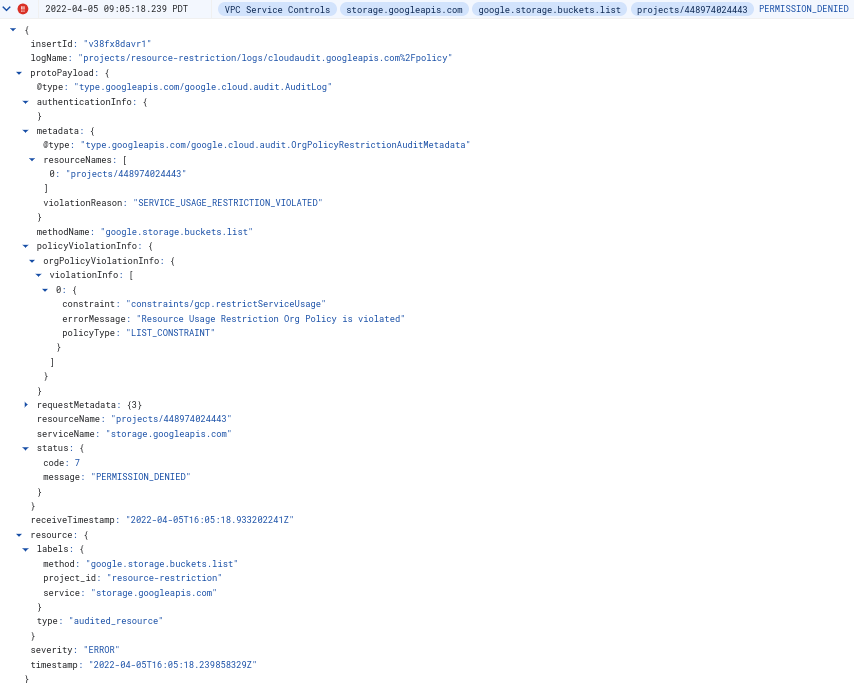

如果您设置了一项组织政策来拒绝资源层次结构 B 中的服务 A,则当客户端尝试使用资源层次结构 B 中的服务 A 时,操作将失败。系统会返回错误消息,说明失败的原因,此外还会生成一个 AuditLog 条目以进一步监控、提醒或调试。

错误消息示例

Request is disallowed by organization's constraints/gcp.restrictServiceUsage constraint for projects/policy-violation-test attempting to use service file.googleapis.com.

Cloud Audit Logs 示例