Ce document explique comment utiliser reCAPTCHA Enterprise Account Defender pour détecter et empêcher les activités frauduleuses liées aux comptes sur les sites Web.

reCAPTCHA Enterprise vous aide à protéger les actions critiques, telles que la connexion et le règlement. Cependant, de nombreuses formes subtiles d'utilisation abusive de compte peuvent être détectées en observant le comportement d'un utilisateur spécifique sur un site Web sur une période donnée. reCAPTCHA Enterprise Account Defender permet d'identifier ce type d'utilisation abusive en créant un modèle spécifique au site qui détecte les comportements suspects ou un changement d'activité. En utilisant le modèle spécifique au site, reCAPTCHA Enterprise Account Defender vous aide à détecter les éléments suivants:

- Activités suspectes

- Comptes avec des comportements similaires

- Demandes provenant d'appareils marqués comme fiables pour des utilisateurs spécifiques

Sur la base de l'analyse de reCAPTCHA Enterprise Account Defender et du modèle spécifique au site, vous pouvez prendre les mesures suivantes:

- Limitez ou désactivez les comptes frauduleux.

- Empêchez les tentatives de piratage de compte.

- Limiter les piratages de compte

- N'accordez l'accès qu'aux demandes provenant de comptes utilisateur légitimes.

- Simplifiez la connexion des utilisateurs depuis l'un de leurs appareils vérifiés.

Avant de commencer

Configurez vos pages Web pour reCAPTCHA Enterprise Account Defender

reCAPTCHA Enterprise Account Defender nécessite une compréhension complète des activités des comptes pour permettre une détection efficace. Pour commencer à transmettre les activités liées au compte à reCAPTCHA Enterprise Account Defender, ainsi que pour créer et améliorer un modèle spécifique à votre site, procédez comme suit:

- Activez la collecte de données de télémétrie horizontale.

- Générez des rapports sur les actions critiques des utilisateurs.

- Évaluez les événements utilisateur critiques.

- Annotez les événements utilisateur pour ajuster le modèle spécifique à votre site.

Activer la collecte de données de télémétrie horizontale

reCAPTCHA Enterprise Account Defender nécessite une vue complète des actions des utilisateurs, par exemple si l'utilisateur est connecté ou s'il est en train d'y accéder. Pour activer la collecte passive de données de télémétrie horizontale par reCAPTCHA Enterprise Account Defender, chargez le script JavaScript reCAPTCHA Enterprise avec la clé de site basée sur des scores que vous avez créée en arrière-plan de toutes les pages Web faisant partie de votre workflow utilisateur.

L'exemple suivant montre comment charger le script JavaScript reCAPTCHA Enterprise sur une page Web.

<head>

<script src="https://www.google.com/recaptcha/enterprise.js?render=KEY_ID"></script>

....

</head>

Créer des rapports sur les actions critiques des utilisateurs

Pour détecter les modèles d'activité suspects et mieux comprendre les modèles d'activité typiques sur votre site, le défenseur de compte reCAPTCHA Enterprise a besoin des informations sur les actions critiques des utilisateurs. Par conséquent, signalez les actions utilisateur critiques sur les pages Web en appelant grecaptcha.enterprise.execute() sur ces actions utilisateur critiques.

Nous vous recommandons de signaler toutes les actions critiques des utilisateurs, car cela facilite la collecte de signaux supplémentaires. Pour chaque action utilisateur que vous souhaitez signaler, remplacez la valeur du paramètre action de grecaptcha.enterprise.execute() par un nom d'action qui décrit l'action de l'utilisateur.

Le tableau suivant répertorie les noms d'action que vous pouvez utiliser pour créer des rapports sur les actions critiques des utilisateurs.

| Nom de l'action | Événement déclenché par l'utilisateur ou action utilisateur |

|---|---|

LOGIN |

Connectez-vous au site Web. |

REGISTRATION |

Inscription sur le site Web. |

SECURITY_QUESTION_CHANGE |

Requête de modification de la question secrète. |

PASSWORD_RESET |

Demandez la réinitialisation du mot de passe. |

PHONE_NUMBER_UPDATE |

Requête de mise à jour du numéro de téléphone. |

EMAIL_UPDATE |

Requête de mise à jour de l'adresse e-mail. |

ACCOUNT_UPDATE |

Demande de mise à jour des informations sur le compte, telles que les coordonnées. |

TRIGGER_MFA |

Action qui déclenche un défi MFA. |

REDEEM_CODE |

Demandez à utiliser le code. |

LIST_PAYMENT_METHODS |

Extrayez la liste des modes de paiement. |

L'exemple suivant montre comment appeler grecaptcha.enterprise.execute() lors de la mise à jour d'un numéro de téléphone:

<script>

function onClick(e) {

e.preventDefault();

grecaptcha.enterprise.ready(async () => {

const token = await grecaptcha.enterprise.execute('KEY_ID', {action: 'PHONE_NUMBER_UPDATE'});

});

}

</script>

Évaluer les événements utilisateur critiques

Lorsque vous appelez la méthode grecaptcha.enterprise.execute() pour une action de l'utilisateur, elle génère un jeton. Pour les événements utilisateur critiques, tels que les connexions réussies et échouées, les enregistrements et les actions des utilisateurs connectés, créez une évaluation pour évaluer les résultats de l'appel grecaptcha.enterprise.execute(). Cette évaluation vous fournit un verdict des risques, qui vous permet de prendre une décision sur la manière de gérer les activités potentiellement frauduleuses. Vous pouvez par exemple bloquer les demandes suspectes, contester les connexions risquées ou examiner les comptes qui vous intéressent.

reCAPTCHA Enterprise Account Defender exige que vous fournissiez un identifiant de compte stable pour attribuer l'activité des utilisateurs à un compte spécifique, comme les requêtes de connexion, de connexion et d'inscription. Cela permet à reCAPTCHA Enterprise Account Defender de comprendre les modèles d'activité des utilisateurs et de créer un modèle d'activité pour chaque compte afin de mieux détecter le trafic anormal et abusif.

Choisissez un identifiant de compte stable accountId qui n'est pas souvent modifié par l'utilisateur et fournissez-le à l'évaluation dans la méthode

projects.assessments.create. Cet identifiant de compte stable doit avoir la même valeur pour tous les événements liés au même utilisateur. Vous pouvez fournir les éléments suivants comme identifiant de compte:

Identifiants utilisateur

Si chaque compte peut être associé de manière unique à un nom d'utilisateur, une adresse e-mail ou un numéro de téléphone stables, vous pouvez l'utiliser comme accountId. Lorsque vous fournissez de tels identifiants intersites (qui peuvent être réutilisés sur plusieurs sites), reCAPTCHA Enterprise se sert de ces informations pour améliorer la protection de vos comptes utilisateur sur la base de modèles intersites. Il signale les identifiants de compte abusifs et exploite les connaissances sur les schémas d'utilisation abusive sur plusieurs sites qui leur sont associés.

Si un ID utilisateur interne est associé de manière unique à chaque compte, vous pouvez également le fournir en tant que accountId.

Hachées ou chiffrées

Si aucun ID utilisateur interne n'est associé de manière unique à chaque compte, vous pouvez transformer n'importe quel identifiant stable en un identifiant de compte opaque spécifique au site. Cet identifiant est toujours nécessaire pour que reCAPTCHA Enterprise Account Defender puisse comprendre les modèles d'activité des utilisateurs et détecter les comportements anormaux, mais il n'est pas partagé entre d'autres sites.

Choisissez un identifiant de compte stable et rendez-le opaque avant de l'envoyer à reCAPTCHA Enterprise à l'aide du chiffrement ou du hachage:

chiffrement (recommandé): chiffrez l'identifiant de compte à l'aide d'une méthode de chiffrement déterministe produisant un texte chiffré stable. Pour obtenir des instructions détaillées, consultez la section Chiffrer des données de manière déterministe. Lorsque vous choisissez le chiffrement symétrique plutôt que le hachage, vous n'avez pas besoin de conserver un mappage entre vos identifiants utilisateur et les identifiants utilisateur opaques correspondants. Déchiffrez les identifiants opaques renvoyés par reCAPTCHA Enterprise pour les transformer en identifiant utilisateur.

Hachage: nous vous recommandons de hacher l'identifiant de compte à l'aide de la méthode SHA256-HMAC avec un salage personnalisé de votre choix. Les hachages étant à sens unique, vous devez conserver une correspondance entre les hachages générés et vos identifiants utilisateur afin de pouvoir mapper l'identifiant de compte haché renvoyé aux comptes d'origine.

En plus de fournir un identifiant de compte stable pour toutes les demandes liées au compte, vous pouvez fournir des identifiants de compte supplémentaires, potentiellement instables, pour certaines requêtes spécifiques.

Les identifiants de compte spécifiques au contexte fournis en plus du accountId aident reCAPTCHA Enterprise Account Defender à mieux comprendre l'activité des utilisateurs et à détecter les tentatives de piratage afin de protéger vos comptes utilisateur. Lorsque vous fournissez des identifiants supplémentaires, reCAPTCHA Enterprise utilise ces informations pour améliorer la protection de vos comptes utilisateur en fonction de modèles intersites. Il signale les identifiants de compte abusifs et exploite les informations sur les schémas d'abus intersites liés à ces identifiants. Par exemple, vous pouvez fournir les éléments suivants:

Nom d'utilisateur, adresse e-mail ou numéro de téléphone utilisés comme identifiant pour les demandes de connexion

Adresse e-mail ou numéro de téléphone validés pour une requête d'authentification multifacteur

Une adresse e-mail ou un numéro de téléphone (principal ou secondaire) fournis par l'utilisateur lors d'une demande de mise à jour de compte

Adresses e-mail et numéros de téléphone fournis par l'utilisateur lors d'une demande d'inscription

Ajoutez l'identifiant de compte stable choisi au paramètre accountId dans la méthode

projects.assessments.create pour toutes les requêtes liées au compte. Si vous le souhaitez, fournissez des identifiants de compte supplémentaires pour les requêtes pertinentes en utilisant le champ userIds dans l'évaluation.

Avant d'utiliser les données de requête, effectuez les remplacements suivants:

- PROJECT_ID : ID de votre projet Google Cloud

- TOKEN : jeton renvoyé par l'appel

grecaptcha.enterprise.execute() - KEY_ID: clé reCAPTCHA associée au site

- ACCOUNT_ID: identifiant unique associé au compte utilisateur d'un compte utilisateur de votre site Web

- EMAIL_ADDRESS : facultatif. Une adresse e-mail associée à cette demande, le cas échéant

- PHONE_NUMBER : facultatif. Un numéro de téléphone associé à cette requête, le cas échéant

- USERNAME : facultatif. Un nom d'utilisateur associé à cette requête, le cas échéant

Méthode HTTP et URL :

POST https://recaptchaenterprise.googleapis.com/v1/projects/PROJECT_ID/assessments

Corps JSON de la requête :

{

"event": {

"token": "TOKEN",

"siteKey": "KEY_ID",

"userInfo": {

"accountId": "ACCOUNT_ID",

"userIds": [

{

"email": "EMAIL_ADDRESS"

},

{

"phoneNumber": "PHONE_NUMBER"

},

{

"username": "USERNAME"

}

]

}

}

}

Pour envoyer votre requête, choisissez l'une des options suivantes :

curl

Enregistrez le corps de la requête dans un fichier nommé request.json et exécutez la commande suivante:

curl -X POST \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json; charset=utf-8" \

-d @request.json \

"https://recaptchaenterprise.googleapis.com/v1/projects/PROJECT_ID/assessments"

PowerShell

Enregistrez le corps de la requête dans un fichier nommé request.json et exécutez la commande suivante:

$cred = gcloud auth print-access-token

$headers = @{ "Authorization" = "Bearer $cred" }

Invoke-WebRequest `

-Method POST `

-Headers $headers `

-ContentType: "application/json; charset=utf-8" `

-InFile request.json `

-Uri "https://recaptchaenterprise.googleapis.com/v1/projects/PROJECT_ID/assessments" | Select-Object -Expand Content

Vous devriez recevoir une réponse JSON de ce type :

{

"tokenProperties": {

"valid": true,

"hostname": "www.google.com",

"action": "login",

"createTime": "2019-03-28T12:24:17.894Z"

},

"riskAnalysis": {

"score": 0.6,

},

"event": {

"token": "TOKEN",

"siteKey": "KEY",

"userInfo": {

"accountId": "ACCOUNT_ID"

}

},

"name": "projects/PROJECT_NUMBER/assessments/b6ac310000000000",

"accountDefenderAssessment": {

"labels": ["SUSPICIOUS_LOGIN_ACTIVITY"]

}

}

Exemple de code

Java

Pour vous authentifier auprès de reCAPTCHA Enterprise, configurez les Identifiants par défaut de l'application. Pour en savoir plus, consultez Configurer l'authentification pour un environnement de développement local.

Interpréter le verdict du risque lié aux événements utilisateur critiques

Lorsque vous créez une évaluation avec Account Defender activé, Account Defender renvoie accountDefenderAssessment dans sa réponse.

La valeur de accountDefenderAssessment vous aide à évaluer si l'activité de l'utilisateur est légitime ou frauduleuse. Il renvoie également un ID d'évaluation que vous devez utiliser lorsque vous annotez des événements utilisateur.

Voici un exemple de réponse JSON:

{

"tokenProperties": {

"valid": true,

"hostname": "www.google.com",

"action": "login",

"createTime": "2019-03-28T12:24:17.894Z"

},

"riskAnalysis": {

"score": 0.6,

},

"event": {

"token": "TOKEN",

"siteKey": "KEY_ID",

"expectedAction": "USER_ACTION"

},

"name": "projects/PROJECT_ID/assessments/b6ac310000000000X",

"accountDefenderAssessment": {

labels: ["SUSPICIOUS_LOGIN_ACTIVITY"]

}

}

Le champ accountDefenderAssessment peut avoir l'une des valeurs suivantes:

| Valeur | Description |

|---|---|

SUSPICIOUS_LOGIN_ACTIVITY |

Indique que la requête présente un risque élevé de credential stuffing ou de piratage de compte. |

SUSPICIOUS_ACCOUNT_CREATION |

Indique que la requête présente un risque élevé de création de compte abusive. |

PROFILE_MATCH |

Indique que les attributs de l'utilisateur correspondent à ceux qui ont été vus précédemment pour cet utilisateur spécifique. Cette valeur indique que cet utilisateur se trouve sur un appareil vérifié qui a été utilisé auparavant pour accéder à votre site Web.

|

RELATED_ACCOUNTS_NUMBER_HIGH |

Indique que la demande est associée à un grand nombre de comptes associés. Cela n'implique pas nécessairement que le compte est incorrect, mais peut nécessiter un examen plus approfondi. |

Annoter des événements pour ajuster le modèle spécifique à votre site

Pour fournir plus d'informations à reCAPTCHA Enterprise Account Defender et améliorer votre modèle de détection spécifique à votre site, vous devez annoter les événements que vous avez évalués en créant des évaluations.

Pour annoter une évaluation, envoyez une requête à la méthode projects.assessments.annotate avec l'ID d'évaluation. Dans le corps de la requête, vous incluez des étiquettes fournissant des informations supplémentaires sur un événement décrit dans l'évaluation.

Pour annoter une évaluation, procédez comme suit:

-

Déterminez les informations et les étiquettes à ajouter dans le corps JSON de la requête en fonction de votre cas d'utilisation.

Le tableau suivant répertorie les libellés et les valeurs que vous pouvez utiliser pour annoter des événements:

Libellé Description Exemple de requête reasonsObligatoire. Une étiquette pour étayer vos évaluations. Fournissez des détails sur les événements en temps réel dans le libellé

reasonsquelques secondes ou minutes après l'événement, car ils influencent la détection en temps réel.Pour obtenir la liste des valeurs possibles, consultez la section Valeurs des motifs.

Exemple: Pour détecter les piratages de compte, annotez le mot de passe saisi avec les valeurs

CORRECT_PASSWORDouINCORRECT_PASSWORD. Si vous avez déployé votre propre MFA, vous pouvez ajouter les valeurs suivantes:INITIATED_TWO_FACTOR, etPASSED_TWO_FACTORouFAILED_TWO_FACTOR.{ "reasons": ["INCORRECT_PASSWORD"] }annotationFacultatif. Libellé indiquant la légitimité des évaluations. Dans le libellé

annotation, fournissez des informations sur les événements de connexion et d'enregistrement pour valider ou corriger vos évaluations des risques.Valeurs possibles:

LEGITIMATEouFRAUDULENT.Vous pouvez envoyer ces informations à tout moment ou dans le cadre d'un job par lot. Toutefois, nous vous recommandons d'envoyer ces informations dans les quelques secondes ou minutes qui suivent l'événement, car elles influencent la détection en temps réel.

{ "annotation": "LEGITIMATE" }accountIdFacultatif. Libellé permettant d'associer un ID de compte à un événement.

Si vous avez créé une évaluation sans ID de compte, utilisez ce libellé pour fournir l'ID d'un événement lorsqu'il est disponible.

{ "accountId": "ACCOUNT_ID" } Créez une requête d'annotation avec les étiquettes appropriées.

Avant d'utiliser les données de requête, effectuez les remplacements suivants:

- ASSESSMENT_ID: valeur du champ

namerenvoyé par l'appelprojects.assessments.create. - ANNOTATION : facultatif. Libellé indiquant si l'évaluation est légitime ou frauduleuse.

- REASONS : facultatif. Raisons justifiant votre annotation. Pour obtenir la liste des valeurs possibles, consultez la section Valeurs des motifs.

- ACCOUNT_ID : (facultatif) identifiant unique associé au compte utilisateur sur votre site Web.

Pour en savoir plus, consultez la section Libellés des annotations.

Méthode HTTP et URL :

POST https://recaptchaenterprise.googleapis.com/v1/ASSESSMENT_ID:annotate

Corps JSON de la requête :

{ "annotation": ANNOTATION, "reasons": REASONS, "accountId": ACCOUNT_ID }Pour envoyer votre requête, choisissez l'une des options suivantes :

curl

Enregistrez le corps de la requête dans un fichier nommé

request.jsonet exécutez la commande suivante:curl -X POST \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json; charset=utf-8" \

-d @request.json \

"https://recaptchaenterprise.googleapis.com/v1/ASSESSMENT_ID:annotate"PowerShell

Enregistrez le corps de la requête dans un fichier nommé

request.jsonet exécutez la commande suivante:$cred = gcloud auth print-access-token

$headers = @{ "Authorization" = "Bearer $cred" }

Invoke-WebRequest `

-Method POST `

-Headers $headers `

-ContentType: "application/json; charset=utf-8" `

-InFile request.json `

-Uri "https://recaptchaenterprise.googleapis.com/v1/ASSESSMENT_ID:annotate" | Select-Object -Expand ContentVous devriez recevoir un code d'état indiquant le succès de l'opération (2xx), ainsi qu'une réponse vide.

- ASSESSMENT_ID: valeur du champ

Exemple de code

Java

Pour vous authentifier auprès de reCAPTCHA Enterprise, configurez les Identifiants par défaut de l'application. Pour en savoir plus, consultez Configurer l'authentification pour un environnement de développement local.

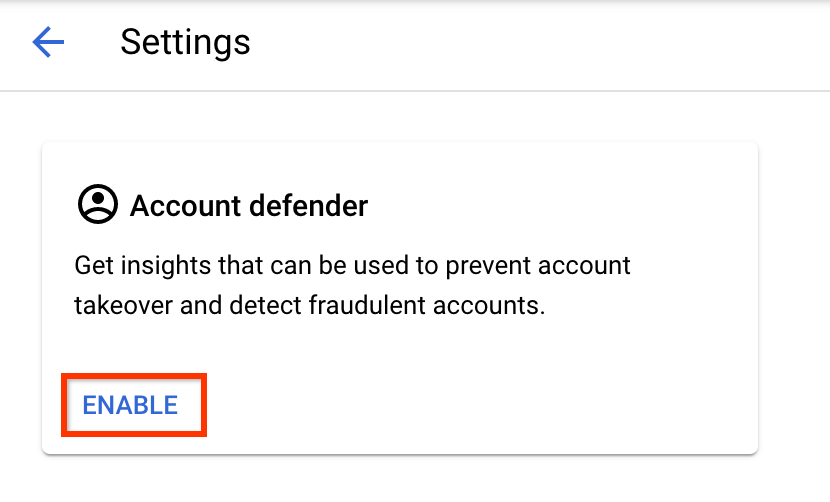

Activer reCAPTCHA Enterprise Account Defender

Après avoir configuré vos pages Web pour reCAPTCHA Enterprise Account Defender, vous pouvez activer reCAPTCHA Enterprise Account Defender.

Dans la console Google Cloud, accédez à la page reCAPTCHA Enterprise.

Vérifiez que le nom de votre projet apparaît dans le sélecteur de ressources en haut de la page.

Si vous ne voyez pas le nom de votre projet, cliquez sur le sélecteur de ressources, puis sélectionnez votre projet.

- Cliquez sur Paramètres.

Dans le volet Account Defender, cliquez sur Activer.

Dans la boîte de dialogue Configure Account Defender (Configurer Account Defender), cliquez sur Enable (Activer).

La propagation de l'activation de reCAPTCHA Enterprise dans nos systèmes peut prendre quelques heures. Une fois la fonctionnalité activée dans nos systèmes, vous devriez commencer à recevoir des réponses concernant Account Defender dans le cadre des évaluations.