Private NAT untuk spoke Network Connectivity Center

Dengan Private NAT, Anda dapat membuat gateway Private NAT yang berfungsi bersama dengan spoke Network Connectivity Center untuk melakukan penafsiran alamat jaringan (NAT) antara jaringan berikut:

- Jaringan Virtual Private Cloud (VPC): Dalam skenario ini, jaringan VPC yang ingin Anda hubungkan dilampirkan ke hub Network Connectivity Center sebagai spoke VPC.

- Jaringan VPC dan jaringan di luar Google Cloud: Dalam skenario ini, satu atau beberapa jaringan VPC dilampirkan ke hub Network Connectivity Center sebagai spoke VPC dan terhubung ke jaringan lokal atau penyedia cloud lainnya melalui spoke hybrid.

Spesifikasi

Selain spesifikasi Private NAT umum, Private NAT untuk spoke Network Connectivity Center memiliki spesifikasi berikut:

- NAT pribadi menggunakan konfigurasi NAT

type=PRIVATEuntuk memungkinkan jaringan dengan rentang alamat IP subnet yang tumpang-tindih berkomunikasi. Namun, hanya subnet yang tidak tumpang-tindih yang dapat saling terhubung. - Anda perlu membuat aturan NAT kustom dengan mereferensikan hub Network Connectivity Center.

Aturan NAT menentukan rentang alamat IP NAT dari subnet tujuan

PRIVATE_NATyang digunakan Private NAT untuk melakukan NAT pada traffic antara jaringan yang terhubung. - Saat Anda membuat instance VM dalam rentang subnet tempat Private NAT berlaku, semua traffic keluar dari instance VM ini akan diterjemahkan oleh gateway jika spoke tujuan berada di hub Network Connectivity Center yang sama dengan gateway. Private NAT menerjemahkan traffic ke spoke tujuan dalam region yang sama dengan gateway Private NAT serta di seluruh region.

- Gateway Private NAT dikaitkan dengan rentang alamat IP subnet di satu region dalam satu jaringan VPC. Artinya, gateway Private NAT yang dibuat di satu jaringan VPC tidak menyediakan layanan NAT ke VM di spoke lain hub Network Connectivity Center, meskipun VM berada di region yang sama dengan gateway.

Traffic antara jaringan VPC

Spesifikasi tambahan berikut berlaku untuk traffic antarjaringan VPC (NAT Antar-VPC):

- Untuk mengaktifkan Inter-VPC NAT antara dua jaringan VPC, setiap jaringan VPC harus dikonfigurasi sebagai spoke VPC dari hub Network Connectivity Center. Anda harus memastikan tidak ada rentang alamat IP yang tumpang tindih di seluruh spoke VPC. Untuk informasi selengkapnya, lihat Membuat spoke VPC.

- Hub Network Connectivity Center yang terkait dengan gateway Private NAT harus memiliki minimal dua spoke VPC, dengan salah satu spoke VPC adalah jaringan VPC dari gateway Private NAT.

- Inter-VPC NAT hanya mendukung NAT antara spoke VPC Network Connectivity Center, dan bukan antara jaringan VPC yang terhubung menggunakan Peering Jaringan VPC.

Traffic antara jaringan VPC dan jaringan lainnya

Spesifikasi tambahan berikut berlaku untuk traffic antara jaringan VPC dan jaringan di luar Google Cloud:

- Jaringan VPC sumber harus dikonfigurasi sebagai spoke VPC dari hub Network Connectivity Center.

- Spoke hybrid harus dilampirkan ke hub Network Connectivity Center yang sama untuk membuat konektivitas antara spoke VPC dan jaringan tujuan di luar Google Cloud. Untuk informasi selengkapnya, lihat Membangun konektivitas antara spoke hybrid dan spoke VPC.

Untuk mengetahui informasi tentang persyaratan penggunaan spoke VPC dan spoke hybrid di hub Network Connectivity Center yang sama, lihat Pertukaran rute dengan spoke VPC.

Konfigurasi dan alur kerja dasar

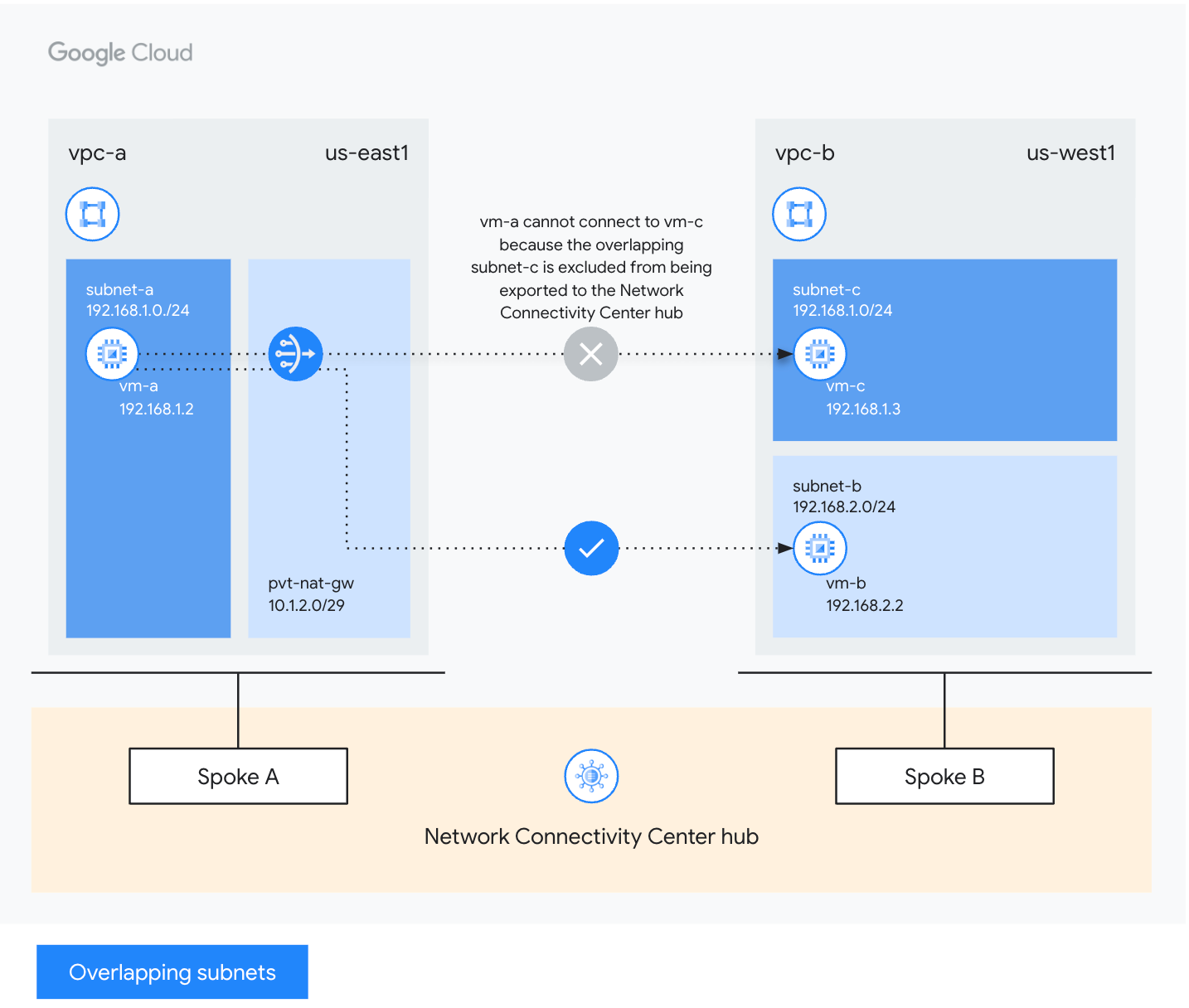

Diagram berikut menunjukkan konfigurasi Private NAT dasar untuk traffic antara dua spoke VPC:

Dalam contoh ini, NAT Pribadi disiapkan sebagai berikut:

- Gateway

pvt-nat-gwdikonfigurasi divpc-auntuk diterapkan ke semua rentang alamat IPsubnet-adi regionus-east1. Dengan menggunakan rentang IP NATpvt-nat-gw, instance virtual machine (VM) disubnet-adarivpc-adapat mengirim traffic ke VM disubnet-bdarivpc-b, meskipunsubnet-adarivpc-atumpang-tindih dengansubnet-cdarivpc-b. vpc-adanvpc-bdikonfigurasi sebagai spoke hub Network Connectivity Center.- Gateway

pvt-nat-gwdikonfigurasi untuk menyediakan NAT di antara jaringan VPC yang dikonfigurasi sebagai spoke VPC di hub Network Connectivity Center yang sama.

Contoh alur kerja

Pada diagram sebelumnya, vm-a dengan alamat IP internal 192.168.1.2 di

subnet-a dari vpc-a perlu mendownload update dari vm-b dengan alamat IP internal

192.168.2.2 di subnet-b dari vpc-b. Kedua jaringan VPC

terhubung ke hub Network Connectivity Center yang sama dengan spoke

VPC. Asumsikan vpc-b berisi subnet lain 192.168.1.0/24 yang tumpang-tindih

dengan subnet di vpc-a. Agar subnet-a dari vpc-a dapat berkomunikasi dengan subnet-b

dari vpc-b, Anda perlu mengonfigurasi gateway Private NAT, pvt-nat-gw,

di vpc-a sebagai berikut:

Subnet NAT pribadi: Sebelum mengonfigurasi gateway Private NAT, buat subnet Private NAT dengan tujuan

PRIVATE_NAT, misalnya,10.1.2.0/29. Pastikan subnet ini tidak tumpang-tindih dengan subnet yang ada di spoke VPC mana pun yang terpasang ke hub Network Connectivity Center yang sama.Aturan NAT yang

nexthop.hub-nya cocok dengan URL hub Network Connectivity Center.NAT untuk semua rentang alamat

subnet-a.

Tabel berikut meringkas konfigurasi jaringan yang ditentukan dalam contoh sebelumnya:

| Nama jaringan | Komponen jaringan | Alamat/rentang IP | Wilayah |

|---|---|---|---|

| vpc-a | subnet-a | 192.168.1.0/24 | us-east1 |

| vm-a | 192.168.1.2 | ||

| pvt-nat-gw | 10.1.2.0/29 | ||

| vpc-b | subnet-b | 192.168.2.0/24 | us-west1 |

| vm-b | 192.168.2.2 | ||

| subnet-c | 192.168.1.0/24 | ||

| vm-c | 192.168.1.3 |

Private NAT untuk spoke Network Connectivity Center mengikuti

prosedur reservasi port

untuk mencadangkan alamat IP sumber NAT berikut

dan tuple port sumber untuk setiap VM di jaringan. Misalnya, gateway NAT Pribadi mencadangkan 64 port sumber untuk vm-a:

10.1.2.2:34000 hingga 10.1.2.2:34063.

Saat VM menggunakan protokol TCP untuk mengirim paket ke server update

192.168.2.2 di port tujuan 80, hal berikut akan terjadi:

VM mengirimkan paket permintaan dengan atribut berikut:

- Alamat IP sumber:

192.168.1.2, alamat IP internal VM - Port sumber:

24000, port sumber ephemeral yang dipilih oleh sistem operasi VM - Alamat tujuan:

192.168.2.2, alamat IP server update - Port tujuan:

80, port tujuan untuk traffic HTTP ke server update - Protokol: TCP

- Alamat IP sumber:

Gateway

pvt-nat-gwmenjalankan penafsiran alamat jaringan sumber (SNAT atau NAT sumber) pada traffic keluar, dengan menulis ulang alamat IP sumber NAT dan port sumber paket permintaan:- Alamat IP sumber NAT:

10.1.2.2, dari salah satu alamat IP sumber NAT VM yang dicadangkan dan tuple port sumber - Port sumber:

34022, port sumber yang tidak digunakan dari salah satu tuple port sumber VM yang direservasi - Alamat tujuan:

192.168.2.2, tidak berubah - Port tujuan:

80, tidak berubah - Protokol: TCP, tidak berubah

- Alamat IP sumber NAT:

Server update mengirim paket respons yang tiba di gateway

pvt-nat-gwdengan atribut berikut:- Alamat IP sumber:

192.168.2.2, alamat IP internal server update - Port sumber:

80, respons HTTP dari server update - Alamat tujuan:

10.1.2.2, yang cocok dengan alamat IP sumber NAT asli dari paket permintaan - Port tujuan:

34022, yang cocok dengan port sumber paket permintaan - Protokol: TCP, tidak berubah

- Alamat IP sumber:

Gateway

pvt-nat-gwmelakukan terjemahan alamat jaringan tujuan (DNAT) pada paket respons, menulis ulang alamat tujuan dan port tujuan paket respons sehingga paket dikirim ke VM yang meminta update dengan atribut berikut:- Alamat IP sumber:

192.168.2.2, tidak berubah - Port sumber:

80, tidak berubah - Alamat tujuan:

192.168.1.2, alamat IP internal VM - Port tujuan:

24000, yang cocok dengan port sumber sementara asli dari paket permintaan - Protokol: TCP, tidak berubah

- Alamat IP sumber:

Langkah selanjutnya

- Siapkan Private NAT untuk spoke Network Connectivity Center.

- Pelajari interaksi produk Cloud NAT.

- Pelajari alamat dan port Cloud NAT.

- Pelajari aturan Cloud NAT.

- Memecahkan masalah umum.