이 페이지에서는 베어메탈 랙 HSM 솔루션을 간략하게 설명합니다.

개요

베어메탈 랙 HSM은 Google Cloud 워크로드 옆에 고객 소유 하드웨어 보안 모듈(HSM) 랙을 배포할 수 있는 Infrastructure as a Service 제품입니다. HSM은 PCI 규정 준수 시설에 배포되어 보안, 규정 준수, 짧은 지연 시간 요구사항을 충족합니다.

워크로드를 클라우드로 이동할 수 있도록 Google에서 월정액으로 물리적 및 네트워크 보안, 랙 공간, 전원, 네트워크 통합을 제공하는 HSM을 호스팅합니다.

베어메탈 랙 HSM을 사용하면 HSM 배치에 대해 Google과 직접 계약할 수 있습니다. HSM은 지정된 코로케이션 시설 내에 배치되고 Google Cloud에 연결됩니다.

베어메탈 랙 HSM 솔루션은 활성 피어링 패브릭이 있는 코로케이션 시설에서 지원됩니다. 이러한 시설은 Google의 데이터 센터 보안 기준을 충족하며 지연 시간이 짧고 가용성이 높은 서비스를 제공합니다.

베어메탈 HSM과 비교

베어메탈 랙 HSM과 베어메탈 HSM을 사용하면 Google Cloud 시설에서 자체 HSM을 호스팅할 수 있습니다. 베어메탈 랙 HSM과 베어메탈 HSM 솔루션의 주요 차이점은 확장성입니다. 다음 표에는 두 솔루션의 주요 차이점이 요약되어 있습니다.

| 베어메탈 HSM | 베어메탈 랙 HSM |

|---|---|

| Google에서 기기별로 HSM을 호스팅합니다. | Google에서 랙별로 HSM을 호스팅합니다. |

| HSM에 대한 논리적 액세스 권한이 있지만 물리적 액세스 권한은 없습니다. | HSM에 대한 논리적 액세스 권한이 있으며 에스코트 물리적 액세스를 예약할 수 있습니다. |

| HSM 10~15개의 소규모 배포용 | HSM 100개 이상의 대규모 랙 수준 배포용 |

니즈에 맞는 솔루션이 무엇인지 잘 모르겠으면 계정 담당자에게 문의하세요.

운영 모델

- 온보딩 프로세스

- 계약: 최소 12개월. 프리미엄 지원이 필요합니다.

- 조달 및 구성: 조직에서 HSM을 획득 및 구성하고 Google로 배송합니다.

- 랙 및 스택 연결: Google에서 HSM을 배포하고 Partner Interconnect 연결을 구성합니다.

- 검증 및 전달: 엔지니어링 솔루션 및 HSM에 대한 접근성을 확인하고 솔루션을 테스트한 후 승인합니다.

- 지원 모델

- Google에서 랙 및 스택, 호스팅, 스마트 지원, 규정 준수, Partner Interconnect 연결을 지원합니다.

- HSM 소프트웨어, 라이선스, 도구, 문제 해결과 관련된 지원을 받으려면 HSM 공급업체에 문의하세요.

- 필요에 따라 랙에 물리적으로 액세스할 수 있습니다.

- 사용 중단 프로세스

- 사용 중단 요청을 제출합니다.

- 모든 데이터를 삭제하고 모든 HSM을 기본값으로 초기화해야 합니다.

규정 준수 요구사항

이 서비스는 FIPS 140-2 Level 3 이상으로 인증된 HSM으로 제한되며 일반화된 호스팅이나 코로케이션 서비스가 아닙니다. 베어메탈 랙 HSM 솔루션은 PCI-DSS, PCI-3DS, SOC 1, 2, 3을 완벽하게 준수하는 시설에서 호스팅됩니다. Google은 모든 리전에서 PCI-PIN, PCI-P2PE, SOC 규정 준수를 위해 AOC를 지원합니다.

책임 분리

사용자가 HSM을 가져와 프로비저닝하고 적절한 Google Cloud 리전으로 배송해야 합니다. 원하는 HSM을 사용할 수 있지만 HSM 장비 요구사항을 준수해야 합니다.

Google은 랙, top-of-rack 스위치, 연결을 사전 구성합니다. 이 스위치는 랙 쌍마다 다른 공급업체에서 제공됩니다. 베어메탈 랙 HSM 솔루션의 경우 자체 전용 랙과 스위치가 있습니다. Google은 HSM용 랙 서비스를 제공하며 사용자와 협력하여 Partner Interconnect 연결을 검증할 수 있습니다. 각 랙에는 예비 전원 공급 장치가 있습니다.

베어메탈 랙 HSM 액세스

사용자에게 HSM에 대한 논리적 관리 액세스 권한이 있으며 사용자가 유지보수 및 관리해야 합니다. 사용자가 HSM의 모든 제어를 유지보수합니다.

Google에는 HSM에 대한 논리적 액세스 권한이 없지만 랙, 전환, 연결을 제공하고 유지보수합니다. Google에는 HSM의 데이터 또는 키에 대한 액세스 권한이 없습니다.

Google은 원격 지원 서비스를 제공합니다. 이 경우 시설 방문 점검을 예약할 수 있습니다. 자체 규정 준수 및 감사 요구사항에 대한 책임은 사용자에게 있습니다.

계약이나 HSM 지원이 종료되면 사용자가 HSM 사용 중단 요청을 제출하고 모든 데이터를 삭제하거나 HSM을 기본 설정으로 복원합니다. HSM이 삭제 또는 재설정되고 법적 승인을 얻은 후 HSM은 사용자에게 반송되며 반송이 불가능한 경우 폐기됩니다.

HSM 장비 요구사항

이 섹션에서는 Google 시설에서 HSM을 호스팅하는 데 필요한 HSM 및 관련 케이블의 물리적 요구사항을 자세히 설명합니다.

랙에 들어갈 수 있는 HSM의 수는 랙 상단 스위치의 현재 모델에서 사용 가능한 포트 수, HSM 모델을 차지하는 랙 유닛 수 및 HSM의 전력 사용량에 따라 다릅니다.

전원

- 이중 AC 전원 공급 장치(전원 공급 장치당 최대 16A)

전력 배분

- 선간 208V(미국 기반 위치)

- C13 또는 C19 소켓/콘센트를 제공하는 랙 PDU

전원 케이블(사용자에게 제공됨)

- 랙 PDU 케이블 끝은 C14 또는 C20 커넥터 유형이어야 합니다.

- 6피트 또는 2미터(선호하는 길이) 전원 케이블 2개

네트워크

- 네트워크 인터페이스 컨트롤러: 이중 1g 코퍼 NIC(해당되는 경우)

네트워크 케이블(사용자에게 제공됨)

- 6피트 또는 2미터(선호하는 길이) CAT-5e 이상 패치 케이블 2개

실제 크기

- 랙 깊이: 깊이 42인치

- 랙 장치 공간: 표준 EIA-310 19" 랙 마운트(사각형 구멍 마운트 포함). HSM당 랙 장치를 최대 4개까지 사용할 수 있습니다.

보안

- HSM에 카메라 또는 무선 네트워크(예: 블루투스)가 탑재되어서는 안 됩니다.

- HSM은 FIPS 140-2 Level 3 이상으로 인증되어야 합니다.

HSM은 새 장비여야 합니다.

HSM은 원격으로 관리될 수 있어야 합니다.

무게나 냉방에는 요구사항이 없습니다.

배포 개요

99.99% 업타임 SLA 자격을 충족하려면 다음 요구사항을 충족해야 합니다.

- Google Cloud 리전 최소 두 개 이상에 HSM을 배포합니다.

- 리전당 HSM을 최소 4개 이상 배포합니다(랙 최소 두 개 이상에서 랙당 HSM 최소 두 개 이상).

Google에 각 HSM 네트워크 인터페이스 및 할당된 IP 주소에 MAC 주소를 제공합니다. 이 정보는 Google에서 서버와 ToR 간의 케이블을 확인하고 배포 프로세스 중에 발생한 문제를 해결하는 데 도움이 됩니다.

네트워크 요구사항에 대해서는 온보딩 프로세스 중 계정 담당자와 함께 자세히 설명할 예정입니다.

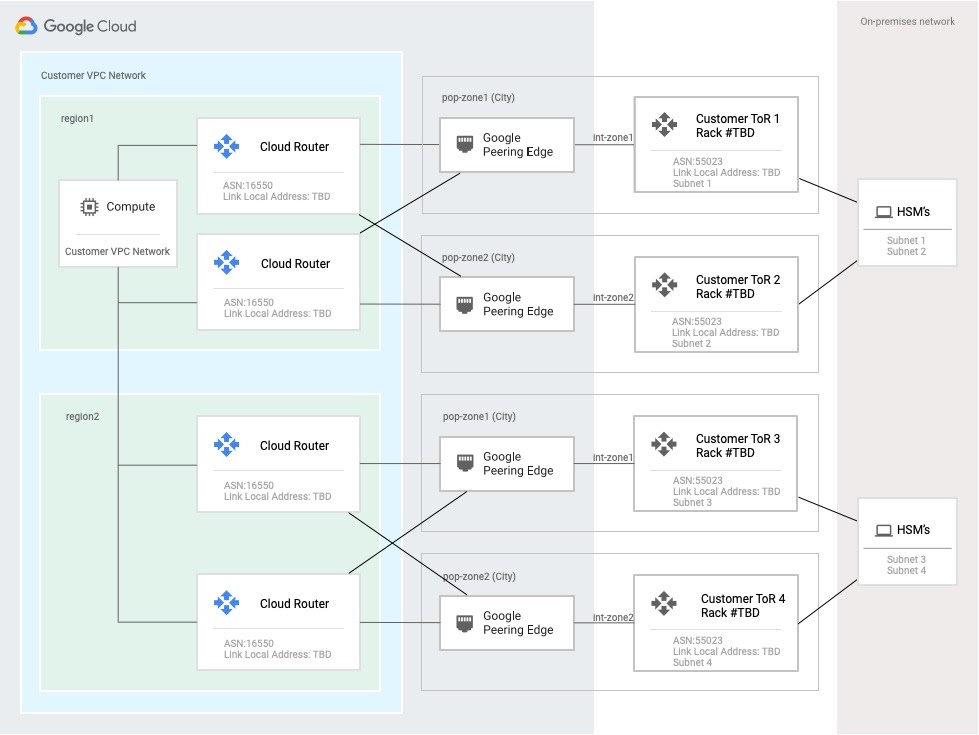

네트워크 토폴로지

단일 위치의 랙 쌍은 99.9% 업타임 SLA로 지원됩니다.

두 위치의 전체 배포는 99.99% 업타임 SLA를 제공합니다.

이 중복 모델을 활용하도록 애플리케이션을 설계해야 합니다. 애플리케이션은 단일 위치 내의 영역 1에서 영역 2로, HSM 간에 또는 랙 간에 장애 조치할 수 있어야 합니다.

전역 라우팅 기능을 사용 설정하면 어떤 위치에서도 HSM이 모든 리전의 Google Cloud 리소스에 연결할 수 있습니다.

단일 Partner Interconnect 연결 실패는 SLA 위반이 아닙니다.

다음의 대략적인 다이어그램에서는 서비스에서 99.99% SLA를 달성하기 위해 필요한 연결을 보여줍니다.

- 각 리전 배포에는 사용 가능한 랙이 최소 두 개, 랙당 스위치 한 개가 포함됩니다.

- Google에서 다양한 공급업체의 top-of-rack 스위치를 제공합니다.

- 각 top-of-rack 스위치에는 중복된 Cloud Router에 대한 Partner Interconnect용 중복 VLAN 연결이 포함된 10G Partner Interconnect가 있습니다.

- 각 HSM에는 두 top-of-rack 스위치에 대한 중복 연결이 있는 1GE 구리 네트워크 인터페이스가 최소 2개가 있어야 합니다. 관리 인터페이스와 데이터 인터페이스에는 두 top-of-rack 스위치에 대한 자체 중복 연결이 있어야 합니다.

- 사용자가 HSM 네트워크에 대한 IP 주소 할당을 제공합니다.

- Top-of-rack 스위치는 로컬에 연결된 서브넷을 Cloud Router 쌍에 공지합니다.

- 가상 프라이빗 클라우드(VPC)에서 전역 동적 라우팅을 사용 설정하여 리소스를 배포한 모든 Google Cloud 리전에서 HSM에 대한 액세스를 허용합니다. 99.99% 가용성을 위해서는 전역 동적 라우팅도 필요합니다.

- 프로젝트의 top-of-rack 스위치와 Cloud Router 사이의 BGP는 Google Cloud 프로젝트 리소스와 HSM 간의 라우팅을 위해 연결 가능성 정보를 교환합니다.

네트워킹 요구사항

HSM을 Google에서 호스팅할 수 있도록 한 리전의 랙 집합마다 다음 단계를 완료해야 합니다.

ASN16550을 사용하여 리전별로 중복 Cloud Router 쌍을 만듭니다. 자세한 내용은 Cloud Router 만들기를 참조하세요.

이전 단계의 Cloud Router를 사용하여 리전별로 Partner Interconnect를 사용한 VLAN 연결 중복 쌍 두 개를 만듭니다. 사전 활성화 옵션을 사용 설정하여 연결을 만듭니다. 리전별로 연결이 총 4개 있어야 합니다. 사전 활성화 옵션을 사용 설정하지 않고 연결을 만든 경우 수동으로 연결을 활성화할 수 있습니다.

Partner Interconnect와 사전 활성화 옵션에 대한 자세한 내용은 Partner Interconnect 개요를 참조하세요.

VPC 네트워크에서 전역 동적 라우팅을 사용 설정합니다.

- 99.99% 가용성을 달성하려면 Partner Interconnect를 위한 99.99%의 가용성 설정 단계를 따르세요.

- 단일 리전에 배포하면 두 번째 리전을 사용할 수 있을 때까지 99.9% 가용성이 유지됩니다. 이 경우 Partner Interconnect를 위한 99.9%의 가용성 설정을 참조하세요.

프레미스와 프로젝트 리소스 간의 트래픽을 허용하도록 필요에 맞게 방화벽 규칙을 구성합니다.

Google에 문의

이 제품은 특정 비즈니스 및 기술 요구사항이 있는 고객만 사용할 수 있습니다. 이 제품은 전 세계의 제한된 리전에서만 사용할 수 있습니다.

Google의 베어메탈 랙 HSM에 관심이 있다면 계정 담당자에게 문의하여 추가 지원을 받으세요.