Conectividade privada para provedores de nuvem ou locais

Esta página descreve como configurar a conectividade particular dos Integration Connectors com seu serviço de back-end, como MySQL, Postgres e SQL Server, hospedado no data center local ou em outros provedores de nuvem.

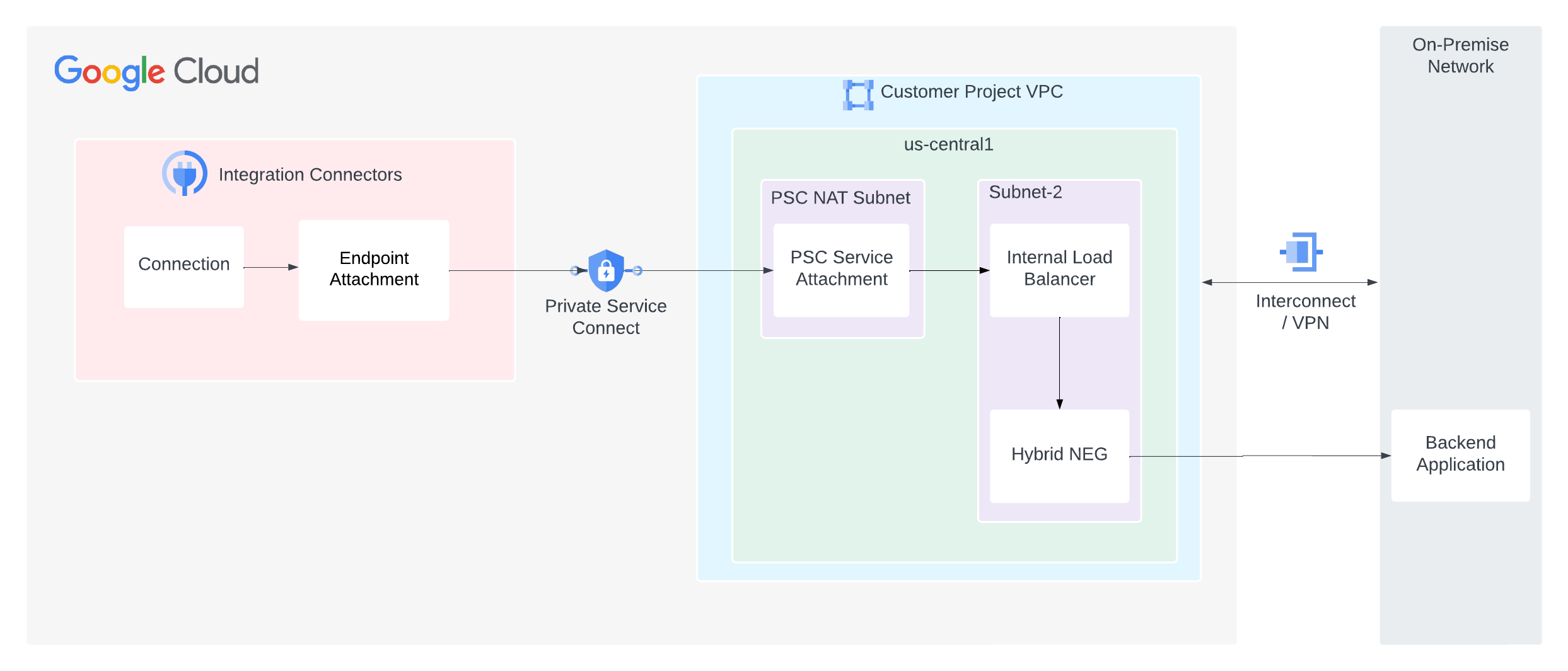

A imagem a seguir mostra a configuração de conectividade de rede particular dos Integration Connectors para o serviço de back-end hospedado na rede local.

Nesta página, consideramos que você esteja familiarizado com os seguintes conceitos:

- Anexos de endpoint

- Zonas gerenciadas

- Private Service Connect (PSC)

- Balanceador de carga do Google Cloud

Considerações

Ao criar um anexo de serviço do PSC, considere os seguintes pontos principais:

- Como produtor de serviço, você precisa configurar um anexo de serviço do PSC que os conectores de integração possam usar para consumir o serviço. Depois que o anexo de serviço estiver pronto, será possível configurar a conexão para consumir o anexo de serviço usando um anexo de endpoint.

- O anexo de serviço do PSC e o balanceador de carga precisam estar em sub-redes diferentes na mesma VPC. E, especificamente, o anexo de serviço precisa estar em uma sub-rede NAT.

- O software em execução nas VMs de back-end precisa responder às sondagens de tráfego com carga balanceada e às verificações de integridade enviadas ao endereço IP de cada regra de encaminhamento. O software precisa detectar em

0.0.0.0:<port>e não em um endereço IP específico atribuído a uma interface de rede. Para mais informações, consulte Verificação de integridade. - Configure as regras de firewall para facilitar o fluxo de tráfego.

Regras de entrada

- O tráfego da sub-rede do anexo de serviço do PSC precisa chegar à sub-rede do ILB.

- Na sub-rede do ILB, ele precisa enviar tráfego para o sistema de back-end.

- A sondagem de verificação de integridade precisa acessar seu sistema de back-end. As sondagens de verificação de integridade do Google Cloud têm um intervalo de IP fixo (

35.191.0.0/16, 130.211.0.0/22). Portanto, esses IPs podem ser autorizados a enviar tráfego para seu servidor de back-end.

Regras de saída

O tráfego de saída é ativado por padrão em um projeto do Google Cloud, a menos que regras de negação específicas sejam configuradas.

- Todos os componentes do Google Cloud, como o anexo do serviço do PSC e o balanceador de carga, precisam estar na mesma região.

O sistema de back-end não pode estar aberto para a rede pública, porque isso pode ser um problema de segurança. No entanto, verifique se o sistema de back-end aceita tráfego no seguinte cenário:

Balanceadores de carga baseados em proxy/HTTP(s) (ILB de proxy L4, ILB L7): todas as novas solicitações são originadas do balanceador de carga. Portanto, o back-end precisa aceitar solicitações da sub-rede de proxy da rede VPC. Para mais informações, consulte Sub-redes somente proxy para balanceadores de carga baseados no Envoy.

Configurar a conectividade particular

Para configurar a conectividade privada, faça o seguinte:

- Crie um anexo de serviço do PSC.

- Crie um anexo de endpoint para consumir o anexo de serviço do PSC.

- Configure a conexão para usar o anexo do endpoint.

Criar um anexo de serviço do PSC

Para estabelecer conectividade particular com os Integration Connectors, exponha o serviço usando um anexo de serviço do PSC. Um anexo de serviço sempre tem como alvo um balanceador de carga. Portanto, se o serviço não estiver atrás de um balanceador de carga, será necessário configurar um.

Para criar um anexo de serviço PSC, faça o seguinte:- Crie uma sonda de verificação de integridade e um balanceador de carga. Para informações sobre como configurar um balanceador de carga de rede de proxy interno regional, consulte Configurar um balanceador de carga de rede de proxy interno regional com conectividade híbrida.

- Crie um anexo de serviço na mesma região que o balanceador de carga do serviço. Para saber como criar um anexo de serviço, consulte Publicar um serviço.

Criar um anexo de endpoint

Anexo de endpoint como um endereço IPPara instruções sobre como criar um anexo de endpoint como um endereço IP, consulte Criar um anexo de endpoint como um endereço IP.

Anexo de endpoint como um nome de hostEm alguns casos, como back-ends com TLS ativado, o destino exige o uso de nomes de host em vez de IPs particulares para realizar a validação de TLS. Nos casos em que um DNS particular é usado em vez de um endereço IP para o destino do host, além de criar um anexo de endpoint como um endereço IP, também é necessário configurar zonas gerenciadas. Para instruções sobre como criar um anexo de endpoint como um nome de host, consulte Criar um anexo de endpoint como um nome de host.

Depois, quando você configurar a conexão para usar o anexo de endpoint, poderá selecionar esse anexo.

Configurar uma conexão para usar o anexo do endpoint

Agora que você criou um anexo de endpoint, use-o na sua conexão. Ao criar ou atualizar uma conexão, na seção "Destinos", selecione Anexo de endpoint como Tipo de destino e selecione o anexo de endpoint criado na lista Anexo de endpoint.

Se você criou uma zona gerenciada, selecione Endereço do host como Tipo de destino e use o registro A criado ao criar a zona gerenciada.

Dicas de solução de problemas

Se você tiver problemas com a conectividade particular, siga as diretrizes listadas nesta seção para evitar problemas comuns.

- Para verificar se o anexo do endpoint está configurado corretamente e a conexão PSC foi estabelecida, verifique o status da conexão. Para mais informações, consulte Verificar a conexão de anexo do endpoint.

- Verifique se as regras de firewall estão configuradas da seguinte forma:

- O tráfego da sub-rede do anexo do serviço do PSC precisa ser permitido para chegar ao serviço de back-end.

- O balanceador de carga precisa enviar tráfego para o sistema de back-end. Os NEGs híbridos são compatíveis apenas com balanceadores de carga de proxy. As solicitações de um balanceador de carga de proxy são originadas da sub-rede somente proxy da região. Portanto, as regras de firewall precisam ser configuradas para permitir que as solicitações de intervalos de sub-redes somente proxy cheguem ao back-end.

- A sondagem de verificação de integridade precisa acessar seu sistema de back-end. As sondagens de verificação de integridade do Google Cloud têm um intervalo de IP fixo (35.191.0.0/16, 130.211.0.0/22). Portanto, esses endereços IP precisam ter permissão para enviar tráfego ao servidor de back-end.

- O Teste de conectividade do Google Cloud pode ser usado para identificar lacunas na configuração da rede. Para mais informações, consulte Criar e executar testes de conectividade.

- Verifique se as regras de firewall foram atualizadas em ambientes locais ou em outros ambientes de nuvem para permitir o tráfego da sub-rede somente proxy da região do Google Cloud.