Conetividade privada para fornecedores nas instalações ou noutras nuvens

Esta página descreve como configurar a conetividade privada dos Integration Connectors ao seu serviço de back-end, como o MySQL, o Postgres e o SQL Server alojados no seu centro de dados no local ou noutros fornecedores de nuvem.

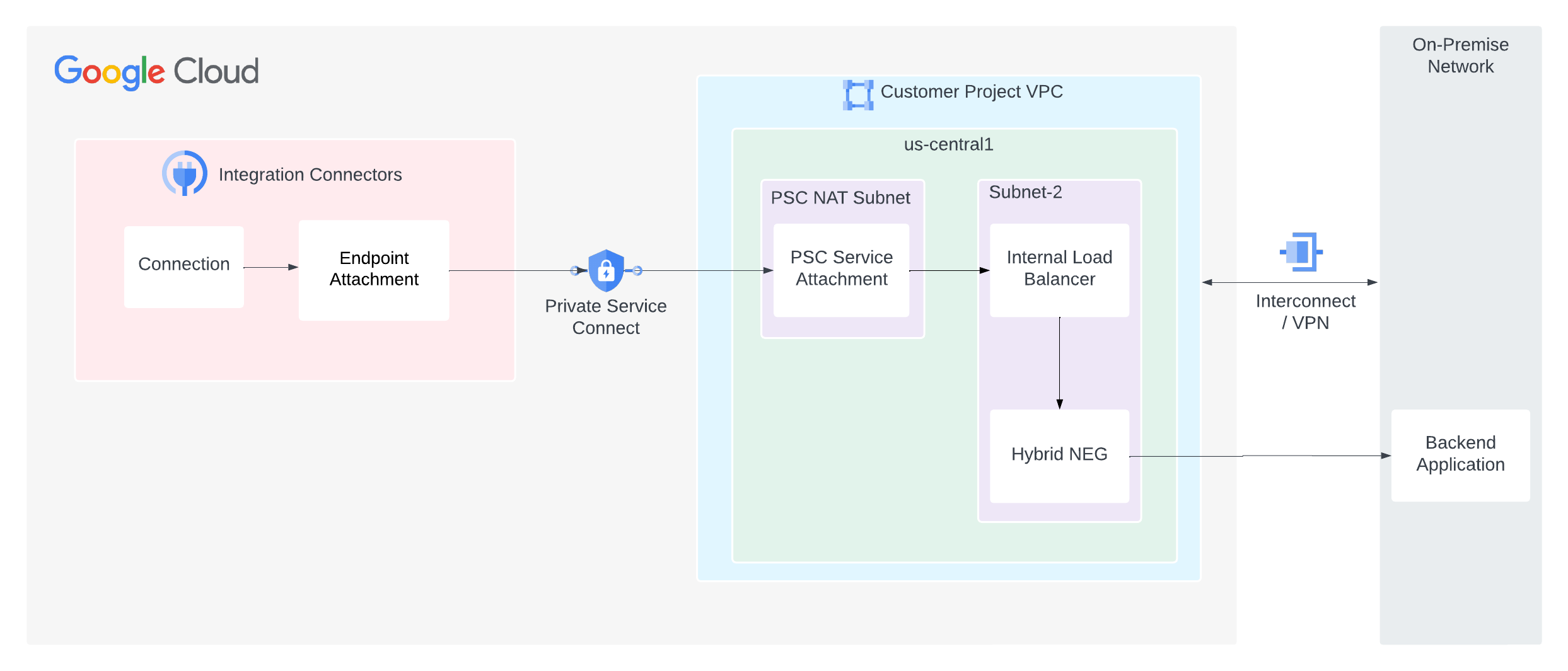

A imagem seguinte mostra a configuração da conetividade de rede privada dos Integration Connectors ao seu serviço de back-end alojado na sua rede no local.

Esta página pressupõe que conhece os seguintes conceitos:

- Anexos de pontos finais

- Zonas geridas

- Private Service Connect (PSC)

- Balanceador de carga do Google Cloud

Considerações

Quando cria uma associação de serviço do PSC, considere os seguintes pontos principais:

- Enquanto produtor de serviços, tem de configurar uma associação de serviços do PSC que os Integration Connectors possam usar para consumir o serviço. Depois de o anexo de serviço estar pronto, pode configurar a ligação para consumir o anexo de serviço através de um anexo de ponto final.

- O anexo de serviço do PSC e o equilibrador de carga têm de estar em sub-redes diferentes na mesma VPC. Especificamente, a associação de serviço tem de estar numa sub-rede NAT.

- O software em execução nas VMs de back-end tem de responder ao tráfego com balanceamento de carga e às sondas de verificação do estado enviadas para o endereço IP de cada regra de encaminhamento (o software tem de escutar em

0.0.0.0:<port>e não num endereço IP específico atribuído a uma interface de rede). Para mais informações, consulte o artigo Verificação do estado. - Configure as regras de firewall para facilitar o fluxo de tráfego.

Regras de entrada

- O tráfego da sub-rede da associação de serviços do PSC tem de alcançar a sub-rede do ILB.

- Na sub-rede do ILB, o ILB tem de conseguir enviar tráfego para o seu sistema de back-end.

- A sonda de verificação do estado de funcionamento tem de conseguir aceder ao seu sistema de back-end. As sondas de verificação de estado do Google Cloud têm um intervalo de IPs fixo (

35.191.0.0/16, 130.211.0.0/22). Assim, estes IPs podem ser autorizados a enviar tráfego para o seu servidor de back-end.

Regras de saída

O tráfego de saída está ativado por predefinição num projeto do Google Cloud, a menos que sejam configuradas regras de negação específicas.

- Todos os componentes do Google Cloud, como a associação de serviço do PSC e o balanceador de carga, têm de estar na mesma região.

O seu sistema de back-end não deve estar aberto à rede pública, uma vez que isto pode ser um problema de segurança. No entanto, certifique-se de que o seu sistema de back-end aceita tráfego no seguinte cenário:

Balanceadores de carga baseados em proxy/HTTP(s) (ILB de proxy de nível 4, ILB de nível 7): todos os novos pedidos têm origem no balanceador de carga. Por conseguinte, o seu back-end tem de aceitar pedidos da sub-rede do proxy da sua rede VPC. Para mais informações, consulte o artigo Sub-redes apenas de proxy para equilibradores de carga baseados no Envoy.

Configure a conetividade privada

Para configurar a conetividade privada, conclua as seguintes tarefas:

- Crie uma associação do serviço do PSC.

- Crie uma associação de ponto final para consumir a associação de serviço do PSC.

- Configure a sua ligação para usar a associação do ponto final.

Crie um anexo de serviço do PSC

Para estabelecer uma conetividade privada a partir dos conetores de integração, tem de expor o serviço aos conetores de integração através de uma associação do serviço do PSC. Uma associação de serviço segmenta sempre um balanceador de carga. Por conseguinte, se o seu serviço não estiver protegido por um balanceador de carga, tem de configurar um.

Para criar uma associação de serviço do PSC, faça o seguinte:- Crie uma sondagem de verificação de funcionamento e, em seguida, crie um balanceador de carga. Para ver informações sobre como configurar um balanceador de carga de rede de proxy interno regional, consulte o artigo Configure um balanceador de carga de rede de proxy interno regional com conetividade híbrida.

- Crie uma associação de serviço na mesma região que o balanceador de carga do serviço. Para ver informações sobre como criar uma associação de serviço, consulte o artigo Publique um serviço.

Crie uma associação de ponto final

Associação de ponto final como um endereço IPPara ver instruções sobre como criar uma associação de ponto final como um endereço IP, consulte o artigo Crie uma associação de ponto final como um endereço IP.

Anexo do ponto final como nome de anfitriãoEm determinados casos, como back-ends com TLS ativado, o destino requer que use nomes de anfitrião em vez de IPs privados para realizar a validação TLS. Nos casos em que é usado um DNS privado em vez de um endereço IP para o destino do anfitrião, além de criar uma associação de ponto final como um endereço IP, também tem de configurar zonas geridas. Para obter instruções sobre como criar uma associação de ponto final como um nome de anfitrião, consulte o artigo Criar uma associação de ponto final como um nome de anfitrião.

Mais tarde, quando configurar a ligação para usar a associação de ponto final, pode selecionar esta associação de ponto final.

Configure uma ligação para usar a associação do ponto final

Agora que criou uma associação de ponto final, use-a na sua ligação. Quando cria uma nova associação ou atualiza uma associação existente, na secção Destinos, selecione Anexo do ponto final como o Tipo de destino e selecione o anexo do ponto final que criou na lista Anexo do ponto final.

Se criou uma zona gerida, selecione Endereço do anfitrião como o Tipo de destino e use o registo A que criou ao criar a zona gerida.

Sugestões de resolução de problemas

Se tiver problemas com a conetividade privada, siga as diretrizes indicadas nesta secção para evitar problemas comuns.

- Para verificar se a associação do ponto final está configurada corretamente e se a ligação PSC está estabelecida, verifique o estado da ligação. Para mais informações, consulte o artigo Valide a ligação da associação de pontos finais.

- Certifique-se de que tem a seguinte configuração para as regras de firewall:

- O tráfego da sub-rede da associação de serviço do PSC tem de poder alcançar o seu serviço de back-end.

- O balanceador de carga tem de conseguir enviar tráfego para o seu sistema de back-end. Os NEGs híbridos são suportados apenas em equilibradores de carga de proxy. Os pedidos de um balanceador de carga de proxy têm origem na sub-rede só de proxy da região. Por conseguinte, as regras da firewall têm de ser configuradas para permitir que os pedidos dos intervalos de sub-redes só de proxy alcancem o back-end.

- A sonda de verificação do estado de funcionamento tem de conseguir aceder ao seu sistema de back-end. As sondas de verificação de estado do Google Cloud têm um intervalo de IP fixo (35.191.0.0/16, 130.211.0.0/22). Assim, estes endereços IP têm de ter autorização para enviar tráfego para o seu servidor de back-end.

- O teste de conetividade do Google Cloud pode ser usado para identificar lacunas na configuração da sua rede. Para mais informações, consulte o artigo Crie e execute testes de conetividade.

- Certifique-se de que as regras de firewall são atualizadas nas instalações ou noutros ambientes na nuvem para permitir o tráfego da sub-rede só de proxy da região do Google Cloud.