In diesem Dokument wird beschrieben, wie Sie Model Armor für NotebookLM Enterprise aktivieren. Model Armor ist ein Google Cloud , der die Sicherheit Ihrer KI-Anwendungen verbessert, indem er die Prompts und Antworten, die mit NotebookLM Enterprise gegeben werden, proaktiv überprüft. So können Sie sich vor verschiedenen Risiken schützen und für einen verantwortungsvollen Umgang mit KI sorgen. Model Armor wird in NotebookLM Enterprise ohne zusätzliche Kosten unterstützt.

Die Reaktion von Model Armor auf potenzielle Probleme in Nutzeranfragen oder Antworten von NotebookLM Enterprise richtet sich nach dem Erzwingungstyp der Vorlage.

Wenn der Erzwingungstyp Prüfen und blockieren ist, blockiert NotebookLM Enterprise die Anfrage und zeigt eine Fehlermeldung an. Dies ist der Standarddurchsetzungstyp, wenn Sie eine Model Armor-Vorlage über die Console erstellen.

Wenn der Erzwingungstyp Nur prüfen ist, werden Anfragen oder Antworten in NotebookLM Enterprise nicht blockiert.

Weitere Informationen finden Sie unter Durchsetzungstyp definieren.

Hinweise

Prüfen Sie, ob Ihnen die erforderlichen Rollen zugewiesen sind:

Um Model Armor in NotebookLM Enterprise zu aktivieren, benötigen Sie die Rolle Discovery Engine-Administrator (

roles/discoveryengine.admin).Zum Erstellen der Model Armor-Vorlagen benötigen Sie die Rolle Model Armor Admin (

roles/modelarmor.admin).Zum Aufrufen der Model Armor APIs benötigen Sie die Rolle Model Armor User (

roles/modelarmor.user).

Model Armor-Vorlage erstellen

Sie können dieselbe Model Armor-Vorlage für Nutzer-Prompts und Antworten des Assistenten erstellen und verwenden oder zwei separate Model Armor-Vorlagen erstellen. Weitere Informationen finden Sie unter Model Armor-Vorlagen erstellen und verwalten.

Berücksichtigen Sie beim Erstellen einer Model Armor-Vorlage für NotebookLM Enterprise die folgenden Konfigurationen:

Wählen Sie im Feld Regionen die Option Mehrere Regionen aus. In der folgenden Tabelle sehen Sie, wie Sie Model Armor-Vorlagenregionen NotebookLM Enterprise-Regionen zuordnen:

NotebookLM Enterprise – mehrere Regionen Model Armor – multiregional Global - USA (mehrere Regionen in den USA)

- EU (mehrere Regionen in der Europäischen Union)

USA (mehrere Regionen in den USA) USA (mehrere Regionen in den USA) EU (mehrere Regionen in der Europäischen Union) EU (mehrere Regionen in der Europäischen Union) Google empfiehlt nicht, Cloud Logging in der Model Armor-Vorlage für NotebookLM Enterprise zu konfigurieren. Durch diese Konfiguration können vertrauliche Daten für Nutzer mit der IAM-Rolle „Betrachter privater Logs“ (

roles/logging.privateLogViewer) offengelegt werden. Verwenden Sie stattdessen eine der folgenden Optionen:Wenn Sie die Daten protokollieren müssen, die über die Model Armor-Vorlage laufen, können Sie Logs an einen sicheren Speicher wie BigQuery weiterleiten, der strengere Zugriffskontrollen bietet. Weitere Informationen finden Sie unter Logs an unterstützte Ziele weiterleiten.

Sie können Audit-Logs für den Datenzugriff konfigurieren, um die von Model Armor generierten Ergebnisse der Anfrage- und Antwortprüfung zu analysieren und Berichte dazu zu erstellen. Weitere Informationen finden Sie unter Audit-Logs konfigurieren.

NotebookLM Enterprise mit den Model Armor-Vorlagen konfigurieren

In den folgenden Schritten wird beschrieben, wie Sie die Model Armor-Vorlagen in NotebookLM Enterprise hinzufügen.

REST

Führen Sie den folgenden Befehl aus, um die Model Armor-Vorlagen zu NotebookLM Enterprise hinzuzufügen :

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customerProvidedConfig" \

-d '{

"customerProvidedConfig": {

"notebooklmConfig": {

"modelArmorConfig": {

"userPromptTemplate": "QUERY_PROMPT_TEMPLATE",

"responseTemplate": "RESPONSE_PROMPT_TEMPLATE"

}

}

}

}'

Ersetzen Sie Folgendes:

PROJECT_ID: die Projekt-ID.PROJECT_NUMBER: Die Nummer Ihres Google Cloud -ProjektsENDPOINT_LOCATION: Die multiregionale Einstellung für Ihre API-Anfrage. Weisen Sie einen der folgenden Werte zu:us-für die multiregionale Option „USA“eu-für die EU-Multiregionglobal-für den globalen Standort

QUERY_PROMPT_TEMPLATE: der Ressourcennamen der von Ihnen erstellten Model Armor-Vorlagen.

Wenn Sie den Ressourcennamen abrufen möchten, folgen Sie der Anleitung unter Model Armor-Vorlage ansehen und kopieren Sie den Wert Ressourcenname.RESPONSE_PROMPT_TEMPLATE: der Ressourcennamen der von Ihnen erstellten Model Armor-Vorlagen.

Prüfen, ob die Model Armor-Vorlage aktiviert ist

Nachdem Sie die Model Armor-Vorlage konfiguriert haben, testen Sie, ob NotebookLM Enterprise Nutzer-Prompts und Antworten proaktiv anhand der in den Model Armor-Filtern festgelegten Vertrauenswürdigkeitsstufen prüft und blockiert.

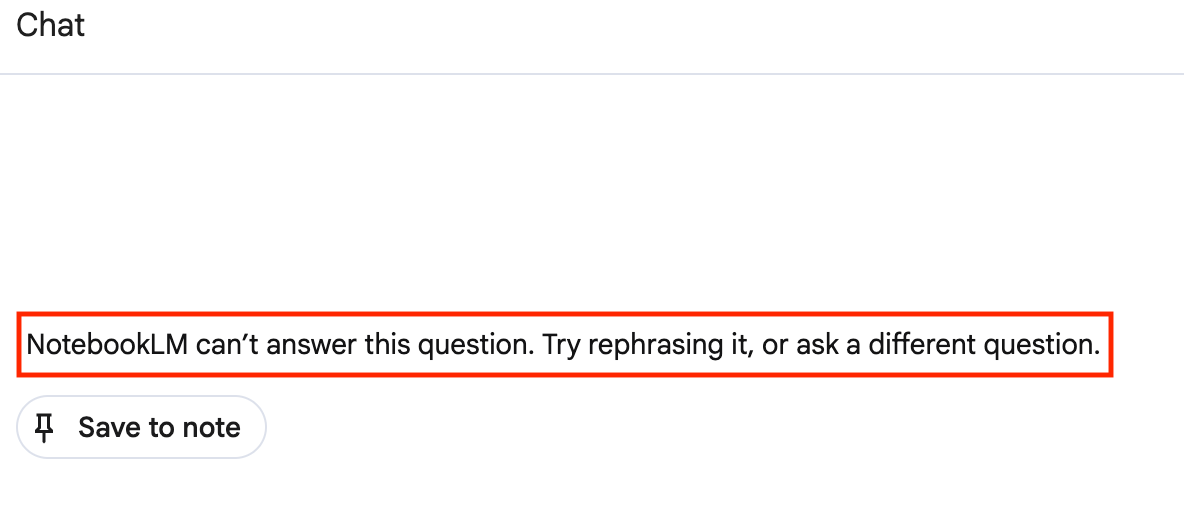

Wenn die Model Armor-Vorlage so konfiguriert ist, dass Anfragen, die gegen die Richtlinie verstoßen, überprüft und blockiert werden, wird die folgende Meldung zum Richtlinienverstoß angezeigt:

Console

Beispiel: Sie sehen die Meldung zum Richtlinienverstoß:

REST

Eine JSON-Antwort mit Folgendem:

Beispiel: json

"answer.state": "SKIPPED",

"answer.assist_skipped_reasons": "CUSTOMER_POLICY_VIOLATION_REASON"

Model Armor-Vorlagen aus NotebookLM Enterprise entfernen

Führen Sie den folgenden Befehl aus, um die Model Armor-Vorlagen aus NotebookLM Enterprise zu entfernen:

REST

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customer_provided_config" \

-d '{

"customer_provided_config": {

"notebooklm_config": {

}

}

}'

Ersetzen Sie Folgendes:

PROJECT_ID: die Projekt-ID.PROJECT_NUMBER: Die Nummer Ihres Google Cloud -ProjektsENDPOINT_LOCATION: Die multiregionale Einstellung für Ihre API-Anfrage. Weisen Sie einen der folgenden Werte zu:us-für die multiregionale Option „USA“eu-für die EU-Multiregionglobal-für den globalen Standort

Audit-Logs konfigurieren

Model Armor zeichnet Audit-Logs zum Datenzugriff auf, mit denen Sie die Ergebnisse der Überprüfung von Anfragen und Antworten analysieren können. Diese Logs enthalten nicht die Nutzeranfragen oder Antworten von NotebookLM Enterprise und können daher für Berichte und Analysen verwendet werden. Weitere Informationen finden Sie unter Audit-Logging für Model Armor.

Für den Zugriff auf diese Logs benötigen Sie die IAM-Rolle Betrachter privater Logs (roles/logging.privateLogViewer).

Audit-Logs zum Datenzugriff aktivieren

So aktivieren Sie die Audit-Logs zum Datenzugriff:

Rufen Sie in der Google Cloud Console die Seite IAM & Verwaltung > Audit-Logs auf.

Wählen Sie die Model Armor API aus.

Wählen Sie im Abschnitt Berechtigungstyp den Berechtigungstyp Daten lesen aus.

Klicken Sie auf Speichern.

Audit-Logs zum Datenzugriff prüfen

So untersuchen Sie die Audit-Logs zum Datenzugriff:

Rufen Sie in der Google Cloud Console den Log-Explorer auf.

Suchen Sie in den Logs nach den folgenden Methodennamen:

google.cloud.modelarmor.v1.ModelArmor.SanitizeUserPromptum die geprüften Nutzeranfragen aufzurufen.google.cloud.modelarmor.v1.ModelArmor.SanitizeModelResponseum die geprüften Antworten anzusehen.