Cette page explique comment connecter ServiceNow à Gemini Enterprise.

Une fois que vous avez configuré votre source de données et importé des données pour la première fois, le datastore synchronise les données de cette source à la fréquence que vous avez sélectionnée lors de la configuration.

Avant de commencer

Avant de configurer votre connexion, assurez-vous de disposer des éléments suivants :

- Instance ServiceNow : créez une instance ServiceNow en suivant les instructions de la documentation du site ServiceNow pour les développeurs.

ProjetGoogle Cloud : configurez un projet Google Cloud avec un compte administrateur capable de gérer les configurations au niveau de l'organisation, afin de vous assurer que l'organisation peut configurer un pool d'employés.

Pool d'employés : assurez-vous que votre organisation est configurée pour gérer un pool d'employés.

Configurer ServiceNow

ServiceNow propose deux sites principaux :

Site ServiceNow principal : site de votre instance ServiceNow.

- Gère les utilisateurs, les groupes et les tâches d'administration système.

- URL : URL de votre instance ServiceNow.

- Connectez-vous à l'aide de vos identifiants administrateur.

-

- Configure la base de connaissances, met en place des workflows et développe des applications personnalisées.

- URL :

https://developer.service-now.com. - Connectez-vous avec votre ID ServiceNow.

Pour créer un point de terminaison OAuth :

- Connectez-vous à l'instance ServiceNow principale avec un rôle d'administrateur.

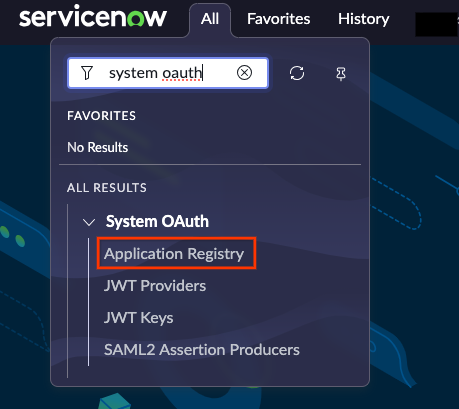

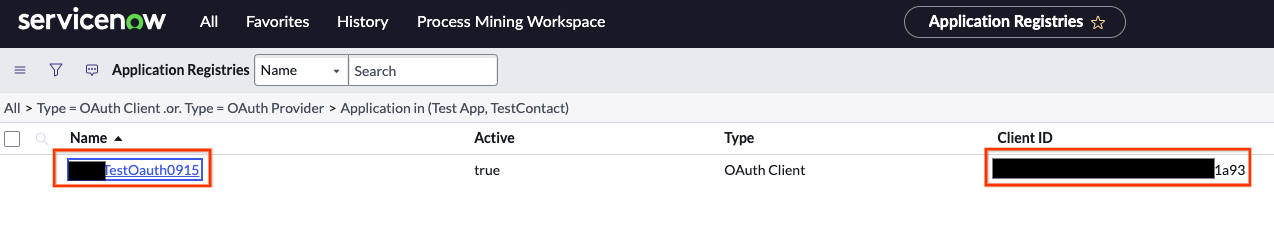

Accédez à All > System OAuth > Application registry (Tous > OAuth système > Registre des applications).

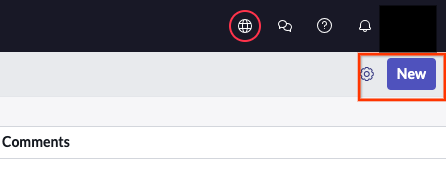

Sélectionner le registre d'application Cliquez sur New (Nouveau).

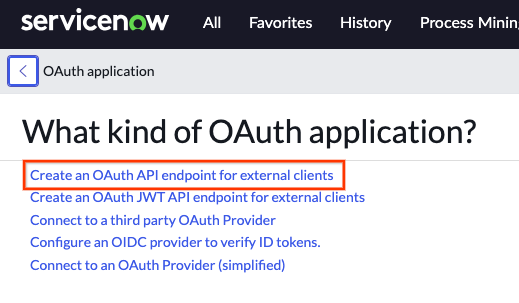

Cliquez sur le bouton "Nouveau". Cliquez sur Create an OAuth API endpoint for external clients (Créer un point de terminaison d'API OAuth pour les clients externes).

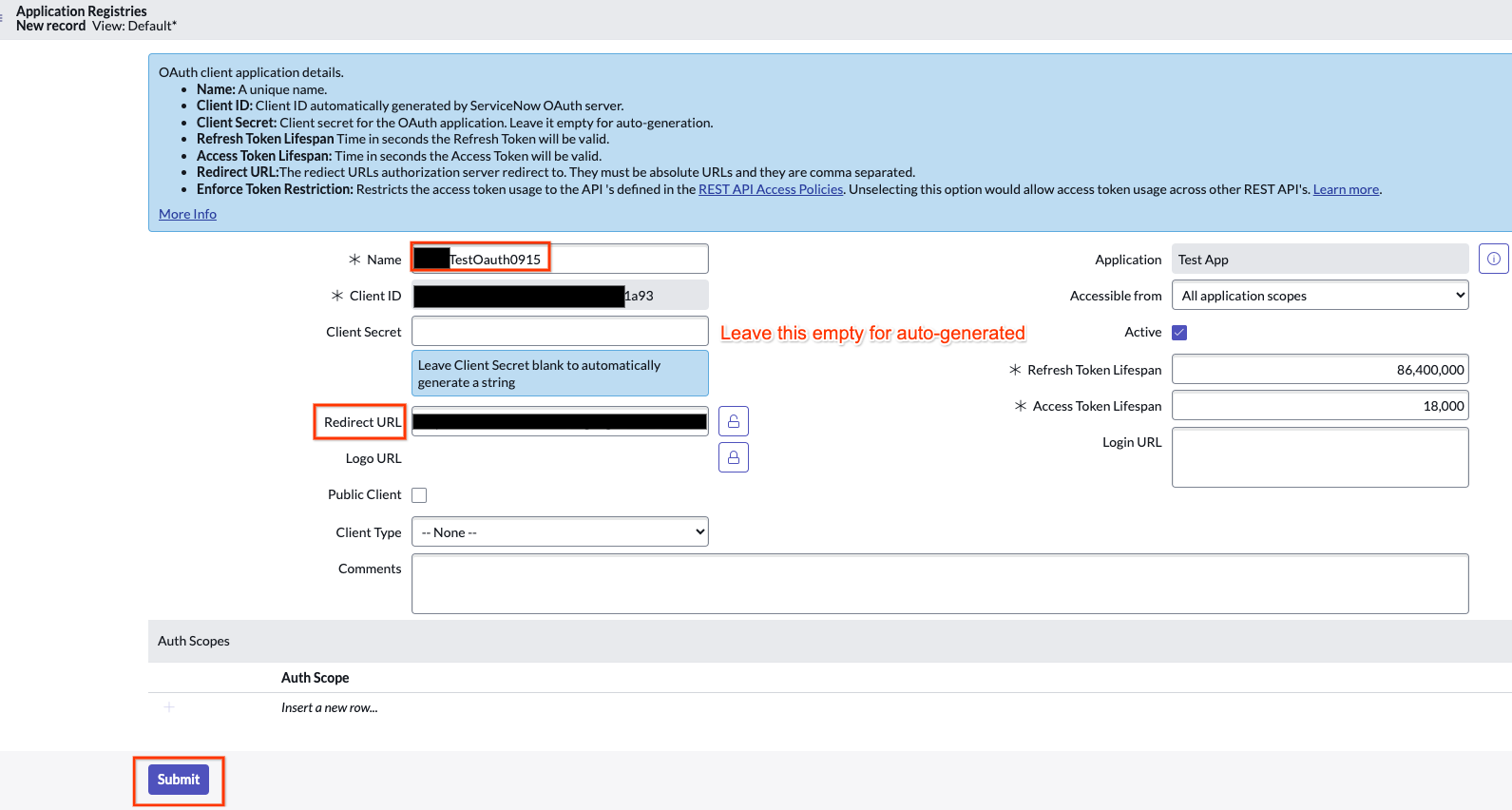

Sélectionnez l'option permettant de créer un point de terminaison d'API OAuth pour les clients externes. Renseignez les champs obligatoires :

- Name (Nom) : saisissez un nom unique.

- Redirect URL (URL de redirection) : saisissez l'URL de redirection :

https://vertexaisearch.cloud.google.com/console/oauth/servicenow_oauth.html

Cliquez sur Submit (Envoyer) pour créer l'identifiant.

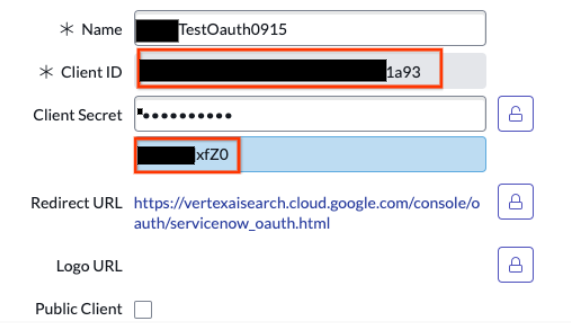

Saisissez l'URL de redirection. Une fois la demande envoyée, cliquez sur le nom pour afficher l'ID client.

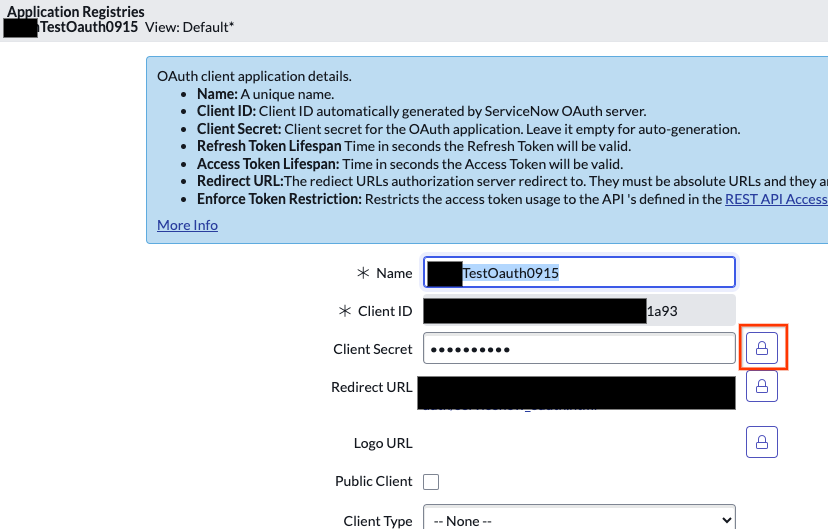

Afficher l'ID client Le code secret est masqué. Cliquez sur l'icône en forme de cadenas située à côté du code secret du client pour l'afficher.

Cliquez sur l'icône en forme de cadenas. Enregistrez l'ID client et le code secret du client pour une utilisation ultérieure.

Copiez l'ID client et le code secret du client.

Pour récupérer les identifiants de l'instance ServiceNow :

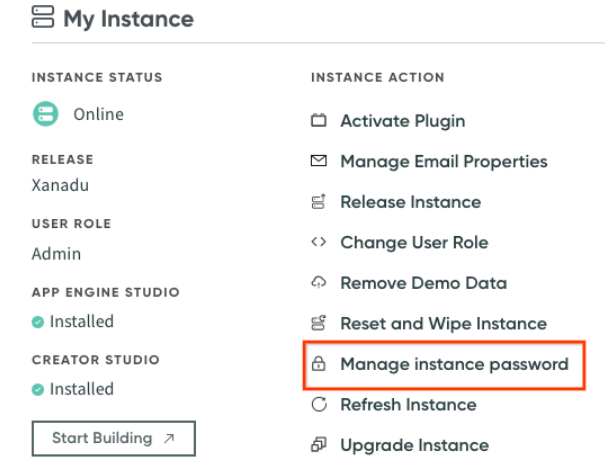

Accédez à developer.service-now.com, puis cliquez sur Manage instance password (Gérer le mot de passe de l'instance).

Cliquez sur le bouton "Gérer le mot de passe de l'instance". Conservez une copie de l'URL, du nom d'utilisateur et du mot de passe de l'instance pour les utiliser si nécessaire.

À ce stade, les cinq informations nécessaires à la configuration d'un datastore ServiceNow sont disponibles. Si vous n'avez aucune inquiétude concernant l'utilisation du rôle d'administrateur pour extraire des données, passez à la création d'un datastore.

Configurer des rôles et des autorisations d'administrateur

Attribuez le rôle d'administrateur security_admin pour gérer les utilisateurs et les rôles.

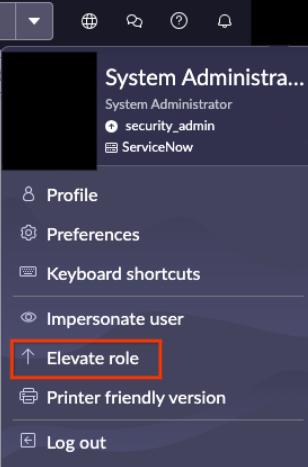

Cliquez sur l'icône de votre profil, puis sélectionnez Elevate role (Élever le rôle).

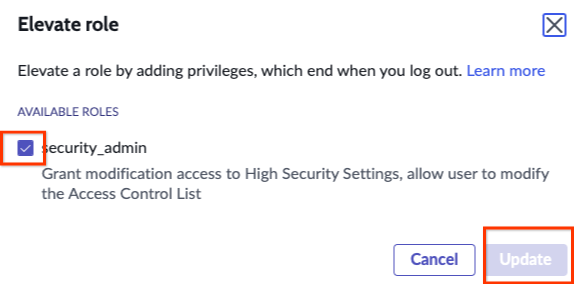

Cliquez sur le bouton "Élever le rôle". Sélectionnez

security_admin, puis cliquez sur Update (Mettre à jour). Le rôlesecurity_adminpermet de créer des rôles et de gérer des utilisateurs.

Sélectionnez le rôle security_admin, puis cliquez sur le bouton "Mettre à jour".

Configurer des rôles et des autorisations utilisateur

Pour créer un datastore ServiceNow dans Gemini Enterprise, vous devez accorder les rôles et autorisations appropriés aux utilisateurs. Avant de commencer, il est essentiel de comprendre comment le connecteur gère l'accès à l'entité incident. Consultez Visibilité des incidents et contrôle des accès.

Choisissez l'une des options suivantes pour accorder aux utilisateurs les rôles et autorisations dont ils ont besoin pour configurer un datastore dans Google Cloud. Chaque option fournit l'accès requis à votre instance.

Visibilité des incidents et contrôle des accès

Pour renforcer la sécurité et éviter l'exposition involontaire des données, le connecteur ServiceNow utilise un contrôle d'accès restrictif pour l'entité incident. Cela permet de s'assurer que les utilisateurs finaux ne peuvent consulter que les incidents auxquels ils sont directement associés.

Dans cette approche restrictive, le connecteur ne respecte pas les autorisations générales basées sur les rôles pour la visibilité des incidents. Les rôles ServiceNow standards tels que itil et sn_incident_read, qui peuvent donner à un utilisateur une visibilité sur tous les incidents dans l'UI ServiceNow, n'accordent pas le même niveau d'accès dans Gemini Enterprise.

Les utilisateurs disposant de l'un des rôles suivants ont une visibilité globale sur les incidents et peuvent tous les consulter :

adminincident_managerchange_manager

Tous les autres utilisateurs ne peuvent consulter un incident que s'ils l'ont ouvert, rouvert, résolu ou fermé. Ils peuvent également consulter un incident s'ils sont :

- membres du groupe d'attribution de l'incident ;

- un appelant associé à l'incident ;

- une personne responsable ;

- inclus dans une liste de surveillance ;

- inclus dans une liste de notes de travail ;

- inclus dans une liste de personnes responsables supplémentaires.

Ce comportement empêche un utilisateur de Gemini Enterprise de consulter un incident auquel il n'a pas accès. En raison des restrictions supplémentaires par rapport aux autorisations ServiceNow plus générales, ce comportement peut parfois empêcher un utilisateur de consulter un incident dans Gemini Enterprise auquel il a accès dans ServiceNow.

Créer un rôle personnalisé avec des règles LCA (recommandé)

Créez un rôle personnalisé avec l'ensemble minimal d'autorisations.

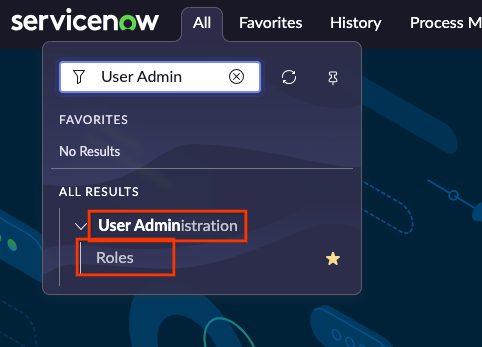

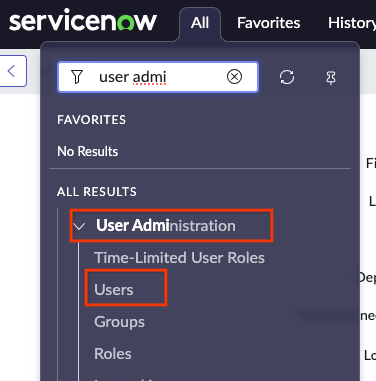

Accédez à All > User administration > Roles (Tous > Administration des utilisateurs > Rôles).

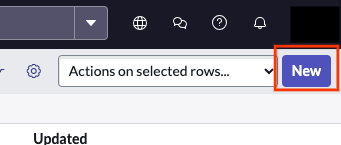

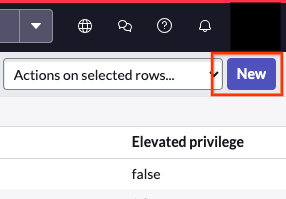

Sélectionner des rôles Cliquez sur New (Nouveau).

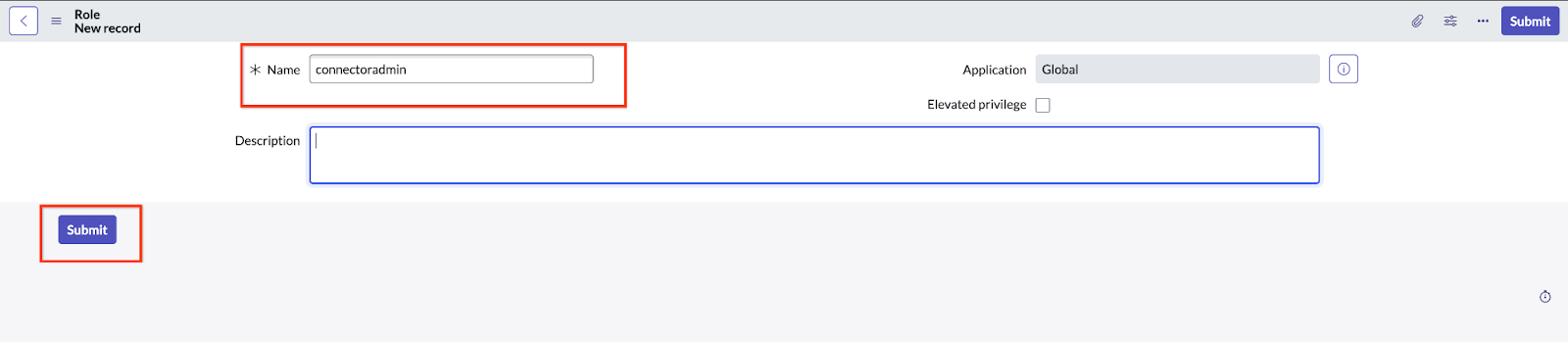

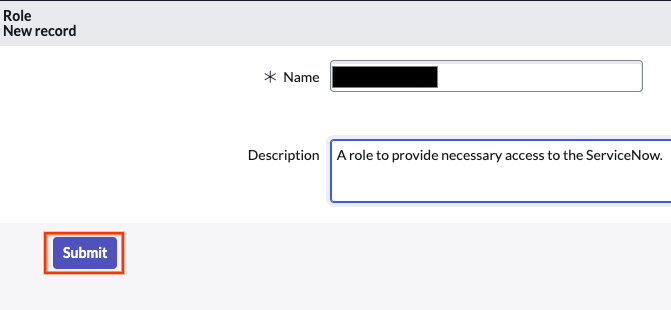

Cliquez sur le bouton "Nouveau". Indiquez un nom, puis cliquez sur Submit (Envoyer).

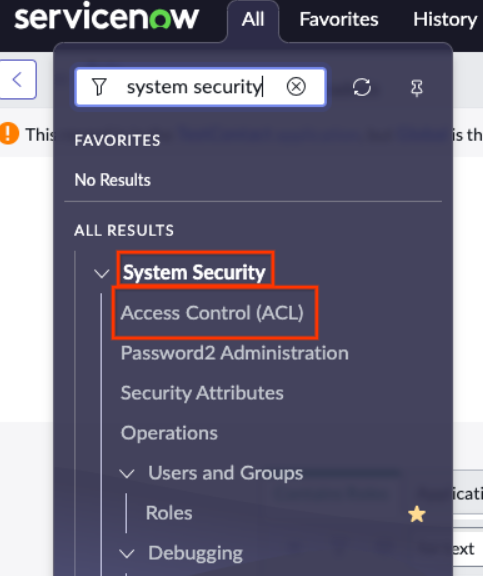

Sélectionnez un nom et envoyez-le. Accédez à System security > Access control (ACL) (Sécurité système > Contrôle des accès [LCA]).

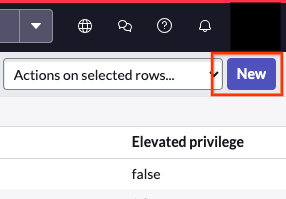

Sélectionner le contrôle des accès (LCA) Cliquez sur New (Nouveau) pour créer une règle LCA.

Cliquez sur le bouton "Nouveau". Répétez les deux étapes suivantes jusqu'à ce que vous accordiez l'accès à toutes les tables requises.

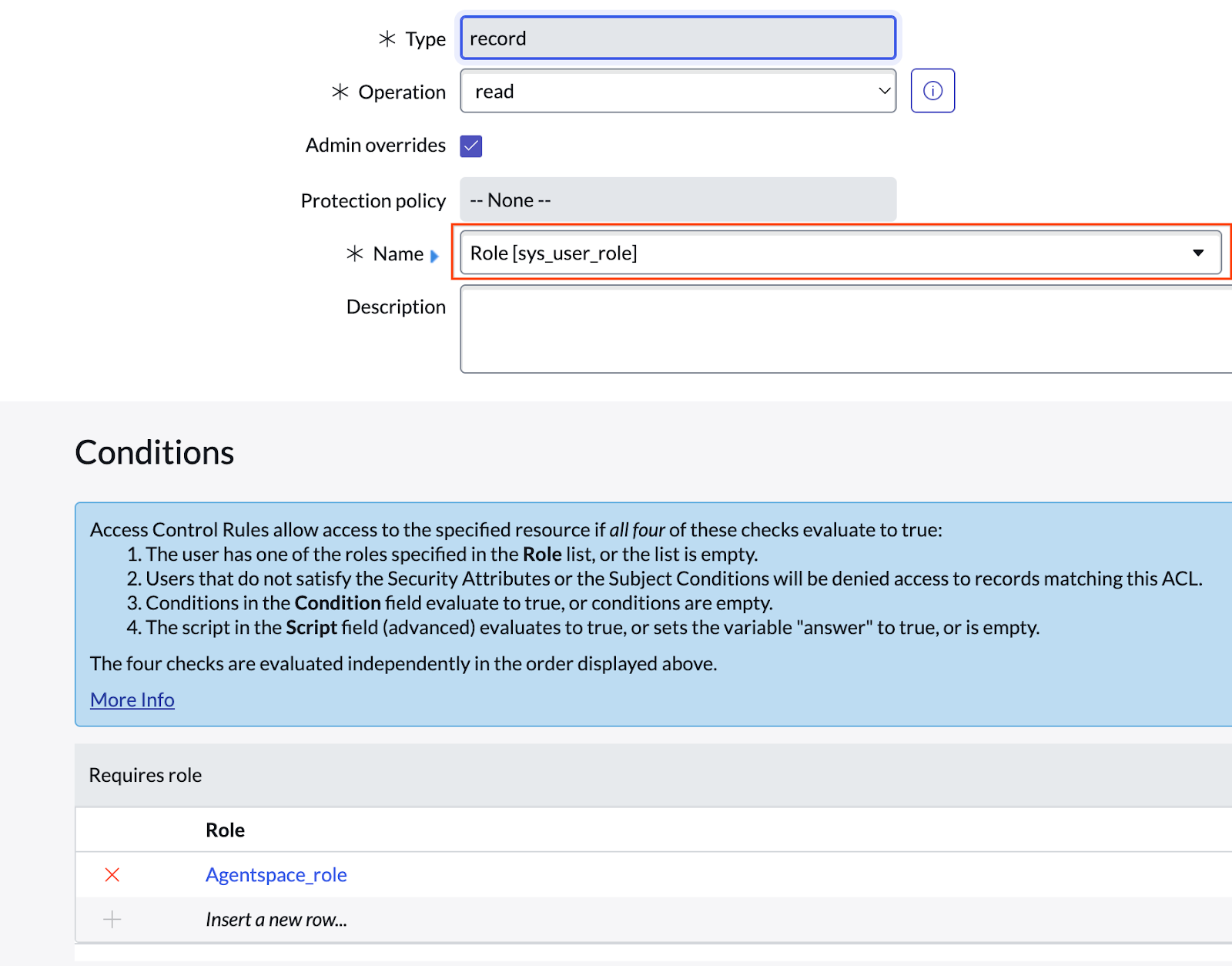

Utilisez

sys_user_rolecomme exemple pour voir comment l'accès aux tables est accordé.

Sélectionnez sys_user_role.Cliquez sur Submit (Envoyer), puis sélectionnez le rôle.

Tables requises

Le connecteur a besoin d'accéder aux tables suivantes pour que chaque entité s'exécute.

| Nom du tableau | Description |

|---|---|

incident |

Affichez les incidents dans les résultats de recherche. |

sc_cat_item |

Affichez les éléments du catalogue dans les résultats de recherche. |

sc_cat_item_user_criteria_mtom |

Affichez les utilisateurs qui peuvent accéder aux éléments du catalogue en fonction de critères les concernant. |

sc_cat_item_user_criteria_no_mtom |

Affichez les utilisateurs qui n'ont pas accès aux éléments du catalogue en fonction de critères les concernant. |

sc_cat_item_user_mtom |

Indiquez les utilisateurs qui peuvent accéder aux éléments du catalogue. |

sc_cat_item_user_no_mtom |

Affichez les utilisateurs qui n'ont pas accès aux éléments du catalogue. |

kb_knowledge |

Liste des articles de connaissances pouvant s'afficher dans les résultats de recherche. |

kb_knowledge_base |

Liste des bases de connaissances pouvant s'afficher dans les résultats de recherche. |

kb_uc_can_contribute_mtom |

Affichez qui peut contribuer aux bases de connaissances en fonction des critères utilisateur. |

kb_uc_can_read_mtom |

Indiquez qui peut lire les bases de connaissances en fonction des critères utilisateur. |

kb_uc_cannot_read_mtom |

Affichez les utilisateurs qui ne peuvent pas lire les bases de connaissances en fonction des critères utilisateur. |

sys_user_role |

Liste des rôles pouvant être attribués aux utilisateurs. |

sys_user_has_role |

Liste des rôles attribués aux utilisateurs. |

sys_user_group |

Liste des segments de groupes d'utilisateurs. |

sys_user_grmember |

Liste des membres pour les groupes. |

sys_user |

Liste de tous les utilisateurs. |

core_company |

Liste de tous les attributs de l'entreprise. |

cmn_location |

Liste de tous les attributs de lieu. |

cmn_department |

Liste de tous les attributs de service. |

user_criteria |

Liste des enregistrements de critères utilisateur. |

sp_portal |

URI du portail de liens dans les résultats de recherche. |

m2m_sp_portal_knowledge_base |

URI du portail de liens pour les articles de connaissances dans les résultats de recherche. |

m2m_sp_portal_catalog |

URI du portail de liens pour les éléments du catalogue dans les résultats de recherche. |

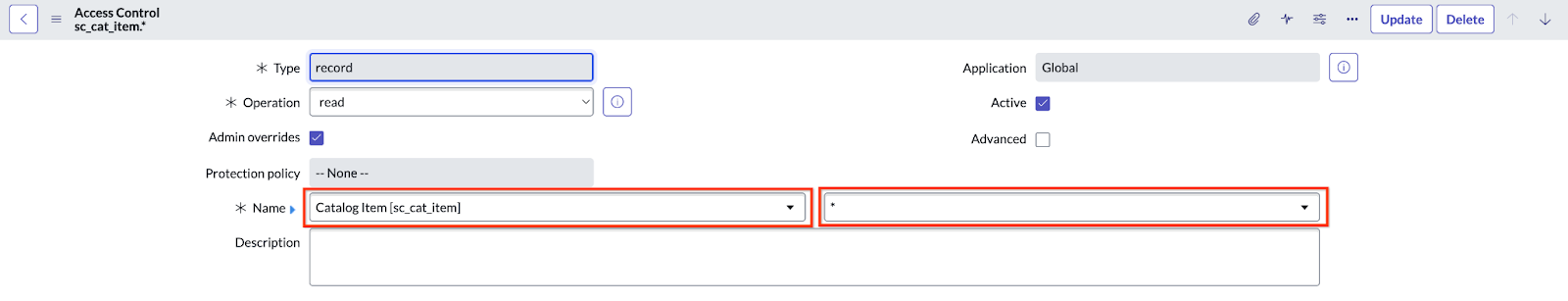

Accorder et vérifier l'accès aux LCA

Le connecteur nécessite un accès LCA aux champs d'éléments du catalogue de la table sc_cat_item.

Pour accorder et vérifier l'accès, procédez comme suit :

Accordez un accès explicite en créant une règle LCA et en saisissant manuellement

sc_cat_item.*dans le champ Name (Nom) du formulaire.

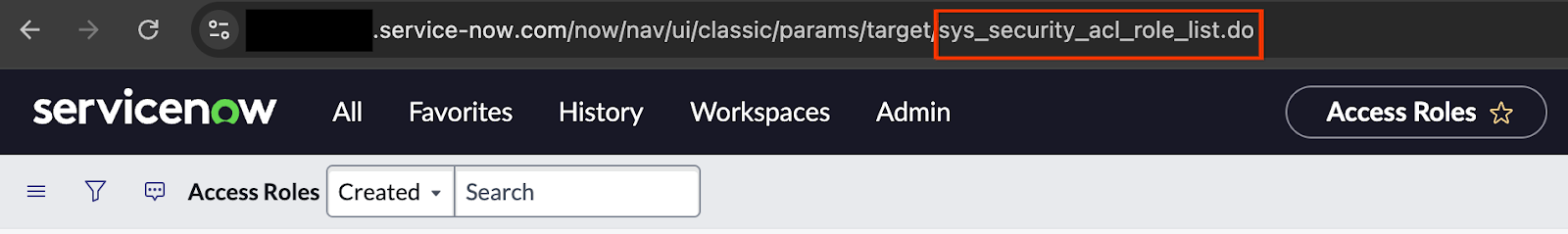

Saisissez sc_cat_item.*Vérifiez que les LCA sont à jour.

Accédez à

sys_security_acl_role_list.dodans la barre de recherche.

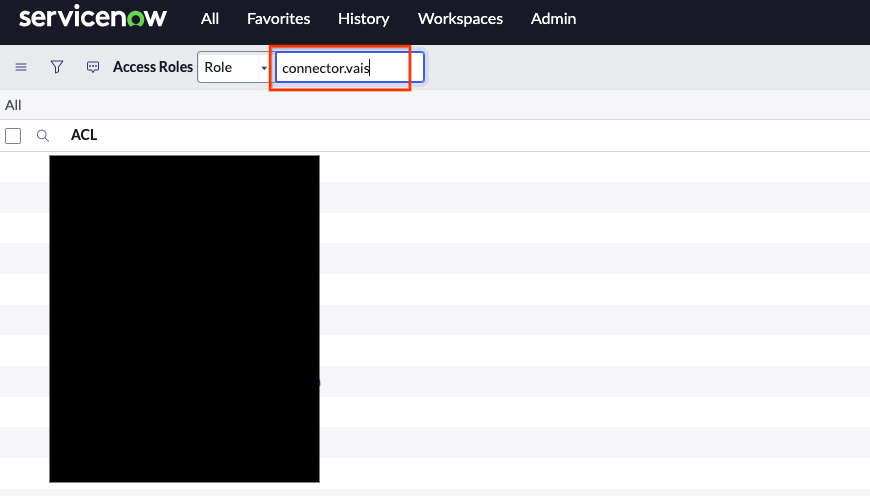

Saisissez sys_security_acl_role_list.doDéfinissez Role (Rôle) sur le rôle que vous souhaitez vérifier.

Sélectionnez le rôle à valider. Vérifiez que les LCA requises sont attribuées au rôle.

Utiliser un rôle personnalisé avec des administrateurs d'entité

Le rôle d'administrateur ne convient pas forcément aux équipes ou aux organisations qui souhaitent éviter d'attribuer des autorisations trop importantes. Cette option fournit un rôle avec trois autorisations spécifiques qui accordent l'accès requis.

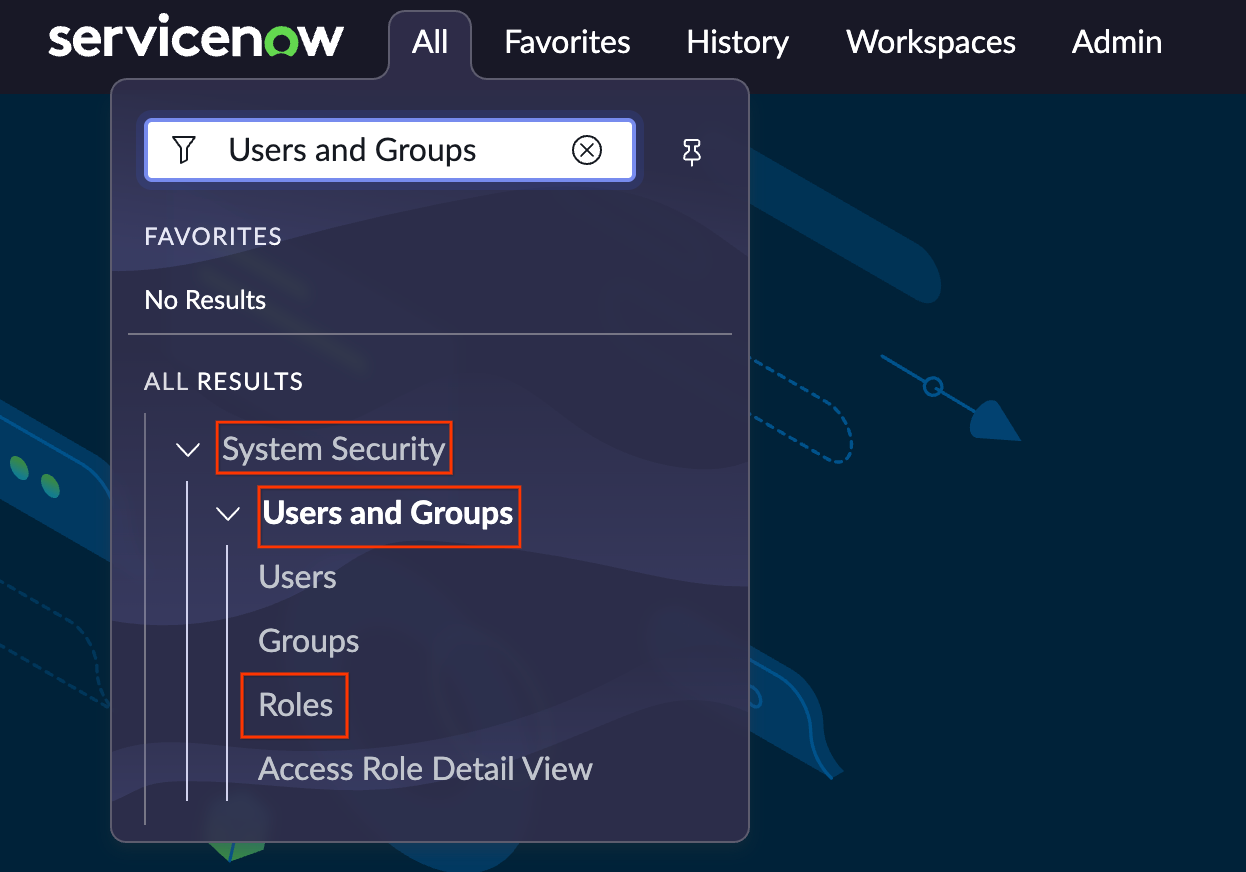

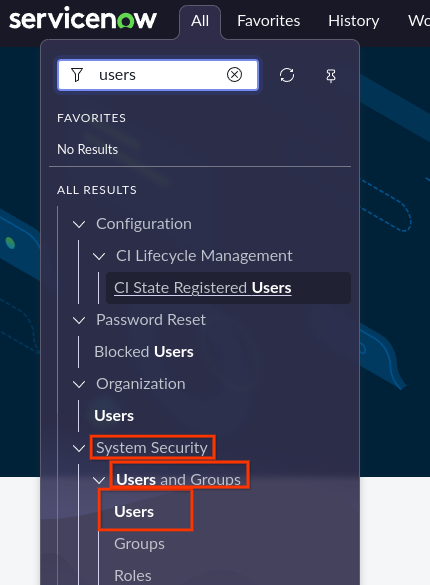

Accédez à All > System security > Users and groups > Roles (Tous > Sécurité système > Utilisateurs et groupes > Rôles).

Ajouter des rôles Sélectionnez New (Nouveau), puis saisissez un nom.

Cliquez sur le bouton "Nouveau". Cliquez sur Envoyer.

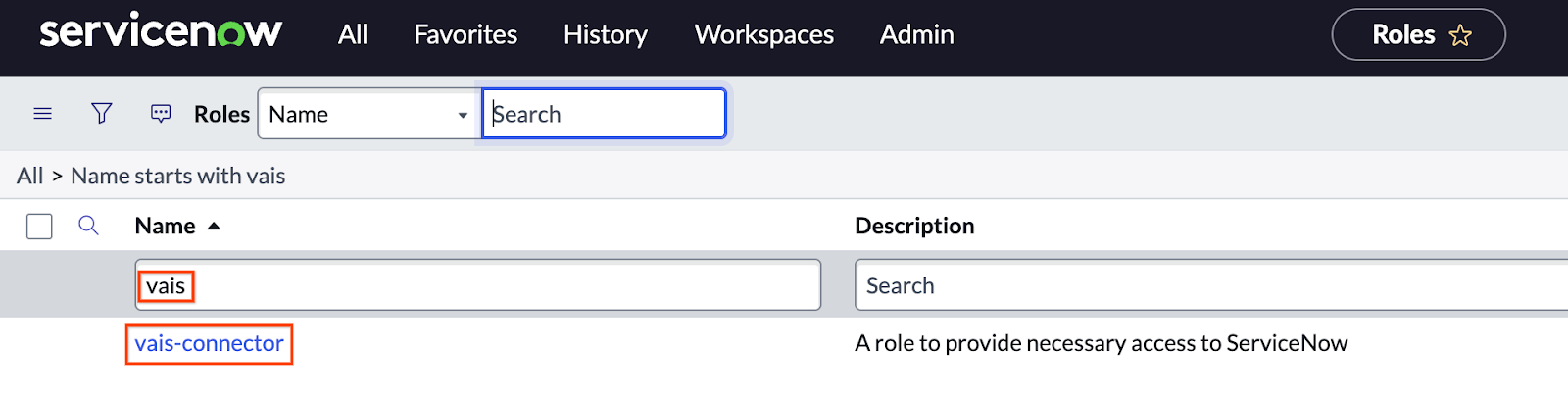

Cliquez sur le bouton "Envoyer". Recherchez le rôle créé dans la liste.

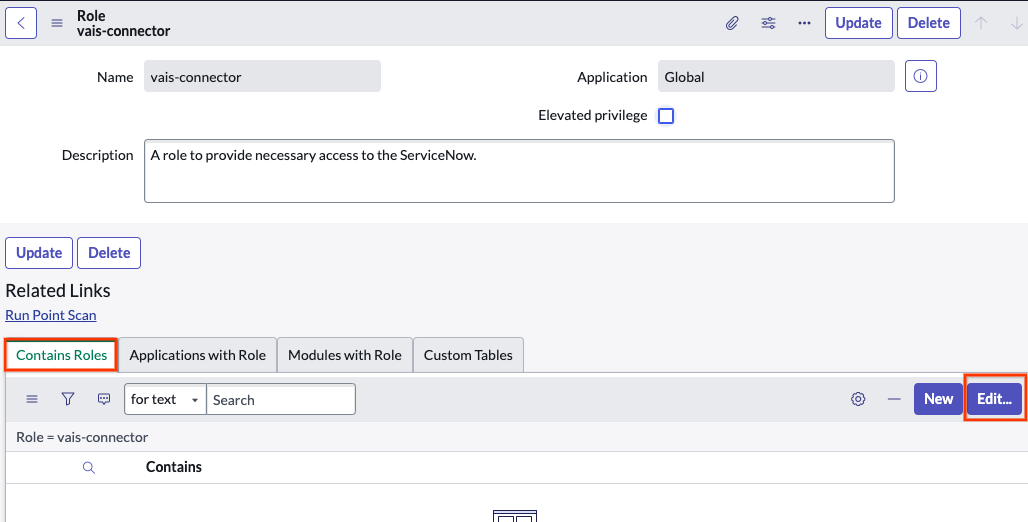

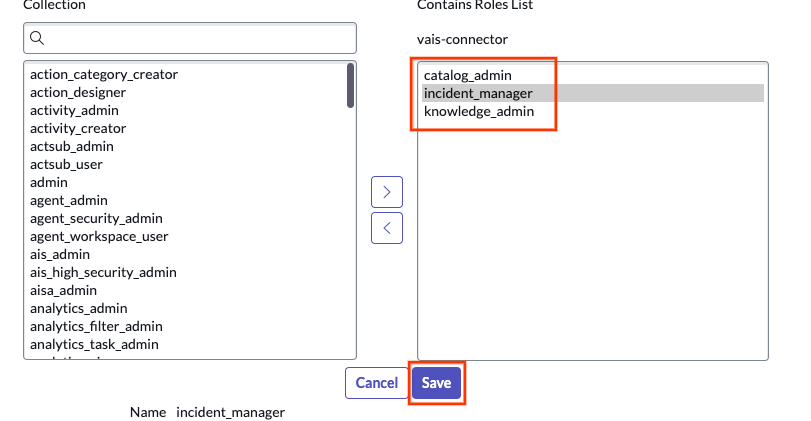

Recherchez le rôle à l'aide de son nom, puis cliquez dessus. Accédez à Contains roles > Edit (Contient les rôles > Modifier).

Cliquez sur le bouton Modifier. Ajoutez les rôles suivants au rôle que vous venez de créer, puis cliquez sur Save (Enregistrer).

catalog_adminknowledge_adminincident_manager

Ajoutez des rôles, puis cliquez sur le bouton "Enregistrer". Confirmez les mises à jour.

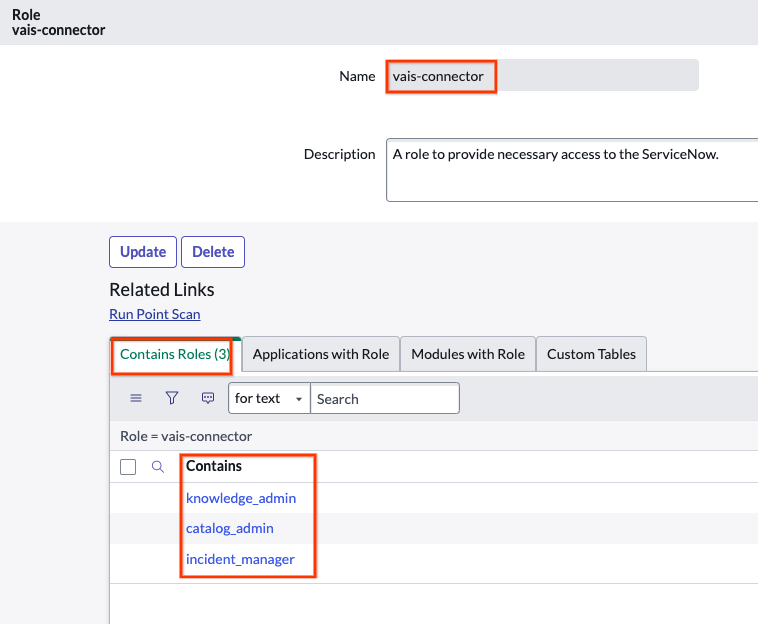

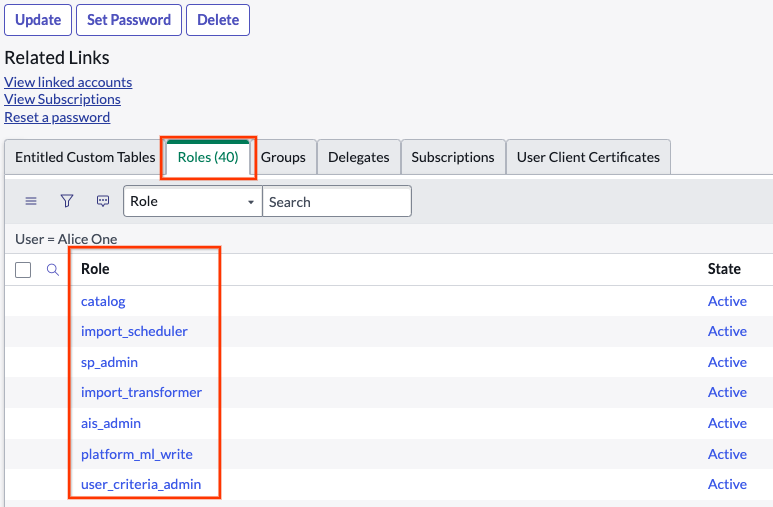

Confirmer les rôles La figure suivante montre le rôle personnalisé qui inclut trois rôles :

Rôles personnalisés

Utiliser un rôle d'administrateur

Vous pouvez utiliser un rôle d'administrateur pour extraire des données. Utilisez le rôle d'administrateur par défaut configuré avec l'instance ou créez un utilisateur avec un rôle d'administrateur en procédant comme suit :

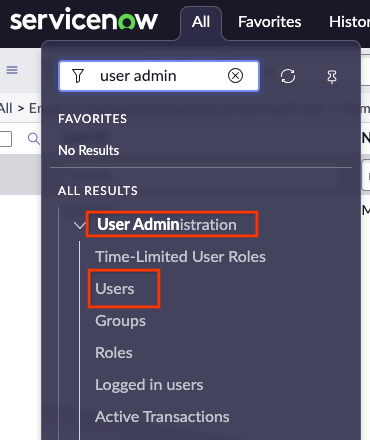

Accédez à All > User administration > Users (Tous > Administration des utilisateurs > Utilisateurs).

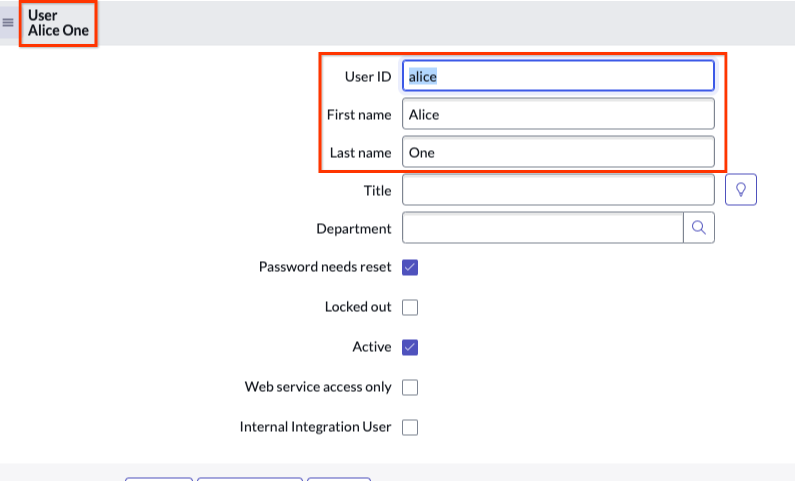

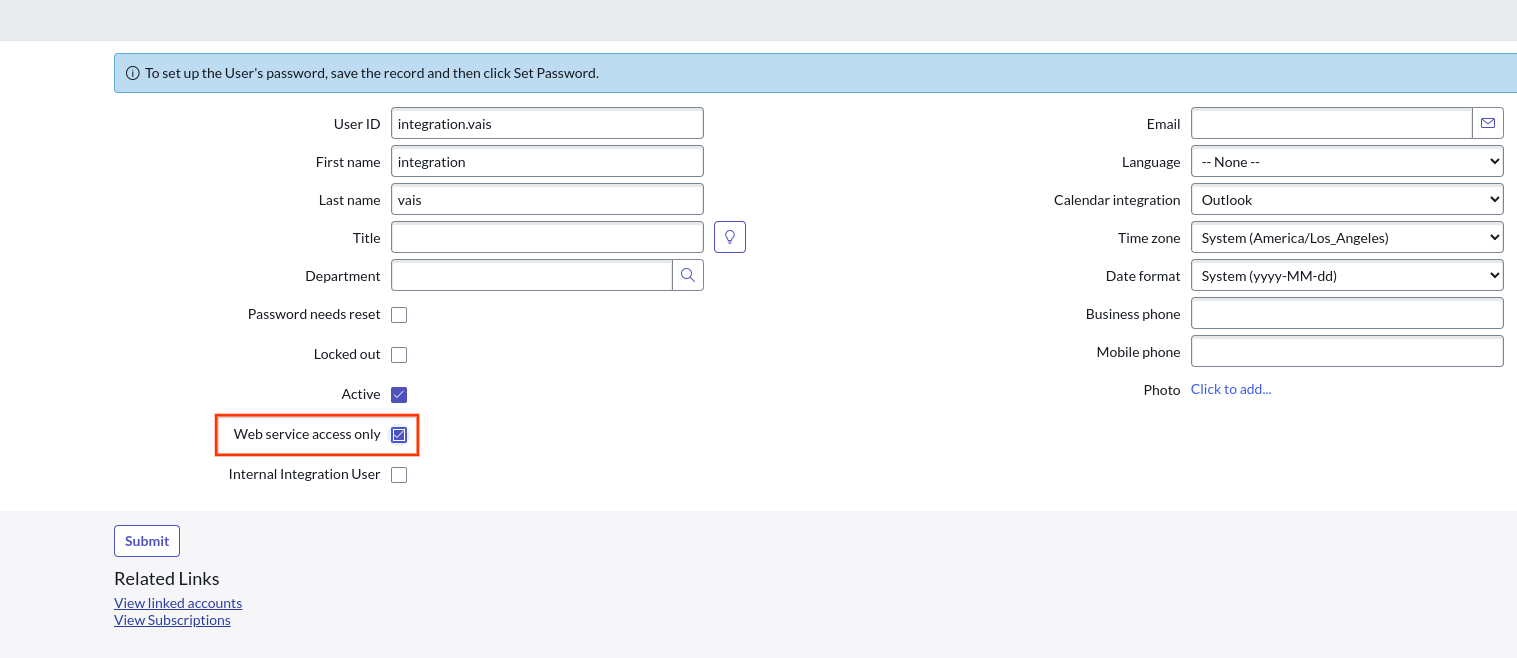

Sélectionner des utilisateurs Créez un utilisateur et attribuez-lui un nom.

Sélectionner un nom d'utilisateur Activez l'option Web service access only (Accès au service Web uniquement). Lorsque vous sélectionnez Web service access only (Accès au service Web uniquement), vous créez un utilisateur non interactif.

Utilisateurs interactifs et non interactifs : les utilisateurs interactifs peuvent se connecter à l'UI ou au portail du service ServiceNow à l'aide de leur nom d'utilisateur et de leur mot de passe. Ils peuvent accéder à une instance via une URL qui pointe vers une page, un formulaire ou une liste de l'UI. Ils peuvent également se connecter à l'aide de méthodes d'authentification unique telles que l'authentification par condensé ou le langage SAML (Security Assertion Markup Language). De plus, ils peuvent utiliser leurs identifiants pour autoriser les connexions SOAP si les paramètres de sécurité stricts le permettent. Ils bénéficient également d'un accès illimité aux autres connexions API telles que WSDL, JSON, XML ou XSD.

En revanche, les utilisateurs non interactifs ne peuvent utiliser leurs identifiants que pour autoriser les connexions API telles que JSON, SOAP et WSDL. Ils ne peuvent pas se connecter à l'UI de ServiceNow et ne peuvent accéder à l'instance que via des protocoles d'API.

Une fois l'utilisateur créé, sélectionnez-le dans la liste des utilisateurs.

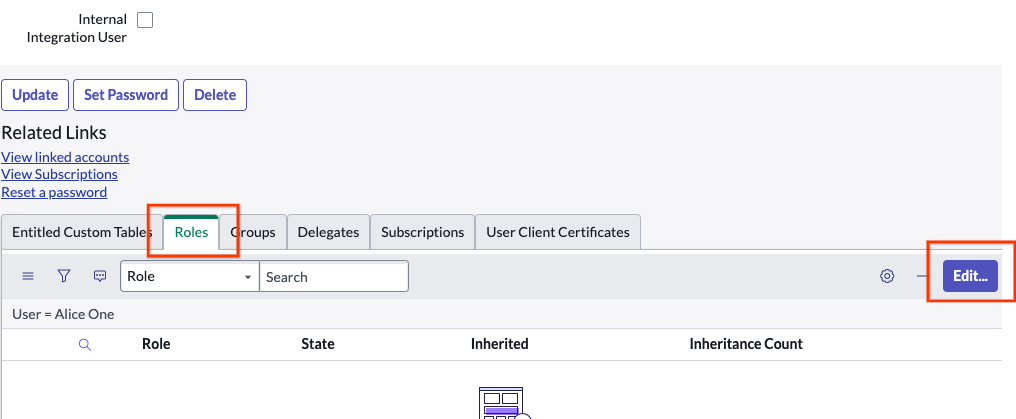

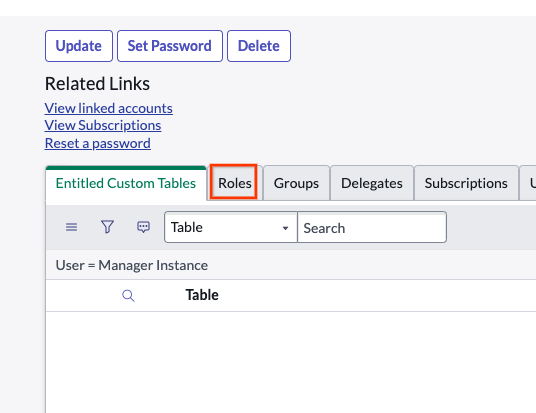

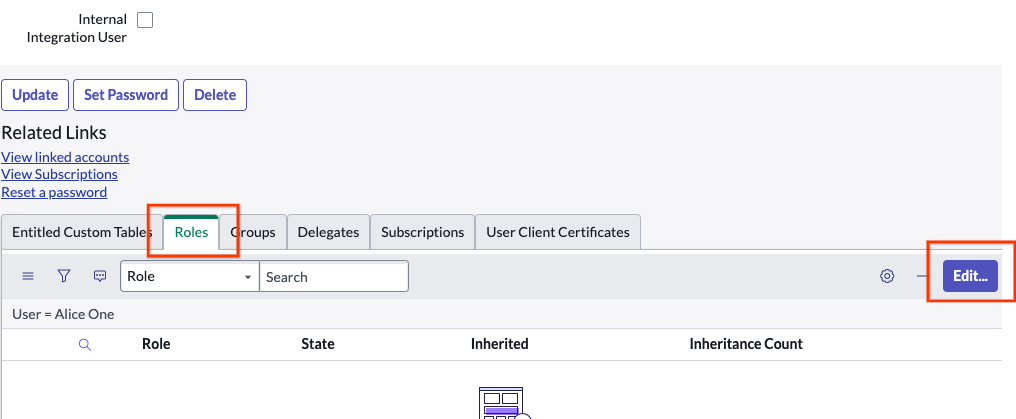

Sélectionnez un utilisateur. Cliquez sur Roles > Edit (Rôles > Modifier).

Modifier les rôles Ajoutez un Admin (Administrateur).

Cliquez sur Save (Enregistrer) pour ajouter une liste de rôles à l'utilisateur.

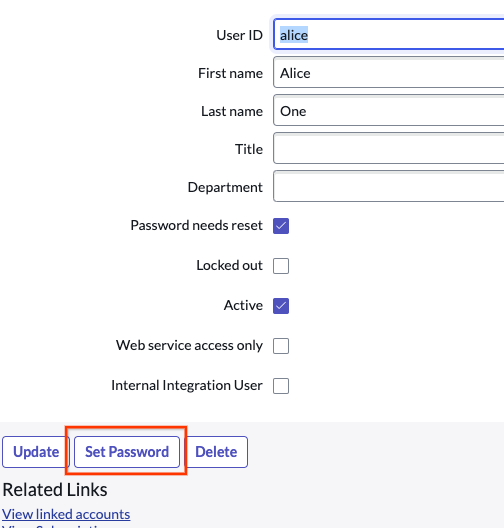

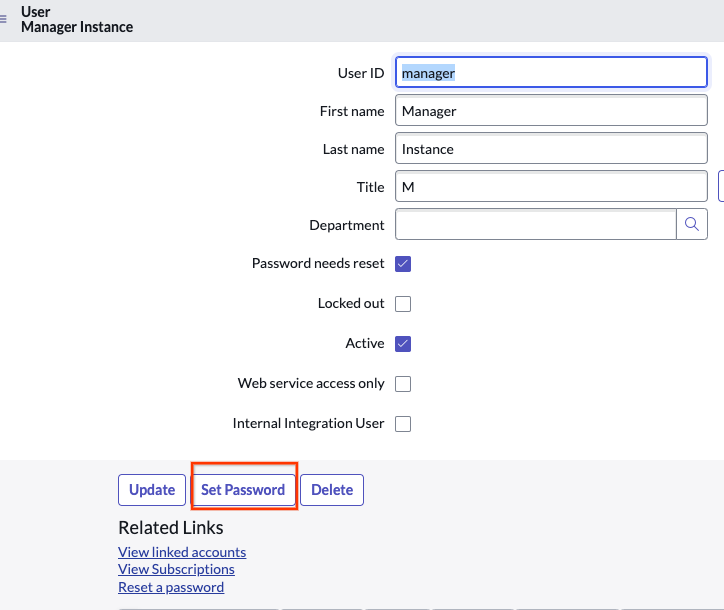

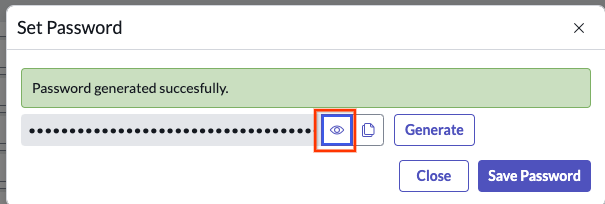

Ajouter une liste de rôles à l'utilisateur Cliquez sur Set password (Définir un mot de passe), générez-le automatiquement, puis enregistrez-le.

Définir un mot de passe

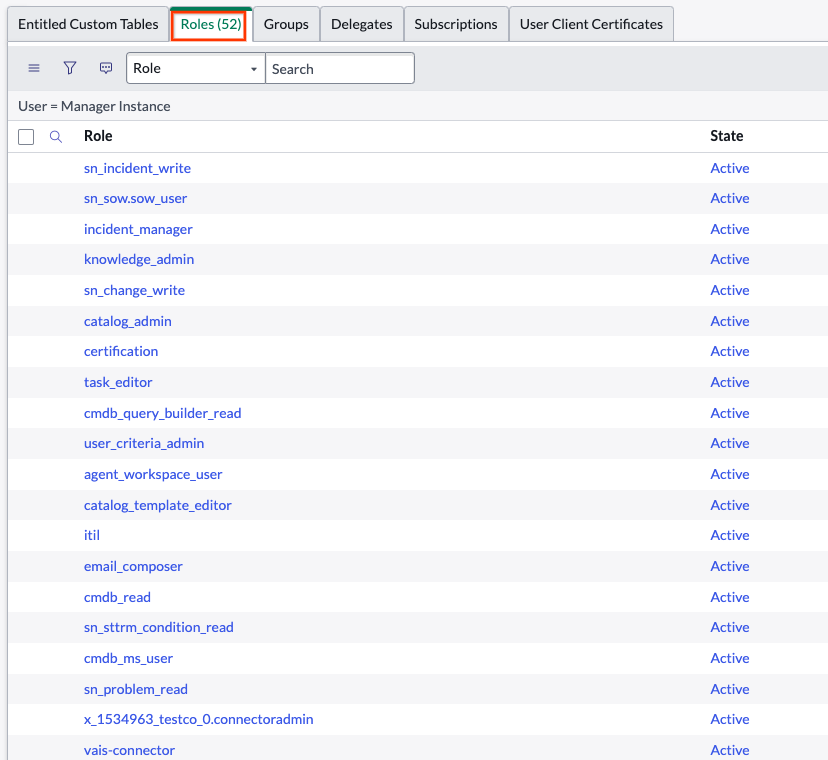

Attribuer un rôle à un utilisateur

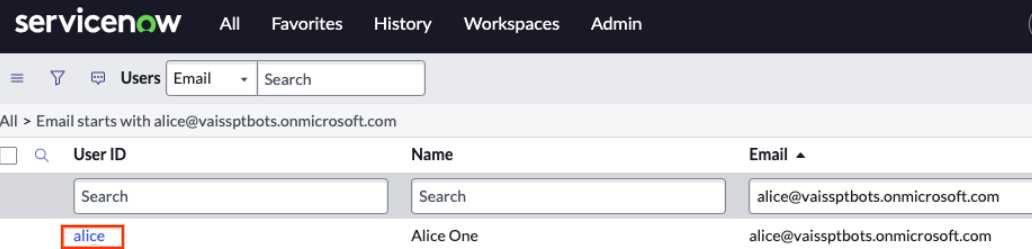

Accédez à All > User administration > Users (Tous > Administration des utilisateurs > Utilisateurs).

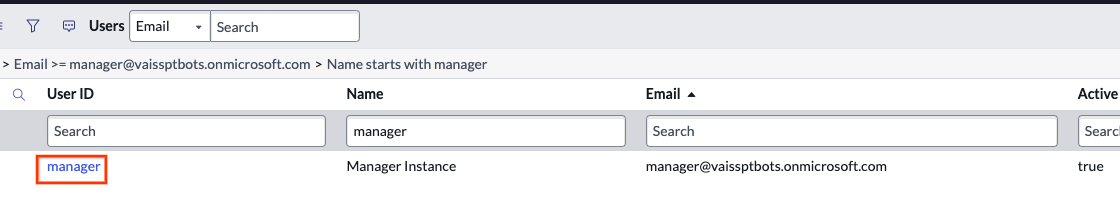

Sélectionner des utilisateurs Recherchez ou créez un utilisateur.

Rechercher ou créer un utilisateur Si aucun utilisateur n'est disponible, accédez à System security > Users and groups > Users (Sécurité système > Utilisateurs et groupes > Utilisateurs).

Sélectionner des utilisateurs Cliquez sur New (Nouveau).

Cliquez sur le bouton "Nouveau". Créez un compte de service dans la table des utilisateurs. Veillez à cliquer sur Web service access only (Accès au service Web uniquement).

Cliquez sur l'option "Web service access only" (Accès au service Web uniquement). Faites défiler la page jusqu'à Roles (Rôles).

Accéder à la page "Rôles" Cliquez sur Modifier.

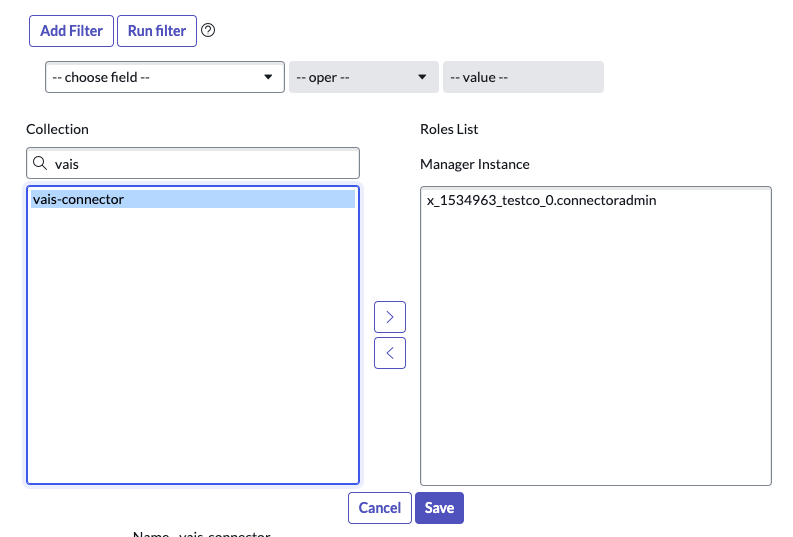

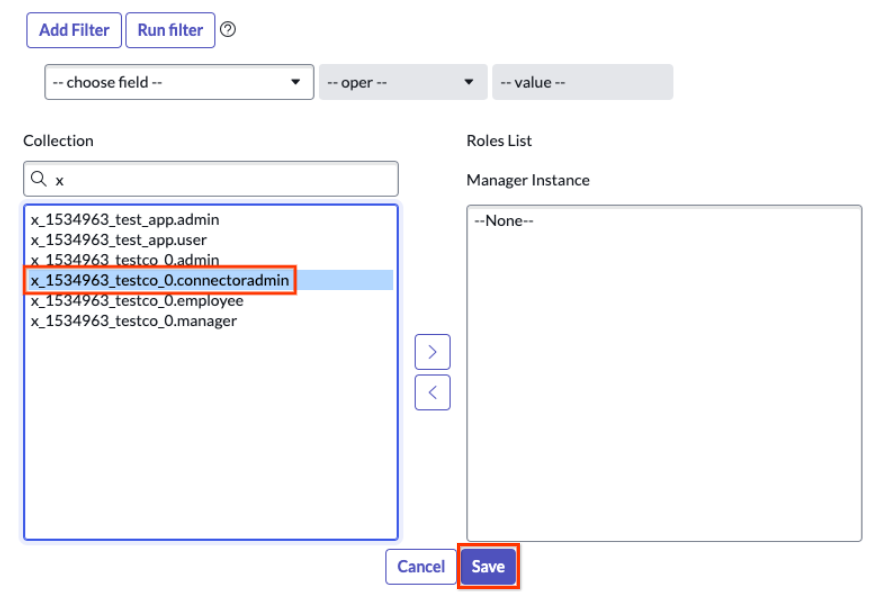

Modifier les rôles Accordez le rôle que vous avez créé et attribuez-le à l'utilisateur. En fonction du type de rôle que vous avez créé à l'étape précédente, sélectionnez celui qui convient et attribuez-le à l'utilisateur. Cliquez sur Enregistrer.

Sélectionnez et attribuez le rôle. OU

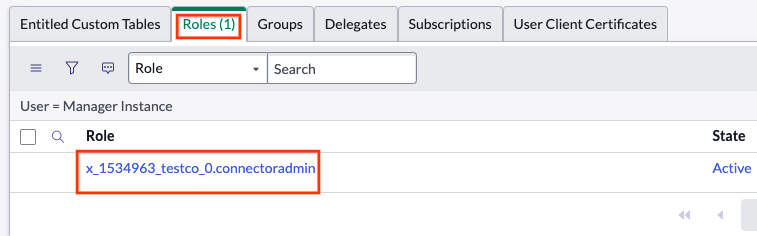

Attribuer le rôle et enregistrer Affichez le rôle personnalisé avec la LCA.

Rôle personnalisé avec LCA Obtenez le nom d'utilisateur et le mot de passe de l'utilisateur, puis cliquez sur Set password (Définir le mot de passe).

Définir un mot de passe Générez automatiquement un mot de passe et conservez-le pour une utilisation ultérieure.

Générer automatiquement un mot de passe

Créer un connecteur ServiceNow

Console

Pour synchroniser les données de ServiceNow avec Gemini Enterprise à l'aide de la console Google Cloud , procédez comme suit :

Dans la console Google Cloud , accédez à la page Gemini Enterprise.

Dans le menu de navigation, cliquez sur Datastores.

Cliquez sur Créer un datastore.

Sur la page Sélectionner une source de données, faites défiler la page ou recherchez ServiceNow pour connecter votre source tierce.

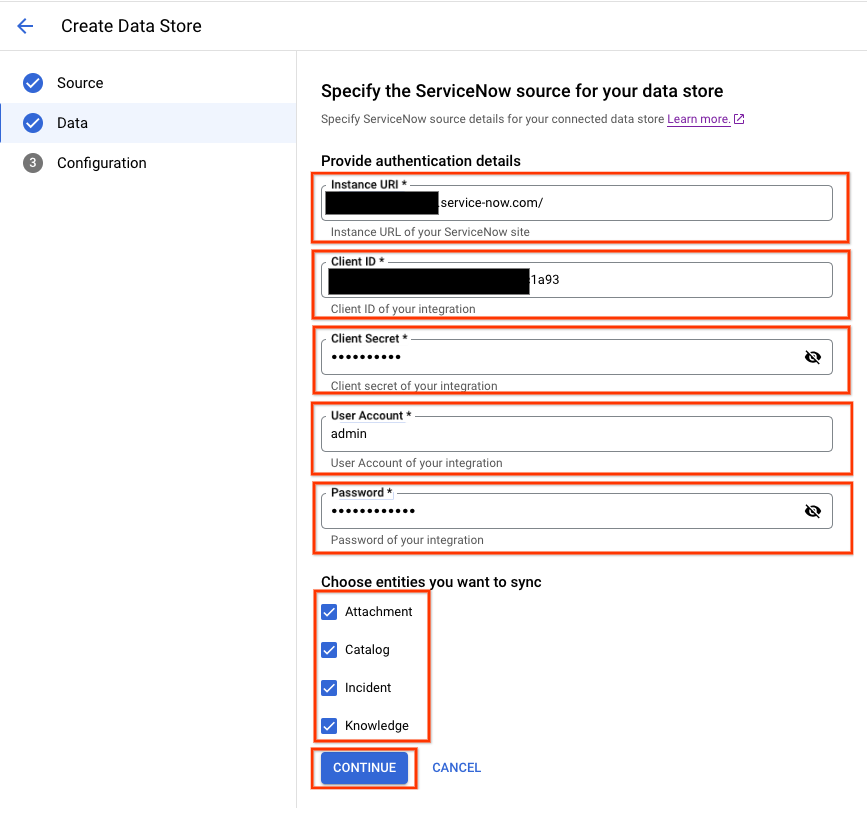

Saisissez vos informations d'authentification ServiceNow.

- URI de l'instance

- ID client

- Code secret du client

- Compte utilisateur

- Mot de passe

Informations d'authentification ServiceNow Saisissez un nom unique pour votre datastore, puis cliquez sur Créer.

Sélectionnez les entités à synchroniser :

Article de connaissances

Catalogue de services

Incident

Pièce jointe

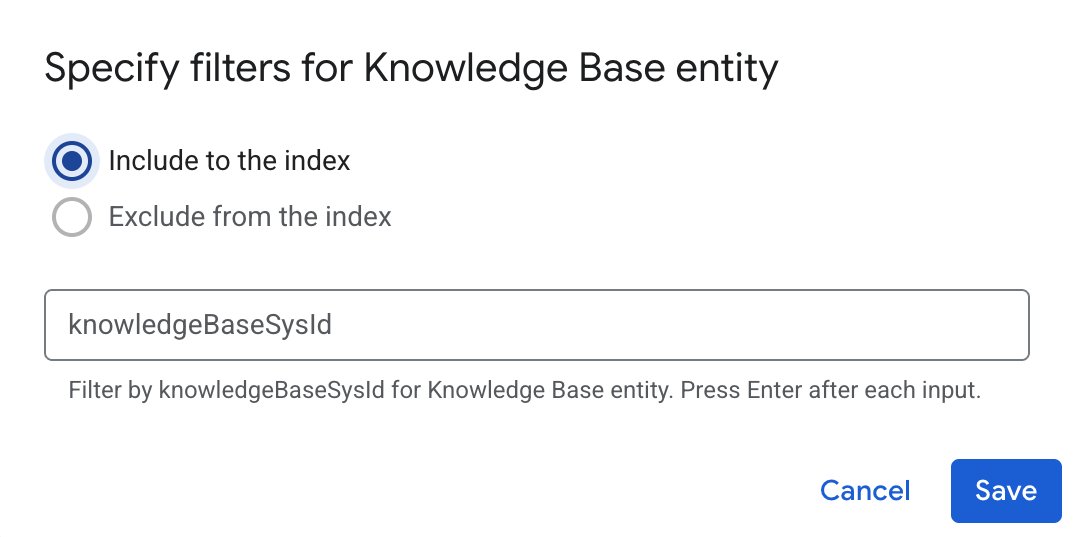

Pour filtrer les entités de l'index ou vous assurer qu'elles y sont incluses, cliquez sur Filtrer (Filtrer).

Spécifier des filtres pour inclure ou exclure des entités Cliquez sur Enregistrer.

Cliquez sur Continuer.

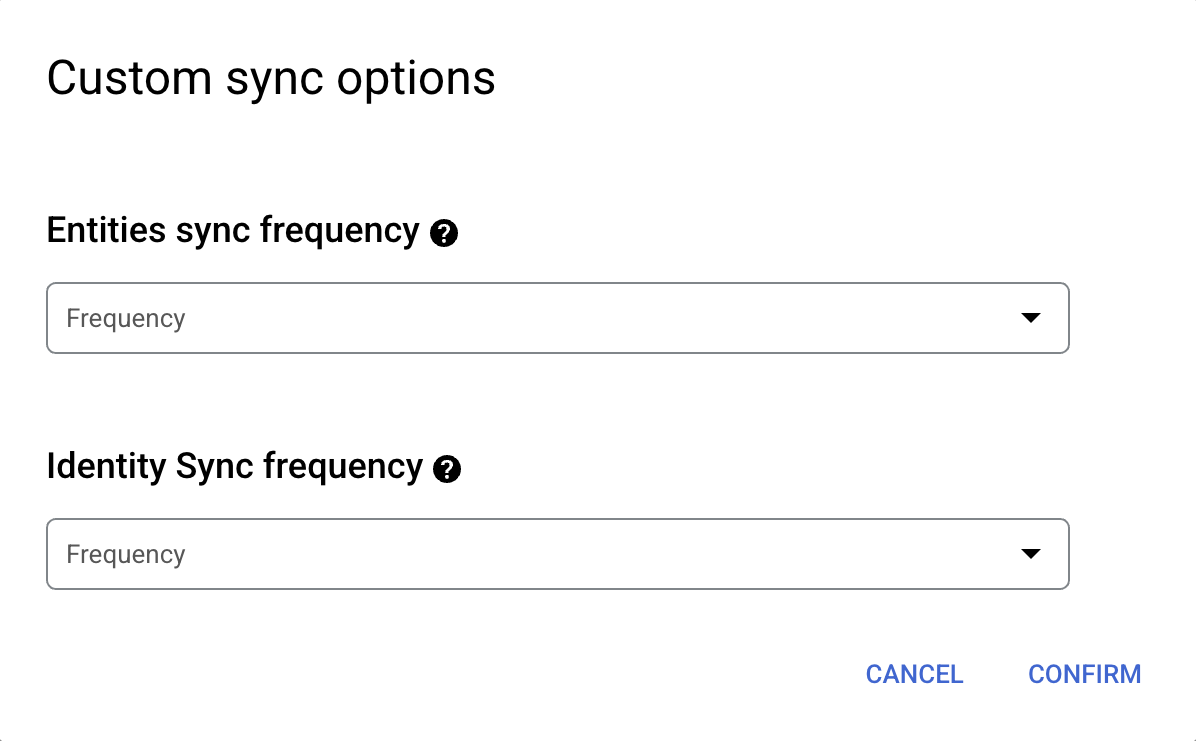

Sélectionnez la fréquence de synchronisation pour la synchronisation complète et la fréquence de synchronisation incrémentielle pour la synchronisation incrémentielle des données. Pour en savoir plus, consultez Planification de synchronisation.

Si vous souhaitez planifier des synchronisations complètes distinctes pour les données d'entité et d'identité, développez le menu sous Synchronisation complète, puis sélectionnez Options personnalisées.

Définir des plannings distincts pour la synchronisation complète des entités et la synchronisation complète des identités. Sélectionnez une région pour votre connecteur de données.

Cliquez sur Créer. Gemini Enterprise crée votre datastore et l'affiche sur la page Datastores.

Pour vérifier l'état de l'ingestion, accédez à la page Datastores, puis cliquez sur le nom de votre connecteur de données pour afficher des informations détaillées sur la page Données. L'état du connecteur passe de Création à Exécution lorsqu'il commence à synchroniser les données. Une fois l'ingestion terminée, l'état devient Actif pour indiquer que la connexion à votre source de données est configurée et qu'elle attend la prochaine synchronisation planifiée.

Selon la taille de vos données, l'ingestion peut prendre quelques minutes ou plusieurs heures.

Activer la synchronisation en temps réel

La synchronisation en temps réel ne synchronise que les entités de documents, et non les données associées aux entités d'identité. Le tableau suivant indique les événements liés aux documents compatibles avec la synchronisation en temps réel.

| Entités ServiceNow | Créer | Mettre à jour | Supprimer | Modifications d'autorisation |

|---|---|---|---|---|

| Pièces jointes | ||||

| Catalogues | ||||

| Incidents | ||||

| Connaissances |

Pour activer la synchronisation en temps réel pour votre connecteur, procédez comme suit.

Dans la console Google Cloud , accédez à la page Gemini Enterprise.

Dans le menu de navigation, cliquez sur Datastores.

Cliquez sur le nom du connecteur ServiceNow pour lequel vous souhaitez activer la synchronisation en temps réel.

Sur la page Données du connecteur, attendez que l'état du connecteur passe à Actif.

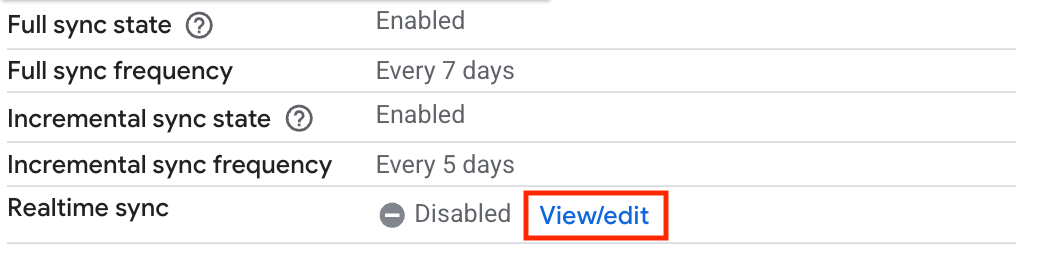

Dans le champ Synchronisation en temps réel, cliquez sur Afficher/Modifier.

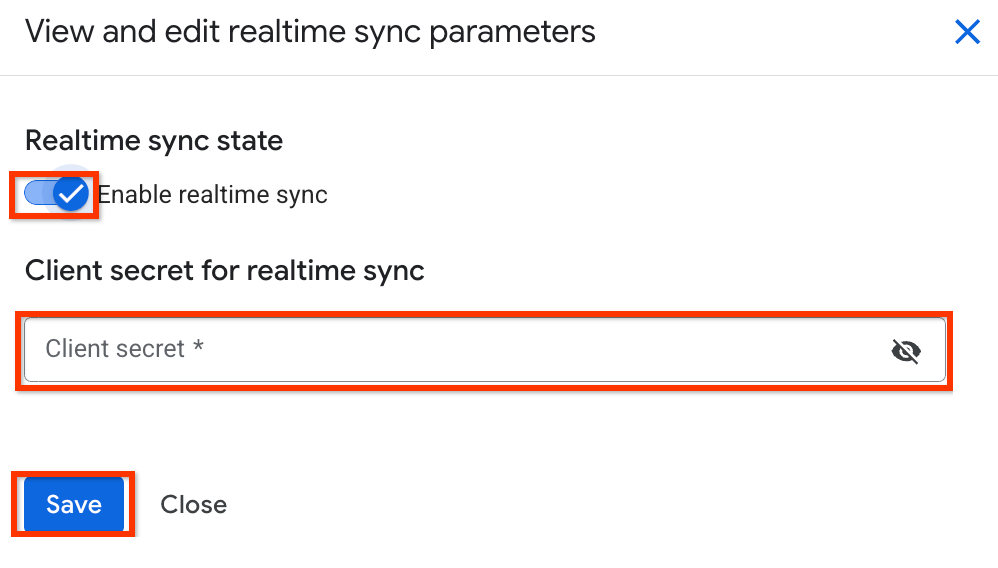

Affichez et modifiez les paramètres de synchronisation en temps réel. Cliquez sur le bouton Activer la synchronisation en temps réel pour l'activer.

Indiquez une valeur dans le champ Code secret du client. Cette valeur permet de vérifier les événements du webhook ServiceNow. Nous vous recommandons d'utiliser une chaîne de 20 caractères.

Activez la synchronisation en temps réel et fournissez un code secret du client. Cliquez sur Enregistrer.

Attendez que le champ Synchronisation en temps réel passe à Exécution.

Accédez à votre instance ServiceNow à l'aide d'un compte disposant d'un rôle d'administrateur.

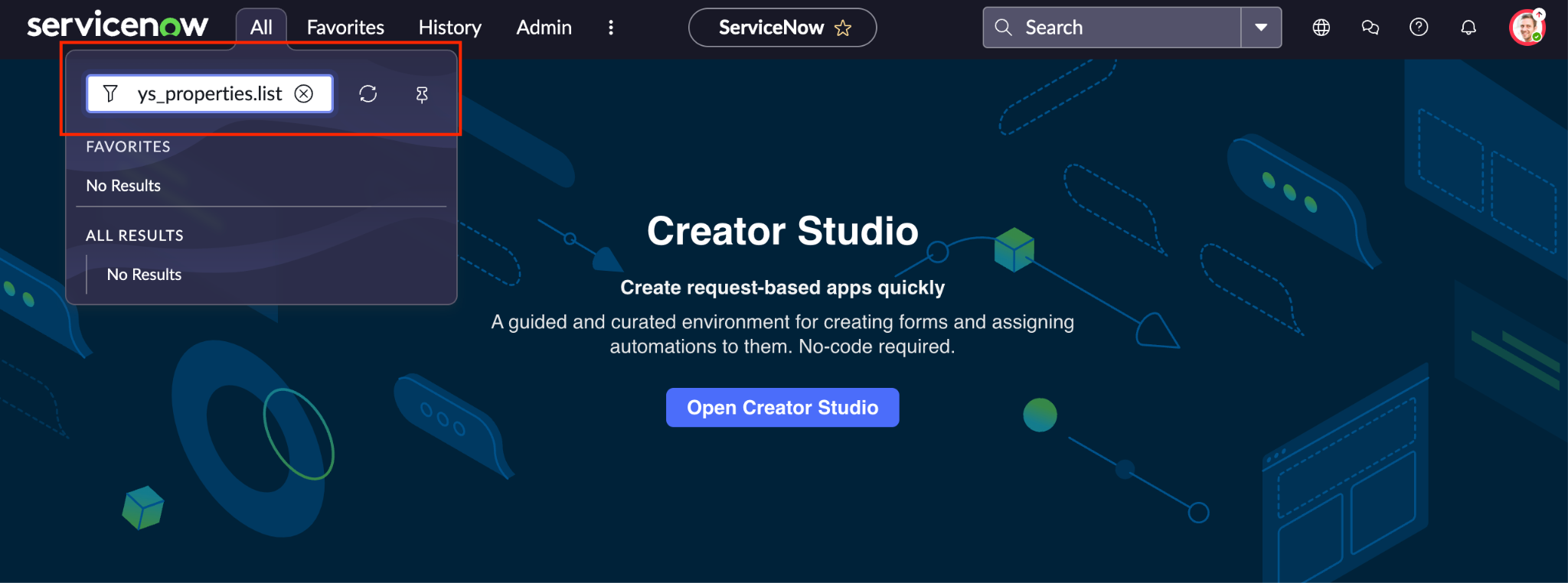

Cliquez sur All (Tous).

Dans le champ Filter (Filtre), saisissez

sys_properties.list, puis effectuez votre envoi.

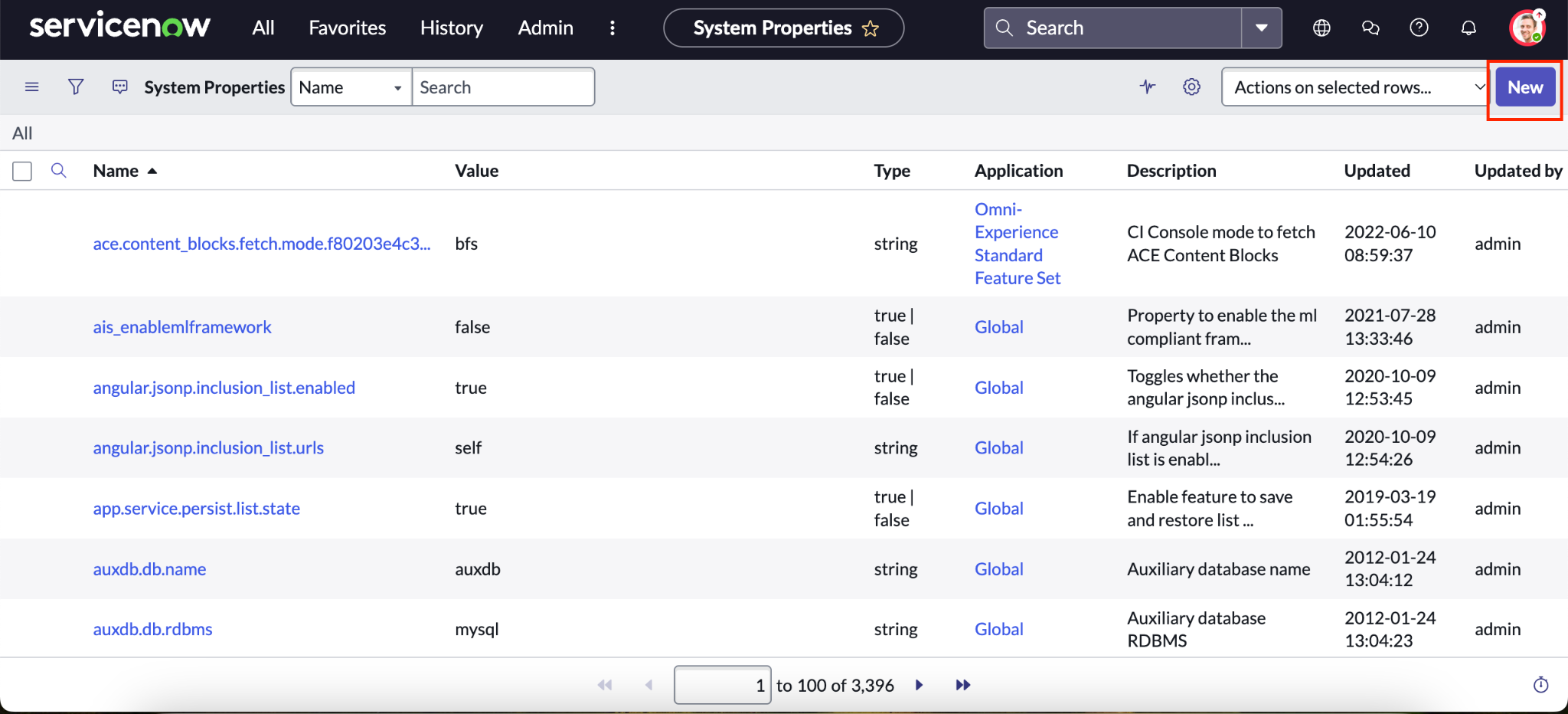

Localisez les propriétés système dans ServiceNow. Cliquez sur New (Nouveau) pour créer une propriété système.

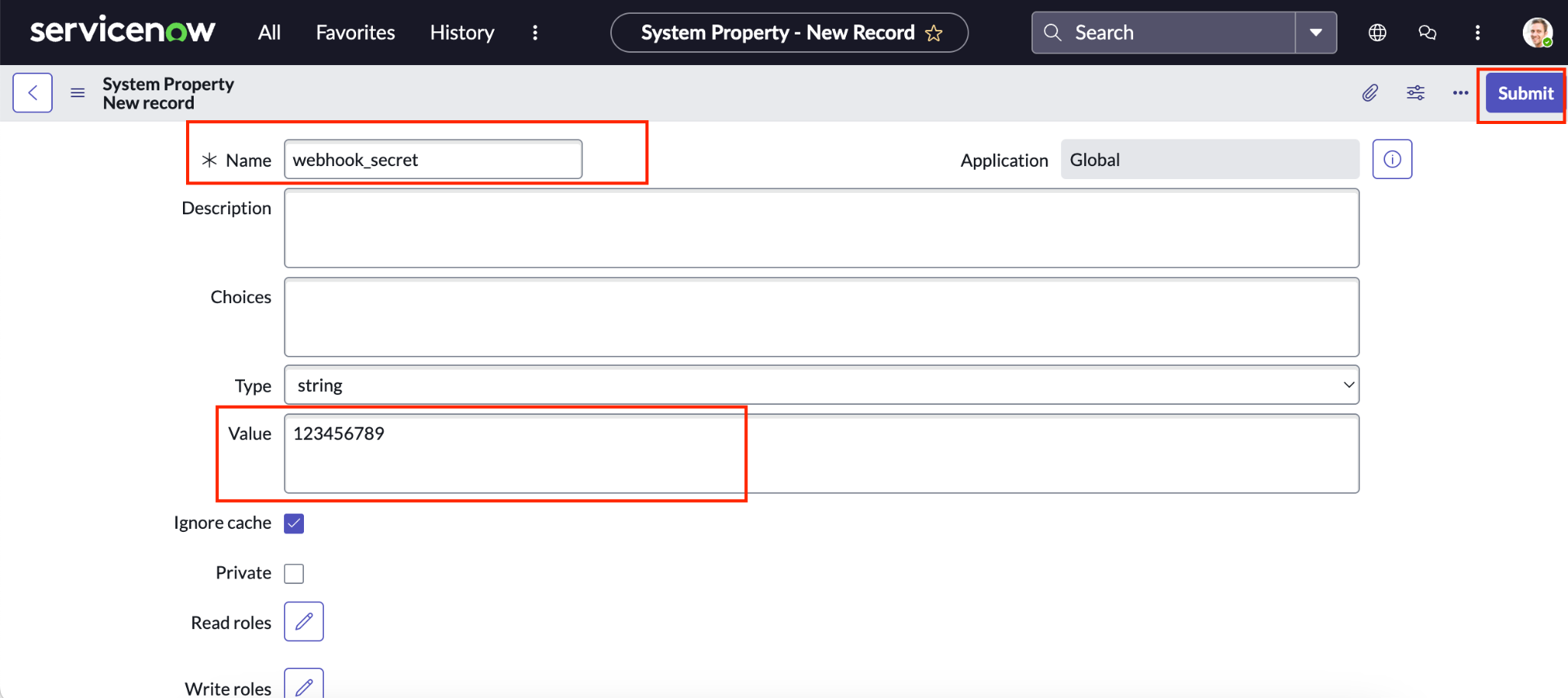

Créez une propriété système dans ServiceNow. Remplissez les champs de la nouvelle propriété système.

Dans le champ Name (Nom), saisissez un nom descriptif (par exemple,

webhook_secret).Dans le champ Value (Valeur), saisissez la valeur que vous avez utilisée pour le champ Code secret du client dans les paramètres de synchronisation en temps réel du connecteur Gemini Enterprise.

Cliquez sur Envoyer.

Remplissez les champs de la nouvelle propriété système ServiceNow.

Créer un webhook pour les entités de connaissances

Pour créer un webhook pour les entités de connaissances ServiceNow, procédez comme suit.

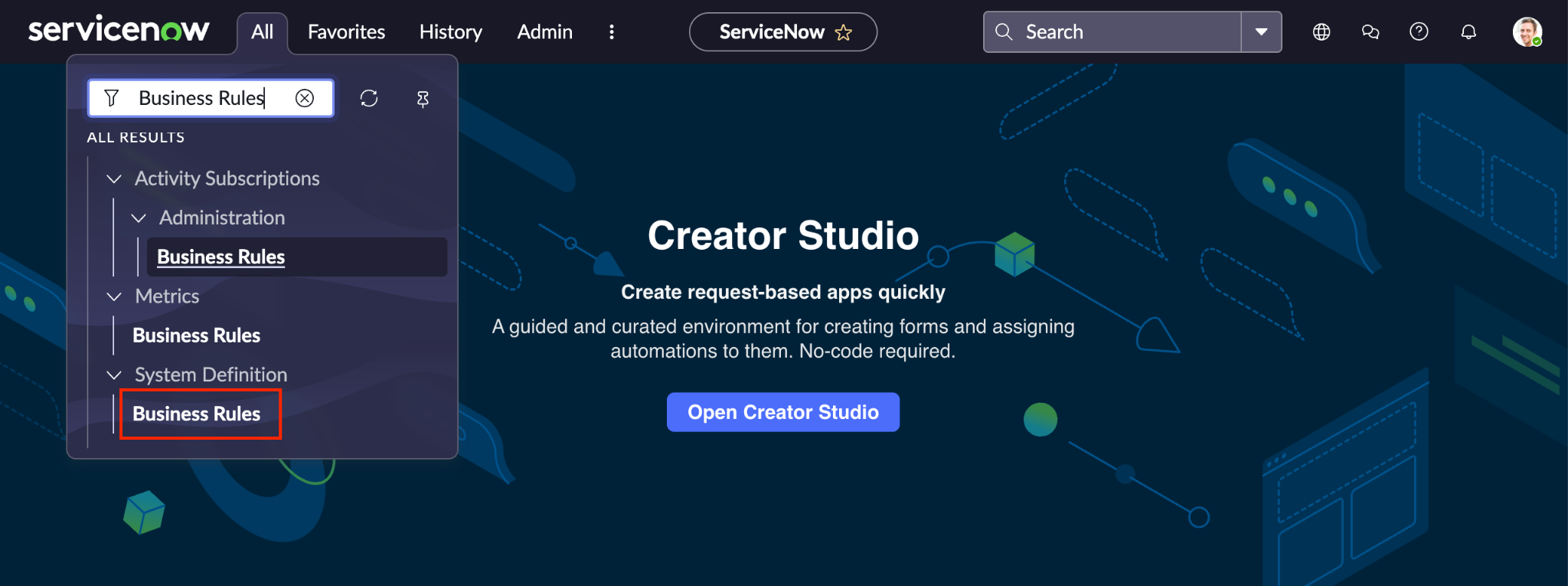

Accédez à votre instance ServiceNow à l'aide d'un compte disposant d'un rôle d'administrateur, puis cliquez sur All > System Definition > Business Rules (Tous > Définition du système > Règles métier).

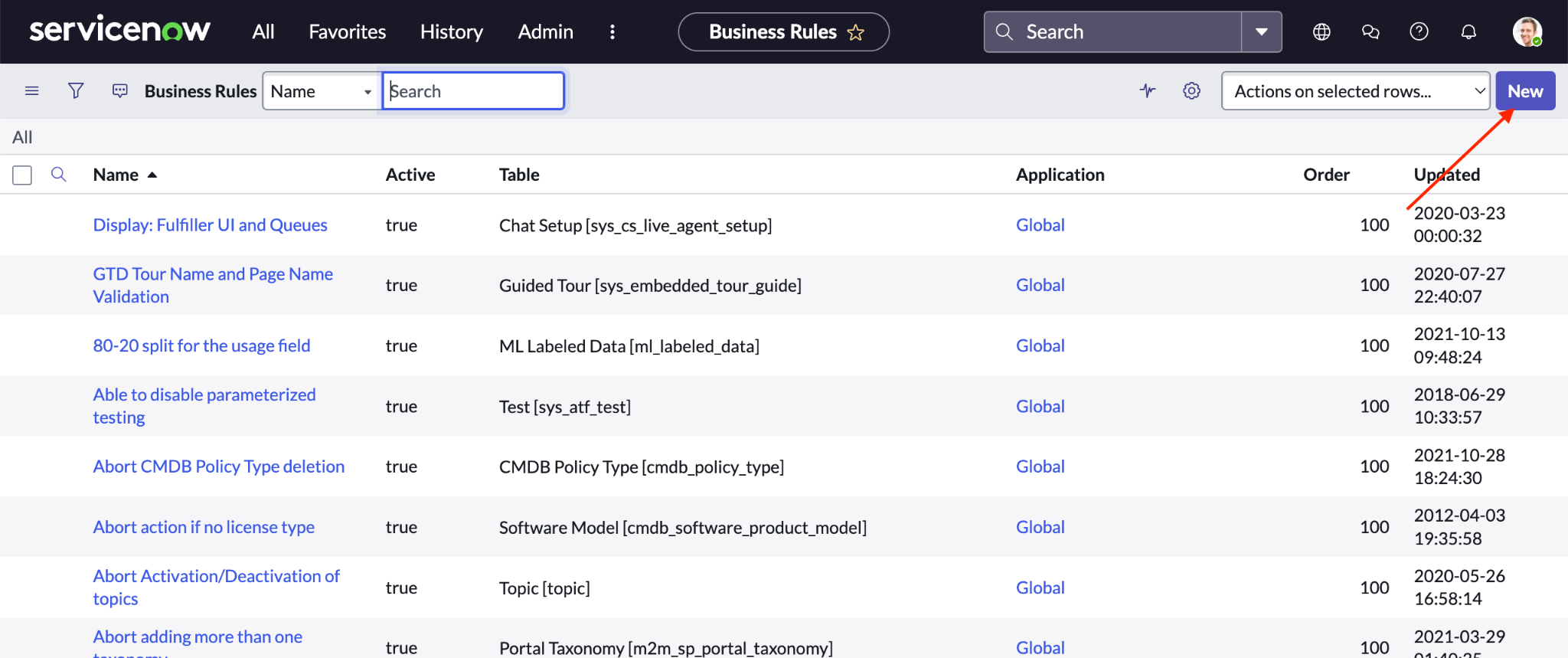

Affichez les règles métier ServiceNow. Cliquez sur New (Nouveau) pour créer une règle métier.

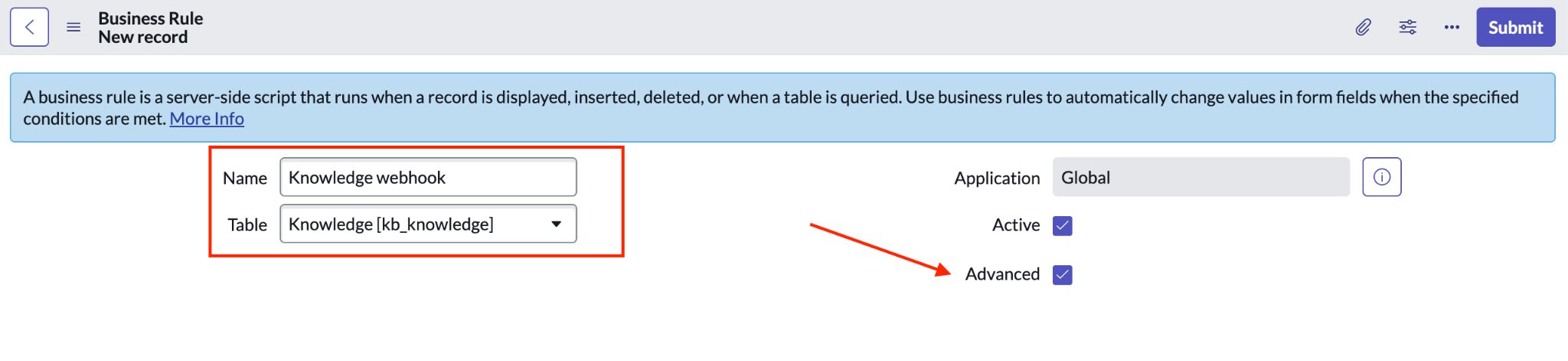

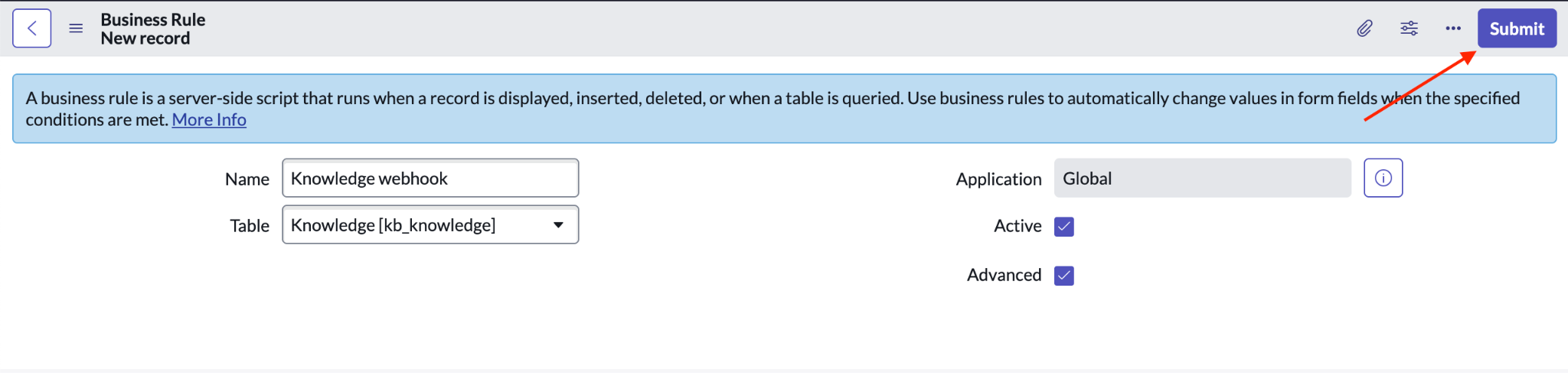

Créez une règle métier ServiceNow. Remplissez les champs du webhook.

Dans le champ Name (Nom), saisissez un nom descriptif (par exemple,

Knowledge webhook).Choisissez Avancée.

Dans le champ Table, sélectionnez Knowledge [kb_knowledge] (Connaissances [kb_knowledge]).

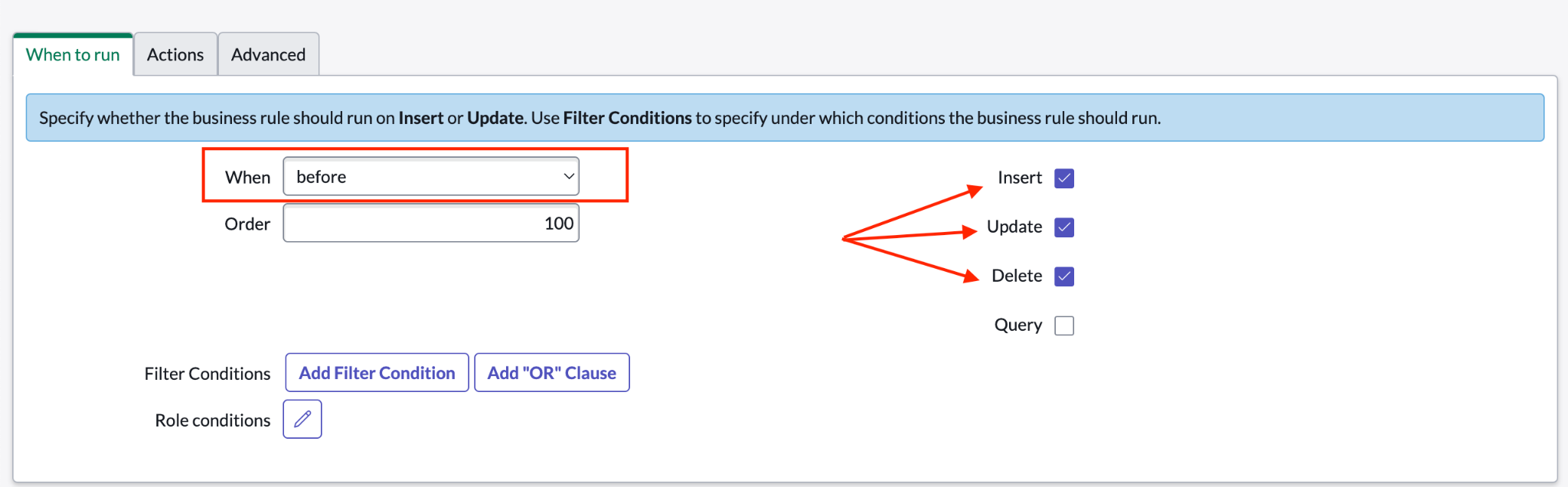

Remplissez les champs du webhook pour l'entité de connaissances. Cliquez sur When to run (Quand exécuter).

Dans le champ When (Quand), sélectionnez before (avant).

Sélectionnez Insert (Insérer), Update (Mettre à jour) et Delete (Supprimer).

Spécifiez le moment où le webhook d'entité de connaissances doit s'exécuter. Cliquez sur Paramètres avancés.

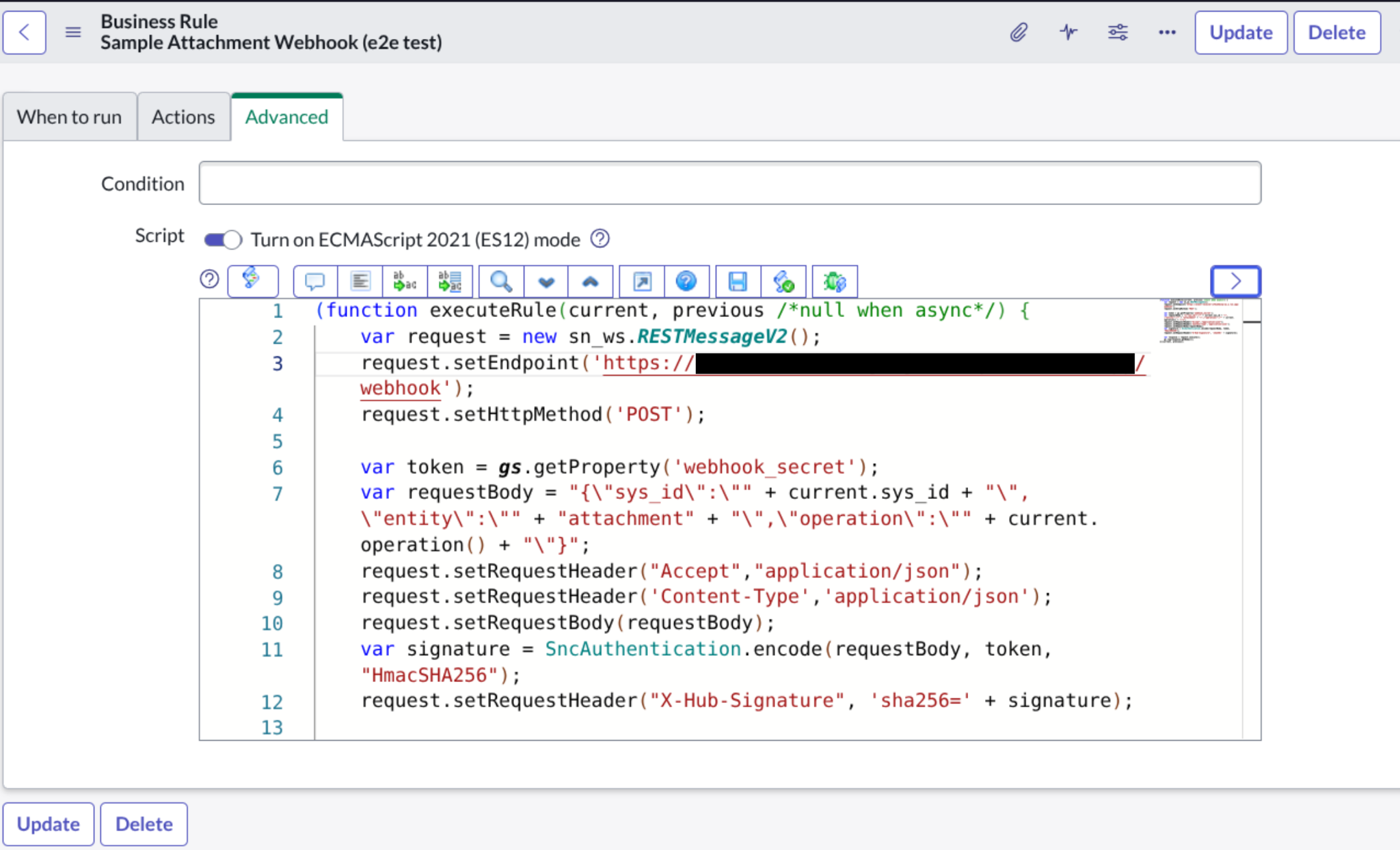

Collez le code suivant dans le champ Script, en remplaçant la valeur du point de terminaison par l'URL de notification du webhook fournie lorsque vous avez activé la synchronisation en temps réel pour le connecteur Gemini Enterprise :

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "knowledge" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

Saisissez le script fourni. Cliquez sur Envoyer.

Envoyez votre nouvelle règle métier.

Créer un webhook pour les entités de catalogue

Pour créer un webhook pour les entités de catalogue ServiceNow, suivez les étapes de la section Créer un webhook pour les entités de connaissances en tenant compte des différences suivantes :

Lorsque vous créez une règle métier, sélectionnez Catalog Item [sc_cat_item] (Élément de catalogue [sc_cat_item]) pour Table.

Dans l'onglet Advanced (Avancé), pour Script, collez le code suivant en remplaçant la valeur du point de terminaison par l'URL de notification du webhook fournie lorsque vous avez activé la synchronisation en temps réel pour le connecteur Gemini Enterprise :

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "catalog" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

Créer un webhook pour les entités d'incident

Pour créer un webhook pour les entités d'incident ServiceNow, suivez les étapes de la section Créer un webhook pour les entités de connaissances en tenant compte des différences suivantes :

Lorsque vous créez une règle métier, sélectionnez Incident [incident] pour Table.

Dans l'onglet Advanced (Avancé), pour Script, collez le code suivant en remplaçant la valeur du point de terminaison par l'URL de notification du webhook fournie lorsque vous avez activé la synchronisation en temps réel pour le connecteur Gemini Enterprise :

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "incident" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

Créer un webhook pour les entités de rattachement

Pour créer un webhook pour les entités de rattachement ServiceNow, suivez les étapes de la section Créer un webhook pour les entités de connaissances en tenant compte des différences suivantes :

Lorsque vous créez une règle métier, sélectionnez Attachment [sys_attachment] (Rattachement [sys_attachment]) pour Table.

Dans l'onglet Advanced (Avancé), pour Script, collez le code suivant en remplaçant la valeur du point de terminaison par l'URL de notification du webhook fournie lorsque vous avez activé la synchronisation en temps réel pour le connecteur Gemini Enterprise :

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "attachment" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

Configurer le pool d'employés

Le pool d'employés vous permet de gérer et d'authentifier les utilisateurs de fournisseurs d'identité externes, tels qu'Azure ou Okta, dans la console Google Cloud . Pour configurer votre pool d'employés et activer l'application Web afin de permettre aux utilisateurs d'y accéder facilement, procédez comme suit :

Créez un pool d'employés au niveau de l'organisation dans Google Cloud en suivant le manuel de configuration approprié :

Configurez le pool d'employés dans Gemini Enterprise > Paramètres pour la région dans laquelle vous créez votre application.

Étapes suivantes

Pour associer votre datastore à une application, créez une application et sélectionnez votre datastore en suivant les étapes décrites dans Créer une application.

Pour prévisualiser l'apparence de vos résultats de recherche une fois votre application et votre datastore configurés, consultez Prévisualiser les résultats de recherche.

Pour activer les alertes pour le datastore, consultez Configurer des alertes pour les datastores tiers.