En esta página se describe cómo conectar Jira Cloud a Gemini Enterprise.

Después de configurar la fuente de datos e importar datos por primera vez, el almacén de datos sincroniza los datos de esa fuente con la frecuencia que elijas durante la configuración.

Versiones compatibles

El conector de Jira Cloud es compatible con la versión 2 de la API REST de Jira Cloud.

Antes de empezar

Antes de configurar la conexión, haz lo siguiente:

Asegúrate de que tu cuenta de Atlassian esté configurada para usar el nuevo modelo de gestión de usuarios centralizada.

Verifica que tienes acceso de administrador de la organización de Jira a la instancia y al proyecto de Jira. Con el acceso de administrador de la organización, puedes configurar permisos mínimos y proporcionar privilegios de acceso a grupos de usuarios. Para obtener información sobre cómo verificar el acceso de administrador de la organización de Jira, consulta Verificar el acceso de administrador de la organización de Jira.

Opcional: Para obtener las direcciones de correo de los usuarios de Jira Cloud, incluso cuando los ajustes restrinjan la visibilidad del correo, instala la aplicación User Identity Accessor for Jira Cloud. Debes ser administrador del sitio de Jira para instalar y configurar esta aplicación. Después de instalar la aplicación, configúrala para obtener las direcciones de correo de los usuarios de forma segura. Puede que no tengas que instalar esta aplicación si las direcciones de correo ya son de acceso público.

Para aplicar el control de acceso a las fuentes de datos y proteger los datos en Gemini Enterprise, asegúrate de haber configurado tu proveedor de identidades.

Para habilitar OAuth 2.0 y obtener el ID y el secreto de cliente, consulta Aplicaciones OAuth 2.0 (3LO) en la documentación para desarrolladores de Atlassian.

Verificar el acceso de administrador de la organización de Jira

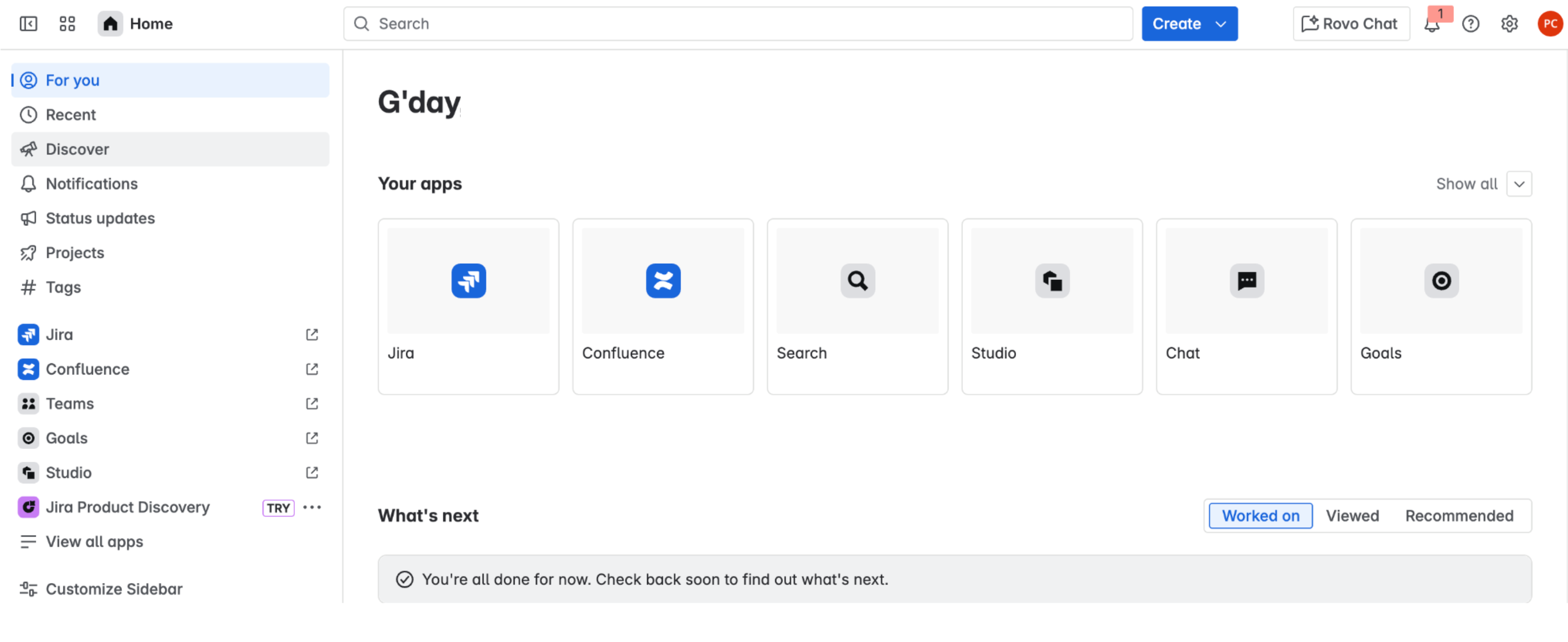

Inicia sesión en Atlassian con tus credenciales de usuario.

Selecciona la aplicación Jira.

Página principal de Atlassian Haz clic en Settings (Configuración).

Si ves la opción Sistema en Configuración de Jira, tienes acceso de administrador de la organización de Jira. De lo contrario, pide al administrador de tu organización de Jira que te proporcione acceso.

Configuración

Crear una integración de OAuth 2.0

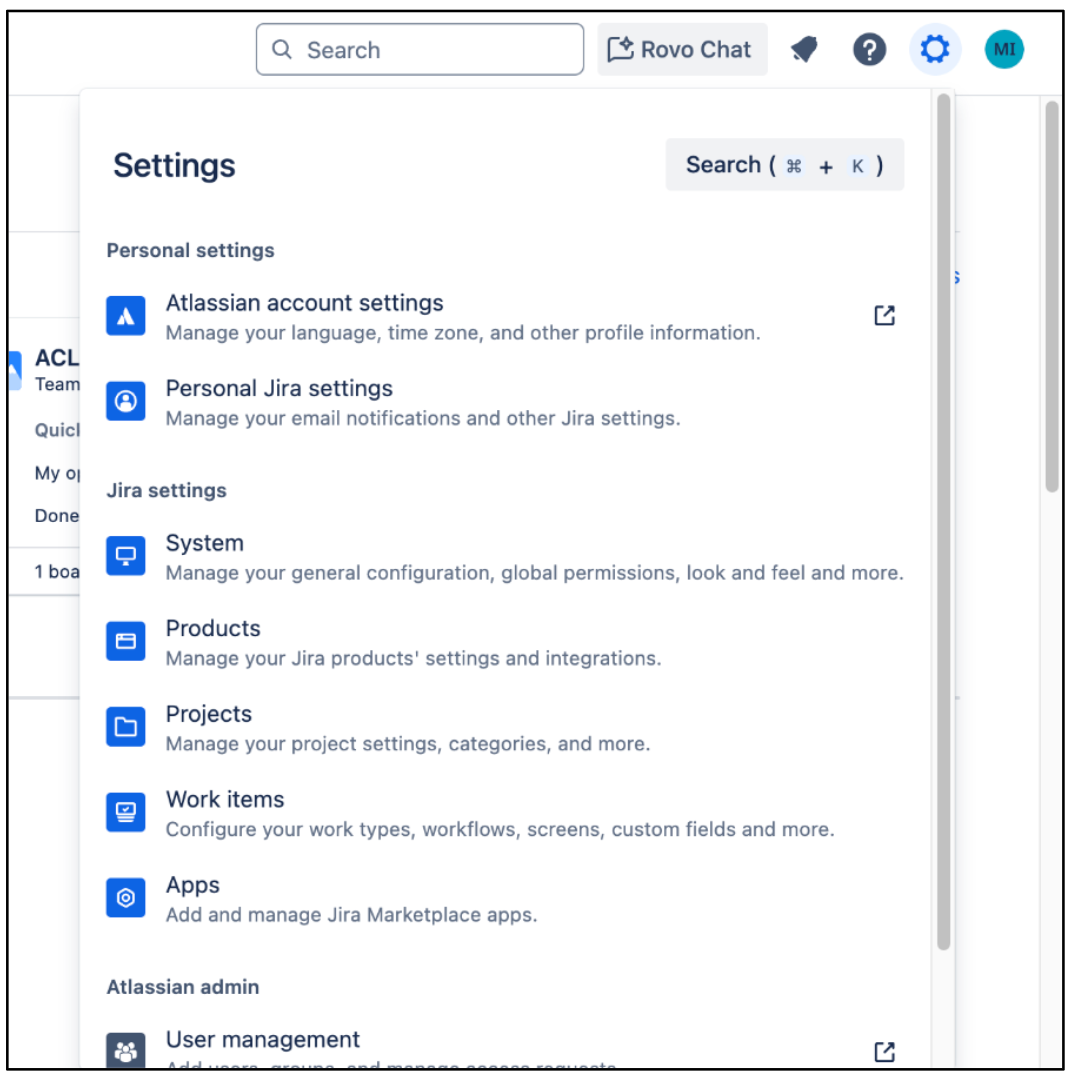

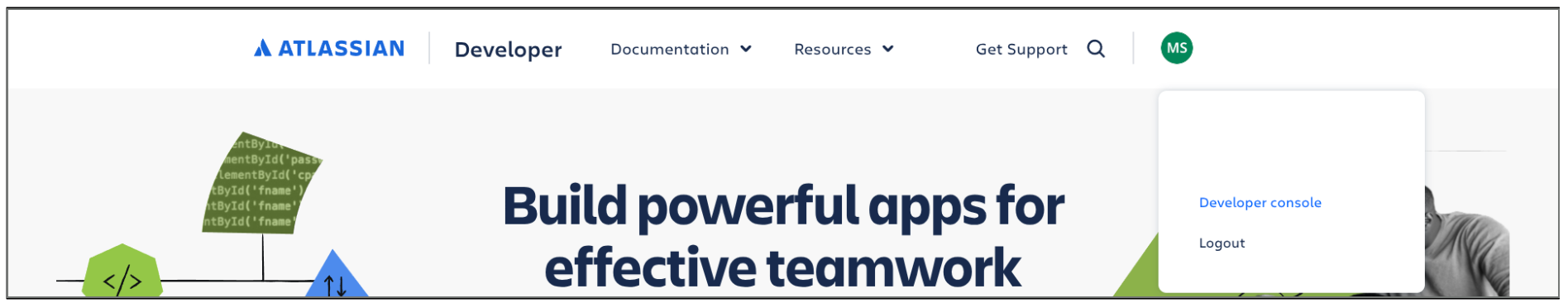

- Inicia sesión en la consola de desarrolladores de Atlassian.

Haz clic en el icono de perfil y selecciona Consola de Google Play.

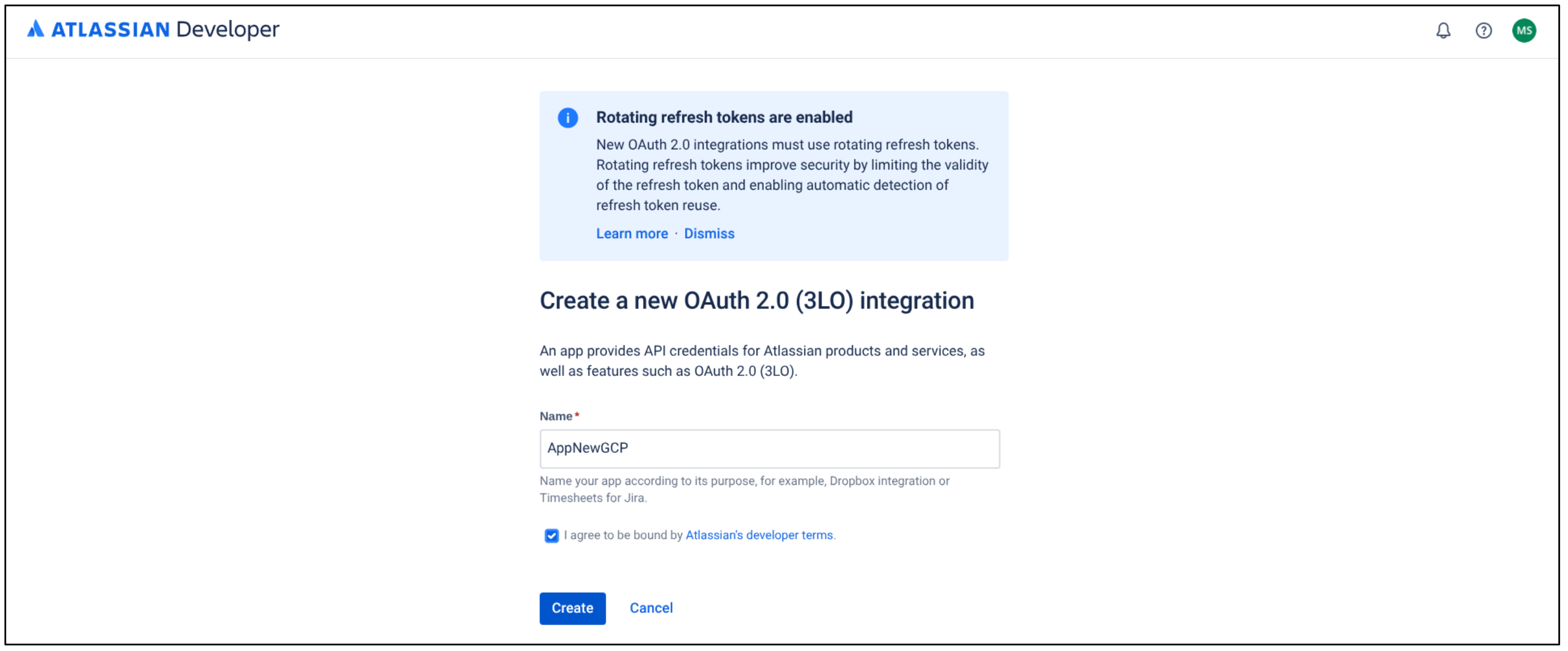

Selecciona Consola de desarrollador Haga clic en Crear y seleccione Integración de OAuth 2.0.

Selecciona Integración de OAuth 2.0. Introduce un nombre para la aplicación.

Marca la casilla para aceptar los términos para desarrolladores de Atlassian.

Haz clic en Crear.

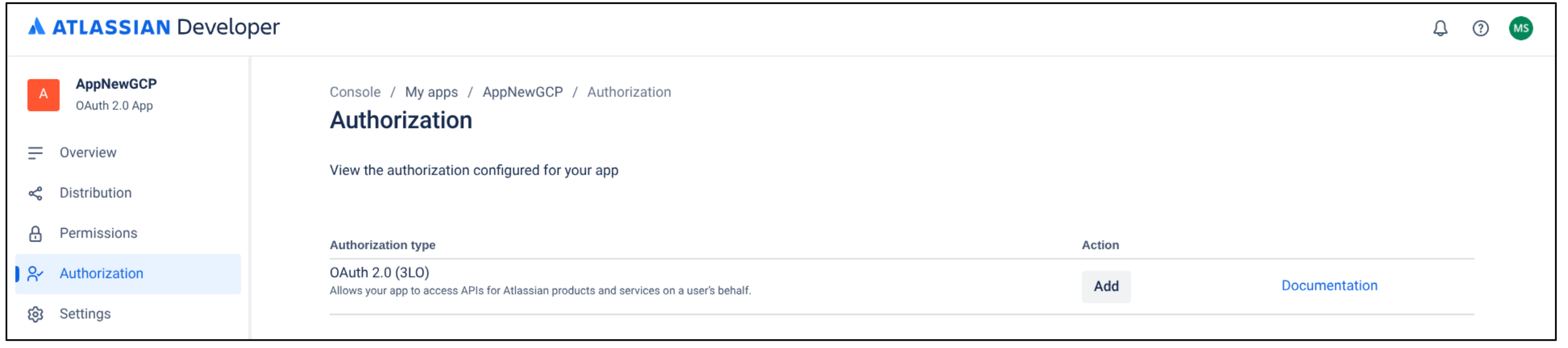

Crear una integración de OAuth 2.0 Haz clic en Autorización.

En la tabla Tipo de autorización, selecciona Añadir en OAuth 2.0 (3LO).

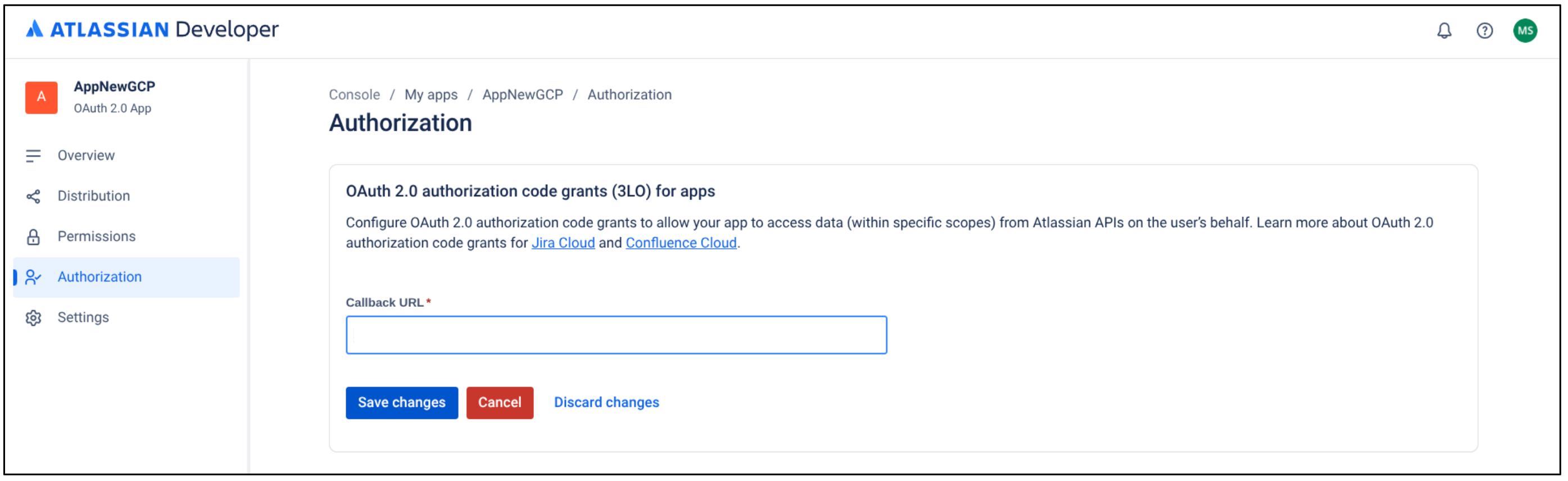

Añadir tipo de autorización En el campo URL de retrollamada, introduce

https://vertexaisearch.cloud.google.com/console/oauth/jira_oauth.html.Haz clic en Guardar cambios.

Guardar cambios

Configurar los permisos mínimos necesarios para la aplicación

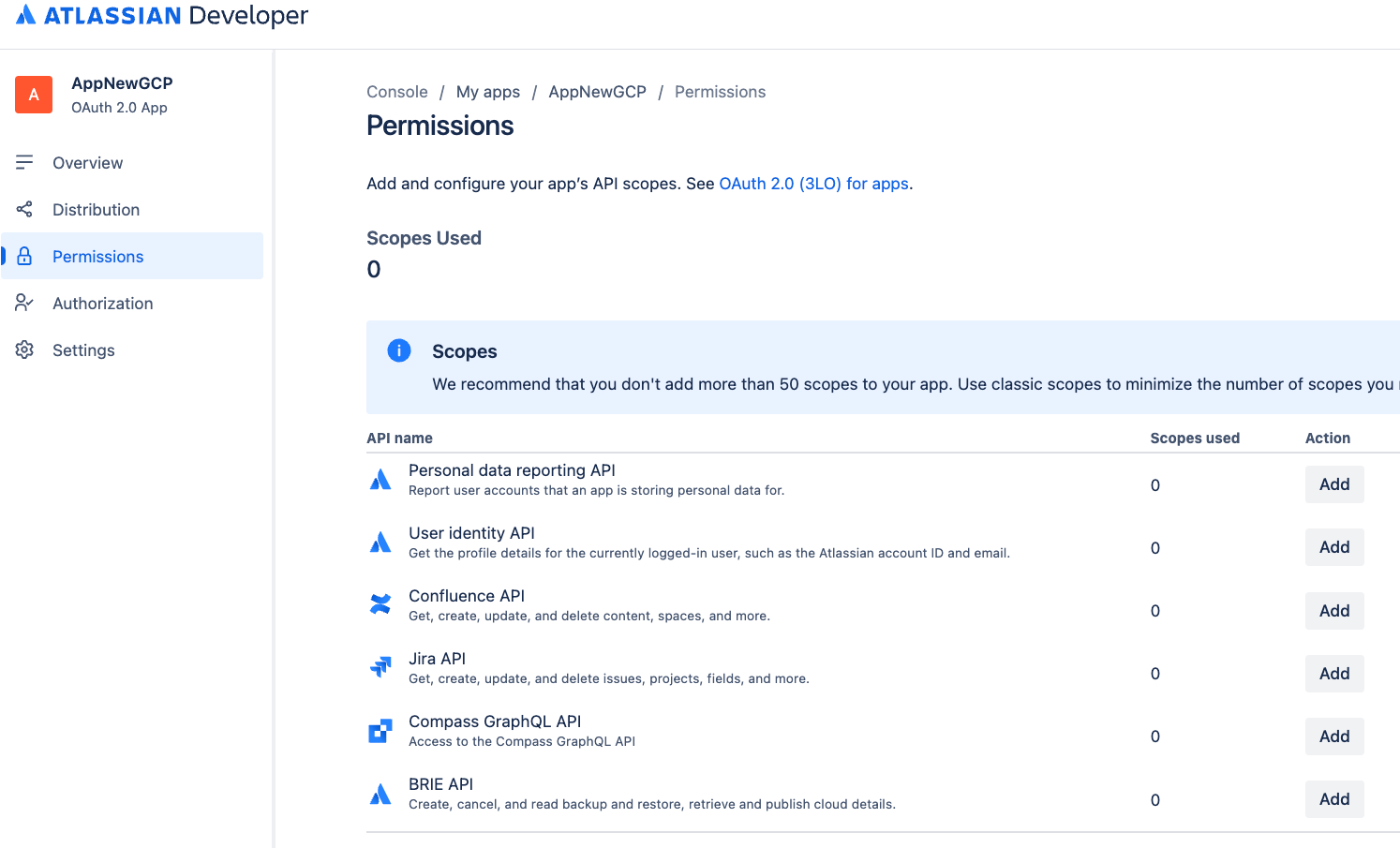

En la página de la aplicación, haz clic en Permisos.

Seleccionar permisos Ve a API de Jira y haz clic en Añadir.

Haz clic en Configurar.

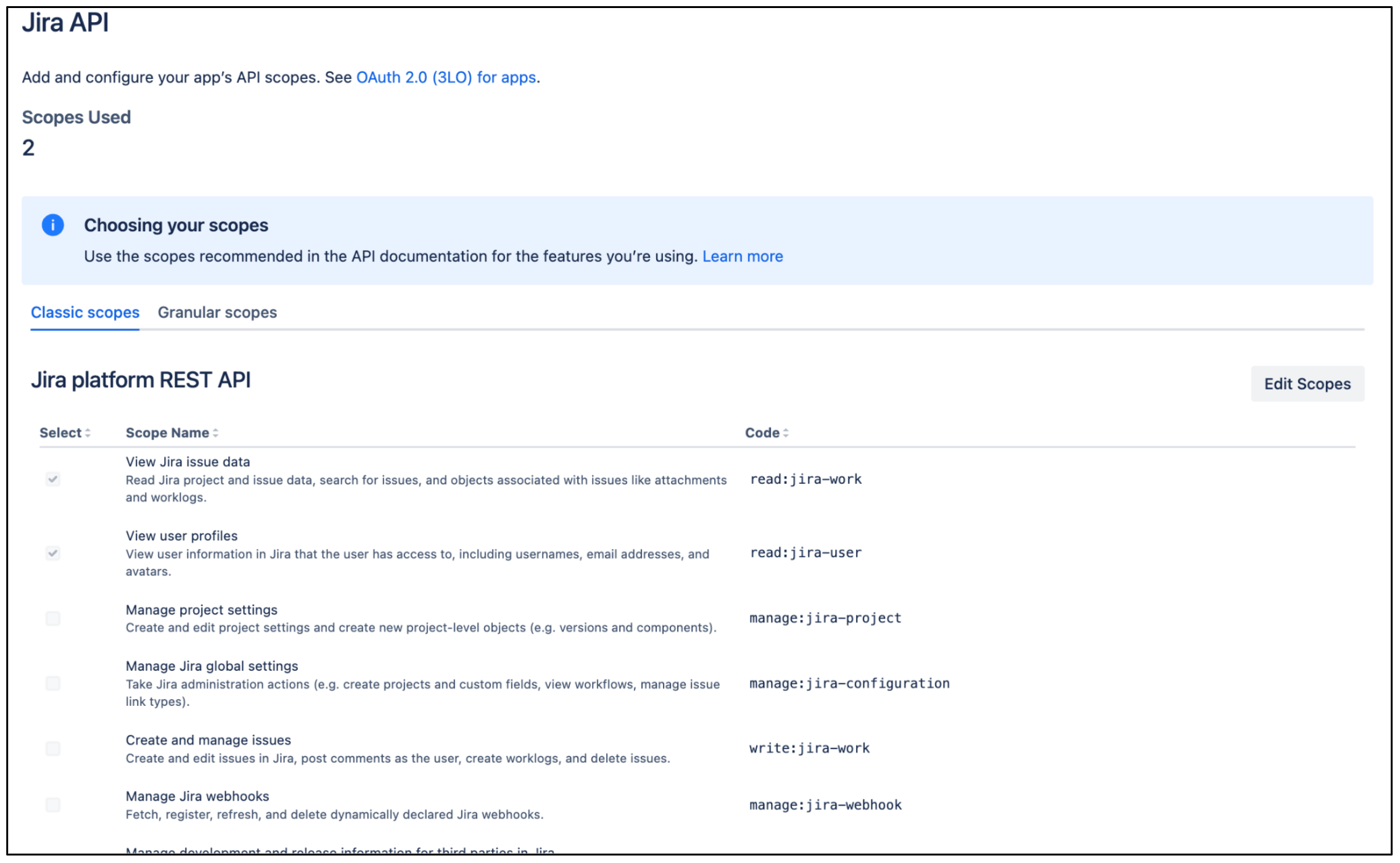

Ve a la pestaña Scopes clásicos.

Haz clic en Editar ámbitos y selecciona los siguientes permisos:

read:jira-userread:jira-work

Editar los ámbitos clásicos Confirma que los dos ámbitos estén seleccionados y, a continuación, guarda los cambios.

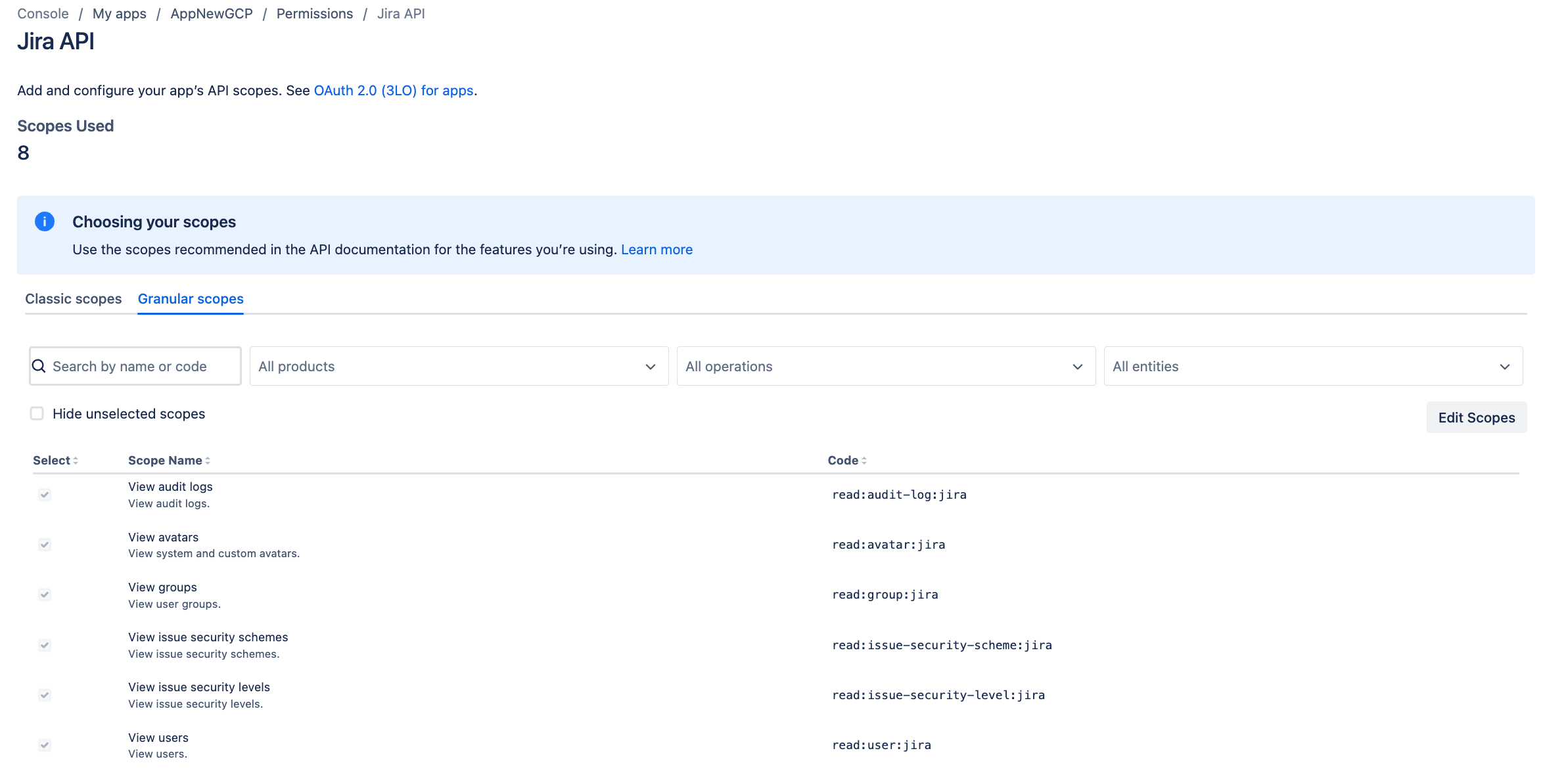

Vaya a la pestaña Ámbitos granulares.

Haz clic en Editar ámbitos y selecciona los siguientes permisos:

read:issue-security-level:jiraread:issue-security-scheme:jiraread:group:jiraread:user:jiraread:avatar:jiraread:audit-log:jira

Editar ámbitos detallados

Permisos mínimos

En las siguientes tablas se indican los permisos mínimos necesarios para crear un conector de Jira Cloud.

Ámbitos clásicos

| Permiso | Motivo de uso | Descripción |

|---|---|---|

| read:jira-work | Ingestión de datos | Permite que el conector lea los detalles de las entidades (incluidos los problemas, los archivos adjuntos, los comentarios y las propiedades). |

| read:jira-user | Aplicar listas de control de acceso (LCAs) | Permite que el conector lea los detalles de usuarios y grupos. |

Permisos detallados

| Permiso | Motivo de uso | Descripción |

|---|---|---|

| read:issue-security-level:jira | Aplicar LCAs | Permite aplicar ACLs a los problemas en función de sus niveles de seguridad específicos. |

| read:issue-security-scheme:jira | Aplicar LCAs | Permite aplicar listas de control de acceso a las incidencias en función de los esquemas de seguridad de incidencias asociados. |

| read:group:jira | Aplicar LCAs | Permite que el conector lea información de grupos para aplicar las listas de control de acceso relacionadas con la pertenencia a grupos. |

| read:user:jira | Aplicar LCAs | Permite que el conector lea la información del usuario para aplicar las listas de control de acceso relacionadas con los permisos de usuarios concretos. |

| read:avatar:jira | Aplicar LCAs | Permite que el conector lea información de usuarios y grupos para aplicar las LCAs. No se usa el avatar, pero forma parte de los permisos detallados que se incluyen en los grupos y los usuarios. |

| read:audit-log:jira | Monitorizar LCAs | Permite que el conector lea el registro de auditoría de Jira para verificar y monitorizar las listas de control de acceso. |

Obtener un ID de cliente y un secreto de cliente

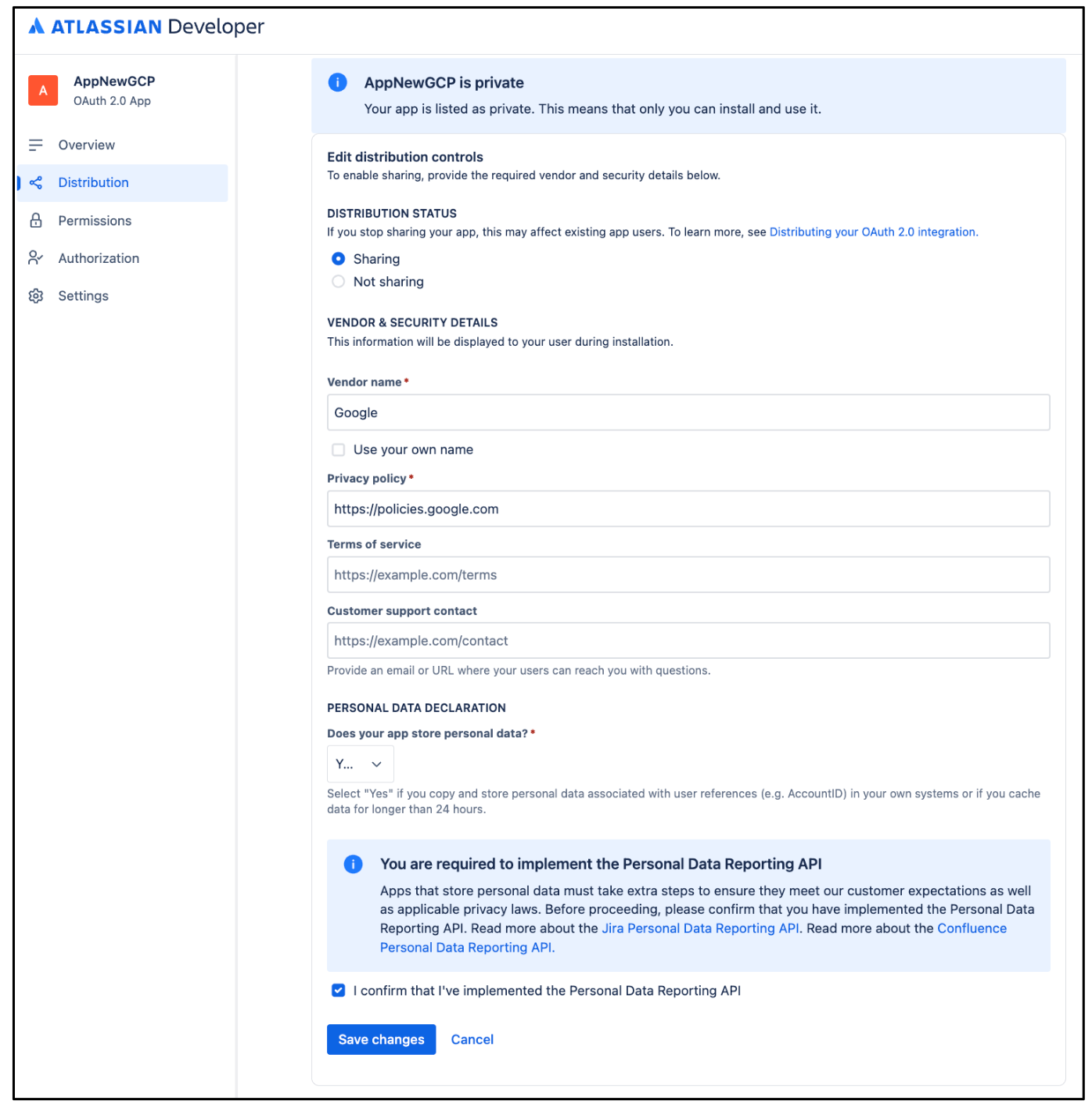

- Haga clic en Distribución y seleccione Editar.

- Selecciona Compartir para habilitar la edición de otros campos.

- Rellena los campos restantes:

- En Proveedor, escribe

Google. - En Política de Privacidad, introduce

https://policies.google.com. - En ¿Almacena su aplicación datos personales?, seleccione Sí.

- Marca la casilla Confirmo que he implementado la API de informes de datos personales. Para obtener más información, consulta la API de informes de datos personales.

Editar distribución

- En Proveedor, escribe

Haz clic en Guardar cambios.

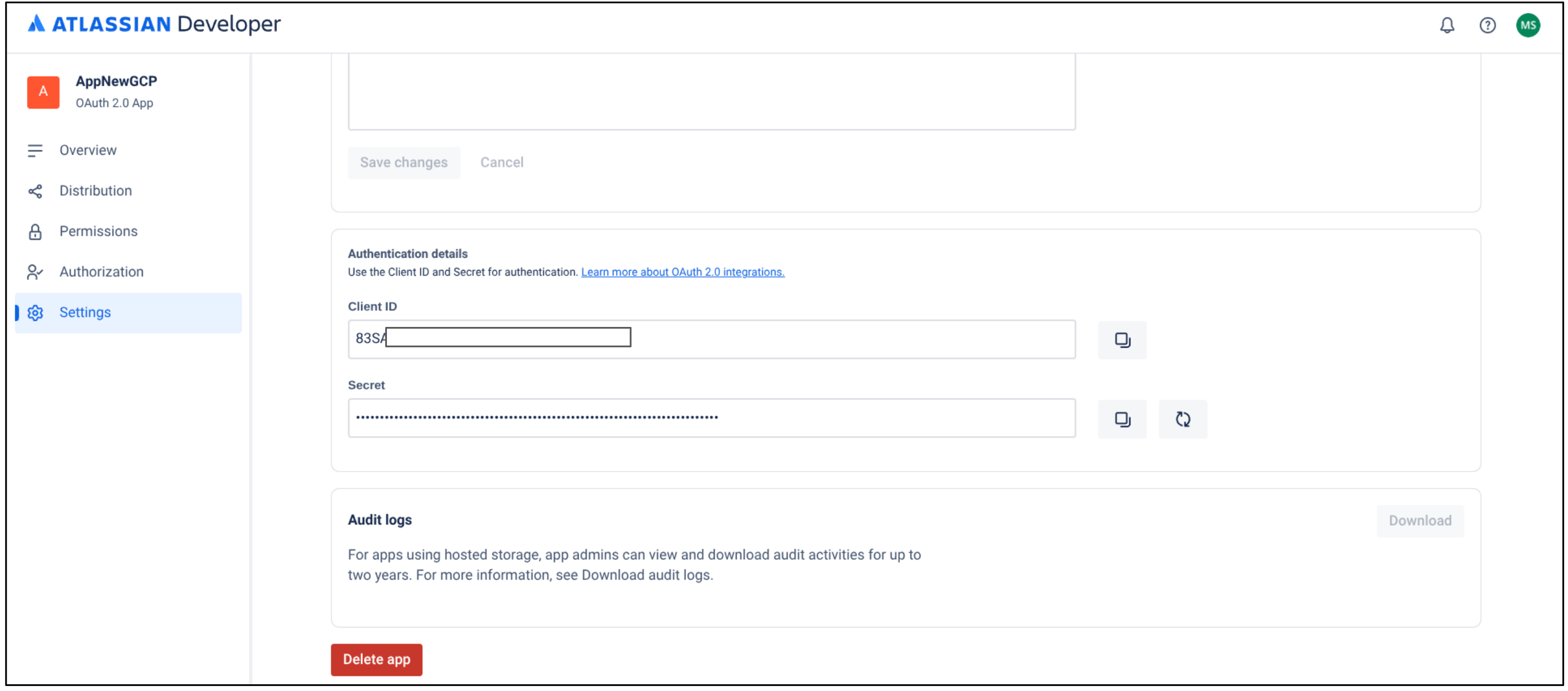

Haz clic en Configuración para copiar tu ID de cliente y tu secreto de cliente.

Copia tu ID de cliente y tu secreto de cliente

Obtener un ID y una URL de instancia

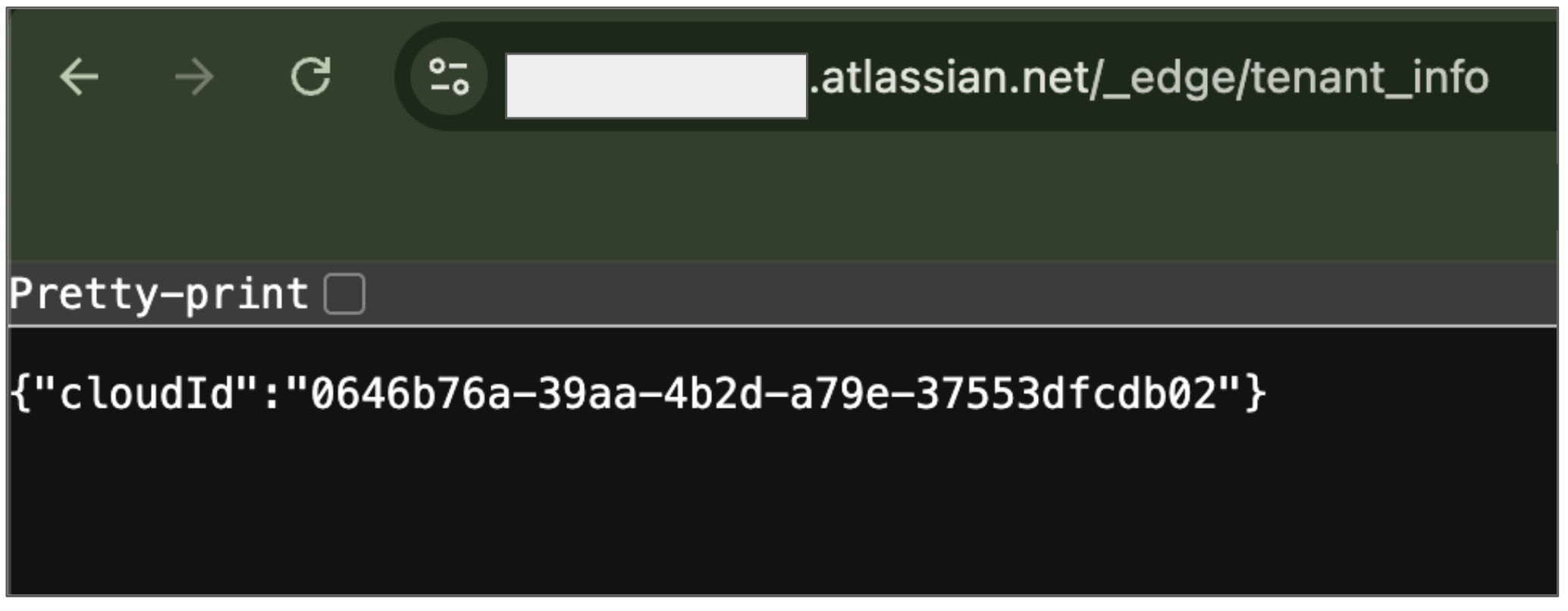

Obtén el ID de instancia:

- Abre una pestaña nueva, copia la URL de la instancia y añade

/_edge/tenant_infoa la URL de la instancia. Por ejemplo,https://YOUR_INSTANCE.atlassian.net/_edge/tenant_info. Ve al enlace para encontrar el valor de

cloudId. ElcloudIdes tu ID de instancia.

Obtener el ID de la instancia

- Abre una pestaña nueva, copia la URL de la instancia y añade

Obtén la URL de la instancia:

- Ve a atlassian.net e inicia sesión con tu cuenta de administrador.

- Selecciona la aplicación que quieras sincronizar. Por ejemplo, sincroniza la primera aplicación.

- Busca la URL de la instancia (el subdominio de la barra de direcciones).

Asignar roles de administrador

Para conceder el rol Editor de Discovery Engine al administrador de Jira en la Google Cloud consola, sigue estos pasos:

- En la Google Cloud consola, ve a la página Gemini Enterprise.

Ve a Gestión de identidades y accesos.

Busca la cuenta de usuario que tenga acceso de administrador en Jira y haz clic en el icono Editar .

Asigna el rol Editor de Discovery Engine al administrador.

Para asignar a un usuario el rol de administrador en Atlassian, sigue estos pasos:

Inicia sesión en Atlassian con una cuenta de administrador de la organización.

Haz clic en el icono de menú y selecciona tu organización. También puedes ir a admin.atlassian.com.

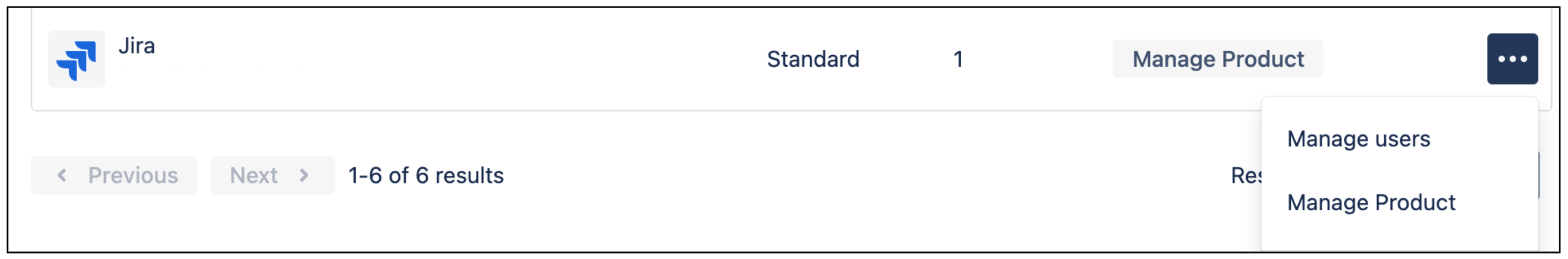

En la página Administrar, haga clic en el producto y seleccione el botón Gestionar usuarios.

Gestionar usuarios En Gestión de usuarios, haz clic en Grupos.

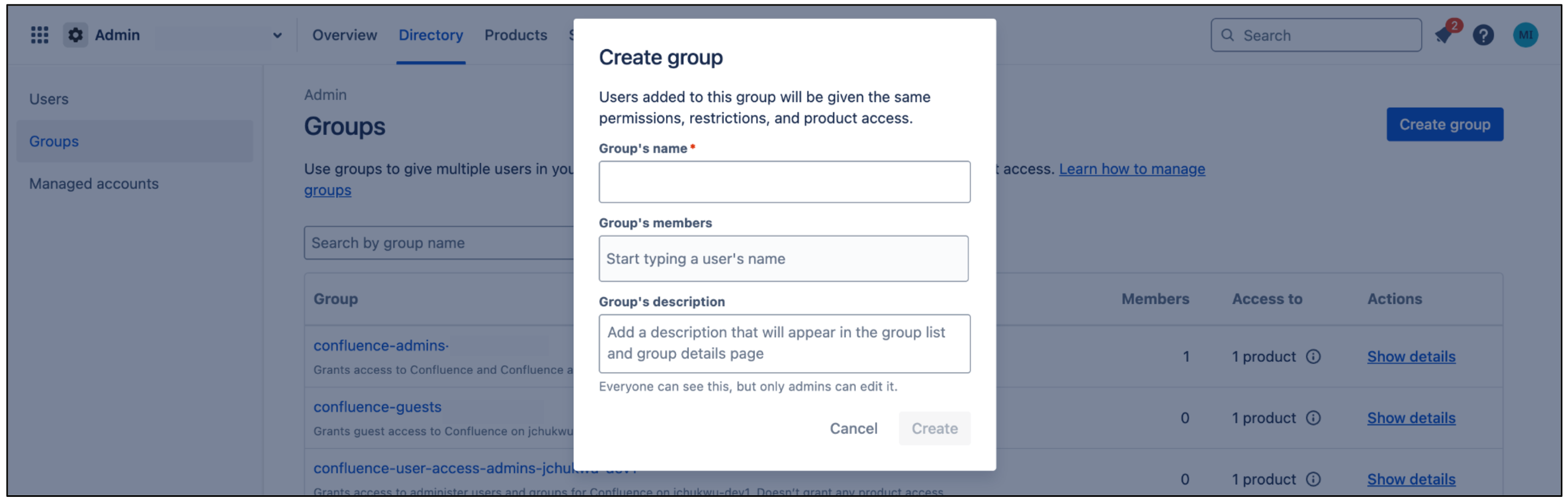

En la página Grupos:

- Haz clic en Crear grupo.

- Da un nombre al grupo.

Crear grupo

Este grupo recibe los permisos que necesita el conector. Los usuarios añadidos a este grupo heredan estos permisos.El conector usa este grupo para autenticarse y obtener documentos.

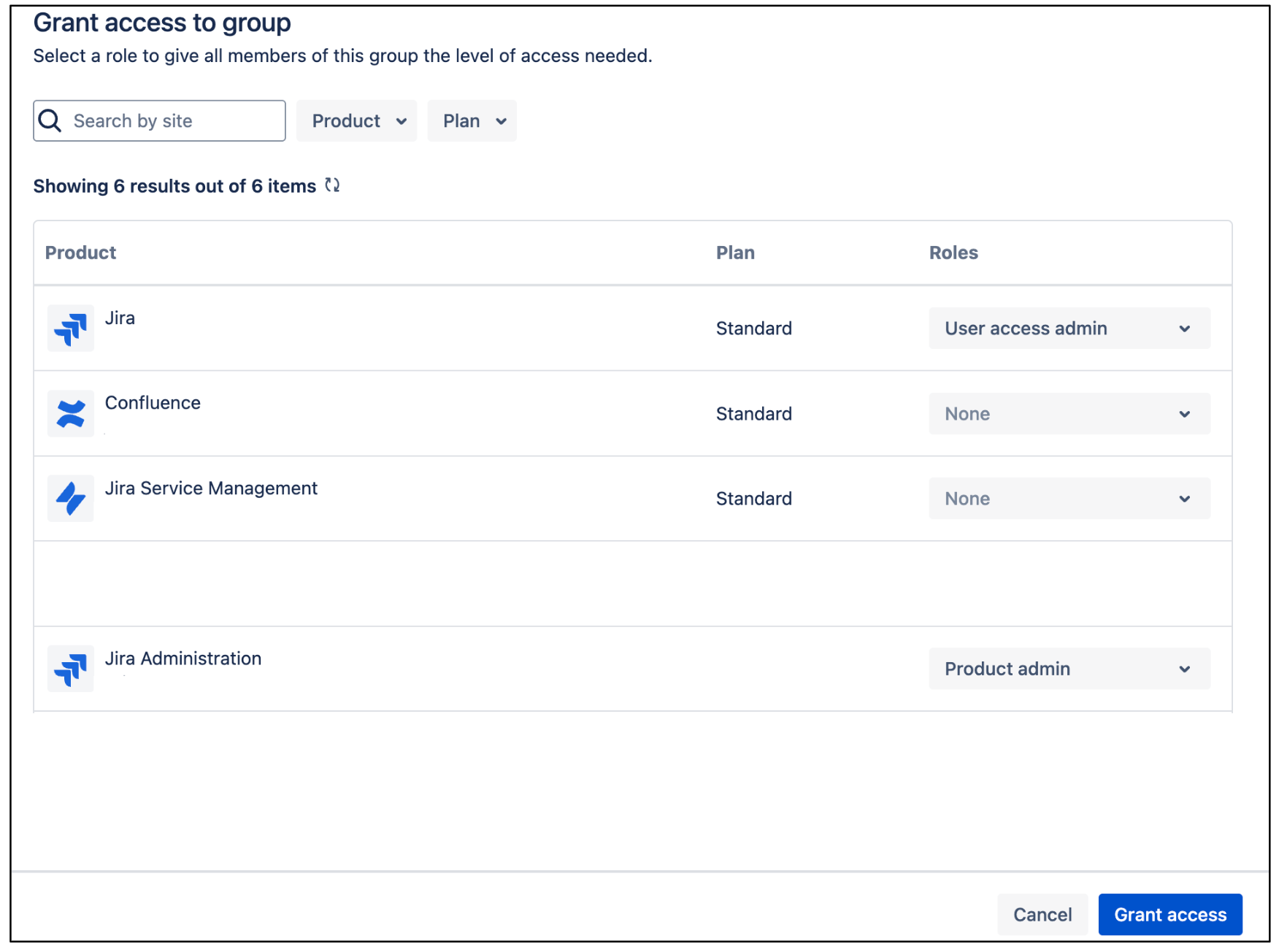

En la página del grupo, haga clic en Añadir producto.

Selecciona Administrador de acceso de usuario como rol de Jira.

Selecciona Administrador de producto como rol de administración de Jira.

Administrador de acceso de usuarios de Jira Haz clic en Conceder acceso.

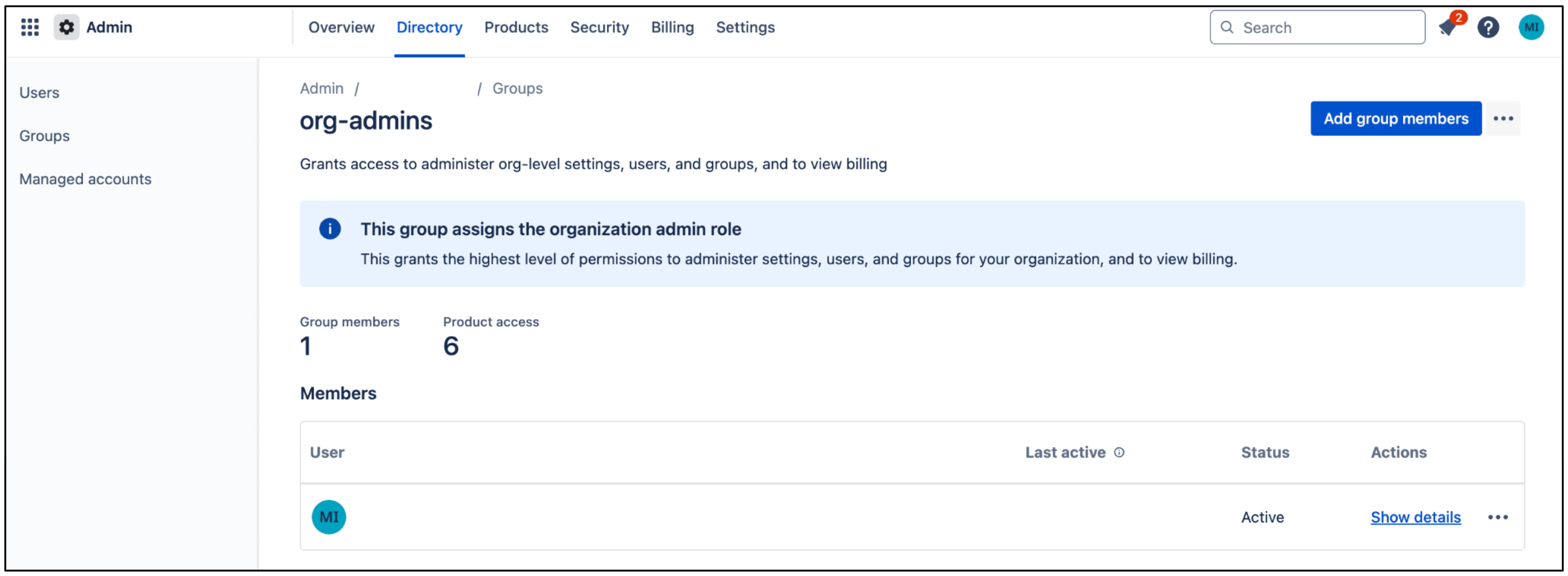

Haz clic en Añadir miembros del grupo para añadir una cuenta de usuario o miembros del grupo que el conector utilice para autenticarse y acceder a los recursos necesarios.

Añadir miembros a un grupo

Gestionar la visibilidad de los usuarios

Para que la dirección de correo del usuario sea visible para cualquier persona de la cuenta de Atlassian, sigue estos pasos:

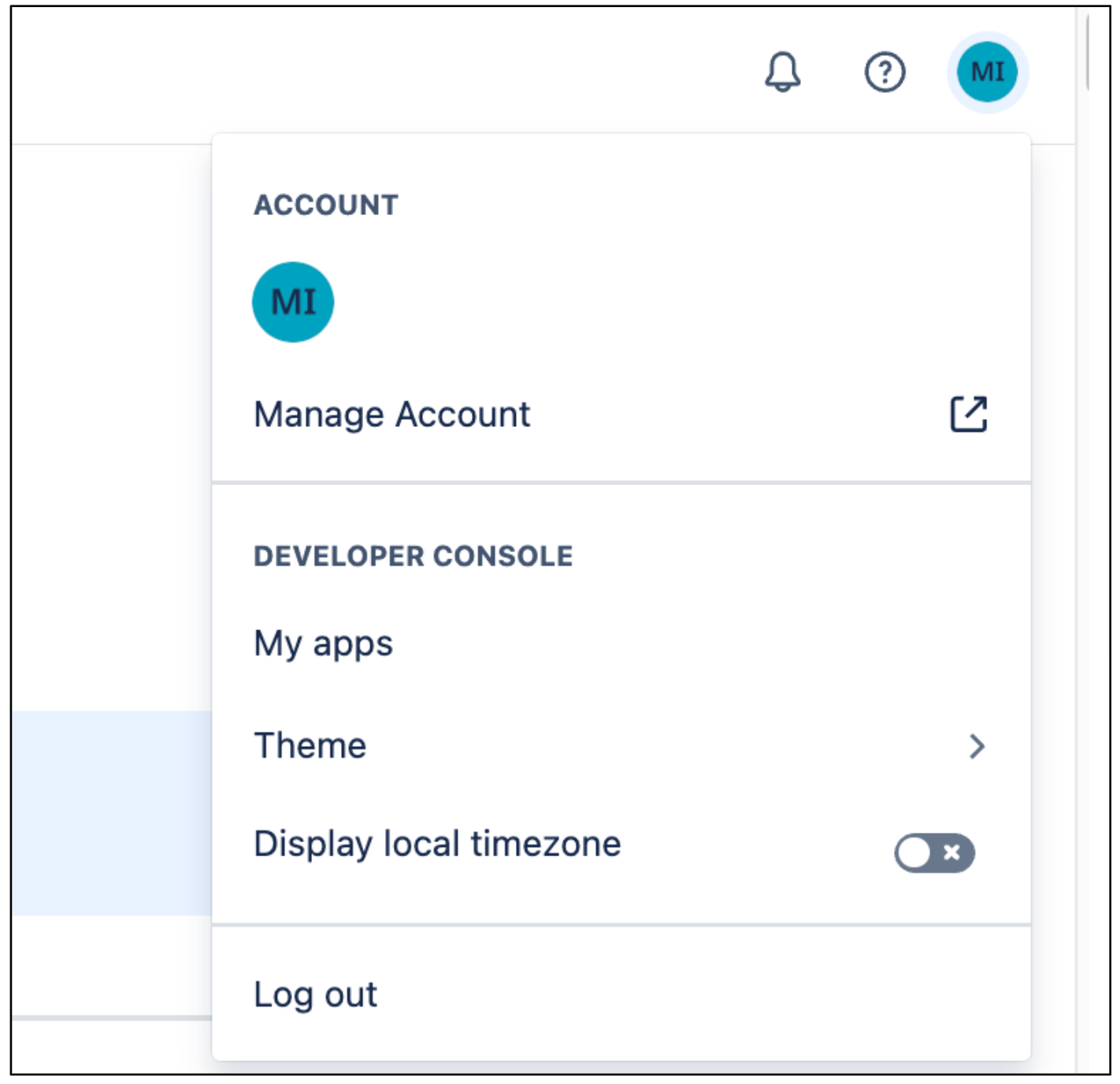

Inicia sesión en la consola de desarrolladores de Atlassian.

Haz clic en el icono de perfil y selecciona Consola de Google Play.

Haz clic en el icono de perfil de usuario y selecciona Gestionar cuenta.

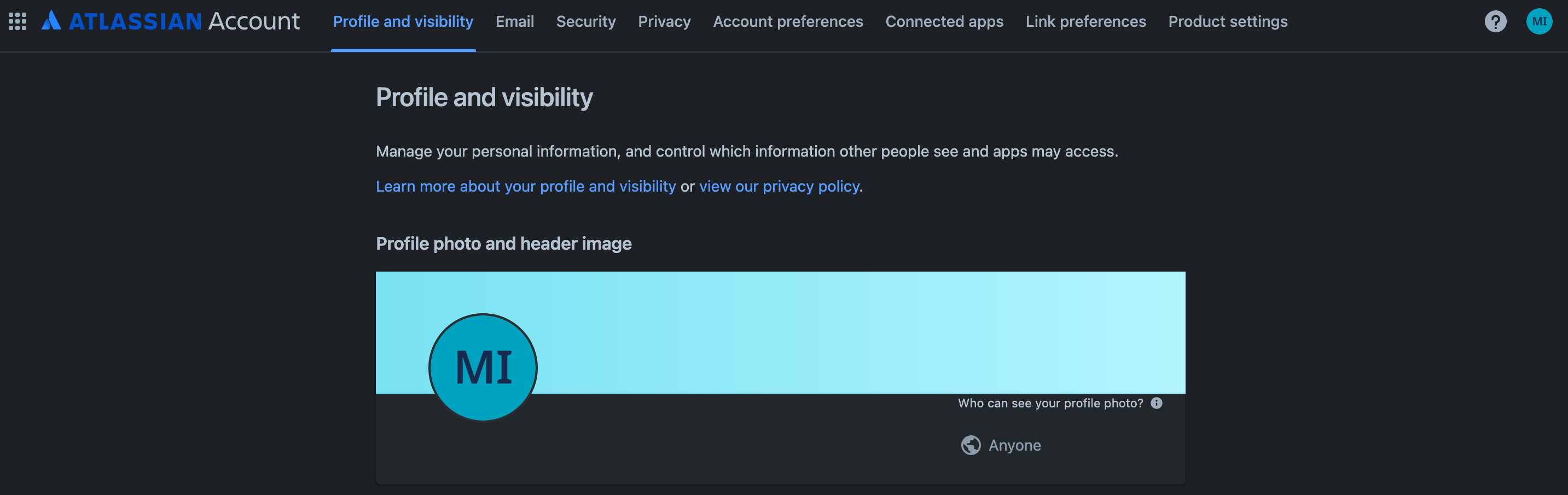

Gestionar cuenta Ve a Perfil y visibilidad.

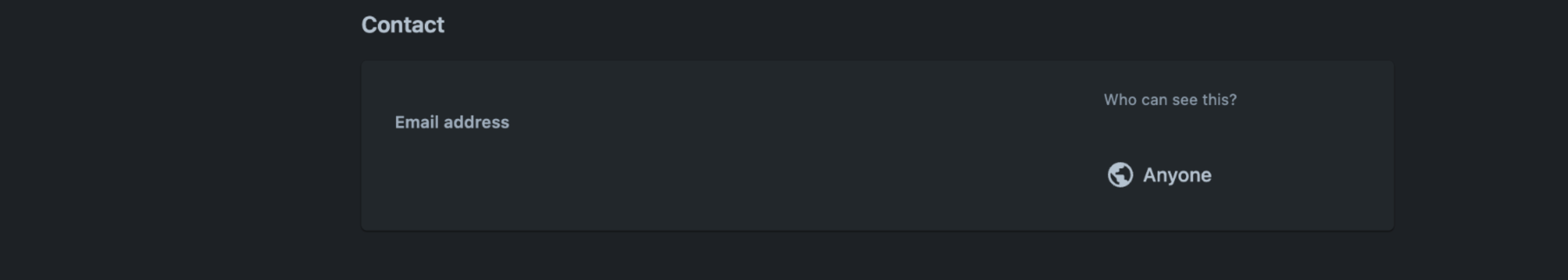

Perfil y visibilidad Ve a Contacto y selecciona Cualquier persona en Quién puede ver esto.

Contactar

Para que el correo del usuario sea visible para cualquier persona de Jira, sigue estos pasos:

Inicia sesión en Atlassian con tus credenciales de usuario.

Selecciona una aplicación de Jira.

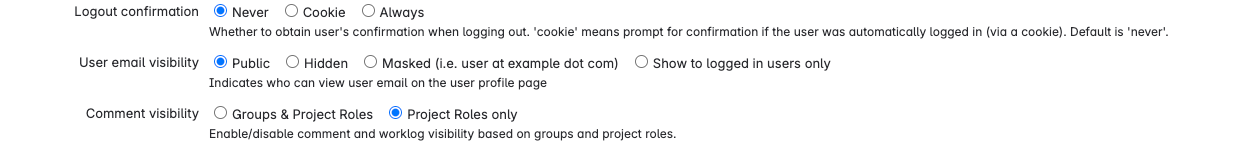

Haz clic en Configuración > Sistema.

En el panel de la izquierda, selecciona Configuración general.

Haz clic en Edit Settings (Editar configuración).

En Visibilidad del correo electrónico del usuario, selecciona Público.

Seleccionar la visibilidad del correo electrónico Haz clic en Actualizar.

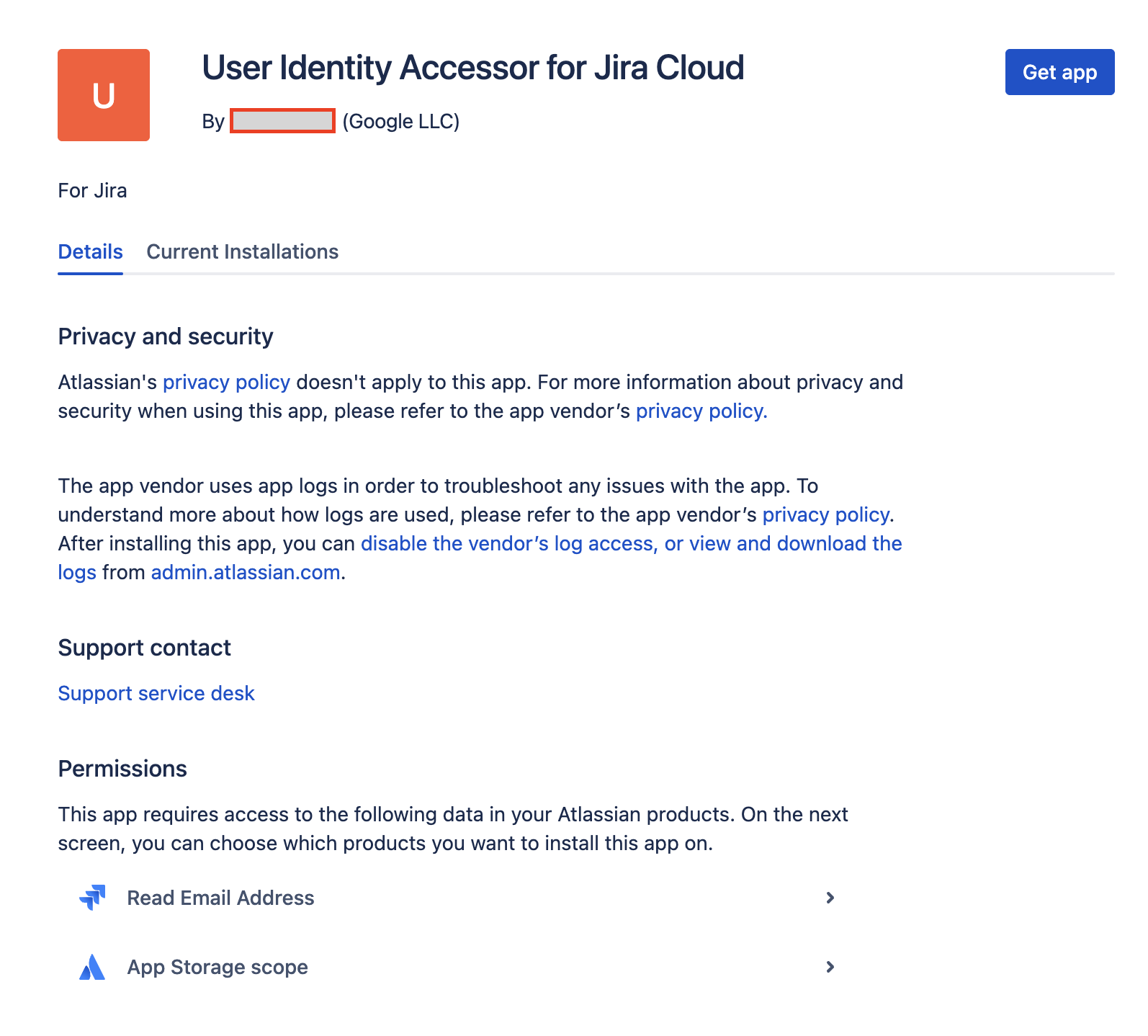

Instalar y configurar User Identity Accessor para Jira Cloud

Si las direcciones de correo de los usuarios no son accesibles públicamente de forma predeterminada debido a la configuración de privacidad de Jira Cloud, debes instalar la aplicación User Identity Accessor for Jira Cloud para recuperar de forma segura las direcciones de correo de los usuarios. Si las direcciones de correo de los usuarios ya son públicas, puede que no necesites instalar la aplicación. Para obtener más información sobre la visibilidad restringida de las direcciones de correo, consulta el artículo Gestionar la visibilidad de los usuarios.

Roles y permisos

Para instalar y configurar la aplicación User Identity Accessor for Jira Cloud, debes tener el rol de administrador adecuado y conceder los permisos necesarios a nivel de aplicación.

- Rol necesario: debes tener el rol

Jira Site administratorpara instalar y configurar la aplicación. - Permisos de las aplicaciones: debes conceder los siguientes permisos durante la instalación de la aplicación:

Read Email Address: permite que la aplicación obtenga de forma segura las direcciones de correo electrónico de los usuarios, incluso cuando la visibilidad del perfil esté restringida.App Storage scope: permite que la aplicación lea y escriba en su dispositivo de almacenamiento.

Instalar User Identity Accessor para Jira Cloud

Para instalar la aplicación User Identity Accessor for Jira Cloud en tu sitio de Jira Cloud, sigue estos pasos:

- Ve a Atlassian Developer Console.

Revisa los permisos Leer dirección de correo electrónico y Permiso de almacenamiento de la aplicación y haz clic en Obtener aplicación.

Revisar permisos y descargar la aplicación En la lista Selecciona un sitio en el que instalar esta aplicación, elige el sitio de Jira en el que quieras instalar la aplicación. En esta lista solo se muestran los sitios a los que tienes acceso de administrador.

Nota: Para instalar la aplicación, debes ser administrador de al menos un sitio de Jira.

Haz clic en Instalar para completar la instalación de la aplicación.

Configurar User Identity Accessor para Jira Cloud

Una vez que hayas instalado la aplicación User Identity Accessor for Jira Cloud, configura una clave de API que tu sistema externo (por ejemplo, tu conector de Jira Cloud) utilice para llamar de forma segura al activador web de la aplicación y obtener correos.

Acceder a la página de configuración

Para acceder a la página de configuración de la aplicación User Identity Accessor for Jira Cloud, sigue estos pasos:

- En tu instancia de Jira Cloud, haz clic en el icono Configuración ⚙️ del menú de navegación.

- Selecciona Aplicaciones en el menú.

- En la página Administración de aplicaciones, busca tu aplicación User Identity Accessor for Jira Cloud en la lista Gestionar aplicaciones.

Haz clic en Configurar o en el enlace asociado a tu aplicación. Se abrirá la página de configuración específica de la aplicación en Jira Cloud.

Configurar User Identity Accessor para la aplicación Jira Cloud

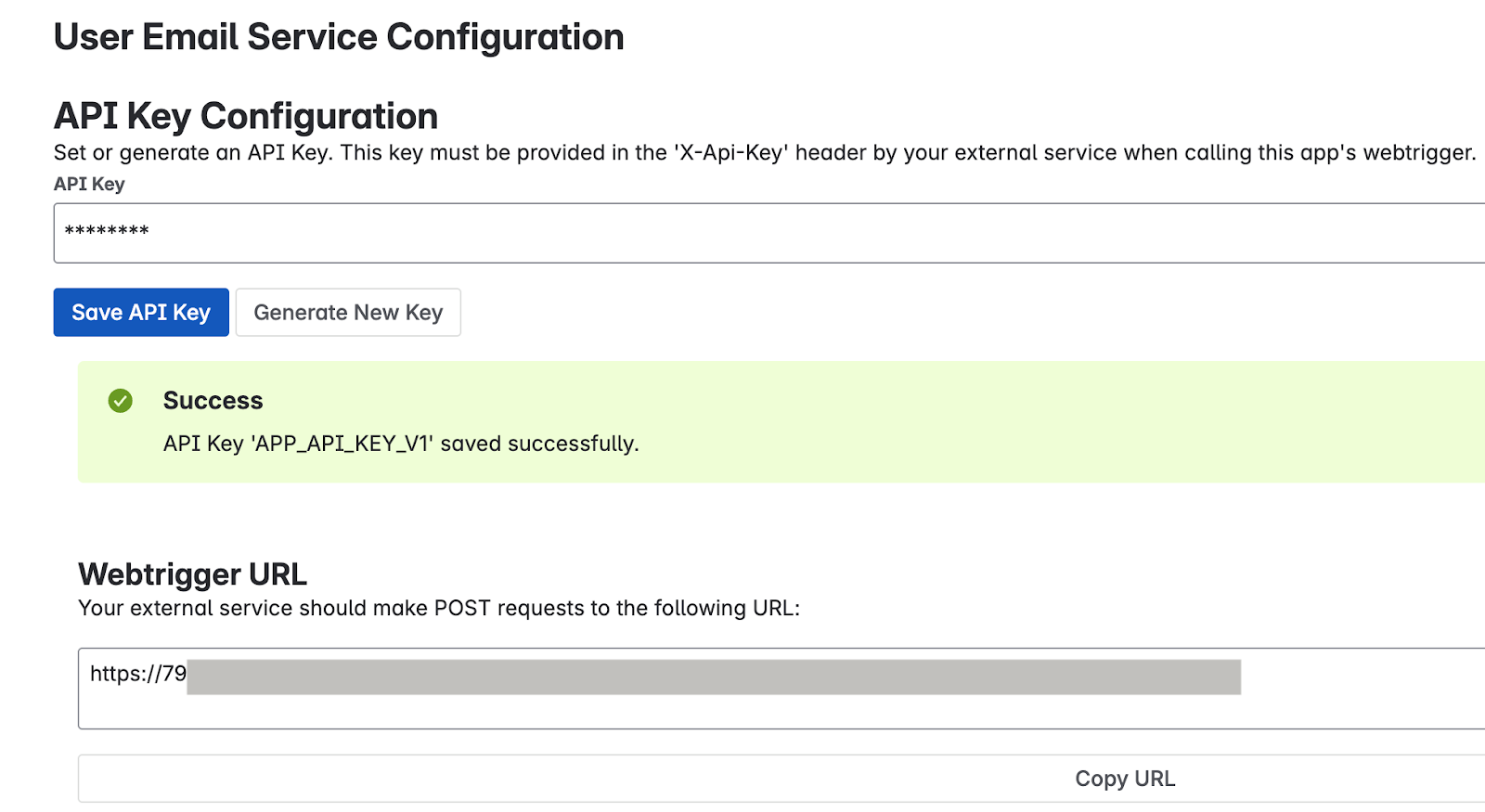

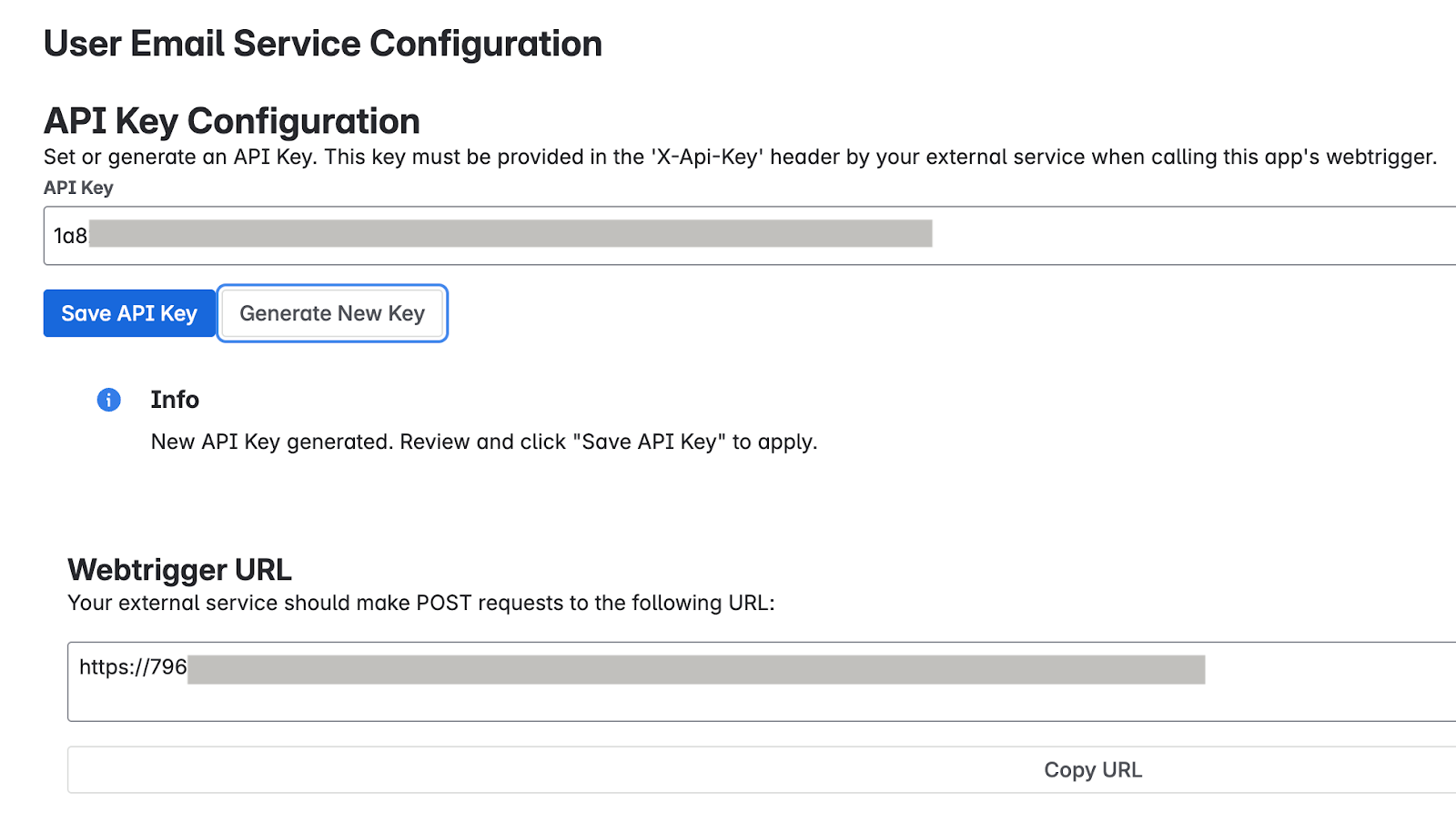

Configurar la clave de API

Para configurar la clave de API en la página de configuración, sigue estos pasos:

En la sección Configuración de la clave de API, especifica la clave secreta para autenticar las solicitudes al webtrigger de la aplicación. Puedes autenticar las solicitudes con cualquiera de los siguientes métodos:

Introduce tu propia clave: escribe o pega tu propia clave de API única y segura en el campo Clave de API. Usa una clave de al menos 20-30 caracteres que combine letras mayúsculas, minúsculas, números y símbolos.

Introduce tu propia clave Generar una clave: haz clic en el botón Generar clave. El sistema genera y muestra una clave aleatoria segura en el campo.

Generar una clave Importante: Copia inmediatamente la clave de API que se muestra en el campo. Por motivos de seguridad, es posible que no puedas volver a ver la clave completa después de guardarla o de salir de la página. Si la pierdes, tendrás que crear o generar una nueva.

Haz clic en Guardar clave de API. Aparecerá un mensaje de confirmación que indica que la clave se ha guardado de forma segura.

Probar la configuración de la aplicación

Verifica si la aplicación User Identity Accessor for Jira Cloud está configurada correctamente enviando una solicitud desde tu sistema externo y confirmando que las direcciones de correo electrónico de los usuarios se devuelven correctamente.

Obtener la URL del activador web

- En la página Administración de aplicaciones, busca la sección URL de Webtrigger, que muestra la URL única específica de tu sitio de Jira y de esta instalación de la aplicación:

- Tu sistema externo debe llamar a esta URL para solicitar correos de usuarios.

- La URL suele tener este aspecto:

http://uuid/domain.net/x1/randomId. Por ejemplo,https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/WEBTRIGGER_ID, dondeYOUR_INSTANCE_IDes el identificador de tu instancia de Jira Cloud yWEBTRIGGER_IDes el identificador único del endpoint de WebTrigger generado para tu aplicación.

- Haz clic en el botón Copiar URL o copia la URL completa.

Configurar el sistema externo

Configura el sistema externo que necesite obtener correos de usuarios de Jira con la clave de API y la URL del activador web que has obtenido en los pasos anteriores.

URL de endpoint: la URL de activador web que has copiado.

Método HTTP:

POSTEncabezados obligatorios:

- Content-Type:

application/json X-Api-Key:

YOUR_API_KEYSustituye

YOUR_API_KEYpor la clave de API que hayas configurado o generado en la sección Configurar la clave de API.

- Content-Type:

Comando curl de ejemplo

En este ejemplo se muestra cómo llamar al activador web User Identity Accessor for Jira Cloud, que acepta una matriz de IDs de cuenta y devuelve las direcciones de correo electrónico.

curl --location --request POST 'https://YOUR_INSTANCE_ID.hello.atlassian-dev.net/x1/ENDPOINT_PATH' \

--header 'X-Api-Key: YOUR-API-KEY' \

--header 'Content-Type: application/json' \

--data-raw '{

"accountIds": [

"ACCOUNT_ID_1",

"ACCOUNT_ID_2"

]

}'

Sustituye:

YOUR_INSTANCE_IDcon el ID de tu instancia de Jira CloudENDPOINT_PATHcon la ruta del endpoint de la APIYOUR_API_KEYcon la clave de API que hayas configurado o generado en la sección Configurar la clave de APIACCOUNT_IDcon los IDs de cuenta de Atlassian que quieras segmentar

Respuesta esperada

[{"accountId":"ACCOUNT_ID_1","emailAddress":"EMAIL_ADDRESS_1"},

{"accountId":"ACCOUNT_ID_2","emailAddress":"EMAIL_ADDRESS_2"}]

Sustituye:

ACCOUNT_ID_Xcon IDs de cuenta de Atlassian realesUSER_EMAIL_Xcon direcciones de correo de usuario devueltas por tu llamada a la API

Implementar prácticas recomendadas de seguridad

Para confirmar la seguridad de tu clave de API, sigue estas recomendaciones:

- Almacena la clave de API de forma segura en la configuración de tu conector Jira Cloud.

- Verifica que todas las comunicaciones con la URL del webhook se realicen a través de HTTPS. Este es el valor predeterminado de los webhooks de User Identity Accessor for Jira Cloud.

Compatibilidad con User Identity Accessor para Jira Cloud

Google ofrece asistencia para la aplicación User Identity Accessor for Jira Cloud, que puede incluir mantenimiento y actualizaciones periódicas para que la aplicación esté al día. Si tienes algún problema o alguna pregunta específica sobre la funcionalidad de la aplicación, ponte en contacto con el Google Cloud equipo de Asistencia. Para obtener más información, consulta el artículo Recibir asistencia de Cloud Customer Care.

Crear un almacén de datos de Jira Cloud

Consola

Para usar la Google Cloud consola y sincronizar datos de Jira Cloud con Gemini Enterprise, sigue estos pasos:

Inicia sesión en el sitio de Atlassian con las credenciales de administrador de la organización.

En la Google Cloud consola, ve a la página Gemini Enterprise.

En el menú de navegación, haga clic en Almacenes de datos.

Haz clic en Crear almacén de datos.

En la página Seleccionar una fuente de datos, desplázate o busca Jira Cloud para conectar tu fuente de terceros y haz clic en Seleccionar.

En la sección Authentication settings (Configuración de autenticación), introduce el Instance URI (URI de instancia), el Instance ID (ID de instancia), el Client ID (ID de cliente) y el Client secret (Secreto de cliente).

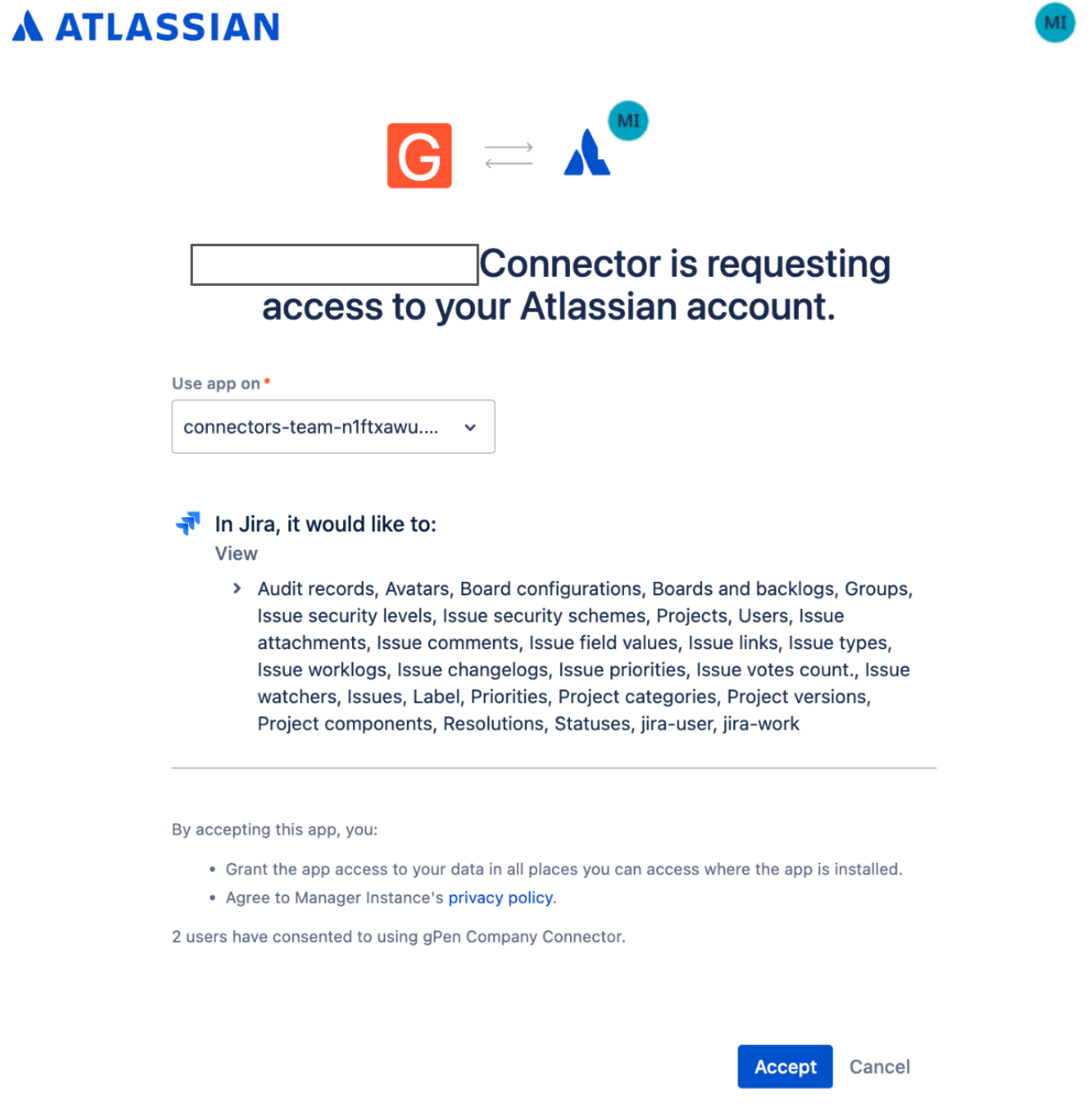

Haz clic en Login (Iniciar sesión).

Comprueba que has iniciado sesión como usuario administrador, selecciona el sitio en el que se usará la aplicación y haz clic en Aceptar.

Elige un sitio en el que usar la aplicación Haz clic en Continuar.

En la sección Opciones avanzadas:

Opcional. Para permitir un conjunto de direcciones IP estáticas en tu sistema, selecciona Habilitar direcciones IP estáticas para el registro.

En el campo Máximo de CPS, introduzca un número entero para definir el número máximo de consultas por segundo que se enviarán a su instancia de Jira Cloud. El valor predeterminado es 12 CPS.

En el campo URL de sincronización de identidades de Jira Forge, introduce la URL generada por la aplicación User Identity Accessor for Jira Cloud (Acceso a la identidad de usuario para Jira Cloud).

En el campo Jira Identity Sync Forge Client Secret (Secreto de cliente de Jira Identity Sync Forge), introduce el secreto de cliente configurado en User Identity Accessor para Jira Cloud, que es la clave de API que has generado o creado en la sección Configurar la clave de API.

Haz clic en Continuar.

En la sección Entidades que se van a sincronizar, haga lo siguiente:

Selecciona las entidades que quieras sincronizar:

Problema

Attachment

Comentario

Registro de trabajo

Si quieres sincronizar proyectos específicos, sigue estos pasos:

- Haz clic en Filtrar.

- Para excluir entidades del índice, selecciona Excluir del índice. Para asegurarte de que se incluyan en el índice, selecciona Incluir en el índice.

- Introduce las claves del proyecto. Pulsa Intro después de cada clave de proyecto.

- Haz clic en Guardar.

Especifica filtros para incluir o excluir entidades. Haz clic en Continuar.

Selecciona la Frecuencia de sincronización para Sincronización completa y la Frecuencia de sincronización incremental para Sincronización de datos incremental. Para obtener más información, consulta Programaciones de sincronización.

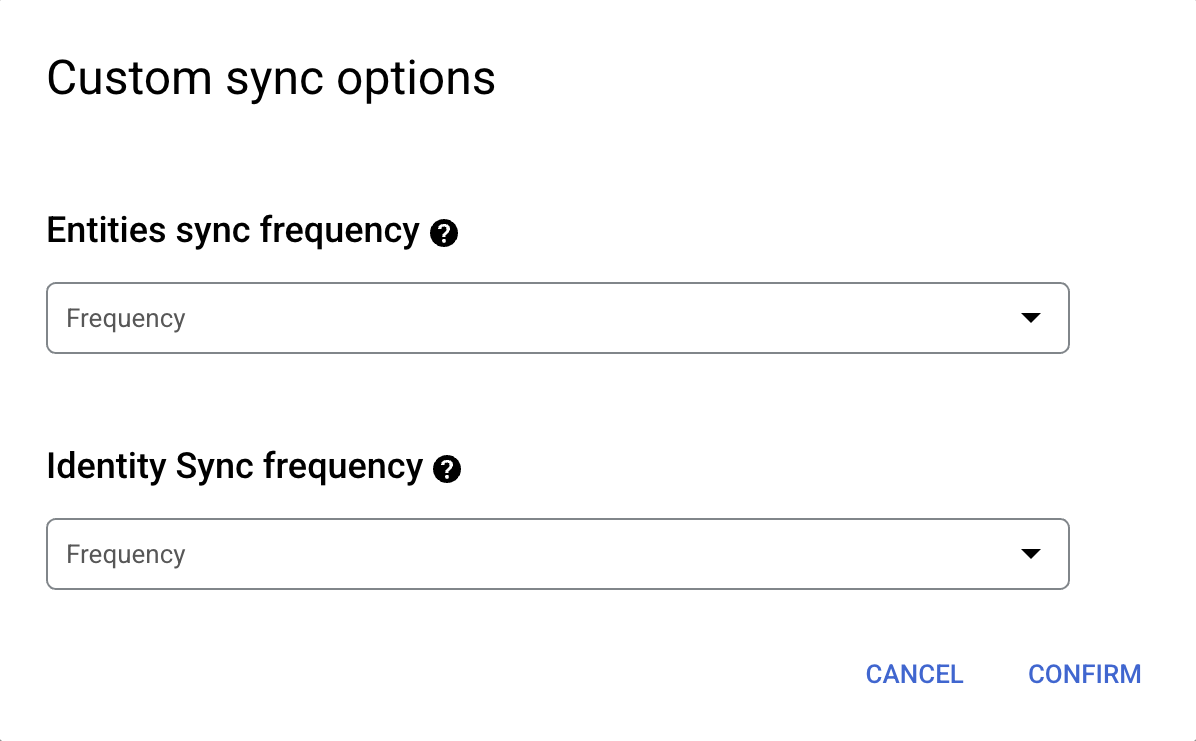

Si quieres programar sincronizaciones completas independientes de los datos de entidad y de identidad, despliega el menú de Sincronización completa y selecciona Opciones personalizadas.

Configurar programaciones independientes para la sincronización completa de entidades y la sincronización completa de identidades. Haz clic en Continuar.

En la sección Configurar el conector de datos, haga lo siguiente:

Selecciona una región para tu almacén de datos. No podrás cambiar la región más adelante. Para obtener más información sobre las multirregiones, consulta Ubicaciones de Gemini Enterprise.

Escriba el nombre del conector de datos. Puedes cambiar el nombre más adelante.

Opcional. Para cambiar el ID del conector de datos después de introducir el nombre, haga clic en Editar y cambie el valor. No puedes cambiar el ID del conector de datos después de crear el almacén de datos.

Haz clic en Crear. Gemini Enterprise crea tu almacén de datos y lo muestra en la página Almacenes de datos.

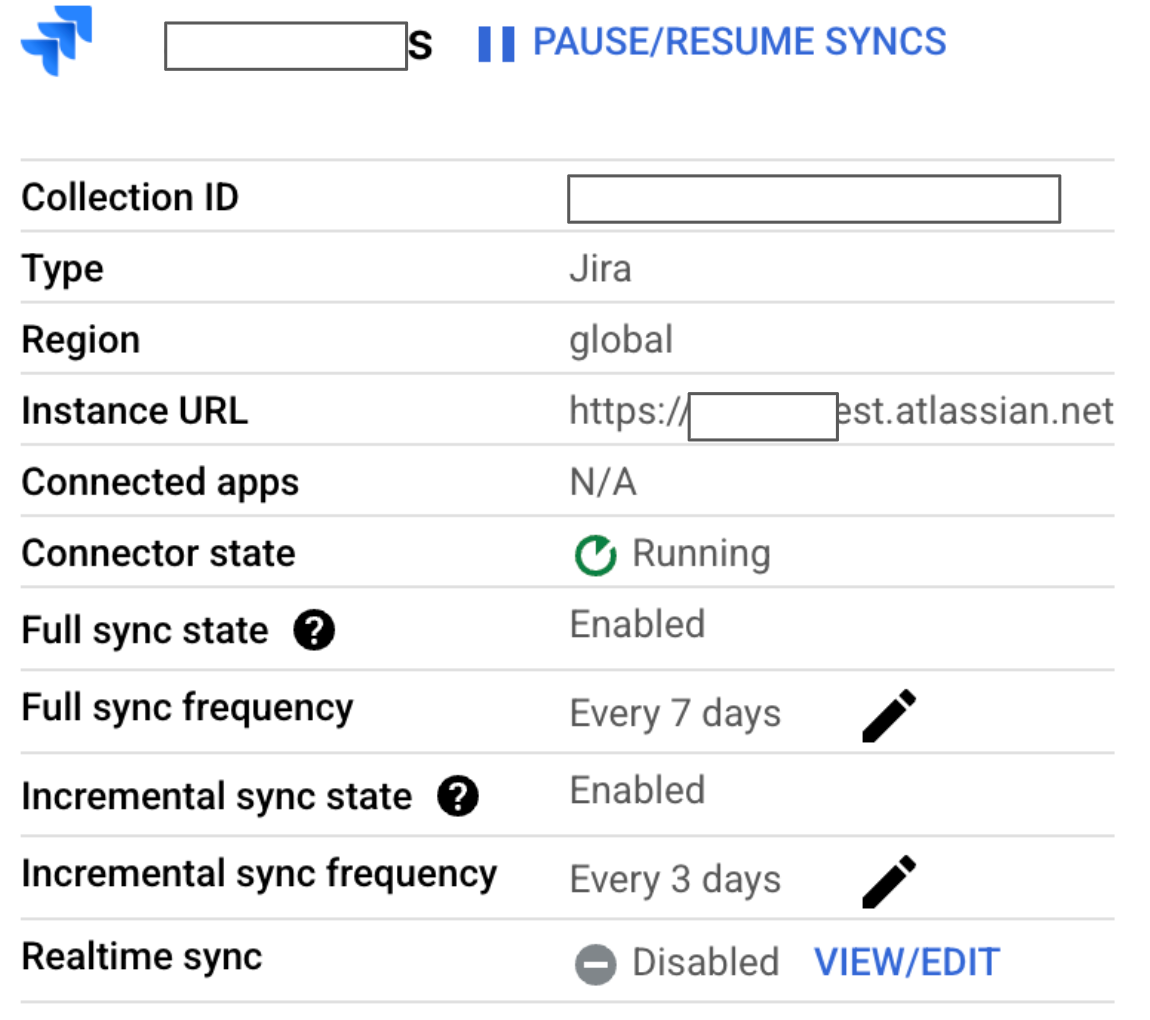

Para comprobar el estado de la ingestión, vaya a la página Almacenes de datos y haga clic en el nombre del almacén de datos para ver los detalles en la página Datos. El estado del conector cambia de Creando a En ejecución cuando empieza a sincronizar datos. Cuando se complete la ingestión, el estado cambiará a Activo para indicar que la conexión a la fuente de datos se ha configurado y que se está esperando la siguiente sincronización programada. En función del tamaño de los datos, la ingestión puede tardar varios minutos o varias horas.

Para obtener información detallada sobre las cuotas, incluidos los límites predeterminados y las instrucciones para solicitar cuotas más altas, consulta la página Cuotas y límites.

Habilitar la sincronización en tiempo real

La sincronización en tiempo real solo sincroniza las entidades de documentos y no los datos relacionados con las entidades de identidad. En la siguiente tabla se muestran los eventos de documento que se admiten con la sincronización en tiempo real.

| Entidades de Jira | Crear | Actualizar | Eliminar | Cambios en los permisos |

|---|---|---|---|---|

| Problemas | ||||

| Registros de trabajo | ||||

| Proyectos | ||||

| Comentarios | ||||

| Archivos adjuntos |

Para habilitar la sincronización en tiempo real de un conector de fuente de datos de Jira Cloud, sigue estos pasos:

Generar una URL de webhook

- Ve a la página de Gemini Enterprise y, en el menú de navegación, haz clic en Almacenes de datos.

- Selecciona un almacén de datos de Jira Cloud.

Haz clic en Ver o editar en la fila Sincronización en tiempo real.

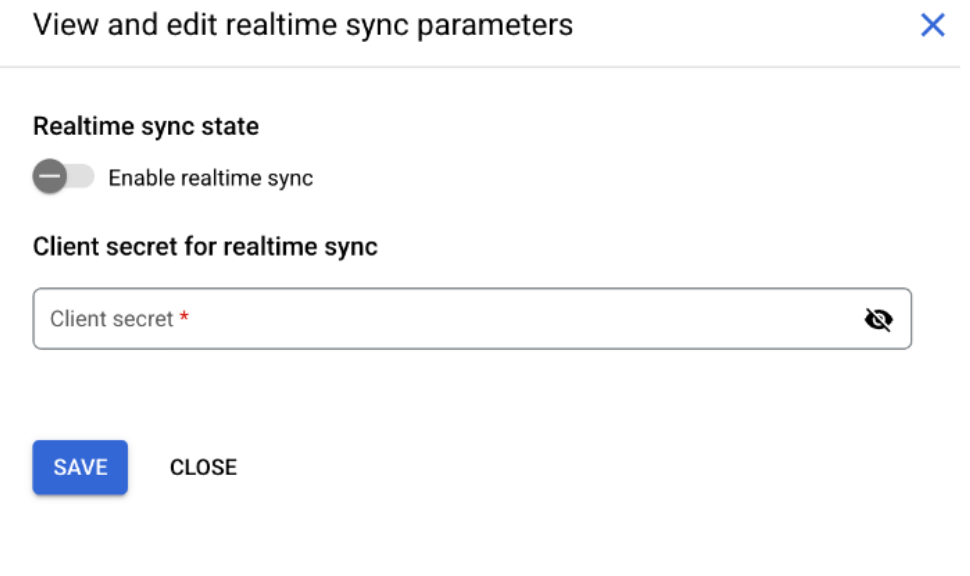

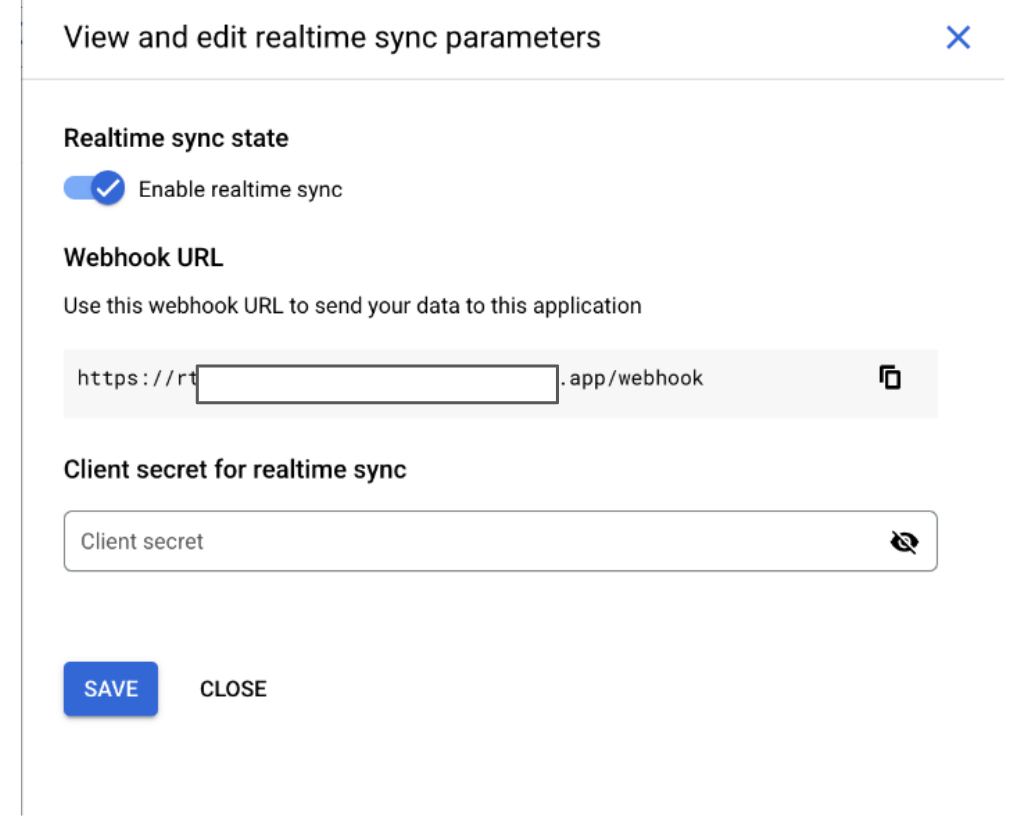

Sincronización en tiempo real : estado inhabilitado En el cuadro de diálogo Ver y editar parámetros de sincronización en tiempo real, haz lo siguiente:

- Para activar la sincronización en tiempo real, haz clic en el interruptor Habilitar sincronización en tiempo real.

- Introduce un valor en el campo Secreto de cliente y cópialo. Necesitarás este valor de nuevo cuando crees un webhook en la consola de administración de Jira.

- Haz clic en Guardar.

Habilitar sincronización en tiempo real

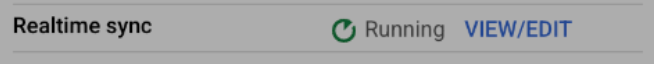

Cuando el estado de Sincronización en tiempo real cambie a

Running, haz clic en Ver o editar.

Sincronización en tiempo real : estado de ejecución En el cuadro de diálogo Ver y editar parámetros de sincronización en tiempo real, haz lo siguiente:

- Copia la URL del webhook.

- Haz clic en Cerrar.

Copiar URL del webhook

Crear un webhook

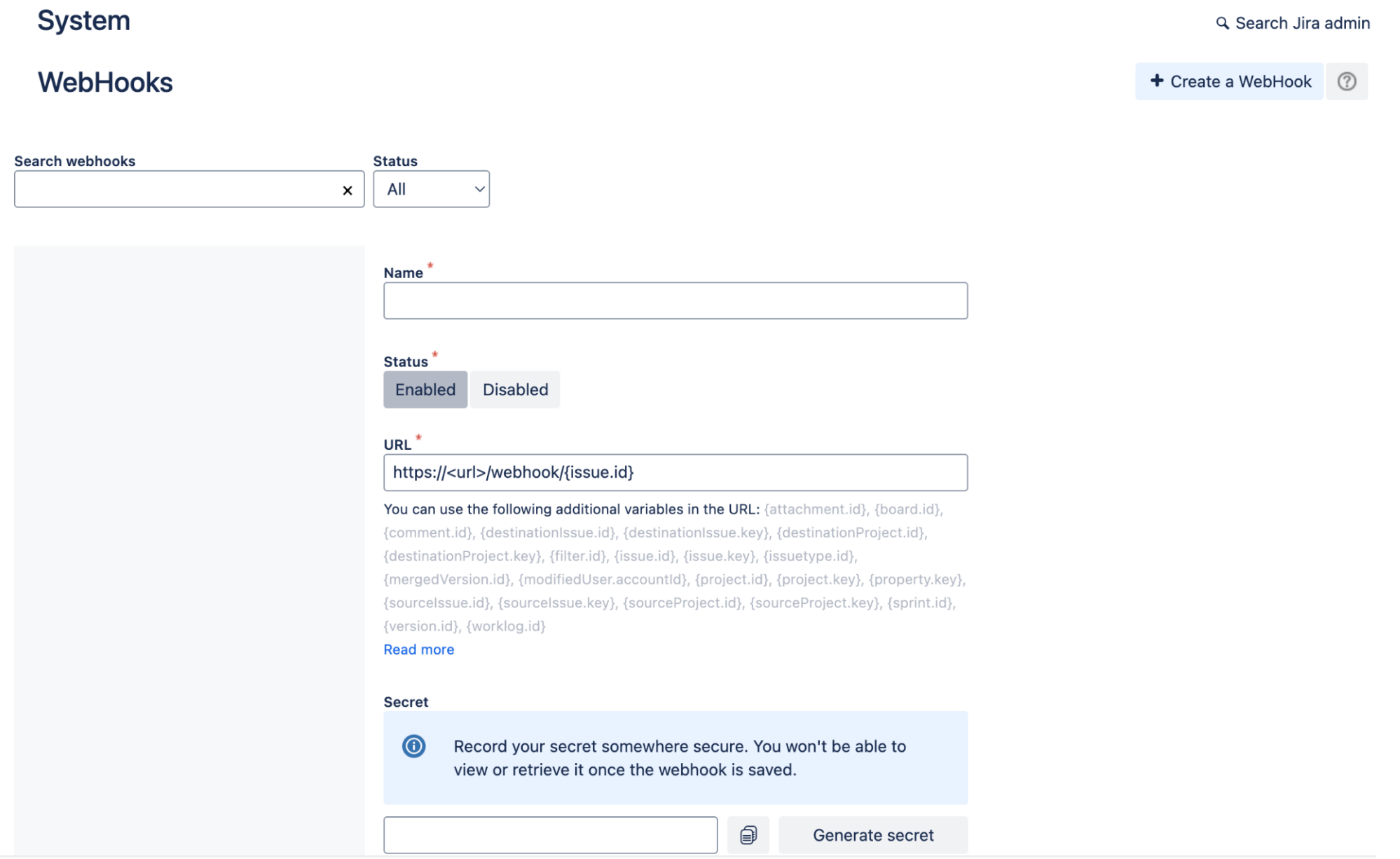

- Inicia sesión en la consola de administración de Jira.

- Haz clic en Configuración y selecciona Sistema.

- En el panel Ajustes del sistema, selecciona Webhooks.

- Haz clic en Crear un webhook. Para obtener información sobre los webhooks, consulta Webhooks.

- Introduce un nombre para el webhook.

- Selecciona el Estado como

Enabled. - En el campo URL, pega la URL copiada de Gemini Enterprise y añade

/{issue.id}. En el campo Secreto, introduce el mismo valor que has introducido al generar una URL de webhook en Gemini Enterprise.

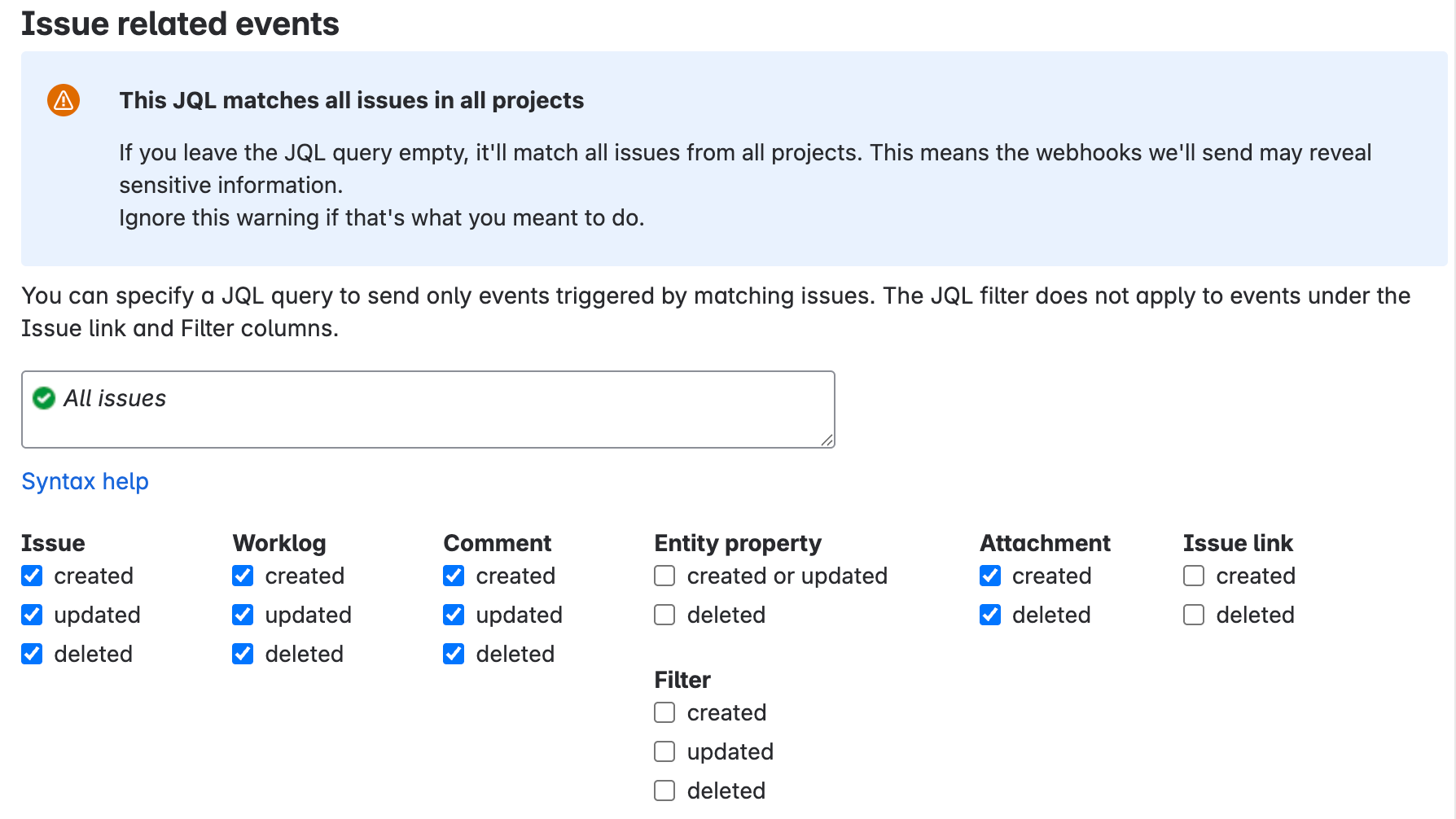

Webhooks En la sección Eventos relacionados con el problema, selecciona las siguientes opciones:

Entidades Creado Actualizado Eliminado Problema Sí Sí Sí Registro de trabajo Sí Sí Sí Comentario Sí Sí Sí Archivo adjunto Sí No Sí

Eventos relacionados con el problema En la sección Eventos relacionados con el proyecto, marca las casillas created, updated y deleted de la entidad Project.

Haz clic en Crear.

Mensajes de error

En la siguiente tabla se describen los mensajes de error habituales, sus descripciones y las posibles soluciones al conectar Jira Cloud con Gemini Enterprise.

| Código de error | Mensaje de error | Descripción | Solución de problemas |

|---|---|---|---|

| JIRA_INVALID_AUTH_1 | No se ha podido configurar OAuth. | Se ha producido un problema en una llamada de actualización de token, posiblemente relacionado con las credenciales, el gestor de secretos o la conectividad. | Los detalles de la excepción se proporcionan en el mensaje de error completo. Estas son algunas de las posibles causas y soluciones:

|

| JIRA_INVALID_AUTH_2 | Error de autenticación. | El conector no puede autenticarse con Jira Cloud porque la cuenta de usuario no tiene suficiente acceso a la API. | Vuelve a autenticar el almacén de datos con las credenciales de administrador. |

| JIRA_MISSING_PERMISSION_1 | Los usuarios que no son administradores no tienen autorización para obtener los esquemas de seguridad de incidencias. | Una cuenta de usuario sin privilegios de administrador ha intentado recuperar los esquemas de seguridad de la incidencia. | Concede los permisos de administrador necesarios a la cuenta de usuario. |

| JIRA_MISSING_PERMISSION_2 | Los usuarios que no son administradores no pueden obtener esquemas de permisos. | Una cuenta de usuario sin privilegios de administrador ha intentado obtener esquemas de permisos. | Concede los permisos de administrador necesarios a la cuenta de usuario. |

| JIRA_MISSING_PERMISSION_3 | Problema al obtener los permisos del proyecto. | Una cuenta de usuario sin privilegios de administrador ha intentado obtener los detalles del proyecto. | Concede los permisos de administrador necesarios a la cuenta de usuario. |

| JIRA_IO_CONNECTION | Problema al conectar con Jira. | El conector no se puede conectar a tu instancia de Jira Cloud, lo que indica que no se puede establecer o mantener la comunicación con el servidor de Jira. | Verifica la URL de Jira y comprueba tus credenciales de autenticación. Verifica que tu instancia de Jira esté operativa y que tu token de API o tus permisos de OAuth concedan los permisos necesarios. |

| JIRA_INVALID_INSTANCE_ID | No se han podido obtener los detalles necesarios de tu instancia de Jira. Comprueba el ID de instancia de Jira. El ID de instancia de Jira debe ser un UUID. | El sistema no puede obtener los detalles necesarios de tu instancia de Jira porque el ID de instancia de Jira Cloud proporcionado no es válido. El ID de instancia de Jira debe ser un UUID. | Asegúrate de que el ID de instancia que has introducido es un UUID correcto. |

Limitaciones conocidas

En el caso de los datos no estructurados, cada tipo de contenido multimedia tiene restricciones diferentes. Para obtener más información, consulta el artículo Preparar datos para fuentes de datos personalizadas.

En el caso de los datos estructurados, el tamaño de cada documento no debe superar los 500 KB.

No se pueden conceder permisos de

Browse projectni de nivel de seguridad a los roles de aplicación que tengan roles específicos y no vacíos.No se admiten los permisos de documentos determinados por campos personalizados de usuario o de grupo.

Jira Cloud no permite aplicar restricciones a los niveles de registro de trabajo.

Jira Cloud no indexa los archivos PDF adjuntos que superen las 2000 páginas.

Los archivos adjuntos añadidos a comentarios privados no heredan las restricciones de acceso (ACLs) de los comentarios.

Solo se obtienen los 20 comentarios anteriores de un problema en Jira Cloud.

No se pueden ingerir tablas de sprints.

El modelo de gestión de usuarios antiguo no se admite para la integración con Jira Cloud. Solo se admite el modelo de gestión de usuarios centralizada. Para obtener más información, consulta la guía de consolidación de organizaciones de Atlassian.

Pasos siguientes

Para adjuntar tu almacén de datos a una aplicación, crea una aplicación y selecciona tu almacén de datos siguiendo los pasos que se indican en Crear una aplicación.

Para ver una vista previa de cómo se muestran los resultados de búsqueda después de configurar tu aplicación y tu almacén de datos, consulta Vista previa de los resultados de búsqueda.

Para habilitar las alertas del almacén de datos, consulta Configurar alertas para almacenes de datos de terceros.