En este documento, se describen los conceptos básicos de Endpoint Verification.

Endpoint Verification permite que los administradores de seguridad o los profesionales de operaciones de seguridad protejan Google Cloud, las apps y los recursos locales, y las apps de Google Workspace.

La verificación de extremos forma parte de Google Cloud Chrome Enterprise Premium y está disponible para todos los clientes deGoogle Cloud, Cloud Identity, Google Workspace para empresas y Google Workspace para empresas.

Cuándo usar Endpoint Verification

Usa la Endpoint Verification cuando quieras una descripción general de la postura de seguridad de los dispositivos que se usan para acceder a los recursos de tu organización, como laptops y computadoras de escritorio.

Como administrador de seguridad o profesional de operaciones de seguridad, tu objetivo es gestionar un acceso seguro a los recursos de tu organización. Los empleados de tu organización pueden usar los dispositivos de la empresa o sus dispositivos personales no administrados para acceder a los recursos de la organización. Cuando se instala Endpoint Verification en los dispositivos que acceden a los recursos de tu organización, recopila y informa la información del inventario de dispositivos. Puedes usar esta información del inventario de dispositivos para administrar el acceso seguro a los recursos de tu organización.

Cuando se combina con las otras ofertas de Chrome Enterprise Premium, Endpoint Verification ayuda a aplicar un control de acceso detallado en tus recursos de Google Cloud .

Cómo funciona Endpoint Verification

Endpoint Verification consiste en una extensión de Chrome que recopila y, además, informa información del inventario de dispositivos mediante la sincronización constante con Google Cloud. Endpoint Verification crea un inventario de dispositivos con el navegador Chrome que acceden a los datos de tu organización.

Por ejemplo, después de que se implementa Endpoint Verification en los dispositivos que se usan para acceder a los recursos de Google Cloud , Endpoint Verification propaga información sobre esos dispositivos. Como administrador, puedes revisar la información del dispositivo, como el estado de encriptación, el SO y otros detalles, y usar esta información para administrar el control de acceso.

Para obtener más información, consulta Atributos del dispositivo que recopila la verificación de extremos.

Cómo funciona la verificación de extremos con Access Context Manager

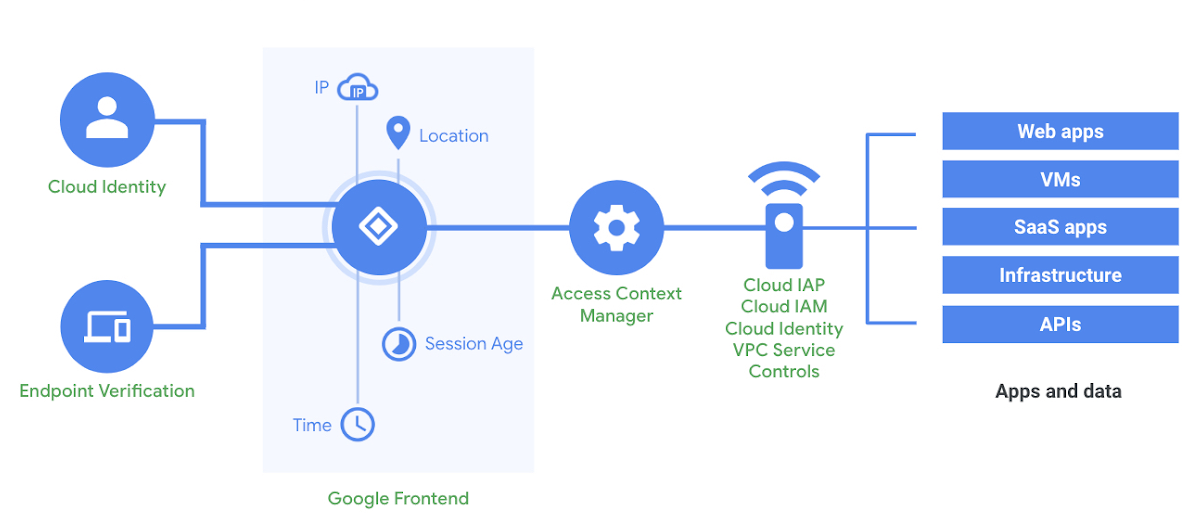

Access Context Manager, que forma parte de Google Cloud Chrome Enterprise Premium, permite que los administradores de seguridad o los profesionales de operaciones de seguridad definan un control de acceso detallado y basado en atributos para proyectos y recursos en Google Cloud y recursos en Google Workspace.

Access Context Manager hace referencia a los atributos del dispositivo que recopila Endpoint Verification para aplicar un control de acceso detallado con niveles de acceso.

En el siguiente diagrama, se muestra cómo funciona la verificación de extremos con Access Context Manager:

Cómo funciona Endpoint Verification con clientes externos

En las integraciones de Chrome Enterprise Premium y clientes externos, los clientes externos, como CrowdStrike y Microsoft Intune, recopilan información del dispositivo en tiempo real. Endpoint Verification se comunica con estos clientes externos para recopilar la información de sus dispositivos y ponerla a disposición de Access Context Manager.

Access Context Manager hace referencia a los atributos del dispositivo que recopilan Endpoint Verification y los clientes externos para aplicar un control de acceso detallado con niveles de acceso.

En el siguiente diagrama, se muestra cómo funcionan la verificación de extremos y los clientes externos con Access Context Manager:

¿Qué sigue?

- Guía de inicio rápido: Configura la verificación de extremos en tus dispositivos

- Atributos del dispositivo que recopila Endpoint Verification

- Implementa la Verificación de extremos