Auf dieser Seite wird beschrieben, wie Sie ein Projekt erstellen. Weitere Informationen zu Projekten finden Sie in der Dokumentation zu Google Distributed Cloud Air Gapped unter Projektübersicht.

Als Plattformadministrator anmelden

Zum Erstellen eines Projekts benötigen Sie ein Konto mit den erforderlichen Berechtigungen. Achten Sie darauf, dass Sie die Schritte unter Plattformadministratorkonto einrichten ausgeführt haben, um dem Administratorkonto die erforderlichen Rollen zuzuweisen, und stellen Sie mit diesem Konto eine Verbindung zur Instanz her.

Projekt erstellen

So erstellen Sie ein Projekt in Ihrer GDC Sandbox-Instanz: Diese Schritte enthalten einige spezifische Werte, die Sie beim Erstellen eines Projekts in Ihrer GDC Sandbox-Instanz verwenden müssen.

- Klicken Sie im Navigationsmenü auf Projekte.

- Klicken Sie auf Projekt hinzufügen.

- Geben Sie im Feld Projektname einen Projektnamen ein. Notieren Sie sich den von Ihnen angegebenen Projektnamen, da er in Befehlen verwendet wird. Dieser Name wird beispielsweise als

namespace-Parameter fürkubectl-Befehle verwendet. - Optional: Konfigurieren Sie die Netzwerkfunktionen Ihres Projekts. Deaktivieren Sie das Kästchen Schutz vor Datenexfiltration aktivieren, um den gesamten Egress-Traffic zu anderen Projekten in Ihrer Organisation zu aktivieren.

- Klicken Sie auf Erstellen.

- Um zu prüfen, ob das neue Projekt verfügbar ist, wird in der Konsole die Meldung

Project PROJECT_NAME successfully createdangezeigt.

Weitere Informationen zum Erstellen von Projekten finden Sie in der Dokumentation zu Google Distributed Cloud Air Gapped unter Projekt erstellen.

Plattformadministrator zum Projekt hinzufügen

- Warten Sie 30 Sekunden und aktualisieren Sie die Seite, um Ihr Projekt auf der Seite „Projekte“ zu sehen.

- Klicken Sie in der Projektliste auf den Projektnamen.

- Klicken Sie im Bereich „Projektzugriff“ auf Zur Identitäts- und Zugriffsverwaltung.

- Klicken Sie auf Mitglied hinzufügen.

- Wählen Sie in der Liste Identitätsanbieter die Option fake-oidc-provider aus.

- Klicken Sie in der Liste Member type (Mitgliedstyp) auf User (Nutzer).

- Geben Sie im Feld Nutzername oder Gruppenalias

platform-admin@example.comein. - Wählen Sie in der Liste Rolle die Option Projekt-IAM-Administrator aus.

- Klicken Sie auf Hinzufügen. Der Plattformadministrator wird dem Projekt hinzugefügt und in der Nutzerliste als

fop-platform-admin@example.comangezeigt . - Wenn Sie eine weitere Projektrolle hinzufügen möchten, suchen Sie den

fop-platform-admin@example.com-Nutzer in der Liste und klicken Sie auf > Rollen bearbeiten. Wenn Sie beispielsweise Berechtigungen für die Entwicklung generativer KI hinzufügen möchten, können Sie die folgenden Rollen hinzufügen:- Dashboard-Editor

- Harbor-Instanzadministrator

- KMS-Administrator

- MonitoringRule Editor

- Grafana-Betrachter für Projekte

- Global PNP

- Klicken Sie auf Speichern.

Wenn Sie während der Nutzung der GDC Sandbox in der Console, API oder CLI eine Fehlermeldung zu Berechtigungen sehen, kopieren Sie die Fehlermeldung, um die erforderliche Rolle zu ermitteln. Sehen Sie sich sowohl Identität & Zugriff als auch Projektzugriff an, um die gewünschten Rollenberechtigungen für Ihren Anwendungsfall zu finden und anzuwenden.

Weitere Nutzer hinzufügen

Optional: Erstellen Sie mit der GDC-Konsole weitere Nutzer mit detaillierteren Zugriffsberechtigungen.

- Klicken Sie auf Mitglied hinzufügen.

- Wählen Sie in der Liste Identitätsanbieter die Option fake-oidc-provider aus.

- Klicken Sie in der Liste Member type (Mitgliedstyp) auf User (Nutzer).

- Geben Sie im Feld Nutzername oder Gruppenalias Ihren Nutzernamen ein.

- Wählen Sie in der Liste Rolle die Rolle aus, die Sie dem Nutzer zuweisen möchten, z. B. Projektersteller.

- Klicken Sie auf Hinzufügen.

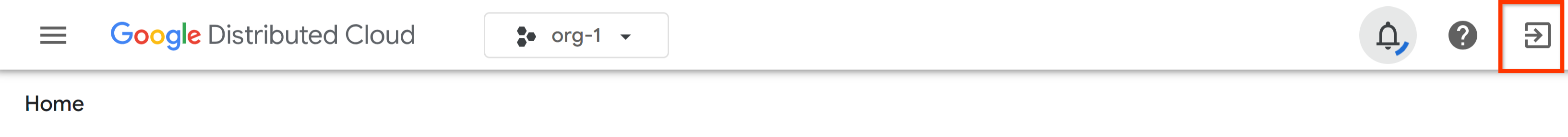

- Klicken Sie in der Menüleiste auf Abmelden, um zur Seite „Fake OIDC Provider“ zurückzukehren.

- Wählen Sie Benutzerdefinierter Nutzer aus.

- Geben Sie einen benutzerdefinierten Nutzernamen ein.

Klicken Sie auf Senden.

Cluster anhängen (optional)

Optional können Sie Ihrem Projekt einen Kubernetes-Cluster anhängen. Ihre Instanz enthält zwei Cluster für containerbasierte Arbeitslasten, user-vm-1 und user-vm-2, wie unter Mit Clustern arbeiten beschrieben.

Informationen zum Anhängen eines Clusters an Ihr Projekt finden Sie in der Distributed Cloud-Dokumentation unter Projekte an einen Cluster anhängen.

Nächste Schritte

Sie haben sich zum ersten Mal angemeldet, Nutzerrollen konfiguriert und ein Projekt erstellt. Weitere Informationen zu Rollendefinitionen finden Sie unter Identität und Zugriff verwalten. Sie können auch mit den folgenden Abschnitten fortfahren, um mit Ressourcen wie Containern und virtuellen Maschinen zu arbeiten.