En Compute Engine, puedes administrar los sistemas operativos que se ejecutan en tus máquinas virtuales (VM) mediante VM Manager.

Puedes habilitar VM Manager para VMs individuales o de un proyecto, o todos los proyectos de una organización o carpeta. Si quieres revisar los pasos necesarios a fin de configurar tus VMs para usar VM Manager, consulta Descripción general de la configuración.

Después de configurar VM Manager, puedes ver los registros de auditoría de las operaciones de API realizadas con la API de configuración del SO; consulta Visualiza los registros de auditoría de VM Manager.

Antes de comenzar

- Revisa las cuotas de configuración del SO del proyecto.

-

Si aún no lo hiciste, configura la autenticación.

La autenticación verifica tu identidad para acceder a los servicios y las APIs de Google Cloud . Para ejecutar código o muestras desde un entorno de desarrollo local, puedes autenticarte en Compute Engine seleccionando una de las siguientes opciones:

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

-

Instala Google Cloud CLI. Después de la instalación, inicializa Google Cloud CLI ejecutando el siguiente comando:

gcloud initSi usas un proveedor de identidad externo (IdP), primero debes acceder a gcloud CLI con tu identidad federada.

- Set a default region and zone.

REST

Para usar las muestras de la API de REST en esta página en un entorno de desarrollo local, debes usar las credenciales que proporciones a gcloud CLI.

Instala Google Cloud CLI. Después de la instalación, inicializa Google Cloud CLI ejecutando el siguiente comando:

gcloud initSi usas un proveedor de identidad externo (IdP), primero debes acceder a gcloud CLI con tu identidad federada.

Para obtener más información, consulta Autentícate para usar REST en la documentación de autenticación de Google Cloud .

Sistemas operativos compatibles

Para obtener una lista completa de las versiones del sistema operativo que admiten VM Manager, consulta Detalles de los sistemas operativos. Si el agente de configuración del SO no está disponible para un sistema operativo en particular, no puedes habilitar VM Manager en una VM que ejecuta este sistema operativo.

Habilita VM Manager mediante una política de la organización

Puedes habilitar VM Manager de forma automática para todas las VMs nuevas de tu organización, carpeta o proyecto mediante la política de la organización Exigir configuración del SO.

Cuando se establece la restricción booleana de Exigir configuración del SO, se aplican las siguientes condiciones:

enable-osconfig=TRUEse incluye en los metadatos del proyecto de todos los proyectos nuevos.- Las solicitudes que configuran

enable-osconfigenFALSEen los metadatos de proyecto o VM se rechazan, en VMs y proyectos nuevos y existentes. - En esta política de la organización, no se cambia el valor de metadatos

enable-osconfigaTRUEpara las VMs o los proyectos que se crearon antes de habilitar la política. Si deseas habilitar VM Manager en esas VMs o proyectos, te recomendamos que actualices los metadatos. Para obtener más información, consulta Configura los valores de metadatos.

Cuando se habilita la política de la organización de Configuración del SO, puedes usar los metadatos

osconfig-disabled-featurespara inhabilitar una o más funciones de VM Manager.Habilita la política de la organización de Configuración del SO

Para habilitar la política de Configuración del SO, puedes establecer la restricción Exigir configuración del SO en toda la organización, las carpetas o los proyectos específicos con la consola deGoogle Cloud o Google Cloud CLI.

Console

Para configurar la política de la organización de Configuración del SO desde la consola, haz lo siguiente:

En la consola de Google Cloud , ve a la página Políticas de la organización.

En el selector de proyectos, selecciona el proyecto, la organización o la carpeta para la que deseas editar las políticas de la organización.

En la página Políticas de la organización, se muestra una lista de las restricciones de la política de la organización que están disponibles.

Selecciona la restricción Exigir configuración del SO en la lista de restricciones. En la página de detalles de la política que aparece, se describe la restricción y se proporciona información sobre cómo se aplica la restricción.

Si deseas actualizar las políticas de la organización para este recurso, haz clic en Administrar política.

En la página Editar política, selecciona Anular la política del elemento superior.

Selecciona Agregar una regla.

En Aplicación, selecciona si la aplicación de esta política de la organización debe estar activada.

Para aplicar la política, haz clic en Establecer política.

gcloud

Para configurar la política de la organización de Configuración del SO, usa el comando

gcloud beta resource-manager org-policies enable-enforce.Busca el ID de tu organización.

gcloud organizations list

Establece la restricción en la organización. Reemplaza

organization-idpor el ID de la organización.gcloud beta resource-manager org-policies enable-enforce compute.requireOsConfig \ --organization=organization-id

También puedes aplicar la política de la organización de Configuración del SO en una carpeta o un proyecto con las marcas

--foldero--project, y con el ID de la carpeta y del proyecto, respectivamente.Para las carpetas, ejecuta el siguiente comando:

gcloud beta resource-manager org-policies enable-enforce compute.requireOsConfig \ --folder=folder-idPara los proyectos, ejecuta el siguiente comando:

gcloud beta resource-manager org-policies enable-enforce compute.requireOsConfig \ --project=project-idReemplaza lo siguiente:

folder-id: Es el ID de la carpeta.project-id: El ID del proyecto.

Habilita VM Manager en un proyecto

Para habilitar VM Manager en tu proyecto, tienes dos opciones:

- Habilitación automática: Se aplica a todo tu proyecto de Google Cloud . Completa la habilitación automática desde la Google Cloud consola. Es posible que debas completar algunos pasos de forma manual.

Habilitación manual: Se puede realizar por VM o para todo el proyecto de Google Cloud .

Manual

Para configurar VM Manager, completa los siguientes pasos:

- En tu Google Cloud proyecto, habilita la API de configuración del SO.

- En cada VM, comprueba si el agente de configuración del SO está instalado. Si el agente no está instalado, instala el agente de configuración del SO.

- En tu proyecto o en cada VM, configura los metadatos de la instancia para el agente de configuración del SO. Este paso es necesario para que el agente de configuración del SO esté activo en la VM o el proyecto.

- Verifica que todas las VM tengan una cuenta de servicio conectada. No es necesario otorgar roles de IAM a esta cuenta de servicio. VM Manager usa esta cuenta de servicio para firmar solicitudes al servicio de API.

- Si tu VM se ejecuta en una red de VPC privada y no tiene acceso a la Internet pública, habilita el Acceso privado a Google.

- Si usas un proxy HTTP para tus VM, configura un proxy HTTP.

- Opcional. En tu proyecto o en cada VM, inhabilita las funciones que no necesitas.

Automática

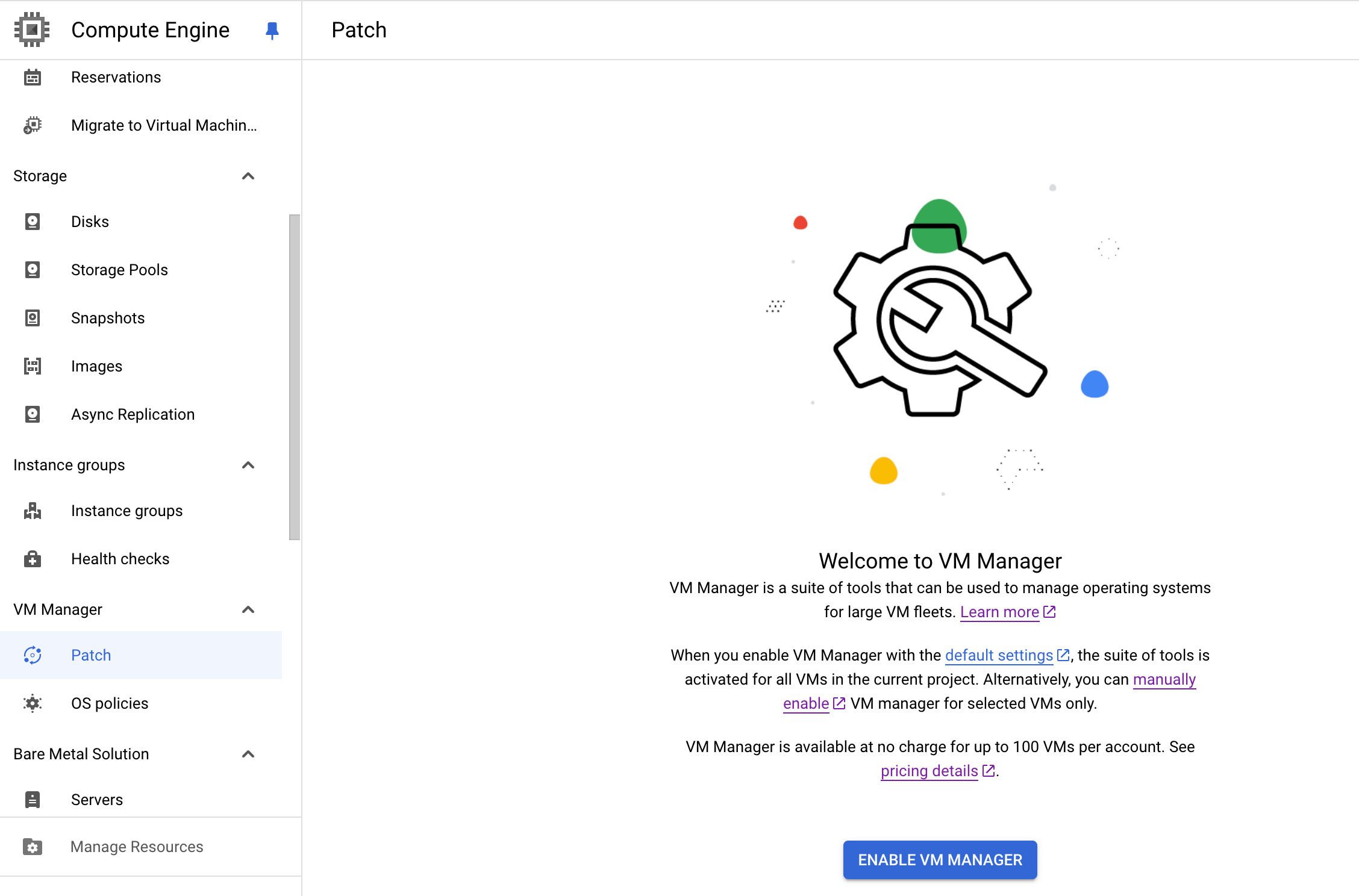

La primera vez que navegues a cualquiera de las páginas de VM Manager en la consola deGoogle Cloud , puedes elegir habilitar automáticamente VM Manager.

Si sigues los pasos guiados, puedes usar la habilitación automática para completar lo siguiente:

- Habilita VM Manager (API de OS Config) en el proyecto Google Cloud

- Activa los agentes de configuración del SO en todas las VMs del proyecto Google Cloud que tengan el agente instalado.

Habilita la API del servicio de configuración del SO

En tu Google Cloud proyecto, habilita la API de OS Config.

Console

En la consola de Google Cloud , habilita VM Manager (API de configuración del SO).

gcloud

Para habilitar la API, ejecuta el siguiente comando:

gcloud services enable osconfig.googleapis.com

Comprueba si el agente de configuración del SO está instalado

El agente de configuración del SO está instalado de forma predeterminada en las imágenes de CentOS, Container-Optimized OS (COS), Debian, Red Hat Enterprise Linux (RHEL), Rocky Linux, SLES, Ubuntu y Windows Server que tienen una fecha de compilación

v20200114o posterior. Para obtener información sobre las versiones de los sistemas operativos que tienen el agente de configuración del SO instalado, consulta Detalles de los sistemas operativos. Estos agentes se ejecutan de forma inactiva hasta que habilites los metadatos del agente y habilites la API de servicio.Linux

Para comprobar si tu VM de Linux tiene el agente instalado, ejecuta el siguiente comando:

sudo systemctl status google-osconfig-agent

Si el agente está instalado y en ejecución, el resultado es similar al siguiente:

google-osconfig-agent.service - Google OSConfig Agent Loaded: loaded (/lib/systemd/system/google-osconfig-agent.service; enabled; vendor preset: Active: active (running) since Wed 2020-01-15 00:14:22 UTC; 6min ago Main PID: 369 (google_osconfig) Tasks: 8 (limit: 4374) Memory: 102.7M CGroup: /system.slice/google-osconfig-agent.service └─369 /usr/bin/google_osconfig_agentSi el agente no está instalado, instala el agente de configuración del SO.

Windows

Para comprobar si tu VM de Windows tiene el agente instalado, ejecuta el siguiente comando:

PowerShell Get-Service google_osconfig_agent

Si el agente está instalado y en ejecución, el resultado es similar al siguiente:

Status Name DisplayName ------ ---- ----------- Running google_osconfig... Google OSConfig Agent

Si el agente no está instalado, instala el agente de configuración del SO.

Instala el agente de configuración del SO

Antes de seguir estos pasos para instalar el agente, comprueba si el agente ya se está ejecutando en tu VM.

Instala el agente de configuración del SO en cada VM. Puedes instalar el agente de configuración del SO mediante una de las siguientes opciones:

- Instala el agente de forma manual desde la terminal.

- Usa una secuencia de comandos de inicio en tus VM.

- Automatiza la instalación de la configuración del SO en varias VMs mediante una política de agente de Google Cloud Observability.

- Instala el agente de operaciones durante la creación de la VM.

Instala el agente de forma manual

Usa esta opción para instalar el agente de configuración del SO en una VM existente.

Para instalar el agente, completa los siguientes pasos:

Conéctate a la VM en la que deseas instalar el agente de configuración del SO.

Instala el agente de configuración del SO.

Windows Server

Para instalar el agente de configuración del SO en un servidor de Windows, ejecuta el siguiente comando:

googet -noconfirm install google-osconfig-agent

Ubuntu

Para instalar el agente de configuración del SO en una VM de Ubuntu, ejecuta los siguientes comandos:

Configura el repositorio de Ubuntu.

Para Ubuntu 20.04 y versiones posteriores, ejecuta los siguientes comandos:

Agrega el repositorio de Ubuntu.

sudo su -c "echo 'deb http://packages.cloud.google.com/apt google-compute-engine-focal-stable main' > \ /etc/apt/sources.list.d/google-compute-engine.list"

Importa la clave pública Google Cloud .

curl https://packages.cloud.google.com/apt/doc/apt-key.gpg | \ sudo apt-key add -

Para Ubuntu 18.04 y versiones posteriores, ejecuta los siguientes comandos:

Agrega el repositorio de Ubuntu.

sudo su -c "echo 'deb http://packages.cloud.google.com/apt google-compute-engine-bionic-stable main' > \ /etc/apt/sources.list.d/google-compute-engine.list"

Importa la clave pública Google Cloud .

curl https://packages.cloud.google.com/apt/doc/apt-key.gpg | \ sudo apt-key add -

En Ubuntu 16.04, ejecuta los siguientes comandos:

Agrega el repositorio de Ubuntu.

sudo su -c "echo 'deb http://packages.cloud.google.com/apt google-compute-engine-xenial-stable main'> \ /etc/apt/sources.list.d/google-compute-engine.list"

Importa la clave pública Google Cloud .

curl https://packages.cloud.google.com/apt/doc/apt-key.gpg | \ sudo apt-key add -

Instala el agente de configuración del SO.

sudo apt update sudo apt -y install google-osconfig-agent

Debian

Para instalar el agente de configuración del SO en una VM de Debian, ejecuta los siguientes comandos:

sudo apt update sudo apt -y install google-osconfig-agent

Agrega el repositorio Google Cloud y la clave pública

Si usas una instancia de VM que no se creó a partir de una imagen proporcionada por Google o recibiste un mensaje de error que indica que no se puede encontrar el paquete, completa los siguientes pasos para agregar el repositorio Google Cloud y, luego, importar la clave pública.

Después de agregar el repositorio e importar la clave, puedes ejecutar los comandos para instalar el agente de configuración del SO.

En Debian 9 (Stretch), ejecuta los siguientes comandos:

Agrega el repositorio de Debian.

sudo su -c "echo 'deb http://packages.cloud.google.com/apt \ google-compute-engine-stretch-stable main'> /etc/apt/sources.list.d/google-compute-engine.list"

Importa la clave pública Google Cloud .

curl https://packages.cloud.google.com/apt/doc/apt-key.gpg | \ sudo apt-key add -

En Debian 10 (Buster), ejecuta los siguientes comandos:

Agrega el repositorio de Debian.

sudo su -c "echo 'deb http://packages.cloud.google.com/apt \ google-compute-engine-buster-stable main'> /etc/apt/sources.list.d/google-compute-engine.list"

Importa la clave pública Google Cloud .

curl https://packages.cloud.google.com/apt/doc/apt-key.gpg | \ sudo apt-key add -

RHEL/CentOS/Rocky

Para instalar el agente de configuración del SO en una VM de RHEL 7/8, CentOS 7/8 o Rocky Linux 8/9, ejecuta el siguiente comando:

sudo yum -y install google-osconfig-agent

SLES y openSUSE:

Para instalar el agente de configuración del SO en una VM de SLES o de openSUSE, ejecuta los siguientes comandos:

Configura el repositorio de SLES.

En SLES 12, ejecuta el siguiente comando:

sudo su -c "cat > /etc/zypp/repos.d/google-compute-engine.repo <<EOM [google-compute-engine] name=Google Compute Engine baseurl=https://packages.cloud.google.com/yum/repos/google-compute-engine-sles12-stable enabled=1 gpgcheck=1 repo_gpgcheck=0 gpgkey=https://packages.cloud.google.com/yum/doc/yum-key.gpg https://packages.cloud.google.com/yum/doc/rpm-package-key.gpg EOM"

En SLES 15 y OpenSUSE 15, ejecuta el siguiente comando:

sudo su -c "cat > /etc/zypp/repos.d/google-compute-engine.repo <<EOM [google-compute-engine] name=Google Compute Engine baseurl=https://packages.cloud.google.com/yum/repos/google-compute-engine-sles15-stable enabled=1 gpgcheck=1 repo_gpgcheck=0 gpgkey=https://packages.cloud.google.com/yum/doc/yum-key.gpg https://packages.cloud.google.com/yum/doc/rpm-package-key.gpg EOM"

Importa las claves de GPG para Google Cloud.

sudo rpm --import https://packages.cloud.google.com/yum/doc/yum-key.gpg \ --import https://packages.cloud.google.com/yum/doc/rpm-package-key.gpg

Instala el agente de configuración del SO.

sudo zypper -n --gpg-auto-import-keys install --from google-compute-engine google-osconfig-agent

Instala el agente mediante una secuencia de comandos de inicio

También puedes usar los comandos de instalación manual para crear una secuencia de comandos de inicio que instale el agente de configuración del SO durante la creación de la VM.

- Copia los comandos manuales de tu sistema operativo.

Proporciona la secuencia de comandos de inicio a tu método de creación de VM.

Por ejemplo, si usas el comando

gcloud compute instances createpara crear una nueva VM de Debian 10, tu comando será similar al siguiente.gcloud compute instances create VM_NAME \ --image-family=debian-10 --image-project=debian-cloud \ --metadata startup-script='#! /bin/bash apt update apt -y install google-osconfig-agent'

Reemplaza

VM_NAMEpor el nombre de tu VM.Verifica que la secuencia de comandos de inicio se complete. Para verificar si la secuencia de comandos de inicio se completa, revisa los registros o comprueba la consola en serie.

Configura los valores de metadatos

Puedes configurar metadatos de la instancia en los metadatos del proyecto o la VM que se apliquen a todas las VM de tu proyecto.

En tu proyecto o VM Google Cloud , configura el valor de metadatos

enable-osconfigenTRUE. Cuando estableces el valor de metadatosenable-osconfigenTRUE, se habilita lo siguiente:- Parche

- Políticas del SO

- OS Inventory Management

- Para la versión anterior de OS Inventory Management, también debes establecer el valor de metadatos

enable-guest-attributesenTRUE. Si no están configurados ambos valores de metadatos, el panel muestrano datapara la VM. Esto no es necesario para la versión posterior. Para obtener más información sobre las dos versiones de OS Inventory Management, consulta Versiones de OS Inventory Management.

- Para la versión anterior de OS Inventory Management, también debes establecer el valor de metadatos

Console

Puedes aplicar los valores de metadatos en tus proyectos o VMs Google Cloud con una de las siguientes opciones:

Opción 1: Configura

enable-osconfigen los metadatos de todo el proyecto para que se aplique a todas las VM del proyecto.En la consola de Google Cloud , ve a la página Metadatos.

Haz clic en Editar.

Agrega la siguiente entrada de metadatos:

Clave:

enable-osconfig

Valor:TRUEPara la versión anterior de OS Inventory Management, configura

enable-osconfigyenable-guest-attributes:- Clave:

enable-osconfig

Valor:TRUE - Clave:

enable-guest-attributes

Valor:TRUE

- Clave:

Haz clic en Guardar para aplicar los cambios.

Opción 2: Configura

enable-osconfigen los metadatos de VM cuando crees una instancia.En la consola de Google Cloud , ve a la página Crear una instancia.

Especifica los detalles de la VM.

Expande la sección Opciones avanzadas y haz lo siguiente:

- Expande la sección Administración.

En la sección Metadatos, haz clic en Agregar elemento y agrega las siguientes entradas de metadatos:

Clave:

enable-osconfig

Valor:TRUE.Para la versión anterior de OS Inventory Management, configura

enable-osconfigyenable-guest-attributes:- Clave:

enable-osconfig

Valor:TRUE - Clave:

enable-guest-attributes

Valor:TRUE

- Clave:

Para crear la VM, haz clic en Crear.

Opción 3: configura

enable-osconfigen los metadatos de una VM existente.En la Google Cloud consola, ve a la página Instancias de VM.

Haz clic en el nombre de la VM para la que deseas configurar el valor de metadatos.

En la página Detalles de la instancia, haz clic en Cambiar para cambiar la configuración.

En Metadatos personalizados, agrega las siguientes entradas de metadatos:

Clave:

enable-osconfig

Valor:TRUE.Para la versión anterior de OS Inventory Management, configura

enable-osconfigyenable-guest-attributes:- Clave:

enable-osconfig

Valor:TRUE - Clave:

enable-guest-attributes

Valor:TRUE

- Clave:

Haz clic en Guardar para aplicar los cambios a la VM.

gcloud

Usa el comando

project-info add-metadatao el comandoinstances add-metadatacon la marca--metadata=enable-osconfig=TRUE.Puedes aplicar los valores de metadatos en tus proyectos o VMs mediante una de las siguientes opciones:

Opción 1: Configura

enable-osconfigen los metadatos de todo el proyecto para que se apliquen a todas sus instancias.gcloud compute project-info add-metadata \ --project PROJECT_ID \ --metadata=enable-osconfig=TRUE

Para la versión anterior de OS Inventory Management, configura

enable-osconfigyenable-guest-attributes:gcloud compute project-info add-metadata \ --project PROJECT_ID \ --metadata=enable-guest-attributes=TRUE,enable-osconfig=TRUE

Reemplaza

PROJECT_IDcon el ID del proyecto.Opción 2: configura

enable-osconfigen los metadatos de una instancia existente.gcloud compute instances add-metadata VM_NAME \ --metadata=enable-osconfig=TRUE

Para la versión anterior de OS Inventory Management, configura

enable-osconfigyenable-guest-attributes:gcloud compute instances add-metadata VM_NAME \ --metadata=enable-guest-attributes=TRUE,enable-osconfig=TRUE

Reemplaza

VM_NAMEpor el nombre de tu VM.Opción 3: Configura

enable-osconfigen los metadatos de la instancia cuando crees una instancia.gcloud compute instances create VM_NAME \ --metadata=enable-osconfig=TRUE

Para la versión anterior de OS Inventory Management, configura

enable-osconfigyenable-guest-attributes:gcloud compute instances create VM_NAME \ --metadata=enable-guest-attributes=TRUE,enable-osconfig=TRUE

Reemplaza

VM_NAMEpor el nombre de tu VM.

REST

Puedes configurar el valor de los metadatos a nivel de instancia o de proyecto Google Cloud .

- Si quieres obtener instrucciones para configurar metadatos en todo el proyecto, consulta Configura metadatos personalizados en todo el proyecto.

- Si quieres obtener instrucciones para configurar los metadatos de la instancia, consulta Configura los metadatos de la instancia.

El siguiente par clave-valor es obligatorio como parte de la propiedad de metadatos:

- Clave:

enable-osconfig

Valor:TRUE

Para la versión anterior de OS Inventory Management, también agrega el siguiente par clave-valor:

- Clave:

enable-guest-attributes

Valor:TRUE

Configure un proxy HTTP

Si usas un proxy HTTP para las VM, ejecuta los siguientes comandos a fin de configurar las variables de entorno

http_proxyyhttps_proxy. También debes excluir el servidor de metadatos (169.254.169.254) mediante la configuración de la variable de entornono_proxypara que el agente de configuración del SO pueda acceder al servidor de metadatos local.Linux

En las distribuciones de Linux que usan systemd, como usuario

root, agrega las variables de entorno del proxy a la unidadgoogle-osconfig-agent.service:mkdir -p /etc/systemd/system/google-osconfig-agent.service.d cat >/etc/systemd/system/google-osconfig-agent.service.d/override.conf <<EOF [Service] Environment="http_proxy=http://PROXY_IP:PROXY_PORT" \ "https_proxy=http://PROXY_IP:PROXY_PORT" \ "no_proxy=169.254.169.254,metadata,metadata.google.internal" EOF

Reemplaza

PROXY_IPyPROXY_PORTpor la dirección IP y el número de puerto del servidor proxy, respectivamente.Reinicia el servicio del agente de OS Config:

systemctl daemon-reload systemctl restart google-osconfig-agentPara confirmar que las variables estén configuradas correctamente, verifica las variables de entorno del agente en ejecución:

tr '\0' '\n' < /proc/$(systemctl show -p MainPID --value google-osconfig-agent)/environWindows

Ejecuta los siguientes comandos desde un símbolo del sistema del administrador.

setx http_proxy http://PROXY_IP:PROXY_PORT /m setx https_proxy http://PROXY_IP:PROXY_PORT /m setx no_proxy 169.254.169.254,metadata,metadata.google.internal /m

Reemplaza

PROXY_IPyPROXY_PORTpor la dirección IP y el número de puerto del servidor proxy, respectivamente.Google recomienda que excluyas

*.googleapis.com. Para ello, agrega la variable de entornono_proxya fin de evitar problemas de conexión desde el agente de configuración del SO. Si deseas conectar solo las VMs específicas al agente de configuración del SO, usa el prefijo de la zona en la que se encuentran las VMs y usa el formato[zone-name]-osconfig.googleapis.com. Por ejemplo,us-central1-f-osconfig.googleapis.com.Inhabilita funciones que no necesitas

Si hay funciones que tal vez no necesites, puedes inhabilitarlas si configuras los siguientes valores de metadatos:

osconfig-disabled-features=FEATURE1,FEATURE2.Reemplaza

FEATURE1,FEATURE2con cualquiera de los siguientes valores:- OS Inventory Management:

osinventory - Políticas de SO y parche:

tasks - Políticas de invitado del SO (beta):

guestpolicies

Usa uno de los siguientes métodos para inhabilitar los valores de metadatos.

Console

Puedes inhabilitar los valores de metadatos en tus proyectos o VMs Google Cloud con una de las siguientes opciones:

Opción 1: Inhabilita la función en los metadatos en todo el proyecto para que se aplique a todas las instancias del proyecto.

En la consola de Google Cloud , ve a la página Metadatos.

Haz clic en Editar.

Agrega la siguiente entrada de metadatos:

Clave:

osconfig-disabled-features

Valor:FEATURE1,FEATURE2Por ejemplo:

Clave:osconfig-disabled-features

Valor:osinventory,guestpoliciesHaz clic en Guardar para aplicar los cambios.

Opción 2: inhabilita la función en los metadatos de una VM existente.

En la Google Cloud consola, ve a la página Instancias de VM.

Haz clic en el nombre de la VM en la que deseas configurar el valor de metadatos.

En la página Detalles de la instancia, haz clic en Editar para editar la configuración de la VM.

En Metadatos personalizados, agrega las siguientes entradas de metadatos:

Clave:

osconfig-disabled-features

Valor:FEATURE1,FEATURE2Por ejemplo:

Clave:osconfig-disabled-features

Valor:osinventoryHaz clic en Guardar para aplicar los cambios a la VM.

gcloud

Usa el comando

project-info add-metadatao el comandoinstances add-metadatadegcloudcon la marca--metadata=osconfig-disabled-features.Si inhabilitas varias funciones, la marca debe tener el formato

--metadata=osconfig-disabled-features=FEATURE1,FEATURE2. Consulta el ejemplo 2.Ejemplos

Ejemplo 1 Para inhabilitar la Administración de parches de SO a nivel del proyecto Google Cloud con Google Cloud CLI, ejecuta el siguiente comando:

gcloud compute project-info add-metadata \ --project PROJECT_ID \ --metadata=osconfig-disabled-features=tasksEjemplo 2 Para inhabilitar la administración de configuración del SO y OS Inventory Management a nivel de proyecto con Google Cloud CLI, ejecuta el siguiente comando:

gcloud compute project-info add-metadata \ --project PROJECT_ID \ --metadata=osconfig-disabled-features=osinventory,guestpoliciesReemplaza

PROJECT_IDcon el ID del proyecto.REST

Puedes configurar el valor de los metadatos a nivel de instancia o de proyecto Google Cloud .

- Si quieres obtener instrucciones para configurar metadatos en todo el proyecto, consulta Configura metadatos personalizados en todo el proyecto.

- Si quieres obtener instrucciones para configurar los metadatos de la instancia, consulta Configura los metadatos de la instancia.

El siguiente par clave-valor es obligatorio como parte de la propiedad de metadatos:

- Clave:

osconfig-disabled-features - Valor: puede ser uno o una combinación de las siguientes marcas:

osinventorytasksguestpolicies

Requisitos para un agente activo de configuración de SO

Para que el agente de configuración del SO se considere activo y facturable, debe satisfacer todos los siguientes requisitos:

- VM Manager debe estar configurada.

La VM debe tener el estado

RUNNINGy el agente de configuración del SO debe comunicarse con el servicio de configuración del SO.Si una VM se detiene, se suspende o se desconecta de la red, el agente de esa VM no se contará como un agente activo.

Verifique la configuración

Después de completar el procedimiento de configuración, puedes verificar la configuración.

Visualiza la configuración de las funciones de VM Manager para tu proyecto

Para verificar si todas las funciones de VM Manager están habilitadas en tu proyecto, haz lo siguiente:

gcloud

Usa el comando

gcloud compute os-config project-feature-settings describede la siguiente manera:gcloud compute os-config project-feature-settings describe \ --project PROJECT_IDEl resultado del comando es similar al siguiente:

name: projects/my-project/locations/global/projectFeatureSettings patchAndConfigFeatureSet: OSCONFIG_C

El valor

OSCONFIG_Crepresenta el conjunto de atributos completo de VM Manager yOSCONFIG_Brepresenta el conjunto de atributos limitado.REST

Para ver las funciones de VM Manager en el proyecto Google Cloud , crea una solicitud

GETal métodoprojects.locations.global.getProjectFeatureSettings.GET https://osconfig.googleapis.com/v1/projects/PROJECT_ID/locations/global/projectFeatureSettings

Reemplaza

PROJECT_IDcon el ID del proyecto.Si se ejecuta de forma correcta, el método muestra la configuración de atributos del proyecto, como se muestra en el siguiente ejemplo:

{ "name": "projects/my-project/locations/global/projectFeatureSettings", "patchAndConfigFeatureSet": "OSCONFIG_C" }El valor

OSCONFIG_Crepresenta el conjunto de atributos completo de VM Manager yOSCONFIG_Brepresenta el conjunto de atributos limitado.Habilita todas las funciones de VM Manager

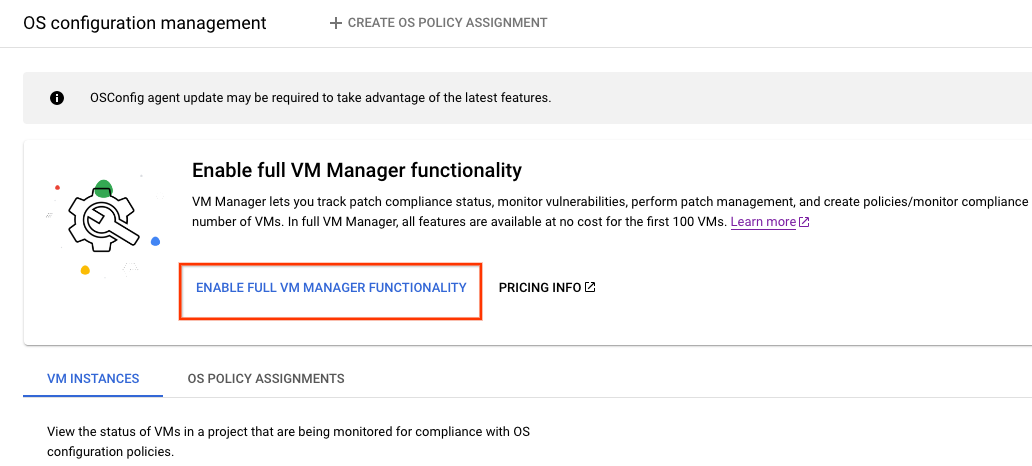

Si VM Manager no está habilitado en tu proyecto y, luego, instalas el Agente de operaciones durante la creación de la VM, VM Manager está habilitado en modo limitado. En este modo, VM Manager ofrece un subconjunto de funciones para una cantidad ilimitada de VM sin costo. Por ejemplo, puedes ver las asignaciones de políticas del SO de tus VM en la página de políticas del SO, pero no puedes crear ni editar asignaciones de políticas del SO.

Para habilitar todas las funciones de VM Manager de estas VM con el Agente de operaciones instalado, haz lo siguiente:

Console

- En la consola de Google Cloud , ve a la página Políticas del SO.

Haz clic en Habilitar funcionalidad de VM Manager completa para habilitar todas las funciones de VM Manager.

gcloud

Para habilitar todas las funciones de VM Manager para el proyecto Google Cloud , usa el comando

gcloud compute os-config project-feature-settings update:gcloud compute os-config project-feature-settings update \ --project PROJECT_ID \ --patch-and-config-feature-set=fullREST

Para habilitar todas las funciones de VM Manager a nivel del proyecto Google Cloud , envía una solicitud

PATCHal métodoprojprojects.locations.global.updateProjectFeatureSettings.PATCH https://osconfig.googleapis.com/v1/projects/PROJECT_ID/locations/global/projectFeatureSettings { "name": "projects/PROJECT_ID/locations/global/projectFeatureSettings", "patchAndConfigFeatureSet": "OSCONFIG_C" }Reemplaza

PROJECT_IDcon el ID del proyecto. El valorOSCONFIG_Crepresenta el conjunto de atributos completo de VM Manager.Inhabilita el agente de configuración del SO

Inhabilitar el agente de configuración del SO no afecta el comportamiento de tu VM. Puedes inhabilitar el agente de la misma manera en que detienes otros servicios del sistema operativo.

Linux

Para inhabilitar el agente mediante

systemctl, ejecuta los siguientes comandos:sudo systemctl stop google-osconfig-agent sudo systemctl disable google-osconfig-agent

Windows

Para inhabilitar el agente mediante

powershell, ejecuta el siguiente comando:PowerShell Stop-Service google_osconfig_agent [-StartupType disabled]

Próximos pasos

- Crea una asignación de política del SO.

- Visualiza los detalles del sistema operativo.

- Crea trabajos de aplicación de parches.

- Obtén más información sobre VM Manager.

Salvo que se indique lo contrario, el contenido de esta página está sujeto a la licencia Atribución 4.0 de Creative Commons, y los ejemplos de código están sujetos a la licencia Apache 2.0. Para obtener más información, consulta las políticas del sitio de Google Developers. Java es una marca registrada de Oracle o sus afiliados.

Última actualización: 2025-09-08 (UTC)

-