Cloud Composer 3 | Cloud Composer 2 | Cloud Composer 1

Auf dieser Seite werden die Anforderungen für das freigegebene VPC-Netzwerk und das Hostprojekt für Cloud Composer beschrieben.

Mit der freigegebenen VPC können Unternehmen Beschränkungen für Budget und Zugriffssteuerung auf Projektebene festlegen und dabei eine sichere und effiziente Kommunikation mit privaten IP-Adressen innerhalb dieser Beschränkungen ermöglichen. Bei der Konfiguration der freigegebene VPC kann Cloud Composer Dienste aufrufen, die in anderen Google Cloud Projekten in derselben Organisation gehostet werden, ohne Dienste im öffentlichen Internet verfügbar zu machen.

Richtlinien für freigegebene VPCs

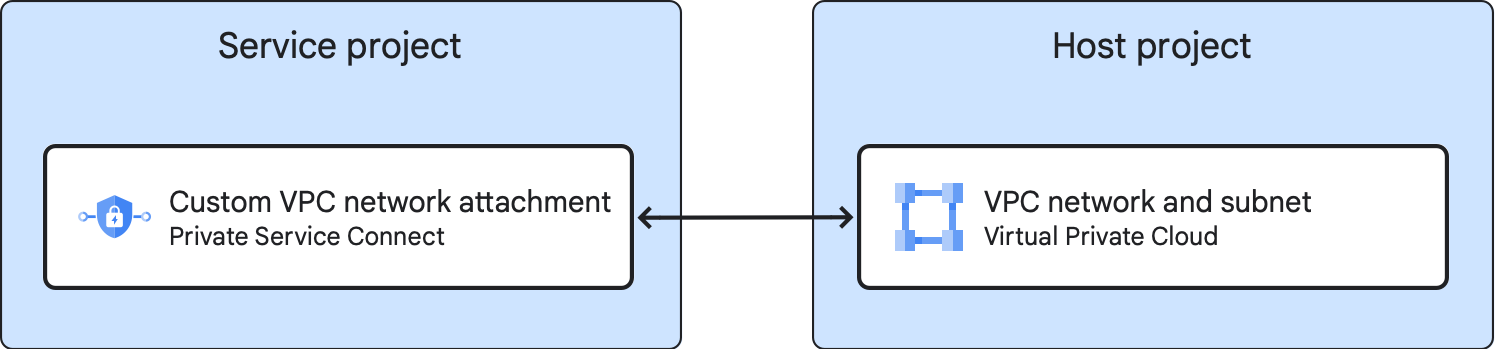

Geben Sie für die freigegebene VPC ein Hostprojekt an, zu dem Netzwerke und Subnetzwerke gehören, sowie ein Dienstprojekt, das dem Hostprojekt zugeordnet ist. Wenn Cloud Composer an einer freigegebenen VPC teilnimmt, befindet sich die Cloud Composer-Umgebung im Dienstprojekt.

Achten Sie darauf, dass der interne IP-Bereich der Cloud Composer-Umgebung und die Bereiche Ihres VPC-Netzwerk nicht in Konflikt stehen.

Cloud Composer 3 hat eine Einschränkung von einem transitiven DNS-Hop. Achten Sie darauf, dass Ihre DNS-Konfiguration dies zulässt.

Cloud Composer 3 unterstützt keine benutzerdefinierte

.internal-DNS-Zone. Wenn Sie eine DNS-Zone für.internalerstellen, kann auf diese Zone nicht zugegriffen werden.

Vorbereitung

Ermitteln Sie die folgenden Projekt-IDs und Projektnummern:

- Hostprojekt: Das Projekt mit dem freigegebenen VPC-Netzwerk.

- Dienstprojekt: Das Projekt mit der Cloud Composer-Umgebung.

Serviceprojekt konfigurieren

Wenn im Dienstprojekt noch nie Cloud Composer-Umgebungen erstellt wurden, stellen Sie das Dienstkonto des Composer-Agents im Dienstprojekt bereit:

gcloud beta services identity create --service=composer.googleapis.com

Hostprojekt konfigurieren

Konfigurieren Sie das Hostprojekt wie unten beschrieben.

Netzwerkressourcen konfigurieren

Wählen Sie eine der folgenden Optionen aus:

Option 1: Neues VPC-Netzwerk und Subnetz erstellen.

Option 2: Subnetz in einem vorhandenen VPC-Netzwerk erstellen.

Option 3: Vorhandenes VPC-Netzwerk und Subnetz verwenden

Freigegebene VPC einrichten und das Dienstprojekt anhängen

Richten Sie eine freigegebene VPC ein, falls noch nicht geschehen. Wenn Sie bereits eine freigegebene VPC eingerichtet haben, fahren Sie mit dem nächsten Schritt fort.

Hängen Sie das Dienstprojekt an, das Sie zum Hosten von Cloud Composer-Umgebungen verwenden.

Übernehmen Sie beim Anhängen eines Projekts die standardmäßigen VPC-Netzwerkberechtigungen.

Berechtigungen für das Composer-Dienst-Agent-Konto erteilen

Im Hostprojekt:

Berechtigungen für das Composer-Dienst-Agent-Konto

service-SERVICE_PROJECT_NUMBER@cloudcomposer-accounts.iam.gserviceaccount.combearbeitenFügen Sie auf Projektebene eine weitere Rolle hinzu: Composer Shared VPC Agent (

composer.sharedVpcAgent).

Fazit

Sie haben die Konfiguration des freigegebene VPC-Netzwerks für Dienst- und Hostprojekte abgeschlossen.

Jetzt können Sie neue und vorhandene Umgebungen im Dienstprojekt mit dem VPC-Netzwerk des Hostprojekts verbinden. Sie haben folgende Möglichkeiten:

- Verbinden Sie eine Umgebung mit einem freigegebene VPC-Netzwerk. Cloud Composer erstellt eine neue Netzwerkverbindung für die Umgebung.

- Erstellen Sie einen Netzwerk-Anhang im Dienstprojekt, verbinden Sie ihn mit einem Shared VPC-Netzwerk und verbinden Sie eine oder mehrere Umgebungen mit diesem Netzwerk-Anhang.

Eine Anleitung und weitere Informationen zu den Unterschieden zwischen den beiden beschriebenen Ansätzen finden Sie unter VPC-Netzwerk mit Ihrer Umgebung verbinden.

Nächste Schritte