Cloud Composer 3 | Cloud Composer 2 | Cloud Composer 1

Questa pagina descrive diversi meccanismi di controllo dell'accesso dell'accesso per l'interfaccia utente di Airflow e per l'interfaccia utente del DAG. Puoi utilizzare questi meccanismi, oltre al controllo dell'accesso dell'accesso fornito da IAM, per separare gli utenti nell'interfaccia utente di Airflow e nell'interfaccia utente del DAG del tuo ambiente.

Panoramica del controllo dell'accesso all'interfaccia utente di Airflow in Cloud Composer

L'accesso all'interfaccia utente di Airflow e all'interfaccia utente del DAG e la visibilità dei dati e delle operazioni in queste interfacce utente sono controllati a due livelli in Cloud Composer:

L'accesso all'interfaccia utente di Airflow e all'interfaccia utente di DAG in Cloud Composer è controllato da IAM.

Se un account non dispone di un ruolo che può visualizzare gli ambienti Cloud Composer nel tuo progetto, l'interfaccia utente di Airflow e l'interfaccia utente del DAG non sono disponibili.

IAM non fornisce alcun controllo granulare aggiuntivo delle autorizzazioni nell'interfaccia utente di Airflow o DAG.

Il modello di controllo dell'accesso di Apache Airflow consente di ridurre la visibilità nell'interfaccia utente di Airflow e DAG in base al ruolo utente.

Il controllo dell'accesso di Apache Airflow è una funzionalità di Airflow, con il suo proprio modello di utenti, ruoli e autorizzazioni, diverso da IAM.

Il controllo dell'accesso di Apache Airflow utilizza autorizzazioni basate sulle risorse. Tutti gli utenti di Airflow con un ruolo Airflow specifico ottengono le autorizzazioni di questo ruolo. Ad esempio,

gli utenti di Airflow che dispongono di un ruolo con l'autorizzazione can delete on Connections

possono eliminare le connessioni nella pagina Connessioni dell'interfaccia utente di Airflow.

Puoi anche assegnare autorizzazioni a livello di DAG per i singoli DAG. Ad esempio, in modo che solo gli utenti con un ruolo Airflow specifico possano visualizzare un determinato DAG nell'interfaccia utente di Airflow. In Cloud Composer puoi assegnare automaticamente le autorizzazioni a livello di DAG, in base alla sottocartella in cui si trova il file DAG nel bucket dell'ambiente.

Se vuoi configurare l'accesso per le identità esterne tramite la federazione delle identità per la forza lavoro, devi prima concedere l'accesso al tuo ambiente in IAM, come descritto nella sezione Concedere i ruoli IAM alle identità esterne. In seguito, puoi utilizzare il controllo dell'accesso all'interfaccia utente di Airflow come di consueto. Gli utenti Airflow per le identità esterne utilizzano il proprio identificatore principale anziché l'indirizzo email e hanno valori diversi inseriti in altri campi dei record utente rispetto agli Account Google.

Prima di iniziare

- La registrazione dei ruoli per cartella è disponibile in Cloud Composer 2.0.16 e versioni successive.

Gestire i ruoli e le impostazioni di controllo dell'accesso di Airflow

Gli utenti con il ruolo Amministratore (o equivalente) possono visualizzare e modificare le impostazioni di controllo dell'accesso dell'accesso nell'interfaccia utente di Airflow.

Nell'interfaccia utente di Airflow, puoi configurare le impostazioni di controllo dell'accesso dell'accesso dal menu Sicurezza. Per ulteriori informazioni sul modello di controllo dell'accesso di Airflow, sulle autorizzazioni disponibili e sui ruoli predefiniti, consulta la documentazione del controllo dell'accesso all'interfaccia utente di Airflow.

Airflow gestisce il proprio elenco di utenti. Gli utenti con il ruolo Amministratore (o equivalente) possono visualizzare l'elenco degli utenti che hanno aperto l'interfaccia utente di Airflow di un ambiente e che sono stati registrati in Airflow. Questo elenco include anche gli utenti preregistrati manualmente da un amministratore, come descritto nella sezione seguente.

Registra gli utenti nell'interfaccia utente di Airflow

I nuovi utenti vengono registrati automaticamente quando aprono l'interfaccia utente di Airflow di un ambiente Cloud Composer per la prima volta.

Al momento della registrazione, agli utenti viene assegnato il ruolo specificato nell'opzione di configurazione di Airflow[webserver]rbac_user_registration_role. Puoi controllare il ruolo dei nuovi utenti registrati sostituendo questa opzione di configurazione di Airflow con un valore diverso.

Se non specificato, il ruolo di registrazione predefinito è Op negli ambienti con Airflow 2.

Per creare una configurazione di ruoli di base per l'interfaccia utente di Airflow, ti consigliamo di seguire i passaggi che seguono:

Gli amministratori dell'ambiente aprono l'interfaccia utente di Airflow per l'ambiente appena creato.

Concedi agli account amministratore il ruolo

Admin. Il ruolo predefinito per i nuovi account negli ambienti con Airflow 2 èOp. Per assegnare il ruoloAdmin, esegui il seguente comando Airflow CLI con gcloud CLI:gcloud composer environments run ENVIRONMENT_NAME \ --location LOCATION \ users add-role -- -e USER_EMAIL -r AdminSostituisci:

ENVIRONMENT_NAMEcon il nome dell'ambiente.LOCATIONcon la regione in cui si trova l'ambiente.USER_EMAILcon l'indirizzo email di un account utente.

Ora gli amministratori possono configurare il controllo dell'accesso'accesso per i nuovi utenti, inclusa la concessione del ruolo

Adminad altri utenti.

Preregistrare gli utenti

Gli utenti vengono registrati automaticamente con ID numerici degli account utente Google (non indirizzi email) come nomi utente. Puoi anche preregistrare manualmente un utente e assegnargli un ruolo aggiungendo un record utente con il campo del nome utente impostato sull'indirizzo email principale dell'utente. Quando un utente con un indirizzo email corrispondente a un record utente preregistrato accede per la prima volta all'interfaccia utente di Airflow, il suo nome utente viene sostituito con l'ID utente attualmente (al momento del primo accesso) identificato dal suo indirizzo email. La relazione tra le identità Google (indirizzi email) e gli account utente (ID utente) non è fissa. I gruppi Google non possono essere preregistrati.

Per preregistrare gli utenti, puoi utilizzare l'interfaccia utente di Airflow o eseguire un comando dell'interfaccia a riga di comando di Airflow tramite Google Cloud CLI.

Per preregistrare un utente con un ruolo personalizzato tramite Google Cloud CLI, esegui il seguente comando Airflow CLI:

gcloud composer environments run ENVIRONMENT_NAME \

--location LOCATION \

users create -- \

-r ROLE \

-e USER_EMAIL \

-u USER_EMAIL \

-f FIRST_NAME \

-l LAST_NAME \

--use-random-password # The password value is required, but is not used

Sostituisci quanto segue:

ENVIRONMENT_NAME: il nome dell'ambienteLOCATION: la regione in cui si trova l'ambienteROLE: un ruolo Airflow per l'utente, ad esempioOpUSER_EMAIL: l'indirizzo email dell'utenteFIRST_NAMEeLAST_NAME: nome e cognome dell'utente

Esempio:

gcloud composer environments run example-environment \

--location us-central1 \

users create -- \

-r Op \

-e "example-user@example.com" \

-u "example-user@example.com" \

-f "Name" \

-l "Surname" \

--use-random-password

Rimuovi utenti

L'eliminazione di un utente da Airflow non comporta la revoca del suo accesso, perché viene registrato di nuovo automaticamente alla successiva accesso all'interfaccia utente di Airflow. Per revocare l'accesso all'intera UI di Airflow, rimuovi l'autorizzazione composer.environments.get dal criterio di autorizzazione per il tuo progetto.

Puoi anche impostare il ruolo dell'utente su Pubblico, che mantiene la registrazione dell'utente, ma rimuove tutte le autorizzazioni per l'interfaccia utente di Airflow.

Configurare automaticamente le autorizzazioni a livello di DAG

La funzionalità di registrazione dei ruoli per cartella crea automaticamente un

ruolo Airflow personalizzato per ogni sottocartella

direttamente all'interno della cartella /dags e concede a questo ruolo l'accesso a livello di DAG a tutti

i DAG il cui file di origine è archiviato nella rispettiva sottocartella. In questo modo, la gestione dei ruoli Airflow personalizzati e il relativo accesso ai DAG vengono semplificati.

Come funziona la registrazione dei ruoli per cartella

La registrazione dei ruoli per cartella è un modo automatizzato per configurare i ruoli e le relative autorizzazioni a livello di DAG. Di conseguenza, può causare conflitti con altri meccanismi Airflow che concedono autorizzazioni a livello di DAG:

- Assegnazione manuale delle autorizzazioni DAG ai ruoli.

- Assegnazione dei DAG ai ruoli tramite la proprietà

access_controlin un DAG.

Per evitare questi conflitti, l'attivazione della registrazione dei ruoli per cartella cambia anche il comportamento di questi meccanismi.

In Airflow 2:

- Puoi concedere l'accesso ai ruoli DAG tramite la proprietà

access_controldefinita nel codice sorgente del DAG. - L'assegnazione manuale delle autorizzazioni DAG (tramite l'interfaccia utente di Airflow o gcloud CLI) può causare conflitti. Ad esempio, se concedi manualmente autorizzazioni a livello di DAG a un ruolo per cartella, queste autorizzazioni possono essere rimosse o sovrascritte quando il gestore DAG sincronizza un DAG. Ti consigliamo di non concedere manualmente le autorizzazioni DAG.

- I ruoli hanno un'unione di autorizzazioni di accesso ai DAG registrate tramite la registrazione dei ruoli per ogni cartella e definite nella proprietà

access_controldel DAG.

I DAG che si trovano direttamente nella cartella /dags di primo livello non vengono assegnati automaticamente a nessun ruolo per cartella. Non sono accessibili con nessun ruolo per cartella. Altri ruoli come Amministratore, Operatore, Utente o qualsiasi ruolo personalizzato a cui sono state concesse autorizzazioni possono accedervi tramite l'interfaccia utente di Airflow e DAG.

Se carichi i DAG in sottocartelle con nomi corrispondenti ai ruoli Airflow integrati e ai ruoli creati da Cloud Composer, le autorizzazioni per i DAG in queste sottocartelle vengono comunque assegnate a questi ruoli. Ad esempio, il caricamento di un DAG nella cartella /dags/Admin concede le autorizzazioni per questo DAG al ruolo Amministratore. I ruoli Airflow integrati includono Amministratore, Operatore, Utente, Visualizzatore e Pubblico.

Cloud Composer crea NoDags e UserNoDags dopo l'attivazione della funzionalità di registrazione dei ruoli per cartella.

Airflow esegue la registrazione dei ruoli per cartella quando elabora i DAG

nello scheduler di Airflow. Se il tuo ambiente contiene più di cento DAG, potresti notare un aumento del tempo di analisi del DAG.

In questo caso, ti consigliamo di

utilizzare più memoria e CPU per gli scheduler. Puoi anche aumentare il valore dell'opzione di configurazione [scheduler]parsing_processes Airflow.

Assegnare automaticamente i DAG ai ruoli per cartella

Per assegnare automaticamente i DAG ai ruoli per cartella:

Esegui l'override della seguente opzione di configurazione di Airflow:

Sezione Chiave Valore webserverrbac_autoregister_per_folder_rolesTrueModifica il ruolo di registrazione del nuovo utente in un ruolo senza accesso a nessun DAG. In questo modo, i nuovi utenti non hanno accesso a nessun DAG finché un amministratore non assegna ai loro account un ruolo con autorizzazioni per DAG specifici.

UserNoDags è un ruolo creato da Cloud Composer solo quando è abilitata la funzionalità di registrazione dei ruoli per cartella. È equivalente al ruolo Utente, ma senza accesso ai DAG.

Esegui l'override della seguente opzione di configurazione di Airflow:

Sezione Chiave Valore webserverrbac_user_registration_roleUserNoDagsAssicurati che gli utenti siano registrati in Airflow.

Assegna i ruoli agli utenti utilizzando uno dei seguenti approcci:

- Consenti ad Airflow di creare automaticamente i ruoli in base alle sottocartelle dei DAG, poi assegna gli utenti a questi ruoli.

- Pre-crea ruoli vuoti per le sottocartelle DAG, con nomi corrispondenti al nome di una sottocartella, quindi assegna gli utenti a questi ruoli. Ad esempio, per la cartella

/dags/CustomFolder, crea un ruolo denominatoCustomFolder.

Carica i DAG in sottocartelle con nomi corrispondenti ai ruoli assegnati agli utenti. Queste sottocartelle devono trovarsi all'interno della cartella

/dagsnel bucket dell'ambiente. Airflow aggiunge le autorizzazioni ai DAG in una sottocartella di questo tipo, in modo che solo gli utenti con il ruolo corrispondente possano accedervi tramite l'interfaccia utente di Airflow e DAG.

Configurare manualmente le autorizzazioni a livello di DAG

Puoi configurare autorizzazioni a livello di DAG per i ruoli personalizzati per specificare quali DAG sono visibili per gruppi di utenti specifici.

Per configurare le autorizzazioni a livello di DAG nell'interfaccia utente di Airflow:

- L'amministratore crea ruoli vuoti per raggruppare i DAG.

- L'amministratore assegna gli utenti ai ruoli appropriati.

- L'amministratore o gli utenti assegnano i DAG ai ruoli.

- Nell'interfaccia utente di Airflow, gli utenti possono vedere solo i DAG assegnati al loro gruppo.

I DAG possono essere assegnati ai ruoli tramite le proprietà DAG o dall'interfaccia utente di Airflow.

Assegnare i DAG ai ruoli nell'interfaccia utente di Airflow

Un amministratore può assegnare le autorizzazioni richieste a livello di DAG ai ruoli appropriati nell'interfaccia utente di Airflow.

Questa operazione non è supportata nell'interfaccia utente del DAG.

Assegnare i DAG ai ruoli nelle proprietà DAG

Puoi impostare il

parametro DAG access_control su un DAG, specificando

i ruoli di raggruppamento DAG a cui è assegnato il DAG.

Nelle versioni di Airflow 2 precedenti alla 2.1.0, l'amministratore, lo sviluppatore DAG o un processo automatico deve eseguire il sync-perm comando Airflow per applicare le nuove impostazioni di controllo dell'accesso'accesso.

In Airflow 2.1.0 e versioni successive, l'esecuzione di questo comando non è più obbligatoria, perché lo scheduler applica le autorizzazioni a livello di DAG quando analizza un DAG.

dag = DAG(

access_control={

'DagGroup': {'can_edit', 'can_read'},

},

...

)

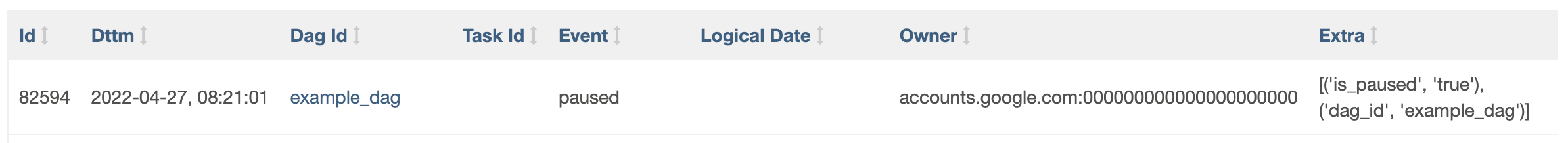

Mappa i log di controllo nell'interfaccia utente di Airflow agli utenti

I log di controllo nell'interfaccia utente di Airflow sono mappati agli ID numerici degli account utente Google. Ad esempio, se un utente mette in pausa un DAG, viene aggiunta una voce ai log.

Puoi visualizzare i log di controllo nella pagina Sfoglia > Log di controllo nell'interfaccia utente di Airflow.

Una voce tipica elenca un ID numerico nel campo Proprietario:

accounts.google.com:NUMERIC_ID. Puoi mappare gli ID numerici alle email degli utenti nella pagina Sicurezza > Elenca utenti. Questa pagina è disponibile per gli utenti con il ruolo Admin.

Tieni presente che la relazione tra identità Google (indirizzi email) e account utente (ID utente) non è fissa.

Passaggi successivi

- Eseguire l'override delle opzioni di configurazione di Airflow

- Panoramica della sicurezza

- Controllo dell'accesso di Cloud Composer