CrowdStrike Detects API から Alerts API に移行する

このセクションでは、アラート API を使用するように構成を移行し、データ取り込みの中断を防ぐ方法について説明します。

影響を受けるユーザー

この変更は、次の両方の条件を満たす場合に影響します。

- CrowdStrike Detection Cloud Monitoring API コネクタを使用して、

CS_DETECTSログタイプにマッピングするアクティブなデータフィードがある。 - このフィード用に構成された CrowdStrike API クライアントに、アラートの読み取り権限がありません。

サービスの中断を防ぐため、2025 年 9 月 30 日までに次のいずれかの手順を完了してください。

オプション 1: 既存の CrowdStrike API クライアントの権限を更新する(推奨)

このアプローチでは、CrowdStrike Falcon コンソールでのみ構成の変更が必要となり、CS_DETECTS ログタイプを参照する既存の検出ルールへの影響が最も小さくなります。

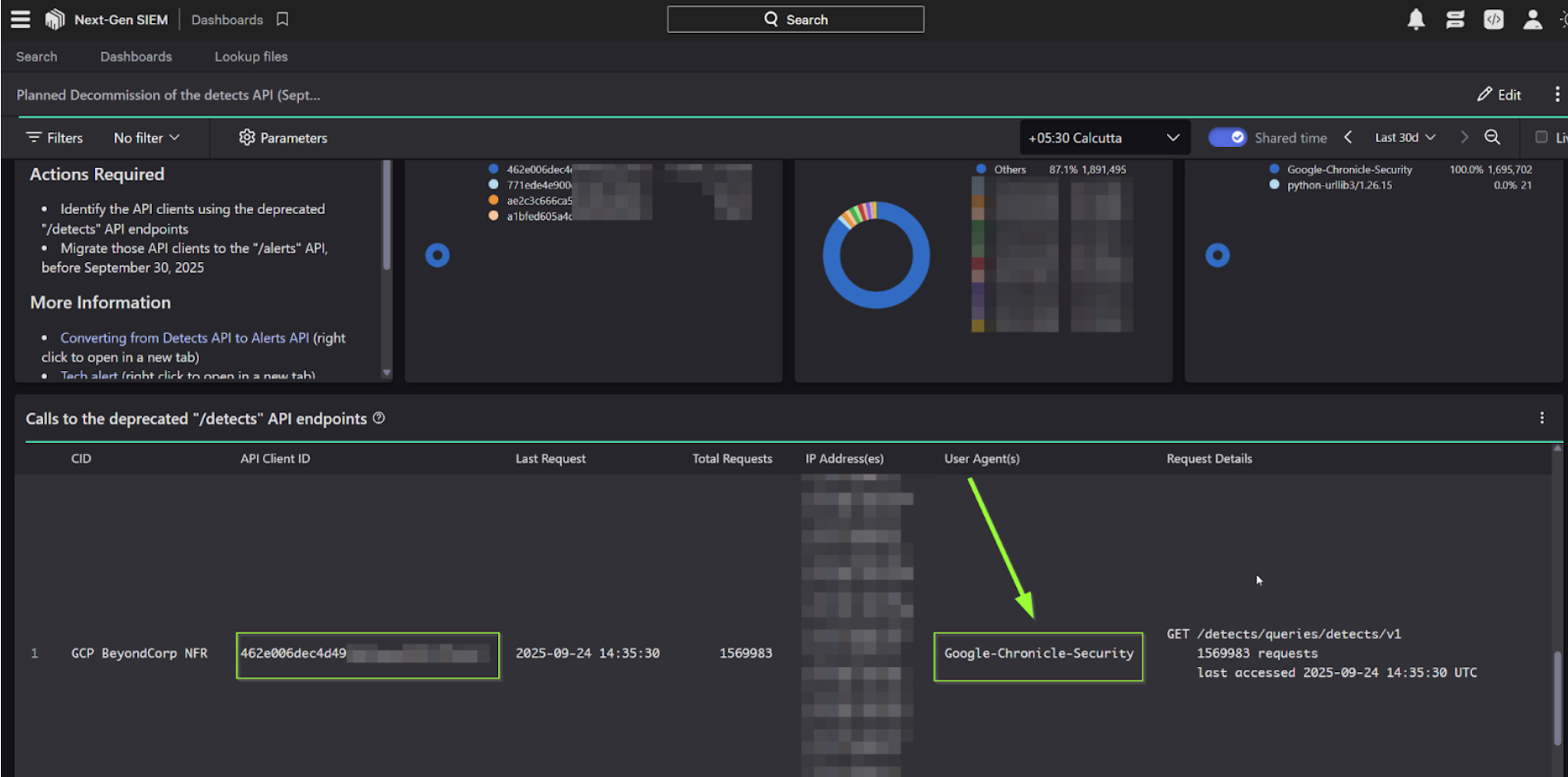

始める前に、Detects API を使用して API クライアントを特定します。CrowdStrike には、非推奨のエンドポイントを使用する API クライアントを特定するのに役立つダッシュボードが用意されています。Google SecOps 検出モニタリング フィードで使用される API クライアントには、Google-Chronicle-Security で始まるユーザー エージェント文字列があります。

ダッシュボードを設定して使用する手順は次のとおりです。

- CrowdStrike のサポート記事に移動し、ページの下部に添付されている PlannedDecommissionofthedetectsAPI(September30,2025) というタイトルの YAML ファイルをダウンロードします。

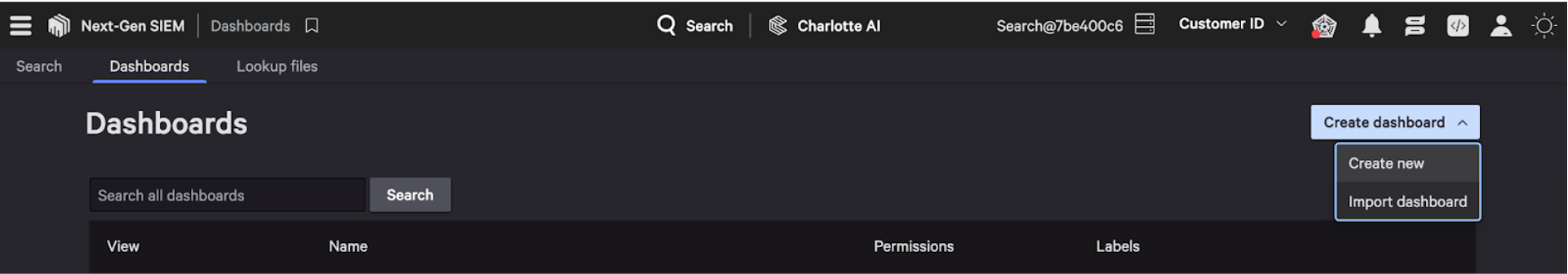

- Falcon コンソールで、[Next-Gen SIEM] > [Log management] > [Dashboards] に移動します。

- [ダッシュボードを作成] リストから [新規作成] を選択します。

- [ダッシュボードをインポート] をクリックします。

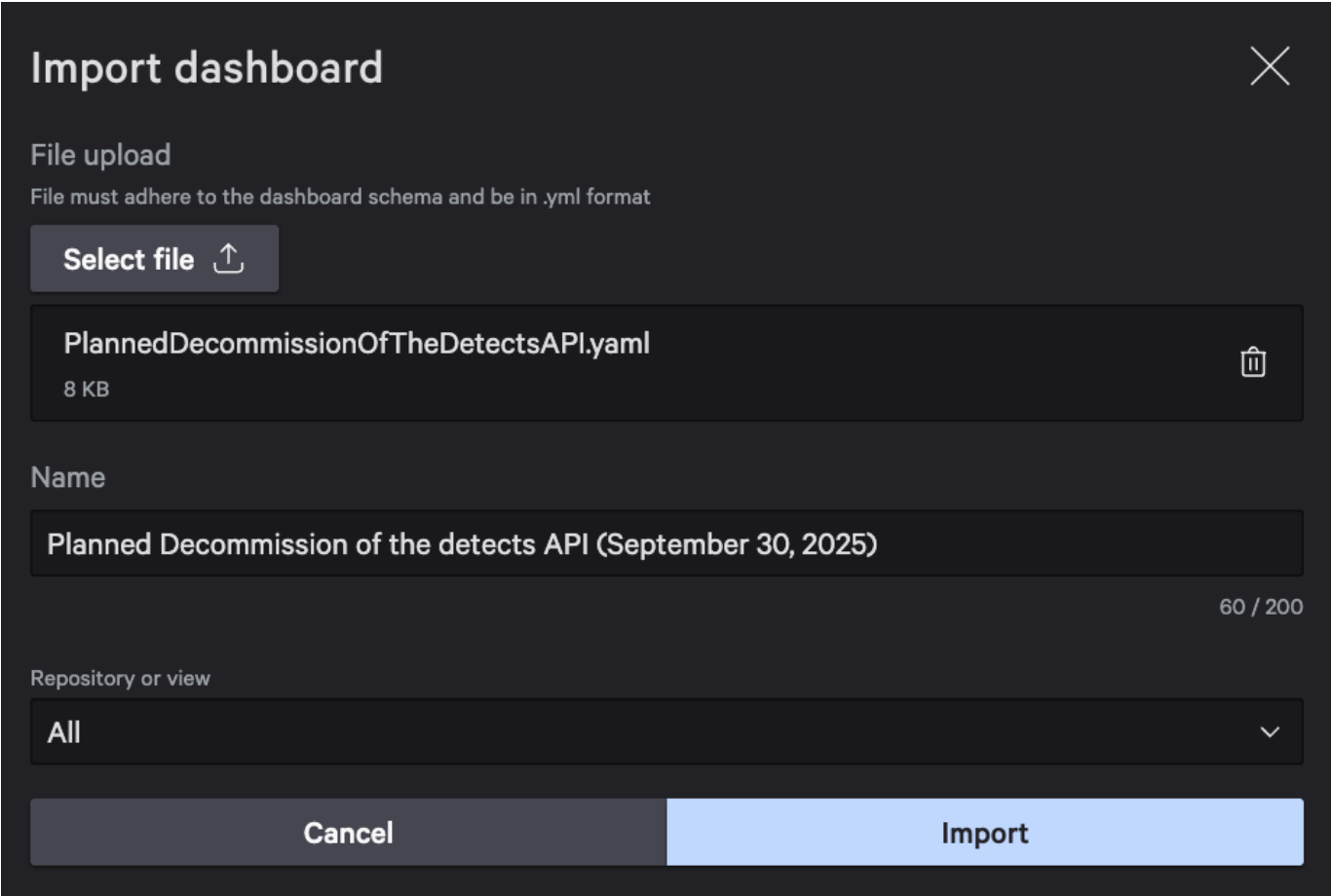

- ダウンロードした YAML ファイルをインポートします。

- ダッシュボードで、[非推奨の「/detects」API エンドポイントへの呼び出し] テーブルに移動します。この表には、非推奨のエンドポイントを呼び出すすべての API クライアントのクライアント ID が一覧表示されます。

- 前の手順で特定した API クライアント ID ごとに、図に示すようにアラートの読み取り権限を付与します。

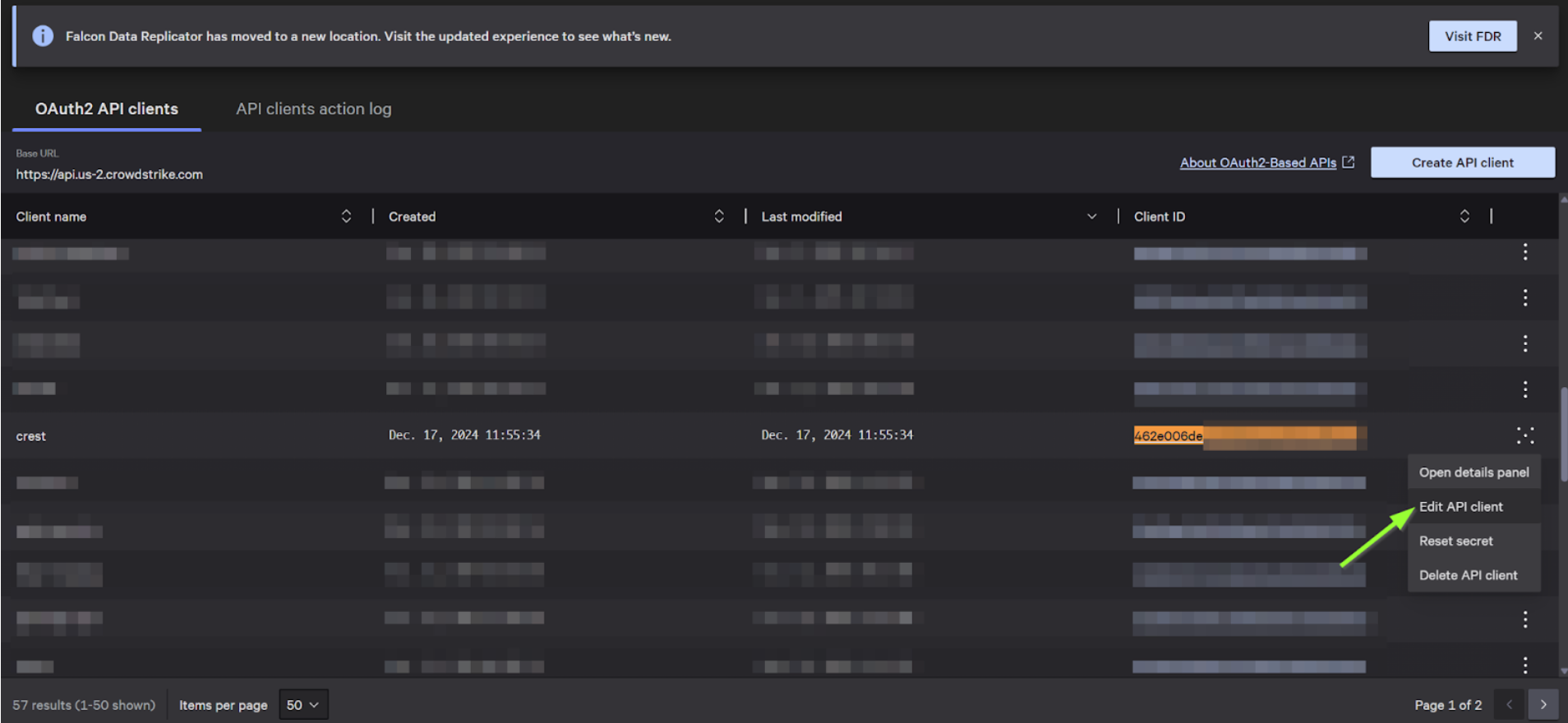

- Falcon コンソールで、[OAuth2 API clients] タブに移動します。特定のクライアント ID を見つけるには、複数のページを移動する必要がある場合があります。

- 変更する API クライアントを選択して、[API クライアントを編集] をクリックします。

- [API クライアントの編集] フォームの表で、アラートの [読み取り] チェックボックスをオンにします。

- [クライアントの詳細を更新] をクリックします。

変更を検証して、移行が成功したことを確認します。

- Google SecOps の CrowdStrike フィードが引き続きデータを受信していることを確認します。

- 30 分後に Falcon コンソールのダッシュボードを再度確認します。更新されたクライアント ID からの Detects API への呼び出しは、ダッシュボードに登録されなくなります。

オプション 2: 新しい CrowdStrike API クライアントを作成して使用する

既存の API クライアント ID を特定できない場合は、このオプションを使用します。CS_DETECTS ログタイプの Google SecOps コネクタは、最初にアラート API を自動的に使用しようとします。必要な権限がない場合は、Detects API を使用します。適切な権限を持つ新しいクライアントを作成することで、コネクタが最新の Alerts API を使用するようにできます。

- CrowdStrike Falcon コンソールで、[OAuth2 API clients] セクションに移動します。

- [API クライアントを作成] をクリックします。

- [API クライアントの作成] フォームの表で、アラートの [読み取り] チェックボックスをオンにします。

- [API client created] フォームで、[Client ID]、[Secret]、[Base URL] の各フィールドの情報をコピーします。

- Google SecOps で、[SIEM 設定] > [フィード] に移動します。

- CrowdStrike Detection Monitoring(

CS_DETECTS)フィードを見つけて、[Edit Feed] をクリックします。 - 既存の認証情報を、Falcon コンソールからコピーしたクライアント ID とクライアント シークレットに置き換えます。

- フィードの設定を確認し、[送信] をクリックします。

- すべての Google SecOps インスタンスの各

CS_DETECTSフィードに対して、これらの手順を繰り返します。

変更を確認する

フィードを更新したら、移行が成功したことを確認します。

- Google SecOps の CrowdStrike フィードが引き続きデータを受信していることを確認します。

- 推奨される方法で説明されているように、Falcon コンソールのダッシュボードを確認します。ダッシュボードで detects API への呼び出しが登録されなくなります。

詳細については、CrowdStrike の公式のサービス終了のお知らせをご覧ください。

SOAR 統合での CrowdStrike Detections API の非推奨

CrowdStrike Falcon SOAR 統合では、アクションとコネクタ内で Detections API が使用されていました。この API の CrowdStrike によるサポート終了は、次のアクションとコネクタに影響します。

- 検出にコメントを追加する

- Close Detection

- Update Detection

- CrowdStrike - 検出コネクタ

SOAR CrowdStrike 統合は、Detections API に代わる Alerts API をすでにサポートしています。新しい Alerts API を使用するには、次の操作を行う必要があります。

- CrowdStrike - Alerts Connector をインストールします。

- アラートを更新アクションとアラート コメントを追加アクションを使用するようにハンドブックを更新します。

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。