Questa pagina spiega come visualizzare le informazioni sulla sicurezza delle tue build Cloud Build utilizzando il riquadro laterale Approfondimenti sulla sicurezza nella Google Cloud console.

Il riquadro laterale Approfondimenti sulla sicurezza fornisce una panoramica generale di più metriche di sicurezza. Puoi utilizzare il riquadro laterale per identificare e mitigare i rischi nella procedura di compilazione.

Questo riquadro mostra le seguenti informazioni:

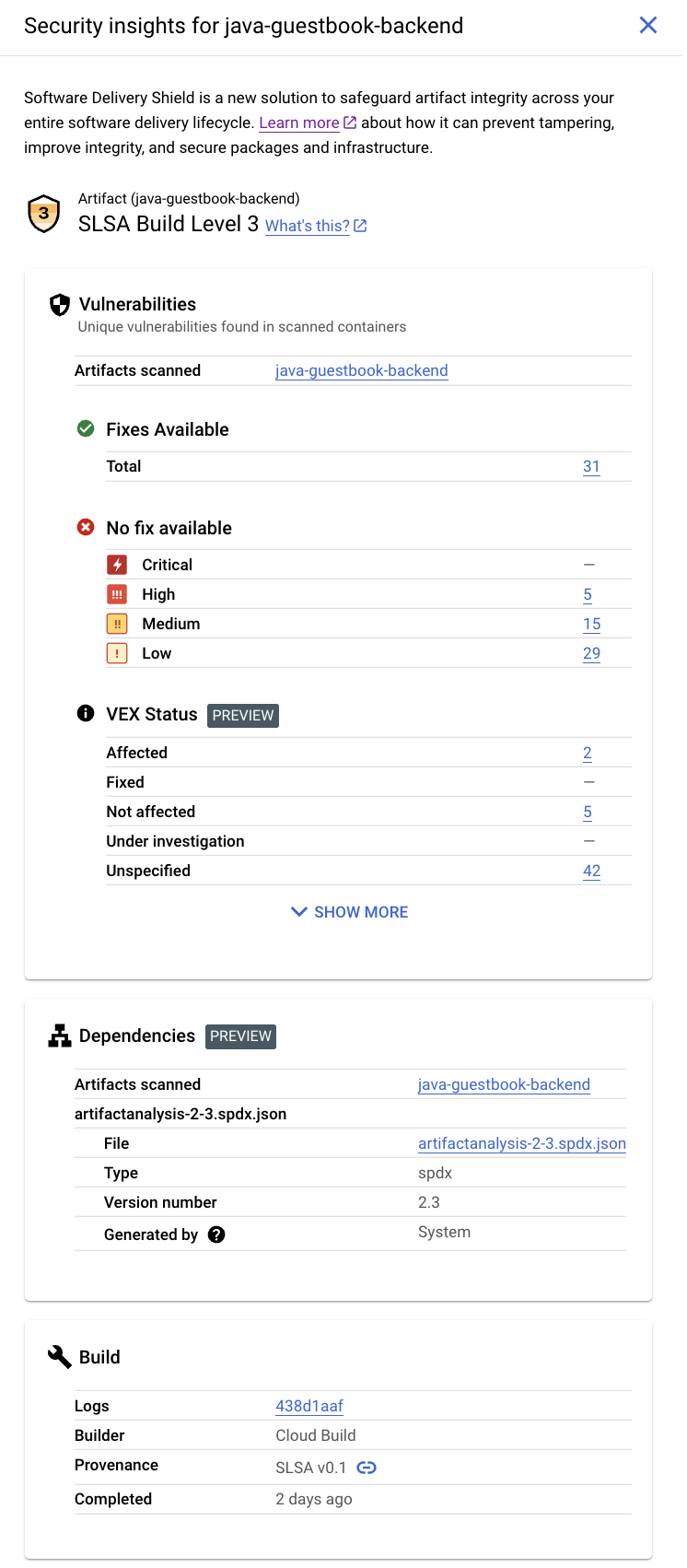

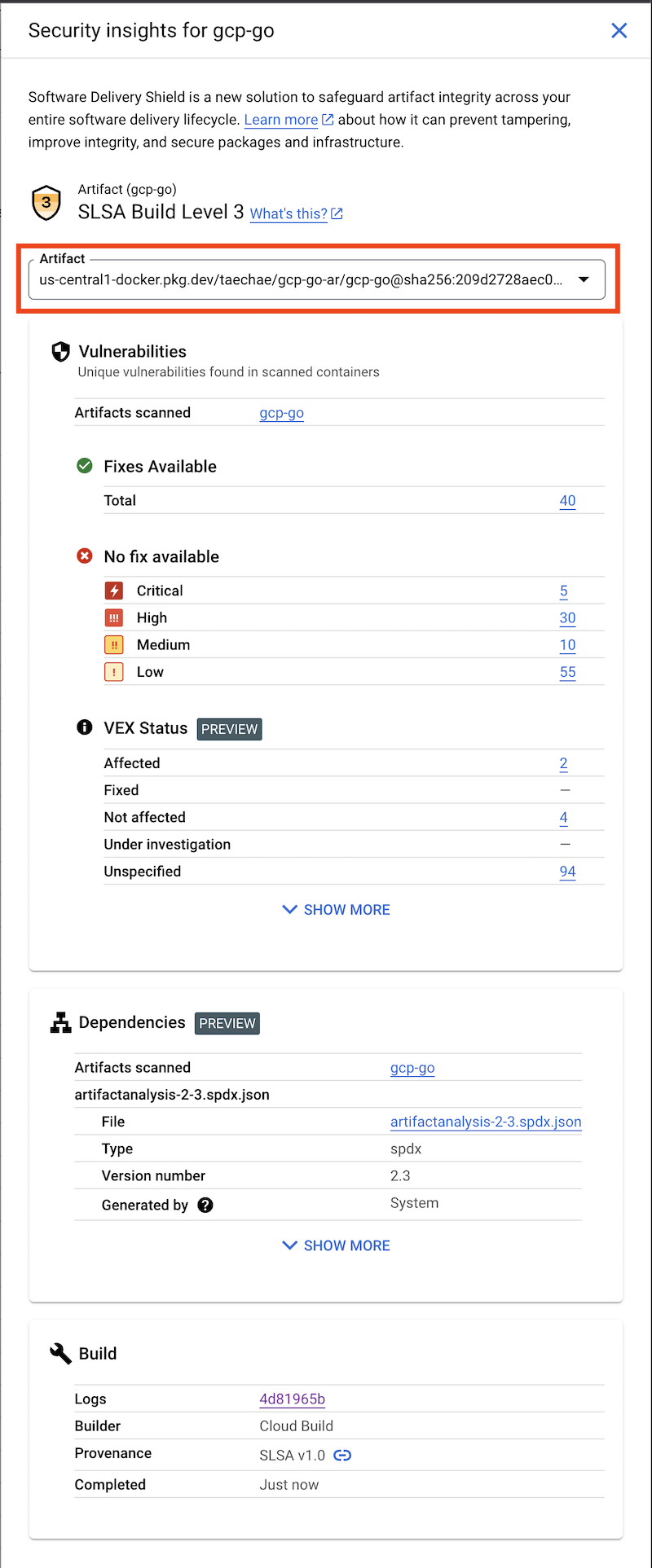

- Livello Supply-chain Levels for Software Artifacts (SLSA): identifica il livello di maturità del processo di compilazione del software in conformità con la specifica SLSA. Ad esempio, questa build ha raggiunto il livello SLSA 3.

- Vulnerabilità: una panoramica delle eventuali vulnerabilità rilevate negli elementi e il nome dell'immagine analizzata da Artifact Analysis. Puoi fare clic sul nome dell'immagine per visualizzare i dettagli della vulnerabilità. Ad esempio, nello screenshot puoi fare clic su java-guestbook-backend.

- Stato Vulnerability Exploitability eXchange(VEX) per gli elementi costruiti.

- Software Bill of Materials (SBOM) per gli elementi di compilazione.

- Dettagli build: dettagli della build, ad esempio il generatore e il link per visualizzare i log.

Per scoprire come utilizzare Cloud Build con altri Google Cloud prodotti e funzionalità per migliorare la strategia di sicurezza della tua catena di fornitura del software, consulta Sicurezza della catena di fornitura del software.

Abilita scansione delle vulnerabilità

Il riquadro Approfondimenti sulla sicurezza mostra i dati di Cloud Build e di Analisi degli elementi. Artifact Analysis è un servizio che esegue la ricerca di vulnerabilità nei pacchetti OS, Java (Maven) e Go quando carichi gli artefatti della build in Artifact Registry.

Devi attivare l'analisi delle vulnerabilità per ricevere l'insieme completo di risultati di Approfondimenti sulla sicurezza.

Abilita l'API Container Scanning per attivare l'analisi delle vulnerabilità.

Esegui una build e archivia l'artefatto della build in Artifact Registry. Artifact Analysis esegue automaticamente la scansione degli elementi della build.

La ricerca delle vulnerabilità potrebbe richiedere alcuni minuti, a seconda delle dimensioni della compilazione.

Per ulteriori informazioni sull'analisi delle vulnerabilità, consulta Scansione automatica.

La scansione è a pagamento. Per informazioni sui prezzi, consulta la pagina relativa ai prezzi.

Concedi le autorizzazioni per visualizzare gli approfondimenti

Per visualizzare gli approfondimenti sulla sicurezza nella Google Cloud console, devi disporre dei seguenti ruoli IAM o di un ruolo con autorizzazioni equivalenti. Se Artifact Registry e Artifact Analysis vengono eseguiti in progetti diversi, devi aggiungere il ruolo Visualizzatore delle occorrenze di Container Analysis o autorizzazioni equivalenti nel progetto in cui è in esecuzione Artifact Analysis.

- Cloud Build

Visualizzatore

(

roles/cloudbuild.builds.viewer): visualizza gli approfondimenti per una build. - Visualizzatore delle occorrenze di Container Analysis

(

roles/containeranalysis.occurrences.viewer): visualizza le vulnerabilità e altre informazioni sulle dipendenze.

Visualizzare il riquadro laterale Approfondimenti sulla sicurezza

Per visualizzare il riquadro Approfondimenti sulla sicurezza:

Apri la pagina Cronologia build nella Google Cloud console:

Seleziona il progetto e fai clic su Apri.

Nel menu a discesa Regione, seleziona la regione in cui hai eseguito la compilazione.

Nella tabella con le build, individua la riga con la build per la quale vuoi visualizzare gli approfondimenti sulla sicurezza.

Nella colonna Approfondimenti sulla sicurezza, fai clic su Visualizza.

Viene visualizzato il riquadro laterale Approfondimenti sulla sicurezza.

[Facoltativo] Se la compilazione genera più elementi, seleziona quello per cui vuoi visualizzare gli approfondimenti sulla sicurezza dal menu a discesa Elemento.

Viene visualizzato il riquadro Approfondimenti sulla sicurezza per l'elemento selezionato.

Livello SLSA

Il livello SLSA valuta il livello corrente di garanzia di sicurezza della tua build in base a una raccolta di linee guida.

Vulnerabilità

La scheda Vulnerabilità mostra le occorrenze delle vulnerabilità, le correzioni disponibili e lo stato VEX per gli artefatti di compilazione.

Artifact Analysis supporta la ricerca di immagini container inviate ad Artifact Registry. Le analisi rilevano vulnerabilità nei pacchetti del sistema operativo e nei pacchetti delle applicazioni creati in Java (Maven) o Go.

I risultati della scansione sono organizzati in base al livello di gravità. Il livello di gravità è una valutazione qualitativa basata su sfruttabilità, ambito, impatto e maturità della vulnerabilità.

Fai clic sul nome dell'immagine per visualizzare gli elementi sottoposti a scansione per rilevare vulnerabilità.

Per ogni immagine contenitore di cui viene eseguito il push in Artifact Registry, Artifact Analysis può archiviare un'istruzione VEX associata. VEX è un tipo di avviso sulla sicurezza che indica se un prodotto è interessato da una vulnerabilità nota.

Ogni istruzione VEX fornisce:

- Il publisher della dichiarazione VEX

- L'elemento per cui è scritta l'istruzione

- La valutazione delle vulnerabilità (stato VEX) per eventuali vulnerabilità note

Dipendenze

La scheda Dipendenze mostra un elenco di SBOM con un elenco di dipendenze.

Quando crei un'immagine container utilizzando Cloud Build e la invii ad Artifact Registry, Container Analysis può generare record SBOM per le immagini inviate.

Un SBOM è un inventario completo di un'applicazione che identifica i pacchetti su cui si basa il software. I contenuti possono includere software di terze parti di fornitori, elementi interni e librerie open source.

Build

La scheda Build include le seguenti informazioni:

- Log: link alle informazioni dei log di compilazione

- Builder: nome del builder

- Completed (Completata): tempo trascorso dal completamento della compilazione

- Provenienza: metadati verificabili su una build

I metadati della provenienza includono dettagli come i digest delle immagini create, le posizioni delle origini di input, la toolchain di compilazione, i passaggi di compilazione e la durata della compilazione. Puoi anche convalidare la provenienza della compilazione in qualsiasi momento.

Per assicurarti che le build future includano le informazioni sulla provenienza, configura Cloud Build in modo da richiedere che le immagini abbiano metadati sulla provenienza.

Passaggi successivi

- Scopri di più sulla sicurezza della catena di fornitura del software.

- Scopri le best practice per la sicurezza della catena di fornitura del software.

- Scopri come archiviare e visualizzare i log della compilazione.

- Scopri come risolvere gli errori di compilazione.