Cette page explique comment afficher des informations de sécurité sur vos compilations Cloud Build à l'aide du panneau latéral Insights de sécurité de la console. Google Cloud

Le panneau latéral Insights sur la sécurité offre un aperçu général de plusieurs métriques de sécurité. Vous pouvez utiliser le panneau latéral pour identifier et atténuer les risques de votre processus de compilation.

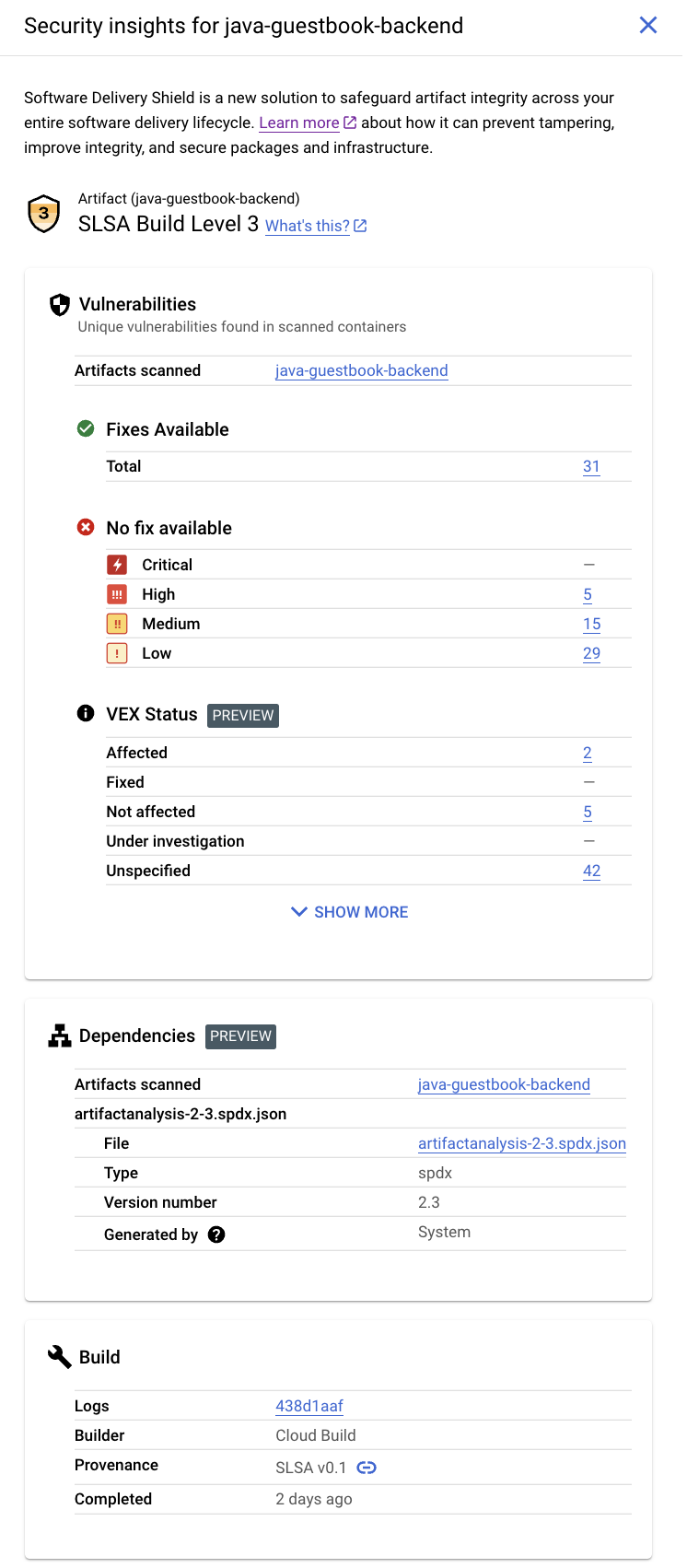

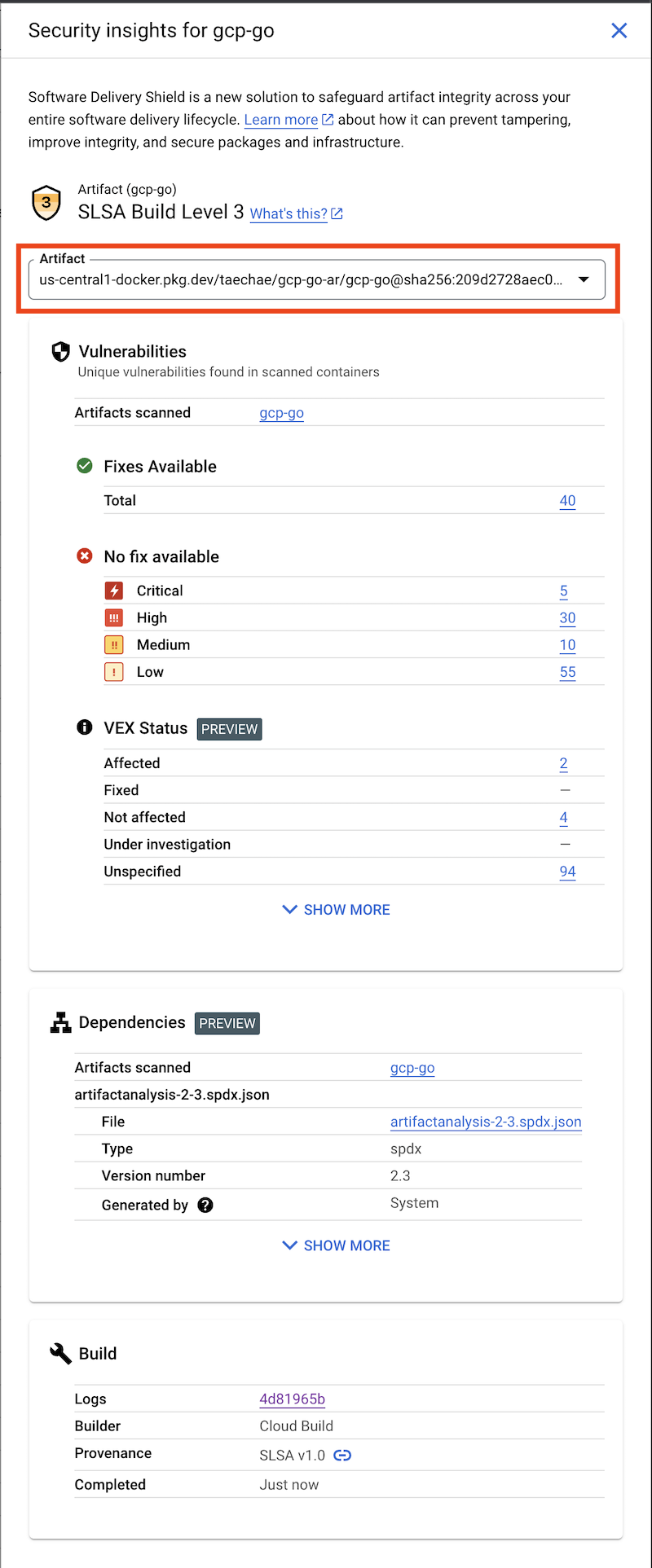

Ce panneau affiche les informations suivantes:

- Niveau de la chaîne d'approvisionnement pour les artefacts logiciels (SLSA): identifie le niveau de maturité de votre processus de compilation logicielle conformément à la spécification SLSA. Par exemple, cette compilation a atteint le niveau 3 de la certification SLSA.

- Failles: présentation des failles détectées dans vos artefacts, et nom de l'image analysée par Artifact Analysis. Vous pouvez cliquer sur le nom de l'image pour afficher les détails des failles. Par exemple, dans la capture d'écran, vous pouvez cliquer sur java-guestbook-backend.

- État Vulnerability Exploitability eXchange(VEX) pour les artefacts compilés.

- Nomenclature logicielle (SBOM) pour les artefacts de compilation.

- Informations sur le build: détails de la compilation, tels que le compilateur et le lien permettant d'afficher les journaux.

Pour savoir comment utiliser Cloud Build avec d'autres Google Cloud produits et fonctionnalités afin d'améliorer la stratégie de sécurité de votre chaîne d'approvisionnement logicielle, consultez la page Sécurité de la chaîne d'approvisionnement logicielle.

Activer l'analyse des failles

Le panneau Insights sur la sécurité affiche les données de Cloud Build et de l'analyse des artefacts. Artifact Analysis est un service qui recherche des failles dans les packages d'OS, Java (Maven) et Go lorsque vous importez des artefacts de compilation dans Artifact Registry.

Vous devez activer l'analyse des failles pour recevoir l'ensemble complet des résultats des insights de sécurité.

Activez l'API Container Scanning pour activer l'analyse des failles.

Exécutez une compilation et stockez votre artefact de compilation dans Artifact Registry. Artifact Analysis analyse automatiquement les artefacts de compilation.

L'analyse des failles peut prendre quelques minutes, en fonction de la taille de votre build.

Pour en savoir plus sur l'analyse des failles, consultez la section Analyse automatique.

L'analyse est payante. Pour en savoir plus sur la tarification, consultez la page Tarifs.

Autoriser l'affichage des insights

Pour afficher les insights sur la sécurité dans la console Google Cloud , vous devez disposer des rôles IAM suivants ou d'un rôle disposant d'autorisations équivalentes. Si Artifact Registry et Artifact Analysis s'exécutent dans des projets différents, vous devez ajouter le rôle de lecteur d'occurrences d'analyse de conteneurs ou des autorisations équivalentes dans le projet où Artifact Analysis s'exécute.

- Lecteur Cloud Build (

roles/cloudbuild.builds.viewer): affichez les insights d'un build. - Lecteur d'occurrences Container Analysis (

roles/containeranalysis.occurrences.viewer): affichez les failles et d'autres informations sur les dépendances.

Afficher le panneau latéral "Insights sur la sécurité"

Pour afficher le panneau Insights sur la sécurité:

Ouvrez la page Historique de compilation dans la console Google Cloud :

Sélectionnez votre projet et cliquez sur Ouvrir.

Dans le menu déroulant Région, sélectionnez la région dans laquelle vous avez exécuté votre build.

Dans le tableau des compilations, recherchez la ligne de la compilation pour laquelle vous souhaitez afficher des insights sur la sécurité.

Dans la colonne Insights sur la sécurité, cliquez sur Afficher.

Le panneau latéral Insights sur la sécurité s'ouvre.

[Facultatif] Si votre build produit plusieurs artefacts, sélectionnez celui pour lequel vous souhaitez afficher des insights de sécurité dans le menu déroulant Artefact.

Le panneau Insights sur la sécurité de l'artefact sélectionné s'affiche.

Niveau SLSA

Le niveau SLSA évalue le niveau actuel d'assurance de sécurité de votre build en fonction d'un ensemble de consignes.

Failles

La fiche Failles affiche les occurrences de failles, les correctifs disponibles et l'état VEX des artefacts de compilation.

Artifact Analysis est compatible avec l'analyse des images de conteneurs transférées vers Artifact Registry. Les analyses détectent les failles dans les packages de système d'exploitation et dans les packages d'application créés en Java (Maven) ou en Go.

Les résultats de l'analyse sont organisés par niveau de gravité. Le niveau de gravité est une évaluation qualitative basée sur l'exploitabilité, le champ d'application, l'impact et la maturité de la faille.

Cliquez sur le nom de l'image pour afficher les artefacts qui ont été analysés pour détecter les failles.

Pour chaque image de conteneur transférée vers Artifact Registry, Artifact Analysis peut stocker une instruction VEX associée. VEX est un type d'avis de sécurité qui indique si un produit est affecté par une faille connue.

Chaque instruction VEX fournit les éléments suivants:

- Éditeur de la déclaration VEX

- L'artefact pour lequel l'instruction est écrite

- L'évaluation des failles (état VEX) pour toute faille connue

Dépendances

La fiche Dépendances affiche une liste de SBOM avec une liste de dépendances.

Lorsque vous créez une image de conteneur à l'aide de Cloud Build et que vous la transférez vers Artifact Registry, l'analyse des artefacts peut générer des enregistrements de SBOM pour les images transférées.

Un SBOM est un inventaire complet d'une application, qui identifie les packages sur lesquels votre logiciel s'appuie. Le contenu peut inclure des logiciels tiers de fournisseurs, des artefacts internes et des bibliothèques Open Source.

Créer

La fiche de compilation contient les informations suivantes:

- Journaux : liens vers les informations de journal de votre compilation

- Builder (Générateur) : nom du générateur

- Completed (Terminé) : temps écoulé depuis la fin de la compilation

- Provenance : métadonnées vérifiables sur un build

Les métadonnées de provenance incluent des détails tels que les condensés des images compilées, les emplacements de la source d'entrée, la chaîne d'outils de compilation, les étapes de compilation et la durée de compilation. Vous pouvez également valider la provenance du build à tout moment.

Pour vous assurer que vos futures compilations incluent des informations de provenance, configurez Cloud Build pour exiger que vos images soient associées à des métadonnées de provenance.

Étape suivante

- Découvrez la sécurité de la chaîne d'approvisionnement logicielle.

- Découvrez les bonnes pratiques de sécurité de la chaîne d'approvisionnement logicielle.

- Découvrez comment stocker et afficher les journaux de compilation.

- Découvrez comment résoudre les erreurs de compilation.