Nesta página, explicamos como conferir informações de segurança sobre seus builds do Cloud Build usando o painel lateral Insights de segurança no console Google Cloud .

O painel lateral Insights de segurança oferece uma visão geral de alto nível de várias métricas de segurança. É possível usar o painel lateral para identificar e reduzir os riscos no processo de build.

Esse painel mostra as seguintes informações:

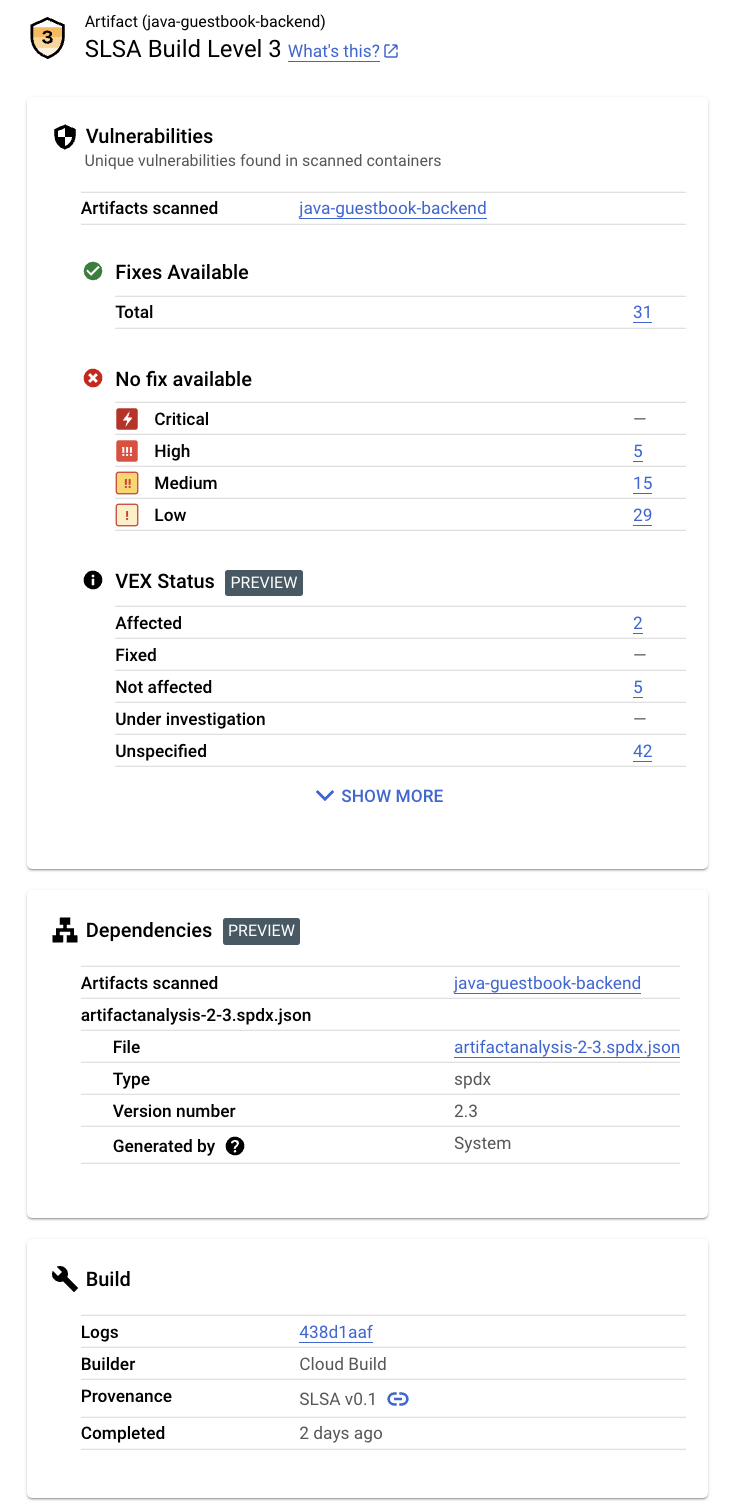

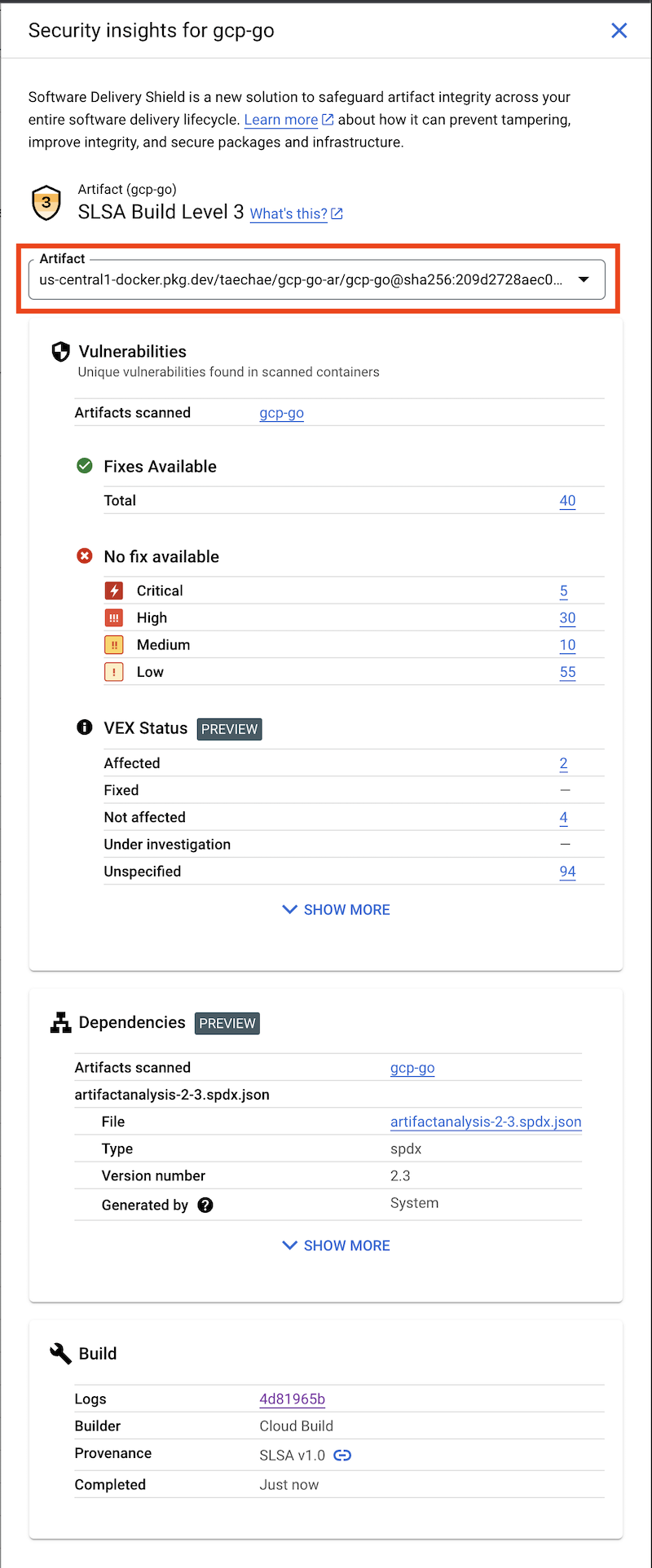

- Níveis da cadeia de suprimentos para artefatos de software (SLSA): identifica o nível de maturidade do processo de build do software de acordo com a especificação SLSA. Por exemplo, este build atingiu o nível 3 da SLSA.

- Vulnerabilidades: uma visão geral de todas as vulnerabilidades encontradas nos seus artefatos e do nome da imagem que o Artifact Analysis verificou. Clique no nome da imagem para conferir os detalhes da vulnerabilidade. Por exemplo, na captura de tela, você pode clicar em java-guestbook-backend.

- Status de vulnerabilidade, exploração e troca(VEX) dos artefatos criados.

- Lista de materiais de software (SBOM) para os artefatos de build.

- Detalhes do build: detalhes do build, como o builder e o link para visualizar registros.

Para saber como usar o Cloud Build com outros Google Cloud produtos e recursos para melhorar a postura de segurança da sua cadeia de suprimentos de software, consulte Segurança da cadeia de suprimentos de software.

Ativar verificação de vulnerabilidades

O painel Insights de segurança mostra dados do Cloud Build e da Análise de artefatos. O Artifact Analysis é um serviço que verifica vulnerabilidades em pacotes do SO, Java (Maven) e Go quando você faz upload de artefatos de build para o Artifact Registry.

É necessário ativar a verificação de vulnerabilidades para receber o conjunto completo de resultados de insights de segurança.

Ative a API Container Scanning para ativar a verificação de vulnerabilidades.

Execute um build e armazene o artefato de build no Artifact Registry. O Artifact Analysis verifica automaticamente os artefatos do build.

A verificação de vulnerabilidade pode levar alguns minutos, dependendo do tamanho do build.

Para mais informações sobre a verificação de vulnerabilidades, consulte Verificação automática.

Há um custo para a verificação. Consulte a página de preços para mais informações.

Conceder permissões para acessar insights

Para conferir os insights de segurança no Google Cloud console, você precisa ter os papéis do IAM a seguir ou um papel com permissões equivalentes. Se o Artifact Registry e o Artifact Analysis estiverem executando em projetos diferentes, adicione o papel "Leitor de ocorrências" do Container Analysis ou permissões equivalentes no projeto em que o Artifact Analysis está sendo executado.

- Visualizador do

Cloud Build

(

roles/cloudbuild.builds.viewer): confira insights de um build. - Visualizador de ocorrências do Container Analysis

(

roles/containeranalysis.occurrences.viewer): confira vulnerabilidades e outras informações de dependência.

Acessar o painel lateral de insights de segurança

Para acessar o painel Insights de segurança:

Abra a página Histórico do build no console do Google Cloud :

Selecione o projeto e clique em Abrir.

No menu suspenso Região, selecione a região em que você executou o build.

Na tabela com os builds, localize a linha com o build em que você quer conferir insights de segurança.

Na coluna Insights de segurança, clique em Visualizar.

O painel lateral Insights de segurança é aberto.

[Opcional] Se o build produzir vários artefatos, selecione o artefato para o qual você quer conferir insights de segurança no menu suspenso Artifact.

O painel Insights de segurança é exibido para o artefato selecionado.

Nível da SLSA

O nível de SLSA classifica o nível atual de garantia de segurança do seu build com base em uma coleção de diretrizes.

Vulnerabilidades

O card Vulnerabilidades mostra as ocorrências de vulnerabilidade, as correções disponíveis e o status VEX dos artefatos de build.

O Artifact Analysis oferece suporte à verificação de imagens de contêiner enviadas ao Artifact Registry. As verificações detectam vulnerabilidades em pacotes do sistema operacional e em pacotes de aplicativos criados em Java (Maven) ou Go.

Os resultados da verificação são organizados por nível de gravidade. O nível de gravidade é uma avaliação qualitativa baseada na capacidade de exploração, escopo, impacto e maturidade da vulnerabilidade.

Clique no nome da imagem para conferir os artefatos que foram verificados quanto a vulnerabilidades.

Para cada imagem de contêiner enviada ao Artifact Registry, o Artifact Analysis pode armazenar uma instrução VEX associada. O VEX é um tipo de aviso de segurança que indica se um produto foi afetado por uma vulnerabilidade conhecida.

Cada instrução VEX fornece:

- O editor da declaração VEX

- O artefato para o qual a instrução é gravada

- A avaliação de vulnerabilidade (status VEX) para todas as vulnerabilidades conhecidas

Dependências

O card Dependências mostra uma lista de SBOMs com uma lista de dependências.

Quando você cria uma imagem de contêiner usando o Cloud Build e a envia para o Artifact Registry, a Análise de artefatos pode gerar registros de SBOM para as imagens enviadas.

Um SBOM é um inventário completo de um aplicativo, que identifica os pacotes em que o software depende. O conteúdo pode incluir softwares de terceiros de fornecedores, artefatos internos e bibliotecas de código aberto.

Criar

O card "Build" inclui as seguintes informações:

- Registros: links para as informações de registro do build.

- Builder: nome do builder

- Concluído: tempo decorrido desde a conclusão do build.

- Procedência: metadados verificáveis sobre um build.

Os metadados de procedência incluem detalhes como os resumos das imagens criadas, os locais da origem de entrada, a cadeia de ferramentas de build, as etapas de build e a duração do build. Também é possível validar a origem do build a qualquer momento.

Para garantir que seus builds futuros incluam informações de procedência, configure o Cloud Build para exigir que as imagens tenham metadados de procedência.

A seguir

- Saiba mais sobre a segurança da cadeia de suprimentos de software.

- Saiba mais sobre as práticas recomendadas de segurança da cadeia de suprimentos de software.

- Saiba como armazenar e visualizar registros de build.

- Saiba como resolver erros de build.