En esta página, se explica cómo ver información de seguridad sobre tus compilaciones de Cloud Build con el panel lateral Estadísticas de seguridad en la Google Cloud consola.

El panel lateral Estadísticas de seguridad proporciona una descripción general de alto nivel de varias métricas de seguridad. Puedes usar el panel lateral para identificar y mitigar los riesgos en tu proceso de compilación.

En este panel, se muestra la siguiente información:

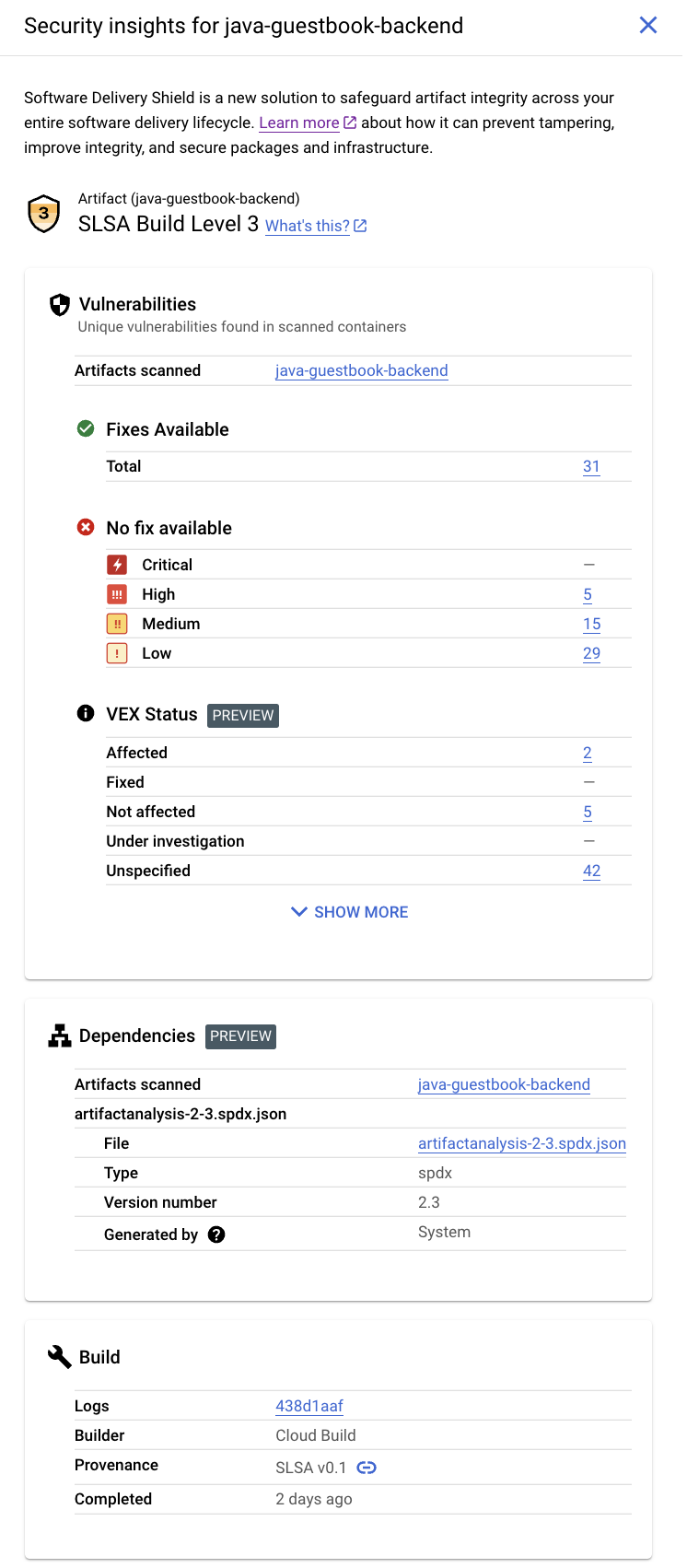

- Nivel de cadena de suministro para artefactos de software (SLSA): Identifica el nivel de madurez de tu proceso de compilación de software de acuerdo con la especificación de SLSA. Por ejemplo, esta compilación alcanzó el nivel 3 de SLSA.

- Vulnerabilidades: Una descripción general de las vulnerabilidades encontradas en tus artefactos y el nombre de la imagen que analizó Artifact Analysis. Puedes hacer clic en el nombre de la imagen para ver los detalles de las vulnerabilidades. Por ejemplo, en la captura de pantalla, puedes hacer clic en java-guestbook-backend.

- Estado de Vulnerability Exploitability eXchange(VEX) para los artefactos compilados

- Lista de materiales de software (SBOM) para los artefactos de compilación

- Detalles de la compilación: Detalles de la compilación, como el compilador y el vínculo para ver los registros.

Si deseas obtener información para usar Cloud Build con otros Google Cloud productos y funciones para mejorar la postura de seguridad de tu cadena de suministro de software, consulta Seguridad de la cadena de suministro de software.

Habilitar el análisis de vulnerabilidades

El panel Estadísticas de seguridad muestra datos de Cloud Build y de Artifact Analysis. Artifact Analysis es un servicio que busca vulnerabilidades en paquetes de SO, Java (Maven) y Go cuando subes artefactos de compilación a Artifact Registry.

Debes habilitar el análisis de vulnerabilidades para recibir el conjunto completo de resultados de las Estadísticas de seguridad.

Habilita la API de Container Scanning para activar el análisis de vulnerabilidades.

Ejecuta una compilación y almacena tu artefacto de compilación en Artifact Registry. Artifact Analysis analiza automáticamente los artefactos de compilación.

El análisis de vulnerabilidades puede tardar unos minutos, según el tamaño de la compilación.

Para obtener más información sobre el análisis de vulnerabilidades, consulta Análisis automático.

El análisis tiene un costo. Consulta la página Precios para obtener información sobre los precios.

Otorga permisos para ver estadísticas

Para ver las estadísticas de seguridad en la Google Cloud consola, debes tener los siguientes roles de IAM o un rol con permisos equivalentes. Si Artifact Registry y Artifact Analysis se ejecutan en proyectos diferentes, debes agregar el rol de Visualizador de casos de Container Analysis o permisos equivalentes en el proyecto en el que se ejecuta Artifact Analysis.

- Visualizador de Cloud Build (

roles/cloudbuild.builds.viewer): Consulta las estadísticas de una compilación. - Visualizador de casos de Container Analysis

(

roles/containeranalysis.occurrences.viewer): Consulta las vulnerabilidades y otra información de dependencia.

Cómo ver el panel lateral de estadísticas de seguridad

Para ver el panel Estadísticas de seguridad, haz lo siguiente:

Abre la página Historial de compilación en la Google Cloud consola:

Selecciona tu proyecto y haz clic en Open.

En el menú desplegable Región, selecciona la región en la que ejecutaste la compilación.

En la tabla con las compilaciones, busca la fila de la compilación para la que deseas ver las estadísticas de seguridad.

En la columna Estadísticas de seguridad, haz clic en Ver.

Se abrirá el panel lateral Estadísticas de seguridad.

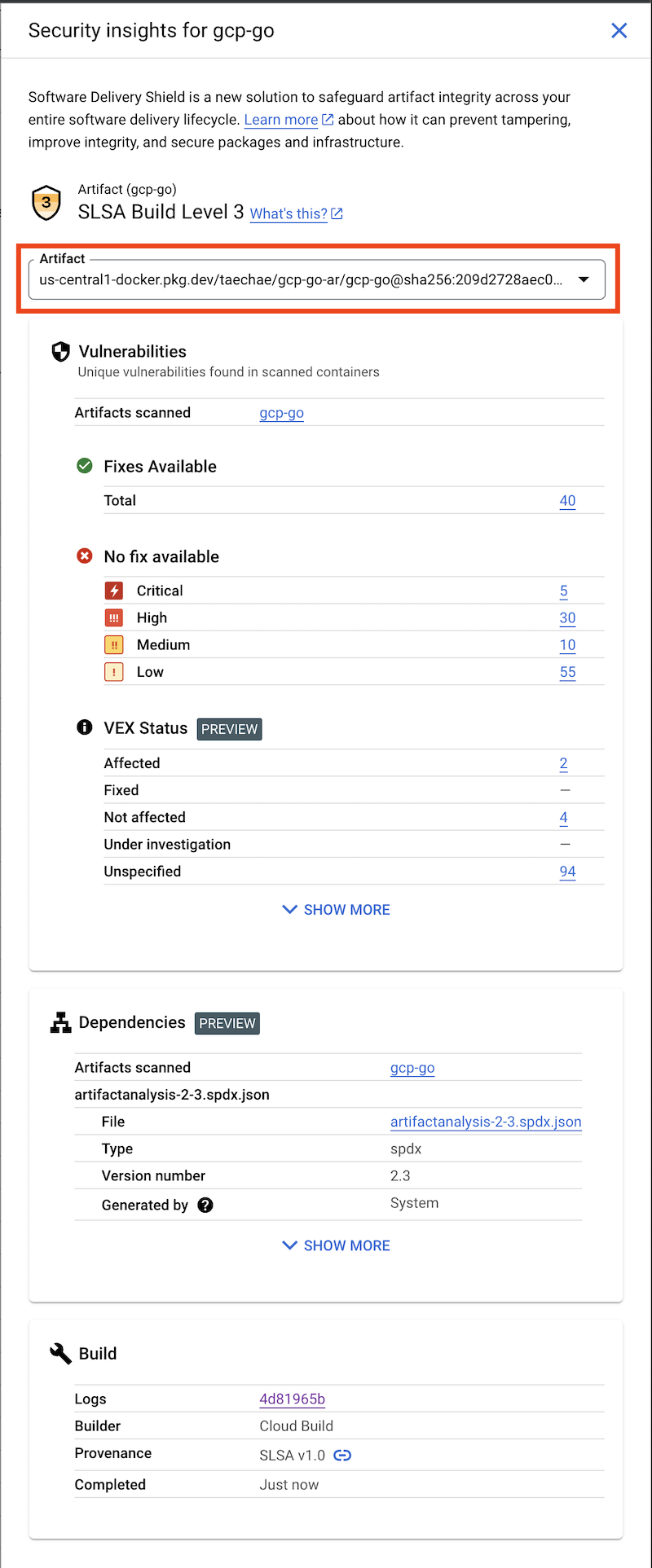

[Opcional] Si tu compilación produce varios artefactos, selecciona el artefacto para el que deseas ver las estadísticas de seguridad en el cuadro desplegable Artifact.

Se mostrará el panel Estadísticas de seguridad del artefacto seleccionado.

Nivel de SLSA

El nivel de SLSA califica el nivel actual de garantía de seguridad de tu compilación según una colección de lineamientos.

Vulnerabilidades

La tarjeta Vulnerabilidades muestra las ocurrencias de vulnerabilidades, las correcciones disponibles y el estado de VEX para los artefactos de compilación.

Artifact Analysis admite el análisis de imágenes de contenedores enviadas a Artifact Registry. Los análisis detectan vulnerabilidades en los paquetes del sistema operativo y en los paquetes de aplicaciones creados en Java (Maven) o Go.

Los resultados del análisis se organizan por nivel de gravedad. El nivel de gravedad es una evaluación cualitativa basada en la capacidad de explotación, el alcance, el impacto y la madurez de la vulnerabilidad.

Haz clic en el nombre de la imagen para ver los artefactos que se analizaron en busca de vulnerabilidades.

Para cada imagen de contenedor que se envía a Artifact Registry, Artifact Analysis puede almacenar una sentencia VEX asociada. VEX es un tipo de aviso de seguridad que indica si un producto se ve afectado por una vulnerabilidad conocida.

Cada sentencia VEX proporciona lo siguiente:

- El publicador de la declaración de VEX

- El artefacto para el que se escribió la sentencia

- La evaluación de vulnerabilidades (estado de VEX) para cualquier vulnerabilidad conocida

Dependencias

La tarjeta Dependencias muestra una lista de SBOM con una lista de dependencias.

Cuando compilas una imagen de contenedor con Cloud Build y la envías a Artifact Registry, Artifact Analysis puede generar registros de SBOM para las imágenes enviadas.

Un SBOM es un inventario completo de una aplicación que identifica los paquetes en los que se basa tu software. El contenido puede incluir software de terceros de proveedores, artefactos internos y bibliotecas de código abierto.

Compilación

La tarjeta de compilación incluye la siguiente información:

- Registros: Incluye vínculos a la información de los registros de compilación.

- Builder: Es el nombre del compilador.

- Completada: Es el tiempo transcurrido desde que se completó la compilación.

- Provecencia: Son metadatos verificables sobre una compilación.

Los metadatos de procedencia incluyen detalles como los resúmenes de las imágenes compiladas, las ubicaciones de la fuente de entrada, la cadena de herramientas de compilación, los pasos de compilación y la duración de la compilación. También puedes validar la procedencia de la compilación en cualquier momento.

Para asegurarte de que tus compilaciones futuras incluyan información de procedencia, configura Cloud Build para exigir que tus imágenes tengan metadatos de procedencia.

¿Qué sigue?

- Obtén información sobre la seguridad de la cadena de suministro de software.

- Obtén información sobre las prácticas recomendadas de seguridad de la cadena de suministro de software.

- Aprende a almacenar y visualizar registros de compilación.

- Obtén más información para solucionar errores de compilación.