如果您未指定服务账号,Cloud Build 可能会自动选择一个服务账号来代表您执行构建。此服务账号可能拥有对于您的使用情形而言不必要的广泛权限,例如访问您的 Cloud Source Repositories 和项目中的任何 Cloud Storage 存储桶。

为了提高项目的安全态势并减少错误配置或恶意用户的潜在影响,我们建议您遵循最小权限原则。根据这一原则,您可以为每个服务账号分配与其执行的任务相对应的权限和角色。例如,您可以使用一个服务账号来构建映像并推送到 Artifact Registry,如 Google Cloud 博客中所述。

准备工作

-

Enable the Cloud Build and IAM APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. 如果您打算使用此账号创建和管理凭据(例如创建短期有效的凭据),请启用 IAM Service Account Credentials API。

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.创建服务账号(如果您尚未创建)。

授予 IAM 权限

如需允许 build 访问需要连接的服务,您必须授予一些角色和权限:

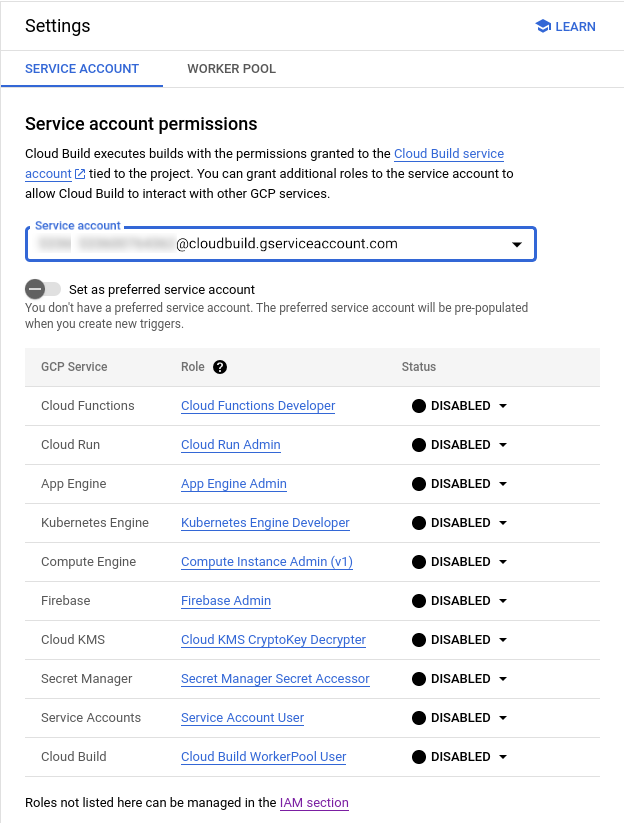

打开 Cloud Build 的“设置”页面:

您将会看到服务账号权限标签页:

从下拉列表中,选择要更改其角色的服务账号。

将您要添加的角色的状态设置为启用。

如果此处未列出构建流水线所需的角色,您可以在 IAM 配置页面中授予其他角色。

如需详细了解 build 通常需要的角色,请参阅配置对 Cloud Build 资源的访问权限以及 Cloud Build IAM 角色和权限的完整列表。

设置 build 日志

如果您为构建指定自己的服务账号,则必须将构建日志存储在 Cloud Logging 或用户创建的 Cloud Storage 存储桶中。您无法将日志存储在默认日志存储桶中。

如需将日志存储在 Cloud Storage 存储桶中,请按照将构建日志存储在用户创建的存储桶中中的说明进行操作。切勿在日志存储桶上设置保留政策,因为这可能会阻止 Cloud Build 将构建日志写入存储桶。

如需将构建日志存储在 Cloud Logging 中,请向服务账号授予 Logs Writer (

roles/logging.logWriter) 角色。如需详细了解存储构建日志的位置,请参阅选择存储构建日志的位置。

使用配置文件执行 build

如需使用配置文件手动运行 build,请执行以下操作:

在项目根目录中,创建一个名为

cloudbuild.yaml或cloudbuild.json的Cloud Build 构建配置文件。添加

serviceAccount字段和首选的日志记录设置。如果要将构建日志存储在 Cloud Logging 中,请添加

logging字段并将字段的值设置为CLOUD_LOGGING_ONLY。如果要将构建日志存储在用户创建的 Cloud Storage 存储桶中,请执行以下操作:

- 添加

logging字段并将其值设置为GCS_ONLY。 - 添加

logsBucket字段,并将其值设置为您的 Cloud Storage 存储桶位置。

- 添加

以下示例将 Cloud Build 配置为使用用户指定的服务账号执行构建,并将构建日志配置为存储在用户创建的 Cloud Storage 存储桶中:

YAML

steps: - name: 'bash' args: ['echo', 'Hello world!'] logsBucket: 'LOGS_BUCKET_LOCATION' serviceAccount: 'projects/PROJECT_ID/serviceAccounts/SERVICE_ACCOUNT' options: logging: GCS_ONLYJSON

{ "steps": [ { "name": "bash", "args": [ "echo", "Hello world!" ] } ], "logsBucket": "LOGS_BUCKET_LOCATION", "serviceAccount": "projects/PROJECT_ID/serviceAccounts/SERVICE_ACCOUNT", "options": { "logging": "GCS_ONLY" } }将构建配置文件中的占位值替换为以下内容:

LOGS_BUCKET_LOCATION:用于存储构建日志的 Cloud Storage 存储桶。例如gs://mylogsbucket。PROJECT_ID是运行构建的 Google Cloud 项目的 ID。SERVICE_ACCOUNT是您要为构建指定的服务账号的电子邮件地址或唯一 ID。 例如,服务账号电子邮件地址如下所示:service-account-name@project-id.iam.gserviceaccount.com。

使用构建配置文件启动构建:

gcloud builds submit --config CONFIG_FILE_PATH SOURCE_DIRECTORY将上述命令中的占位值替换为以下内容:

CONFIG_FILE_PATH是构建配置文件的路径。SOURCE_DIRECTORY是源代码的路径或网址。

如果您未在

gcloud builds submit命令中指定 CONFIG_FILE_PATH 和 SOURCE_DIRECTORY,Cloud Build 会假定构建配置文件和源代码位于当前工作目录中。

使用触发器执行构建

如需使用您自己的服务账号通过 Cloud Build 触发器执行构建,请在创建触发器时设置首选的日志记录选项并选择首选的服务账号。

在构建配置文件中:

如果要将构建日志存储在 Cloud Logging 中,请添加

logging字段并将字段的值设置为CLOUD_LOGGING_ONLY。如果要将构建日志存储在用户创建的 Cloud Storage 存储桶中,请执行以下操作:

- 添加

logging字段并将其值设置为GCS_ONLY。 - 添加

logsBucket字段,并将其值设置为您的 Cloud Storage 存储桶位置。

- 添加

以下示例将构建日志配置为存储在用户创建的 Cloud Storage 存储桶中:

YAML

steps: - name: 'bash' args: ['echo', 'Hello world!'] logsBucket: 'LOGS_BUCKET_LOCATION' options: logging: GCS_ONLYJSON

{ "steps": [ { "name": "bash", "args": [ "echo", "Hello world!" ] } ], "logsBucket": "LOGS_BUCKET_LOCATION", "options": { "logging": "GCS_ONLY" } }将

LOGS_BUCKET_LOCATION替换为用于存储 build 日志的 Cloud Storage 存储桶。例如gs://mylogsbucket。指定要用于构建触发器的服务账号:

控制台

如需使用 Google Cloud 控制台中的“触发器”页面运行 build,用户指定的服务账号必须与 build 触发器位于同一项目中。如需将触发器与跨项目服务账号搭配使用,请使用

gcloud工具创建构建触发器。在服务账号字段中,指定您的服务账号。如果您未指定服务账号,Cloud Build 会使用默认服务账号。

点击创建以保存您的构建触发器。

gcloud

创建构建触发器时,请使用

--service-account标志指定服务账号。在以下示例中,gcloud命令会创建一个从 Git 代码库拉取代码的构建触发器:gcloud builds triggers create github \ --name=TRIGGER_NAME \ --repo-name=REPO_NAME \ --repo-owner=REPO_OWNER \ --branch-pattern=BRANCH_PATTERN --build-config=BUILD_CONFIG_FILE --service-account=SERVICE_ACCOUNT --project=BUILD_PROJECT将构建配置文件中的占位值替换为以下内容:

TRIGGER_NAME是构建触发器的名称。REPO_NAME是代码库的名称。REPO_OWNER是代码库所有者的用户名。BRANCH_PATTERN是代码库中要在其上调用构建的分支名称。TAG_PATTERN是代码库中要在其上调用构建的标记名称。BUILD_CONFIG_FILE是构建配置文件的路径。SERVICE_ACCOUNT是您的服务账号,格式为/projects/PROJECT_ID/serviceAccounts/ACCOUNT_ID_OR_EMAIL。BUILD_PROJECT是您要在其中开始构建的项目。

跨项目设置

只有在未强制执行 iam.disableCrossProjectServiceAccountUsage 组织政策限制条件的情况下,您才能使用用户指定的服务账号在不同于创建该服务账号的项目中运行 build。默认情况下,系统会强制执行此限制条件。

以下命令会停用相应限制的强制执行,并授予必要的访问权限。在组织政策中设置限制之前,贵组织需要了解所涉及的安全权衡:

gcloud resource-manager org-policies disable-enforce \ iam.disableCrossProjectServiceAccountUsage \ --project=SERVICE_ACCOUNT_PROJECT_ID在此命令中,SERVICE_ACCOUNT_PROJECT_ID 是包含用户指定服务账号的项目

在包含用户指定服务账号的项目中,为运行构建的项目中的 Cloud Build 服务代理授予

roles/iam.serviceAccountTokenCreator角色:gcloud projects add-iam-policy-binding SERVICE_ACCOUNT_PROJECT_ID \ --member="serviceAccount:BUILD_SERVICE_AGENT" \ --role="roles/iam.serviceAccountTokenCreator"将命令中的占位值替换为以下内容:

SERVICE_ACCOUNT_PROJECT_ID:包含用户指定的服务账号的项目的 ID。BUILD_SERVICE_AGENT:服务代理的电子邮件 ID,格式为service-BUILD_PROJECT_NUMBER@gcp-sa-cloudbuild.iam.gserviceaccount.com,其中BUILD_PROJECT_NUMBER是您运行构建的项目的项目编号。您可以从项目设置页面获取项目编号。

限制:

您的 Google Cloud 项目必须位于 Google Cloud 组织中。

您必须使用

gcloud builds submit或gcloud builds triggers create在命令行中启动构建。如需使用 Google Cloud 控制台中的“触发器”页面,用户指定的服务账号和 build 触发器必须位于同一项目中。

后续步骤

- 详细了解 Cloud Build IAM 角色和权限。

- 了解服务账号变更对您运行 build 的方式有何影响。