Jika Anda tidak menentukan akun layanan, Cloud Build dapat otomatis memilih akun layanan untuk menjalankan build atas nama Anda. Akun layanan ini mungkin memiliki izin yang terlalu luas untuk kasus penggunaan Anda, seperti akses ke Cloud Source Repositories dan bucket Cloud Storage apa pun di project Anda.

Untuk meningkatkan postur keamanan project Anda dan mengurangi potensi dampak dari kesalahan konfigurasi atau pengguna berbahaya, sebaiknya ikuti prinsip hak istimewa paling rendah. Dengan menerapkan prinsip ini, Anda dapat menetapkan izin dan peran yang tercakup dalam tugas yang dilakukan setiap akun layanan. Misalnya, Anda dapat menggunakan satu akun layanan untuk membangun dan mengirim image ke Artifact Registry, seperti yang ditunjukkan di Google Cloud Blog.

Sebelum memulai

-

Enable the Cloud Build and IAM APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. Jika Anda berencana menggunakan akun ini untuk membuat dan mengelola kredensial, misalnya untuk membuat kredensial berjangka pendek, aktifkan IAM Service Account Credentials API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.Buat akun layanan, jika Anda belum melakukannya.

Memberikan izin IAM

Untuk mengizinkan build Anda mengakses layanan yang diperlukan untuk terhubung, Anda harus memberikan beberapa peran dan izin:

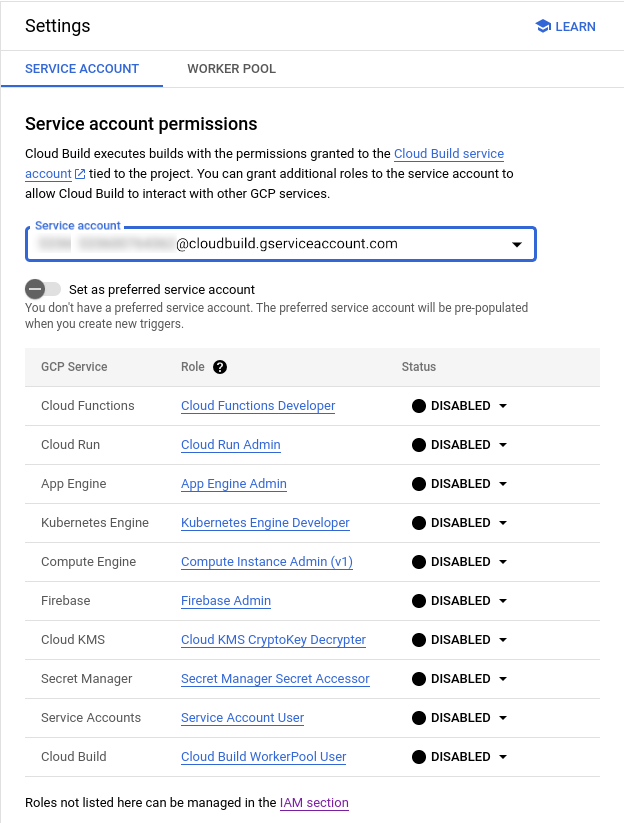

Buka halaman Setelan Cloud Build:

Buka halaman Setelan Cloud Build

Anda akan melihat tab Izin akun layanan:

Dari menu drop-down, pilih akun layanan yang perannya ingin Anda ubah.

Setel status peran yang ingin Anda tambahkan ke Aktifkan.

Jika peran yang Anda butuhkan untuk pipeline build tidak tercantum di sini, Anda dapat memberikan peran tambahan di halaman konfigurasi IAM.

Anda dapat menemukan informasi tambahan tentang peran yang umumnya diperlukan untuk build di Mengonfigurasi akses ke resource Cloud Build dan di daftar lengkap peran dan izin IAM Cloud Build.

Menyiapkan log build

Saat menentukan akun layanan Anda sendiri untuk build, Anda harus menyimpan log build di Cloud Logging atau di bucket Cloud Storage yang dibuat pengguna. Anda tidak dapat menyimpan log di bucket log default.

Untuk menyimpan log di bucket Cloud Storage, ikuti petunjuk di Menyimpan log build di bucket yang dibuat pengguna. Pastikan Anda belum menetapkan kebijakan retensi pada bucket log karena hal ini dapat mencegah Cloud Build menulis log build ke bucket.

Untuk menyimpan log build di Cloud Logging, berikan peran Penulis Log (

roles/logging.logWriter) ke akun layanan.Untuk mengetahui informasi lebih lanjut tentang tempat menyimpan log build, lihat Memilih tempat menyimpan log build.

Menjalankan build menggunakan file konfigurasi

Untuk menjalankan build secara manual menggunakan file konfigurasi:

Di direktori root project Anda, buat file konfigurasi build Cloud Build bernama

cloudbuild.yamlataucloudbuild.json.Tambahkan kolom

serviceAccountdan penyiapan logging pilihan.Jika Anda menyimpan log build di Cloud Logging, tambahkan kolom

loggingdan tetapkan nilai kolom keCLOUD_LOGGING_ONLY.Jika Anda menyimpan log build di bucket Cloud Storage yang dibuat pengguna:

- Tambahkan kolom

loggingdan tetapkan nilainya keGCS_ONLY. - Tambahkan kolom

logsBucketdan tetapkan nilainya ke lokasi bucket Cloud Storage Anda.

- Tambahkan kolom

Contoh berikut mengonfigurasi Cloud Build untuk menjalankan build menggunakan akun layanan yang ditentukan pengguna dan mengonfigurasi log build agar disimpan di bucket Cloud Storage yang dibuat pengguna:

YAML

steps: - name: 'bash' args: ['echo', 'Hello world!'] logsBucket: 'LOGS_BUCKET_LOCATION' serviceAccount: 'projects/PROJECT_ID/serviceAccounts/SERVICE_ACCOUNT' options: logging: GCS_ONLYJSON

{ "steps": [ { "name": "bash", "args": [ "echo", "Hello world!" ] } ], "logsBucket": "LOGS_BUCKET_LOCATION", "serviceAccount": "projects/PROJECT_ID/serviceAccounts/SERVICE_ACCOUNT", "options": { "logging": "GCS_ONLY" } }Ganti nilai placeholder dalam file konfigurasi build Anda dengan nilai berikut:

LOGS_BUCKET_LOCATIONadalah bucket Cloud Storage untuk menyimpan log build. Contoh,gs://mylogsbucket.PROJECT_IDadalah ID project Google Cloud tempat Anda menjalankan build.SERVICE_ACCOUNTadalah alamat email atau ID unik akun layanan yang ingin Anda tentukan untuk build. Misalnya, alamat email akun layanan terlihat seperti:service-account-name@project-id.iam.gserviceaccount.com.

Mulai build menggunakan file konfigurasi build:

gcloud builds submit --config CONFIG_FILE_PATH SOURCE_DIRECTORYGanti nilai placeholder dalam perintah di atas dengan nilai berikut:

CONFIG_FILE_PATHadalah jalur ke file konfigurasi build.SOURCE_DIRECTORYadalah jalur atau URL ke kode sumber.

Jika Anda tidak menentukan CONFIG_FILE_PATH dan SOURCE_DIRECTORY dalam perintah

gcloud builds submit, Cloud Build mengasumsikan bahwa file konfigurasi build dan kode sumber berada di direktori kerja saat ini.

Menjalankan build menggunakan pemicu

Untuk menjalankan build dengan pemicu Cloud Build menggunakan akun layanan Anda sendiri, siapkan opsi logging pilihan Anda dan pilih akun layanan pilihan Anda saat membuat pemicu.

Di file konfigurasi build:

Jika Anda menyimpan log build di Cloud Logging, tambahkan kolom

loggingdan tetapkan nilai kolom keCLOUD_LOGGING_ONLY.Jika Anda menyimpan log build di bucket Cloud Storage yang dibuat pengguna:

- Tambahkan kolom

loggingdan tetapkan nilainya keGCS_ONLY. - Tambahkan kolom

logsBucketdan tetapkan nilainya ke lokasi bucket Cloud Storage Anda.

- Tambahkan kolom

Contoh berikut mengonfigurasi log build agar disimpan dalam bucket Cloud Storage yang dibuat pengguna:

YAML

steps: - name: 'bash' args: ['echo', 'Hello world!'] logsBucket: 'LOGS_BUCKET_LOCATION' options: logging: GCS_ONLYJSON

{ "steps": [ { "name": "bash", "args": [ "echo", "Hello world!" ] } ], "logsBucket": "LOGS_BUCKET_LOCATION", "options": { "logging": "GCS_ONLY" } }Ganti

LOGS_BUCKET_LOCATIONdengan bucket Cloud Storage untuk menyimpan log build. Contoh,gs://mylogsbucket.Tentukan akun layanan yang akan digunakan dengan pemicu build Anda:

Konsol

Untuk menjalankan build menggunakan halaman Pemicu di konsol Google Cloud , akun layanan yang ditentukan pengguna harus berada dalam project yang sama dengan pemicu build Anda. Untuk menggunakan pemicu dengan akun layanan lintas project, buat pemicu build menggunakan alat

gcloud.Di kolom Service account, tentukan akun layanan Anda. Jika Anda tidak menentukan akun layanan, Cloud Build akan menggunakan akun layanan default.

Klik Buat untuk menyimpan pemicu build Anda.

gcloud

Saat membuat pemicu build, tentukan akun layanan Anda menggunakan flag

--service-account. Pada contoh berikut, perintahgcloudmembuat pemicu build yang menarik kode dari repositori Git:gcloud builds triggers create github \ --name=TRIGGER_NAME \ --repo-name=REPO_NAME \ --repo-owner=REPO_OWNER \ --branch-pattern=BRANCH_PATTERN --build-config=BUILD_CONFIG_FILE --service-account=SERVICE_ACCOUNT --project=BUILD_PROJECTGanti nilai placeholder dalam file konfigurasi build Anda dengan nilai berikut:

TRIGGER_NAMEadalah nama pemicu build Anda.REPO_NAMEadalah nama repositori Anda.REPO_OWNERadalah nama pengguna pemilik repositori.BRANCH_PATTERNadalah nama cabang di repositori Anda untuk memanggil build.TAG_PATTERNadalah nama tag di repositori Anda untuk memanggil build.BUILD_CONFIG_FILEadalah jalur ke file konfigurasi build Anda.SERVICE_ACCOUNTadalah akun layanan Anda dalam format/projects/PROJECT_ID/serviceAccounts/ACCOUNT_ID_OR_EMAIL.BUILD_PROJECTadalah project tempat Anda memulai build.

Penyiapan lintas project

Anda dapat menggunakan akun layanan yang ditentukan pengguna untuk menjalankan build di project yang

berbeda dari project tempat Anda membuat akun layanan hanya jika batasan kebijakan organisasi iam.disableCrossProjectServiceAccountUsage

tidak diterapkan. Batasan ini diterapkan secara default.

Perintah berikut akan menonaktifkan penerapan batasan tersebut dan memberikan akses yang diperlukan. Organisasi Anda harus memahami kompromi keamanan yang terlibat sebelum menetapkan batasan dalam kebijakan organisasi Anda:

gcloud resource-manager org-policies disable-enforce \ iam.disableCrossProjectServiceAccountUsage \ --project=SERVICE_ACCOUNT_PROJECT_IDDalam perintah ini, SERVICE_ACCOUNT_PROJECT_ID adalah project yang berisi akun layanan yang ditentukan pengguna

Di project yang memiliki akun layanan yang ditentukan pengguna, berikan peran

roles/iam.serviceAccountTokenCreatoruntuk agen layanan Cloud Build project tempat Anda menjalankan build:gcloud projects add-iam-policy-binding SERVICE_ACCOUNT_PROJECT_ID \ --member="serviceAccount:BUILD_SERVICE_AGENT" \ --role="roles/iam.serviceAccountTokenCreator"Ganti nilai placeholder dalam perintah dengan nilai berikut:

SERVICE_ACCOUNT_PROJECT_ID: ID project untuk project yang berisi akun layanan yang ditentukan pengguna.BUILD_SERVICE_AGENT: ID email agen layanan dalam bentukservice-BUILD_PROJECT_NUMBER@gcp-sa-cloudbuild.iam.gserviceaccount.com, denganBUILD_PROJECT_NUMBERadalah nomor project dari project tempat Anda menjalankan build. Anda bisa mendapatkan nomor project dari halaman setelan project.

Batasan:

Project Google Cloud Anda harus berada dalam Google Cloud organisasi.

Anda harus memulai build di command line menggunakan

gcloud builds submitataugcloud builds triggers create. Untuk menggunakan halaman Pemicu di konsol Google Cloud , akun layanan yang ditentukan pengguna dan pemicu build harus berada di project yang sama.

Langkah berikutnya

- Pelajari lebih lanjut peran dan izin IAM Cloud Build.

- Pelajari pengaruh perubahan akun layanan terhadap cara Anda menjalankan build.