En esta guía se explica cómo realizar implementaciones azul/verde sin tiempo de inactividad en grupos de instancias gestionados (MIGs) de Compute Engine mediante Cloud Build y Terraform.

Cloud Build te permite automatizar diversos procesos de desarrollo, como compilar y desplegar aplicaciones en varios Google Cloud runtimes como Compute Engine, Google Kubernetes Engine, GKE Enterprise y funciones de Cloud Run.

Los MIGs de Compute Engine te permiten operar aplicaciones en varias máquinas virtuales idénticas. Puedes hacer que tus cargas de trabajo sean escalables y tengan una alta disponibilidad aprovechando los servicios de MIG automatizados, como el autoescalado, la reparación automática, el despliegue regional (en varias zonas) y la actualización automática. Con el modelo de despliegue continuo azul/verde, aprenderás a transferir gradualmente el tráfico de usuarios de un MIG (azul) a otro (verde), ambos en producción.

Antes de empezar

-

Enable the Cloud Build, Cloud Run, Artifact Registry, and Resource Manager APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.

Tener listo el código fuente de la aplicación. El código fuente debe almacenarse en un repositorio como GitHub o Bitbucket.

Para ejecutar los comandos

gcloudde esta página, instala Google Cloud CLI.

Permisos de Gestión de Identidades y Accesos necesarios

-

En la Google Cloud consola, ve a la página Permisos de settings Cloud Build:

En la cuenta de servicio de Cloud Build especificada o en la cuenta de servicio de Cloud Build predeterminada, asigna el estado Habilitado a los siguientes roles:

- Administrador de instancias de Compute v1 (

roles/compute.instanceAdmin): permite a Cloud Build desplegar nuevas instancias en Compute Engine.- En el panel Asignar rol de usuario de cuenta de servicio, elige una cuenta de servicio que suplantar y, a continuación, haz clic en Conceder permiso.

- Administrador de almacenamiento (

roles/storage.admin): permite leer y escribir en Cloud Storage. - Escritor de Artifact Registry (

roles/artifactregistry.writer): permite extraer imágenes de Artifact Registry y escribir en él. - Escritor de registros (

roles/logging.logWriter): permite escribir entradas de registro en Cloud Logging. - Editor de Cloud Build (

roles/cloudbuild.builds.editor): permite que tu cuenta de servicio ejecute compilaciones.

- Administrador de instancias de Compute v1 (

Descripción general del diseño

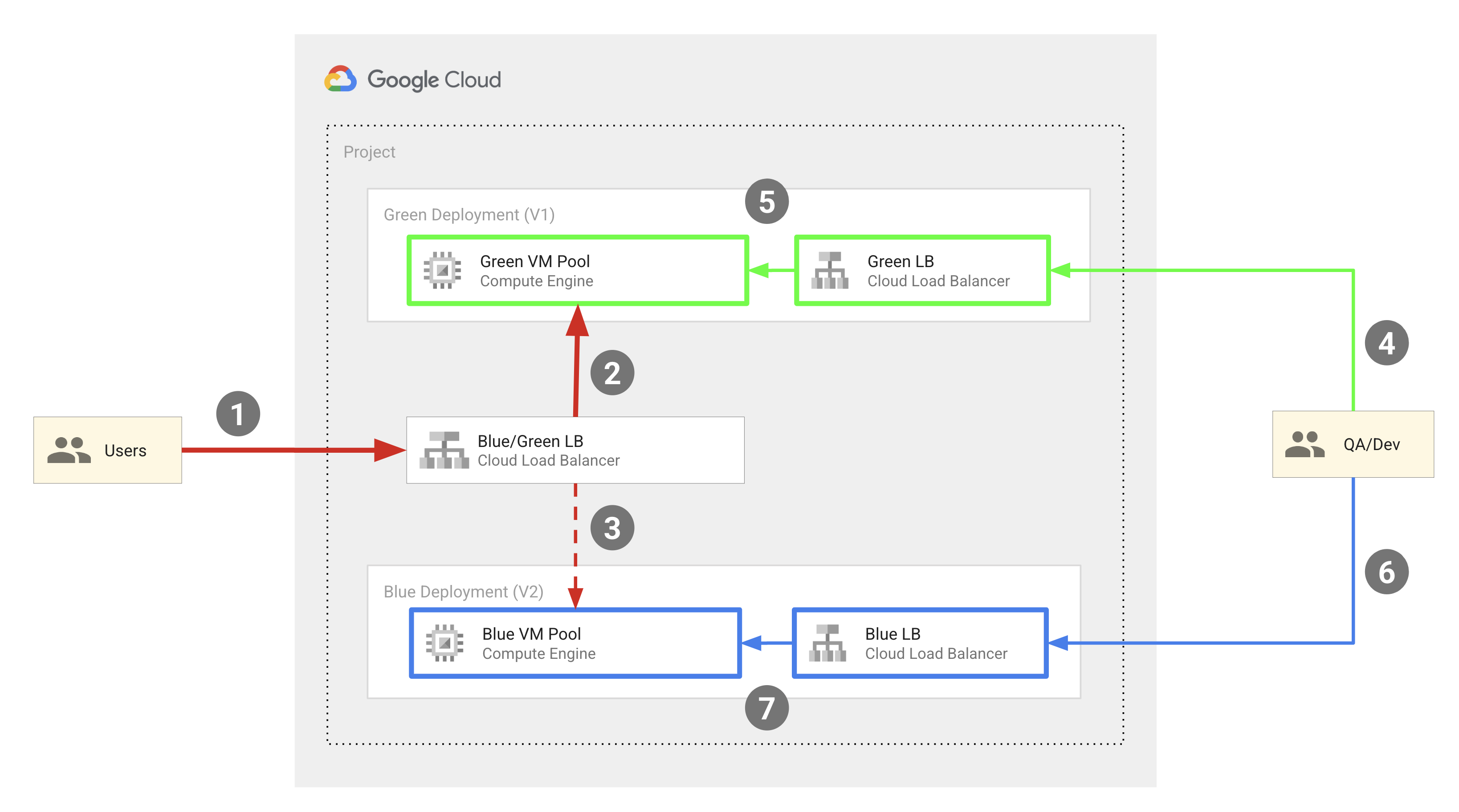

En el siguiente diagrama se muestra el modelo de implementación azul-verde que utiliza el código de ejemplo descrito en este documento:

A grandes rasgos, este modelo incluye los siguientes componentes:

- Dos grupos de máquinas virtuales de Compute Engine: azul y verde.

- Tres balanceadores de carga HTTP(S) externos:

- Un balanceador de carga azul-verde que dirige el tráfico de los usuarios finales al grupo azul o al verde de instancias de VM.

- Un balanceador de carga azul que dirige el tráfico de los ingenieros de control de calidad y los desarrolladores al pool de instancias de VM azul.

- Un balanceador de carga verde que dirige el tráfico de los ingenieros de control de calidad y los desarrolladores al grupo de instancias verde.

- Dos conjuntos de usuarios:

- Usuarios finales que tienen acceso al balanceador de carga azul-verde, que los dirige al grupo de instancias azul o al verde.

- Ingenieros de control de calidad y desarrolladores que necesiten acceder a ambos conjuntos de grupos para desarrollar y probar. Pueden acceder tanto al balanceador de carga azul como al verde, que los dirige al grupo de instancias azul y al grupo de instancias verde, respectivamente.

Los grupos de máquinas virtuales azules y verdes se implementan como MIGs de Compute Engine, y las direcciones IP externas se enrutan a las máquinas virtuales del MIG mediante balanceadores de carga HTTP(S) externos. En el ejemplo de código que se describe en este documento se usa Terraform para configurar esta infraestructura.

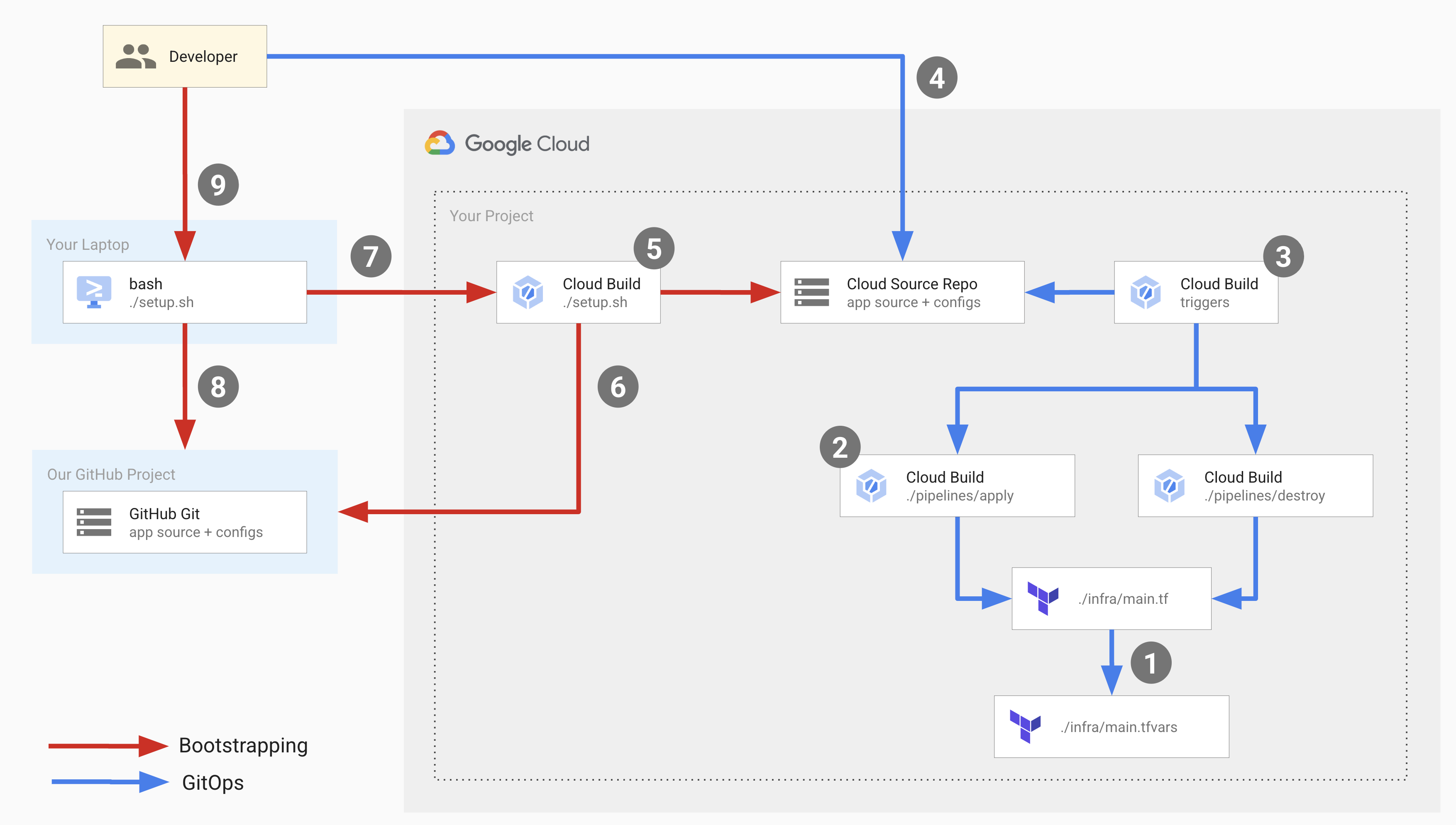

En el siguiente diagrama se muestran las operaciones de desarrollador que se realizan en la implementación:

En el diagrama anterior, las flechas rojas representan el flujo de bootstrapping que se produce cuando configuras la infraestructura de implementación por primera vez, y las flechas azules representan el flujo de GitOps que se produce durante cada implementación.

Para configurar esta infraestructura, ejecuta una secuencia de comandos de configuración que inicia el proceso de arranque y configura los componentes del flujo de GitOps.

La secuencia de comandos de configuración ejecuta una canalización de Cloud Build que realiza las siguientes operaciones:

- Crea un repositorio en Cloud Source Repositories llamado

copy-of-gcp-mig-simpley copia el código fuente del repositorio de ejemplo de GitHub en el repositorio de Cloud Source Repositories. - Crea dos activadores de Cloud Build llamados

applyydestroy.

El activador apply está asociado a un archivo de Terraform llamado main.tfvars en Cloud Source Repositories. Este archivo contiene las variables de Terraform que representan los balanceadores de carga azul y verde.

Para configurar la implementación, actualiza las variables del archivo main.tfvars.

El activador apply ejecuta una canalización de Cloud Build que ejecuta tf_apply y realiza las siguientes operaciones:

- Crea dos MIGs de Compute Engine (uno para la versión verde y otro para la azul), cuatro instancias de VM de Compute Engine (dos para el MIG verde y dos para el MIG azul), los tres balanceadores de carga (azul, verde y el divisor) y tres direcciones IP públicas.

- Imprime las direcciones IP que puedes usar para ver las aplicaciones implementadas en las instancias azul y verde.

El activador de destrucción se activa manualmente para eliminar todos los recursos creados por el activador de aplicación.

Probar la función

Ejecuta la secuencia de comandos de configuración desde el repositorio de código de ejemplo de Google:

bash <(curl https://raw.githubusercontent.com/GoogleCloudPlatform/cloud-build-samples/main/mig-blue-green/setup.sh)Cuando la secuencia de comandos de configuración te pida el consentimiento del usuario, introduce yes.

La secuencia de comandos termina de ejecutarse en unos segundos.

En la Google Cloud consola, abre la página Historial de compilaciones de Cloud Build:

Haz clic en la compilación más reciente.

Verás la página Detalles de la compilación, que muestra una canalización de Cloud Build con tres pasos: el primero crea un repositorio en Cloud Source Repositories, el segundo clona el contenido del repositorio de ejemplo de GitHub en Cloud Source Repositories y el tercero añade dos activadores de compilación.

Abre Cloud Source Repositories:

En la lista de repositorios, haga clic en

copy-of-gcp-mig-simple.En la pestaña Historial, situada en la parte inferior de la página, verás una confirmación con la descripción

A copy of https://github.com/GoogleCloudPlatform/cloud-build-samples.gitque ha creado Cloud Build para crear un repositorio llamadocopy-of-gcp-mig-simple.Abre la página Activadores de Cloud Build:

Para iniciar el proceso de implementación, actualice el archivo

infra/main.tfvars:En la ventana de terminal, crea una carpeta llamada

deploy-compute-enginey accede a ella:mkdir ~/deploy-compute-engine cd ~/deploy-compute-engineClona el repositorio

copy-of-gcp-mig-simple:gcloud source repos clone copy-of-mig-blue-greenVe al directorio clonado:

cd ./copy-of-mig-blue-greenActualiza

infra/main.tfvarspara sustituir el azul por el verde:sed -i'' -e 's/blue/green/g' infra/main.tfvarsAñade el archivo actualizado:

git add .Confirma el archivo:

git commit -m "Promote green"Envía el archivo:

git pushSi se hacen cambios en

infra/main.tfvars, se activa elapplytrigger, que inicia la implementación.

Abre Cloud Source Repositories:

En la lista de repositorios, haga clic en

copy-of-gcp-mig-simple.Verás la confirmación con la descripción

Promote greenen la pestaña Historial, en la parte inferior de la página.Para ver la ejecución del activador

apply, abra la página Historial de compilación en la consola Google Cloud :Abre la página Detalles de la compilación haciendo clic en la primera compilación.

Verás la canalización de activación

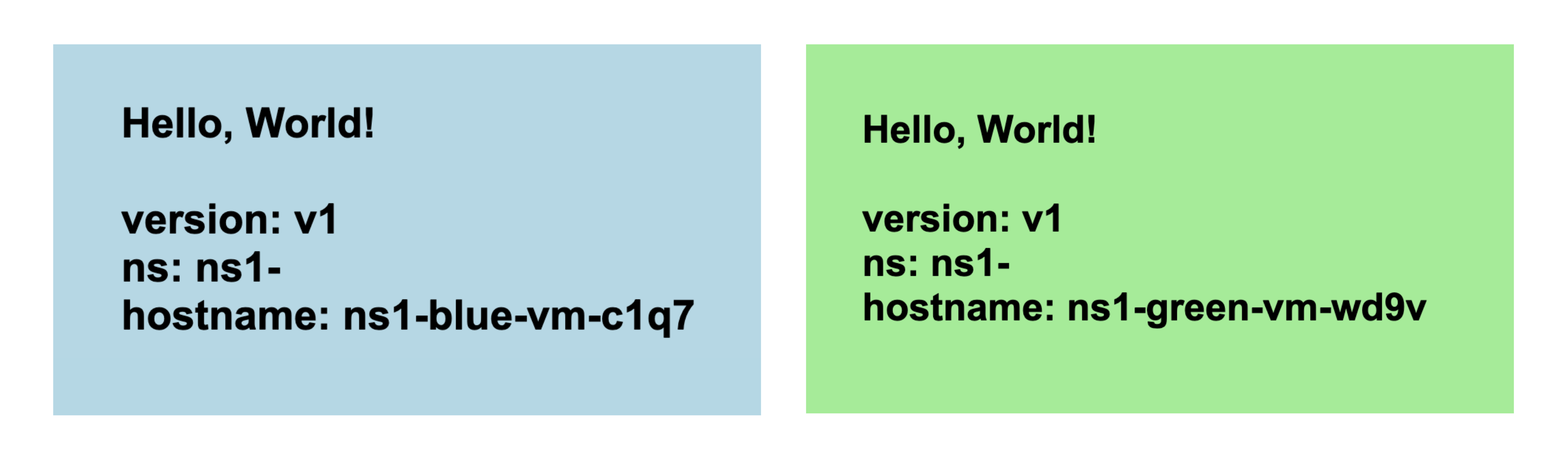

applycon dos pasos de compilación. El primer paso de compilación ejecuta Terraform apply para crear los recursos de Compute Engine y de balanceo de carga de la implementación. En el segundo paso de compilación se muestra la dirección IP en la que puedes ver la aplicación en ejecución.Abre la dirección IP correspondiente al MIG verde en un navegador. Verá una captura de pantalla similar a la siguiente, que muestra la implementación:

Ve a la página Grupo de instancias de Compute Engine para ver los grupos de instancias azul y verde:

Abre la página Instancias de VM para ver las cuatro instancias de VM:

Abre la página Direcciones IP externas para ver los tres balanceadores de carga:

Verás dos activadores de compilación llamados apply y destroy. El activador apply está asociado al archivo infra/main.tfvars de la rama main. Este activador se ejecuta cada vez que se actualiza el archivo. El activador destroy es un activador manual.

Información sobre el código

El código fuente de este ejemplo de código incluye lo siguiente:

- Código fuente relacionado con la secuencia de comandos de configuración.

- Código fuente relacionado con las canalizaciones de Cloud Build.

- Código fuente relacionado con las plantillas de Terraform.

Secuencia de comandos de configuración

setup.sh es la secuencia de comandos de configuración que ejecuta el proceso de arranque y crea los componentes del despliegue azul-verde. La secuencia de comandos realiza las siguientes operaciones:

- Habilita las APIs Cloud Build, Resource Manager, Compute Engine y Cloud Source Repositories.

- Concede el rol de IAM

roles/editora la cuenta de servicio de Cloud Build de tu proyecto. Este rol es necesario para que Cloud Build cree y configure los componentes de GitOps necesarios para la implementación. - Concede el rol de IAM

roles/source.admina la cuenta de servicio de Cloud Build de tu proyecto. Este rol es necesario para que la cuenta de servicio de Cloud Build cree los repositorios de Cloud Source en tu proyecto y clone el contenido del repositorio de GitHub de ejemplo en tus repositorios de Cloud Source. Genera un flujo de procesamiento de Cloud Build llamado

bootstrap.cloudbuild.yamlen línea que hace lo siguiente:- Crea un repositorio en Cloud Source Repositories.

- Copia el código fuente del repositorio de GitHub de ejemplo en el nuevo repositorio de Cloud Source Repositories.

- Crea los activadores de compilación de aplicación y destrucción.

Pipelines de Cloud Build

apply.cloudbuild.yaml y destroy.cloudbuild.yaml son los archivos de configuración de Cloud Build que usa la secuencia de comandos de configuración para configurar los recursos del flujo de GitOps. apply.cloudbuild.yaml contiene dos pasos de compilación:

tf_apply buildpaso de compilación que llama a la funcióntf_install_in_cloud_build_step, que instala Terraform.tf_applyque crea los recursos que se usan en el flujo de GitOps. Las funcionestf_install_in_cloud_build_stepytf_applyse definen enbash_utils.shy el paso de compilación usa el comandosourcepara llamarlas.describe_deploymentpaso de compilación que llama a la funcióndescribe_deploymentque imprime las direcciones IP de los balanceadores de carga.

destroy.cloudbuild.yaml llama a tf_destroy, que elimina todos los recursos creados por tf_apply.

Las funciones tf_install_in_cloud_build_step, tf_apply, describe_deployment y tf_destroy se definen en el archivo bash_utils.sh.

Los archivos de configuración de compilación usan el comando source para llamar a las funciones.

En el siguiente código se muestra la función tf_install_in_cloud_build_step definida en bash_utils.sh. Los archivos de configuración de compilación llaman a esta función para instalar Terraform sobre la marcha. Crea un segmento de Cloud Storage para registrar el estado de Terraform.

El siguiente fragmento de código muestra la función tf_apply definida en bash_utils.sh. Primero, llama a terraform init, que carga todos los módulos y las bibliotecas personalizadas, y, a continuación, ejecuta terraform apply para cargar las variables del archivo main.tfvars.

El siguiente fragmento de código muestra la función describe_deployment definida en bash_utils.sh. Usa gcloud compute addresses describe para obtener las direcciones IP de los balanceadores de carga mediante el nombre y las imprime.

El siguiente fragmento de código muestra la función tf_destroy definida en bash_utils.sh. Llama a terraform init, que carga todos los módulos y las bibliotecas personalizadas, y, a continuación, ejecuta terraform destroy, que descarga las variables de Terraform.

Plantillas de Terraform

En la carpeta copy-of-gcp-mig-simple/infra/ encontrarás todos los archivos de configuración y las variables de Terraform.

main.tf: es el archivo de configuración de Terraform.main.tfvars: este archivo define las variables de Terraform.mig/ysplitter/: estas carpetas contienen los módulos que definen los balanceadores de carga. La carpetamig/contiene el archivo de configuración de Terraform que define el MIG de los balanceadores de carga azul y verde. Los MIGs azul y verde son idénticos, por lo que se definen una vez y se instancian para los objetos azul y verde. El archivo de configuración de Terraform del balanceador de carga de divisor se encuentra en la carpetasplitter/.

El siguiente fragmento de código muestra el contenido de infra/main.tfvars. Contiene tres variables: dos que determinan qué versión de la aplicación se va a implementar en los grupos Azul y Verde, y una variable para el color activo: Azul o Verde. Los cambios en este archivo activan el despliegue.

A continuación, se muestra un fragmento de código de infra/main.tf. En este fragmento:

- Se ha definido una variable para el proyecto Google Cloud .

- Google se ha definido como proveedor de Terraform.

- Se define una variable para el espacio de nombres. Todos los objetos creados por Terraform tienen el prefijo de esta variable para que se puedan implementar varias versiones de la aplicación en el mismo proyecto y los nombres de los objetos no entren en conflicto entre sí.

- Las variables

MIG_VER_BLUE,MIG_VER_BLUEyMIG_ACTIVE_COLORson las enlaces de las variables del archivoinfra/main.tfvars.

En el siguiente fragmento de código de infra/main.tf se muestra la instanciación del módulo de divisor. Este módulo recibe el color activo para que el balanceador de carga del divisor sepa en qué MIG debe implementar la aplicación.

El siguiente fragmento de código de infra/main.tf define dos módulos idénticos para MIGs azules y verdes. Recibe el color, la red y la subred

que se definen en el módulo de división.

El archivo splitter/main.tf define los objetos que se crean para el MIG de divisor. A continuación, se muestra un fragmento de código de splitter/main.tf que contiene la lógica para cambiar entre el MIG verde y el azul. Se basa en el servicio google_compute_region_backend_service, que puede enrutar el tráfico a dos regiones de backend: var.instance_group_blue o var.instance_group_green.

capacity_scaler define la cantidad de tráfico que se va a enrutar.

El siguiente código dirige el 100% del tráfico al color especificado, pero puedes actualizarlo para la implementación canary y dirigir el tráfico a un subconjunto de usuarios.

El archivo mig/main.tf define los objetos correspondientes a los MIGs azul y verde. El siguiente fragmento de código de este archivo define la plantilla de instancia de Compute Engine que se usa para crear los grupos de máquinas virtuales. Ten en cuenta que esta plantilla de instancia tiene la propiedad de ciclo de vida de Terraform definida como create_before_destroy.

Esto se debe a que, al actualizar la versión del grupo, no puede usar la plantilla para crear la nueva versión de los grupos cuando la versión anterior del grupo aún la esté usando. Sin embargo, si la versión anterior del grupo se destruye antes de crear la nueva plantilla, habrá un periodo en el que los grupos no funcionarán. Para evitar esta situación, hemos definido el ciclo de vida de Terraform en create_before_destroy para que se cree primero la versión más reciente de un pool de VMs antes de que se destruya la versión anterior.