インターネットに接続するアプリケーションの配信: ネットワーキング アーキテクチャ

Google Cloud Japan Team

※この投稿は米国時間 2023 年 5 月 4 日に、Google Cloud blog に投稿されたものの抄訳です。

アプリケーションをインターネットに公開することは、企業にとっての一般的な要件です。この記事では、インターネット接続アプリケーションの配信について取り上げます。この記事は、ドキュメント「インターネットに接続するアプリケーションのネットワーキング: リファレンス アーキテクチャ」の情報を参考にしています。詳細についてはそちらをご参照ください。

インターネットに接続するアプリケーション

インターネット上のユーザーが使用することを意図したアプリケーションは、高可用性、幅広い消費、厳重なセキュリティに適するように構築する必要があります。サービスとウェブアプリは、拡張しても保護できるように構築する必要があります。

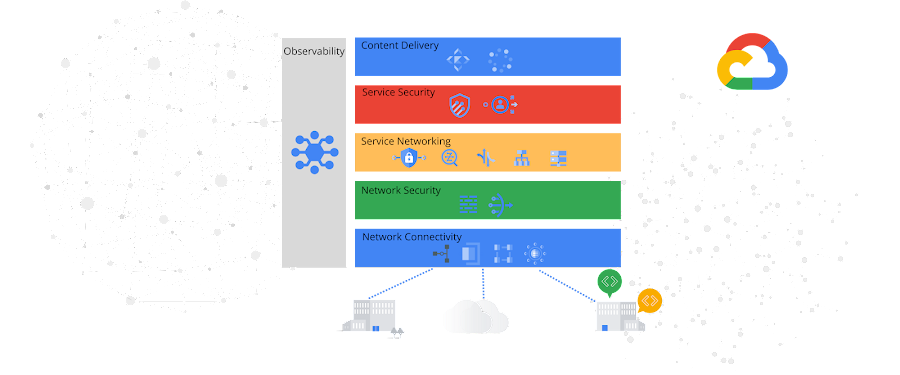

Google Cloud には、外部接続アプリケーションにセキュリティ制御を追加できるいくつかのサービスがあります。

エッジ - サービスの公開にあたり、Cloud Armor は WAF と DDoS 対策を提供し、ロードバランサは単一の IP を提供します。

リージョン内 - 次世代ファイアウォールなどのネットワーク仮想アプライアンスを使用してトラフィックを検査し、ネットワーク ファイアウォール ポリシーを使用してリソースへのアクセスを制御できます。

その他のサービス - Cloud IDS(Cloud Intrusion Detection System)は、East West と North South の両方のトラフィック フローで脅威を検出できます。

インターネットに接続するアプリケーションのネットワーキング

ドキュメント「インターネットに接続するアプリケーションのネットワーキング: リファレンス アーキテクチャ」では、次のようにグループ化されたいくつかのパターンについて説明しています。

ハイブリッド サービス アーキテクチャ グループの 2 つのアーキテクチャについて説明します。

# 1 - 外部の Cloud Load Balancing とネットワーク エッジ サービスを使用したハイブリッド接続構成

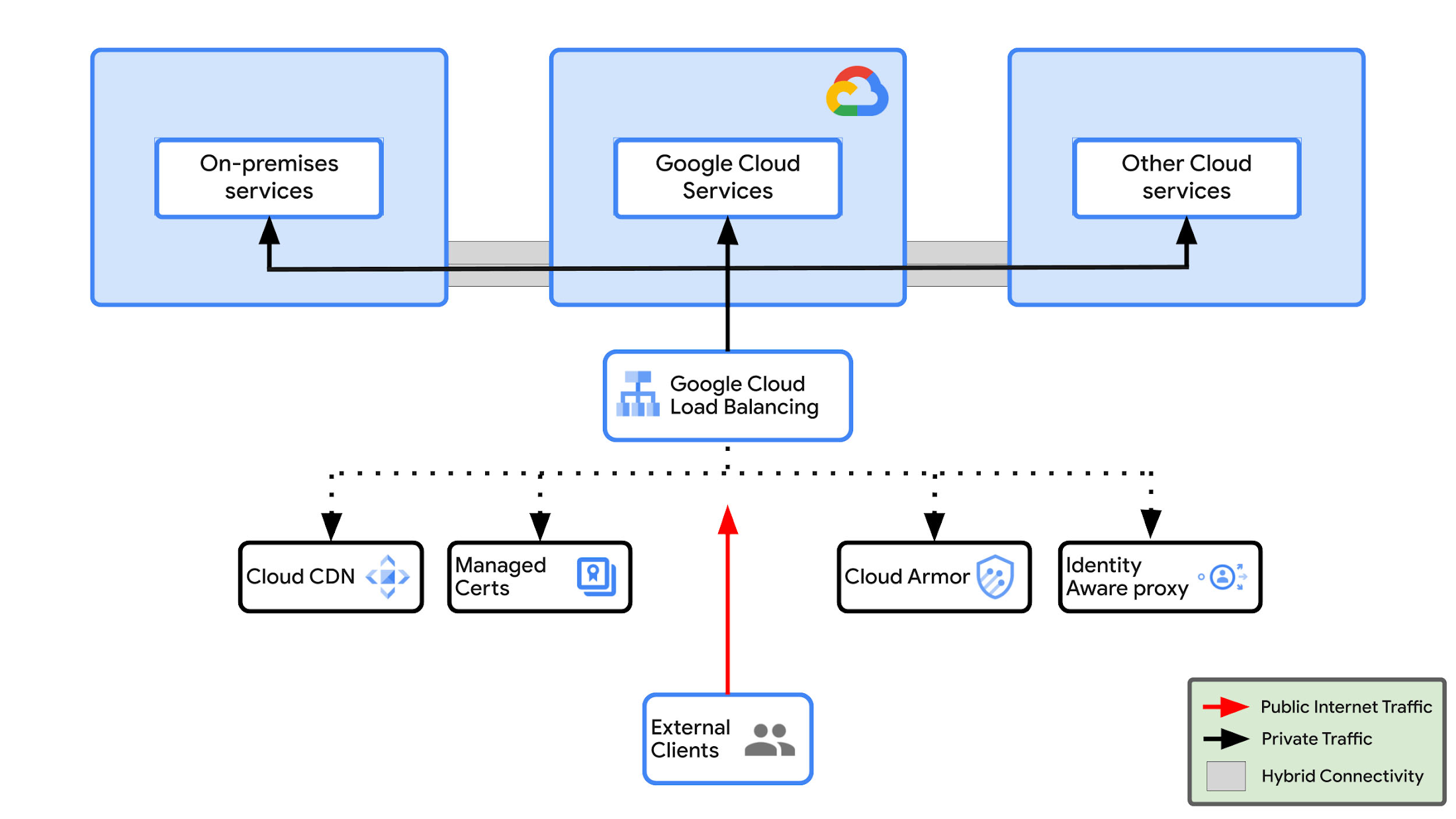

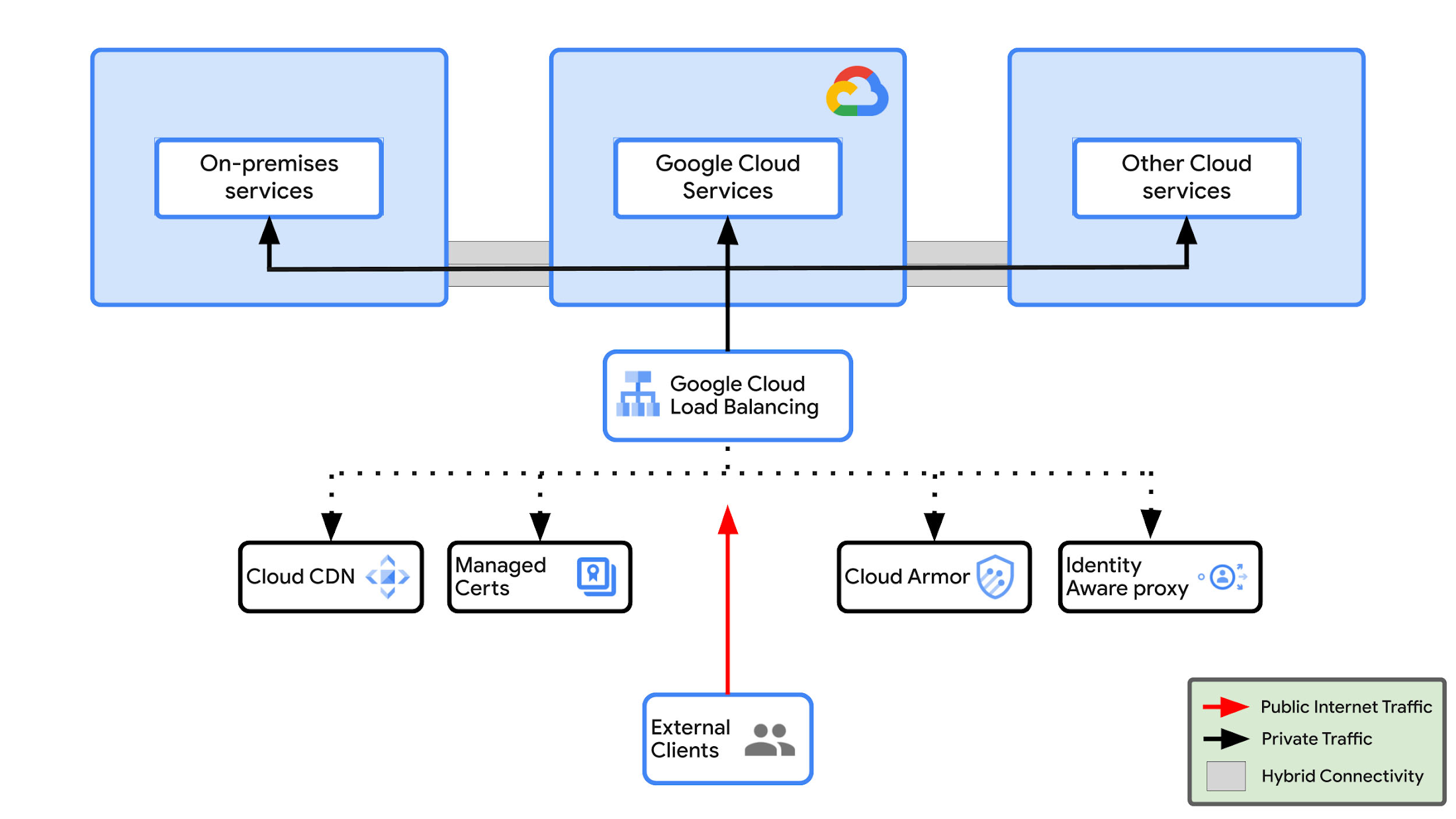

Google Cloud では、エッジでサービス アクセスを保護し、トラフィックを複数のソースに分散できます。この設計に関連するコンポーネントには、ロードバランサ、Cloud CDN、Cloud Armor、Identity-Aware Proxy、Google マネージド SSL 証明書、ネットワーク エンドポイント グループがあります。

以下の設計は、Google Cloud フロントエンド サービス、ロードバランサ、複数のバックエンド ソースを示しています。

この設計の構成要素は次のとおりです。

エッジ サービス

ロードバランサ - 外部クライアントからトラフィックを取り込みます。

Cloud CDN - 静的コンテンツがあり、この機能が有効になっている場合、Cloud CDN はユーザーに最も近い場所にコンテンツをキャッシュし、そこから提供することでレイテンシを短縮します。

マネージド証明書 - Google マネージド SSL 証明書を使用してドメインを管理します。

Cloud Armor - DDoS の対策と OWASP トップ 10 の保護を提供します。

Identity-Aware Proxy - ID に基づいてアクセスを許可します。

バックエンド

選択されるバックエンド リソースは、URL マップの構成によって異なります。ここで使用されるいくつかのバックエンド タイプを見てみましょう。

マネージド インスタンス グループ - これは、Google Cloud 内の仮想マシン リソースに使用できます。

ハイブリッド ネットワーク エンドポイント グループ(NEG) - オンプレミスおよびその他のクラウド接続用に設定できます。ハイブリッド NEG へのトラフィックは、Cloud VPN または相互接続を介してルーティングされます。

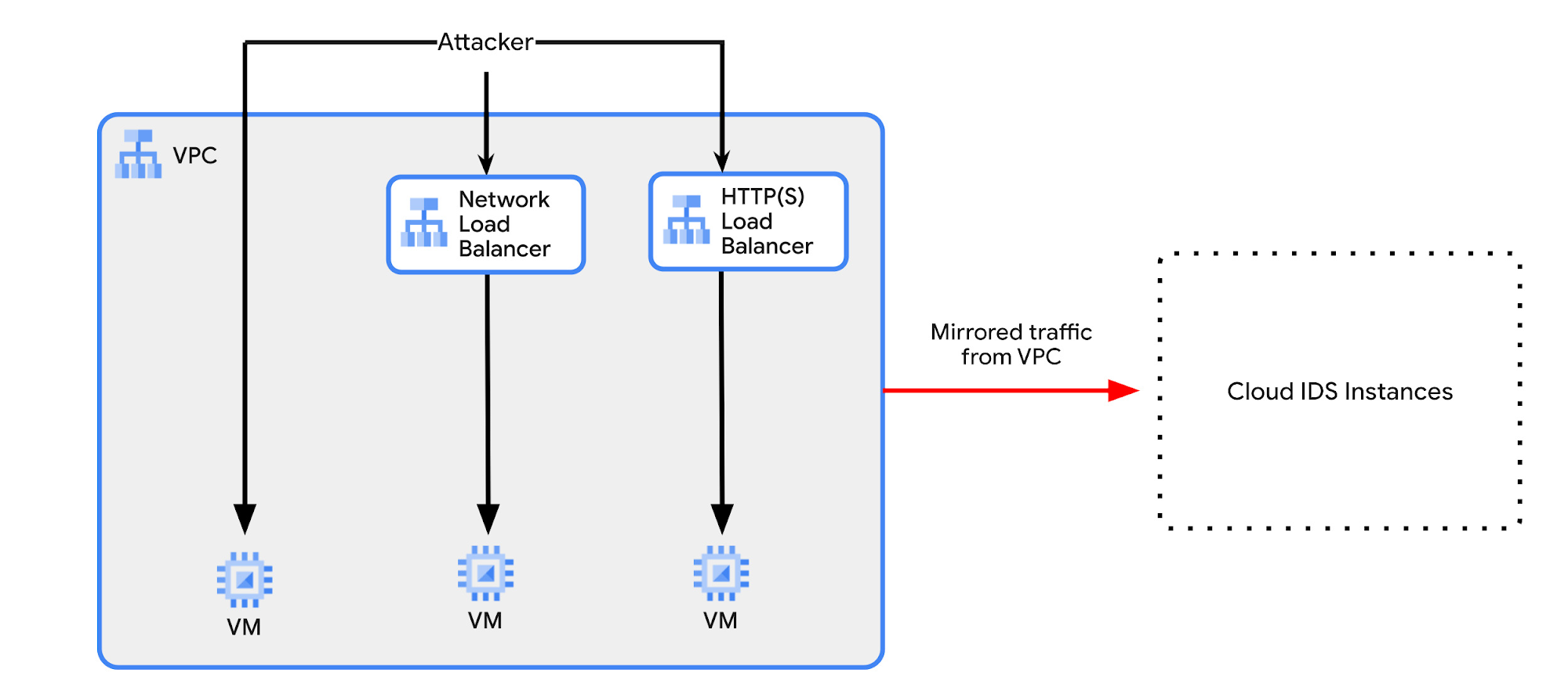

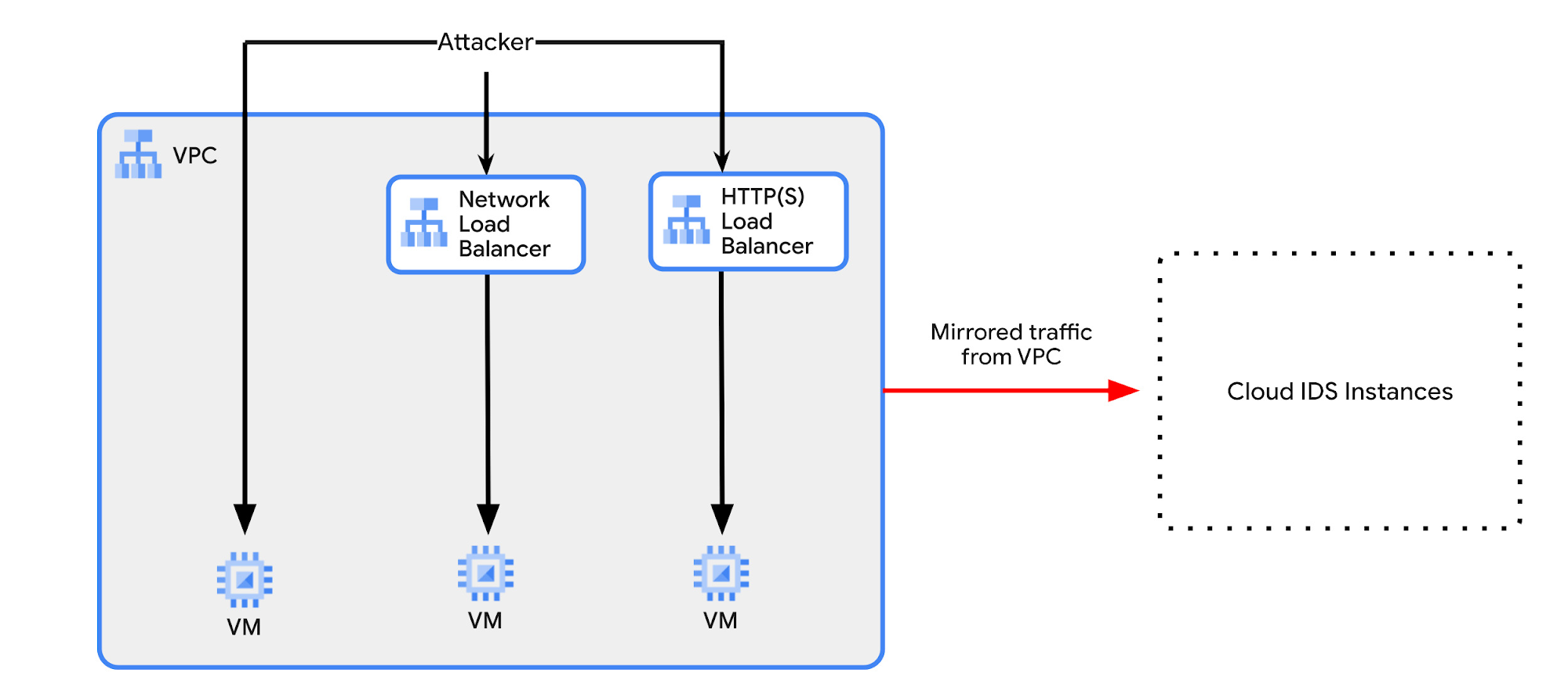

# 2 - IDS トラフィック検査

Intrusion Detection System(IDS)は、ネットワーク トラフィックを検査し、疑わしいアクティビティの可能性を可視化します。Cloud IDS は、この要件を満たす Google Cloud サービスです。

以下の設計は、インターネット トラフィックのトラフィック検査を提供する Cloud IDS を示しています。

この設計の構成要素は以下のとおりです。

フロントエンド。

ロードバランサ - この設計は、非 HTTP(S) トラフィック用のリージョン ネットワーク ロードバランサとグローバル HTTP(S) ロードバランサの両方の使用を示しています。トラフィックはロードバランサの IP に送信され、関連するバックエンド リソースに分散されます。

外部 IP - アクセスを許可するファイアウォール ルールを備えた外部 IP アドレスを持つ VM もあります。

Cloud IDS。

Cloud IDS が機能するには、次の設定が必要です。

サービス ネットワーキング、Cloud IDS API を有効にする必要があります。

サービス IP の予約 - サービスには多くのプライベート IP を割り当てる必要があります。

サービス プロデューサーへのプライベート接続を有効にする必要があります。これにより、モニタリング対象ネットワークからサービス ネットワークへの VPC ネットワーク ピアリングが作成されます。

Cloud IDS エンドポイントは、トラフィックをモニタリングするリージョンに設定する必要があります。Cloud IDS サービス プロファイルと Packet Mirroring ポリシーをエンドポイントに追加します。

トラフィック ログが生成され、Cloud IDS コンソールまたは Cloud Logging で表示できます。

スキルブースト サイトで実践的な導入ラボを利用できます。Cloud IDS: クイック スタート。

全体として、この設計により、インターネット トラフィックと内部トラフィック(脅威侵入検知、マルウェア、スパイウェア、コマンド アンド コントロール攻撃)が可視化され、組織の特定のコンプライアンス要件を満たすのに役立ちます。

アーキテクチャの詳細

このトピックに関する過去のブログ記事「クラウド ネットワーキングの 6 つの構成要素」と「セキュアなエリア内アクセスのための 2 つのネットワーク パターン」も併せてご覧ください。また、次のドキュメントもおすすめいたします。

ドキュメント: ハイブリッド接続ネットワーク エンドポイント グループの概要

ご質問やご不明な点、ご意見は、Linkedin 経由で筆者までお送りください。

- Google、デベロッパーリレーションズ エンジニア Ammett Williams