BigQuery의 IAM 권한 문제 해결

이 문서에서는 BigQuery의 Identity and Access Management (IAM) 권한 문제를 해결하는 방법을 설명합니다. IAM 권한 문제로 인해 일반적으로 다음과 같은 Access Denied 오류가 발생합니다.

Access Denied: Project PROJECT_ID: User does not have bigquery.jobs.create permission in project PROJECT_ID.Access Denied: Project PROJECT_ID: User does not have bigquery.datasets.get permission on dataset DATASET.User does not have permission to query table PROJECT_ID:DATASET.TABLE.Access Denied: Table PROJECT_ID:DATASET.TABLE: User does not have permission to query table PROJECT_ID:DATASET.TABLE, or perhaps it does not exist.Access Denied: User PRINCIPAL does not have permission to perform bigquery.tables.getData on resource 'projects/PROJECT_ID/datasets/DATASET/tables/TABLE'.

시작하기 전에

- BigQuery 리소스에 대한 주 구성원의 액세스 권한을 문제 해결하려면 필요한 IAM 권한이 있는지 확인하세요.

문제에 관한 정보 수집

리소스 액세스 문제를 해결하는 첫 번째 단계는 누락된 권한, 액세스가 거부된 IAM 주 구성원, 주 구성원이 액세스하려고 한 리소스를 확인하는 것입니다.

오류 또는 작업 기록에서 정보 가져오기

주 구성원, 리소스, 권한에 관한 정보를 확인하려면 bq 명령줄 도구, API 응답 또는 Google Cloud 콘솔의 BigQuery 출력을 검사하세요.

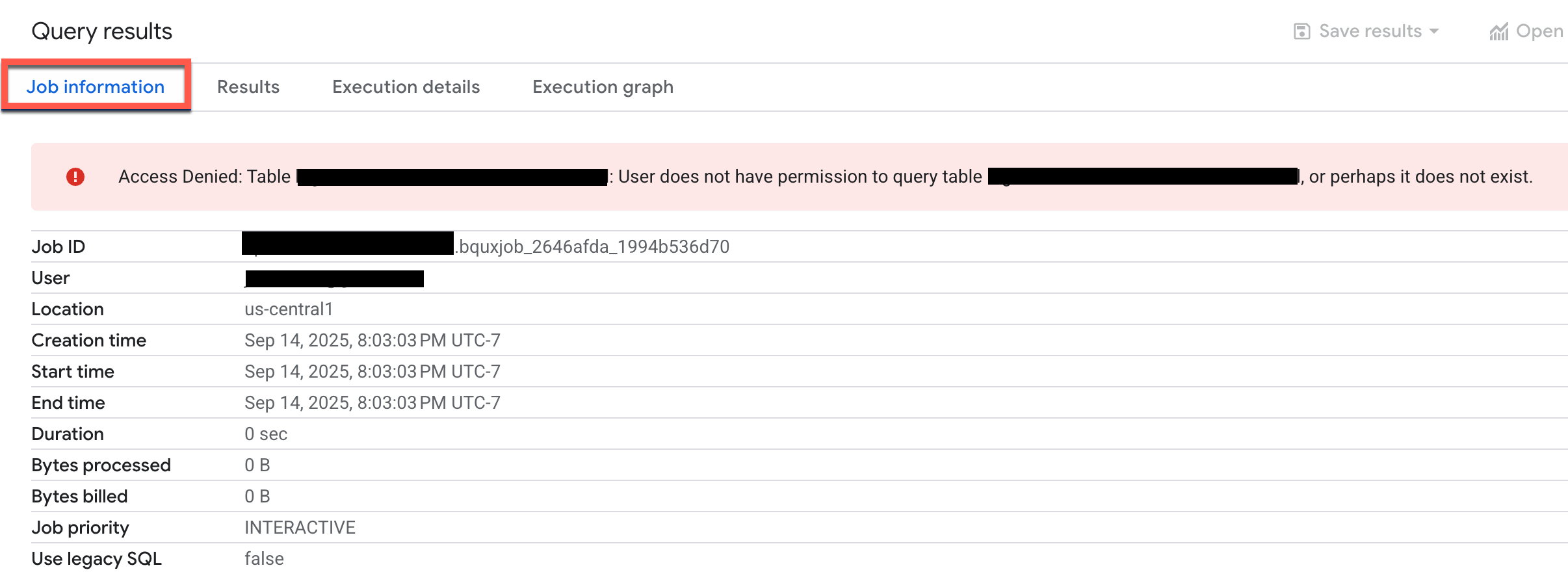

예를 들어 권한이 부족한 상태로 쿼리를 실행하려고 하면 Google Cloud 콘솔의 쿼리 결과 섹션에 있는 작업 정보 탭에 다음과 같은 오류가 표시됩니다.

오류를 검사하여 주 구성원, 리소스, 권한을 확인합니다.

경우에 따라 오류 메시지에서 직접 누락된 권한을 요청할 수 있습니다. 자세한 내용은 IAM 문서의 권한 오류 메시지 문제 해결을 참고하세요.

Cloud 감사 로그에서 정보 가져오기

오류 메시지가 일반적이거나 정보가 누락되었거나 백그라운드 프로세스에서 작업이 실패한 경우 Cloud 감사 로그 로그 탐색기를 사용하여 오류에 관한 정보를 확인하세요.

Google Cloud 콘솔에서 로그 탐색기 페이지로 이동합니다.

또는 탐색 메뉴에서 모니터링 > 로그 탐색기를 선택합니다.

로그 탐색기에서 로그 범위로 프로젝트 로그를 선택합니다.

쿼리 창에 다음 쿼리를 입력하여 BigQuery 데이터 액세스 로그에서 권한 관련 오류를 가져옵니다.

resource.type="bigquery_resource" AND logName="projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Fdata_access" AND protoPayload.status.message:"Access Denied" OR protoPayload.status.message:"Permission denied" OR protoPayload.status.code=7

PROJECT_ID를 프로젝트 ID로 바꿉니다.

쿼리 결과에서 실패한 작업에 해당하는 로그 항목을 펼칩니다.

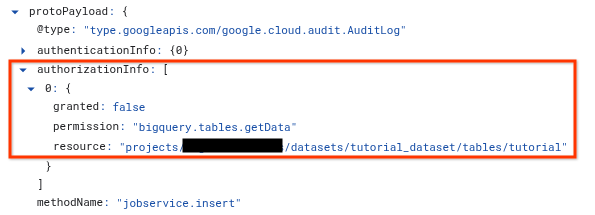

protoPayload섹션에서authorizationInfo배열을 펼친 다음authorizationInfo배열의 각 노드를 펼칩니다.authorizationInfo배열은 API 호출 중에 실행된 모든 권한 확인을 보여줍니다.오류의 원인을 확인하려면

granted: false항목을 찾으세요.granted: false항목에는 다음 정보가 표시됩니다.permission: 확인된 IAM 권한 문자열입니다. 예를 들면bigquery.tables.getData입니다.resource: 주 구성원이 액세스하려고 시도한 리소스의 정규화된 이름입니다. 예를 들면projects/myproject/datasets/mydataset/tables/mytable입니다.principalEmail(사용 가능한 경우):protoPayload.authenticationInfo에서 참조되며, 작업을 시도한 주체입니다.

허용 정책에 대한 정책 분석 도구 사용

허용 정책용 정책 분석기를 사용하면 IAM 허용 정책에 따라 어떤 IAM 주 구성원이 어떤 BigQuery 리소스에 대해 어떤 액세스 권한을 갖는지 확인할 수 있습니다.

권한 오류에 관한 정보를 수집한 후 정책 분석기를 사용하여 주 구성원에게 필요한 액세스 권한이 없는 이유를 파악할 수 있습니다. 이 도구는 모든 관련 정책, Google 그룹의 멤버십, 프로젝트, 폴더, 조직과 같은 상위 리소스의 상속을 분석합니다.

허용 정책에 대해 정책 분석 도구를 사용하려면 분석 쿼리를 만들고, 분석 범위를 지정한 후 쿼리를 실행합니다.

Google Cloud 콘솔에서 정책 분석 도구 페이지로 이동합니다.

또는 탐색 메뉴에서 IAM 및 관리자 > 정책 분석기를 선택합니다.

커스텀 쿼리 만들기를 클릭합니다.

쿼리 구성 페이지에서 이전에 수집한 정보를 입력합니다.

범위 선택 섹션의 쿼리 범위 선택 필드에서 현재 프로젝트가 표시되는지 확인하거나 찾아보기를 클릭하여 다른 리소스를 선택합니다.

쿼리 매개변수 설정 섹션의 매개변수 1에서 주 구성원을 선택하고 주 구성원 필드에 사용자, 그룹 또는 서비스 계정의 이메일을 입력합니다.

매개변수 추가를 클릭합니다.

매개변수 2에서 권한을 선택하고 권한 필드에서 선택을 클릭하고 BigQuery 권한을 선택한 다음 추가를 클릭합니다. 예를 들어

bigquery.tables.getData를 선택합니다.매개변수 추가를 클릭합니다.

매개변수 3에서 리소스를 선택하고 리소스 필드에 정규화된 리소스 이름을 입력합니다. 리소스 이름에는 다음 예와 같이 서비스 접두사가 포함되어야 합니다.

- BigQuery 프로젝트:

//cloudresourcemanager.googleapis.com/projects/PROJECT_ID - BigQuery 데이터 세트:

//bigquery.googleapis.com/projects/PROJECT_ID/datasets/DATASET - BigQuery 테이블:

//bigquery.googleapis.com/projects/PROJECT/datasets/DATASET/tables/TABLE

- BigQuery 프로젝트:

커스텀 쿼리 창에서 분석 > 쿼리 실행을 클릭합니다.

쿼리 결과를 살펴봅니다. 결과는 다음 중 하나일 수 있습니다.

- 빈 목록 결과가 없으면 주 구성원에게 필요한 권한이 없는 것입니다. 올바른 권한을 제공하는 역할을 주 구성원에게 부여해야 합니다.

- 하나 이상의 결과 분석 도구에서 허용 정책을 찾으면 액세스 권한이 있는 것입니다. 각 결과에서 바인딩 보기를 클릭하여 주 구성원이 속한 리소스에 대한 액세스 권한을 제공하는 역할을 확인합니다. 정책 바인딩은 그룹 멤버십 또는 상속을 통해 액세스 권한이 부여되는지, 아니면 IAM 조건 또는 IAM 거부 정책에 의해 액세스 권한이 거부되는지 보여줍니다.

필요한 권한을 부여하는 올바른 IAM 역할 찾기

주 구성원에게 충분한 액세스 권한이 없는지 확인한 후 다음 단계는 필요한 권한을 부여하는 적절한 사전 정의된 또는 커스텀 IAM 역할을 찾는 것입니다. 선택한 역할은 최소 권한의 원칙을 준수해야 합니다.

조직에서 커스텀 역할을 사용하는 경우 프로젝트 또는 조직에 생성된 모든 커스텀 역할을 나열하여 올바른 역할을 찾을 수 있습니다. 예를 들어 Google Cloud 콘솔의 역할 페이지에서 유형:맞춤으로 목록을 필터링하여 맞춤 역할만 볼 수 있습니다.

올바른 사전 정의된 IAM 역할을 찾으려면 다음 단계를 따르세요.

BigQuery IAM 역할 및 권한 페이지의 BigQuery 권한 섹션을 엽니다.

권한 입력 검색창에 오류 메시지, 작업 기록 또는 감사 로그에서 가져온 권한을 입력합니다. 예를 들면

bigquery.tables.getData입니다.검색 결과에는 권한을 부여하는 모든 사전 정의된 BigQuery 역할이 표시됩니다.

최소 권한의 원칙 적용: 역할 목록에서 필요한 권한을 부여하는 권한이 가장 적은 역할을 선택합니다. 예를 들어 테이블 데이터를 쿼리할 수 있는 기능을 부여하기 위해

bigquery.tables.getData를 검색한 경우 BigQuery 데이터 뷰어는 해당 권한을 부여하는 권한이 가장 낮은 역할입니다.주 구성원에게 적절한 역할을 부여합니다. BigQuery 리소스에 IAM 역할을 부여하는 방법에 관한 자세한 내용은 IAM으로 리소스에 대한 액세스 제어를 참고하세요.

다음 단계

- 모든 BigQuery IAM 역할과 권한 목록은 BigQuery IAM 역할 및 권한을 참고하세요.

- IAM에서 허용 및 거부 정책 문제 해결에 대한 자세한 내용은 정책 문제 해결을 참고하세요.

- 정책 인텔리전스 정책 분석기에 대한 자세한 내용은 허용 정책에 대한 정책 분석기를 참고하세요.

- 정책 문제 해결 도구에 대한 자세한 내용은 정책 문제 해결 도구 사용을 참고하세요.