정책 문제 해결 도구를 사용하면 주 구성원이 리소스에 액세스할 수 있는지 파악할 수 있습니다. 주 구성원, 리소스, 권한을 입력하면 정책 문제 해결 도구가 주 구성원의 액세스에 영향을 미치는 허용 정책, 거부 정책, 주 구성원 액세스 경계(PAB) 정책을 조사합니다. 그런 다음 이러한 정책에 따라 주 구성원이 지정된 권한을 사용하여 리소스에 액세스할 수 있는지 여부를 알려줍니다. 또한 관련 정책을 나열하고 주 구성원의 액세스 권한에 미치는 영향을 설명합니다.

Google Cloud 콘솔, Google Cloud CLI 또는 REST API를 사용하여 정책 문제 해결 도구에 액세스할 수 있습니다. 기본 쿼리에서는 Google Cloud 콘솔을 사용하는 것이 일반적으로 가장 빠릅니다. 더 복잡한 시나리오에서는 gcloud CLI 또는 REST API를 사용하는 것이 좋습니다.

시작하기 전에

-

Enable the Policy Troubleshooter API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.

필수 권한

주 구성원의 액세스 문제를 완전히 해결하려면 다음 권한이 필요합니다.

개별 주 구성원의 액세스 문제 해결 권한

정책 문제 해결 도구는 허용 정책, 거부 정책, 주 구성원 액세스 경계 정책, 볼 수 있는 권한이 있는 역할에 따라 리소스에 대한 주 구성원의 액세스 권한을 분석합니다. 리소스에 적용되는 정책을 볼 권한이 없거나 커스텀 역할을 볼 권한이 없는 경우 주 구성원에게 액세스 권한이 있는지 여부를 알 수 없습니다.

허용 및 거부 정책 문제 해결 권한

허용 및 거부 정책 문제를 해결하려면 문제를 해결하려는 리소스가 포함된 조직에 대한 권한이 필요합니다. 이 권한을 사용하면 리소스에 대한 액세스를 제어하는 허용 및 거부 정책을 볼 수 있습니다.

주 구성원의 액세스 문제 해결에 필요한 권한을 얻으려면 관리자에게 액세스 문제를 해결하려는 리소스가 포함된 조직에 다음 IAM 역할을 부여해 달라고 요청하세요.

-

보안 검토자 (

roles/iam.securityReviewer) -

거부 정책 문제 해결:

거부 검토자 (

roles/iam.denyReviewer) -

Google Cloud CLI를 사용하여 문제 해결:

서비스 사용량 소비자 (

roles/serviceusage.serviceUsageConsumer)

역할 부여에 대한 자세한 내용은 프로젝트, 폴더, 조직에 대한 액세스 관리를 참조하세요.

커스텀 역할이나 다른 사전 정의된 역할을 통해 필요한 권한을 얻을 수도 있습니다.

리소스의 허용 및 거부 정책을 볼 권한이 없는 경우 이러한 허용 및 거부 정책의 액세스 결과는 Unknown입니다.

주 구성원 액세스 경계 정책 문제 해결 권한

주 구성원 액세스 경계 정책 문제를 해결하려면 주 구성원 집합에 주 구성원이 포함된 조직에 대한 권한이 필요합니다. 이 조직을 식별하는 방법은 주 구성원 유형에 따라 다릅니다.

- Google 계정 및 Google 그룹: 주 구성원을 포함하는 Google Workspace 도메인과 연결된 조직

- 제휴 ID(직원 ID 풀 또는 워크로드 아이덴티티 풀의 ID): 주 구성원을 포함하는 ID 풀이 포함된 조직

- 서비스 계정: 서비스 계정이 생성된 프로젝트가 포함된 조직

이 권한을 사용하면 주 구성원이 액세스할 수 있는 항목을 제어하는 주 구성원 액세스 경계 정책을 볼 수 있습니다.

주 구성원의 액세스 문제 해결에 필요한 권한을 얻으려면 관리자에게 적절한 조직에 다음 IAM 역할을 부여해 달라고 요청하세요.

-

주 구성원 액세스 경계 정책 뷰어 (

roles/iam.principalAccessBoundaryViewer) -

프로젝트, 폴더 또는 조직의 주 구성원 집합에 바인딩된 주 구성원 액세스 경계 정책 문제 해결:

조직 관리자 (

roles/resourcemanager.organizationAdmin) -

Google Workspace 도메인에 바인딩된 주 구성원 액세스 경계 정책 문제 해결:

Workspace 풀 IAM 관리자 (

roles/iam.workspacePoolAdmin) -

직원 ID 풀에 바인딩된 주 구성원 액세스 경계 정책 문제 해결:

IAM 직원 풀 관리자 (

roles/iam.workforcePoolAdmin) -

워크로드 아이덴티티 풀에 바인딩된 주 구성원 액세스 경계 정책 문제 해결:

IAM 워크로드 아이덴티티 풀 관리자 (

roles/iam.workloadIdentityPoolAdmin)

역할 부여에 대한 자세한 내용은 프로젝트, 폴더, 조직에 대한 액세스 관리를 참조하세요.

커스텀 역할이나 다른 사전 정의된 역할을 통해 필요한 권한을 얻을 수도 있습니다.

주 구성원에게 적용되는 주 구성원 액세스 경계 정책을 볼 권한이 없는 경우 주 구성원 액세스 경계 정책의 액세스 결과는 Unknown입니다.

그룹 구성원의 액세스 문제 해결 권한

허용 및 거부 정책에 그룹이 포함된 경우 개별 그룹 구성원의 액세스 문제를 해결하려면 Google Workspace Admin API 권한 groups.read가 필요합니다. 최고 관리자 및 그룹 관리자는 이 권한을 자동으로 갖습니다. 최고 관리자나 그룹 관리자가 아닌 사용자에게 이 권한을 부여하려면 groups.read 권한(Admin API 권한 아래에 위치)이 포함된 커스텀 Google Workspace 관리자 역할을 만들고 사용자에게 이 역할을 부여합니다.

이러한 권한이 없으면 역할 바인딩 또는 거부 규칙에 명시적으로 주 구성원이 포함되어 있지 않는 한 그룹 또는 도메인이 포함된 역할 바인딩 및 거부 규칙의 액세스 결과가 알 수 없음입니다.

도메인 구성원의 액세스 문제 해결 권한

허용 및 거부 정책에 Google Workspace 계정 또는 Cloud ID 도메인이 포함된 경우 개별 도메인 구성원의 액세스 문제를 해결하려면 도메인 관리자여야 합니다.

이러한 권한이 없으면 역할 바인딩 또는 거부 규칙에 명시적으로 주 구성원이 포함되어 있지 않는 한 그룹 또는 도메인이 포함된 역할 바인딩 및 거부 규칙의 액세스 결과가 알 수 없음입니다.

액세스 문제해결

액세스 문제를 해결하려면 다음 정보가 필요합니다.

- 주 구성원: 확인할 이메일 주소입니다. 이메일 주소는 사용자나 서비스 계정을 참조해야 합니다. 그룹, 도메인, 직원 ID, 워크로드 ID를 비롯한 다른 유형의 주 구성원은 지원되지 않습니다.

리소스: 액세스 문제를 해결하려는 리소스의 전체 이름입니다. 예를 들어 프로젝트

my-project에 대한 액세스 문제를 해결하려면//cloudresourcemanager.googleapis.com/projects/my-project를 입력합니다. 다른 리소스 유형은 전체 리소스 이름의 예시를 참조하세요.권한: 확인할 권한입니다.Google Cloud 콘솔을 사용하면 입력과 동시에 제안 목록이 표시됩니다.

권한 문제를 해결하려면 요청의 리소스에 해당 권한을 적용할 수 있어야 합니다. 즉, 해당 권한을 사용하여 어떤 식으로든 리소스에 액세스할 수 있어야 합니다. 권한이 리소스에 적용되지 않으면 요청이 실패합니다. 예를 들어 Google Kubernetes Engine 클러스터의

compute.instances.get권한 문제를 해결하려고 하면compute.instance.get권한을 사용하여 Google Kubernetes Engine 클러스터에 액세스할 수 없으므로 요청이 실패합니다.전체 권한 목록은 권한 참조를 참조하세요.

콘솔

액세스 문제를 해결하려면 다음을 따르세요.

Google Cloud 콘솔에서 정책 문제 해결 도구 페이지로 이동합니다.

액세스 권한을 확인하려는 주 구성원의 이메일을 입력합니다.

확인할 리소스의 전체 리소스 이름을 입력합니다.

전체 리소스 이름을 모르면 다음 중 하나를 수행합니다.

- 프로젝트, 폴더 또는 조직에 대한 액세스 문제를 해결하려면 입력을 시작하여 자동 완성 옵션을 확인합니다.

다른 리소스 유형의 액세스 문제를 해결하려면 찾아보기를 클릭하여 리소스 검색 대화상자를 열고 리소스를 검색합니다.

- 범위 선택 상자에서 검색할 프로젝트, 폴더 또는 조직을 선택합니다.

- 리소스 유형 상자에서 검색할 리소스 유형을 선택합니다.

- 리소스 검색 상자에 리소스 이름 일부를 입력합니다.

- 결과 섹션에서 확인하려는 리소스를 선택합니다.

- 선택을 클릭하여 리소스를 선택하고 대화상자를 닫습니다.

확인할 권한을 입력합니다.

전체 권한 이름을 모르면 입력을 시작하여 자동 완성 옵션을 확인합니다.

선택사항: 여러 리소스 및 권한을 확인하려면 다른 쌍 추가를 선택하고 이전 단계를 반복합니다.

액세스 확인을 클릭합니다.

gcloud

주 구성원에게 IAM 권한이 있거나 없는 이유를 찾으려면 gcloud beta policy-troubleshoot iam 명령어를 사용합니다.

아래의 명령어 데이터를 사용하기 전에 다음을 바꿉니다.

-

VERSION: 선택사항. 사용할 명령어의 버전입니다. 허용 및 거부 정책만을 기반으로 액세스 문제를 해결하려면 버전을 지정하지 마세요. 허용, 거부, 주 구성원 액세스 경계 정책을 기반으로 액세스 문제를 해결하려면beta버전을 사용하세요. EMAIL: 권한 문제를 해결하려는 주 구성원의 이메일 주소입니다.RESOURCE: 권한이 부여된 리소스입니다.PERMISSION: 문제를 해결하려는 권한입니다.

gcloud beta policy-troubleshoot iam 명령어를 실행합니다.

Linux, macOS 또는 Cloud Shell

gcloud VERSION policy-intelligence troubleshoot-policy iam RESOURCE --principal-email=EMAIL \ --permission=PERMISSION

Windows(PowerShell)

gcloud VERSION policy-intelligence troubleshoot-policy iam RESOURCE --principal-email=EMAIL ` --permission=PERMISSION

Windows(cmd.exe)

gcloud VERSION policy-intelligence troubleshoot-policy iam RESOURCE --principal-email=EMAIL ^ --permission=PERMISSION

다음과 비슷한 응답이 표시됩니다.

응답

{

"accessTuple": {

"conditionContext": {

"destination": {},

"effectiveTags": [

{

"namespacedTagKey": "project-1/tag-key-1",

"namespacedTagValue": "project-1/tag-key-1/tag-value-1",

"tagKey": "tagKeys/123456789012",

"tagKeyParentName": "projects/123456789012",

"tagValue": "tagValues/123456789012"

},

],

"request": {},

"resource": {}

},

"fullResourceName": "//cloudresourcemanager.googleapis.com/projects/project-1",

"permission": "bigtable.instances.create",

"permissionFqdn": "bigtable.googleapis.com/instances.create",

"principal": "service-account-3@project-1.iam.gserviceaccount.com"

},

"allowPolicyExplanation": {

"allowAccessState": "ALLOW_ACCESS_STATE_NOT_GRANTED",

"explainedPolicies": [

{

"allowAccessState": "ALLOW_ACCESS_STATE_NOT_GRANTED",

"bindingExplanations": [

{

"allowAccessState": "ALLOW_ACCESS_STATE_NOT_GRANTED",

"combinedMembership": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"condition": {

"expression": "resource.type == \"cloudresourcemanager.googleapis.com/Project\"",

"title": "Resource-based condition"

},

"conditionExplanation": {

"evaluationStates": [

{

"end": 62,

"value": false

}

],

"value": false

},

"memberships": {

"serviceAccount:service-account-1@project-1.iam.gserviceaccount.com": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

}

},

"relevance": "HEURISTIC_RELEVANCE_NORMAL",

"role": "roles/bigquery.admin",

"rolePermission": "ROLE_PERMISSION_NOT_INCLUDED",

"rolePermissionRelevance": "HEURISTIC_RELEVANCE_NORMAL"

},

{

"allowAccessState": "ALLOW_ACCESS_STATE_NOT_GRANTED",

"combinedMembership": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"condition": {

"expression": "resource.matchTag(\"project-1/tag-key-1\", \"tag-value-1\")",

"title": "Tag-based condition"

},

"conditionExplanation": {

"evaluationStates": [

{

"end": 73,

"value": true

}

],

"value": true

},

"memberships": {

"serviceAccount:service-account-2@project-1.iam.gserviceaccount.com": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

}

},

"relevance": "HEURISTIC_RELEVANCE_NORMAL",

"role": "roles/bigquery.admin",

"rolePermission": "ROLE_PERMISSION_NOT_INCLUDED",

"rolePermissionRelevance": "HEURISTIC_RELEVANCE_NORMAL"

},

{

"allowAccessState": "ALLOW_ACCESS_STATE_NOT_GRANTED",

"combinedMembership": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"memberships": {

"user:user-2@example.com": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

}

},

"relevance": "HEURISTIC_RELEVANCE_NORMAL",

"role": "roles/compute.admin",

"rolePermission": "ROLE_PERMISSION_NOT_INCLUDED",

"rolePermissionRelevance": "HEURISTIC_RELEVANCE_NORMAL"

},

{

"allowAccessState": "ALLOW_ACCESS_STATE_NOT_GRANTED",

"combinedMembership": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"memberships": {

"user:user-1@example.com": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"user:user-3@example.com": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

}

},

"relevance": "HEURISTIC_RELEVANCE_NORMAL",

"role": "roles/iam.serviceAccountTokenCreator",

"rolePermission": "ROLE_PERMISSION_NOT_INCLUDED",

"rolePermissionRelevance": "HEURISTIC_RELEVANCE_NORMAL"

},

{

"allowAccessState": "ALLOW_ACCESS_STATE_NOT_GRANTED",

"combinedMembership": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"memberships": {

"user:user-2@example.com": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"user:user-1@example.com": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

}

},

"relevance": "HEURISTIC_RELEVANCE_HIGH",

"role": "roles/owner",

"rolePermission": "ROLE_PERMISSION_INCLUDED",

"rolePermissionRelevance": "HEURISTIC_RELEVANCE_HIGH"

},

{

"allowAccessState": "ALLOW_ACCESS_STATE_NOT_GRANTED",

"combinedMembership": {

"membership": "MEMBERSHIP_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"memberships": {

"serviceAccount:service-account-3@project-1.iam.gserviceaccount.com": {

"membership": "MEMBERSHIP_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"serviceAccount:service-account-4@project-1.iam.gserviceaccount.com": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

}

},

"relevance": "HEURISTIC_RELEVANCE_NORMAL",

"role": "roles/resourcemanager.projectIamAdmin",

"rolePermission": "ROLE_PERMISSION_NOT_INCLUDED",

"rolePermissionRelevance": "HEURISTIC_RELEVANCE_NORMAL"

},

{

"allowAccessState": "ALLOW_ACCESS_STATE_NOT_GRANTED",

"combinedMembership": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"memberships": {

"serviceAccount:service-account-4@project-1.iam.gserviceaccount.com": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

}

},

"relevance": "HEURISTIC_RELEVANCE_NORMAL",

"role": "roles/resourcemanager.tagViewer",

"rolePermission": "ROLE_PERMISSION_NOT_INCLUDED",

"rolePermissionRelevance": "HEURISTIC_RELEVANCE_NORMAL"

}

],

"fullResourceName": "//cloudresourcemanager.googleapis.com/projects/project-1",

"policy": {

"bindings": [

{

"condition": {

"expression": "resource.type == \"cloudresourcemanager.googleapis.com/Project\"",

"title": "Resource-based condition"

},

"members": [

"serviceAccount:service-account-1@project-1.iam.gserviceaccount.com"

],

"role": "roles/bigquery.admin"

},

{

"condition": {

"expression": "resource.matchTag(\"project-1/tag-key-1\", \"tag-value-1\")",

"title": "Tag-based condition"

},

"members": [

"serviceAccount:service-account-2@project-1.iam.gserviceaccount.com"

],

"role": "roles/bigquery.admin"

},

{

"members": [

"user:user-2@example.com"

],

"role": "roles/compute.admin"

},

{

"members": [

"user:user-1@example.com",

"user:user-3@example.com"

],

"role": "roles/iam.serviceAccountTokenCreator"

},

{

"members": [

"user:user-2@example.com",

"user:user-1@example.com"

],

"role": "roles/owner"

},

{

"members": [

"serviceAccount:service-account-3@project-1.iam.gserviceaccount.com",

"serviceAccount:service-account-4@project-1.iam.gserviceaccount.com"

],

"role": "roles/resourcemanager.projectIamAdmin"

},

{

"members": [

"serviceAccount:service-account-4@project-1.iam.gserviceaccount.com"

],

"role": "roles/resourcemanager.tagViewer"

}

],

"etag": "BwYY6ttEMEY=",

"version": 3

},

"relevance": "HEURISTIC_RELEVANCE_HIGH"

},

],

"relevance": "HEURISTIC_RELEVANCE_HIGH"

},

"denyPolicyExplanation": {

"denyAccessState": "DENY_ACCESS_STATE_NOT_DENIED",

"explainedResources": [

{

"denyAccessState": "DENY_ACCESS_STATE_NOT_DENIED",

"explainedPolicies": [

{

"denyAccessState": "DENY_ACCESS_STATE_NOT_DENIED",

"policy": {

"createTime": "2024-04-09T23:28:24.103203Z",

"displayName": "Troubleshooter v3 prober non-tag deny policy",

"etag": "MTgyMzk3MDY4OTY4MDE0ODg4OTY=",

"kind": "DenyPolicy",

"name": "policies/cloudresourcemanager.googleapis.com%2Fprojects%2F546942305807/denypolicies/deny-policy-1",

"rules": [

{

"denyRule": {

"deniedPermissions": [

"bigquery.googleapis.com/datasets.create"

],

"deniedPrincipals": [

"principal://iam.googleapis.com/projects/-/serviceAccounts/service-account-1@project-1.iam.gserviceaccount.com"

]

}

}

],

"uid": "fab63b4d-ecfb-5f06-8a6d-602bf1be5062",

"updateTime": "2024-05-20T23:29:38.428095Z"

},

"relevance": "HEURISTIC_RELEVANCE_HIGH",

"ruleExplanations": [

{

"combinedDeniedPermission": {

"permissionMatchingState": "PERMISSION_PATTERN_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_HIGH"

},

"combinedDeniedPrincipal": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_HIGH"

},

"combinedExceptionPermission": {

"permissionMatchingState": "PERMISSION_PATTERN_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"combinedExceptionPrincipal": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"deniedPermissions": {

"bigquery.googleapis.com/datasets.create": {

"permissionMatchingState": "PERMISSION_PATTERN_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_HIGH"

}

},

"deniedPrincipals": {

"principal://iam.googleapis.com/projects/-/serviceAccounts/service-account-1@project-1.iam.gserviceaccount.com": {

"membership": "MEMBERSHIP_NOT_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_HIGH"

}

},

"denyAccessState": "DENY_ACCESS_STATE_NOT_DENIED",

"relevance": "HEURISTIC_RELEVANCE_HIGH"

}

]

},

],

"fullResourceName": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"relevance": "HEURISTIC_RELEVANCE_HIGH"

}

],

"permissionDeniable": true,

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"overallAccessState": "CANNOT_ACCESS",

"pabPolicyExplanation": {

"explainedBindingsAndPolicies": [

{

"bindingAndPolicyAccessState": "PAB_ACCESS_STATE_NOT_ENFORCED",

"explainedPolicy": {

"explainedRules": [

{

"combinedResourceInclusionState": "RESOURCE_INCLUSION_STATE_NOT_INCLUDED",

"effect": "ALLOW",

"explainedResources": [

{

"relevance": "HEURISTIC_RELEVANCE_NORMAL",

"resource": "//cloudresourcemanager.googleapis.com/projects/project-2",

"resourceInclusionState": "RESOURCE_INCLUSION_STATE_NOT_INCLUDED"

}

],

"relevance": "HEURISTIC_RELEVANCE_NORMAL",

"ruleAccessState": "PAB_ACCESS_STATE_NOT_ALLOWED"

}

],

"policy": {

"createTime": "2024-04-09T17:40:51.627668Z",

"details": {

"enforcementVersion": "1",

"rules": [

{

"effect": "ALLOW",

"resources": [

"//cloudresourcemanager.googleapis.com/projects/project-2"

]

}

]

},

"displayName": "Troubleshooter v3 PAB Policy",

"etag": "m64s4IgR80eDJDywuVA2DA==",

"name": "organizations/123456789012/locations/global/principalAccessBoundaryPolicies/example-pab-policy",

"uid": "puid_11875429267422576641",

"updateTime": "2024-04-09T17:40:51.627668Z"

},

"policyAccessState": "PAB_ACCESS_STATE_NOT_ENFORCED",

"policyVersion": {

"enforcementState": "PAB_POLICY_ENFORCEMENT_STATE_NOT_ENFORCED",

"version": 1

},

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"explainedPolicyBinding": {

"conditionExplanation": {

"evaluationStates": [

{

"end": 53,

"value": true

},

{

"end": 153,

"start": 58,

"value": false

},

{

"end": 248,

"start": 157,

"value": false

}

],

"value": false

},

"policyBinding": {

"condition": {

"expression": "principal.type == 'iam.googleapis.com/ServiceAccount' && (principal.subject=='service-account-1@project-1.iam.gserviceaccount.com' || principal.subject=='service-account-2@project-1.iam.gserviceaccount.com')"

},

"createTime": "2024-04-09T17:51:13.504418Z",

"displayName": "PAB Policy Binding on project-1 project",

"etag": "W/\"hz9IKzHsIqvopqDRcVYDxQ==\"",

"name": "projects/123456789012/locations/global/policyBindings/example-policy-binding",

"policy": "organizations/123456789012/locations/global/principalAccessBoundaryPolicies/example-pab-policy",

"policyKind": "PRINCIPAL_ACCESS_BOUNDARY",

"policyUid": "puid_11875429267422576641",

"target": {

"principalSet": "//cloudresourcemanager.googleapis.com/projects/project-1"

},

"uid": "buid_1012746966204940289",

"updateTime": "2024-05-09T23:08:56.846355Z"

},

"policyBindingState": "POLICY_BINDING_STATE_NOT_ENFORCED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

},

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

}

],

"principalAccessBoundaryAccessState": "PAB_ACCESS_STATE_NOT_ENFORCED",

"relevance": "HEURISTIC_RELEVANCE_NORMAL"

}

}

REST

주 구성원에게 IAM 권한이 있거나 없는 이유를 찾으려면 Policy Troubleshooter API의 iam.troubleshoot 메서드를 사용합니다.

요청 데이터를 사용하기 전에 다음을 바꿉니다.

-

VERSION: 이 요청에 사용할 API 버전입니다. 허용 및 거부 정책을 기반으로 액세스 문제를 해결하려면v3를 사용하세요. 허용, 거부, 주 구성원 액세스 경계 정책만을 기반으로 액세스 문제를 해결하려면v3beta를 사용하세요. EMAIL: 권한 문제를 해결하려는 주 구성원의 이메일 주소입니다.RESOURCE: 권한이 부여된 리소스입니다.PERMISSION: 문제를 해결하려는 권한입니다.PROJECT_ID: 요청을 전송하는 데 사용할 프로젝트의 ID입니다. 프로젝트 ID는my-project같은 영숫자 문자열입니다.

HTTP 메서드 및 URL:

POST https://policytroubleshooter.googleapis.com/VERSION/iam:troubleshoot

JSON 요청 본문:

{

"accessTuple": {

"principal": "EMAIL",

"fullResourceName": "RESOURCE",

"permission": "PERMISSION"

}

}

요청을 보내려면 다음 옵션 중 하나를 펼칩니다.

다음과 비슷한 JSON 응답이 표시됩니다.

문제 해결 도구 결과 이해

콘솔

결과 페이지에는 다음 정보가 포함됩니다.

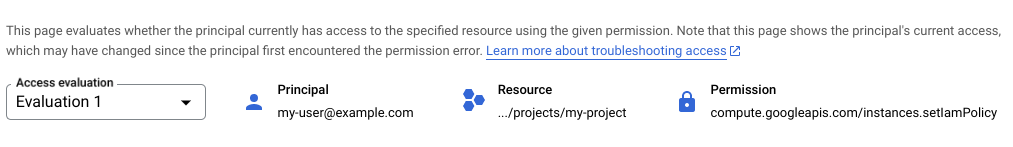

평가 세부정보

평가 세부정보 섹션에는 지정된 주 구성원, 리소스, 권한을 포함하여 문제를 해결 중인 액세스에 대한 요약이 포함되어 있습니다. 여러 리소스 권한 쌍의 문제를 해결하는 경우 액세스 평가 목록을 사용하여 권한 쌍을 전환할 수 있습니다.

정책 세부정보

정책 세부정보 섹션에는 관련 허용, 거부, 주 구성원 액세스 경계 정책이 주 구성원의 액세스에 미치는 영향이 자세히 설명되어 있습니다.

관련 주 구성원 액세스 경계 정책에는 주 구성원이 포함된 주 구성원 집합에 바인딩된 모든 주 구성원 액세스 경계 정책이 포함됩니다.

관련 허용 및 거부 정책에는 다음이 포함됩니다.

- 리소스의 허용 정책

- 리소스의 거부 정책(있는 경우)

- 리소스의 상위 프로젝트, 폴더, 조직의 허용 정책(있는 경우)

- 리소스의 상위 프로젝트, 폴더, 조직의 거부 정책(있는 경우)

상위 프로젝트, 폴더, 조직의 허용 및 거부 정책은 정책 상속으로 인해 관련이 있습니다. 허용 또는 거부 정책을 프로젝트, 폴더 또는 조직에 연결하면 해당 프로젝트, 폴더 또는 조직 내의 모든 리소스에도 정책이 적용됩니다.

예를 들어 조직에 대한 거부 정책에서 주 구성원이 특정 권한을 사용할 수 없다면 주 구성원은 조직 내의 모든 리소스에 해당 권한을 사용할 수 없습니다. 이 규칙은 해당 조직 내 폴더 및 프로젝트에 더 많은 허용 거부 정책이 있거나 주 구성원에게 권한을 부여하는 허용 정책이 있는 경우에도 적용됩니다.

마찬가지로 프로젝트의 허용 정책이 주 구성원에게 특정 권한을 부여하는 경우 주 구성원은 해당 권한이 거부되지 않는 한 프로젝트 내의 모든 리소스에 대한 해당 권한을 가질 수 있습니다.

정책 세부정보 섹션에는 다음 섹션이 포함되어 있습니다.

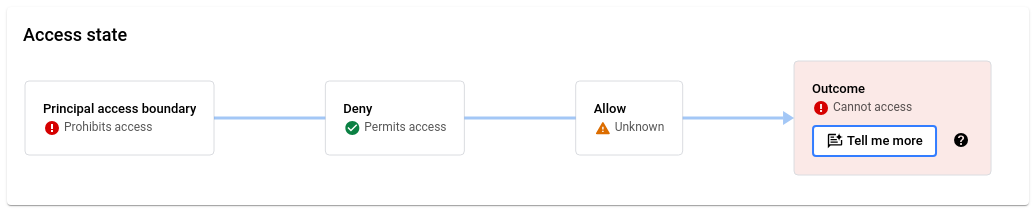

액세스 상태

액세스 상태 섹션에는 각 정책 유형(주 구성원 액세스 경계 정책, 거부 정책, 허용 정책)의 결과가 요약되어 있으며 전체 결과가 표시됩니다. 결과는 주 구성원이 관련 정책에 따라 권한을 사용하여 리소스에 액세스할 수 있는지 여부를 나타냅니다.

사용자가 권한을 사용하여 리소스에 액세스하려면 모든 정책 유형에서 액세스를 허용해야 합니다. 자세한 내용은 정책 평가를 참조하세요.

주 구성원 액세스 경계 정책

주 구성원 액세스 경계 정책 섹션에서 주 구성원에 적용되는 모든 주 구성원 액세스 경계 정책과 이러한 정책을 주 구성원에 바인딩하는 정책 바인딩을 볼 수 있습니다.

정책 창에는 주 구성원이 포함된 주 구성원 집합에 바인당된 모든 정책이 나열됩니다. 각 정책 옆에는 해당 정책이 주 구성원의 액세스에 미치는 영향을 나타내는 아이콘이 있습니다.

주 구성원 액세스 경계 정책은 다음과 같은 방식으로 주 구성원의 액세스에 영향을 줄 수 있습니다.

- 주 구성원이 리소스에 액세스할 수 있음: 주 구성원 액세스 경계 정책이 주 구성원에게 적용되며 규칙 중 하나에 쿼리된 리소스가 포함되어 있습니다.

- 주 구성원이 리소스에 액세스할 수 없음: 주 구성원 액세스 경계 정책이 주 구성원에게 적용되지만 쿼리된 리소스가 해당 정책의 규칙에 없습니다.

적용되지 않음: 다음과 같은 상황에서는 주 구성원 액세스 경계 정책이 적용되지 않습니다.

- IAM이 주 구성원 액세스 경계 정책의 적용 버전에서 지정된 권한을 적용하지 않습니다. 따라서 주 구성원 액세스 경계 정책으로 액세스를 차단할 수 없습니다.

- 정책 바인딩의 조건으로 인해 주 구성원 액세스 경계 정책 또는 바인딩이 주 구성원에게 적용되지 않습니다.

- 주 구성원 액세스 경계 정책에는 규칙이 없습니다.

주 구성원 액세스 경계 정책이 적용되지 않으면 주 구성원이 리소스에 액세스할 수 있는지 여부에 영향을 줄 수 없습니다.

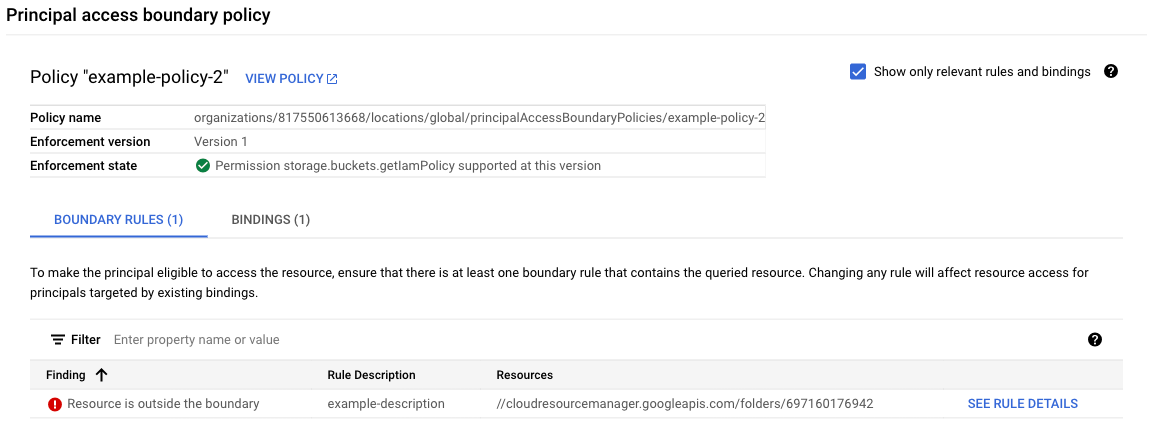

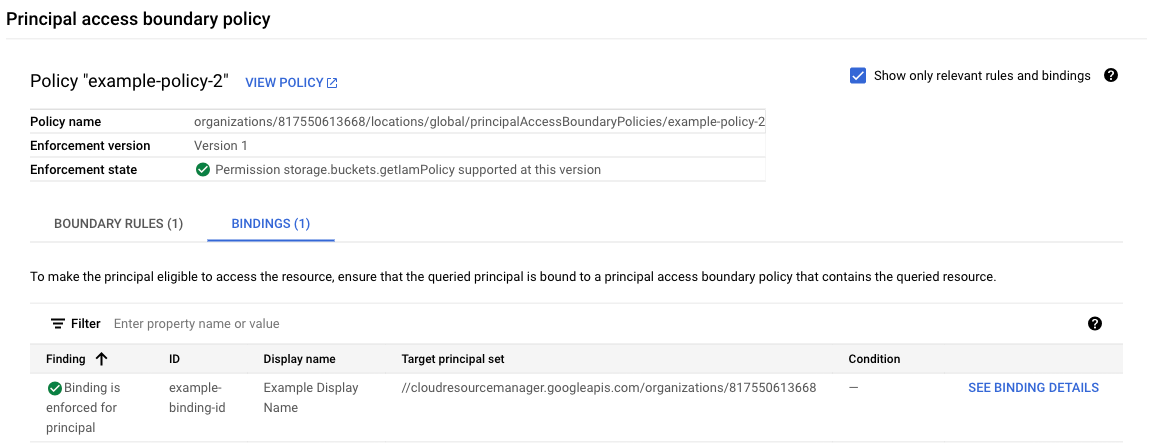

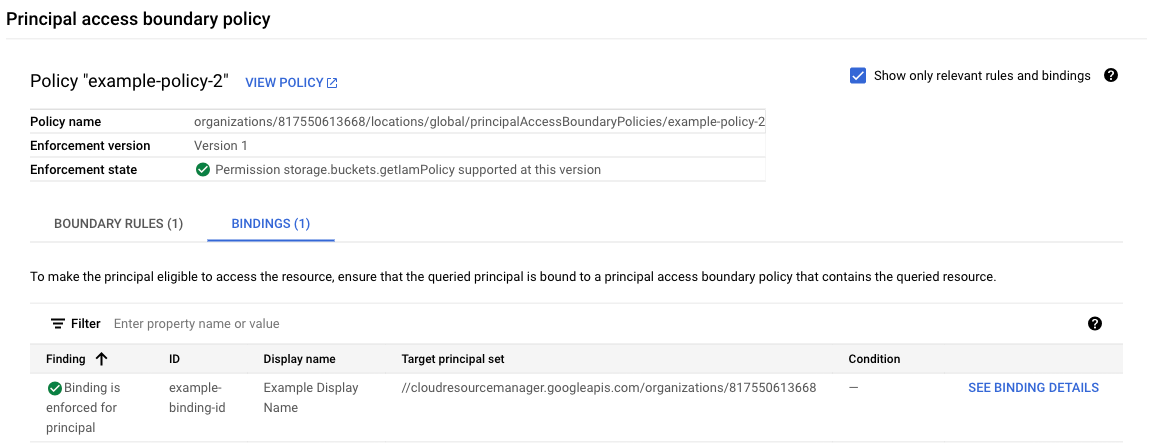

주 구성원 액세스 경계 정책과 연결된 규칙 및 바인딩을 보려면 정책 이름을 클릭합니다. 정책 창 옆에 있는 창에 정책 세부정보가 표시됩니다.

정책의 규칙을 보려면 경계 규칙 탭을 클릭합니다. 이 탭에는 관련 주 구성원 액세스 경계 정책 규칙 테이블이 표시됩니다.

주 구성원 액세스 경계 규칙은 정책 문제 해결 도구 쿼리의 전반적인 결과에 영향을 미치는 경우 관련이 있습니다. 따라서 관련 규칙은 정책 문제 해결 도구 결과에 따라 다릅니다. 예를 들어 다음 상황을 고려하세요.

- 정책 문제 해결 도구에 주 구성원이 리소스에 액세스할 수 있다고 표시됩니다. 따라서 주 구성원이 리소스에 액세스할 수 있도록 하는 규칙이 관련 규칙입니다.

- 정책 문제 해결 도구에 주 구성원이 리소스에 액세스할 수 없다고 표시됩니다. 그러나 관련 주 구성원 액세스 경계 정책에 따라 주 구성원은 리소스에 액세스할 수 있습니다. 따라서 주 구성원이 리소스에 액세스할 수 없는 이유가 주 구성원 액세스 경계 정책이 아니므로 관련 규칙이 없습니다.

- 정책 문제 해결 도구에 주 구성원이 리소스에 액세스할 수 없다고 표시됩니다. 또한 관련 주 구성원 액세스 경계 정책에 따라 주 구성원이 리소스에 액세스할 수 없습니다. 따라서 주 구성원이 리소스에 액세스할 수 없도록 하는 규칙이 관련 규칙입니다.

정책에서 모든 주 구성원 액세스 경계 규칙을 보려면 관련 규칙 및 바인딩만 표시 체크박스를 선택 해제합니다.

경계 규칙 테이블의 결과 열은 주 구성원 액세스 경계 규칙에 쿼리된 리소스가 포함되어 있는지 여부를 나타냅니다. 규칙에 대한 자세한 내용을 보려면 규칙 세부정보 보기를 클릭합니다.

정책의 정책 바인딩을 보려면 바인딩 탭을 클릭합니다. 이 탭에는 선택한 주 구성원 액세스 경계 정책과 관련된 정책 바인딩 테이블이 표시됩니다.

정책 바인딩은 쿼리된 주 구성원에 주 구성원 액세스 경계 정책을 효과적으로 적용하는 경우 관련이 있습니다. 정책 바인딩이 주 구성원 액세스 경계 정책을 주 구성원에게 적용하려면 다음 조건을 충족해야 합니다.

- 정책 바인딩의 주 구성원 집합에 쿼리된 주 구성원이 포함되어야 합니다.

- 정책 바인딩의 모든 조건은 쿼리된 주 구성원에 대해

true로 평가되어야 합니다.

쿼리된 주 구성원이 바인딩의 조건을 충족하는지 여부와 관계없이 쿼리된 주 구성원이 포함된 주 구성원 집합이 있는 모든 정책 바인딩을 보려면 관련 규칙 및 바인딩만 표시 체크박스를 선택 해제합니다.

바인딩 테이블의 결과 열은 쿼리된 주 구성원에 대해 바인딩이 적용되는지 여부를 나타냅니다. 정책 바인딩에 대한 자세한 내용을 보려면 바인딩 세부정보 보기를 클릭합니다.

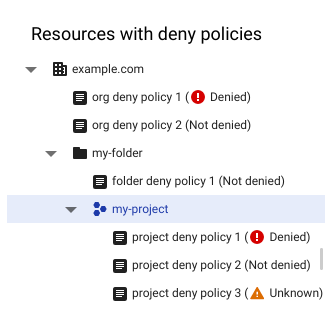

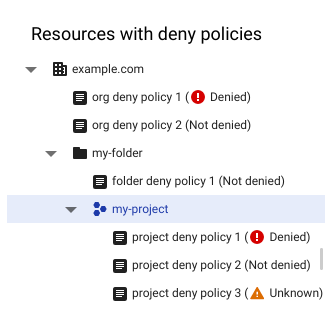

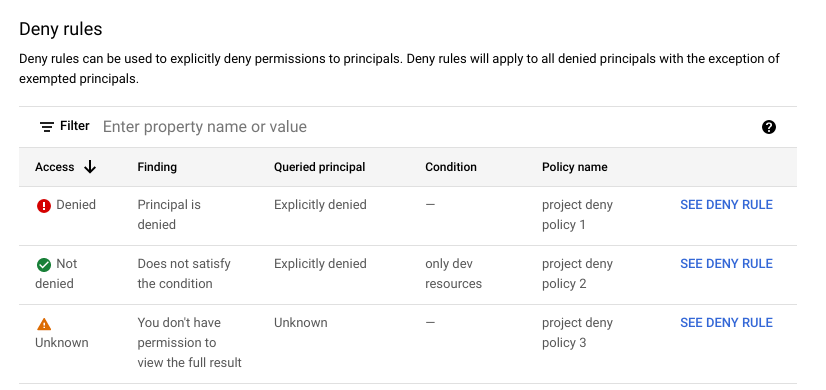

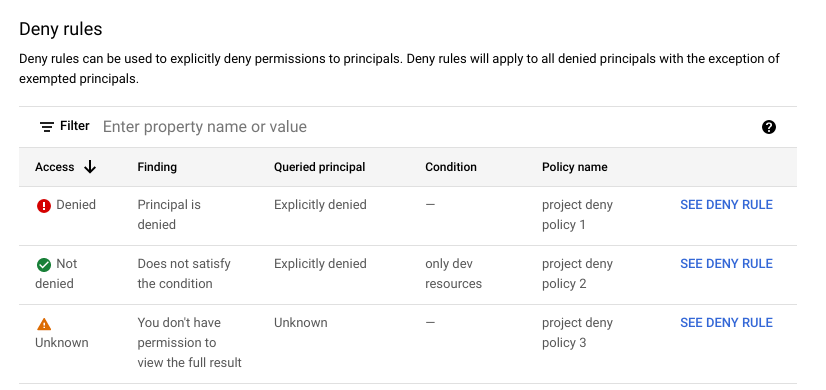

거부 정책

거부 정책 섹션에서 모든 관련 거부 정책을 보고, 주 구성원에 대한 액세스 권한을 거부하는 거부 규칙을 식별하고, 거부 규칙이 주 구성원의 권한을 거부하거나 거부하지 않는 이유를 확인할 수 있습니다.

거부 정책과 리소스 창에는 모든 관련 거부 정책이 연결된 리소스별로 정리된 나열됩니다. 각 거부 정책 옆에는 액세스 평가가 있습니다. 이 평가는 거부 정책에만 적용되며 상속된 정책의 액세스는 반영하지 않습니다. 리소스의 거부 정책을 볼 권한이 없으면 리소스 목록에 해당 리소스 또는 거부 정책이 포함되지 않습니다.

이러한 거부 정책에서 관련 거부 규칙을 보려면 거부 정책을 클릭합니다. 리소스의 거부 정책에서 모든 거부 규칙을 보려면 리소스를 클릭합니다. 거부 규칙 창에 거부 규칙이 표시됩니다. 이 창에는 선택한 리소스 또는 거부 정책에 대해 쿼리된 주 구성원 또는 권한과 모든 거부 규칙의 표가 포함됩니다.

액세스 열은 거부 규칙이 주 구성원의 권한을 거부하는지 여부를 나타냅니다. 거부 규칙에 대한 자세한 내용을 보려면 규칙 행에서 거부 규칙 보기를 클릭합니다.

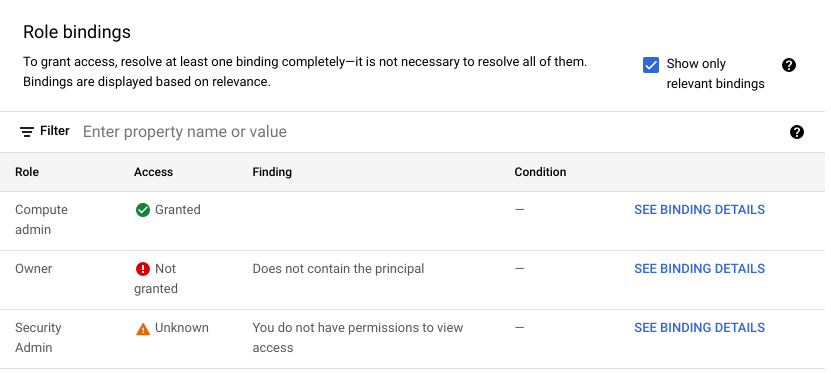

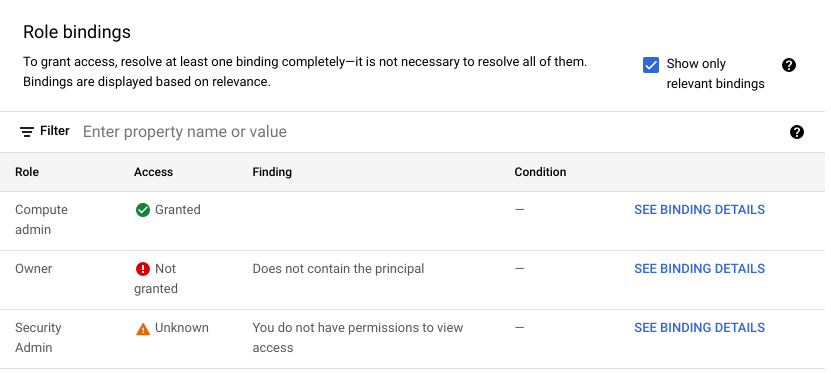

허용 정책

허용 정책 섹션에서 모든 관련 허용 정책을 살펴보고, 주 구성원에 액세스 권한을 부여하는 역할 바인딩을 식별하고, 역할 바인딩이 주 구성원에게 권한을 부여하거나 부여하지 않는 이유를 알아볼 수 있습니다.

리소스 창에는 지정된 리소스와 상위 항목이 나열됩니다. 각 리소스 옆에는 액세스 평가가 있습니다. 이 평가는 리소스의 허용 정책에만 적용되며 상속된 정책의 액세스는 반영하지 않습니다. 리소스의 허용 정책을 볼 권한이 없으면 리소스 목록에 해당 리소스가 포함되지 않습니다.

리소스의 허용 정책에서 관련 역할 바인딩을 보고 주 구성원에게 권한을 부여하는지 여부를 확인하려면 리소스를 클릭합니다. 허용 정책의 역할 바인딩이 역할 바인딩 창에 표시됩니다.

역할 바인딩 창에는 선택한 리소스의 허용 정책에 포함된 역할 바인딩의 표가 포함되어 있습니다. 기본적으로 이 표에는 지정된 권한이 있는 역할이 포함된 역할 바인딩만 있습니다. 주 구성원에게 액세스 권한이 없으면 표에 수정 가능한 커스텀 역할이 있는 역할 바인딩도 표시됩니다. 모든 역할 바인딩을 보려면 관련 바인딩만 표시 체크박스를 선택 취소합니다.

액세스 열은 역할 바인딩이 주 구성원에게 권한을 부여하는지 여부를 나타냅니다. 역할 바인딩에 대한 자세한 내용을 보려면 해당 역할 바인딩 행의 바인딩 세부정보 보기를 클릭합니다.

gcloud

응답에는 요청의 액세스 튜플에 대한 설명, 허용 정책 평가 결과, 거부 정책 평가 결과, 전체 액세스 상태 등 4개의 기본 섹션이 포함됩니다.

-

accessTuple: 사용자가 제공한 조건 컨텍스트를 포함하여 요청의 액세스 튜플에 대한 설명입니다. 이 섹션에는 리소스에 적용되는 태그 요약도 포함되어 있습니다. -

allowPolicyExplanation: 관련 허용 정책이 주 구성원에게 권한을 부여하는지 여부에 대한 요약이며, 허용 정책 및 역할 바인딩 목록이 뒤에 옵니다.각 허용 정책에 대한 응답에는 정책의 모든 역할 바인딩이 나열되고 다음 기준에 따라 평가됩니다.

- 역할 바인딩에 권한이 포함되어 있는지 여부

- 역할 바인딩에 주 구성원이 포함되어 있는지 여부

- 역할 바인딩의 조건(있는 경우)이 충족되는지 여부

그런 다음 허용 정책의 전체 JSON 텍스트가 출력됩니다.

-

denyPolicyExplanation: 관련 거부 정책이 주 구성원의 권한을 거부하는지 여부에 대한 요약이며, 거부 정책이 있는 리소스 목록이 뒤에 옵니다. 각 리소스에 대한 응답에는 리소스에 연결된 모든 거부 정책이 나열됩니다.각 거부 정책에 대한 응답에서는 정책의 메타데이터가 출력되고 정책의 거부 규칙이 나열된 후 다음 기준에 따라 각 규칙이 평가됩니다.

- 거부 규칙에 권한이 포함되어 있는지 여부

- 거부 규칙에 권한이 예외로 나열되어 있는지 여부

- 거부 규칙에 주 구성원이 포함되어 있는지 여부

- 거부 규칙에 주 구성원이 예외로 나열되어 있는지 여부

- 거부 규칙의 조건이 충족되었는지 여부(있는 경우)

-

overallAccessState: 주 구성원이 관련 허용 정책, 거부 정책, 주 구성원 액세스 경계 정책에 따라 지정된 권한을 사용하여 지정된 리소스에 액세스할 수 있는지 여부입니다.관련 주 구성원 액세스 경계 정책에는 주 구성원이 포함된 주 구성원 집합에 바인딩된 모든 주 구성원 액세스 경계 정책이 포함됩니다.

관련 허용 및 거부 정책에는 다음이 포함됩니다.

- 리소스의 허용 정책

- 리소스의 거부 정책(있는 경우)

- 리소스의 상위 프로젝트, 폴더, 조직의 허용 정책(있는 경우)

- 리소스의 상위 프로젝트, 폴더, 조직의 거부 정책(있는 경우)

상위 프로젝트, 폴더, 조직의 허용 및 거부 정책은 정책 상속으로 인해 관련이 있습니다. 허용 또는 거부 정책을 프로젝트, 폴더 또는 조직에 연결하면 해당 프로젝트, 폴더 또는 조직 내의 모든 리소스에도 정책이 적용됩니다.

예를 들어 조직에 대한 거부 정책에서 주 구성원이 특정 권한을 사용할 수 없다면 주 구성원은 조직 내의 모든 리소스에 해당 권한을 사용할 수 없습니다. 이 규칙은 해당 조직 내 폴더 및 프로젝트에 더 많은 허용 거부 정책이 있거나 주 구성원에게 권한을 부여하는 허용 정책이 있는 경우에도 적용됩니다.

마찬가지로 프로젝트의 허용 정책이 주 구성원에게 특정 권한을 부여하는 경우 주 구성원은 해당 권한이 거부되지 않는 한 프로젝트 내의 모든 리소스에 대한 해당 권한을 가질 수 있습니다.

사용자가 권한을 사용하여 리소스에 액세스하려면 모든 정책 유형에서 액세스를 허용해야 합니다. 자세한 내용은 정책 평가를 참조하세요.

pabPolicyExplanation: 관련 주 구성원 액세스 경계 정책이 주 구성원이 리소스에 액세스하도록 허용하는지 여부에 대한 요약이며, 관련 주 구성원 액세스 경계 정책 바인딩 및 주 구성원 액세스 경계 정책이 뒤에 옵니다.

주 구성원 액세스 경계 정책은 액세스를 허용하거나 허용하지 않거나 적용되지 않을 수 있습니다. 다음과 같은 상황에서는 주 구성원 액세스 경계 정책이 적용되지 않습니다.

- IAM이 주 구성원 액세스 경계 정책의 적용 버전에서 지정된 권한을 적용하지 않습니다. 따라서 주 구성원 액세스 경계 정책으로 액세스를 차단할 수 없습니다.

- 정책 바인딩의 조건으로 인해 주 구성원 액세스 경계 정책 또는 바인딩이 주 구성원에게 적용되지 않습니다.

- 주 구성원 액세스 경계 정책에는 규칙이 없습니다.

주 구성원 액세스 경계 정책이 적용되지 않으면 주 구성원이 리소스에 액세스할 수 있는지 여부에 영향을 줄 수 없습니다.

응답에는 주 구성원이 포함된 모든 정책 바인딩과 각 정책 바인딩의 주 구성원 액세스 경계 정책에 관한 세부정보도 나열됩니다.

-

각 주 구성원 액세스 경계 정책 바인딩에 대해 응답은 주 구성원에 정책 바인딩이 적용되는지 여부를 출력한 후 정책 바인딩 텍스트를 출력합니다. 정책 바인딩은 바인딩의 주 구성원 집합에 쿼리된 주 구성원이 포함되어 있고 정책 바인딩의 조건이 쿼리된 주 구성원에 대해

true로 평가되는 경우 적용됩니다. 정책 바인딩이 적용되지 않으면 정책이 주 구성원이 리소스에 액세스할 수 있는지 여부에 영향을 미칠 수 없습니다. -

각 주 구성원 액세스 경계 정책에 대해 응답은 다음을 출력합니다.

- 정책에서 액세스를 허용하거나 허용하지 않거나 적용되지 않는지 여부

- 정책의 적용 버전. 이 버전 번호는 IAM이 쿼리된 권한에 이 주 구성원 액세스 경계 정책을 적용하는지 여부를 결정합니다. 권한이 적용되지 않으면 정책이 주 구성원이 리소스에 액세스할 수 있는지 여부에 영향을 미칠 수 없습니다.

-

주 구성원 액세스 경계 정책의 규칙 및 각 규칙의 액세스 허용 여부. 각 규칙에 대해 응답은 쿼리된 리소스가 규칙에 포함되는지 여부를 나타냅니다.

다음 중 하나에 해당하는 경우 리소스가 규칙에 포함됩니다.

- 리소스가 규칙에 나열되어 있습니다. Resource Manager 리소스(프로젝트, 폴더, 조직)만 주 구성원 액세스 경계 규칙에 직접 나열될 수 있습니다.

- 리소스의 상위 요소 중 하나(즉, 리소스 계층 구조에서 리소스 위에 있는 프로젝트, 폴더 또는 조직)가 규칙에 나열되어 있습니다.

응답의 많은 객체에는 relevance 필드도 있습니다. 이 필드의 값은 객체가 전체 액세스 상태에 기여하는 정도를 나타냅니다.

relevance 필드는 다음 값을 가질 수 있습니다.

HEURISTIC_RELEVANCE_HIGH: 객체가 결과에 큰 영향을 준다는 것을 나타냅니다. 즉, 객체를 삭제하면 전체 액세스 상태가 변경될 가능성이 높습니다. 예를 들어 주 구성원에게 지정된 권한을 부여하는 역할 바인딩은 이 관련성 값을 갖습니다.HEURISTIC_RELEVANCE_NORMAL: 객체가 결과에 미치는 영향이 제한적임을 나타냅니다. 즉, 객체를 삭제해도 전체 액세스 상태가 변경될 가능성이 낮습니다. 예를 들어 권한이 없거나 주 구성원이 없는 거부 규칙은 이 관련성 값을 갖습니다.

REST

응답에는 전체 액세스 상태, 요청의 액세스 튜플에 대한 설명, 허용 정책 평가 결과, 거부 정책 평가 결과 등 4개의 기본 섹션이 포함됩니다.

-

overallAccessState: 주 구성원이 관련 허용 정책, 거부 정책, 주 구성원 액세스 경계 정책에 따라 지정된 권한을 사용하여 지정된 리소스에 액세스할 수 있는지 여부입니다.관련 주 구성원 액세스 경계 정책에는 주 구성원이 포함된 주 구성원 집합에 바인딩된 모든 주 구성원 액세스 경계 정책이 포함됩니다.

관련 허용 및 거부 정책에는 다음이 포함됩니다.

- 리소스의 허용 정책

- 리소스의 거부 정책(있는 경우)

- 리소스의 상위 프로젝트, 폴더, 조직의 허용 정책(있는 경우)

- 리소스의 상위 프로젝트, 폴더, 조직의 거부 정책(있는 경우)

상위 프로젝트, 폴더, 조직의 허용 및 거부 정책은 정책 상속으로 인해 관련이 있습니다. 허용 또는 거부 정책을 프로젝트, 폴더 또는 조직에 연결하면 해당 프로젝트, 폴더 또는 조직 내의 모든 리소스에도 정책이 적용됩니다.

예를 들어 조직에 대한 거부 정책에서 주 구성원이 특정 권한을 사용할 수 없다면 주 구성원은 조직 내의 모든 리소스에 해당 권한을 사용할 수 없습니다. 이 규칙은 해당 조직 내 폴더 및 프로젝트에 더 많은 허용 거부 정책이 있거나 주 구성원에게 권한을 부여하는 허용 정책이 있는 경우에도 적용됩니다.

마찬가지로 프로젝트의 허용 정책이 주 구성원에게 특정 권한을 부여하는 경우 주 구성원은 해당 권한이 거부되지 않는 한 프로젝트 내의 모든 리소스에 대한 해당 권한을 가질 수 있습니다.

사용자가 권한을 사용하여 리소스에 액세스하려면 모든 정책 유형에서 액세스를 허용해야 합니다. 자세한 내용은 정책 평가를 참조하세요.

-

accessTuple: 사용자가 제공한 조건 컨텍스트를 포함하여 요청의 액세스 튜플에 대한 설명입니다. 이 섹션에는 리소스에 적용되는 태그 요약도 포함되어 있습니다. -

allowPolicyExplanation: 관련 허용 정책이 주 구성원에게 권한을 부여하는지 여부에 대한 요약이며, 허용 정책 및 역할 바인딩 목록이 뒤에 옵니다.각 허용 정책에 대한 응답에는 정책의 모든 역할 바인딩이 나열되고 다음 기준에 따라 평가됩니다.

- 역할 바인딩에 권한이 포함되어 있는지 여부

- 역할 바인딩에 주 구성원이 포함되어 있는지 여부

- 역할 바인딩의 조건(있는 경우)이 충족되는지 여부

그런 다음 허용 정책의 전체 JSON 텍스트가 출력됩니다.

-

denyPolicyExplanation: 관련 거부 정책이 주 구성원의 권한을 거부하는지 여부에 대한 요약이며, 거부 정책이 있는 리소스 목록이 뒤에 옵니다. 각 리소스에 대한 응답에는 리소스에 연결된 모든 거부 정책이 나열됩니다.각 거부 정책에 대한 응답에서는 정책의 메타데이터가 출력되고 정책의 거부 규칙이 나열된 후 다음 기준에 따라 각 규칙이 평가됩니다.

- 거부 규칙에 권한이 포함되어 있는지 여부

- 거부 규칙에 권한이 예외로 나열되어 있는지 여부

- 거부 규칙에 주 구성원이 포함되어 있는지 여부

- 거부 규칙에 주 구성원이 예외로 나열되어 있는지 여부

- 거부 규칙의 조건이 충족되었는지 여부(있는 경우)

-

pabPolicyExplanation: 관련 주 구성원 액세스 경계 정책이 주 구성원이 리소스에 액세스하도록 허용하는지 여부에 대한 요약이며, 관련 주 구성원 액세스 경계 정책 바인딩 및 주 구성원 액세스 경계 정책이 뒤에 옵니다.주 구성원 액세스 경계 정책은 액세스를 허용하거나 허용하지 않거나 적용되지 않을 수 있습니다. 다음과 같은 상황에서는 주 구성원 액세스 경계 정책이 적용되지 않습니다.

- IAM이 주 구성원 액세스 경계 정책의 적용 버전에서 지정된 권한을 적용하지 않습니다. 따라서 주 구성원 액세스 경계 정책으로 액세스를 차단할 수 없습니다.

- 정책 바인딩의 조건으로 인해 주 구성원 액세스 경계 정책 또는 바인딩이 주 구성원에게 적용되지 않습니다.

- 주 구성원 액세스 경계 정책에는 규칙이 없습니다.

주 구성원 액세스 경계 정책이 적용되지 않으면 주 구성원이 리소스에 액세스할 수 있는지 여부에 영향을 줄 수 없습니다.

응답에는 주 구성원이 포함된 모든 정책 바인딩과 각 정책 바인딩의 주 구성원 액세스 경계 정책에 관한 세부정보도 나열됩니다.

-

각 주 구성원 액세스 경계 정책 바인딩에 대해 응답은 주 구성원에 정책 바인딩이 적용되는지 여부를 출력한 후 정책 바인딩 텍스트를 출력합니다. 정책 바인딩은 바인딩의 주 구성원 집합에 쿼리된 주 구성원이 포함되어 있고 정책 바인딩의 조건이 쿼리된 주 구성원에 대해

true로 평가되는 경우 적용됩니다. 정책 바인딩이 적용되지 않으면 정책이 주 구성원이 리소스에 액세스할 수 있는지 여부에 영향을 미칠 수 없습니다. -

각 주 구성원 액세스 경계 정책에 대해 응답은 다음을 출력합니다.

- 정책에서 액세스를 허용하거나 허용하지 않거나 적용되지 않는지 여부

- 정책의 적용 버전. 이 버전 번호는 IAM이 쿼리된 권한에 이 주 구성원 액세스 경계 정책을 적용하는지 여부를 결정합니다. 권한이 적용되지 않으면 정책이 주 구성원이 리소스에 액세스할 수 있는지 여부에 영향을 미칠 수 없습니다.

-

주 구성원 액세스 경계 정책의 규칙 및 각 규칙의 액세스 허용 여부. 각 규칙에 대해 응답은 쿼리된 리소스가 규칙에 포함되는지 여부를 나타냅니다.

다음 중 하나에 해당하는 경우 리소스가 규칙에 포함됩니다.

- 리소스가 규칙에 나열되어 있습니다. Resource Manager 리소스(프로젝트, 폴더, 조직)만 주 구성원 액세스 경계 규칙에 직접 나열될 수 있습니다.

- 리소스의 상위 요소 중 하나(즉, 리소스 계층 구조에서 리소스 위에 있는 프로젝트, 폴더 또는 조직)가 규칙에 나열되어 있습니다.

응답의 많은 객체에는 relevance 필드도 있습니다. 이 필드의 값은 객체가 전체 액세스 상태에 기여하는 정도를 나타냅니다.

relevance 필드는 다음 값을 가질 수 있습니다.

HEURISTIC_RELEVANCE_HIGH: 객체가 결과에 큰 영향을 준다는 것을 나타냅니다. 즉, 객체를 삭제하면 전체 액세스 상태가 변경될 가능성이 높습니다. 예를 들어 주 구성원에게 지정된 권한을 부여하는 역할 바인딩은 이 관련성 값을 갖습니다.HEURISTIC_RELEVANCE_NORMAL: 객체가 결과에 미치는 영향이 제한적임을 나타냅니다. 즉, 객체를 삭제해도 전체 액세스 상태가 변경될 가능성이 낮습니다. 예를 들어 권한이 없거나 주 구성원이 없는 거부 규칙은 이 관련성 값을 갖습니다.

조건부 역할 바인딩 문제해결

정책 문제 해결 도구는 태그를 기준으로 조건부 역할 바인딩 및 거부 규칙 문제를 자동으로 해결합니다. 또한 주 구성원에 기반한 조건이 있는 주 구성원 액세스 경계 정책 바인딩 문제를 자동으로 해결합니다.

정책 문제 해결 도구가 다른 종류의 조건부 역할 바인딩 또는 조건부 거부 규칙 문제를 해결하려면 요청에 대한 추가 컨텍스트가 필요합니다. 예를 들어 날짜/시간 속성을 기반으로 한 조건 문제를 해결하려면 정책 문제 해결 도구에 요청 시간이 필요합니다.

gcloud CLI 및 REST API에서는 이 추가 컨텍스트를 수동으로 제공합니다.

Google Cloud 콘솔의 관리자 활동 감사 로그 또는 데이터 액세스 감사 로그에서 직접 문제 해결을 수행하여 이 추가 컨텍스트를 제공할 수 있습니다. 각 감사 로그 항목은Google Cloud API에 대한 요청 또는 Google Cloud 에서 사용자 대신 수행하는 작업에 해당합니다. 감사 로그에서 문제를 해결할 때 정책 문제 해결 도구는 요청에 대한 추가 정보(예: 날짜 및 시간)를 자동으로 가져와서 정책 문제 해결 도구가 조건부 역할 바인딩 및 거부 규칙을 분석할 수 있도록 합니다.

콘솔

조건부 역할 바인딩 및 거부 규칙 문제를 해결하려면 다음을 수행합니다.

Google Cloud 콘솔에서 로그 탐색기 페이지로 이동합니다.

페이지 제목이 기존 로그 뷰어인 경우 업그레이드 드롭다운 목록을 클릭하고 새 로그 탐색기로 업그레이드를 선택합니다.

관리자 활동 및 데이터 액세스 감사 로그만 보려면 쿼리 빌더에 다음 쿼리를 입력한 다음 쿼리 실행을 클릭합니다.

logName=("RESOURCE_TYPE/RESOURCE_ID/logs/cloudaudit.googleapis.com%2Factivity" OR "RESOURCE_TYPE/RESOURCE_ID/logs/cloudaudit.googleapis.com%2Fdata_access")다음 값을 바꿉니다.

RESOURCE_TYPE: 감사 로그를 나열하는 리소스 유형입니다.projects,folders,organizations을 사용합니다.RESOURCE_ID: 리소스 ID입니다.

문제를 해결할 요청에 해당하는 감사 로그 항목을 찾습니다. 로그 탐색기를 사용하여 특정 로그 항목을 찾는 방법은 로그 탐색기 사용을 참조하세요.

로그 항목의 요약 열에서 IAM을 클릭한 후 액세스 문제 해결을 클릭합니다.

정책 문제 해결 도구는 로그 항목의 정보를 사용하여 액세스 문제를 해결한 다음 결과를 표시합니다. 추가 컨텍스트는 평가 세부정보의 조건 컨텍스트에 나열됩니다. 컨텍스트 세부정보를 보려면 조건 컨텍스트 보기를 클릭합니다. 정책 문제 해결 도구 결과 페이지에 대해 자세히 알아보려면 이 페이지의 문제 해결 도구 결과 이해를 참조하세요.

선택사항: 조건부 역할 바인딩 및 거부 규칙과 관련된 다른 요청의 문제를 해결하려면 로그 탐색기 페이지로 돌아가서 이전 단계를 반복합니다.

gcloud

조건부 역할 바인딩 및 거부 규칙 문제를 해결하려면 gcloud policy-troubleshoot iam 명령어를 사용합니다.

아래의 명령어 데이터를 사용하기 전에 다음을 바꿉니다.

-

EMAIL: 권한 문제를 해결하려는 주 구성원의 이메일 주소입니다. -

RESOURCE: 권한이 부여된 리소스입니다. -

PERMISSION: 문제를 해결하려는 권한입니다. -

DESTINATION_IP: 선택사항. 조건부 역할 바인딩을 확인할 때 사용할 요청 대상 IP 주소입니다. 예를 들면198.1.1.1입니다. -

DESTINATION_PORT: 선택사항. 조건부 역할 바인딩을 확인할 때 사용할 요청 대상 포트입니다. 예를 들어 `8080`입니다. -

REQUEST_TIME: 선택사항. 조건부 역할 바인딩을 확인할 때 사용할 요청 타임스탬프입니다. RFC3339 형식의 타임스탬프를 사용합니다(예:2099-02-01T00:00:00Z). -

RESOURCE_NAME: 선택사항. 조건부 역할 바인딩을 확인할 때 사용할 리소스 이름 값입니다. 허용되는 리소스 이름 형식 목록은 리소스 이름 형식을 참조하세요. -

RESOURCE_SERVICE: 선택사항. 조건부 역할 바인딩을 확인할 때 사용할 리소스 서비스 값입니다. 허용되는 서비스 이름 목록은 리소스 서비스 값을 참조하세요. -

RESOURCE_TYPE: 선택사항. 허용되는 리소스 유형 목록은 리소스 유형 값을 참조하세요.

gcloud policy-troubleshoot iam 명령어를 실행합니다.

Linux, macOS 또는 Cloud Shell

gcloud policy-intelligence troubleshoot-policy iam RESOURCE --principal-email=EMAIL \ --permission=PERMISSION --destination-ip=DESTINATION_IP \ --destination-port=DESTINATION_PORT --request-time=REQUEST_TIME \ --resource-name=RESOURCE_NAME --resource-service=RESOURCE_SERVICE \ --resource-type=RESOURCE_TYPE

Windows(PowerShell)

gcloud policy-intelligence troubleshoot-policy iam RESOURCE --principal-email=EMAIL ` --permission=PERMISSION --destination-ip=DESTINATION_IP ` --destination-port=DESTINATION_PORT --request-time=REQUEST_TIME ` --resource-name=RESOURCE_NAME --resource-service=RESOURCE_SERVICE ` --resource-type=RESOURCE_TYPE

Windows(cmd.exe)

gcloud policy-intelligence troubleshoot-policy iam RESOURCE --principal-email=EMAIL ^ --permission=PERMISSION --destination-ip=DESTINATION_IP ^ --destination-port=DESTINATION_PORT --request-time=REQUEST_TIME ^ --resource-name=RESOURCE_NAME --resource-service=RESOURCE_SERVICE ^ --resource-type=RESOURCE_TYPE

응답에는 주 구성원의 액세스에 대한 설명이 포함됩니다. 조건이 있는 각 역할 바인딩 및 거부 규칙에 대한 응답에는 제공된 조건 컨텍스트를 기준으로 조건이 true 또는 false로 평가되는지 여부를 설명하는 conditionExplanation 필드가 포함됩니다.

예를 들어 다음은 리소스 유형 및 리소스 서비스를 지정하는 조건을 가진 역할 바인딩에 대한 평가입니다.

응답

...

{

"allowAccessState": "ALLOW_ACCESS_STATE_GRANTED",

"combinedMembership": {

"membership": "MEMBERSHIP_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_HIGH"

},

"condition": {

"expression": " resource.type \u003d\u003d \"compute.googleapis.com/Instance\" \u0026\u0026 resource.service \u003d\u003d \"compute.googleapis.com\"",

"title": "Compute instances only",

"description": "Condition that limits permissions to only Compute instances"

},

"conditionExplanation": {

"evaluationStates": [{

"end": 51,

"start": 1,

"value": true

}, {

"end": 99,

"start": 55,

"value": true

}],

"value": true,

},

"memberships": {

"user:my-user@example.com": {

"membership": "MEMBERSHIP_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_HIGH"

}

},

"relevance": "HEURISTIC_RELEVANCE_HIGH",

"role": "roles/compute.viewer",

"rolePermission": "ROLE_PERMISSION_INCLUDED",

"rolePermissionRelevance": "HEURISTIC_RELEVANCE_HIGH"

}

...

REST

조건부 역할 바인딩 및 거부 규칙의 문제를 해결하려면 Policy Troubleshooter API의 iam.troubleshoot 메서드를 사용합니다.

요청 데이터를 사용하기 전에 다음을 바꿉니다.

-

EMAIL: 권한 문제를 해결하려는 주 구성원의 이메일 주소입니다. -

RESOURCE: 권한이 부여된 리소스입니다. -

PERMISSION: 문제를 해결하려는 권한입니다. -

DESTINATION_IP: 선택사항. 조건부 역할 바인딩을 확인할 때 사용할 요청 대상 IP 주소입니다. 예를 들면198.1.1.1입니다. -

DESTINATION_PORT: 선택사항. 조건부 역할 바인딩을 확인할 때 사용할 요청 대상 포트입니다. 예를 들어 `8080`입니다. -

REQUEST_TIME: 선택사항. 조건부 역할 바인딩을 확인할 때 사용할 요청 타임스탬프입니다. RFC3339 형식의 타임스탬프를 사용합니다(예:2099-02-01T00:00:00Z). -

RESOURCE_NAME: 선택사항. 조건부 역할 바인딩을 확인할 때 사용할 리소스 이름 값입니다. 허용되는 리소스 이름 형식 목록은 리소스 이름 형식을 참조하세요. -

RESOURCE_SERVICE: 선택사항. 조건부 역할 바인딩을 확인할 때 사용할 리소스 서비스 값입니다. 허용되는 서비스 이름 목록은 리소스 서비스 값을 참조하세요. -

RESOURCE_TYPE: 선택사항. 허용되는 리소스 유형 목록은 리소스 유형 값을 참조하세요.

HTTP 메서드 및 URL:

POST https://policytroubleshooter.googleapis.com/v3/iam:troubleshoot

JSON 요청 본문:

{

"accessTuple": {

"principal": "EMAIL",

"fullResourceName": "RESOURCE",

"permission": "PERMISSION",

"conditionContext": {

"destination": {

"ip": DESTINATION_IP,

"port": DESTINATION_PORT

},

"request": {

"receiveTime": REQUEST_TIME

},

"resource": {

"name": RESOURCE_NAME,

"service": RESOURCE_SERVICE,

"type": RESOURCE_TYPE

}

}

}

}

요청을 보내려면 다음 옵션 중 하나를 펼칩니다.

응답에는 주 구성원의 액세스에 대한 설명이 포함됩니다. 조건이 있는 각 역할 바인딩 및 거부 규칙에 대한 응답에는 제공된 조건 컨텍스트를 기준으로 조건이 true 또는 false로 평가되는지 여부를 설명하는 conditionExplanation 필드가 포함됩니다.

예를 들어 다음은 리소스 유형 및 리소스 서비스를 지정하는 조건을 가진 역할 바인딩에 대한 평가입니다.

...

{

"allowAccessState": "ALLOW_ACCESS_STATE_GRANTED",

"role": "roles/compute.viewer",

"rolePermission": "ROLE_PERMISSION_INCLUDED",

"rolePermissionRelevance": "HEURISTIC_RELEVANCE_HIGH",

"combinedMembership": {

"membership": "MEMBERSHIP_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_HIGH"

},

"memberships": {

"user:my-user@example.com": {

"membership": "MEMBERSHIP_MATCHED",

"relevance": "HEURISTIC_RELEVANCE_HIGH"

}

},

"relevance": "HEURISTIC_RELEVANCE_HIGH",

"condition": {

"expression": " resource.type \u003d\u003d \"compute.googleapis.com/Instance\" \u0026\u0026 resource.service \u003d\u003d \"compute.googleapis.com\"",

"title": "Compute instances only",

"description": "Condition that limits permissions to only Compute instances"

},

"conditionExplanation": {

"value": true,

"evaluationStates": [{

"start": 1,

"end": 51,

"value": true

}, {

"start": 55,

"end": 99,

"value": true

}]

}

}

...

다음 단계

- 권한 참조 또는 사전 정의된 역할 참조를 사용하여 권한이 없는 사용자에게 부여할 역할을 결정합니다.

- 정책을 이해하고 관리하여 보안 구성을 사전에 개선하는 데 도움이 되는 다른 Policy Intelligence 도구에 대해 알아보세요.