Configurazione Google Cloud per l'utilizzo con l'ambiente Bare Metal Solution

Quando l'ambiente Bare Metal Solution è pronto, ricevi una notifica da Google Cloud. La notifica include gli indirizzi IP interni dei nuovi server.

Queste istruzioni mostrano come eseguire le seguenti attività obbligatorie per connetterti all'ambiente Bare Metal Solution:

- Crea collegamenti VLAN ridondanti all'ambiente Bare Metal Solution.

- Crea un'istanza VM jump host nella rete VPC.

- Utilizza SSH o RDP per accedere ai server Bare Metal Solution dall'istanza VM jump host.

Dopo aver eseguito la connessione ai server, convalida la configurazione dell'ordine Bare Metal Solution.

Prima di iniziare

Per connetterti e configurare il tuo ambiente Bare Metal Solution, devi disporre di:

- Un progetto Google Cloud con la fatturazione abilitata. Puoi creare un progetto nella pagina di selezione del progetto nella Google Cloud console.

- Una rete Virtual Private Cloud (VPC). Si tratta della rete VPC che hai denominato quando hai effettuato l'ordine di Bare Metal Solution. Se devi creare la rete VPC, consulta Utilizzo delle reti VPC.

- Le seguenti informazioni che ti vengono fornite da Google Cloud

quando la soluzione Bare Metal è pronta:

- Gli indirizzi IP dei server bare metal.

- Le password temporanee per ciascuno dei tuoi server bare metal.

Crea i collegamenti VLAN per la connessione Cloud Interconnect

Per accedere al server Bare Metal Solution, devi creare e configurare i collegamenti VLAN (noti anche come InterconnectAttachments) nella stessa regione del server. Un collegamento VLAN è un oggetto logico in Cloud Interconnect che viene utilizzato per connettere l'ambiente della soluzione Bare Metal a Google Cloud.

Per garantire un'alta disponibilità, ti consigliamo di creare i collegamenti VLAN in coppie ridondanti. Il collegamento VLAN principale e il collegamento VLAN secondario di una coppia vengono ciascuno provisioning in un EAD (Edge Availability Domain) distinto in rack hardware e fisici separati. In questo modo viene garantita un'alta disponibilità durante gli eventi, ad esempio la manutenzione.

Un singolo collegamento VLAN supporta una velocità massima di 10 Gbps. Una coppia di collegamenti VLAN (ovvero i collegamenti VLAN principali e secondari) può supportare una velocità massima di 20 Gbps. Per ottenere un throughput più elevato tra il tuo ambiente Bare Metal Solution e la rete VPC, puoi configurare più coppie di collegamenti VLAN.

Per dare la preferenza a un collegamento VLAN rispetto ad altri, puoi aggiornare la priorità di base delle route sul router cloud.

Dopo aver creato i collegamenti VLAN, devi preattivarli e aggiungerli al VRF della tua Bare Metal Solution. Per creare e configurare i collegamenti VLAN:

Console

Se non disponi già di un router Cloud nella rete e nella regione della tua soluzione Bare Metal, crea un router Cloud per collegare l'ambiente Bare Metal Solution alla rete VPC.

Puoi utilizzare un singolo router Cloud per entrambi i collegamenti VLAN o router Cloud separati per ogni collegamento VLAN.

Per il peering con Bare Metal Solution, utilizza l'ASN pubblico di Google (

16550) quando crei il router.Per le istruzioni, vedi Creare router Cloud.

Nella Google Cloud console, vai alla pagina Esecuzioni di VLAN di Cloud Interconnect.

Fai clic su Crea collegamenti VLAN.

Seleziona Interconnessione partner e poi fai clic su Continua.

Seleziona Ho già un fornitore di servizi.

Seleziona Crea una coppia ridondante di collegamenti VLAN.

Entrambi i collegamenti VLAN possono gestire il traffico e puoi instradarlo in modo da bilanciare il carico tra di essi. Se un allegato non funziona (ad esempio durante la manutenzione programmata), l'altro allegato continua a gestire il traffico. Per ulteriori informazioni, consulta Redundanza e SLA.

Nel campo Rete, seleziona la tua rete VPC.

Nel campo Regione, seleziona la regione Google Cloud .

Specifica i seguenti dettagli per entrambi i collegamenti VLAN.

- Router cloud: un router cloud da associare

a questo collegamento VLAN. Puoi scegliere solo un router Cloud con un ASN di

16550e che si trovi nella rete e nella regione VPC. - Nome collegamento VLAN: un nome per ogni collegamento. Ad esempio,

my-attachment-1emy-attachment-2. - Descrizione: informazioni su ogni collegamento VLAN.

- Unità massima di trasmissione (MTU): la dimensione massima del pacchetto per la trasmissione di rete. La dimensione predefinita è 1440.

Quando crei i collegamenti VLAN, puoi scegliere tra i seguenti valori MTU.

- 1440

- 1460

- 1500

- 8896

- Router cloud: un router cloud da associare

a questo collegamento VLAN. Puoi scegliere solo un router Cloud con un ASN di

Fai clic su OK.

Nella pagina Collegamenti VLAN, viene visualizzato lo stato del collegamento VLAN

waiting for service provider. Vai al passaggio successivo.Dopo che Google Cloud ti ha comunicato che i server Bare Metal Solution sono pronti, aggiungi i nuovi collegamenti VLAN a un VRF seguendo questi passaggi:

- Per aggiungere collegamenti VLAN a un VRF esistente, segui le istruzioni riportate in Aggiungere un collegamento VLAN.

- Per aggiungere i collegamenti VLAN a un nuovo VRF, segui le istruzioni riportate in Creare un VRF.

gcloud

Se non hai già istanze Cloud Router nella rete e nella regione che utilizzi con Bare Metal Solution, creane una per ogni collegamento VLAN. Utilizza

16550come numero ASN:gcloud compute routers create router-name \ --network vpc-network-name \ --asn 16550 \ --region region

Per ulteriori informazioni, vedi Creare router Cloud.

Crea un

InterconnectAttachmentdi tipoPARTNER, specificando il nome del router Cloud e il dominio di disponibilità edge (EAD) del collegamento VLAN. Aggiungi anche il flag--admin-enabledper preattivare i componenti aggiuntivi e inviare il traffico immediatamente dopo Google Cloud la configurazione della soluzione Bare Metal.gcloud compute interconnects attachments partner create first-attachment-name \ --region region \ --router first-router-name \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create second-attachment-name \ --region region \ --router second-router-name \ --edge-availability-domain availability-domain-2 \ --admin-enabled

Google Cloud aggiunge automaticamente un'interfaccia e un peer BGP sul router Cloud.

L'esempio seguente crea allegati ridondanti, uno in EAD

availability-domain-1e un altro in EADavailability-domain-2. Ognuno è associato a un router Cloud separato,my-router-1emy-router-2, rispettivamente. Entrambi si trovano nella regioneus-central1.gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-1 \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-2 \ --edge-availability-domain availability-domain-2 \ --admin-enabled

Esegui il comando

gcloud compute interconnects attachments describeper visualizzare i dettagli del collegamento VLAN.gcloud compute interconnects attachments describe my-attachment \ --region us-central1

adminEnabled: false edgeAvailabilityDomain: AVAILABILITY_DOMAIN_1 creationTimestamp: '2017-12-01T08:29:09.886-08:00' id: '7976913826166357434' kind: compute#interconnectAttachment labelFingerprint: 42WmSpB8rSM= name: my-attachment region: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1 router: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/routers/my-router selfLink: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/interconnectAttachments/my-attachment state: PENDING_PARTNER type: PARTNER

- Lo stato del collegamento VLAN è

PENDING_PARTNERfinché Google Cloud non viene completata la configurazione del collegamento VLAN. In seguito, lo stato dell'allegato saràINACTIVEoACTIVE, a seconda che tu abbia scelto di preattivare gli allegati.

Quando richiedi collegamenti da Google Cloud, devi selezionare la stessa area metropolitana (città) per entrambi gli allegati affinché siano ridondanti. Per ulteriori informazioni, consulta la sezione Redundancy (Redundanza) nella pagina Partner Interconnect Overview (Panoramica di Partner Interconnect).

- Lo stato del collegamento VLAN è

Se i collegamenti VLAN non vengono visualizzati dopo Google Cloud il completamento dell'ordine della soluzione Bare Metal, attiva ogni collegamento VLAN:

gcloud compute interconnects attachments partner update attachment-name \ --region region \ --admin-enabled

Puoi controllare lo stato dei router Cloud e delle route annunciate nella console Cloud. Per ulteriori informazioni, consulta la sezione Visualizzazione dello stato del router e delle route annunciate.

Configura il routing tra Bare Metal Solution e Google Cloud

Non appena i collegamenti VLAN sono attivi, le sessioni BGP vengono avviate e le route dall'ambiente Bare Metal Solution vengono ricevute tramite le sessioni BGP.

Aggiungi una route pubblicizzata personalizzata per un intervallo IP predefinito alle sessioni BGP

Per configurare il routing per il traffico dall'ambiente Bare Metal Solution, si consiglia di aggiungere una route pubblicizzata personalizzata di una route predefinita, come 0.0.0.0/0, alle sessioni BGP nell'ambiente Bare Metal Solution.

Per specificare gli annunci in una sessione BGP esistente:

Console

- Vai alla pagina Cloud Router nella Google Cloud console.

Elenco di router cloud - Seleziona il router Cloud che contiene la sessione BGP da aggiornare.

- Nella pagina dei dettagli del router Cloud, seleziona la sessione BGP da aggiornare.

- Nella pagina dei dettagli della sessione BGP, seleziona Modifica.

- Per Route (Percorsi), seleziona Crea route personalizzate.

- Seleziona Aggiungi route personalizzata per aggiungere una route pubblicizzata.

- Configura l'annuncio di route.

- Sorgente: seleziona Intervallo IP personalizzato per specificare un intervallo di indirizzi IP personalizzato.

- Intervallo di indirizzi IP: specifica l'intervallo di indirizzi IP personalizzato utilizzando la notazione CIDR.

- Descrizione: aggiungi una descrizione che ti aiuti a identificare lo scopo di questo percorso pubblicizzato personalizzato.

- Dopo aver aggiunto le route, seleziona Salva.

gcloud

Puoi aggiungere percorsi pubblicizzati personalizzati esistenti o impostarne uno nuovo, che sostituirà quelli esistenti.

Per impostare una nuova route pubblicizzata personalizzata per un intervallo IP predefinito, utilizza il flag --set-advertisement-ranges:

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --advertisement-mode custom \ --set-advertisement-ranges 0.0.0.0/0

Per aggiungere l'intervallo IP predefinito a quelli esistenti, utilizza il flag --add-advertisement-ranges. Tieni presente che questo flag richiede che la modalità di pubblicità del router Cloud sia già impostata su custom.

L'esempio seguente aggiunge l'IP personalizzato 0.0.0.0/0 agli annunci del router Cloud:

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --add-advertisement-ranges 0.0.0.0/0

Se vuoi, imposta la modalità di routing dinamico della rete VPC su global

Se hai server Bare Metal Solution in due regioni diverse, ti consigliamo di attivare la modalità di instradamento globale sulla rete VPC per consentire alle regioni Bare Metal Solution di comunicare tra loro direttamente tramite la rete VPC.

La modalità di routing globale è necessaria anche per abilitare le comunicazioni tra un ambiente on-premise collegato a una Google Cloud regione Google Cloud e un ambiente Bare Metal Solution in un'altra Google Cloud regione.

Per impostare la modalità di routing globale, consulta Impostare le modalità di routing e selezione del miglior percorso.

Configurazione del firewall VPC

Le nuove reti VPC sono dotate di regole firewall predefinite attive che limitano la maggior parte del traffico nella rete VPC.

Per connetterti al tuo ambiente Bare Metal Solution, il traffico di rete deve essere attivato tra:

- L'ambiente Bare Metal Solution e le destinazioni di rete su Google Cloud.

- Il tuo ambiente locale e le tue risorse su Google Cloud, ad esempio qualsiasi istanza VM jump host che potresti utilizzare per connetterti al tuo ambiente Bare Metal Solution.

All'interno dell'ambiente Bare Metal Solution, se devi controllare il traffico di rete tra i server bare metal o tra i server e le destinazioni non su Google Cloud, devi implementare autonomamente un meccanismo di controllo.

Per creare una regola firewall nella rete VPC su Google Cloud:

Console

Vai alla pagina Regole firewall:

Fai clic su Crea regola firewall.

Definisci la regola firewall.

- Assegna un nome alla regola firewall.

- Nel campo Rete, seleziona la rete in cui si trova la VM.

- Nel campo Destinazioni, specifica Tag di destinazione specificati o Account di servizio specificato.

- Specifica il tag di rete o l'account di servizio di destinazione nei campi appropriati.

- Nel campo Filtro sorgente, specifica gli intervalli IP per consentire il traffico in entrata dall'ambiente Bare Metal Solution.

- Nel campo Intervalli IP di origine, specifica gli indirizzi IP dei server o dei dispositivi nel tuo ambiente Bare Metal Solution.

- Nella sezione Protocolli e porte, specifica i protocolli e le porte richiesti nel tuo ambiente.

- Fai clic su Crea.

gcloud

Il seguente comando crea una regola firewall che definisce l'origine utilizzando un intervallo IP e la destinazione utilizzando il tag di rete di un'istanza. Modifica il comando per il tuo ambiente in base alle esigenze.

gcloud compute firewall-rules create rule-name \ --project=your-project-id \ --direction=INGRESS \ --priority=1000 \ --network=your-network-name \ --action=ALLOW \ --rules=protocol:port \ --source-ranges=ip-range \ --target-tags=instance-network-tag

Per ulteriori informazioni sulla creazione di regole firewall, vedi Creare regole firewall.

Connessione al server bare metal

Il provisioning dei server nell'ambiente Bare Metal Solution non è stato eseguito con indirizzi IP esterni.

Dopo aver creato una regola firewall per consentire il traffico nella rete VPC dall'ambiente Bare Metal Solution, puoi connetterti al server utilizzando un'istanza VM jump host.

Crea un'istanza VM jump host su Google Cloud

Per connetterti rapidamente ai tuoi server bare metal, crea una VM (macchina virtuale) Compute Engine da utilizzare come jump host. Crea la VM nella stessa Google Cloud regione del tuo ambiente Bare Metal Solution.

Se hai bisogno di un metodo di connessione più sicuro, consulta Eseguire la connessione utilizzando un bastion host.

Per creare un'istanza VM jump host, scegli le istruzioni riportate di seguito in base al sistema operativo in uso nell'ambiente Bare Metal Solution.

Per ulteriori informazioni sulla creazione di istanze VM di Compute Engine, consulta Creare e avviare un'istanza VM.

Linux

Creare un'istanza di una macchina virtuale

Nella Google Cloud console, vai alla pagina Istanze VM:

Fai clic su Crea istanza.

Nel campo Nome, specifica un nome per l'istanza VM.

In Regione, seleziona la regione del tuo ambiente Bare Metal Solution.

Nella sezione Disco di avvio, fai clic su Cambia.

- Nel campo Sistemi operativi, seleziona un sistema operativo a tua scelta.

- Nel campo Versione, seleziona la versione del sistema operativo.

Fai clic su Gestione, sicurezza, dischi, networking, single-tenancy per espandere la sezione.

Fai clic su Networking per visualizzare le opzioni di rete.

- Se vuoi, in Tag di rete, definisci uno o più tag di rete per l'istanza.

- In Interfacce di rete, verifica che sia visualizzata la rete VPC corretta.

Fai clic su Crea.

Attendi qualche istante per l'avvio dell'istanza. Una volta pronta, l'istanza viene elencata nella pagina Istanze VM con un'icona di stato verde.

Connettiti all'istanza VM jump host

Se devi creare una regola firewall per consentire l'accesso all'istanza VM jump host, consulta Configurazione del firewall.

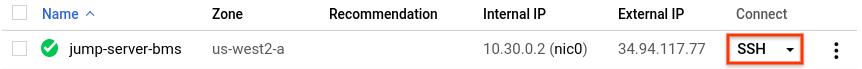

Nella Google Cloud console, vai alla pagina Istanze VM:

Nell'elenco delle istanze VM, fai clic su SSH nella riga contenente il tuo jumphost.

Ora hai una finestra del terminale con l'istanza VM jump host, da cui puoi connetterti al server bare metal utilizzando SSH.

Accedere per la prima volta a un server Bare Metal Solution

Linux

Nell'istanza VM jump host, apri un terminale a riga di comando e verifica di poter raggiungere il server Bare Metal Solution:

ping bare-metal-ip

Se il ping non va a buon fine, controlla e correggi quanto segue:

I tuoi collegamenti VLAN sono attivi con un

StatusdiUp. Consulta Creare i collegamenti VLAN per la connessione Cloud Interconnect.I tuoi collegamenti VLAN includono una route pubblicizzata personalizzata di

0.0.0.0/0. Consulta Aggiungere una route pubblicizzata personalizzata per un intervallo IP predefinito alle sessioni BGP.La tua VPC include una regola firewall che consente l'accesso dall'intervallo di indirizzi IP che utilizzi nell'ambiente Bare Metal Solution per la comunicazione con l'ambienteGoogle Cloud . Consulta la configurazione del firewall VPC.

Dall'istanza VM jump host, accedi tramite SSH al server Bare Metal Solution utilizzando l'ID utente

customeradmine l'indirizzo IP del server:ssh customeradmin@bare-metal-ip

Quando richiesto, inserisci la password fornita da Google Cloud.

Al primo accesso, devi cambiare la password del server Bare Metal Solution.

Imposta una nuova password e conservala in un luogo sicuro. Dopo aver reimpostato la password, il server ti scollega automaticamente.

Accedi di nuovo al server Bare Metal Solution utilizzando l'ID utente

customeradmine la nuova password:ssh customeradmin@bare-metal-ip

Ti consigliamo di cambiare anche la password dell'utente root. Per iniziare, accedi come utente root:

sudo su -

Per modificare la password di root, esegui il comando

passwde segui le istruzioni visualizzate:passwd

Per tornare al prompt dell'utente

customeradmin, esci dal prompt dell'utente root:exit

Ricorda di conservare le tue password in un luogo sicuro per poterle recuperare.

Verifica che la configurazione del server corrisponda all'ordine. Ecco alcuni aspetti da controllare:

- La configurazione del server, incluso il numero e il tipo di CPU, le prese e la memoria.

- Il software del sistema operativo o dell'hypervisor, incluso il fornitore e la versione.

- Lo spazio di archiviazione, incluso il tipo e la quantità.

Configurare l'accesso a internet pubblico

La soluzione Bare Metal non include l'accesso a internet. Puoi scegliere tra i seguenti metodi per configurare l'accesso in base a vari fattori, tra cui i requisiti della tua attività e l'infrastruttura esistente:

- Accedi a internet utilizzando una VM Compute Engine come server VM proxy.

Instradare il traffico tramite una VM Compute Engine che funge da server proxy.

Puoi utilizzare una VM Compute Engine nei seguenti modi per instradare il traffico:

- Metodo 1: accedi a internet utilizzando una VM Compute Engine e Cloud NAT.

- Metodo 2: accedi a internet utilizzando VM Compute Engine ridondanti, Cloud NAT, bilanciatore del carico di rete passthrough interno e routing basato su criteri.

- Metodo 3: accedi a internet utilizzando VM Compute Engine ridondanti, Cloud NAT, bilanciatore del carico di rete passthrough interno e routing basato su criteri in un VPC separato.

Inoltro del traffico tramite Cloud VPN o Dedicated Interconnect ai gateway on-premise per internet.

Accedere a internet utilizzando una VM Compute Engine e Cloud NAT

Le istruzioni riportate di seguito configurano un gateway NAT su una VM Compute Engine per connettere i server in un ambiente Bare Metal Solution a internet per scopi quali la ricezione di aggiornamenti software.

Le istruzioni utilizzano il gateway internet predefinito della rete VPC per accedere a internet.

I comandi Linux riportati nelle seguenti istruzioni sono per il sistema operativo Debian. Se utilizzi un sistema operativo diverso, anche i comandi da utilizzare potrebbero essere diversi.

Nella rete VPC che utilizzi con il tuo ambiente Bare Metal Solution, svolgi i seguenti passaggi:

Apri Cloud Shell:

Crea e configura una VM Compute Engine da utilizzare come gateway NAT.

Crea una VM:

gcloud compute instances create instance-name \ --machine-type=machine-type-name \ --network vpc-network-name \ --subnet=subnet-name \ --can-ip-forward \ --zone=your-zone \ --image-family=os-image-family-name \ --image-project=os-image-project \ --tags=natgw-network-tag \ --service-account=optional-service-account-email

Nei passaggi successivi, utilizzerai il tag di rete definito in questo passaggio per indirizzare il traffico a questa VM.

Se non specifichi un account di servizio, rimuovi il flag

--service-account=. Compute Engine utilizza l'account di servizio predefinito del progetto.Creare un Cloud NAT per l'accesso a internet della VM

Istruzioni per creare un Cloud NAT per la VM: QUI

Accedi tramite SSH alla VM del gateway NAT e configura iptables:

$ sudo sysctl -w net.ipv4.ip_forward=1$ sudo iptables -t nat -A POSTROUTING \ -o $(/bin/ip -o -4 route show to default | awk '{print $5}') -j MASQUERADEIl primo comando sudo indica al kernel che vuoi consentire il forwarding IP. Il secondo comando sudo maschera i pacchetti ricevuti dalle istanze interne come se fossero stati inviati dall'istanza del gateway NAT.

Controlla iptables:

$ sudo iptables -v -L -t natPer mantenere le impostazioni del gateway NAT dopo un riavvio, esegui i seguenti comandi sulla VM del gateway NAT:

$ sudo -i$ echo "net.ipv4.ip_forward=1" > /etc/sysctl.d/70-natgw.conf$ apt-get install iptables-persistent$ exit

In Cloud Shell, crea una route per

0.0.0.0/0con il gateway internet predefinito come hop successivo. Specifica il tag di rete definito nel passaggio precedente nell'argomento--tags. Assegna alla route una priorità più alta rispetto a qualsiasi altra route predefinita.gcloud compute routes create default-internet-gateway-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=default-igw-route-priority \ --tags=natgw-network-tag,default-igw-tags \ --next-hop-gateway=default-internet-gateway

natgw-network-tag deve essere lo stesso tag di natgw-vm nel passaggio 2. La VM NAT creata nel passaggio 2 utilizzerà il gateway internet predefinito per accedere a internet.

Aggiungi il tag di rete (default-igw-tags) che hai appena creato a tutte le VM esistenti nella rete VPC che richiedono l'accesso a internet, in modo che possano continuare ad accedere a internet dopo aver creato una nuova route predefinita che possa essere utilizzata anche dai server Bare Metal Solution.

(Facoltativo) Rimuovi le route verso internet esistenti prima della route che hai creato nel passaggio precedente, incluse quelle create per impostazione predefinita.

Verifica che tutte le VM esistenti nella tua rete e la VM del gateway NAT possano accedere a internet eseguendo un ping a un indirizzo IP esterno, ad esempio 8.8.8.8, il DNS di Google, da ogni VM.

Crea una route predefinita per

0.0.0.0/0con la VM gateway NAT come hop successivo. Assegna alla route una priorità inferiore a quella specificata per la primeira route creata.gcloud compute routes create natgw-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=natgw-route-priority \ --next-hop-instance=natgw-vm-name \ --next-hop-instance-zone=natgw-vm-zone

Accedi ai server Bare Metal Solution e esegui un ping su un indirizzo IP esterno per verificare che possano accedere a internet.

Se il ping non va a buon fine, assicurati di aver creato una regola firewall che consenta l'accesso dall'ambiente Bare Metal Solution alla rete VPC.

Accedi a internet utilizzando VM Compute Engine ridondanti, Cloud NAT, bilanciatore del carico di rete passthrough interno e routing basato su criteri

Questa sezione mostra come configurare un bilanciatore del carico di rete passthrough interno con le VM Compute Engine e Cloud NAT configurati come backend. Il routing basato su criteri inoltra il traffico internet al frontend del bilanciatore del carico di rete passthrough interno.

Il seguente diagramma mostra questa configurazione.

Nella rete VPC del tuo ambiente Bare Metal Solution, esegui i seguenti passaggi:

Crea e configura una VM Compute Engine e Cloud NAT per utilizzarla come gateway NAT. Completa i passaggi descritti in Metodo 1: utilizzo di una singola VM Compute Engine e Cloud NAT.

È possibile utilizzare un server HTTP leggero per eseguire un controllo di integrità per il bilanciatore del carico di rete passthrough interno.

# Installing http server sudo yum install httpd sudo systemctl restart httpd # Testing curl http://127.0.0.1:80Crea un gruppo di istanze.

gcloud compute instance-groups unmanaged create INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONESostituisci quanto segue:

- INSTANCE_GROUP_NAME: il nome del gruppo di istanze

- PROJECT_ID: l'ID del progetto

- ZONE: la zona in cui creare il gruppo di istanze

Aggiungi la VM al gruppo di istanze.

gcloud compute instance-groups unmanaged add-instances INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONE --instances=VM_NAMESostituisci quanto segue:

- INSTANCE_GROUP_NAME: il nome del gruppo di istanze

- PROJECT_ID: l'ID del progetto

- ZONE: la zona in cui creare il gruppo di istanze

- VM_NAME: il nome della VM

Crea un bilanciatore del carico di rete passthrough interno:

Avvia la configurazione

Nella Google Cloud console, vai alla pagina Bilanciamento del carico.

- Fai clic su Crea bilanciatore del carico.

- In Tipo di bilanciatore del carico, seleziona Bilanciatore del carico di rete (TCP/UDP/SSL) e fai clic su Avanti.

- Per Proxy o passthrough, seleziona Bilanciatore del carico passthrough e fai clic su Avanti.

- In Pubblico o interno, seleziona Interno e fai clic su Avanti.

- Fai clic su Configura.

Configurazione di base

- Imposta Nome bilanciatore del carico.

- Seleziona una Regione.

- Seleziona una Rete.

Configura il backend e il frontend

Fai clic su Configurazione backend e apporta le seguenti modifiche:

- Per aggiungere backend:

- In Nuovo backend, per gestire solo il traffico IPv4, seleziona il Tipo di stack IP come IPv4 (stack singolo).

- Seleziona il gruppo di istanze e fai clic su Fine.

Seleziona un controllo di integrità. Puoi anche creare un controllo di integrità, inserire le seguenti informazioni e fare clic su Salva:

- Nome: inserisci un nome per il controllo di integrità.

- Protocollo:

HTTP - Porta:

80 - Protocollo proxy:

NONE - Percorso richiesta:

/

- Per aggiungere backend:

Fai clic su Configurazione frontend. Nella sezione Nuovi IP e porta frontend, apporta le seguenti modifiche:

- Porte: scegli Tutte e inserisci

80,8008,8080,8088per il Numero porta. - Fai clic su Fine.

- Porte: scegli Tutte e inserisci

Fai clic su Esamina e finalizza.

Rivedi le impostazioni di configurazione del bilanciatore del carico.

Fai clic su Crea.

Crea una route basata su criteri per internet.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE \ --destination-range=0.0.0.0/0 \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/NETWORK" \ --next-hop-ilb-ip=NEXT_HOP \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGIONSostituisci quanto segue:

- ROUTE_NAME: il nome della route basata su criteri

- SOURCE_RANGE: l'intervallo CIDR IP di origine. In questo caso, si tratta dell'indirizzo IP della soluzione Bare Metal.

- PROJECT_ID: l'ID del progetto

- NETWORK: la rete a cui viene applicata la route basata su criteri

- NEXT_HOP: l'indirizzo IPv4 del successivo hop del percorso. In questo caso, si tratta dell'indirizzo IP del frontend del bilanciatore del carico di rete passthrough interno.

- DESCRIPTION: una descrizione del percorso

- PRIORITY: la priorità della route basata su criteri rispetto ad altre route basate su criteri

- REGION: la regione del collegamento VLAN

Crea una route basata su criteri per saltare la route basata su criteri di internet per le sottoreti on-premise e locali.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE/32 \ --destination-range=DESTINATION_RANGE \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/VPC_NAME" \ --next-hop-other-routes="DEFAULT_ROUTING" \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGIONSostituisci quanto segue:

- ROUTE_NAME: il nome della route basata su criteri

- SOURCE_RANGE: l'intervallo CIDR IP di origine. In questo caso, si tratta dell'indirizzo IP della soluzione Bare Metal.

- DESTINATION_RANGE: l'intervallo CIDR IP di destinazione. In questo caso, si tratta della subnet on-premise o di una subnet locale.

- PROJECT_ID: l'ID del progetto

- VPC_NAME: il nome della rete VPC

- DESCRIPTION: una descrizione del percorso

- PRIORITY: la priorità della route basata su criteri rispetto ad altre route basate su criteri. La priorità di questa route basata su criteri deve essere inferiore o uguale alla route basata su criteri per internet.

- REGION: la regione del collegamento VLAN

Aggiorna il firewall per consentire la porta HTTP 80 sulla VM.

Il controllo di integrità potrebbe non riuscire se non aggiorni il firewall.

Accedi a internet utilizzando VM Compute Engine ridondanti, Cloud NAT, bilanciatore del carico di rete passthrough interno e routing basato su criteri in una VPC separata

Se non vuoi aggiungere route basate su criteri per le subnet locali, puoi utilizzare questo metodo per accedere a internet. Tuttavia, per utilizzare questo metodo, devi creare un collegamento VLAN e una VPC per connettere la soluzione Bare Metal.

Il seguente diagramma mostra questa configurazione.

Segui questi passaggi:

Crea una rete VPC per internet.

gcloud compute networks create NETWORK --project=PROJECT_ID --subnet-mode=custom --mtu=MTU --bgp-routing-mode=regionalSostituisci quanto segue:

- NETWORK: il nome della rete VPC.

- PROJECT_ID: l'ID del progetto

- MTU: l'unità massima di trasmissione (MTU), che rappresenta la dimensione massima del pacchetto della rete

Crea una subnet.

gcloud compute networks subnets create SUBNET_NAME --project=PROJECT_ID --range=RANGE --stack-type=IPV4_ONLY --network=NETWORK --region=REGIONSostituisci quanto segue:

- SUBNET_NAME: il nome della subnet

- PROJECT_ID: l'ID del progetto

- RANGE: lo spazio IP allocato a questa subnet in formato CIDR

- NETWORK: la rete VPC a cui appartiene la subnet

- REGION: la regione della subnet

Crea due router Cloud per la ridondanza e gli annunci.

gcloud compute routers create ROUTER_NAME --project=PROJECT_ID --region=REGION --network=NETWORK --advertisement-mode=custom --set-advertisement-ranges=0.0.0.0/0Sostituisci quanto segue:

- ROUTER_NAME: il nome del router

- PROJECT_ID: l'ID del progetto

- REGION: la regione del router

- NETWORK: la rete VPC per questo router

Crea quattro collegamenti VLAN, due per ogni router cloud.

Per le istruzioni, consulta Creare collegamenti VLAN.

Dopo aver attivato i collegamenti VLAN, segui i passaggi descritti nel Metodo 2: utilizzo di VM Compute Engine ridondanti, Cloud NAT, bilanciatore del carico di rete passthrough interno e routing basato su criteri per configurare l'infrastruttura internet. Tuttavia, per questa configurazione, non configurare il percorso basato su criteri per il traffico locale. Crea una route basata su criteri solo per internet in una tabella di routing della rete VPC.

Configurare l'accesso a Google Cloud API e servizi

La soluzione Bare Metal non include l'accesso ai servizi Google Cloud. Puoi scegliere come implementare l'accesso in base a vari fattori, tra cui i requisiti della tua attività e l'infrastruttura esistente.

.Puoi accedere Google Cloud alle API e ai servizi in privato dal tuo ambiente Bare Metal Solution.

Configura l'accesso privato alle Google Cloud API e ai servizi da un ambiente Bare Metal Solution come faresti per un ambiente on-premise.

Segui le istruzioni per gli ambienti on-premise riportate in Configurare Accesso privato Google per gli host on-premise.

Le istruzioni ti guidano attraverso i seguenti passaggi di alto livello:

- Configurazione delle route per il traffico dell'API Google.

- Configurare il DNS della soluzione Bare Metal in modo che risolva

*.googleapis.comcomeCNAMEinrestricted.googleapis.com.

Passaggi successivi

Dopo aver configurato l'ambiente Bare Metal Solution, puoi installare i carichi di lavoro.

Se prevedi di eseguire database Oracle sui server del tuo ambiente Bare Metal Solution, puoi utilizzare il Toolkit per Bare Metal Solution open source per installare il software Oracle.