Configurar Google Cloud para trabajar con tu entorno de la Solución Bare Metal

Cuando tu entorno de Bare Metal Solution esté listo, recibirás una notificación deGoogle Cloud. La notificación incluye las direcciones IP internas de los nuevos servidores.

En estas instrucciones se explica cómo realizar las tareas necesarias para conectarse a tu entorno de la solución Bare Metal:

- Crea vinculaciones de VLAN redundantes en el entorno de la solución Bare Metal.

- Crea una instancia de VM de jump host en tu red de VPC.

- Usa SSH o RDP para iniciar sesión en tus servidores de Bare Metal Solution desde la instancia de VM jump host.

Cuando te hayas conectado a tus servidores, valida la configuración de tu pedido a soluciones Bare Metal

Antes de empezar

Para conectarte y configurar tu entorno de la solución Bare Metal, necesitas lo siguiente:

- Un Google Cloud proyecto con la facturación habilitada. Puedes crear un proyecto en la página del selector de proyectos de la consola de Google Cloud .

- Una red de nube privada virtual (VPC). Esta es la red de VPC a la que le asignaste un nombre cuando hiciste el pedido de la Solución Bare Metal. Si necesitas crear la red de VPC, consulta Usar redes de VPC.

- Google Cloudte proporcionará la siguiente información cuando tu solución Bare Metal esté lista:

- Las direcciones IP de tus servidores Bare Metal.

- Las contraseñas temporales de cada uno de tus servidores físicos.

Crea las vinculaciones de VLAN para la conexión de Cloud Interconnect

Para acceder a tu servidor de Bare Metal Solution, debes crear y configurar conexiones VLAN (también conocidas como InterconnectAttachments) en la misma región que tu servidor. Una vinculación de VLAN es un objeto lógico de Cloud Interconnect que se usa para conectar tu entorno de Bare Metal Solution a Google Cloud.

Recomendamos crear vinculaciones de VLAN en pares redundantes para conseguir una alta disponibilidad. La vinculación de VLAN principal y la vinculación de VLAN secundaria de un par se aprovisionan en un EAD (dominio de disponibilidad de borde) independiente en hardware y racks físicos independientes. De esta forma, se garantiza una alta disponibilidad durante eventos como el mantenimiento.

Una sola vinculación de VLAN admite una velocidad máxima de 10 Gbps. Un par de vinculaciones de VLAN (es decir, la vinculación de VLAN principal y la secundaria) pueden admitir una velocidad máxima de 20 Gbps. Para conseguir un mayor rendimiento entre tu entorno de Bare Metal Solution y tu red de VPC, puedes configurar varios pares de vinculaciones de VLAN.

Para que una vinculación de VLAN sea preferible a otras, puedes actualizar la prioridad de ruta base en el Cloud Router.

Después de crear las vinculaciones de VLAN, debes preactivarlas y añadirlas a tu VRF de Bare Metal Solution. Para crear y configurar tus vinculaciones de VLAN, sigue estos pasos:

Consola

Si aún no tienes un Cloud Router en tu red y región de Bare Metal Solution, crea uno para conectar tu entorno de Bare Metal Solution con tu red de VPC.

Puedes usar un solo router de Cloud para ambas vinculaciones de VLAN o routers de Cloud independientes para cada vinculación de VLAN.

Para el peering con Solución Bare Metal, usa el ASN público de Google (

16550) al crear el router.Para obtener instrucciones, consulta Crear routers de Cloud Router.

En la Google Cloud consola, ve a la página de Cloud Interconnect Vinculaciones de VLAN.

Haga clic en Crear vinculaciones de VLAN.

Selecciona Partner Interconnect y haz clic en Continuar.

Selecciona Ya tengo un proveedor de servicios.

Seleccione Crear un par redundante de vinculaciones de VLAN.

Ambas vinculaciones de VLAN pueden servir tráfico y puedes enrutar el tráfico para equilibrar la carga entre ellas. Si una de las conexiones falla (por ejemplo, durante un mantenimiento programado), la otra seguirá sirviendo tráfico. Para obtener más información, consulta Redundancia y SLA.

En el campo Red, selecciona tu red de VPC.

En el campo Región, selecciona la Google Cloud región.

Especifica los siguientes detalles para ambas vinculaciones de VLAN.

- Cloud Router: un Cloud Router que se asociará a esta vinculación de VLAN. Solo puedes elegir un Cloud Router que tenga un ASN de

16550y que esté en tu red y región de VPC. - Nombre de vinculación de VLAN: nombre de cada vinculación. Por ejemplo,

my-attachment-1ymy-attachment-2. - Description (Descripción): información sobre cada vinculación de VLAN.

- Unidad máxima de transmisión (MTU): tamaño máximo de los paquetes para la transmisión de red. El tamaño predeterminado es 1440.

Puede elegir entre los siguientes MTUs al crear sus vinculaciones de VLAN.

- 1440

- 1460

- 1500

- 8896

- Cloud Router: un Cloud Router que se asociará a esta vinculación de VLAN. Solo puedes elegir un Cloud Router que tenga un ASN de

Haz clic en Aceptar.

En la página Vinculaciones de VLAN, el estado de la vinculación de VLAN es

waiting for service provider. Ve al siguiente paso.Cuando Google Cloud te notifique que tus servidores de Bare Metal Solution están listos, añade tus nuevas vinculaciones de VLAN a un VRF siguiendo estos pasos:

- Para añadir vinculaciones de VLAN a un VRF, sigue las instrucciones que se indican en Añadir una vinculación de VLAN.

- Para añadir vinculaciones de VLAN a un VRF nuevo, sigue las instrucciones que se indican en Crear un VRF.

gcloud

Si aún no tienes instancias de Cloud Router en la red y la región que estás usando con Bare Metal Solution, crea una para cada vinculación de VLAN. Usa

16550como número de ASN:gcloud compute routers create router-name \ --network vpc-network-name \ --asn 16550 \ --region region

Para obtener más información, consulta Crear routers de Cloud.

Crea un

InterconnectAttachmentde tipoPARTNER, especificando el nombre de tu Cloud Router y el dominio de disponibilidad de borde (EAD) de la vinculación de VLAN. Además, añade la marca--admin-enabledpara preactivar las vinculaciones y enviar tráfico inmediatamente después de que Google Cloudse complete la configuración de Bare Metal Solution.gcloud compute interconnects attachments partner create first-attachment-name \ --region region \ --router first-router-name \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create second-attachment-name \ --region region \ --router second-router-name \ --edge-availability-domain availability-domain-2 \ --admin-enabled

Google Cloud Añade automáticamente una interfaz y un peer de BGP en Cloud Router.

En el siguiente ejemplo se crean archivos adjuntos redundantes, uno en EAD

availability-domain-1y otro en EADavailability-domain-2. Cada una de ellas está asociada a un router de Cloud independiente,my-router-1ymy-router-2, respectivamente. Ambos se encuentran en la regiónus-central1.gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-1 \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-2 \ --edge-availability-domain availability-domain-2 \ --admin-enabled

Ejecuta el comando

gcloud compute interconnects attachments describepara ver los detalles de la vinculación de VLAN.gcloud compute interconnects attachments describe my-attachment \ --region us-central1

adminEnabled: false edgeAvailabilityDomain: AVAILABILITY_DOMAIN_1 creationTimestamp: '2017-12-01T08:29:09.886-08:00' id: '7976913826166357434' kind: compute#interconnectAttachment labelFingerprint: 42WmSpB8rSM= name: my-attachment region: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1 router: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/routers/my-router selfLink: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/interconnectAttachments/my-attachment state: PENDING_PARTNER type: PARTNER

- El estado de la vinculación de VLAN es

PENDING_PARTNERhasta queGoogle Cloud complete la configuración de la vinculación de VLAN. Después, el estado del archivo adjunto seráINACTIVEoACTIVE, según si has elegido preactivar los archivos adjuntos.

Cuando solicites conexiones de Google Cloud, debes seleccionar la misma zona metropolitana (ciudad) para ambos archivos adjuntos para que sean redundantes. Para obtener más información, consulta la sección Redundancia de la página Información general sobre Partner Interconnect.

- El estado de la vinculación de VLAN es

Si las vinculaciones de VLAN no se activan después de que Google Cloud complete tu pedido de solución Bare Metal, activa cada vinculación de VLAN:

gcloud compute interconnects attachments partner update attachment-name \ --region region \ --admin-enabled

Puedes consultar el estado de los Cloud Routers y de las rutas anunciadas en Cloud Console. Para obtener más información, consulte Ver el estado del router y las rutas anunciadas.

Configurar el enrutamiento entre la solución Bare Metal y Google Cloud

En cuanto las vinculaciones de VLAN estén activas, las sesiones de BGP se activarán y las rutas del entorno de Solución Bare Metal se recibirán a través de las sesiones de BGP.

Añadir una ruta anunciada personalizada para un intervalo de IP predeterminado a tus sesiones de BGP

Para configurar el enrutamiento del tráfico del entorno de Solución Bare Metal, la recomendación es añadir una ruta anunciada personalizada de una ruta predeterminada, como 0.0.0.0/0, en las sesiones de BGP al entorno de Solución Bare Metal.

Para especificar anuncios en una sesión de BGP, siga estos pasos:

Consola

- Ve a la página Cloud Router en la Google Cloud consola.

Lista de Cloud Router - Selecciona el router de Cloud Router que contiene la sesión BGP que quieres actualizar.

- En la página de detalles de Cloud Router, seleccione la sesión de BGP que quiera actualizar.

- En la página de detalles de la sesión de BGP, selecciona Editar.

- En Rutas, selecciona Crear rutas personalizadas.

- Selecciona Añadir ruta personalizada para añadir una ruta anunciada.

- Configura el anuncio de ruta.

- Fuente: selecciona Intervalo de IPs personalizado para especificar un intervalo de direcciones IP personalizado.

- Intervalo de direcciones IP: especifica el intervalo de direcciones IP personalizado mediante la notación CIDR.

- Descripción: añade una descripción para ayudarte a identificar el objetivo de esta ruta anunciada personalizada.

- Cuando hayas terminado de añadir rutas, selecciona Guardar.

gcloud

Puedes añadir rutas anunciadas personalizadas a las que ya tengas o crear una nueva, que sustituirá las rutas anunciadas personalizadas que ya hayas creado por la nueva.

Para definir una nueva ruta anunciada personalizada para un intervalo de IPs predeterminado, usa la marca --set-advertisement-ranges:

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --advertisement-mode custom \ --set-advertisement-ranges 0.0.0.0/0

Para añadir el intervalo de IP predeterminado a los que ya haya, usa la

marca --add-advertisement-ranges. Ten en cuenta que esta marca requiere que el modo de anuncio de Cloud Router ya esté definido como custom.

En el siguiente ejemplo, se añade la IP personalizada 0.0.0.0/0 a los anuncios del router de Cloud:

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --add-advertisement-ranges 0.0.0.0/0

También puedes definir el modo de enrutamiento dinámico de la red de VPC en global.

Si tienes servidores de Bare Metal Solution en dos regiones diferentes, te recomendamos que habilites el modo de enrutamiento global en la red de VPC para que tus regiones de Bare Metal Solution se comuniquen entre sí directamente a través de la red de VPC.

El modo de enrutamiento global también es necesario para habilitar las comunicaciones entre un entorno local conectado a una Google Cloud región Google Cloud y un entorno de Bare Metal Solution en otra Google Cloud región Google Cloud .

Para configurar el modo de enrutamiento global, consulta Configurar los modos de enrutamiento y de selección de la mejor ruta.

Configuración del cortafuegos de VPC

Las nuevas redes de VPC incluyen reglas de cortafuegos predeterminadas activas que restringen la mayor parte del tráfico de la red de VPC.

Para conectarse a tu entorno de soluciones de Barro Metal, el tráfico de red debe estar habilitado entre:

- Tu entorno de Solución Bare Metal y los destinos de red en Google Cloud.

- Tu entorno local y tus recursos en Google Cloud, como cualquier instancia de VM de jump host que puedas usar para conectarte a tu entorno de Bare Metal Solution.

En tu entorno de soluciones Bare Metal, si necesitas controlar el tráfico de red entre los servidores Bare Metal o entre los servidores y los destinos que no están en Google Cloud, debes implementar un mecanismo de control por tu cuenta.

Para crear una regla de cortafuegos en tu red de VPC, sigue estos pasos en Google Cloud:

Consola

Ve a la página Reglas de cortafuegos:

Haz clic en Crear regla de cortafuegos.

Define la regla de cortafuegos.

- Asigna un nombre a la regla de cortafuegos.

- En el campo Red, selecciona la red en la que se encuentra tu VM.

- En el campo Destinos, especifica Etiquetas de destino especificadas o Cuenta de servicio especificada.

- Especifica la etiqueta de red o la cuenta de servicio de destino en los campos correspondientes.

- En el campo Filtro de origen, especifique Intervalos de IP para permitir el tráfico entrante de su entorno de Solución Bare Metal.

- En el campo Intervalos de IP de origen, especifica las direcciones IP de los servidores o dispositivos de tu entorno de Bare Metal Solution.

- En la sección Protocolos y puertos, especifica los protocolos y los puertos que se necesitan en tu entorno.

- Haz clic en Crear.

gcloud

El siguiente comando crea una regla de cortafuegos que define la fuente mediante un intervalo de IPs y el destino mediante la etiqueta de red de una instancia. Modifica el comando de tu entorno según sea necesario.

gcloud compute firewall-rules create rule-name \ --project=your-project-id \ --direction=INGRESS \ --priority=1000 \ --network=your-network-name \ --action=ALLOW \ --rules=protocol:port \ --source-ranges=ip-range \ --target-tags=instance-network-tag

Para obtener más información sobre cómo crear reglas de cortafuegos, consulta el artículo Crear reglas de cortafuegos.

Conectarse a un servidor físico

Los servidores de tu entorno de soluciones Barre Metal no están aprovisionados con direcciones IP externas.

Una vez que hayas creado una regla de cortafuegos para permitir el tráfico en tu red de VPC desde el entorno de Bare Metal Solution, podrás conectarte a tu servidor mediante una instancia de VM de jump host.

Crea una instancia de VM de jump host en Google Cloud

Para conectarte rápidamente a tus servidores físicos, crea una máquina virtual (VM) de Compute Engine que puedas usar como jump host. Crea la VM en la misma Google Cloud región que tu entorno de la Solución Bare Metal.

Si necesitas un método de conexión más seguro, consulta Conectarse mediante una pasarela de aplicaciones.

Para crear una instancia de VM de jump host, elige las instrucciones que se indican a continuación en función del sistema operativo que utilices en tu entorno de la solución Bare Metal.

Para obtener más información sobre cómo crear instancias de VM de Compute Engine, consulta el artículo Crear e iniciar una instancia de VM.

Linux

Crear una instancia de máquina virtual

En la Google Cloud consola, ve a la página Instancias de VM:

Haz clic en Crear instancia.

En el campo Nombre, especifica un nombre para la instancia de VM.

En Región, selecciona la región de tu entorno de la Solución Bare Metal.

En la sección Disco de arranque, haz clic en Cambiar.

- En el campo Sistemas operativos, selecciona el SO que quieras.

- En el campo Versión, selecciona la versión del SO.

Haz clic en Gestión, seguridad, discos, redes, único cliente para desplegar la sección.

Haz clic en Redes para ver las opciones de redes.

- Opcionalmente, en Etiquetas de red, defina una o varias etiquetas de red para la instancia.

- En Interfaces de red, comprueba que se muestre la red de VPC adecuada.

Haz clic en Crear.

Espera un poco a que se inicie la instancia. Cuando la instancia esté lista, aparecerá en la página Instancias de VM con un icono de estado verde.

Conéctate a la instancia de VM de tu host de salto

Si necesitas crear una regla de cortafuegos para permitir el acceso a tu instancia de VM de jump host, consulta Configuración del cortafuegos.

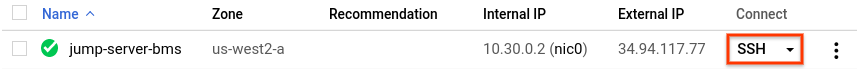

En la Google Cloud consola, ve a la página Instancias de VM:

En la lista de instancias de VM, haz clic en SSH en la fila que contiene tu jump host.

Ahora tienes una ventana de terminal con tu instancia de VM de jump host, desde la que puedes conectarte a tu servidor físico mediante SSH.

Iniciar sesión en un servidor de la solución Bare Metal por primera vez

Linux

En la instancia de VM de host de salto, abre un terminal de línea de comandos y confirma que puedes acceder a tu servidor de Bare Metal Solution:

ping bare-metal-ip

Si el ping no se realiza correctamente, comprueba y corrige lo siguiente:

Tus vinculaciones de VLAN están activas con un

StatusdeUp. Consulta Crear vinculaciones de VLAN para la conexión de Cloud Interconnect.Tus vinculaciones de VLAN incluyen una ruta anunciada personalizada de

0.0.0.0/0. Consulta Añadir una ruta anunciada personalizada para un intervalo de IPs predeterminado a tus sesiones de BGP.Tu VPC incluye una regla de cortafuegos que permite el acceso desde el intervalo de direcciones IP que estás usando en el entorno de Bare Metal Solution para comunicarte con el entorno deGoogle Cloud . Consulta la configuración del cortafuegos de VPC.

Desde la instancia de VM del host de salto, conéctate al servidor de Bare Metal Solution mediante SSH con el ID de usuario

customeradminy la dirección IP del servidor:ssh customeradmin@bare-metal-ip

Cuando se te pida, introduce la contraseña que te haya proporcionado Google Cloud.

La primera vez que inicies sesión, tendrás que cambiar la contraseña de tu servidor de Solución Bare Metal.

Crea una contraseña nueva y guárdala en un lugar seguro. Después de cambiar la contraseña, el servidor cierra la sesión automáticamente.

Vuelve a iniciar sesión en el servidor de Bare Metal Solution con el

customeradminID de usuario y tu nueva contraseña:ssh customeradmin@bare-metal-ip

También te recomendamos que cambies la contraseña del usuario raíz. Empieza por iniciar sesión como usuario root:

sudo su -

Para cambiar la contraseña raíz, ejecuta el comando

passwdy sigue las indicaciones:passwd

Para volver a la petición de usuario

customeradmin, sal de la petición de usuario root:exit

Recuerda guardar tus contraseñas en un lugar seguro para poder recuperarlas.

Confirma que la configuración de tu servidor coincide con tu pedido. Entre los aspectos que debes comprobar se incluyen los siguientes:

- La configuración del servidor, incluido el número y el tipo de CPUs, los sockets y la memoria.

- El software del sistema operativo o del hipervisor, incluidos el proveedor y la versión.

- El almacenamiento, incluido el tipo y la cantidad.

Configurar el acceso a Internet público

Bare Metal Solution no incluye acceso a Internet. Puedes elegir entre los siguientes métodos para configurar el acceso en función de varios factores, como los requisitos de tu empresa y la infraestructura que ya tengas:

- Acceder a Internet mediante una VM de Compute Engine como servidor proxy de VM.

Enrutar el tráfico a través de una máquina virtual de Compute Engine que actúe como servidor proxy.

Puedes usar una VM de Compute Engine de las siguientes formas para enrutar el tráfico:

- Método 1: Acceder a Internet mediante una VM de Compute Engine y Cloud NAT.

- Método 2: Acceder a Internet mediante máquinas virtuales de Compute Engine redundantes, Cloud NAT, balanceador de carga de red interno de transferencia y enrutamiento basado en políticas.

- Método 3: Acceder a Internet mediante máquinas virtuales de Compute Engine redundantes, Cloud NAT, un balanceador de carga de red interno de tipo pasarela y un enrutamiento basado en políticas en una VPC independiente.

Enrutar el tráfico a través de Cloud VPN o Interconexión dedicada a las pasarelas on-premise de Internet.

Acceder a Internet mediante una VM de Compute Engine y Cloud NAT

En las siguientes instrucciones se configura una pasarela NAT en una máquina virtual de Compute Engine para conectar los servidores de un entorno de Bare Metal Solution a Internet con fines como recibir actualizaciones de software.

En las instrucciones se usa la pasarela de Internet predeterminada de tu red VPC para acceder a Internet.

Los comandos de Linux que se muestran en las siguientes instrucciones son para el sistema operativo Debian. Si usas otro sistema operativo, es posible que los comandos que tengas que usar también sean diferentes.

En la red de VPC que estés usando con tu entorno de Bare Metal Solution, sigue estos pasos:

Abre Cloud Shell:

Crea y configura una VM de Compute Engine para que actúe como pasarela NAT.

Crea una VM:

gcloud compute instances create instance-name \ --machine-type=machine-type-name \ --network vpc-network-name \ --subnet=subnet-name \ --can-ip-forward \ --zone=your-zone \ --image-family=os-image-family-name \ --image-project=os-image-project \ --tags=natgw-network-tag \ --service-account=optional-service-account-email

En pasos posteriores, usará la etiqueta de red que defina en este paso para enrutar el tráfico a esta VM.

Si no especificas una cuenta de servicio, quita la marca

--service-account=. Compute Engine usa la cuenta de servicio predeterminada del proyecto.Crear un Cloud NAT para el acceso a Internet de las VMs

Instrucciones para crear un Cloud NAT para la VM: AQUÍ

Accede a la VM de la pasarela NAT mediante SSH y configura las iptables:

$ sudo sysctl -w net.ipv4.ip_forward=1$ sudo iptables -t nat -A POSTROUTING \ -o $(/bin/ip -o -4 route show to default | awk '{print $5}') -j MASQUERADEEl primer comando sudo indica al kernel que quieres permitir el reenvío de IP. El segundo comando sudo enmascara los paquetes recibidos de instancias internas como si se hubieran enviado desde la instancia de pasarela de NAT.

Comprueba las iptables:

$ sudo iptables -v -L -t natPara conservar la configuración de la pasarela NAT después de reiniciar, ejecuta los siguientes comandos en la VM de la pasarela NAT:

$ sudo -i$ echo "net.ipv4.ip_forward=1" > /etc/sysctl.d/70-natgw.conf$ apt-get install iptables-persistent$ exit

En Cloud Shell, crea una ruta a

0.0.0.0/0con la pasarela de Internet predeterminada como salto siguiente. Especifica la etiqueta de red que has definido en el paso anterior en el argumento--tags. Asigna a la ruta una prioridad más alta que a cualquier otra ruta predeterminada.gcloud compute routes create default-internet-gateway-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=default-igw-route-priority \ --tags=natgw-network-tag,default-igw-tags \ --next-hop-gateway=default-internet-gateway

natgw-network-tag debe ser la misma etiqueta que se ha asignado a natgw-vm en el paso 2. La máquina virtual natvm que has creado en el paso 2 usará la pasarela de Internet predeterminada para acceder a Internet.

Añada la etiqueta de red (default-igw-tags) que acaba de crear a las máquinas virtuales de su red de VPC que necesiten acceso a Internet para que puedan seguir accediendo a Internet después de crear una nueva ruta predeterminada que también puedan usar sus servidores de Bare Metal Solution.

Opcional: Elimina las rutas a Internet que existían antes de la ruta que creaste en el paso anterior, incluidas las que se crearon de forma predeterminada.

Confirma que las VMs de tu red y la VM de la puerta de enlace NAT pueden acceder a Internet haciendo ping a una dirección IP externa, como 8.8.8.8 (el DNS de Google), desde cada VM.

Crea una ruta predeterminada a

0.0.0.0/0con la VM de la pasarela NAT como siguiente salto. Asigna a la ruta una prioridad inferior a la que hayas especificado para la primera ruta que hayas creado.gcloud compute routes create natgw-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=natgw-route-priority \ --next-hop-instance=natgw-vm-name \ --next-hop-instance-zone=natgw-vm-zone

Inicia sesión en tus servidores de Bare Metal Solution y haz ping a una dirección IP externa para confirmar que pueden acceder a Internet.

Si el ping no se realiza correctamente, asegúrate de haber creado una regla de firewall que permita el acceso desde tu entorno de solución Bare Metal a tu red de VPC.

Acceder a Internet mediante máquinas virtuales de Compute Engine redundantes, Cloud NAT, balanceador de carga de red de paso a través interno y enrutamiento basado en políticas

En esta sección se muestra cómo configurar un balanceador de carga de red de pases interno con VMs de Compute Engine y Cloud NAT configurado como backend. El enrutamiento basado en políticas reenvía el tráfico de Internet al frontend del balanceador de carga de red de paso a través interno.

En el siguiente diagrama se muestra esta configuración.

En la red de VPC de tu entorno de la Solución Bare Metal, sigue estos pasos:

Crea y configura una máquina virtual de Compute Engine y Cloud NAT para que actúen como pasarela NAT. Completa los pasos descritos en Método 1: Usar una sola VM de Compute Engine y Cloud NAT.

Se puede usar un servidor HTTP ligero para realizar una comprobación del estado de un balanceador de carga de red de paso a través interno.

# Installing http server sudo yum install httpd sudo systemctl restart httpd # Testing curl http://127.0.0.1:80Crea un grupo de instancias.

gcloud compute instance-groups unmanaged create INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONEHaz los cambios siguientes:

- INSTANCE_GROUP_NAME: el nombre del grupo de instancias

- PROJECT_ID: el ID del proyecto

- ZONE: la zona en la que se va a crear el grupo de instancias

Añade la VM al grupo de instancias.

gcloud compute instance-groups unmanaged add-instances INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONE --instances=VM_NAMEHaz los cambios siguientes:

- INSTANCE_GROUP_NAME: el nombre del grupo de instancias

- PROJECT_ID: el ID del proyecto

- ZONE: la zona en la que se va a crear el grupo de instancias

- VM_NAME: el nombre de la VM

Crea un balanceador de carga de red de paso a través interno:

Iniciar la configuración

En la Google Cloud consola, ve a la página Balanceo de carga.

- Haga clic en Crear balanceador de carga.

- En Tipo de balanceador de carga, selecciona Balanceador de carga de red (TCP/UDP/SSL) y haz clic en Siguiente.

- En Proxy o pasarela, selecciona Balanceador de carga de pasarela y haz clic en Siguiente.

- En Público o interno, selecciona Interno y haz clic en Siguiente.

- Haz clic en Configurar.

Configuración básica

- Define el nombre del balanceador de carga.

- Selecciona una región.

- Selecciona una red.

Configurar el backend y el frontend

Haz clic en Configuración de backend y haz los siguientes cambios:

- Para añadir back-ends, siga estos pasos:

- En Nuevo backend, para gestionar solo el tráfico IPv4, selecciona Tipo de pila de IP como IPv4 (pila única).

- Selecciona el grupo de instancias y haz clic en Hecho.

Selecciona una comprobación del estado. También puedes crear una comprobación de estado, introducir la siguiente información y hacer clic en Guardar:

- Nombre: introduce un nombre para la comprobación del estado.

- Protocolo:

HTTP - Puerto:

80 - Protocolo de proxy:

NONE - Ruta de solicitud:

/

- Para añadir back-ends, siga estos pasos:

Haz clic en Configuración de frontend. En la sección IP de frontend y puerto nuevos, haz los siguientes cambios:

- Puertos: elige Todos e introduce

80,8008,8080,8088en el campo Número de puerto. - Haz clic en Listo.

- Puertos: elige Todos e introduce

Haz clic en Revisar y finalizar.

Revisa los ajustes de configuración de tu balanceador de carga.

Haz clic en Crear.

Crea una ruta basada en políticas para Internet.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE \ --destination-range=0.0.0.0/0 \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/NETWORK" \ --next-hop-ilb-ip=NEXT_HOP \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGIONHaz los cambios siguientes:

- ROUTE_NAME: el nombre de la ruta basada en políticas

- SOURCE_RANGE: el intervalo CIDR de la IP de origen. En este caso, se trata de la dirección IP de la solución Bare Metal.

- PROJECT_ID: el ID del proyecto

- NETWORK: la red a la que se aplica la ruta basada en políticas

- NEXT_HOP: la dirección IPv4 del siguiente salto de la ruta. En este caso, se trata de la dirección IP del frontend del balanceador de carga de red de paso a través interno.

- DESCRIPTION: descripción de la ruta

- PRIORITY: la prioridad de la ruta basada en políticas en comparación con otras rutas basadas en políticas.

- REGION: la región de la vinculación de VLAN

Crea una ruta basada en políticas para saltarte la ruta basada en políticas de Internet en las subredes locales y las subredes locales.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE/32 \ --destination-range=DESTINATION_RANGE \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/VPC_NAME" \ --next-hop-other-routes="DEFAULT_ROUTING" \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGIONHaz los cambios siguientes:

- ROUTE_NAME: el nombre de la ruta basada en políticas

- SOURCE_RANGE: el intervalo CIDR de la IP de origen. En este caso, se trata de la dirección IP de la solución Bare Metal.

- DESTINATION_RANGE: el intervalo CIDR de la IP de destino. En este caso, se trata de la subred local o de la subred local.

- PROJECT_ID: el ID del proyecto

- VPC_NAME: nombre de la red VPC

- DESCRIPTION: descripción de la ruta

- PRIORITY: la prioridad de la ruta basada en políticas en comparación con otras rutas basadas en políticas. La prioridad de esta ruta basada en políticas debe ser inferior o igual a la de la ruta basada en políticas de Internet.

- REGION: la región de la vinculación de VLAN

Actualiza el cortafuegos para permitir el puerto HTTP 80 en la VM.

Si no actualizas el cortafuegos, es posible que la comprobación del estado falle.

Acceder a Internet mediante máquinas virtuales de Compute Engine redundantes, Cloud NAT, un balanceador de carga de red de pases interno y un enrutamiento basado en políticas en una VPC independiente

Si no quieres añadir rutas basadas en políticas para subredes locales, puedes usar este método para acceder a Internet. Sin embargo, para usar este método, debes crear una conexión VLAN y una VPC para conectar Bare Metal Solution.

En el siguiente diagrama se muestra esta configuración.

Sigue estos pasos:

Crea una red de VPC para Internet.

gcloud compute networks create NETWORK --project=PROJECT_ID --subnet-mode=custom --mtu=MTU --bgp-routing-mode=regionalHaz los cambios siguientes:

- NETWORK: nombre de la red de VPC.

- PROJECT_ID: el ID del proyecto

- MTU: unidad máxima de transmisión (MTU), que es el tamaño de paquete más grande de la red.

Crea una subred.

gcloud compute networks subnets create SUBNET_NAME --project=PROJECT_ID --range=RANGE --stack-type=IPV4_ONLY --network=NETWORK --region=REGIONHaz los cambios siguientes:

- SUBNET_NAME: el nombre de la subred

- PROJECT_ID: el ID del proyecto

- RANGE: el espacio de IP asignado a esta subred en formato CIDR

- NETWORK: la red de VPC a la que pertenece la subred

- REGION: la región de la subred

Crea dos routers de Cloud Router para la redundancia y los anuncios.

gcloud compute routers create ROUTER_NAME --project=PROJECT_ID --region=REGION --network=NETWORK --advertisement-mode=custom --set-advertisement-ranges=0.0.0.0/0Haz los cambios siguientes:

- ROUTER_NAME: el nombre del router

- PROJECT_ID: el ID del proyecto

- REGION: la región del router

- NETWORK: la red de VPC de este router

Crea cuatro vinculaciones de VLAN, dos para cada Cloud Router.

Para obtener instrucciones, consulta el artículo Crear vinculaciones de VLAN.

Una vez que las conexiones VLAN estén activas, sigue los pasos que se indican en Método 2: Usar máquinas virtuales de Compute Engine redundantes, Cloud NAT, un balanceador de carga de red interno de transferencia y un enrutamiento basado en políticas para configurar la infraestructura de Internet. Sin embargo, en esta configuración, no configures la ruta basada en políticas para el tráfico local. Solo crea una ruta basada en políticas para Internet en una tabla de enrutamiento de la red de VPC.

Configurar el acceso a las APIs y los servicios de Google Cloud

Bare Metal Solution no incluye acceso a los servicios de Google Cloud. Puedes elegir cómo implementar el acceso en función de varios factores, como los requisitos de tu empresa y la infraestructura que ya tengas.

Puedes acceder a Google Cloud APIs y servicios de forma privada desde tu entorno de Solución Bare Metal.

Configura el acceso privado a las APIs y los servicios de Google Cloud desde un entorno de Solución Bare Metal como lo harías en un entorno local.

Sigue las instrucciones para entornos on-premise que se indican en el artículo Configurar Acceso privado de Google para hosts on-premise.

En las instrucciones se explican los siguientes pasos generales:

- Configurar rutas para el tráfico de la API de Google.

- Configurar el DNS de la solución Bare Metal para resolver

*.googleapis.comcomoCNAMEenrestricted.googleapis.com.

Siguientes pasos

Una vez que hayas configurado tu entorno de la Solución Bare Metal, podrás instalar tus cargas de trabajo.

Si tienes previsto ejecutar bases de datos de Oracle en los servidores de tu entorno de Solución Bare Metal, puedes usar el Toolkit for Bare Metal Solution de código abierto para instalar tu software de Oracle.