Este tópico fornece uma vista geral dos VPC Service Controls e descreve as respetivas vantagens e capacidades.

Quem deve usar os VPC Service Controls

A sua organização pode ser proprietária de propriedade intelectual sob a forma de dados altamente confidenciais ou pode processar dados confidenciais sujeitos a regulamentos de proteção de dados adicionais, como o PCI DSS. A perda ou a divulgação não intencional de dados confidenciais pode ter implicações comerciais negativas significativas.

Se estiver a migrar de um ambiente no local para a nuvem, um dos seus objetivos pode ser replicar a arquitetura de segurança baseada na rede no local à medida que move os seus dados para o Google Cloud. Para proteger os seus dados altamente confidenciais, é recomendável garantir que os seus recursos só podem ser acedidos a partir de redes fidedignas. Algumas organizações podem permitir o acesso público a recursos, desde que o pedido tenha origem numa rede fidedigna, que pode ser identificada com base no endereço IP do pedido.

Para mitigar os riscos de exfiltração de dados, a sua organização também pode querer garantir a troca de dados segura entre limites organizacionais com controlos detalhados. Enquanto administrador, pode querer garantir o seguinte:

- Os clientes com acesso privilegiado também não têm acesso a recursos de parceiros.

- Os clientes com acesso a dados confidenciais só podem ler conjuntos de dados públicos, mas não escrever neles.

Como os VPC Service Controls reduzem os riscos de exfiltração de dados

Os VPC Service Controls ajudam a proteger contra ações acidentais ou direcionadas por entidades externas ou internas, o que ajuda a minimizar os riscos de exfiltração de dados não autorizados de Google Cloud serviços como o Cloud Storage e o BigQuery. Pode usar os VPC Service Controls para criar perímetros que protejam os recursos e os dados dos serviços que especificar explicitamente.

Os VPC Service Controls protegem os seus Google Cloud serviços definindo os seguintes controlos:

Os clientes dentro de um perímetro que têm acesso privado a recursos não têm acesso a recursos não autorizados (potencialmente públicos) fora do perímetro.

Não é possível copiar dados para recursos não autorizados fora do perímetro através de operações de serviço, como

gcloud storage cpoubq mk.A troca de dados entre clientes e recursos separados por perímetros é protegida através da utilização de regras de entrada e saída.

O acesso sensível ao contexto aos recursos baseia-se em atributos do cliente, como o tipo de identidade (conta de serviço ou utilizador), a identidade, os dados do dispositivo e a origem da rede (endereço IP ou rede VPC). Seguem-se alguns exemplos de acesso sensível ao contexto:

Os clientes fora do perímetro que estão Google Cloud ou no local estão dentro dos recursos de VPC autorizados e usam o acesso privado à Google para aceder a recursos dentro de um perímetro.

O acesso à Internet a recursos dentro de um perímetro está restrito a um intervalo de endereços IPv4 e IPv6.

Para mais informações, consulte o artigo Acesso sensível ao contexto através de regras de entrada.

Os VPC Service Controls oferecem uma camada adicional de defesa de segurança para Google Cloud serviços que é independente da gestão de identidade e de acesso (IAM). Embora a IAM permita um controlo de acesso baseado na identidade detalhado, o VPC Service Controls permite uma segurança de perímetro baseada no contexto mais ampla, incluindo o controlo da saída de dados no perímetro. Recomendamos a utilização dos VPC Service Controls e do IAM para uma defesa em profundidade.

Os VPC Service Controls permitem-lhe monitorizar padrões de acesso a recursos nos seus perímetros de serviço através dos registos de auditoria da nuvem. Para mais informações, consulte o artigo Registo de auditoria do VPC Service Controls.

Vantagens de segurança dos VPC Service Controls

Os VPC Service Controls ajudam a mitigar os seguintes riscos de segurança sem sacrificar as vantagens de desempenho do acesso privado direto aos recursos: Google Cloud

Acesso a partir de redes não autorizadas através de credenciais roubadas: ao permitir o acesso privado apenas a partir de redes VPC autorizadas, os VPC Service Controls ajudam a proteger contra o risco de exfiltração de dados apresentado por clientes que usam credenciais roubadas do OAuth ou de contas de serviço.

Exfiltração de dados por insiders maliciosos ou código comprometido: o VPC Service Controls complementa os controlos de saída da rede, impedindo que os clientes nessas redes acedam aos recursos dos serviços geridos pela Google fora do perímetro.

Os VPC Service Controls também impedem a leitura de dados de um recurso fora do perímetro ou a cópia de dados para um recurso fora do perímetro. Os VPC Service Controls impedem operações de serviço, como um comando

gcloud storage cpque copia para um contentor público do Cloud Storage ou um comandobq mkque copia para uma tabela externa permanente do BigQuery.Google Cloud também fornece um IP virtual restrito que está integrado com os VPC Service Controls. O VIP restrito também permite que sejam feitas solicitações a serviços suportados pelos VPC Service Controls sem expor essas solicitações à Internet.

Exposição pública de dados privados causada por políticas da IAM configuradas incorretamente: os VPC Service Controls oferecem uma camada adicional de segurança ao negar o acesso de redes não autorizadas, mesmo que os dados sejam expostos por políticas da IAM configuradas incorretamente.

Monitorizar o acesso aos serviços: use os VPC Service Controls no modo de execução de ensaio para monitorizar pedidos aos serviços protegidos sem impedir o acesso e para compreender os pedidos de tráfego aos seus projetos. Também pode criar perímetros de honeypot para identificar tentativas inesperadas ou maliciosas de sondar serviços acessíveis.

Pode usar uma política de acesso da organização e configurar os VPC Service Controls para toda a Google Cloud organização ou usar políticas com âmbito e configurar os VPC Service Controls para uma pasta ou um projeto na organização. Mantém a flexibilidade para processar, transformar e copiar dados dentro do perímetro.

As configurações dos VPC Service Controls são geridas ao nível da organização por predefinição, mas as políticas de acesso com âmbito para pastas ou projetos podem ser usadas para delegar a administração dos perímetros de serviço mais abaixo na hierarquia de recursos.

VPC Service Controls e metadados

Os VPC Service Controls não foram concebidos para aplicar controlos abrangentes à movimentação de metadados.

Neste contexto, os dados são definidos como conteúdo armazenado num Google Cloud recurso. Por exemplo, o conteúdo de um objeto do Cloud Storage. Os metadados são definidos como os atributos do recurso ou do respetivo recurso principal. Por exemplo, nomes de contentores do Cloud Storage.

O objetivo principal dos VPC Service Controls é controlar a movimentação de dados, e não de metadados, num perímetro de serviço através de serviços suportados. Os VPC Service Controls também gerem o acesso aos metadados, mas podem existir cenários em que os metadados podem ser copiados e acedidos sem verificações de políticas dos VPC Service Controls.

Recomendamos que confie na IAM, incluindo a utilização de funções personalizadas, para garantir o controlo adequado sobre o acesso aos metadados.

Capacidades

O VPC Service Controls permite-lhe definir políticas de segurança que impedem o acesso a serviços geridos pela Google fora de um perímetro fidedigno, bloqueiam o acesso a dados a partir de localizações não fidedignas e mitigam os riscos de exfiltração de dados.

Pode usar os VPC Service Controls para os seguintes exemplos de utilização:

Isolar Google Cloud recursos e redes VPC em perímetros de serviço

Estenda os perímetros às redes nas instalações através de redes VPC de zona de destino autorizadas de VPN ou Cloud Interconnect.

Controle o acesso a Google Cloud recursos da Internet

Proteja a troca de dados entre perímetros e organizações através de regras de entrada e saída

Permita o acesso sensível ao contexto aos recursos com base nos atributos do cliente através de regras de entrada

Isole Google Cloud recursos em perímetros de serviço

Um perímetro de serviço cria um limite de segurança em torno dos Google Cloud recursos. Um perímetro de serviço permite a comunicação livre dentro do perímetro, mas, por predefinição, bloqueia a comunicação com Google Cloud serviços fora do perímetro.

O perímetro funciona especificamente com Google Cloud serviços geridos. O perímetro não bloqueia o acesso a APIs nem serviços de terceiros na Internet.

Pode configurar um perímetro para controlar os seguintes tipos de comunicações:

- Da Internet pública aos recursos do cliente nos serviços geridos

- De máquinas virtuais (VMs) a um Google Cloud serviço (API)

- Entre Google Cloud serviços

Os VPC Service Controls não exigem que tenha uma rede da nuvem virtual privada (VPC). Para usar os VPC Service Controls sem ter recursos numa rede VPC, pode permitir tráfego de intervalos de IP externos ou determinados principais do IAM. Para mais informações, consulte o artigo Crie e faça a gestão de níveis de acesso.

Seguem-se alguns exemplos de como os VPC Service Controls criam um limite de segurança:

Uma VM numa rede VPC que faz parte de um perímetro de serviço pode ler ou escrever num contentor do Cloud Storage no mesmo perímetro. No entanto, os VPC Service Controls não permitem que as VMs em redes VPC que estão fora do perímetro acedam a contentores do Cloud Storage que estão dentro do perímetro. Tem de especificar uma política de entrada para permitir que as VMs em redes VPC que estão fora do perímetro acedam a contentores do Cloud Storage que estão dentro do perímetro.

Um projeto anfitrião que contém várias redes VPC tem uma política de perímetro diferente para cada rede VPC no projeto anfitrião.

Uma operação de cópia entre dois contentores do Cloud Storage é bem-sucedida se ambos os contentores estiverem no mesmo perímetro de serviço. No entanto, se um dos contentores estiver fora do perímetro, a operação de cópia falha.

Os VPC Service Controls não permitem que uma VM numa rede VPC que esteja dentro de um perímetro de serviço aceda a contentores do Cloud Storage que estejam fora do perímetro.

O diagrama seguinte mostra um perímetro de serviço que permite a comunicação entre um projeto de VPC e um contentor do Cloud Storage dentro do perímetro, mas bloqueia toda a comunicação através do perímetro:

Estenda os perímetros a uma VPN ou um Cloud Interconnect autorizado

Pode configurar a comunicação privada para Google Cloud recursos de redes VPC que abrangem ambientes híbridos com extensões locais do acesso privado da Google. Para aceder de forma privada aos Google Cloud recursos dentro de um perímetro, a rede VPC que contém a zona de destino a partir das instalações tem de fazer parte do perímetro para recursos na rede local.

As VMs com endereços IP privados numa rede VPC protegida por um perímetro de serviço não podem aceder a recursos geridos fora do perímetro de serviço. Se necessário, pode continuar a ativar o acesso inspecionado e auditado a todas as APIs Google (por exemplo, o Gmail) através da Internet.

O diagrama seguinte mostra um perímetro de serviço que se estende a ambientes híbridos com o acesso privado à Google:

Controle o acesso aos recursos do Google Cloud a partir da Internet

O acesso a partir da Internet a recursos geridos num perímetro de serviço é recusado por predefinição. Opcionalmente, pode ativar o acesso com base no contexto do pedido. Para o fazer, pode criar regras de entrada ou níveis de acesso para permitir o acesso com base em vários atributos, como o endereço IP de origem, a identidade ou o projeto de origem Google Cloud . Se os pedidos feitos a partir da Internet não cumprirem os critérios definidos na regra de entrada ou no nível de acesso, os pedidos são recusados.

Para usar a Google Cloud consola para aceder a recursos dentro de um perímetro, tem de configurar um nível de acesso que permita o acesso a partir de um ou mais intervalos IPv4 e IPv6 ou a contas de utilizador específicas.

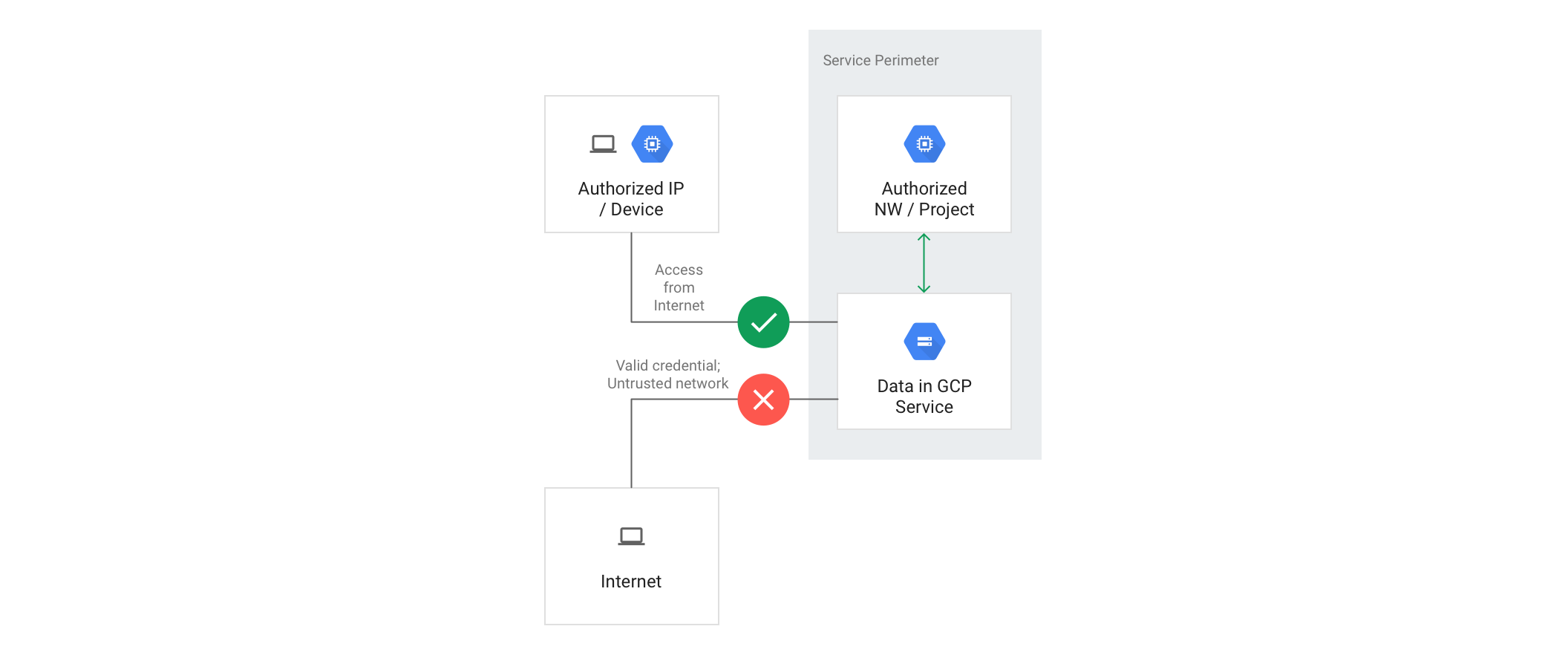

O diagrama seguinte mostra um perímetro de serviço que permite o acesso a partir da Internet a recursos protegidos com base nos níveis de acesso configurados, como o endereço IP ou a política de dispositivos:

Outros controlos para mitigar os riscos de exfiltração de dados

Partilha restrita ao domínio: pode considerar configurar uma política organizacional para limitar a partilha de recursos a identidades que pertencem a um recurso de organização específico. Para mais informações, consulte o artigo Restringir identidades por domínio.

Acesso uniforme ao nível do contentor: para controlar uniformemente o acesso aos seus contentores do Cloud Storage, considere configurar autorizações do IAM ao nível do contentor. A utilização do acesso de nível de contentor uniforme permite-lhe usar outras Google Cloud funcionalidades de segurança, como a partilha restrita por domínio, a federação de identidade da força de trabalho e as condições do IAM.

Autenticação multifator: recomendamos que use a autenticação multifator para aceder aos seus Google Cloud recursos.

Automatização através de ferramentas de infraestrutura como código: recomendamos que implemente contentores do Cloud Storage através de uma ferramenta de automatização para controlar o acesso aos contentores. Aprovar a infraestrutura como código através de revisões humanas ou automáticas antes da implementação.

Análises pós-implementação: pode considerar usar as seguintes ferramentas de análise pós-implementação para analisar a existência de contentores do Cloud Storage abertos:

- Security Command Center

- Cloud Asset Inventory para pesquisar o histórico de metadados de recursos e analisar a política de IAM para compreender quem tem acesso a quê.

- Ferramentas de terceiros, como o Palo Alto PrismaCloud

Desidentificação de dados confidenciais: pode considerar usar a proteção de dados confidenciais para descobrir, classificar e desidentificar dados confidenciais dentro e fora Google Cloud. A desidentificação de dados confidenciais pode ser feita através da ocultação, da tokenização ou da encriptação.

Serviços não suportados

Para mais informações sobre os produtos e serviços suportados pelos VPC Service Controls, consulte a página Produtos suportados.

A tentativa de restringir um serviço não suportado através da ferramenta de linha de comandos gcloud ou da API Access Context Manager resulta num erro.

O acesso entre projetos aos dados dos serviços suportados é bloqueado pelos VPC Service Controls. Além disso, o VIP restrito pode ser usado para bloquear a capacidade das cargas de trabalho de chamar serviços não suportados.

Limitações conhecidas

Existem algumas limitações conhecidas com determinados Google Cloud serviços, produtos e interfaces quando usa os VPC Service Controls. Por exemplo, os VPC Service Controls não suportam todos os Google Cloud serviços. Por isso, não ative serviços Google Cloud não suportados no perímetro. Para mais informações, consulte a lista de produtos suportados pelo VPC Service Controls. Se precisar de usar um serviço que o VPC Service Controls não suporta, ative o serviço num projeto que esteja fora do perímetro.

Recomendamos que reveja as limitações conhecidas antes de incluir Google Cloud serviços no perímetro. Para mais informações, consulte as limitações do serviço VPC Service Controls.

Glossário

Neste tópico, aprendeu acerca de vários conceitos novos introduzidos pelo VPC Service Controls:

- VPC Service Controls

- Tecnologia que lhe permite definir um perímetro de serviço em torno dos recursos dos serviços geridos pela Google para controlar a comunicação com e entre esses serviços.

- perímetro de serviço

- Um perímetro de serviço em torno de recursos geridos pela Google. Permite a comunicação gratuita dentro do perímetro, mas, por predefinição, bloqueia toda a comunicação fora do perímetro.

- regra de entrada

- Uma regra que permite que um cliente da API que está fora do perímetro aceda a recursos dentro de um perímetro. Para mais informações, consulte o artigo Regras de entrada e saída.

- regra de saída

- Uma regra que permite que um cliente ou um recurso da API que esteja dentro do perímetro aceda Google Cloud a recursos fora do perímetro. O perímetro não bloqueia o acesso a nenhuma API ou serviço de terceiros na Internet.

- ponte de perímetro de serviço

Uma ponte de perímetro permite que os projetos em diferentes perímetros de serviço comuniquem. As pontes de perímetro são bidirecionais, o que permite que os projetos de cada perímetro de serviço tenham igual acesso no âmbito da ponte.

- Gestor de acesso sensível ao contexto

Um serviço de classificação de pedidos sensível ao contexto que pode mapear um pedido para um nível de acesso com base em atributos especificados do cliente, como o endereço IP de origem. Para mais informações, consulte o artigo Vista geral do Gestor de contexto de acesso.

- nível de acesso

Uma classificação de pedidos através da Internet com base em vários atributos, como o intervalo de IP de origem, o dispositivo cliente, a geolocalização e outros. Tal como uma regra de entrada, pode usar um nível de acesso para configurar um perímetro de serviço de modo a conceder acesso a partir da Internet com base no nível de acesso associado a um pedido. Pode criar um nível de acesso com o Gestor de acesso sensível ao contexto.

- política de acesso

Um Google Cloud objeto de recurso que define perímetros de serviço. Pode criar políticas de acesso com âmbito em pastas ou projetos específicos, juntamente com uma política de acesso que se pode aplicar a toda a organização. Uma organização só pode ter uma política de acesso ao nível da organização.

- política baseada em âmbito

Uma política com âmbito é uma política de acesso com âmbito em pastas ou projetos específicos, juntamente com uma política de acesso que se aplica a toda a organização. Para mais informações, consulte o artigo Vista geral das políticas com âmbito.

- VIP restrito

O VIP restrito fornece uma rota de rede privada para produtos e APIs suportados pelos VPC Service Controls, de modo a tornar os dados e os recursos usados por esses produtos inacessíveis a partir da Internet.

restricted.googleapis.comresolvido para199.36.153.4/30. Este intervalo de endereços IP não é anunciado na Internet.

O que se segue?

- Saiba mais acerca da configuração do perímetro de serviço.

- Compreenda como gerir redes VPC em perímetros de serviço

- Reveja as limitações conhecidas do serviço.