Déployer sur Cloud Run et afficher les insights sur la sécurité

Ce guide de démarrage rapide vous explique comment déployer une image de conteneur dans Cloud Run et afficher les insights sur la sécurité pour le déploiement dans l'onglet Sécurité de la consoleGoogle Cloud . Vous découvrirez comment :

- Déployez une image sur Cloud Run à l'aide de Cloud Deploy. Cloud Deploy est un service Google Cloud qui automatise la diffusion de vos applications dans une série d'environnements cibles selon une séquence de promotions définie.

Consultez les insights de sécurité suivants pour le déploiement :

- Informations sur l'identité et le chiffrement pour le déploiement.

- Niveau SLSA (Supply-chain Levels for Software Artifacts), qui identifie le niveau d'assurance du déploiement.

- Failles dans les artefacts de compilation.

- Nomenclature logicielle (SBOM) pour les artefacts de compilation.

- La provenance du build, qui est une collection de métadonnées vérifiables concernant un build. Il inclut des détails tels que les condensés des images compilées, les emplacements de la source d'entrée, la chaîne d'outils de compilation, les étapes de compilation et la durée de compilation.

Avant de commencer

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

Install the Google Cloud CLI.

-

Si vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

-

Pour initialiser la gcloud CLI, exécutez la commande suivante :

gcloud init -

Create or select a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Create a Google Cloud project:

gcloud projects create PROJECT_ID

Replace

PROJECT_IDwith a name for the Google Cloud project you are creating. -

Select the Google Cloud project that you created:

gcloud config set project PROJECT_ID

Replace

PROJECT_IDwith your Google Cloud project name.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Cloud Build, Artifact Registry, Cloud Deploy, Cloud Run, and Container Scanning APIs:

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.gcloud services enable cloudbuild.googleapis.com

artifactregistry.googleapis.com clouddeploy.googleapis.com run.googleapis.com containerscanning.googleapis.com -

Install the Google Cloud CLI.

-

Si vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

-

Pour initialiser la gcloud CLI, exécutez la commande suivante :

gcloud init -

Create or select a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Create a Google Cloud project:

gcloud projects create PROJECT_ID

Replace

PROJECT_IDwith a name for the Google Cloud project you are creating. -

Select the Google Cloud project that you created:

gcloud config set project PROJECT_ID

Replace

PROJECT_IDwith your Google Cloud project name.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Cloud Build, Artifact Registry, Cloud Deploy, Cloud Run, and Container Scanning APIs:

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.gcloud services enable cloudbuild.googleapis.com

artifactregistry.googleapis.com clouddeploy.googleapis.com run.googleapis.com containerscanning.googleapis.com Définissez une variable d'environnement pour l'ID de projet :

export PROJECT_ID=$(gcloud config get project)Définissez la région par défaut pour Cloud Deploy :

gcloud config set deploy/region us-central1Créez un dépôt Docker nommé

containersà l'emplacementus-central1, avec comme description "dépôt Docker" :gcloud artifacts repositories create containers --repository-format=docker \ --location=us-central1 --description="Docker repository"Vérifiez que votre dépôt a bien été créé :

gcloud artifacts repositories listVous devriez voir

containersdans la liste des dépôts affichés.Clonez le dépôt contenant l'exemple de code Java :

git clone https://github.com/googlecloudplatform/software-delivery-shield-demo-java.git cd software-delivery-shield-demo-java/backendMettez à jour

cloudrun.clouddeploy.yamlpour remplacerPROJECT_IDpar l'ID de votre projet :sed -i "s/PROJECT_ID/${PROJECT_ID}/g" cloudrun.clouddeploy.yamlCréez et conteneurisez l'application Java à l'aide de Cloud Build. La commande suivante compile et conteneurise l'application Java, puis stocke le conteneur compilé dans le dépôt Docker Artifact Registry :

gcloud builds submit --config=cloudbuild.yaml --region=us-central1Une fois la compilation terminée, un message de réussite semblable à celui-ci s'affiche :

DONE ----------------------------------------------------------------------------- ID: 3e08565f-7f57-4449-bc68-51c46cf33d03 CREATE_TIME: 2022-09-19T15:41:07+00:00 DURATION: 54S SOURCE: gs://sds-docs-project_cloudbuild/source/1663602066.777581-6ebe4b2d6fd741ffa18936d7f78055e9.tgz IMAGES: us-central1-docker.pkg.dev/sds-docs-project/containers/java-guestbook-backend:quickstart STATUS: SUCCESS

Enregistrez votre pipeline et vos cibles auprès du service Cloud Deploy :

gcloud deploy apply --file cloudrun.clouddeploy.yamlVous disposez maintenant d'un pipeline avec des cibles, prêt à déployer votre application sur votre première cible.

Pour vérifier que votre pipeline existe, accédez à la page Pipelines de livraison dans la console Google Cloud :

Ouvrir la page Pipelines de diffusion

Le pipeline de livraison que vous venez de créer,

cloudrun-guestbook-backend-delivery, s'affiche.Cliquez sur

cloudrun-guestbook-backend-deliverypour suivre la progression. La page Détails du pipeline de diffusion s'ouvre.Dans Cloud Shell, créez une version dans Cloud Deploy :

gcloud deploy releases create test-release-007 \ --delivery-pipeline=cloudrun-guestbook-backend-delivery \ --skaffold-file=cloudrun.skaffold.yaml \ --images=java-guestbook-backend=us-central1-docker.pkg.dev/${PROJECT_ID}/containers/java-guestbook-backend:quickstartLa nouvelle version apparaît dans la section Versions de la page Détails du pipeline de diffusion.

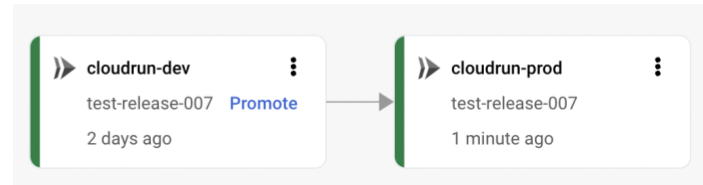

Surveillez la vue Visualisation du pipeline sur la page Détails du pipeline de diffusion jusqu'à ce que le bouton Promouvoir s'affiche pour

dev-cluster. Vous devrez peut-être actualiser la page.Sur la première cible de la visualisation du pipeline de diffusion,

cloudrun-dev, cliquez sur Promouvoir.La boîte de dialogue Promouvoir la version s'affiche. Il affiche les détails de la cible vers laquelle vous effectuez la promotion.

Cliquez sur Promouvoir.

La version est désormais mise en file d'attente pour être déployée dans

cloudrun-prod. Une fois le déploiement terminé, la visualisation du pipeline de livraison l'indique :

Ouvrez la page Pipelines de livraison de Cloud Deploy dans la consoleGoogle Cloud .

Dans le tableau Pipelines de livraison, cliquez sur cloudrun-guestbook-backend-delivery.

Sur la page Détails des pipelines de diffusion, cliquez sur test-release-008.

Sur la page Informations sur la version, cliquez sur l'onglet Artefacts.

Dans le tableau Générer des artefacts, recherchez la ligne avec l'artefact java-guestbook-backend, puis cliquez sur Afficher dans la colonne Informations sur la sécurité correspondante.

Niveau SLSA : cette compilation a atteint le niveau 3 de SLSA. Cliquez sur le lien En savoir plus pour en savoir plus sur ce niveau de sécurité.

Failles : toutes les failles détectées dans vos artefacts. Cliquez sur le nom de l'image (java-guestbook-backend) pour afficher les artefacts qui ont été analysés pour détecter les failles.

Dépendances pour les artefacts de compilation.

Informations sur le build : détails de la compilation, tels que le compilateur et le lien permettant d'afficher les journaux.

Ouvrez la page Services de Cloud Run.

Dans le tableau Services de Cloud Run, cliquez sur guestbook-backend-prod.

Sur la page Informations sur le service, cliquez sur Révisions.

Dans le panneau Révisions, cliquez sur Sécurité.

Identité et chiffrement : adresse e-mail du compte de service Compute Engine par défaut et clé de chiffrement utilisée pour le déploiement.

Niveau SLSA : cette compilation a atteint le niveau 3 de SLSA. Cliquez sur le lien En savoir plus pour en savoir plus sur ce niveau de sécurité.

Failles : toutes les failles détectées dans vos artefacts. Cliquez sur le nom de l'image (java-guestbook-backend) pour afficher les artefacts qui ont été analysés pour détecter les failles.

Dépendances pour les artefacts de compilation.

Informations sur le build : détails de la compilation, tels que le compilateur et le lien permettant d'afficher les journaux.

Désactivez l'API Container Scanning :

gcloud services disable containerscanning.googleapis.com --forceSupprimez le service Cloud Run

guestbook-backend-dev:gcloud run services delete guestbook-backend-dev --region=us-central1 \ --project=${PROJECT_ID}Supprimez le service

guestbook-backend-prod:gcloud run services delete guestbook-backend-prod --region=us-central1 \ --project=${PROJECT_ID}Supprimez le pipeline de livraison, y compris la version et les déploiements :

gcloud deploy delivery-pipelines delete cloudrun-guestbook-backend-delivery \ --force --region=us-central1 --project=${PROJECT_ID}Cette commande supprime le pipeline de livraison lui-même, ainsi que toutes les ressources

releaseetrolloutcréées pour ce pipeline par la sécurité de la chaîne d'approvisionnement logicielle.Supprimez le dépôt Artifact Registry :

gcloud artifacts repositories delete containers \ --location=us-central1 --async- En savoir plus sur les informations sur la sécurité dans Cloud Run

- Découvrez comment afficher les insights sur la sécurité lors du déploiement sur GKE.

- Découvrez comment afficher les insights sur la sécurité pour les compilations.

- En savoir plus sur la sécurité de la chaîne d'approvisionnement logicielle

Définir les paramètres par défaut

Accorder l'accès

Attribuez des rôles IAM au compte de service Compute Engine par défaut. Cette autorisation est requise pour que Cloud Deploy puisse déployer des charges de travail dans Cloud Run.

gcloud projects add-iam-policy-binding $PROJECT_ID \

--member=serviceAccount:$(gcloud projects describe $PROJECT_ID \

--format="value(projectNumber)")-compute@developer.gserviceaccount.com \

--role="roles/clouddeploy.jobRunner"

gcloud iam service-accounts add-iam-policy-binding $(gcloud projects describe $PROJECT_ID \

--format="value(projectNumber)")-compute@developer.gserviceaccount.com \

--member=serviceAccount:$(gcloud projects describe $PROJECT_ID \

--format="value(projectNumber)")-compute@developer.gserviceaccount.com \

--role="roles/iam.serviceAccountUser" \

--project=$PROJECT_ID

gcloud projects add-iam-policy-binding $PROJECT_ID \

--member=serviceAccount:$(gcloud projects describe $PROJECT_ID \

--format="value(projectNumber)")-compute@developer.gserviceaccount.com \

--role="roles/run.developer"

Si vous rencontrez des difficultés pour ajouter l'un de ces rôles, contactez l'administrateur de votre projet.

Créer un dépôt Docker dans Artifact Registry

Préparer l'exemple d'application

Vous aurez besoin d'un exemple de code source pour compiler et déployer. Dans cette section, vous allez cloner un dépôt source existant contenant un exemple de code Java.

Compiler l'application

Générer la SBOM pour l'image créée

Une SBOM est un inventaire complet d'une application, qui identifie les packages sur lesquels votre logiciel s'appuie. Les contenus peuvent inclure des logiciels tiers provenant de fournisseurs, des artefacts internes et des bibliothèques Open Source.

Générez la SBOM pour l'image que vous avez créée dans la section précédente :

gcloud artifacts sbom export \

--uri=us-central1-docker.pkg.dev/${PROJECT_ID}/containers/java-guestbook-backend:quickstart

Déployer le conteneur sur Cloud Run à l'aide de Cloud Deploy

Afficher les insights sur la sécurité dans Cloud Deploy

L'onglet Sécurité s'affiche pour le déploiement.

L'onglet Insights sur la sécurité affiche les informations suivantes :

Afficher les insights sur la sécurité dans Cloud Run

L'onglet Sécurité s'affiche pour le déploiement.

L'onglet Insights sur la sécurité affiche les informations suivantes :

Effectuer un nettoyage

Pour éviter que les ressources utilisées dans cette démonstration soient facturées sur votre compte Google Cloud , supprimez le projet Google Cloud qui les contient.

Voilà ! Vous avez terminé le guide de démarrage rapide.