Halaman ini membahas konsep dan terminologi utama untuk Shielded VM. Untuk mulai menggunakan Shielded VM, coba panduan memulai atau baca Mengubah opsi Shielded VM.

Shielded VM menawarkan integritas yang dapat diverifikasi untuk instance VM Compute Engine, sehingga Anda bisa yakin bahwa instance Anda tidak disusupi oleh malware atau rootkit level booting atau level kernel.

Manfaat utama Shielded VM

Shielded VM memberikan beberapa keunggulan strategis seperti perlindungan komprehensif terhadap serangan tingkat firmware, modifikasi bootloader, dan kompromi tingkat kernel.

Manfaat operasional: mencakup pengurangan waktu respons terhadap insiden keamanan, penyederhanaan pengelolaan kepatuhan, dan peningkatan visibilitas terhadap integritas sistem.

Keunggulan bisnis: mencakup peningkatan keyakinan terhadap infrastruktur cloud, pengurangan risiko pelanggaran keamanan, dan peningkatan postur kepatuhan terhadap peraturan.

Arsitektur keamanan inti Shielded VM

Shielded VM menerapkan arsitektur tiga lapisan perlindungan. Arsitektur ini memberikan perlindungan yang andal dari awal seperti yang dijelaskan dalam tabel berikut.

| Fitur | Penjelasan | Manfaatnya |

|---|---|---|

| Teknologi booting aman | Fitur firmware UEFI yang memastikan VM Anda hanya melakukan booting dengan software bertanda tangan dan autentik dengan memverifikasi tanda tangan digital semua komponen booting seperti driver firmware, bootloader OS, dan kernel.

Untuk mengetahui informasi selengkapnya, lihat Booting aman. |

Mencegah pemuat boot dan kernel yang tidak sah atau dimodifikasi agar tidak dimuat, sehingga menghentikan banyak bootkit dan rootkit. Menghentikan proses booting jika komponen tidak memiliki tanda tangan tepercaya. |

| Virtual trusted platform module (vTPM) | Prosesor keamanan virtual, yang menyediakan vTPM khusus untuk setiap Shielded VM guna memberikan keamanan tingkat hardware.

Untuk mengetahui informasi selengkapnya, lihat Virtual trusted platform module (vTPM). |

Menyediakan fitur berikut:

|

| Pemantauan integritas tingkat lanjut | Sistem pemantauan yang menetapkan dasar pengukuran emas untuk pengukuran booting yang dilakukan selama booting terukur.

Untuk mengetahui informasi selengkapnya, lihat Pemantauan integritas. |

Membandingkan pengukuran booting saat ini dengan dasar pengukuran tepercaya pada booting berikutnya. Membuat pemberitahuan di Cloud Logging dan Security Command Center jika mendeteksi perbedaan, sehingga memungkinkan investigasi proaktif terhadap potensi pelanggaran integritas. |

Booting Aman

Booting Aman membantu memastikan bahwa sistem hanya menjalankan software asli dengan memverifikasi tanda tangan digital semua komponen booting, dan menghentikan proses booting jika verifikasi tanda tangan gagal.

Instance shielded VM menjalankan firmware yang ditandatangani dan diverifikasi menggunakan Certificate Authority Google, sehingga memastikan bahwa firmware instance tidak dimodifikasi dan menetapkan root of trust untuk Booting Aman. Firmware Unified Extensible Firmware Interface (UEFI) 2.3.1, dengan aman mengelola sertifikat yang berisi kunci yang digunakan oleh produsen software untuk menandatangani firmware sistem, atau sistem loader booting, dan biner apa pun yang dimuatnya. Instance Shielded VM menggunakan firmware UEFI.

Pada setiap booting, firmware UEFI memverifikasi tanda tangan digital setiap komponen booting terhadap penyimpanan aman kunci yang disetujui. Komponen booting apa pun yang tidak ditandatangani dengan benar, atau tidak ditandatangani sama sekali, tidak diizinkan berjalan.

Jika hal ini terjadi, log konsol serial instance VM akan memiliki entri yang berisi string UEFI: Failed to load image dan Status: Security Violation, beserta deskripsi opsi booting yang gagal. Untuk memecahkan masalah kegagalan ini, nonaktifkan Booting Aman menggunakan petunjuk dalam Memodifikasi opsi Shielded VM sehingga Anda dapat mem-booting instance VM, mendiagnosis, dan menyelesaikan masalah, kemudian kembali mengaktifkan Booting Aman.

Virtual Trusted Platform Module (vTPM)

vTPM adalah modul platform tepercaya virtual, yang merupakan chip komputer khusus yang dapat Anda gunakan untuk melindungi objek, seperti kunci dan sertifikat, yang digunakan untuk mengautentikasi akses sistem Anda. vTPM Shielded VM sepenuhnya kompatibel dengan spesifikasi library Trusted Computing Group (TPM) 2.0 dan menggunakan library BoringSSL. Library BoringSSL bergantung pada modul BoringCrypto. Untuk mengetahui detail FIPS 140-2 tentang modul BoringCrypto, lihat Sertifikat Program Validasi Modul Kriptografis NIST #3678.

vTPM Shielded VM mengaktifkan Booting Terukur dengan melakukan pengukuran yang diperlukan untuk membuat dasar pengukuran booting baik yang diketahui, yang disebut dasar pengukuran kebijakan integritas. Dasar pengukuran kebijakan integritas digunakan untuk perbandingan dengan pengukuran dari booting VM berikutnya, untuk menentukan apakah ada yang berubah.

Anda juga dapat menggunakan vTPM untuk melindungi secret melalui perlindungan atau penyegelan. Baca project Go-TPM di contoh bahasa GitHub untuk Go yang mengilustrasikan cara menggunakan vTPM untuk tujuan ini.

Booting Terukur

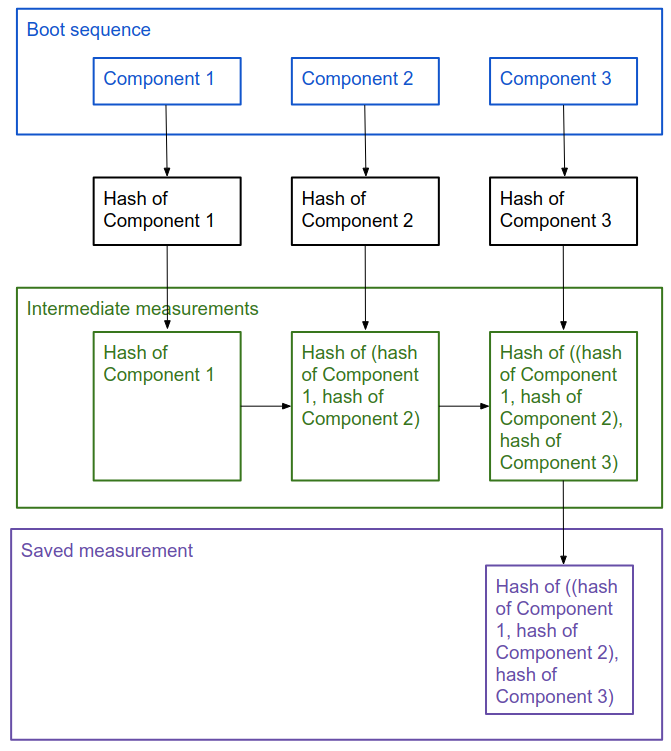

Selama Booting Terukur, hash dari setiap komponen (misalnya, firmware, bootloader, atau kernel) dibuat saat komponen dimuat, dan hash tersebut kemudian disambungkan dan di-hash ulang dengan hash dari komponen apa pun yang sudah dimuat, seperti yang diilustrasikan di sini:

Informasi ini mengidentifikasi komponen yang dimuat, dan urutan pemuatannya.

Saat pertama kali Anda mem-booting instance VM, Booting Terukur membuat dasar pengukuran kebijakan integritas dari rangkaian pertama pengukuran ini, dan menyimpan data ini dengan aman. Setiap kali instance VM me-booting setelahnya, pengukuran ini diambil lagi, dan disimpan dalam memori aman hingga mulai ulang berikutnya. Memiliki dua rangkaian pengukuran ini memungkinkan pemantauan integritas, yang dapat Anda gunakan untuk menentukan apakah ada perubahan pada urutan booting instance VM.

Pemantauan integritas

Pemantauan integritas membantu Anda memahami dan membuat keputusan terkait status instance VM Anda.

Pemantauan integritas bergantung pada pengukuran yang dibuat oleh Booting Terukur, yang menggunakan register konfigurasi platform (PCR) untuk menyimpan informasi tentang komponen dan urutan pemuatan komponen dasar pengukuran kebijakan integritas (urutan booting baik yang diketahui), dan urutan booting terbaru.

Pemantauan integritas membandingkan pengukuran booting terbaru dengan dasar pengukuran kebijakan integritas dan menampilkan sepasang hasil lulus atau gagal bergantung pada cocok atau tidak, satu untuk urutan boot awal dan satu untuk urutan boot akhir. Boot awal adalah urutan booting dari awal firmware UEFI hingga meneruskan kontrol ke bootloader. Boot akhir adalah urutan booting dari bootloader hingga meneruskan kontrol ke kernel sistem operasi. Jika salah satu bagian dari urutan booting terbaru tidak cocok dengan dasar pengukuran, Anda akan mendapatkan kegagalan validasi integritas.

Jika kegagalan diperkirakan terjadi, misalnya, jika Anda menerapkan update sistem pada instance VM tersebut, Anda harus mengupdate dasar pengukuran kebijakan integritas. Memperbarui dasar pengukuran kebijakan integritas akan menetapkan dasar pengukuran ke pengukuran yang diambil dari urutan booting terbaru. Jika tidak diperkirakan, Anda harus menghentikan instance VM tersebut dan menyelidiki alasan kegagalannya.

Anda dapat melihat laporan integritas di Cloud Monitoring dan menyetel pemberitahuan jika ada kegagalan integritas. Anda dapat meninjau detail hasil pemantauan integritas di Cloud Logging. Untuk mengetahui informasi selengkapnya, lihat Memantau integritas pada instance Shielded VM.

Peristiwa pemantauan integritas

Shielded VM membuat entri log untuk jenis peristiwa berikut:

clearTPMEvent: Mengidentifikasi apakah vTPM telah dihapus, yang menghapus secret apa pun yang disimpan di dalamnya. Hal ini tidak memengaruhi aspek Shielded VM, jadi Anda hanya perlu memperhatikan hal ini jika menggunakan vTPM untuk melindungi data sensitif seperti yang dijelaskan dalam Virtual Trusted Platform Module (vTPM) Module.earlyBootReportEvent: Mengidentifikasi apakah pemeriksaan integritas urutan boot awal lulus, dan memberikan detail tentang nilai PCR dari dasar pengukuran dan urutan booting terbaru yang dibandingkan untuk membuat penentuan.lateBootReportEvent: Mengidentifikasi apakah pemeriksaan integritas urutan boot akhir lulus, dan memberikan detail tentang nilai PCR dari dasar pengukuran dan urutan booting terbaru yang dibandingkan untuk membuat penentuan.setShieldedInstanceIntegrityPolicy: Dicatat setiap kali Anda mengupdate dasar pengukuran kebijakan integritas.shutdownEvent: Dicatat setiap kali instance VM dihentikan.startupEvent: Dicatat setiap kali instance VM dimulai. Informasi yang menarik dalam peristiwa ini adalah nilaibootCounter, yang mengidentifikasi berapa kali instance ini telah dimulai ulang.updateShieldedInstanceConfig: Dicatat dalam log setiap kali Anda mengaktifkan atau menonaktifkan salah satu opsi Shielded VM.

Progres peristiwa umum yang Anda lihat di log adalah startupEvent,

earlyBootReportEvent, lateBootReportEvent, dan terakhir shutdownEvent,

semuanya dengan nilai bootCounter yang sama untuk mengidentifikasinya seperti menjelaskan urutan

booting instance VM yang sama.

Jika Anda mengupdate dasar pengukuran kebijakan integritas sebagai respons terhadap

kegagalan integritas yang diharapkan pada instance VM, Anda akan melihat peristiwa

earlyBootReportEvent dan lateBootReportEvent tambahan yang menjelaskan pengukuran dasar pengukuran

kebijakan integritas baru. Contoh berikut menunjukkan

urutan yang diharapkan:

startupEventearlyBootReportEventyang membandingkan dasar pengukuran asli dengan urutan booting terbaru (lulus)lateBootReportEventyang membandingkan dasar pengukuran asli dengan urutan booting terbaru (gagal)setShieldedInstanceIntegrityPolicysaat Anda mengupdate dasar pengukuran kebijakan integritas, yang menyetel dasar pengukuran ke pengukuran yang diambil dari urutan booting terbaruearlyBootReportEventyang membandingkan dasar pengukuran baru dengan urutan booting terbaru (lulus)lateBootReportEventyang membandingkan dasar pengukuran baru dengan urutan booting terbaru (lulus)

Windows

earlyBootReportEvent

earlyBootReportEvent berisi bagian dan elemen berikut:

actualMeasurements: Berisi nilai daftar konfigurasi platform (PCR) untuk urutan booting terbaru. Nilai PCR adalah apa yang mengidentifikasi komponen booting dan urutan pemuatan komponen yang digunakan oleh urutan booting terbaru, dan merupakan apa yang dibandingkan dengan dasar pengukuran kebijakan integritas (yang nilainya diambil dalampolicyMeasurements) untuk menentukan apakah ada perubahan dalam urutan booting instance VM. Elemen bagianactualMeasurementsdapat bervariasi, berdasarkan OS, distribusi, dan konfigurasi. Bagian ini biasanya mencakup elemen berikut:0: Berisi nilai untuk PCR0, yang berisi informasi tentang komponen firmware dan teknologi enkripsi memori yang aktif. PCR ini berbeda dari profil firmware platform PCClient TCG karena hanya mengukur peristiwa berikut:EV_S_CRTM_VERSION, versi firmware Compute EngineEV_NONHOST_INFO, yang mewakili teknologi enkripsi memoriEV_SEPARATOR, firmware peristiwa pembatas yang ditentukan akan mengukur ketika tidak akan menambahkan lagi peristiwa PCR0. Ini berarti PCR0 memiliki nilai statis selama masa pakai VM. Nilainya hanya berubah untuk VM baru setelah update firmware versi utama atau perubahan teknologi enkripsi. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.

1: Berisi nilai untuk PCR4, yang berisi informasi tentang kode pengelola booting dan upaya booting UEFI.2: Berisi nilai untuk PCR5, yang berisi informasi tentang tabel partisi GUID disk. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.3: Berisi nilai untuk PCR7, yang berisi informasi tentang kebijakan Booting Aman instance.

policyEvaluationPassed: Mengidentifikasi apakah bagian tertentu dari urutan booting lulus verifikasi terhadap dasar pengukuran kebijakan integritas.policyMeasurements: Berisi nilai PCR dasar yang digunakan validasi integritas sebagai nilai yang diharapkan. BagianpolicyMeasurementsdapat bervariasi berdasarkan OS, distribusi, dan konfigurasi, tetapi biasanya menyertakan elemen berikut:0: Berisi nilai untuk PCR0, yang berisi informasi tentang komponen firmware dan teknologi enkripsi memori yang aktif. PCR ini berbeda dari profil firmware platform PCClient TCG karena hanya mengukur peristiwa berikut:EV_S_CRTM_VERSION, versi firmware Compute EngineEV_NONHOST_INFO, yang mewakili teknologi enkripsi memoriEV_SEPARATOR, firmware peristiwa pembatas yang ditentukan akan mengukur ketika tidak akan menambahkan lagi peristiwa PCR0. Ini berarti PCR0 memiliki nilai statis selama masa pakai VM. Nilainya hanya berubah untuk VM baru setelah update firmware versi utama atau perubahan teknologi enkripsi. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.

1: Berisi nilai untuk PCR4, yang berisi informasi tentang kode pengelola booting dan upaya booting UEFI. Nilai ini tidak disertakan dalam booting pertama.2: Berisi nilai untuk PCR7, yang berisi informasi tentang kebijakan Booting Aman instance.

Untuk mempelajari cara menggunakan nilai PCR earlyBootReportEvent guna mendiagnosis

kegagalan validasi integritas booting, baca Menentukan penyebab kegagalan

validasi

integritas booting.

lateBootReportEvent

lateBootReportEvent berisi bagian dan elemen berikut:

actualMeasurements: Berisi nilai daftar konfigurasi platform (PCR) untuk urutan booting terbaru. Nilai PCR adalah apa yang mengidentifikasi komponen booting dan urutan pemuatan komponen yang digunakan oleh urutan booting terbaru, dan merupakan apa yang dibandingkan dengan dasar pengukuran kebijakan integritas (yang nilainya diambil dalampolicyMeasurements) untuk menentukan apakah ada perubahan dalam urutan booting instance VM. Elemen bagianactualMeasurementsdapat bervariasi, berdasarkan OS, distribusi, dan konfigurasi. Bagian ini biasanya mencakup elemen berikut:0: Berisi nilai untuk PCR0, yang berisi informasi tentang komponen firmware dan teknologi enkripsi memori yang aktif. PCR ini berbeda dari profil firmware platform PCClient TCG karena hanya mengukur peristiwa berikut:EV_S_CRTM_VERSION, versi firmware Compute EngineEV_NONHOST_INFO, yang mewakili teknologi enkripsi memoriEV_SEPARATOR, firmware peristiwa pembatas yang ditentukan akan mengukur ketika tidak akan menambahkan lagi peristiwa PCR0. Ini berarti PCR0 memiliki nilai statis selama masa pakai VM. Nilainya hanya berubah untuk VM baru setelah update firmware versi utama atau perubahan teknologi enkripsi. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.

1: Berisi nilai untuk PCR4, yang berisi informasi tentang kode pengelola booting dan upaya booting UEFI.2: Berisi nilai untuk PCR5, yang berisi informasi tentang tabel partisi GUID disk. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.3: Berisi nilai untuk PCR7, yang berisi informasi tentang kebijakan Booting Aman instance.4: Berisi nilai untuk PCR11, yang berisi informasi tentang kontrol akses Enkripsi Drive BitLocker Drive.5: Berisi nilai untuk PCR12, yang berisi informasi tentang peristiwa data. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.6: Berisi nilai untuk PCR13, yang berisi informasi tentang kernel dan driver booting Windows.7: Berisi nilai untuk PCR14, yang berisi informasi tentang otoritas booting Windows.

policyEvaluationPassed: Mengidentifikasi apakah bagian tertentu dari urutan booting lulus verifikasi terhadap dasar pengukuran kebijakan integritas.policyMeasurements: Berisi nilai PCR dasar yang digunakan validasi integritas sebagai nilai yang diharapkan. BagianpolicyMeasurementsdapat bervariasi berdasarkan OS, distribusi, dan konfigurasi, tetapi biasanya menyertakan elemen berikut:0: Berisi nilai untuk PCR0, yang berisi informasi tentang komponen firmware dan teknologi enkripsi memori yang aktif. PCR ini berbeda dari profil firmware platform PCClient TCG karena hanya mengukur peristiwa berikut:EV_S_CRTM_VERSION, versi firmware Compute EngineEV_NONHOST_INFO, yang mewakili teknologi enkripsi memoriEV_SEPARATOR, firmware peristiwa pembatas yang ditentukan akan mengukur ketika tidak akan menambahkan lagi peristiwa PCR0. Ini berarti PCR0 memiliki nilai statis selama masa pakai VM. Nilainya hanya berubah untuk VM baru setelah update firmware versi utama atau perubahan teknologi enkripsi. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.

1: Berisi nilai untuk PCR4, yang berisi informasi tentang kode pengelola booting dan upaya booting UEFI.2: Berisi nilai untuk PCR7, yang berisi informasi tentang kebijakan Booting Aman instance.3: Berisi nilai untuk PCR11, yang berisi informasi tentang kontrol akses Enkripsi Drive BitLocker Drive.4: Berisi nilai untuk PCR13, yang berisi informasi tentang kernel dan driver booting Windows.5: Berisi nilai untuk PCR14, yang berisi informasi tentang otoritas booting Windows.

Untuk mempelajari cara menggunakan nilai PCR lateBootReportEvent guna mendiagnosis

kegagalan validasi integritas booting, baca Menentukan penyebab kegagalan

validasi

integritas booting.

Linux

earlyBootReportEvent

earlyBootReportEvent berisi bagian dan elemen berikut:

actualMeasurements: Berisi nilai daftar konfigurasi platform (PCR) untuk urutan booting terbaru. Nilai PCR adalah apa yang mengidentifikasi komponen booting dan urutan pemuatan komponen yang digunakan oleh urutan booting terbaru, dan merupakan apa yang dibandingkan dengan dasar pengukuran kebijakan integritas (yang nilainya diambil dalampolicyMeasurements) untuk menentukan apakah ada perubahan dalam urutan booting instance VM. Elemen bagianactualMeasurementsdapat bervariasi, berdasarkan OS, distribusi, dan konfigurasi. Bagian ini biasanya mencakup elemen berikut:0: Berisi nilai untuk PCR0, yang berisi informasi tentang komponen firmware dan teknologi enkripsi memori yang aktif. PCR ini berbeda dari profil firmware platform PCClient TCG karena hanya mengukur peristiwa berikut:EV_S_CRTM_VERSION, versi firmware Compute EngineEV_NONHOST_INFO, yang mewakili teknologi enkripsi memoriEV_SEPARATOR, firmware peristiwa pembatas yang ditentukan akan mengukur ketika tidak akan menambahkan lagi peristiwa PCR0. Ini berarti PCR0 memiliki nilai statis selama masa pakai VM. Nilainya hanya berubah untuk VM baru setelah update firmware versi utama atau perubahan teknologi enkripsi. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.

1: Berisi nilai untuk PCR4, yang berisi informasi tentang shim sistem operasi.2: Berisi nilai untuk PCR7, yang berisi informasi tentang kebijakan Booting Aman instance.

policyEvaluationPassed: Mengidentifikasi apakah bagian tertentu dalam urutan booting lulus verifikasi terhadap dasar pengukuran kebijakan integritas.policyMeasurements: Berisi nilai PCR dasar yang digunakan validasi integritas sebagai nilai yang diharapkan. BagianpolicyMeasurementsdapat bervariasi berdasarkan OS, distribusi, dan konfigurasi, tetapi biasanya menyertakan elemen berikut:0: Berisi nilai untuk PCR0, yang berisi informasi tentang komponen firmware dan teknologi enkripsi memori yang aktif. PCR ini berbeda dari profil firmware platform PCClient TCG karena hanya mengukur peristiwa berikut:EV_S_CRTM_VERSION, versi firmware Compute EngineEV_NONHOST_INFO, yang mewakili teknologi enkripsi memoriEV_SEPARATOR, firmware peristiwa pembatas yang ditentukan akan mengukur ketika tidak akan menambahkan lagi peristiwa PCR0. Ini berarti PCR0 memiliki nilai statis selama masa pakai VM. Nilainya hanya berubah untuk VM baru setelah update firmware versi utama atau perubahan teknologi enkripsi. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.

1: Berisi nilai untuk PCR4, yang berisi informasi tentang shim sistem operasi. Nilai ini tidak disertakan dalam booting pertama.2: Berisi nilai untuk PCR7, yang berisi informasi tentang kebijakan Booting Aman instance.

Untuk mempelajari cara menggunakan nilai PCR earlyBootReportEvent guna mendiagnosis

kegagalan validasi integritas booting, baca Menentukan penyebab kegagalan

validasi

integritas booting.

lateBootReportEvent

lateBootReportEvent berisi bagian dan elemen berikut:

actualMeasurements: Berisi nilai daftar konfigurasi platform (PCR) untuk urutan booting terbaru. Nilai PCR adalah hal yang mengidentifikasi komponen booting dan urutan pemuatan komponen yang digunakan oleh urutan booting terbaru, dan merupakan apa yang dibandingkan dengan dasar pengukuran kebijakan integritas (yang nilainya diambil dalam bagianpolicyMeasurements) untuk menentukan apakah ada perubahan dalam urutan booting instance VM. Elemen bagianactualMeasurementsdapat bervariasi, berdasarkan OS, distribusi, dan konfigurasi. Bagian ini biasanya mencakup elemen berikut:0: Berisi nilai untuk PCR0, yang berisi informasi tentang komponen firmware dan teknologi enkripsi memori yang aktif. PCR ini berbeda dari profil firmware platform PCClient TCG karena hanya mengukur peristiwa berikut:EV_S_CRTM_VERSION, versi firmware Compute EngineEV_NONHOST_INFO, yang mewakili teknologi enkripsi memoriEV_SEPARATOR, firmware peristiwa pembatas yang ditentukan akan mengukur ketika tidak akan menambahkan lagi peristiwa PCR0. Ini berarti PCR0 memiliki nilai statis selama masa pakai VM. Nilainya hanya berubah untuk VM baru setelah update firmware versi utama atau perubahan teknologi enkripsi. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.

1: Berisi nilai untuk PCR4, yang berisi informasi tentang boot loader tahap kedua dan kernel.2: Berisi nilai untuk PCR5, yang berisi informasi tentang tabel partisi GUID disk. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.3: Berisi nilai untuk PCR7, yang berisi informasi tentang kebijakan Booting Aman instance.

policyEvaluationPassed: Mengidentifikasi apakah bagian tertentu dalam urutan booting lulus verifikasi terhadap dasar pengukuran kebijakan integritas.policyMeasurements: Berisi nilai PCR dasar yang digunakan validasi integritas sebagai nilai yang diharapkan. BagianpolicyMeasurementsdapat bervariasi berdasarkan OS, distribusi, dan konfigurasi, tetapi biasanya menyertakan elemen berikut:0: Berisi nilai untuk PCR0, yang berisi informasi tentang komponen firmware dan teknologi enkripsi memori yang aktif. PCR ini berbeda dari profil firmware platform PCClient TCG karena hanya mengukur peristiwa berikut:EV_S_CRTM_VERSION, versi firmware Compute EngineEV_NONHOST_INFO, yang mewakili teknologi enkripsi memoriEV_SEPARATOR, firmware peristiwa pembatas yang ditentukan akan mengukur ketika tidak akan menambahkan lagi peristiwa PCR0. Ini berarti PCR0 memiliki nilai statis selama masa pakai VM. Nilainya hanya berubah untuk VM baru setelah update firmware versi utama atau perubahan teknologi enkripsi. Tidak digunakan saat memvalidasi urutan booting terbaru terhadap dasar pengukuran kebijakan integritas.

1: Berisi nilai untuk PCR4, yang berisi informasi tentang boot loader tahap kedua dan kernel.2: Berisi nilai untuk PCR7, yang berisi informasi tentang kebijakan Booting Aman instance.

Untuk mempelajari cara menggunakan nilai PCR lateBootReportEvent guna mendiagnosis

kegagalan validasi integritas booting, baca Menentukan penyebab kegagalan

validasi

integritas booting.

Menggunakan BitLocker dengan image Shielded VM

Anda dapat mengaktifkan BitLocker untuk boot disk Windows yang merupakan bagian dari image Shielded VM. Image shielded VM menawarkan fitur keamanan seperti firmware yang sesuai dengan UEFI, Booting Aman, Booting Terukur yang dilindungi vTPM, dan pemantauan integritas. vTPM dan pemantauan integritas diaktifkan secara default, dan Google merekomendasikan untuk mengaktifkan Booting Aman jika memungkinkan.

Jika Anda memilih untuk mengaktifkan BitLocker pada boot disk Windows yang merupakan bagian dari image Shielded VM, sebaiknya simpan kunci pemulihan ke lokasi yang aman, karena jika tidak memiliki kunci pemulihan, Anda tidak dapat memulihkan data.

Pertimbangkan hal berikut sebelum mengaktifkan BitLocker di boot disk Windows yang merupakan bagian dari image Shielded VM:

Pada boot disk Shielded VM, BitLocker menggunakan vTPM untuk menyimpan kunci enkripsi, dan vTPM secara permanen dikaitkan dengan VM yang dibuat. Artinya, Anda dapat memulihkan snapshot boot disk Shielded VM ke persistent disk lainnya, tetapi Anda tidak dapat mendekripsinya karena vTPM yang berisi kunci BitLocker tidak tersedia. Jika memiliki kunci pemulihan, Anda dapat memulihkan data dengan mengikuti petunjuk dalam panduan pemulihan BitLocker. Jika Anda tidak memiliki kunci pemulihan, data pada disk tidak dapat dipulihkan.

Pada disk data Shielded VM, data persistent disk dienkripsi secara default. Mengaktifkan BitLocker di atas enkripsi persistent disk tidak memengaruhi throughput, tetapi mungkin akan sedikit meningkatkan pemakaian vCPU. Mengaktifkan BitLocker pada disk data yang terpasang ke VM tidak menimbulkan tantangan pemulihan yang sama seperti boot disk. Hal ini karena kunci enkripsi BitLocker untuk disk data tidak disimpan di vTPM. Jika Anda tidak dapat membuka kunci disk secara normal dan memiliki kunci pemulihan, Anda dapat memasang disk ke VM lain yang tidak terenkripsi dan memulihkannya dari sana. Jika Anda tidak memiliki kunci pemulihan, data pada disk tidak dapat dipulihkan.

Otorisasi Identity and Access Management

Shielded VM menggunakan IAM untuk otorisasi.

Operasi Shielded VM menggunakan izin Compute Engine berikut:

compute.instances.updateShieldedInstanceConfig: Memungkinkan pengguna mengubah opsi Shielded VM pada instance VM.compute.instances.setShieldedInstanceIntegrityPolicy: Memungkinkan pengguna mengupdate dasar pengukuran kebijakan integritas pada instance VM.compute.instances.getShieldedInstanceIdentity: Memungkinkan pengguna mengambil informasi kunci dukungan dari vTPM.

Izin shielded VM diberikan ke peran Compute Engine berikut:

roles/compute.instanceAdmin.v1roles/compute.securityAdmin

Anda juga dapat memberikan izin Shielded VM ke peran khusus.

Batasan kebijakan organisasi untuk Shielded VM

Anda dapat menyetel batasan kebijakan

organisasi constraints/compute.requireShieldedVm

ke True untuk mewajibkan instance VM Compute Engine yang dibuat di

organisasi Anda menjadi instance Shielded VM.

Pelajari cara menyetel batasan constraints/compute.requireShieldedVm dalam

Menggunakan batasan boolean dalam kebijakan

organisasi.

Anda harus menjadi administrator

kebijakan organisasi

untuk menyetel batasan.

Batasan

Shielded VM tidak didukung di instance bare metal.

Langkah berikutnya

- Pelajari cara mendapatkan kunci dukungan dari vTPM.

- Pelajari satu pendekatan untuk mengotomatiskan respons terhadap peristiwa pemantauan integritas.