Las combinaciones tóxicas son un grupo de problemas de seguridad que, cuando se producen juntos en un patrón concreto, crean una ruta a uno o varios de tus recursos de alto valor que un atacante decidido podría usar para poner en peligro esos recursos.

El motor de riesgos de Security Command Center Enterprise o Premium detecta combinaciones tóxicas durante las simulaciones de rutas de ataque que ejecuta. Por cada combinación tóxica que detecta Risk Engine, se genera un resultado. Cada combinación tóxica incluye una puntuación de exposición a ataques única, denominada puntuación de combinación tóxica, que mide el riesgo que supone la combinación tóxica para el conjunto de recursos de alto valor de tu entorno de nube. El motor de riesgos también genera una visualización de la ruta de ataque que crea la combinación tóxica a los recursos de tu conjunto de recursos de alto valor.

Los cuellos de botella son similares a las combinaciones tóxicas, pero se centran en recursos o grupos de recursos comunes en los que convergen varias rutas de ataque. Por lo tanto, solucionar un punto de bloqueo puede solucionar varias combinaciones tóxicas.

Se detectan combinaciones tóxicas y puntos de estrangulamiento en las siguientes plataformas de proveedores de servicios en la nube:

- Google Cloud

- Amazon Web Services (AWS). La compatibilidad con Chokepoints en AWS está en versión preliminar.

- Microsoft Azure. La compatibilidad con Chokepoints con Microsoft Azure está en versión preliminar.

Para ver la lista de recursos admitidos, consulta Compatibilidad con funciones de Risk Engine.

Ver combinaciones tóxicas y cuellos de botella

En Security Command Center Enterprise, las combinaciones tóxicas y los cuellos de botella de mayor riesgo se muestran como problemas en la página Riesgo > Resumen. También puedes ver las combinaciones tóxicas en la página Casos.

En Security Command Center Enterprise, puede ver todas las combinaciones tóxicas y los cuellos de botella con más detalle en la página Riesgo > Problemas.

Para ver los hallazgos relacionados con combinaciones tóxicas y puntos críticos en la consola deGoogle Cloud , vaya a la página Hallazgos y filtre por la clase de hallazgo Combinación tóxica o Punto crítico.

Los hallazgos relacionados con combinaciones tóxicas y puntos críticos se registran en informes de riesgos. Para obtener más información, consulta la descripción general de los informes de riesgos.

Puntuaciones de exposición a ataques en combinaciones tóxicas y puntos de bloqueo

Risk Engine calcula una puntuación de exposición a los ataques para cada combinación tóxica y punto crítico. Esta puntuación mide el grado en que una combinación tóxica o un punto de estrangulamiento exponen a posibles ataques a uno o varios de los recursos de tu conjunto de recursos de alto valor. Cuanto mayor sea la puntuación, mayor será el riesgo.

.Cálculo de la puntuación de exposición a ataques

Las puntuaciones de exposición a ataques de combinaciones tóxicas y puntos de estrangulamiento se derivan de lo siguiente:

- El número de recursos de tu conjunto de recursos de alto valor que están expuestos, así como los valores de prioridad y las puntuaciones de exposición a ataques de esos recursos.

- La probabilidad de que un atacante con determinación consiga acceder a un recurso de alto valor aprovechando la combinación tóxica o el punto de estrangulamiento.

En función de la puntuación de exposición a ataques, las combinaciones tóxicas pueden tener asignada una de las siguientes gravedades:

- Críticas: combinaciones tóxicas con una puntuación de exposición a ataques ≥ 10.

- Alto: combinaciones tóxicas con una puntuación de exposición a ataques inferior a 10.

Los puntos de bloqueo siempre tienen una puntuación de exposición a ataques ≥ 10, por lo que siempre tienen una gravedad crítica.

Para obtener más información, consulta Puntuaciones de exposición a ataques.

Visualizaciones de rutas de ataque de combinaciones tóxicas y puntos de estrangulamiento

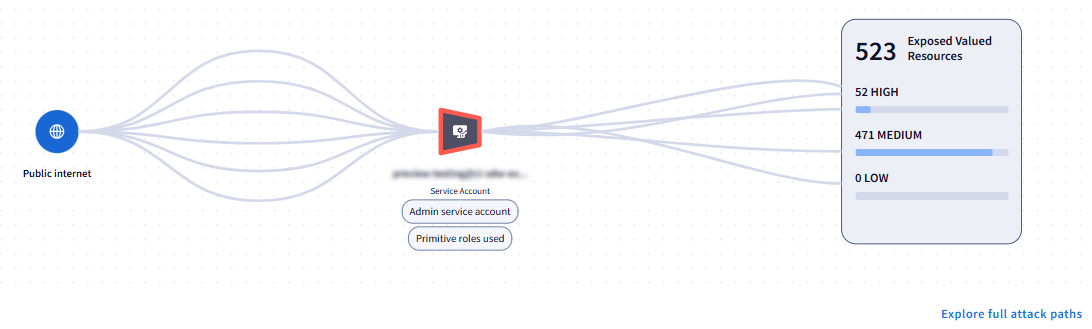

Risk Engine ofrece una representación visual de las rutas de ataque de combinaciones tóxicas y de puntos de estrangulamiento que conducen a tu conjunto de recursos de alto valor. Una ruta de ataque representa una serie de pasos de ataque que incluyen problemas y recursos de seguridad relacionados que un posible atacante podría usar para acceder a tus recursos.

Las rutas de ataque te ayudan a comprender las relaciones entre los problemas de seguridad individuales en una combinación tóxica o un punto de estrangulamiento, y cómo forman rutas a los recursos de tu conjunto de recursos de alto valor. La visualización de la ruta también muestra cuántos recursos valiosos están expuestos y su importancia relativa para tu entorno de nube.

Los recursos de una ruta de ataque se indican con colores de la siguiente manera:

- Los recursos con problemas de seguridad que contribuyen a una combinación tóxica se resaltan con un borde amarillo.

- Los recursos que se identifican como puntos de congestión se resaltan con un borde rojo.

Hay varios lugares en los que puedes ver las rutas de ataque.

En Security Command Center Premium, consulta la ruta de ataque completa en la página Rutas de ataque. Para obtener más información, consulta Rutas de ataque.

En Security Command Center Enterprise, puedes ver una versión simplificada de la ruta de ataque en los siguientes lugares:

- La página Riesgo > Información general, para los elementos del widget Problemas más arriesgados.

- La página Riesgo > Problemas cuando se selecciona un problema. Puedes acceder a la ruta de ataque simplificada en la pestaña Resumen del problema.

- La página Riesgo > Casos, cuando se selecciona un caso. Puedes acceder a la ruta de ataque simplificada en la pestaña Resumen del caso de

.

Para ver la versión completa de una ruta de ataque, consulta la versión simplificada y, a continuación, haz clic en Explorar rutas de ataque completas.

En la siguiente captura de pantalla se muestra un ejemplo de una ruta de ataque simplificada de una combinación tóxica:

La siguiente captura de pantalla muestra un ejemplo de una ruta de ataque simplificada para un punto de estrangulamiento:

Hallazgos relacionados

Muchos de los riesgos individuales que forman combinaciones tóxicas y cuellos de botella también los detectan otros servicios de detección de Security Command Center. Estos otros servicios de detección generan resultados independientes para estos riesgos, que se muestran en los problemas y casos como resultados relacionados. Las conclusiones relacionadas también se identifican en las rutas de ataque.

En el caso de las combinaciones tóxicas, se abren casos independientes para las detecciones relacionadas, se ejecutan diferentes guías y otros miembros de su equipo pueden trabajar en la corrección de forma independiente a la corrección de la detección de la combinación tóxica. Comprueba el estado de los casos de estos resultados relacionados y, si es necesario, pide a los propietarios de los casos que prioricen la corrección para ayudar a resolver la combinación tóxica.

Casos

Security Command Center Enterprise abre un caso por cada resultado de combinación tóxica que se genera. Los puntos de bloqueo no generan casos.

En la vista de detalles del caso, puede encontrar la siguiente información relacionada con las combinaciones tóxicas:

- Descripción de la combinación tóxica

- La puntuación de exposición a ataques de la combinación tóxica

- Visualización de la ruta de ataque que crea la combinación tóxica

- Información sobre los recursos afectados

- Información sobre los pasos que puedes seguir para solucionar la combinación tóxica

- Información sobre los resultados relacionados de otros servicios de detección de Security Command Center, incluidos enlaces a los casos asociados

- Guías aplicables

- Incidencias asociadas

En la página Riesgo > Casos de la consola de operaciones de seguridad, puedes consultar o filtrar casos de combinaciones tóxicas mediante la etiqueta Combinación tóxica. También puede identificar visualmente los casos de combinaciones tóxicas en la lista de casos mediante el siguiente icono: .

Para obtener más información sobre cómo ver los casos de combinaciones tóxicas, consulte Ver casos de combinaciones tóxicas.

Prioridad del caso

De forma predeterminada, los casos de combinaciones tóxicas tienen la misma prioridad que la gravedad del hallazgo de la combinación tóxica y la alerta asociada en el caso relacionado. Esto significa que todos los casos de combinaciones tóxicas tienen inicialmente una prioridad Critical o High.

Una vez que se haya abierto un caso, puedes cambiar la prioridad del caso o de la alerta. Cambiar la prioridad de un caso o una alerta no modifica la gravedad de la detección.

Cerrar casos

Cuando se genera un resultado por primera vez para una combinación tóxica, su estado es Active.

Si corriges la combinación tóxica, Risk Engine detectará automáticamente la corrección durante la próxima simulación de ruta de ataque y cerrará el caso. Las simulaciones se ejecutan aproximadamente cada seis horas.

Si determinas que el riesgo que supone una combinación tóxica es aceptable o inevitable, puedes cerrar un caso silenciando el resultado.

Cuando silencias un hallazgo, este permanece activo, pero Security Command Center cierra el caso y omite el hallazgo de las consultas y vistas predeterminadas.

Para obtener más información, consulta lo siguiente:

- Cómo cerrar casos de combinaciones tóxicas

- Resumen de los casos

- Silenciar resultados en Security Command Center