En esta página se explica cómo gestionar los resultados de Security Health Analytics con Security Command Center.

Security Health Analytics es un servicio integrado en Security Command Center que analiza los recursos de tu entorno de nube y genera resultados sobre los errores de configuración que detecta.

Para recibir resultados de Security Health Analytics, el servicio debe estar habilitado en la configuración de Servicios de Security Command Center.

Para crear resultados relacionados con recursos de Amazon Web Services (AWS), Security Command Center debe conectarse a AWS.

Los resultados de los detectores de Security Health Analytics se pueden buscar en la Google Cloud consola y mediante la API de Security Command Center.

Los análisis empiezan aproximadamente una hora después de habilitar Security Command Center. En Google Cloud, se ejecuta en dos modos: el modo por lotes, que se ejecuta automáticamente una vez al día, y el modo en tiempo real, que ejecuta análisis en los cambios de configuración de los recursos.

Los detectores de Security Health Analytics que no admiten el modo de análisis en tiempo real se indican en el resumen de latencia de Security Command Center.

Security Health Analytics solo analiza otras plataformas en la nube en modo por lotes.

Antes de empezar

Para obtener los permisos que necesitas para gestionar los resultados de Security Health Analytics, pide a tu administrador que te conceda los siguientes roles de gestión de identidades y accesos en tu organización, carpeta o proyecto:

-

Habilitar e inhabilitar detectores:

Editor de ajustes del Centro de Seguridad (

roles/securitycenter.settingsEditor) -

Ver y filtrar resultados:

Lector de resultados del centro de seguridad (

roles/securitycenter.findingsViewer) -

Gestionar reglas de silencio:

Editor de configuraciones de silencio del Centro de Seguridad (

roles/securitycenter.muteConfigsEditor) -

Gestionar marcas de seguridad:

Escritor de marcas de seguridad de resultados del centro de seguridad (

roles/securitycenter.findingSecurityMarksWriter) -

Gestionar resultados mediante programación:

Editor de resultados del centro de seguridad (

roles/securitycenter.findingsEditor) -

Concede acceso entrante a un perímetro de servicio de Controles de Servicio de VPC:

Editor de Administrador de contextos de acceso (

roles/accesscontextmanager.policyEditor) -

Completa cualquier tarea de esta página:

Administrador de configuración del Centro de Seguridad (

roles/securitycenter.settingsAdmin)

Para obtener más información sobre cómo conceder roles, consulta el artículo Gestionar el acceso a proyectos, carpetas y organizaciones.

También puedes conseguir los permisos necesarios a través de roles personalizados u otros roles predefinidos.

Habilitar e inhabilitar detectores

Inhabilitar detectores puede afectar al estado de los resultados activos. Cuando se inhabilita un detector, las detecciones se marcan automáticamente como inactivas.

Cuando activas Security Command Center a nivel de organización, puedes inhabilitar Security Health Analytics o detectores específicos en carpetas o proyectos concretos. Si Security Health Analytics o los detectores están desactivados en carpetas y proyectos, los resultados asociados a los recursos de esos elementos se marcan como inactivos.

Los siguientes detectores de Security Health Analytics para Google Cloud están inhabilitados de forma predeterminada:

ALLOYDB_AUTO_BACKUP_DISABLEDALLOYDB_CMEK_DISABLEDBIGQUERY_TABLE_CMEK_DISABLEDBUCKET_CMEK_DISABLEDCLOUD_ASSET_API_DISABLEDDATAPROC_CMEK_DISABLEDDATASET_CMEK_DISABLEDDISK_CMEK_DISABLEDDISK_CSEK_DISABLEDNODEPOOL_BOOT_CMEK_DISABLEDPUBSUB_CMEK_DISABLEDSQL_CMEK_DISABLEDSQL_NO_ROOT_PASSWORDSQL_WEAK_ROOT_PASSWORDVPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED

Para habilitar o inhabilitar un módulo de detección de Security Health Analytics, sigue estos pasos:

Consola

Puedes habilitar o inhabilitar detectores en la pestaña Módulos de la página Security Health Analytics de Configuración de Security Command Center en la consola de Google Cloud . Los detectores se pueden habilitar o inhabilitar a nivel de organización o de proyecto.

gcloud

Para habilitar un detector, también conocido como módulo, ejecuta el comando gcloud alpha scc settings services modules enable.

Si has activado Security Command Center a nivel de organización, ejecuta el siguiente comando:

gcloud alpha scc settings services modules enable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Haz los cambios siguientes:

ORGANIZATION_ID: el ID de tu organizaciónDETECTOR_NAME: el nombre del detector que quieras habilitar

Si has activado Security Command Center a nivel de proyecto, ejecuta el siguiente comando:

gcloud alpha scc settings services modules enable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Haz los cambios siguientes:

PROJECT_ID: tu ID de proyectoDETECTOR_NAME: el nombre del detector que quieras habilitar

Para inhabilitar un detector, ejecuta el comando

gcloud alpha scc settings services modules disable.

Si has activado Security Command Center a nivel de organización, ejecuta el siguiente comando:

gcloud alpha scc settings services modules disable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Haz los cambios siguientes:

ORGANIZATION_ID: el ID de tu organizaciónDETECTOR_NAME: el nombre del detector que quieras inhabilitar

Si has activado Security Command Center a nivel de proyecto, ejecuta el siguiente comando:

gcloud alpha scc settings services modules disable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Haz los cambios siguientes:

PROJECT_ID: tu ID de proyectoDETECTOR_NAME: el nombre del detector que quieras inhabilitar

Para obtener más información sobre los estados de Security Health Analytics, consulta Buscar estados.

Filtrar resultados en la consola Google Cloud

Una organización grande puede tener muchas vulnerabilidades en su implementación que debe revisar, priorizar y monitorizar. Si usas los filtros disponibles en las páginas Vulnerabilidades y Resultados de Security Command Center en la consola de Google Cloud , puedes centrarte en las vulnerabilidades más graves de tu organización y revisar las vulnerabilidades por tipo de recurso, proyecto y más.

Para obtener más información sobre cómo filtrar resultados de vulnerabilidades, consulta Filtrar resultados de vulnerabilidades en Security Command Center.

Gestionar resultados con casos

Security Command Center abre automáticamente un caso en la consola de Security Operations para las amenazas, las combinaciones tóxicas y los resultados relacionados con combinaciones tóxicas. Un solo caso puede contener varias detecciones relacionadas.

Usa el caso, que se puede integrar con el sistema de asistencia que prefieras, para gestionar la investigación y la corrección de los resultados. Para ello, asigna propietarios, revisa la información relacionada y, con los manuales de procedimientos, automatiza tu flujo de trabajo de respuesta.

Si un resultado tiene un caso correspondiente, puedes encontrar un enlace a él en la página de detalles del resultado. Abre la página de detalles de un resultado de la página Resultados.

Para obtener más información sobre los casos, consulta el artículo Descripción general de los casos.

Silenciar hallazgos

Para controlar el volumen de resultados en la consola de Google Cloud , puede silenciar manualmente o mediante programación resultados concretos, o bien crear reglas de silencio que silencien automáticamente los resultados en función de los filtros que defina. Hay dos tipos de reglas de silencio que puedes usar para controlar el volumen de búsqueda:

- Reglas de silencio estáticas que silencian indefinidamente los resultados futuros.

- Reglas de silencio dinámicas que incluyen una opción para silenciar temporalmente los resultados actuales y futuros.

Te recomendamos que uses las reglas de silencio dinámicas exclusivamente para reducir el número de resultados que revisas manualmente. Para evitar confusiones, no recomendamos usar reglas de silencio estáticas y dinámicas al mismo tiempo. Para ver una comparación de los dos tipos de reglas, consulta Tipos de reglas de silenciar.

Las detecciones que silencias en la consola Google Cloud se ocultan y se silencian, pero se siguen registrando con fines de auditoría y cumplimiento. Puedes ver los resultados silenciados o reactivarlos en cualquier momento. Para obtener más información, consulta Silenciar resultados en Security Command Center.

Marcar recursos y resultados con marcas de seguridad

Puedes añadir propiedades personalizadas a los resultados y recursos de Security Command Center mediante marcas de seguridad. Las marcas de seguridad te permiten identificar áreas de interés de alta prioridad, como proyectos de producción, etiquetar resultados con números de seguimiento de errores e incidentes, y más.

En el caso de los recursos, solo puedes añadir marcas de seguridad a los que admita Security Command Center. Para ver la lista de recursos admitidos, consulte Tipos de recursos admitidos en Security Command Center.

Añadir recursos a listas de permitidos

Aunque no es el método recomendado, puedes suprimir los resultados innecesarios añadiendo marcas de seguridad específicas a los recursos para que los detectores de Security Health Analytics no creen resultados de seguridad para esos recursos.

El método recomendado y más eficaz para controlar el volumen de los resultados es silenciarlos. Silencia las detecciones que no necesites revisar porque corresponden a recursos aislados o porque se ajustan a los parámetros empresariales aceptables.

Cuando aplica marcas de seguridad específicas a los recursos, estos se añaden a una lista de permitidos en Security Health Analytics, lo que hace que los resultados de esos recursos se marquen como resueltos durante el siguiente análisis por lotes.

Las marcas de seguridad específicas deben aplicarse directamente a los recursos, no a los resultados, tal como se describe en la sección Cómo funcionan las listas de permitidos de esta página. Si aplica una marca a un resultado, el recurso subyacente puede seguir generando resultados.

Cómo funcionan las listas de permitidos

Cada detector de Security Health Analytics tiene un tipo de marca específico para las listas de permitidos, que se representa con el formato allow_FINDING_TYPE:true. Si añade esta marca específica a un recurso compatible con Security Command Center, podrá excluirlo de la política de detección.

Por ejemplo, para excluir el tipo de resultado SSL_NOT_ENFORCED, define la marca de seguridad allow_ssl_not_enforced:true en la instancia de Cloud SQL relacionada.

El detector especificado no creará resultados para los recursos marcados.

Para ver una lista completa de los tipos de resultados, consulta la lista de detectores de Security Health Analytics. Para obtener más información sobre las marcas de seguridad y las técnicas para usarlas, consulta el artículo Usar marcas de seguridad.

Tipos de recursos

En esta sección se describe cómo funcionan las marcas de seguridad en los diferentes recursos.

Recursos de lista de permitidos: cuando añade una marca dedicada a un recurso, como un segmento de Cloud Storage o un cortafuegos, la detección asociada se marca como resuelta cuando se ejecuta el siguiente análisis por lotes. El detector no generará nuevos hallazgos ni actualizará los que ya tenga del recurso hasta que se quite la marca.

Proyectos de la lista de permitidos: cuando añade una marca a un recurso de un proyecto, se resuelven las detecciones para las que el proyecto en sí es el recurso analizado o de destino. Sin embargo, los recursos que contiene el proyecto, como las máquinas virtuales o las claves criptográficas, pueden seguir generando resultados. Esta marca de seguridad solo está disponible si activas el nivel Premium de Security Command Center en la organización.

Carpetas de la lista de permitidas: cuando añade una marca a un recurso de carpeta, se resuelven las detecciones para las que la carpeta en sí es el recurso analizado o de destino. Sin embargo, los recursos incluidos en la carpeta, incluidos los proyectos, pueden seguir generando resultados. Esta marca de seguridad solo está disponible si activas el nivel Premium de Security Command Center en la organización.

Detectores que admiten varios recursos: si un detector admite más de un tipo de recurso, debe aplicar la marca correspondiente a cada recurso. Por ejemplo, el detector

KMS_PUBLIC_KEYadmite recursos deCryptoKeyyKeyRingde Cloud Key Management Service. Si aplica la marcaallow_kms_public_key:trueal recursoCryptoKey, se resolverán las deteccionesKMS_PUBLIC_KEYde ese recurso. Sin embargo, se pueden seguir generando resultados para el recursoKeyRing.

Las marcas de seguridad solo se actualizan durante los análisis por lotes, no en los análisis en tiempo real. Si se elimina una marca de seguridad específica y el recurso tiene una vulnerabilidad, puede tardar hasta 24 horas en eliminarse la marca y en registrarse un resultado.

Detector de casos especiales: claves de cifrado proporcionadas por el cliente

El detector

DISK_CSEK_DISABLED

no está activado de forma predeterminada. Para usar este detector, debes marcar los recursos para los que quieras usar claves de cifrado autogestionadas.

Para habilitar el detector DISK_CSEK_DISABLED en recursos específicos, aplica la marca de seguridad

enforce_customer_supplied_disk_encryption_keys al recurso con el valor true.

Ver el número de resultados activos por tipo de resultado en los niveles Estándar o Premium

Puedes usar la Google Cloud consola o los comandos de la CLI de Google Cloud para ver el número de detecciones activas por tipo de detección.

Consola

La consola Google Cloud le permite ver el número de detecciones activas de cada tipo de detección.

Para ver los resultados de Security Health Analytics por tipo, siga estos pasos:

Para ver los resultados de Security Health Analytics, vaya a la página Vulnerabilidades.

Para ordenar los resultados por el número de resultados activos de cada tipo, haz clic en el encabezado de la columna Activo.

gcloud

Para usar gcloud CLI y obtener el número de todos los resultados activos, consulta Security Command Center para obtener el ID de la fuente de Security Health Analytics. Después, usa el ID de la fuente para consultar el número de resultados activos.

Paso 1: Obtén el ID de origen

Para obtener el ID de origen, ejecuta uno de los siguientes comandos:

Si has activado Security Command Center a nivel de organización, ejecuta el siguiente comando:

gcloud scc sources describe organizations/ORGANIZATION_ID \ --source-display-name="Security Health Analytics"Si has activado Security Command Center a nivel de proyecto, ejecuta el siguiente comando:

gcloud scc sources describe projects/PROJECT_ID \ --source-display-name="Security Health Analytics"

Si aún no has habilitado la API Security Command Center, se te pedirá que lo hagas. Cuando la API de Security Command Center esté habilitada, vuelva a ejecutar el comando anterior. El comando debería mostrar un resultado como el siguiente:

description: Scans for deviations from a GCP security baseline.

displayName: Security Health Analytics

name: organizations/ORGANIZATION_ID/sources/SOURCE_ID

Anota el SOURCE_ID para usarlo en el siguiente paso.

Paso 2: Obtener el número de resultados activos

Usa el SOURCE_ID que has anotado en el paso anterior para filtrar los resultados de Security Health Analytics. Los siguientes comandos de la CLI de gcloud devuelven un recuento de resultados por categoría.

Si has activado Security Command Center a nivel de organización, ejecuta el siguiente comando:

gcloud scc findings group organizations/ORGANIZATION_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZESi has activado Security Command Center a nivel de proyecto, ejecuta el siguiente comando:

gcloud scc findings group projects/PROJECT_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZE

Puedes definir el tamaño de la página con cualquier valor hasta 1000. El comando debería mostrar una salida como la siguiente, con resultados de tu organización:

groupByResults:

- count: '1'

properties:

category: MFA_NOT_ENFORCED

- count: '3'

properties:

category: ADMIN_SERVICE_ACCOUNT

- count: '2'

properties:

category: API_KEY_APIS_UNRESTRICTED

- count: '1'

properties:

category: API_KEY_APPS_UNRESTRICTED

- count: '2'

properties:

category: API_KEY_EXISTS

- count: '10'

properties:

category: AUDIT_CONFIG_NOT_MONITORED

- count: '10'

properties:

category: AUDIT_LOGGING_DISABLED

- count: '1'

properties:

category: AUTO_UPGRADE_DISABLED

- count: '10'

properties:

category: BUCKET_IAM_NOT_MONITORED

- count: '10'

properties:

category: BUCKET_LOGGING_DISABLED

nextPageToken: TOKEN

readTime: '2023-08-05T21:56:13.862Z'

totalSize: 50

Gestionar resultados de forma programática

Si usas la CLI de Google Cloud con el SDK de Security Command Center, podrás automatizar casi cualquier acción que puedas realizar con Security Command Center en laGoogle Cloud consola. También puedes corregir muchos resultados con gcloud CLI. Para obtener más información, consulta la documentación de los tipos de recursos descritos en cada resultado:

- Mostrar resultados de seguridad

- Crear, modificar y consultar marcas de seguridad

- Crear y actualizar resultados de seguridad

- Crear, actualizar y mostrar fuentes de resultados

- Configurar los ajustes de la organización

Para exportar o enumerar recursos mediante programación, usa la API Cloud Asset Inventory. Para obtener más información, consulta Exportar el historial y los metadatos de los recursos.

Los métodos y campos de recursos de la API de Security Command Center están obsoletos y se eliminarán a partir del 26 de junio del 2024.

Hasta que se eliminen, los usuarios que activaron Security Command Center antes del 26 de junio del 2023 pueden usar los métodos de recursos de la API de Security Command Center para enumerar los recursos, pero estos métodos solo admiten los recursos que Security Command Center admite.

Para obtener información sobre cómo usar los métodos de la API de recursos obsoletos, consulta Listar recursos.

Analizar proyectos protegidos por un perímetro de servicio

Esta función solo está disponible si activas el nivel Premium de Security Command Center en la organización.

Si tienes un perímetro de servicio que bloquea el acceso a determinados proyectos y servicios, debes conceder a la cuenta de servicio de Security Command Center acceso entrante a ese perímetro de servicio. De lo contrario, Security Health Analytics no podrá generar resultados relacionados con los proyectos y servicios protegidos.

El identificador de la cuenta de servicio es una dirección de correo electrónico con el siguiente formato:

service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.com

Sustituye ORGANIZATION_ID por el identificador numérico de tu organización.

Para conceder a una cuenta de servicio acceso entrante a un perímetro de servicio, sigue estos pasos.

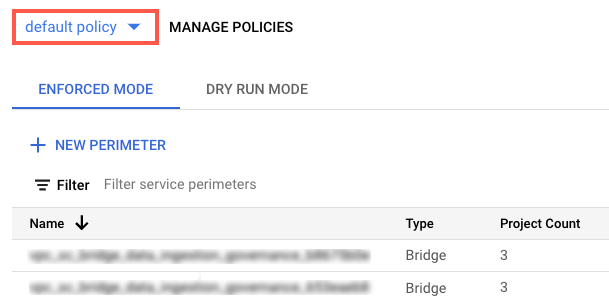

Ve a Controles de Servicio de VPC.

En la barra de herramientas, selecciona tu Google Cloud organización.

En la lista desplegable, selecciona la política de acceso que contenga el perímetro de servicio al que quieras conceder acceso.

Los perímetros de servicio asociados a la política de acceso aparecen en la lista.

Haga clic en el nombre del perímetro de servicio.

Haz clic en Editar perímetro.

En el menú de navegación, haz clic en Ingress Policy (Política de entrada).

Haz clic en Añadir regla.

Configura la regla de la siguiente manera:

Atributos FROM del cliente de API

- En Fuente, selecciona Todas las fuentes.

- En Identidad, selecciona Identidades seleccionadas.

- En el campo Añadir usuario o cuenta de servicio, haga clic en Seleccionar.

- Introduce la dirección de correo de la cuenta de servicio. Si tienes cuentas de servicio a nivel de organización y a nivel de proyecto, añade ambas.

- Haz clic en Guardar.

Atributos TO de los servicios o recursos

-

En Proyecto, selecciona Todos los proyectos.

En Servicios, selecciona Todos los servicios o servicios específicos en los que se produzcan infracciones de los Controles de Servicio de VPC.

Si un perímetro de servicio restringe el acceso a un servicio obligatorio, Security Health Analytics no podrá generar resultados para ese servicio.

En el menú de navegación, haz clic en Guardar.

Para obtener más información, consulta el artículo sobre cómo configurar políticas de entrada y salida.

Siguientes pasos

- Consulta información sobre los detectores y resultados de Security Health Analytics.

- Consulta las recomendaciones para corregir resultados de Security Health Analytics.

- Consulta cómo usar marcas de seguridad de Security Command Center.

- Consulta información sobre los casos.

- Consulta más información sobre cómo usar Security Command Center Standard o Premium en la consola de Google Cloud para revisar recursos y resultados.

- Consulta más información sobre cómo usar Security Command Center Enterprise en la consola Google Cloud .