Questa pagina spiega come gestire i risultati di Security Health Analytics utilizzando Security Command Center.

Security Health Analytics è un servizio integrato in Security Command Center che esegue la scansione delle risorse nel tuo ambiente cloud e genera risultati per eventuali configurazioni errate rilevate.

Per ricevere i risultati di Security Health Analytics, il servizio deve essere abilitato nelle impostazioni di Security Command Center Servizi.

Per creare risultati correlati alle risorse Amazon Web Services (AWS), Security Command Center deve essere connesso ad AWS.

I risultati dei rilevatori di Security Health Analytics sono ricercabili nella consoleGoogle Cloud e utilizzando l'API Security Command Center.

Le scansioni iniziano circa un'ora dopo l'abilitazione di Security Command Center. Su Google Cloud, viene eseguito in due modalità: modalità batch, che viene eseguita automaticamente una volta al giorno; e modalità in tempo reale, che esegue scansioni in base alle modifiche alla configurazione degli asset.

I rilevatori di Security Health Analytics che non supportano la modalità di scansione in tempo reale sono elencati in Panoramica della latenza di Security Command Center.

Security Health Analytics esegue la scansione di altre piattaforme cloud solo in modalità batch.

Prima di iniziare

Per ottenere le autorizzazioni necessarie per gestire i risultati di Security Health Analytics, chiedi all'amministratore di concederti i seguenti ruoli IAM nella tua organizzazione, cartella o progetto:

-

Attivare e disattivare i rilevatori:

Editor impostazioni Centro sicurezza (

roles/securitycenter.settingsEditor) -

Visualizza e filtra i risultati:

Visualizzatore risultati Centro sicurezza (

roles/securitycenter.findingsViewer) -

Gestisci le regole di disattivazione:

Security Center Mute Configurations Editor (

roles/securitycenter.muteConfigsEditor) -

Gestisci i contrassegni di sicurezza:

Scrittore contrassegni di sicurezza per risultati Centro sicurezza (

roles/securitycenter.findingSecurityMarksWriter) -

Gestisci i risultati in modo programmatico:

Editor risultati Centro sicurezza (

roles/securitycenter.findingsEditor) -

Concedi l'accesso in entrata a un perimetro di servizio dei Controlli di servizio VPC:

Editor Gestore contesto accesso (

roles/accesscontextmanager.policyEditor) -

Completa qualsiasi attività in questa pagina:

Amministratore delle impostazioni del Centro sicurezza (

roles/securitycenter.settingsAdmin)

Per ulteriori informazioni sulla concessione dei ruoli, consulta Gestisci l'accesso a progetti, cartelle e organizzazioni.

Potresti anche riuscire a ottenere le autorizzazioni richieste tramite i ruoli personalizzati o altri ruoli predefiniti.

Attivare e disattivare i rilevatori

La disattivazione dei rilevatori può influire sullo stato dei risultati attivi. Quando un rilevatore è disattivato, i risultati esistenti vengono contrassegnati automaticamente come inattivi.

Quando attivi Security Command Center a livello di organizzazione, puoi disattivare Security Health Analytics o rilevatori specifici per cartelle o progetti specifici. Se Security Health Analytics o i rilevatori vengono disattivati per cartelle e progetti, tutti i risultati esistenti allegati agli asset in queste risorse vengono contrassegnati come inattivi.

I seguenti rilevatori di Security Health Analytics per Google Cloud sono disattivati per impostazione predefinita:

ALLOYDB_AUTO_BACKUP_DISABLEDALLOYDB_CMEK_DISABLEDBIGQUERY_TABLE_CMEK_DISABLEDBUCKET_CMEK_DISABLEDCLOUD_ASSET_API_DISABLEDDATAPROC_CMEK_DISABLEDDATASET_CMEK_DISABLEDDISK_CMEK_DISABLEDDISK_CSEK_DISABLEDNODEPOOL_BOOT_CMEK_DISABLEDPUBSUB_CMEK_DISABLEDSQL_CMEK_DISABLEDSQL_NO_ROOT_PASSWORDSQL_WEAK_ROOT_PASSWORDVPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED

Per attivare o disattivare un modulo di rilevamento di Security Health Analytics:

Console

Puoi attivare o disattivare i rilevatori nella scheda Moduli della pagina Security Health Analytics in Impostazioni di Security Command Center nella console Google Cloud . I rilevatori possono essere attivati o disattivati a livello di organizzazione o di progetto.

gcloud

Per attivare un rilevatore, noto anche come modulo, esegui il comando

gcloud alpha scc settings services modules enable.

Se hai attivato Security Command Center a livello di organizzazione, esegui il seguente comando:

gcloud alpha scc settings services modules enable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Sostituisci quanto segue:

ORGANIZATION_ID: l'ID organizzazioneDETECTOR_NAME: il nome del rilevatore che vuoi attivare

Se hai attivato Security Command Center a livello di progetto, esegui il seguente comando:

gcloud alpha scc settings services modules enable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Sostituisci quanto segue:

PROJECT_ID: il tuo ID progettoDETECTOR_NAME: il nome del rilevatore che vuoi attivare

Per disattivare un rilevatore, esegui il comando

gcloud alpha scc settings services modules disable.

Se hai attivato Security Command Center a livello di organizzazione, esegui il seguente comando:

gcloud alpha scc settings services modules disable \

--organization=ORGANIZATION_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Sostituisci quanto segue:

ORGANIZATION_ID: l'ID organizzazioneDETECTOR_NAME: il nome del rilevatore che vuoi disattivare

Se hai attivato Security Command Center a livello di progetto, esegui il seguente comando:

gcloud alpha scc settings services modules disable \

--project=PROJECT_ID \

--service=SECURITY_HEALTH_ANALYTICS \

--module=DETECTOR_NAME

Sostituisci quanto segue:

PROJECT_ID: il tuo ID progettoDETECTOR_NAME: il nome del rilevatore che vuoi disattivare

Per saperne di più sugli stati in Security Health Analytics, consulta Trovare gli stati.

Filtrare i risultati nella console Google Cloud

Una grande organizzazione potrebbe avere molti risultati di vulnerabilità da esaminare, assegnare la priorità e monitorare nella sua implementazione. Utilizzando i filtri disponibili nelle pagine Vulnerabilità ed Esiti di Security Command Center nella console Google Cloud , puoi concentrarti sulle vulnerabilità con la gravità più elevata nella tua organizzazione ed esaminarle in base a tipo di asset, progetto e altro ancora.

Per saperne di più sul filtraggio dei risultati delle vulnerabilità, consulta Filtra i risultati delle vulnerabilità in Security Command Center.

Gestire i risultati con le richieste

Security Command Center apre automaticamente un caso nella console Security Operations per minacce, combinazioni tossiche e risultati correlati alle combinazioni tossiche. Un singolo caso può contenere più risultati correlati.

Utilizza il caso, che può essere integrato con il tuo sistema di gestione dei ticket preferito, per gestire l'indagine e la correzione dei risultati assegnando proprietari, esaminando le informazioni correlate e, con i playbook, automatizza il flusso di lavoro di risposta.

Se un risultato ha una richiesta corrispondente, puoi trovare un link alla richiesta nella pagina dei dettagli del risultato. Apri la pagina dei dettagli di un risultato dalla pagina Risultati.

Per saperne di più sulle richieste, vedi Panoramica delle richieste.

Disattiva risultati

Per controllare il volume dei risultati nella console Google Cloud , puoi disattivare manualmente o in modo programmatico i singoli risultati oppure creare regole di disattivazione che disattivano automaticamente i risultati in base ai filtri che definisci. Esistono due tipi di regole di disattivazione audio che puoi utilizzare per controllare il volume dei risultati:

- Regole di disattivazione statiche che disattivano indefinitamente i risultati futuri.

- Regole di disattivazione dinamiche che contengono un'opzione per disattivare temporaneamente i risultati attuali e futuri.

Ti consigliamo di utilizzare le regole di disattivazione dinamica esclusivamente per ridurre il numero di risultati che esamini manualmente. Per evitare confusione, non è consigliabile utilizzare contemporaneamente regole di disattivazione statica e dinamica. Per un confronto tra i due tipi di regole, vedi Tipi di regole di disattivazione.

I risultati che disattivi nella console Google Cloud vengono nascosti e silenziati, ma continuano a essere registrati a fini di controllo e conformità. Puoi visualizzare i risultati disattivati o riattivarli in qualsiasi momento. Per scoprire di più, consulta Disattivazione dei risultati in Security Command Center.

Contrassegnare asset e risultati con contrassegni di sicurezza

Puoi aggiungere proprietà personalizzate a risultati e asset in Security Command Center utilizzando i segni di sicurezza. I segni di sicurezza ti consentono di identificare aree di interesse ad alta priorità, come i progetti di produzione, taggare i risultati con numeri di monitoraggio di bug e incidenti e altro ancora.

Per gli asset, puoi aggiungere indicatori di sicurezza solo a quelli supportati da Security Command Center. Per l'elenco degli asset supportati, consulta Tipi di asset supportati in Security Command Center.

Aggiungere asset alle liste consentite

Sebbene non sia un metodo consigliato, puoi eliminare i risultati non necessari aggiungendo indicatori di sicurezza dedicati agli asset in modo che i rilevatori di Security Health Analytics non creino risultati di sicurezza per questi asset.

L'approccio consigliato e più efficace per controllare il volume dei risultati è disattivare i risultati. Disattiva i risultati che non devi esaminare perché riguardano asset isolati o perché rientrano nei parametri aziendali accettabili.

Quando applichi indicatori di sicurezza dedicati agli asset, questi vengono aggiunti a una lista consentita in Security Health Analytics, che contrassegna tutti i risultati per questi asset come risolti durante la scansione batch successiva.

I segni di sicurezza dedicati devono essere applicati direttamente agli asset, non ai risultati, come descritto in Come funzionano le liste consentite più avanti in questa pagina. Se applichi un segno a un risultato, l'asset sottostante può comunque generare risultati.

Come funzionano le liste consentite

Ogni rilevatore di Security Health Analytics ha un tipo di segno dedicato per le liste consentite, sotto forma di allow_FINDING_TYPE:true. L'aggiunta di questo

indicatore dedicato a un asset supportato da Security Command Center

ti consente di escludere l'asset dalla policy di rilevamento.

Ad esempio, per escludere il tipo di risultato SSL_NOT_ENFORCED, imposta il segno di sicurezza allow_ssl_not_enforced:true sull'istanza Cloud SQL correlata.

Il rilevatore specificato non creerà risultati per le risorse contrassegnate.

Per un elenco completo dei tipi di risultati, consulta l'elenco dei rilevatori di Security Health Analytics. Per scoprire di più sui segni di sicurezza e sulle tecniche per utilizzarli, vedi Utilizzo dei segni di sicurezza.

Tipi di asset

Questa sezione descrive il funzionamento dei badge di sicurezza per i diversi asset.

Asset della lista consentita:quando aggiungi un segno dedicato a un asset, ad esempio un bucket Cloud Storage o un firewall, il risultato associato viene contrassegnato come risolto quando viene eseguita la scansione batch successiva. Il rilevatore non genererà nuovi risultati né aggiornerà quelli esistenti per l'asset finché il segno non verrà rimosso.

Progetti nella lista consentita: quando aggiungi un segno a una risorsa di progetto, i risultati per i quali il progetto stesso è la risorsa scansionata o di destinazione vengono risolti. Tuttavia, gli asset contenuti nel progetto, come le macchine virtuali o le chiavi di crittografia, possono comunque generare risultati. Questo contrassegno di sicurezza è disponibile solo se attivi il livello Security Command Center Premium a livello di organizzazione.

Cartelle nella lista consentita: quando aggiungi un segno a una risorsa cartella, i risultati per i quali la cartella stessa è la risorsa scansionata o di destinazione vengono risolti. Tuttavia, gli asset contenuti nella cartella, inclusi i progetti, possono comunque generare risultati. Questo contrassegno di sicurezza è disponibile solo se attivi il livello Security Command Center Premium a livello di organizzazione.

Rilevatori che supportano più asset: se un rilevatore supporta più di un tipo di asset, devi applicare il segno dedicato a ogni asset. Ad esempio, il rilevatore

KMS_PUBLIC_KEYsupporta gli assetCryptoKeyeKeyRingdi Cloud Key Management Service. Se applichi il segnoallow_kms_public_key:trueall'assetCryptoKey, i risultatiKMS_PUBLIC_KEYper quell'asset vengono risolti. Tuttavia, i risultati possono comunque essere generati per l'assetKeyRing.

I contrassegni di sicurezza vengono aggiornati solo durante le scansioni batch, non le scansioni in tempo reale. Se viene rimossa un'contrassegno di sicurezzaa dedicata e l'asset presenta una vulnerabilità, potrebbero essere necessarie fino a 24 ore prima che l'indicazione venga eliminata e venga scritto un risultato.

Rilevatore di casi speciali: chiavi di crittografia fornite dal cliente

Il rilevatore

DISK_CSEK_DISABLED

non è attivo per impostazione predefinita. Per utilizzare questo rilevatore, devi contrassegnare gli asset per i quali vuoi utilizzare chiavi di crittografia autogestite.

Per attivare il rilevatore DISK_CSEK_DISABLED per asset specifici,

applica il contrassegno di sicurezza

enforce_customer_supplied_disk_encryption_keys all'asset con un valore di

true.

Visualizzazione del conteggio dei risultati attivi per tipo di risultato nei livelli Standard o Premium

Puoi utilizzare la console Google Cloud o i comandi Google Cloud CLI per visualizzare i conteggi dei risultati attivi per tipo di risultato.

Console

La console Google Cloud consente di visualizzare un conteggio dei risultati attivi per ciascun tipo di risultato.

Per visualizzare i risultati di Security Health Analytics per tipo di risultato:

Per visualizzare i risultati di Security Health Analytics, vai alla pagina Vulnerabilità.

Per ordinare i risultati in base al numero di risultati attivi per ogni tipo di risultato, fai clic sull'intestazione della colonna Attivo.

gcloud

Per utilizzare gcloud CLI per ottenere un conteggio di tutti i risultati attivi, esegui una query su Security Command Center per ottenere l'ID origine di Security Health Analytics. Poi utilizzi l'ID origine per eseguire query sul conteggio dei risultati attivi.

Passaggio 1: recupera l'ID origine

Per ottenere l'ID origine, esegui uno dei seguenti comandi:

Se hai attivato Security Command Center a livello di organizzazione, esegui il seguente comando:

gcloud scc sources describe organizations/ORGANIZATION_ID \ --source-display-name="Security Health Analytics"Se hai attivato Security Command Center a livello di progetto, esegui il seguente comando:

gcloud scc sources describe projects/PROJECT_ID \ --source-display-name="Security Health Analytics"

Se non hai ancora abilitato l'API Security Command Center, ti viene chiesto di abilitarla. Quando l'API Security Command Center è abilitata, esegui di nuovo il comando precedente. Il comando dovrebbe mostrare un output simile al seguente:

description: Scans for deviations from a GCP security baseline.

displayName: Security Health Analytics

name: organizations/ORGANIZATION_ID/sources/SOURCE_ID

Prendi nota di SOURCE_ID da utilizzare nel passaggio successivo.

Passaggio 2: ottieni il conteggio dei risultati attivi

Utilizza SOURCE_ID annotato nel passaggio precedente per

filtrare i risultati di Security Health Analytics. I seguenti comandi gcloud CLI

restituiscono un conteggio dei risultati per categoria.

Se hai attivato Security Command Center a livello di organizzazione, esegui il seguente comando:

gcloud scc findings group organizations/ORGANIZATION_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZESe hai attivato Security Command Center a livello di progetto, esegui il seguente comando:

gcloud scc findings group projects/PROJECT_ID/sources/SOURCE_ID \ --group-by=category --page-size=PAGE_SIZE

Puoi impostare le dimensioni della pagina su qualsiasi valore fino a 1000. Il comando dovrebbe mostrare un output simile al seguente, con i risultati della tua organizzazione:

groupByResults:

- count: '1'

properties:

category: MFA_NOT_ENFORCED

- count: '3'

properties:

category: ADMIN_SERVICE_ACCOUNT

- count: '2'

properties:

category: API_KEY_APIS_UNRESTRICTED

- count: '1'

properties:

category: API_KEY_APPS_UNRESTRICTED

- count: '2'

properties:

category: API_KEY_EXISTS

- count: '10'

properties:

category: AUDIT_CONFIG_NOT_MONITORED

- count: '10'

properties:

category: AUDIT_LOGGING_DISABLED

- count: '1'

properties:

category: AUTO_UPGRADE_DISABLED

- count: '10'

properties:

category: BUCKET_IAM_NOT_MONITORED

- count: '10'

properties:

category: BUCKET_LOGGING_DISABLED

nextPageToken: TOKEN

readTime: '2023-08-05T21:56:13.862Z'

totalSize: 50

Gestire i risultati in modo programmatico

L'utilizzo di Google Cloud CLI con l'SDK Security Command Center ti consente di automatizzare quasi tutto ciò che puoi fare con Security Command Center nella consoleGoogle Cloud . Puoi anche correggere molti risultati utilizzando gcloud CLI. Per ulteriori informazioni, consulta la documentazione relativa ai tipi di risorse descritti in ogni risultato:

- Elenco dei risultati di sicurezza

- Creare, modificare ed eseguire query sui segni di sicurezza

- Creazione e aggiornamento dei risultati sulla sicurezza

- Creare, aggiornare ed elencare le origini dei risultati

- Configurare le impostazioni dell'organizzazione

Per esportare o elencare gli asset in modo programmatico, utilizza l'API Cloud Asset Inventory. Per ulteriori informazioni, vedi Esportare la cronologia e i metadati degli asset.

I metodi e i campi degli asset dell'API Security Command Center sono ritirati e verranno rimossi a partire dal 26 giugno 2024.

Fino alla rimozione, gli utenti che hanno attivato Security Command Center prima del 26 giugno 2023 possono utilizzare i metodi degli asset dell'API Security Command Center per elencare gli asset, ma questi metodi supportano solo gli asset che Security Command Center supporta.

Per informazioni sull'utilizzo dei metodi API per gli asset ritirati, consulta Asset scheda.

Scansione dei progetti protetti da un perimetro di servizio

Questa funzionalità è disponibile solo se attivi il livello Security Command Center Premium a livello di organizzazione.

Se hai un perimetro di servizio che blocca l'accesso a determinati progetti e servizi, devi concedere all'account di servizio Security Command Center l'accesso in entrata a quel perimetro di servizio. In caso contrario, Security Health Analytics non può produrre risultati relativi ai progetti e ai servizi protetti.

L'identificatore del account di servizio è un indirizzo email con il seguente formato:

service-org-ORGANIZATION_ID@security-center-api.iam.gserviceaccount.com

Sostituisci ORGANIZATION_ID con l'identificatore numerico della tua organizzazione.

Per concedere a un account di servizio l'accesso in entrata a un perimetro di servizio, segui questi passaggi.

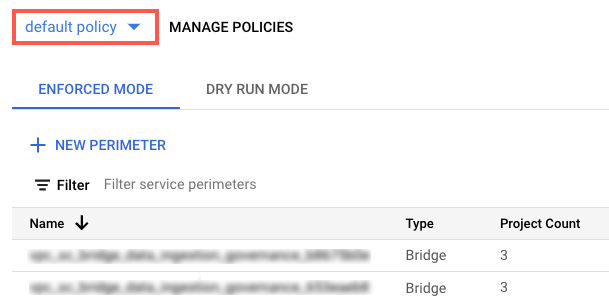

Vai a Controlli di servizio VPC.

Nella barra degli strumenti, seleziona la tua Google Cloud organizzazione.

Nell'elenco a discesa, seleziona il criterio di accesso che contiene il service perimeter a cui vuoi concedere l'accesso.

I perimetri di servizio associati al criterio di accesso vengono visualizzati nell'elenco.

Fai clic sul nome del perimetro di servizio.

Fai clic su Modifica perimetro.

Nel menu di navigazione, fai clic su Policy Ingress.

Fai clic su Aggiungi regola.

Configura la regola nel seguente modo:

Attributi FROM del client API

- Per Origine, seleziona Tutte le origini.

- In Identità, seleziona Identità selezionate.

- Nel campo Aggiungi utente/service account, fai clic su Seleziona.

- Inserisci l'indirizzo email del account di servizio. Se hai service account sia a livello di organizzazione che di progetto, aggiungili entrambi.

- Fai clic su Salva.

Attributi TO di servizi/risorse

-

In Progetto, seleziona Tutti i progetti.

Per Servizi, seleziona Tutti i servizi o seleziona servizi specifici per i quali vengono visualizzate violazioni dei Controlli di servizio VPC.

Se un perimetro di servizio limita l'accesso a un servizio richiesto, Security Health Analytics non può produrre risultati per quel servizio.

Nel menu di navigazione, fai clic su Salva.

Per saperne di più, consulta Configurazione delle policy di ingresso e di uscita.

Passaggi successivi

- Scopri di più su detector e risultati di Security Health Analytics.

- Leggi i suggerimenti per correggere i risultati di Security Health Analytics.

- Scopri come utilizzare i badge di sicurezza di Security Command Center.

- Scopri di più sulle richieste.

- Scopri di più su come utilizzare Security Command Center Standard o Premium nella console Google Cloud per esaminare asset e risultati.

- Scopri di più sull'utilizzo di Security Command Center Enterprise nella console Google Cloud .