Nesta página, você encontra uma lista de guias e técnicas de referência para corrigir erros do SCC.

Antes de começar

Você precisa de papéis adequados do gerenciamento de identidade e acesso (IAM, na sigla em inglês) para visualizar ou editar descobertas e acessar ou modificar recursos do Google Cloud . Se você encontrar erros de permissão ao acessar o Security Command Center no consoleGoogle Cloud , peça ajuda ao administrador. Para saber mais sobre papéis, consulte Controle de acesso. Para resolver erros de recursos, leia a documentação dos produtos afetados.

Analisar descobertas no console do Google Cloud

Os erros do SCC são erros de configuração

que impedem o funcionamento do Security Command Center. A

origem Security Command Center gera essas descobertas.

Desde que o Security Command Center esteja configurado para sua organização ou projeto, ele gera descobertas de erros à medida que as detecta. É possível ver os erros do SCC no console Google Cloud .

Use o procedimento a seguir para analisar as descobertas no console Google Cloud :

- No console do Google Cloud , acesse a página Descobertas do Security Command Center.

- Selecione seu projeto ou organização Google Cloud .

- Na seção Filtros rápidos, na subseção Nome de exibição da origem, selecione Security Command Center. Os resultados da consulta de descobertas são atualizados para mostrar apenas as descobertas dessa fonte.

- Para ver os detalhes de uma descoberta específica, clique no nome dela na coluna Categoria. O painel de detalhes da descoberta é aberto e mostra a guia Resumo.

- Na guia Resumo, revise os detalhes da descoberta, incluindo o que foi detectado, o recurso afetado e, se disponível, as etapas que você pode seguir para corrigir a descoberta.

- Opcional: para conferir a definição JSON completa da descoberta, clique na guia JSON.

Desativação de erros do SCC após a correção

Depois de corrigir uma descoberta de SCC error, o Security Command Center define automaticamente

o estado da descoberta como INACTIVE durante a próxima verificação. O tempo que leva para o Security Command Center definir o estado de uma descoberta corrigida como INACTIVE depende de quando você corrige a descoberta e a programação da verificação que detecta o erro.

Para informações sobre a frequência de verificação de uma descoberta SCC error, consulte o

resumo da descoberta em Detectores de erros.

Corrigir erros de SCC

Esta seção inclui instruções de correção para todos os erros do SCC.

API disabled

Nome da categoria na API: API_DISABLED

Um dos seguintes serviços está desativado para o projeto:

O serviço desativado não pode gerar descobertas.

Para corrigir essa descoberta, siga estas etapas:

- Revise a descoberta para determinar qual API está desativada.

Ative a API:

Ative a API Container Threat Detection.

Ative a API Web Security Scanner.

Saiba mais sobre os recursos compatíveis e as configurações de verificação desse tipo de descoberta.

APS no resource value configs match any resources

Nome da categoria na API: APS_NO_RESOURCE_VALUE_CONFIGS_MATCH_ANY_RESOURCES

As configurações de valor do recurso são definidas para simulações de caminho de ataque, mas não correspondem a nenhuma instância de recurso no ambiente. As simulações estão usando o conjunto de recursos padrão de alto valor.

As configurações de valor de recurso podem não corresponder a nenhum dos recursos pelos seguintes motivos, identificados na descrição da descoberta no consoleGoogle Cloud :

- Nenhuma das configurações de valor de recurso corresponde a nenhuma instância de recurso.

- Uma ou mais configurações de valor de recurso que especificam

NONEsubstituem todas as outras configurações válidas. - Todas as configurações de valor de recurso definidas especificam um valor de

NONE.

Para corrigir essa descoberta, siga estas etapas:

Acesse a página Simulação de caminho de ataque nas Configurações do Security Command Center:

Selecione a organização. A página Simulação de caminho de ataque é aberta com as configurações que já existem.

Na coluna Valor do recurso da lista Configurações do valor do recurso, verifique os valores de

None.Para qualquer configuração que especifique

None, faça o seguinte:- Clique no nome de qualquer configuração de valor do recurso para exibir as especificações dela.

- Se necessário, edite as especificações de atributos de recursos para reduzir o número de instâncias de recursos que correspondem à configuração.

Se o problema não for causado por uma especificação

Nonemuito ampla, faça o seguinte:- Clique nos nomes de cada configuração que especifica um valor de

HIGH,MEDIUMouLOWpara exibir as especificações de atributo do recurso. - Revise e, se necessário, edite a configuração para corrigir o escopo, o tipo de recurso, a tag ou a especificação do rótulo para corresponder aos recursos pretendidos.

- Clique nos nomes de cada configuração que especifica um valor de

Se necessário, crie uma configuração de valor de recurso.

As mudanças serão aplicadas à próxima simulação de caminho de ataque.

Saiba mais sobre os recursos compatíveis e as configurações de verificação desse tipo de descoberta.

APS resource value assignment limit exceeded

Nome da categoria na API: APS_RESOURCE_VALUE_ASSIGNMENT_LIMIT_EXCEEDED

Na última simulação de caminho de ataque, o número de instâncias de recursos de alto valor, conforme identificado pelas configurações de valor do recurso, excedeu o limite de 1.000 instâncias em um conjunto de recursos de alto valor. Como resultado, o Security Command Center excluiu o número excessivo de instâncias do conjunto de recursos de alto valor.

Para corrigir essa descoberta, você pode tentar as seguintes ações:

- Use tags ou rótulos para reduzir o número de correspondências de um determinado tipo de recurso ou dentro de um escopo especificado. As tags ou rótulos precisam ser aplicados às instâncias de recursos antes de serem correspondidos por uma configuração de valor de recurso.

Crie uma configuração de valor de recurso que atribua um valor de recurso de

NONEa um subconjunto dos recursos especificados em outra configuração.A especificação de um valor de

NONEsubstitui qualquer outra configuração e exclui as instâncias de recursos do seu conjunto de recursos de alto valor.Reduza a especificação do atributo de recurso de escopo na configuração do valor do recurso.

Exclua configurações de valor de recursos que atribuem um valor de

LOW.

Para instruções sobre como criar, editar ou excluir uma configuração de valor de recursos, consulte Definir e gerenciar seu conjunto de recursos de alto valor.

Saiba mais sobre os recursos compatíveis e as configurações de verificação desse tipo de descoberta.

CIEM service account missing permissions

Nome da categoria na API: CIEM_SERVICE_ACCOUNT_MISSING_PERMISSIONS

A conta de serviço usada pelo serviço CIEM não tem as permissões necessárias. O CIEM não pode gerar uma ou mais categorias de descobertas.

Para corrigir essa descoberta, restaure os papéis do IAM necessários na conta de serviço do CIEM:

No console do Google Cloud , acesse a página IAM.

Selecione a conta de serviço do CIEM da sua organização. O identificador da conta de serviço é um endereço de e-mail com o seguinte formato:

service-org-ORGANIZATION_ID@gcp-sa-ciem.iam.gserviceaccount.comSubstitua

ORGANIZATION_IDpelo ID numérico da organização.Se a conta de serviço não estiver listada, clique em CONCEDER ACESSO na parte de cima da página e insira a conta de serviço como um novo principal.

Conceda o papel de agente de serviço da CIEM (

roles/ciem.serviceAgent) à conta de serviço. Se você usa papéis personalizados, verifique se eles incluem as seguintes permissões:cloudasset.assets.exportResourcecloudasset.assets.exportIamPolicy

Clique em Salvar.

CIEM AWS CloudTrail configuration error

Nome da categoria na API: AWS_CLOUDTRAIL_CONFIGURATION_ERROR

Todas ou algumas descobertas da CIEM na AWS não estão sendo enviadas para o Security Command Center. O feed do AWS CloudTrail falhou e não foi possível buscar dados devido a um erro de configuração.

Há três possíveis causas para essa descoberta:

Feed do AWS CloudTrail ausente

Para corrigir esse problema, crie e configure um feed no console do Security Operations para ingerir registros do AWS CloudTrail. Defina o par de chave-valor Rótulo de ingestão como

CIEMeTRUE.Para instruções sobre como criar um feed, consulte Criar o feed na documentação do Google SecOps.

Erros na configuração do feed

Verifique se você configurou o feed corretamente.

Para configurar um feed, consulte Configurar um feed no Google Security Operations para ingerir registros da AWS na documentação do Google SecOps.

Configuração incompleta do AWS CloudTrail

Para corrigir esse problema, configure o bucket do S3 na sua configuração do AWS CloudTrail para registrar eventos de dados e eventos de gerenciamento de todas as contas da AWS em que você pretende usar o CIEM.

Para configurar o CloudTrail, consulte Configurar o AWS CloudTrail (ou outro serviço) na documentação do Google SecOps.

GKE service account missing permissions

Nome da categoria na API: GKE_SERVICE_ACCOUNT_MISSING_PERMISSIONS

O Container Threat Detection não pode gerar descobertas para um cluster do Google Kubernetes Engine porque a conta de serviço padrão do GKE no cluster não tem permissões. Isso impede que a detecção de ameaças do contêiner seja ativada no cluster.

Para corrigir essa descoberta,restaure a conta de serviço padrão do GKE e confirme se ela tem o papel Agente de serviço do Kubernetes Engine (roles/container.serviceAgent).

Saiba mais sobre os recursos compatíveis e as configurações de verificação desse tipo de descoberta.

KTD blocked by admission controller

Nome da categoria na API: KTD_BLOCKED_BY_ADMISSION_CONTROLLER

O Container Threat Detection não pode ser ativado em um cluster porque um controlador de admissão de terceiros está impedindo a implantação do objeto DaemonSet do Kubernetes necessário.

Para corrigir essa descoberta, verifique se os controladores de admissão em execução no cluster permitem que o Container Threat Detection crie os objetos necessários do Kubernetes.

Verificar o controlador de admissão

Verifique se o controlador de admissão no cluster está negando a implantação do objeto DaemonSet do Container Threat Detection.

Na descrição, nos detalhes da descoberta do console Google Cloud , analise a mensagem de erro do Kubernetes. A mensagem de erro do Kubernetes será semelhante a esta:

generic::failed_precondition: incompatible admission webhook: admission webhook "example.webhook.sh" denied the request: [example-constraint] you must provide labels: {"example-required-label"}.Nos Registros de auditoria do Cloud da atividade do administrador do projeto que contém o cluster, procure a mensagem de erro exibida no campo Descrição dos detalhes da descoberta.

Se o controlador de admissão estiver funcionando, mas negar a implantação do objeto DaemonSet do Container Threat Detection, configure-o para permitir que o agente de serviço do Container Threat Detection gerencie objetos no namespace

kube-system.O agente de serviço do Container Threat Detection precisa gerenciar objetos específicos do Kubernetes.

Para saber mais sobre como usar controladores de admissão com o Container Threat Detection, consulte PodSecurityPolicy e controladores de admissão.

Confirmar a correção

Depois que você corrigir o erro, o Security Command Center vai tentar ativar automaticamente o Container Threat Detection. Após a conclusão da ativação, verifique se o Container Threat Detection está ativo seguindo estas etapas:

Acesse a página Cargas de trabalho do Kubernetes Engine no console.

Se necessário, selecione Mostrar cargas de trabalho do sistema.

Na página Cargas de trabalho, filtre primeiro as cargas de trabalho pelo nome do cluster.

Procure a carga de trabalho

container-watcher. Se acontainer-watcherestiver presente e o status mostrarOK, o Container Threat Detection estará ativo.

KTD image pull failure

Nome da categoria na API: KTD_IMAGE_PULL_FAILURE

O Container Threat Detection não pode ser ativado no cluster porque uma imagem de contêiner necessária não pode ser extraída (baixada) de gcr.io, o host de imagem do Container Registry.

A extração ou o download de uma imagem de contêiner pode falhar por qualquer um dos vários motivos possíveis.

Verifique se:

- Verifique se as configurações de rede VPC, DNS ou firewall não estão bloqueando

o acesso à rede do cluster para o host de imagens

gcr.io. - Se o cluster for particular, verifique se o Acesso privado do Google

está ativado para permitir o acesso ao host de imagens

gcr.io. - Se as configurações de rede e o Acesso privado do Google não forem a causa da

falha, consulte a documentação de solução de problemas do GKE para ver erros

ImagePullBackOffeErrImagePull.

Saiba mais sobre os recursos compatíveis e as configurações de verificação desse tipo de descoberta.

KTD service account missing permissions

Nome da categoria na API: KTD_SERVICE_ACCOUNT_MISSING_PERMISSIONS

A conta de serviço do Container Threat Detection identificada nos detalhes da descoberta no console do Google Cloud não tem as permissões necessárias. Todas ou algumas descobertas da Detecção de ameaças do contêiner não estão sendo enviadas ao Security Command Center.

Para corrigir essa descoberta, siga estas etapas:

Conceda o papel Agente de serviço do Container Threat Detection (

roles/containerthreatdetection.serviceAgent) à conta de serviço. Para mais informações, consulte Conceder um único papel.Como alternativa, se você quiser usar um papel personalizado, verifique se ele tem as permissões do agente de serviço do Container Threat Detection.

Verifique se não há políticas de negação do IAM que impeçam a conta de serviço de usar qualquer uma das permissões no papel de agente de serviço do Container Threat Detection. Se houver uma política de negação bloqueando o acesso, adicione a conta de serviço como uma principal de exceção na política de negação.

Para mais informações sobre a conta de serviço do Container Threat Detection e o papel e as permissões necessárias, consulte Permissões necessárias do IAM

Saiba mais sobre os recursos compatíveis e as configurações de verificação desse tipo de descoberta.

Misconfigured Cloud Logging Export

Nome da categoria na API: MISCONFIGURED_CLOUD_LOGGING_EXPORT

O projeto configurado para exportação contínua para o Cloud Logging não está disponível. Por isso, o Security Command Center não pode enviar descobertas para o Logging.

Para corrigir essa descoberta, siga um destes procedimentos:

Se o período de recuperação do projeto ainda não tiver passado, restaure o projeto ausente.

Se o projeto tiver sido excluído permanentemente, configure um projeto novo ou existente para exportações do Logging.

Saiba mais sobre os recursos compatíveis e as configurações de verificação desse tipo de descoberta.

VPC Service Controls Restriction

Nome da categoria na API: VPC_SC_RESTRICTION

O Security Health Analytics não produz algumas descobertas para um projeto porque ele é protegido por um perímetro de serviço. Conceda à conta de serviço do Security Command Center acesso de entrada ao perímetro de serviço.

O identificador da conta de serviço é um endereço de e-mail com o seguinte formato:

service-RESOURCE_KEYWORD-RESOURCE_ID@security-center-api.iam.gserviceaccount.com

Substitua:

-

RESOURCE_KEYWORD: a palavra-chaveorgouproject, dependendo de qual recurso é proprietário da conta de serviço -

RESOURCE_ID: uma das seguintes opções:- O ID da organização, se a conta de serviço pertencer a ela

- O número do projeto se a conta de serviço pertencer a um projeto

Se houver contas de serviço no nível da organização e do projeto, aplique a correção a ambas.

Para corrigir essa descoberta, siga estas etapas.

Etapa 1: determinar qual perímetro de serviço está bloqueando o Security Health Analytics

Consiga o ID exclusivo do VPC Service Controls e o ID do projeto associado à descoberta:

- Para ver os detalhes da descoberta, clique no nome da categoria.

- No campo Descrição, copie o ID exclusivo do VPC Service Controls, por exemplo,

5e4GI409D6BTWfOp_6C-uSwmTpOQWcmW82sfZW9VIdRhGO5pXyCJPQ. - No campo Caminho do recurso, copie o ID do projeto.

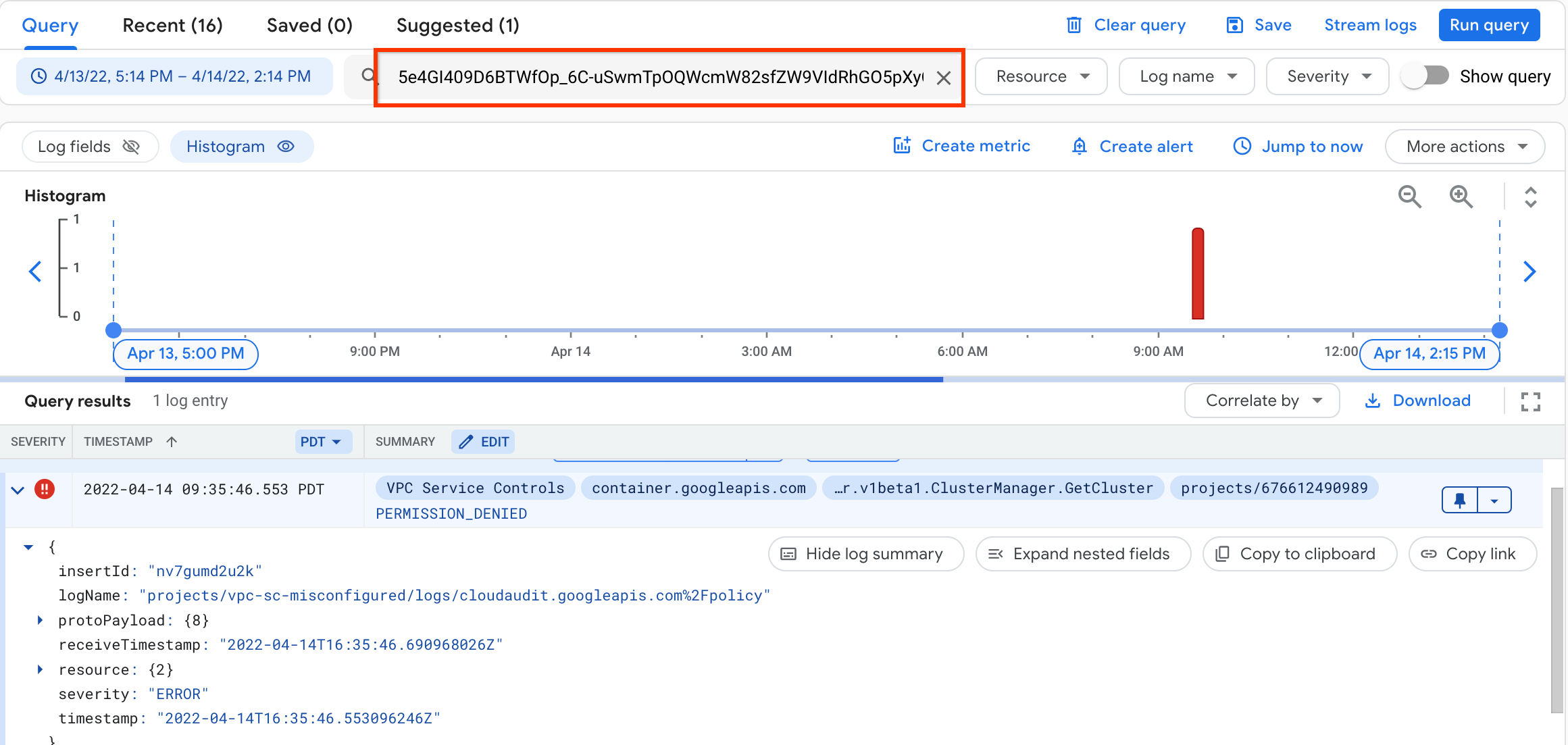

Consiga o ID da política de acesso e o nome do perímetro de serviço:

No console do Google Cloud , acesse a página Análise de registros.

Na barra de ferramentas, selecione o projeto associado à descoberta.

Na caixa de pesquisa, insira o ID exclusivo do erro.

Se o erro não aparecer nos resultados da consulta, estenda a linha do tempo no Histograma e, em seguida, execute novamente a consulta.

Clique no erro exibido.

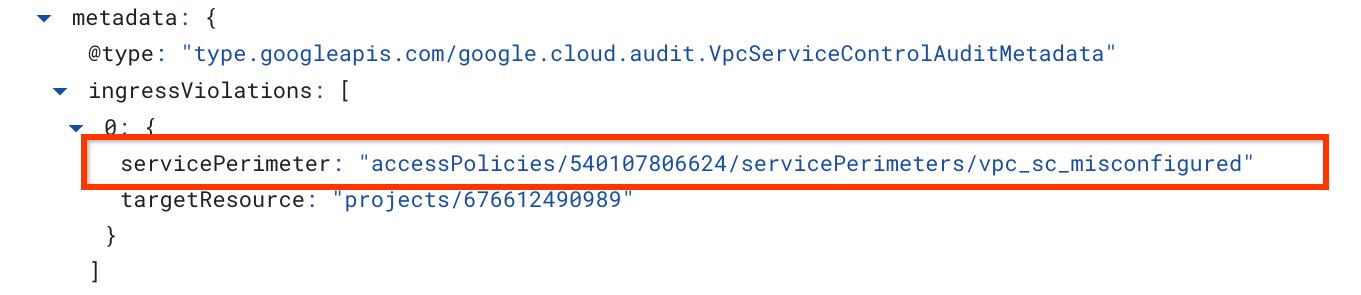

Clique em Expandir campos aninhados.

Copie o valor do campo

servicePerimeterName. O valor tem o seguinte formato:accessPolicies/ACCESS_POLICY/servicePerimeters/SERVICE_PERIMETERNeste exemplo, o nome completo do recurso do perímetro de serviço é

accessPolicies/540107806624/servicePerimeters/vpc_sc_misconfigured.ACCESS_POLICYé o ID da política de acesso, por exemplo,540107806624.SERVICE_PERIMETERé o nome do perímetro de serviço. Por exemplo,vpc_sc_misconfigured.

Para ver o nome de exibição que corresponde ao ID da política de acesso, use a CLI gcloud:

Se você não puder fazer consultas no nível da organização, peça ao administrador para realizar essa etapa.

gcloud access-context-manager policies list \ --organization ORGANIZATION_IDSubstitua

ORGANIZATION_IDpelo ID numérico da organização.Você verá um resultado parecido com este:

NAME ORGANIZATION SCOPES TITLE ETAG 540107806624 549441802605 default policy 2a9a7e30cbc14371 352948212018 549441802605 projects/393598488212 another_policy d7b47a9ecebd4659O nome de exibição é o título que corresponde ao ID da política de acesso. Anote o nome de exibição da política de acesso e o nome do perímetro de serviço. Você precisará deles na próxima etapa.

Etapa 2: criar uma regra de entrada que conceda acesso ao projeto

Esta seção exige que você tenha acesso no nível da organização ao VPC Service Controls. Se você não tiver acesso no nível da organização, peça ao administrador para realizar essas etapas.

Nas etapas a seguir, você criará uma regra de entrada no perímetro de serviço identificado na etapa 1.

Para conceder a uma conta de serviço acesso de entrada a um perímetro de serviço, siga estas etapas.

Acesse o VPC Service Controls.

Na barra de ferramentas, selecione sua Google Cloud organização.

Na lista suspensa, selecione a política de acesso que contém o perímetro de serviço a que você quer conceder acesso.

Os perímetros de serviço associados à política de acesso aparecem na lista.

Clique no nome do serviço.

Clique em Editar perímetro.

No menu de navegação, clique em Política de entrada.

Clique em Adicionar regra.

Configure a regra da seguinte maneira:

Atributos FROM do cliente da API

- Em Origem, selecione Todas as fontes.

- Em Identidade, selecione Identidades selecionadas.

- No campo Add User/Service Account, clique em Select.

- Insira o endereço de e-mail da conta de serviço. Se você tiver contas de serviço no nível da organização e do projeto, adicione ambas.

- Clique em Salvar.

Atributos TO de serviços/recursos

Em Projeto, selecione Todos os projetos ou selecione o projeto especificado na descoberta.

Em Serviços, selecione Todos os serviços ou serviços específicos em que aparecem violações do VPC Service Controls.

Se um perímetro de serviço restringir o acesso a um serviço necessário, o Security Health Analytics não poderá produzir descobertas para esse serviço.

No menu de navegação, clique em Salvar.

Para mais informações, consulte Como configurar políticas de entrada e saída.

Saiba mais sobre os recursos compatíveis e as configurações de verificação desse tipo de descoberta.

Security Command Center service account missing permissions

Nome da categoria na API: SCC_SERVICE_ACCOUNT_MISSING_PERMISSIONS

O agente de serviço do Security Command Center não tem as permissões necessárias para funcionar corretamente.

O identificador da conta de serviço é um endereço de e-mail com o seguinte formato:

service-RESOURCE_KEYWORD-RESOURCE_ID@security-center-api.iam.gserviceaccount.com

Substitua:

-

RESOURCE_KEYWORD: a palavra-chaveorgouproject, dependendo de qual recurso é proprietário da conta de serviço -

RESOURCE_ID: uma das seguintes opções:- O ID da organização, se a conta de serviço pertencer a ela

- O número do projeto se a conta de serviço pertencer a um projeto

Se houver contas de serviço no nível da organização e do projeto, aplique a correção a ambas.

Para corrigir essa descoberta, siga estas etapas:

Conceda o papel de agente de serviço da Central de segurança (

roles/securitycenter.serviceAgent) à conta de serviço.Para mais informações, consulte Conceder um único papel.

Como alternativa, se você quiser usar um papel personalizado, verifique se ele tem as permissões no papel Agente de serviço da Central de segurança.

Verifique se não há políticas de negação do IAM que impeçam a conta de serviço de usar qualquer uma das permissões nos papéis necessários. Se houver uma política de negação bloqueando o acesso, adicione a conta de serviço como uma principal de exceção na política de negação.

Saiba mais sobre os recursos compatíveis e as configurações de verificação desse tipo de descoberta.

A seguir

Saiba mais sobre os erros do Security Command Center.