Halaman ini menyediakan daftar panduan dan teknik referensi untuk memperbaiki error SCC.

Sebelum memulai

Anda memerlukan peran Identity and Access Management (IAM) yang memadai untuk melihat atau mengedit temuan, dan untuk mengakses atau mengubah Google Cloud resource. Jika Anda mengalami error izin saat mengakses Security Command Center di konsol Google Cloud , minta bantuan administrator Anda. Untuk mempelajari peran, lihat Kontrol akses. Untuk mengatasi error resource, baca dokumentasi untuk produk yang terpengaruh.

Meninjau temuan di konsol Google Cloud

Error SCC adalah error konfigurasi yang mencegah Security Command Center berfungsi seperti yang diharapkan. Sumber

Security Command Center menghasilkan temuan ini.

Selama Security Command Center disiapkan untuk organisasi atau project Anda, Security Command Center akan membuat temuan error saat mendeteksinya. Anda dapat melihat error SCC di konsol Google Cloud .

Gunakan prosedur berikut untuk meninjau temuan di konsol Google Cloud :

- Di konsol Google Cloud , buka halaman Temuan di Security Command Center.

- Pilih project atau organisasi Google Cloud Anda.

- Di bagian Quick filters, di subbagian Source display name, pilih Security Command Center. Hasil kueri temuan diperbarui untuk hanya menampilkan temuan dari sumber ini.

- Untuk melihat detail temuan tertentu, klik nama temuan di kolom Kategori. Panel detail untuk temuan akan terbuka dan menampilkan tab Ringkasan.

- Di tab Ringkasan, tinjau detail temuan, termasuk informasi tentang apa yang terdeteksi, resource yang terpengaruh, dan—jika tersedia—langkah-langkah yang dapat Anda lakukan untuk memperbaiki temuan tersebut.

- Opsional: Untuk melihat definisi JSON lengkap dari temuan, klik tab JSON.

Penonaktifan error SCC setelah perbaikan

Setelah Anda memperbaiki temuan SCC error, Security Command Center akan otomatis

menetapkan status temuan menjadi INACTIVE selama pemindaian berikutnya. Lamanya waktu yang dibutuhkan Security Command Center untuk menetapkan status temuan yang telah diperbaiki menjadi INACTIVE bergantung pada waktu Anda memperbaiki temuan dan jadwal pemindaian yang mendeteksi error.

Untuk mengetahui informasi tentang frekuensi pemindaian untuk temuan SCC error, lihat ringkasan temuan di Detektor error.

Memperbaiki error SCC

Bagian ini mencakup petunjuk perbaikan untuk semua error SCC.

API disabled

Nama kategori di API: API_DISABLED

Salah satu layanan berikut dinonaktifkan untuk project:

Layanan yang dinonaktifkan tidak dapat membuat temuan.

Untuk memperbaiki temuan ini, ikuti langkah-langkah berikut:

- Tinjau temuan untuk menentukan API mana yang dinonaktifkan.

Mengaktifkan API:

Aktifkan Container Threat Detection API.

Aktifkan Web Security Scanner API.

Pelajari lebih lanjut aset yang didukung dan setelan pemindaian untuk jenis temuan ini.

APS no resource value configs match any resources

Nama kategori di API: APS_NO_RESOURCE_VALUE_CONFIGS_MATCH_ANY_RESOURCES

Konfigurasi nilai resource ditentukan untuk simulasi jalur serangan, tetapi tidak cocok dengan instance resource apa pun di lingkungan Anda. Simulasi menggunakan set resource bernilai tinggi default.

Konfigurasi nilai resource mungkin tidak cocok dengan resource apa pun karena alasan berikut, yang diidentifikasi dalam deskripsi temuan di konsolGoogle Cloud :

- Tidak ada konfigurasi nilai resource yang cocok dengan instance resource mana pun.

- Satu atau beberapa konfigurasi nilai resource yang menentukan

NONEakan menggantikan setiap konfigurasi valid lainnya. - Semua konfigurasi nilai resource yang ditentukan menetapkan nilai

NONE.

Untuk memperbaiki temuan ini, ikuti langkah-langkah berikut:

Buka halaman Simulasi jalur serangan di Security Command Center Setelan:

Pilih organisasi Anda. Halaman Simulasi jalur serangan akan terbuka dengan menampilkan konfigurasi yang ada.

Di kolom Nilai resource pada daftar Konfigurasi nilai resource, periksa nilai

None.Untuk konfigurasi apa pun yang menentukan

None, lakukan hal berikut:- Klik nama konfigurasi nilai resource untuk menampilkan spesifikasi konfigurasi.

- Jika perlu, edit spesifikasi atribut resource untuk mengurangi jumlah instance resource yang cocok dengan konfigurasi.

Jika masalah tidak disebabkan oleh spesifikasi

Noneyang terlalu luas, lakukan langkah-langkah berikut:- Klik nama setiap konfigurasi yang menentukan nilai

HIGH,MEDIUM, atauLOWuntuk menampilkan spesifikasi atribut resource. - Tinjau dan, jika perlu, edit konfigurasi untuk memperbaiki cakupan, jenis resource, tag, atau spesifikasi label agar sesuai dengan resource yang dimaksud.

- Klik nama setiap konfigurasi yang menentukan nilai

Jika perlu, buat konfigurasi nilai resource baru.

Perubahan Anda akan diterapkan pada simulasi jalur serangan berikutnya.

Pelajari lebih lanjut aset yang didukung dan setelan pemindaian untuk jenis temuan ini.

APS resource value assignment limit exceeded

Nama kategori di API: APS_RESOURCE_VALUE_ASSIGNMENT_LIMIT_EXCEEDED

Dalam simulasi jalur serangan terakhir, jumlah instance resource bernilai tinggi, sebagaimana diidentifikasi oleh Konfigurasi nilai resource, melebihi batas 1.000 instance resource dalam kumpulan resource bernilai tinggi. Akibatnya, Security Command Center mengecualikan jumlah instance yang berlebih dari kumpulan resource bernilai tinggi.

Untuk memperbaiki temuan ini, Anda dapat mencoba tindakan berikut:

- Gunakan tag atau label untuk mengurangi jumlah kecocokan untuk jenis resource tertentu atau dalam cakupan yang ditentukan. Tag atau label harus diterapkan ke instance resource sebelum dapat dicocokkan oleh konfigurasi nilai resource.

Buat konfigurasi nilai resource yang menetapkan nilai resource

NONEke subset resource yang ditentukan dalam konfigurasi lain.Menentukan nilai

NONEakan menggantikan konfigurasi lainnya dan mengecualikan instance resource dari set resource bernilai tinggi Anda.Kurangi spesifikasi atribut resource cakupan dalam konfigurasi nilai resource.

Menghapus konfigurasi nilai resource yang menetapkan nilai

LOW.

Untuk mengetahui petunjuk tentang cara membuat, mengedit, atau menghapus konfigurasi nilai resource, lihat Menentukan dan mengelola set resource bernilai tinggi.

Pelajari lebih lanjut aset yang didukung dan setelan pemindaian untuk jenis temuan ini.

CIEM service account missing permissions

Nama kategori di API: CIEM_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Akun layanan yang digunakan oleh layanan CIEM tidak memiliki izin. CIEM tidak dapat membuat satu atau beberapa kategori temuan.

Untuk memperbaiki temuan ini, pulihkan peran IAM yang diperlukan di akun layanan CIEM:

Di konsol Google Cloud , buka halaman IAM.

Pilih akun layanan CIEM organisasi Anda. ID akun layanan adalah alamat email dengan format berikut:

service-org-ORGANIZATION_ID@gcp-sa-ciem.iam.gserviceaccount.comGanti

ORGANIZATION_IDdengan ID numerik organisasi Anda.Jika Anda tidak melihat akun layanan yang tercantum, klik BERIKAN AKSES di bagian atas halaman dan masukkan akun layanan sebagai pokok baru.

Berikan peran Agen Layanan CIEM (

roles/ciem.serviceAgent) ke akun layanan. Jika Anda menggunakan peran khusus, pastikan peran tersebut menyertakan izin berikut:cloudasset.assets.exportResourcecloudasset.assets.exportIamPolicy

Klik Simpan.

CIEM AWS CloudTrail configuration error

Nama kategori di API: AWS_CLOUDTRAIL_CONFIGURATION_ERROR

Semua atau beberapa temuan CIEM AWS tidak dikirim ke Security Command Center. Feed AWS CloudTrail gagal dan tidak dapat mengambil data dengan berhasil karena error konfigurasi.

Ada tiga kemungkinan penyebab temuan ini:

Feed AWS CloudTrail tidak ada

Untuk memperbaiki masalah ini, buat dan konfigurasi feed di konsol Security Operations untuk menyerap log AWS CloudTrail. Tetapkan pasangan nilai kunci Label penyerapan ke

CIEMdanTRUE.Untuk mengetahui petunjuk cara membuat feed, lihat Membuat feed dalam dokumentasi Google SecOps.

Error dalam konfigurasi feed

Pastikan Anda telah mengonfigurasi feed dengan benar.

Untuk mengonfigurasi feed, lihat Mengonfigurasi feed di Google Security Operations untuk menyerap log AWS dalam dokumentasi Google SecOps.

Konfigurasi AWS CloudTrail tidak lengkap

Untuk memperbaiki masalah ini, siapkan bucket S3 dalam konfigurasi AWS CloudTrail Anda untuk mencatat peristiwa data dan peristiwa pengelolaan dari semua akun AWS tempat Anda ingin menggunakan CIEM.

Untuk menyiapkan CloudTrail, lihat Mengonfigurasi AWS CloudTrail (atau layanan lain) dalam dokumentasi Google SecOps.

GKE service account missing permissions

Nama kategori di API: GKE_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Container Threat Detection tidak dapat membuat temuan untuk cluster Google Kubernetes Engine, karena akun layanan default GKE di cluster tidak memiliki izin. Hal ini mencegah Container Threat Detection diaktifkan dengan berhasil di cluster.

Untuk memperbaiki temuan ini, pulihkan akun layanan default GKE, dan pastikan akun layanan tersebut memiliki peran Kubernetes Engine Service Agent (roles/container.serviceAgent).

Pelajari lebih lanjut aset yang didukung dan setelan pemindaian untuk jenis temuan ini.

KTD blocked by admission controller

Nama kategori di API: KTD_BLOCKED_BY_ADMISSION_CONTROLLER

Container Threat Detection tidak dapat diaktifkan di cluster karena pengontrol penerimaan pihak ketiga mencegah deployment objek DaemonSet Kubernetes yang diperlukan.

Untuk memperbaiki temuan ini, pastikan pengontrol penerimaan yang berjalan di cluster mengizinkan Container Threat Detection membuat objek Kubernetes yang diperlukan.

Periksa pengontrol penerimaan

Periksa untuk melihat apakah pengontrol penerimaan di cluster Anda menolak deployment objek DaemonSet Deteksi Ancaman Kontainer.

Dalam deskripsi temuan di detail temuan di konsol, tinjau pesan error yang disertakan dari Kubernetes. Google Cloud Pesan error Kubernetes akan mirip dengan pesan berikut:

generic::failed_precondition: incompatible admission webhook: admission webhook "example.webhook.sh" denied the request: [example-constraint] you must provide labels: {"example-required-label"}.Di Log Audit Cloud Aktivitas Admin untuk project yang berisi cluster Anda, cari pesan error yang ditampilkan di kolom Deskripsi pada detail temuan.

Jika pengontrol penerimaan Anda berfungsi, tetapi menolak deployment objek DaemonSet Container Threat Detection, konfigurasi pengontrol penerimaan Anda untuk mengizinkan agen layanan untuk Container Threat Detection mengelola objek di namespace

kube-system.Agen layanan untuk Container Threat Detection harus dapat mengelola objek Kubernetes tertentu.

Untuk mengetahui informasi selengkapnya tentang penggunaan pengontrol penerimaan dengan Container Threat Detection, lihat PodSecurityPolicy dan Pengontrol Penerimaan.

Konfirmasi perbaikan

Setelah Anda memperbaiki error, Security Command Center akan otomatis mencoba mengaktifkan Deteksi Ancaman Container. Setelah menunggu hingga pengaktifan selesai, Anda dapat memeriksa apakah Deteksi Ancaman Kontainer aktif dengan menggunakan langkah-langkah berikut:

Buka halaman Workloads Kubernetes Engine di konsol.

Jika perlu, pilih Tampilkan beban kerja sistem.

Di halaman Workloads, filter workload terlebih dahulu berdasarkan nama cluster.

Cari workload

container-watcher. Jikacontainer-watcherada dan statusnya menunjukkanOK, Container Threat Detection aktif.

KTD image pull failure

Nama kategori di API: KTD_IMAGE_PULL_FAILURE

Deteksi Ancaman Container tidak dapat diaktifkan di cluster karena image container yang diperlukan tidak dapat ditarik (didownload) dari gcr.io, host image Container Registry.

Penarikan atau download image container dapat gagal karena berbagai kemungkinan alasan.

Periksa hal-hal berikut:

- Pastikan setelan jaringan VPC, DNS, atau firewall Anda tidak memblokir

akses jaringan dari cluster ke host image

gcr.io. - Jika cluster bersifat pribadi, pastikan Akses Google Pribadi diaktifkan untuk mengizinkan akses ke host image

gcr.io. - Jika setelan jaringan dan Akses Google Pribadi bukan penyebab kegagalan, lihat dokumentasi pemecahan masalah GKE untuk error

ImagePullBackOffdanErrImagePull.

Pelajari lebih lanjut aset yang didukung dan setelan pemindaian untuk jenis temuan ini.

KTD service account missing permissions

Nama kategori di API: KTD_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Akun layanan Container Threat Detection yang diidentifikasi dalam detail temuan di konsol Google Cloud tidak memiliki izin yang diperlukan. Semua atau beberapa temuan Container Threat Detection tidak dikirim ke Security Command Center.

Untuk memperbaiki temuan ini, ikuti langkah-langkah berikut:

Berikan peran Container Threat Detection Service Agent (

roles/containerthreatdetection.serviceAgent) kepada akun layanan. Untuk mengetahui informasi selengkapnya, lihat Memberikan satu peran.Atau, jika Anda ingin menggunakan peran khusus, pastikan peran tersebut memiliki izin di peran Agen Layanan Deteksi Ancaman Kontainer.

Pastikan tidak ada kebijakan penolakan IAM yang mencegah akun layanan menggunakan izin apa pun dalam peran Agen Layanan Deteksi Ancaman Kontainer. Jika ada kebijakan penolakan yang memblokir akses, tambahkan akun layanan sebagai akun utama pengecualian dalam kebijakan penolakan.

Untuk mengetahui informasi selengkapnya tentang akun layanan Deteksi Ancaman Kontainer serta peran dan izin yang diperlukan, lihat Izin IAM yang diperlukan

Pelajari lebih lanjut aset yang didukung dan setelan pemindaian untuk jenis temuan ini.

Misconfigured Cloud Logging Export

Nama kategori di API: MISCONFIGURED_CLOUD_LOGGING_EXPORT

Project yang dikonfigurasi untuk ekspor berkelanjutan ke Cloud Logging tidak tersedia. Akibatnya, Security Command Center tidak dapat mengirim temuan ke Logging.

Untuk memperbaiki temuan ini, lakukan salah satu tindakan berikut:

Jika periode pemulihan project belum berlalu, pulihkan project yang hilang.

Jika project telah dihapus secara permanen, konfigurasi project baru atau yang sudah ada untuk ekspor Logging.

Pelajari lebih lanjut aset yang didukung dan setelan pemindaian untuk jenis temuan ini.

VPC Service Controls Restriction

Nama kategori di API: VPC_SC_RESTRICTION

Security Health Analytics tidak dapat menghasilkan temuan tertentu untuk project, karena project tersebut dilindungi oleh perimeter layanan. Anda harus memberi akun layanan Security Command Center akses masuk ke perimeter layanan.

ID akun layanan adalah alamat email dengan format berikut:

service-RESOURCE_KEYWORD-RESOURCE_ID@security-center-api.iam.gserviceaccount.com

Ganti kode berikut:

-

RESOURCE_KEYWORD: kata kunciorgatauproject, bergantung pada resource yang memiliki akun layanan -

RESOURCE_ID: salah satu dari berikut ini:- ID organisasi jika akun layanan dimiliki oleh organisasi

- nomor project jika akun layanan dimiliki oleh project

Jika Anda memiliki akun layanan tingkat organisasi dan tingkat project, terapkan perbaikan untuk keduanya.

Untuk memperbaiki temuan ini, ikuti langkah-langkah berikut.

Langkah 1: Tentukan perimeter layanan mana yang memblokir Security Health Analytics

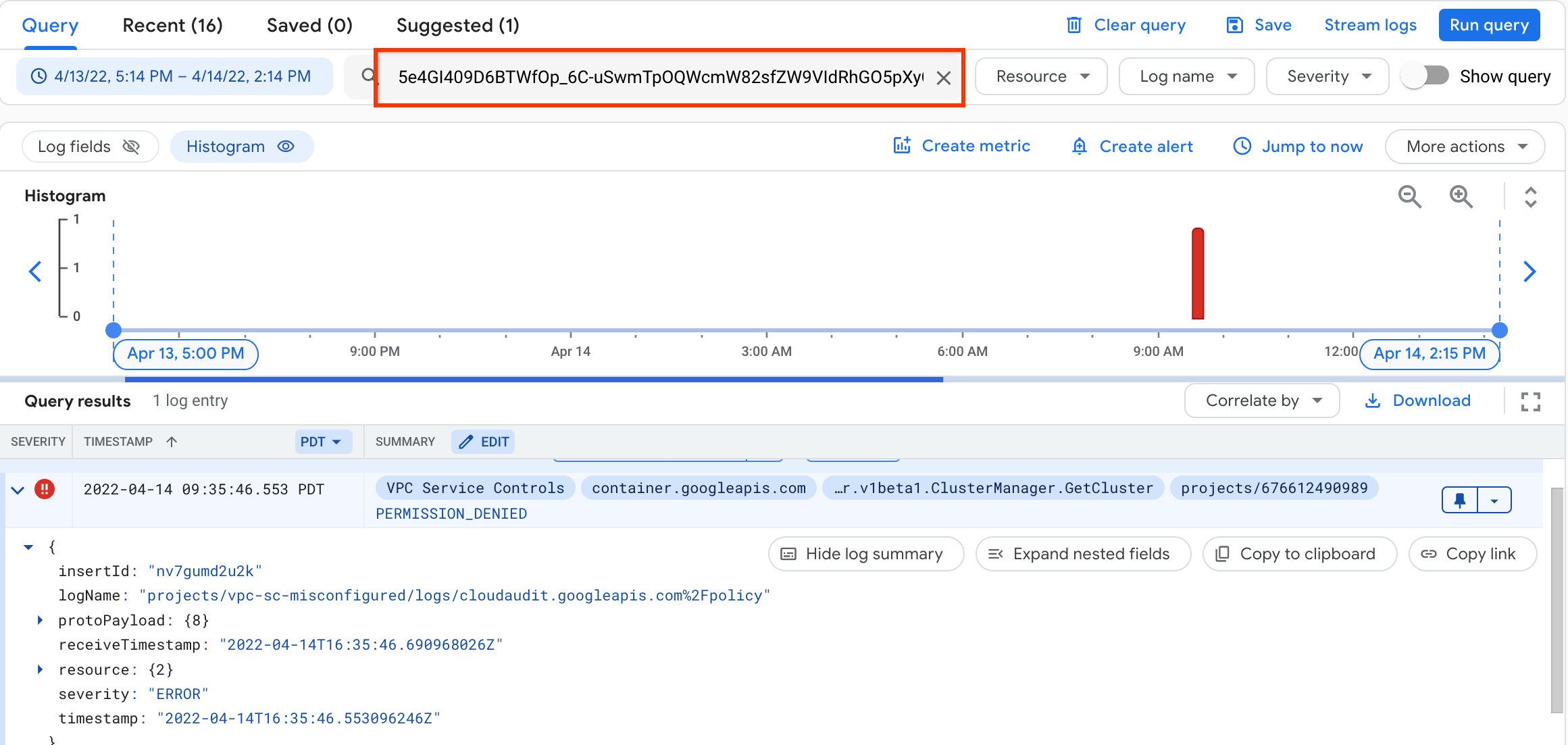

Dapatkan ID unik Kontrol Layanan VPC dan ID project yang terkait dengan temuan:

- Untuk melihat detail temuan, klik nama kategorinya.

- Di kolom Description, salin ID unik Kontrol Layanan VPC—misalnya,

5e4GI409D6BTWfOp_6C-uSwmTpOQWcmW82sfZW9VIdRhGO5pXyCJPQ. - Di kolom Resource path, salin ID project.

Dapatkan ID kebijakan akses dan nama perimeter layanan:

Di konsol Google Cloud , buka halaman Logs Explorer.

Di toolbar, pilih project yang terkait dengan temuan.

Di kotak penelusuran, masukkan ID unik error.

Jika error tidak muncul di hasil kueri, perluas linimasa di Histogram, lalu jalankan kembali kueri.

Klik error yang muncul.

Klik Luaskan kolom bertingkat.

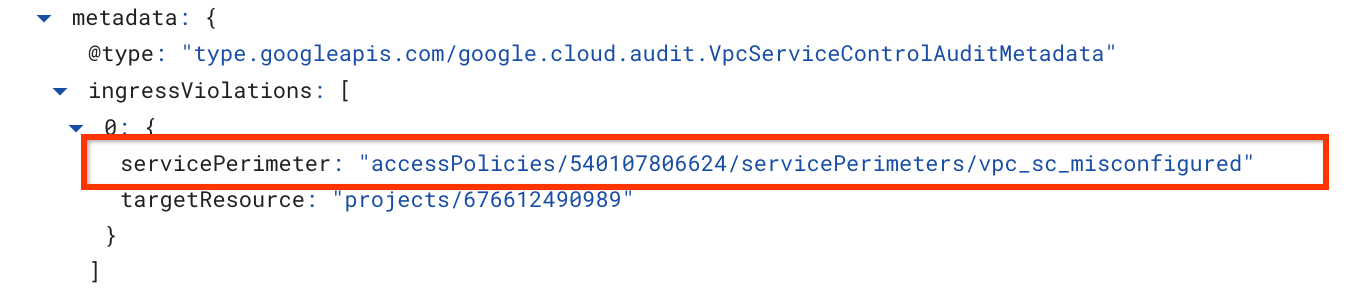

Salin nilai kolom

servicePerimeterName. Nilai memiliki format berikut:accessPolicies/ACCESS_POLICY/servicePerimeters/SERVICE_PERIMETERDalam contoh ini, nama resource lengkap perimeter layanan adalah

accessPolicies/540107806624/servicePerimeters/vpc_sc_misconfigured.ACCESS_POLICYadalah ID kebijakan akses—misalnya,540107806624.SERVICE_PERIMETERadalah nama perimeter layanan, misalnya,vpc_sc_misconfigured.

Untuk mendapatkan nama tampilan yang sesuai dengan ID kebijakan akses, gunakan gcloud CLI.

Jika Anda tidak dapat membuat kueri tingkat organisasi, minta administrator Anda untuk melakukan langkah ini.

gcloud access-context-manager policies list \ --organization ORGANIZATION_IDGanti

ORGANIZATION_IDdengan ID numerik organisasi Anda.Anda akan mendapatkan output yang mirip dengan berikut ini:

NAME ORGANIZATION SCOPES TITLE ETAG 540107806624 549441802605 default policy 2a9a7e30cbc14371 352948212018 549441802605 projects/393598488212 another_policy d7b47a9ecebd4659Nama tampilan adalah judul yang sesuai dengan ID kebijakan akses. Catat nama tampilan kebijakan akses dan nama perimeter layanan. Anda akan memerlukannya di bagian berikutnya.

Langkah 2: Buat aturan ingress yang memberikan akses ke project

Bagian ini mengharuskan Anda memiliki akses tingkat organisasi ke Kontrol Layanan VPC. Jika Anda tidak memiliki akses tingkat organisasi, minta administrator Anda untuk melakukan langkah-langkah ini.

Pada langkah-langkah berikut, Anda akan membuat aturan masuk di perimeter layanan yang Anda identifikasi pada langkah 1.

Untuk memberikan akses masuk akun layanan ke perimeter layanan, ikuti langkah-langkah berikut.

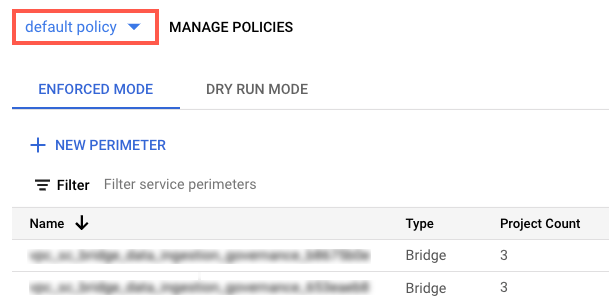

Buka Kontrol Layanan VPC.

Di toolbar, pilih Google Cloud organisasi Anda.

Di menu drop-down, pilih kebijakan akses yang berisi perimeter layanan yang ingin Anda berikan aksesnya.

Perimeter layanan yang terkait dengan kebijakan akses akan muncul dalam daftar.

Klik nama perimeter layanan.

Klik Edit perimeter

Di menu navigasi, klik Ingress Policy.

Klik Tambahkan Aturan.

Konfigurasikan aturan sebagai berikut:

Atribut FROM klien API

- Untuk Sumber, pilih Semua sumber.

- Untuk Identity, pilih Selected identities.

- Di kolom Tambahkan Pengguna/Akun Layanan, klik Pilih.

- Masukkan alamat email akun layanan. Jika Anda memiliki akun layanan tingkat organisasi dan tingkat project, tambahkan keduanya.

- Klik Simpan.

Atribut TO layanan/resource

Untuk Project, pilih Semua project, atau pilih project yang ditentukan dalam temuan.

Untuk Layanan, pilih Semua layanan atau pilih layanan tertentu yang memunculkan pelanggaran Kontrol Layanan VPC.

Jika perimeter layanan membatasi akses ke layanan yang diperlukan, Security Health Analytics tidak dapat menghasilkan temuan untuk layanan tersebut.

Di menu navigasi, klik Simpan.

Untuk mengetahui informasi selengkapnya, lihat Mengonfigurasi kebijakan traffic masuk dan keluar.

Pelajari lebih lanjut aset yang didukung dan setelan pemindaian untuk jenis temuan ini.

Security Command Center service account missing permissions

Nama kategori di API: SCC_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Agen layanan Security Command Center tidak memiliki izin yang diperlukan agar dapat berfungsi dengan baik.

ID akun layanan adalah alamat email dengan format berikut:

service-RESOURCE_KEYWORD-RESOURCE_ID@security-center-api.iam.gserviceaccount.com

Ganti kode berikut:

-

RESOURCE_KEYWORD: kata kunciorgatauproject, bergantung pada resource yang memiliki akun layanan -

RESOURCE_ID: salah satu dari berikut ini:- ID organisasi jika akun layanan dimiliki oleh organisasi

- nomor project jika akun layanan dimiliki oleh project

Jika Anda memiliki akun layanan tingkat organisasi dan tingkat project, terapkan perbaikan untuk keduanya.

Untuk memperbaiki temuan ini, ikuti langkah-langkah berikut:

Berikan peran Security Center Service Agent (

roles/securitycenter.serviceAgent) ke akun layanan.Untuk mengetahui informasi selengkapnya, lihat Memberikan satu peran.

Atau, jika Anda ingin menggunakan peran khusus, pastikan peran tersebut memiliki izin dalam peran Agen Layanan Security Center.

Pastikan tidak ada kebijakan penolakan IAM yang mencegah akun layanan menggunakan izin apa pun dalam peran yang diperlukan. Jika ada kebijakan penolakan yang memblokir akses, tambahkan akun layanan sebagai akun utama pengecualian dalam kebijakan penolakan.

Pelajari lebih lanjut aset yang didukung dan setelan pemindaian untuk jenis temuan ini.

Langkah berikutnya

Pelajari error Security Command Center.