En esta página, se proporciona una lista de guías de referencia y técnicas para corregir errores de SCC.

Antes de comenzar

Necesitas roles adecuados de Identity and Access Management (IAM) para ver o editar los resultados, y acceder o modificar los recursos de Google Cloud . Si se producen errores de permisos cuando accedes a Security Command Center en la consola deGoogle Cloud , pídele asistencia al administrador. Para obtener más información sobre los roles, consulta Control de acceso. A fin de resolver errores de recursos, consulta la documentación de los productos afectados.

Revisa los hallazgos en la consola de Google Cloud

Los errores de SCC son errores de configuración que impiden que Security Command Center funcione según lo esperado. La fuente Security Command Center genera estos resultados.

Siempre que Security Command Center esté configurado para tu organización o proyecto, generará resultados de errores a medida que los detecte. Puedes ver los errores de SCC en la consola de Google Cloud .

Sigue este procedimiento para revisar los hallazgos en la consola de Google Cloud :

- En la consola de Google Cloud , ve a la página Resultados de Security Command Center.

- Selecciona tu Google Cloud organización o proyecto.

- En la sección Filtros rápidos, en la subsección Nombre visible de origen, selecciona Security Command Center. Los resultados de la búsqueda de hallazgos se actualizan para mostrar solo los hallazgos de esta fuente.

- Para ver los detalles de un resultado específico, haz clic en el nombre del resultado en la columna Categoría. Se abre el panel de detalles para el hallazgo y se muestra la pestaña Resumen.

- En la pestaña Resumen, revisa los detalles del hallazgo, incluida la información sobre lo que se detectó, el recurso afectado y, si está disponible, los pasos que puedes seguir para corregir el hallazgo.

- Opcional: Para ver la definición completa de JSON del resultado, haz clic en la pestaña JSON.

Desactivación de errores de SCC después de la corrección

Después de corregir un resultado de SCC error, Security Command Center establece automáticamente el estado del resultado en INACTIVE durante el siguiente análisis. El tiempo que tarda Security Command Center en establecer el estado de un resultado corregido en INACTIVE depende de cuándo corrijas el resultado y del programa de la exploración que detecta el error.

Para obtener información sobre la frecuencia de análisis de un hallazgo de SCC error, consulta el resumen del hallazgo en Detectores de errores.

Corrige los errores de SCC

En esta sección, se incluyen instrucciones de solución para todos los errores de SCC.

API disabled

Nombre de categoría en la API: API_DISABLED

Uno de los siguientes servicios está inhabilitado para el proyecto:

El servicio inhabilitado no puede generar resultados.

Para solucionar el problema, sigue estos pasos:

- A fin de determinar qué API está inhabilitada, revisa el resultado.

Habilita la API

Habilita la API de detección de amenazas a contenedores.

Habilita la API de Web Security Scanner.

Obtén información sobre los recursos admitidos y la configuración de análisis de este tipo de hallazgo.

APS no resource value configs match any resources

Nombre de categoría en la API: APS_NO_RESOURCE_VALUE_CONFIGS_MATCH_ANY_RESOURCES

Se definen parámetros de configuración de valor de recursos para las simulaciones de rutas de ataque, pero no coinciden con ninguna instancia de recursos en tu entorno. En cambio, las simulaciones usan el conjunto de recursos predeterminado de alto valor.

Es posible que los parámetros de configuración de valores de recursos no coincidan con ningún recurso por los siguientes motivos, que se identifican en la descripción del hallazgo en la consola deGoogle Cloud :

- Ninguno de los parámetros de configuración de valores de recursos coincide con ninguna instancia de recursos.

- Una o más configuraciones de valor de recursos que especifican

NONEanulan cualquier otra configuración válida. - Todas las configuraciones de valores de recursos definidas especifican un valor de

NONE.

Para solucionar el problema, sigue estos pasos:

Ve a la página Simulación de rutas de ataque en la Configuración de Security Command Center:

Selecciona tu organización. Se abrirá la página Simulación de ruta de ataque con las configuraciones existentes.

En la columna Valor del recurso de la lista Configuraciones de valores de recursos, busca valores de

None.Para cualquier configuración que haya especificado

None, haz lo siguiente:- Haz clic en el nombre de cualquier configuración de valor de recurso para mostrar las especificaciones de configuración.

- Si es necesario, edita las especificaciones de los atributos del recurso para reducir la cantidad de instancias de recursos que coinciden con la configuración.

Si el problema no se debe a una especificación de

Nonedemasiado amplia, haz lo siguiente:- Haz clic en los nombres de cada configuración que especifique un valor de

HIGH,MEDIUMoLOWpara mostrar las especificaciones de los atributos del recurso. - Revisa y, si es necesario, edita la configuración para corregir el alcance, el tipo de recurso, la etiqueta o la especificación de la etiqueta para que coincidan con los recursos previstos.

- Haz clic en los nombres de cada configuración que especifique un valor de

Si es necesario, crea una nueva configuración del valor de recurso.

Tus cambios se aplicarán a la próxima simulación de ruta de ataque.

Obtén información sobre los recursos admitidos y la configuración de análisis de este tipo de hallazgo.

APS resource value assignment limit exceeded

Nombre de categoría en la API: APS_RESOURCE_VALUE_ASSIGNMENT_LIMIT_EXCEEDED

En la última simulación de ruta de ataque, la cantidad de instancias de recursos de alto valor, según lo identificado por las configuraciones de valor de recursos, superó el límite de 1,000 instancias de recursos en un conjunto de recursos de alto valor. Como resultado, Security Command Center excluyó la cantidad excesiva de instancias del conjunto de recursos de alto valor.

Para solucionar este problema, puedes intentar las siguientes acciones:

- Usa etiquetas o rótulos para reducir la cantidad de coincidencias de un tipo de recurso determinado o dentro de un alcance especificado. Las etiquetas o los rótulos deben aplicarse a las instancias de recursos antes de que una configuración de valor del recurso pueda hacerlos coincidir.

Crea una configuración del valor de recurso que asigne un valor de recurso de

NONEa un subconjunto de los recursos que se especifican en otra configuración.Si especificas un valor de

NONE, se anulará cualquier otra configuración y se excluirán las instancias de recursos de tu conjunto de recursos de alto valor.Reduce la especificación del atributo de recurso de alcance en la configuración del valor del recurso.

Borra las configuraciones de valor de recurso que asignan un valor de

LOW.

Si deseas obtener instrucciones para crear, editar o borrar un parámetro de configuración de valor de recurso, consulta Cómo definir y administrar tu conjunto de recursos de alto valor.

Obtén información sobre los recursos admitidos y la configuración de análisis de este tipo de hallazgo.

CIEM service account missing permissions

Nombre de categoría en la API: CIEM_SERVICE_ACCOUNT_MISSING_PERMISSIONS

A la cuenta de servicio que usa el servicio de CIEM le faltan permisos. El CIEM no puede generar una o más categorías de hallazgos.

Para solucionar este problema, restablece los roles de IAM necesarios en la cuenta de servicio de CIEM:

En la consola de Google Cloud , ve a la página IAM.

Selecciona la cuenta de servicio de CIEM de tu organización. El identificador de la cuenta de servicio es una dirección de correo electrónico con el siguiente formato:

service-org-ORGANIZATION_ID@gcp-sa-ciem.iam.gserviceaccount.comReemplaza

ORGANIZATION_IDpor el ID numérico de tu organización.Si no ves la cuenta de servicio en la lista, haz clic en OTORGAR ACCESO en la parte superior de la página y, luego, ingresa la cuenta de servicio como un principal nuevo.

Otorga el rol de agente de servicio de CIEM (

roles/ciem.serviceAgent) a la cuenta de servicio. Si usas roles personalizados, asegúrate de que incluyan los siguientes permisos:cloudasset.assets.exportResourcecloudasset.assets.exportIamPolicy

Haz clic en Guardar.

CIEM AWS CloudTrail configuration error

Nombre de categoría en la API: AWS_CLOUDTRAIL_CONFIGURATION_ERROR

No se envían todos los resultados de CIEM de AWS o algunos de ellos a Security Command Center. Se produjo un error en el feed de AWS CloudTrail y no se pueden recuperar los datos correctamente debido a un error de configuración.

Existen tres posibles causas para este hallazgo:

Falta el feed de AWS CloudTrail

Para solucionar este problema, crea y configura un feed en la consola de Operaciones de seguridad para transferir registros de AWS CloudTrail. Establece el par clave-valor de la etiqueta de transferencia en

CIEMyTRUE.Para obtener instrucciones sobre cómo crear un feed, consulta Crea el feed en la documentación de Google SecOps.

Errores en la configuración del feed

Asegúrate de haber configurado el feed correctamente.

Para configurar un feed, consulta Configura un feed en Google Security Operations para transferir registros de AWS en la documentación de Google SecOps.

Configuración incompleta de AWS CloudTrail

Para solucionar este problema, configura el bucket de S3 en tu configuración de AWS CloudTrail para registrar tanto los eventos de datos como los eventos de administración de todas las cuentas de AWS en las que planeas usar CIEM.

Para configurar CloudTrail, consulta Configura AWS CloudTrail (o algún otro servicio) en la documentación de Google SecOps.

GKE service account missing permissions

Nombre de categoría en la API: GKE_SERVICE_ACCOUNT_MISSING_PERMISSIONS

La detección de amenazas a contenedores no puede generar resultados para un clúster de Google Kubernetes Engine, ya que a la cuenta de servicio predeterminada de GKE del clúster le faltan permisos. Esto impide que la detección de amenazas a contenedores se habilite de forma correcta en el clúster.

Para solucionar este problema, restablece la cuenta de servicio predeterminada de GKE y confirma que la cuenta de servicio tenga el rol Kubernetes Engine Service Agent (roles/container.serviceAgent).

Obtén información sobre los recursos admitidos y la configuración de análisis de este tipo de hallazgo.

KTD blocked by admission controller

Nombre de categoría en la API: KTD_BLOCKED_BY_ADMISSION_CONTROLLER

No se puede habilitar la detección de amenazas a contenedores en un clúster porque un controlador de admisión de terceros impide la implementación del objeto DaemonSet de Kubernetes requerido.

Para solucionar este problema, asegúrate de que los controladores de admisión que se ejecutan en el clúster permitan que Container Threat Detection cree los objetos de Kubernetes necesarios.

Verifica el controlador de admisión

Verifica si el controlador de admisión de tu clúster rechaza la implementación del objeto DaemonSet de Container Threat Detection.

En la descripción del hallazgo en los detalles del hallazgo de la consola de Google Cloud , revisa el mensaje de error incluido de Kubernetes. El mensaje de error de Kubernetes debería ser similar al siguiente:

generic::failed_precondition: incompatible admission webhook: admission webhook "example.webhook.sh" denied the request: [example-constraint] you must provide labels: {"example-required-label"}.En los registros de auditoría de Cloud de actividad del administrador del proyecto que contiene tu clúster, busca el mensaje de error que se muestra en el campo Descripción de los detalles del hallazgo.

Si el controlador de admisión funciona, pero rechaza la implementación del objeto DaemonSet de Container Threat Detection, configura el controlador de admisión para permitir que el agente de servicio de Container Threat Detection administre objetos en el espacio de nombres

kube-system.El agente de servicio de Container Threat Detection debe poder administrar objetos específicos de Kubernetes.

Para obtener más información sobre el uso de controladores de admisión con la detección de amenazas de contenedores, consulta PodSecurityPolicy y controladores de admisión.

Confirma la corrección

Después de corregir el error, Security Command Center intentará habilitar automáticamente Container Threat Detection. Después de esperar a que se complete la habilitación, puedes verificar si Container Threat Detection está activo siguiendo estos pasos:

Ve a la página Cargas de trabajo de Kubernetes Engine en la consola.

Si es necesario, selecciona Mostrar cargas de trabajo del sistema.

En la página Cargas de trabajo, primero filtra las cargas de trabajo por el nombre del clúster.

Busca la carga de trabajo

container-watcher. Sicontainer-watcherestá presente y su estado muestraOK, Container Threat Detection está activo.

KTD image pull failure

Nombre de categoría en la API: KTD_IMAGE_PULL_FAILURE

No se puede habilitar la detección de amenazas a contenedores en el clúster porque no se puede extraer (descargar) una imagen de contenedor obligatoria de gcr.io, el host de imágenes de Container Registry.

La extracción o descarga de una imagen de contenedor puede fallar por varios motivos posibles.

Verifica lo siguiente:

- Asegúrate de que la configuración de tu red de VPC, DNS o firewall no bloquee el acceso a la red desde el clúster al host de imágenes

gcr.io. - Si el clúster es privado, asegúrate de que el Acceso privado a Google esté habilitado para permitir el acceso al host de imágenes

gcr.io. - Si la configuración de red y el Acceso privado a Google no son la causa del error, consulta la documentación de solución de problemas de GKE para ver los errores de

ImagePullBackOffyErrImagePull.

Obtén información sobre los recursos admitidos y la configuración de análisis de este tipo de hallazgo.

KTD service account missing permissions

Nombre de categoría en la API: KTD_SERVICE_ACCOUNT_MISSING_PERMISSIONS

A la cuenta de servicio de Container Threat Detection que se identifica en los detalles del hallazgo en la consola de Google Cloud le faltan los permisos necesarios. No se envían todos los resultados de Container Threat Detection o algunos de ellos a Security Command Center.

Para solucionar el problema, sigue estos pasos:

Otorga el rol de agente de servicio de Container Threat Detection (

roles/containerthreatdetection.serviceAgent) a la cuenta de servicio. Para obtener más información, consulta Otorga un solo rol.Como alternativa, si deseas usar un rol personalizado, asegúrate de que tenga los permisos del rol de agente de servicio de Container Threat Detection.

Asegúrate de que no haya políticas de denegación de IAM que impidan que la cuenta de servicio use cualquiera de los permisos del rol de agente de servicio de Container Threat Detection. Si hay una política de denegación que bloquea el acceso, agrega la cuenta de servicio como un principal de excepción en la política de denegación.

Para obtener más información sobre la cuenta de servicio de Container Threat Detection y el rol y los permisos que requiere, consulta Permisos de IAM obligatorios.

Obtén información sobre los recursos admitidos y la configuración de análisis de este tipo de hallazgo.

Misconfigured Cloud Logging Export

Nombre de categoría en la API: MISCONFIGURED_CLOUD_LOGGING_EXPORT

El proyecto configurado para la exportación continua a Cloud Logging no está disponible. Como resultado, Security Command Center no puede enviar resultados a Logging.

Realiza una de las siguientes acciones para solucionar este problema:

Si aún no ha transcurrido el período de recuperación, restablece el proyecto que falta.

Si el proyecto se borró de forma permanente, configura un proyecto nuevo o existente para las exportaciones de Logging.

Obtén información sobre los recursos admitidos y la configuración de análisis de este tipo de hallazgo.

VPC Service Controls Restriction

Nombre de categoría en la API: VPC_SC_RESTRICTION

Las estadísticas del estado de la seguridad no pueden producir ciertos resultados para un proyecto, ya que está protegido por un perímetro de servicio. Debes otorgar a la cuenta de servicio de Security Command Center acceso entrante al perímetro de servicio.

El identificador de la cuenta de servicio es una dirección de correo electrónico con el siguiente formato:

service-RESOURCE_KEYWORD-RESOURCE_ID@security-center-api.iam.gserviceaccount.com

Reemplaza lo siguiente:

-

RESOURCE_KEYWORD: La palabra claveorgoproject, según el recurso que sea propietario de la cuenta de servicio -

RESOURCE_ID: Uno de los siguientes:- ID de la organización si la cuenta de servicio es propiedad de la organización

- El número de proyecto si la cuenta de servicio es propiedad de un proyecto

Si tienes cuentas de servicio a nivel de la organización y del proyecto, aplica la corrección a ambas.

Para solucionar el problema, sigue estos pasos.

Paso 1: Determina qué perímetro de servicio bloquea las estadísticas del estado de seguridad

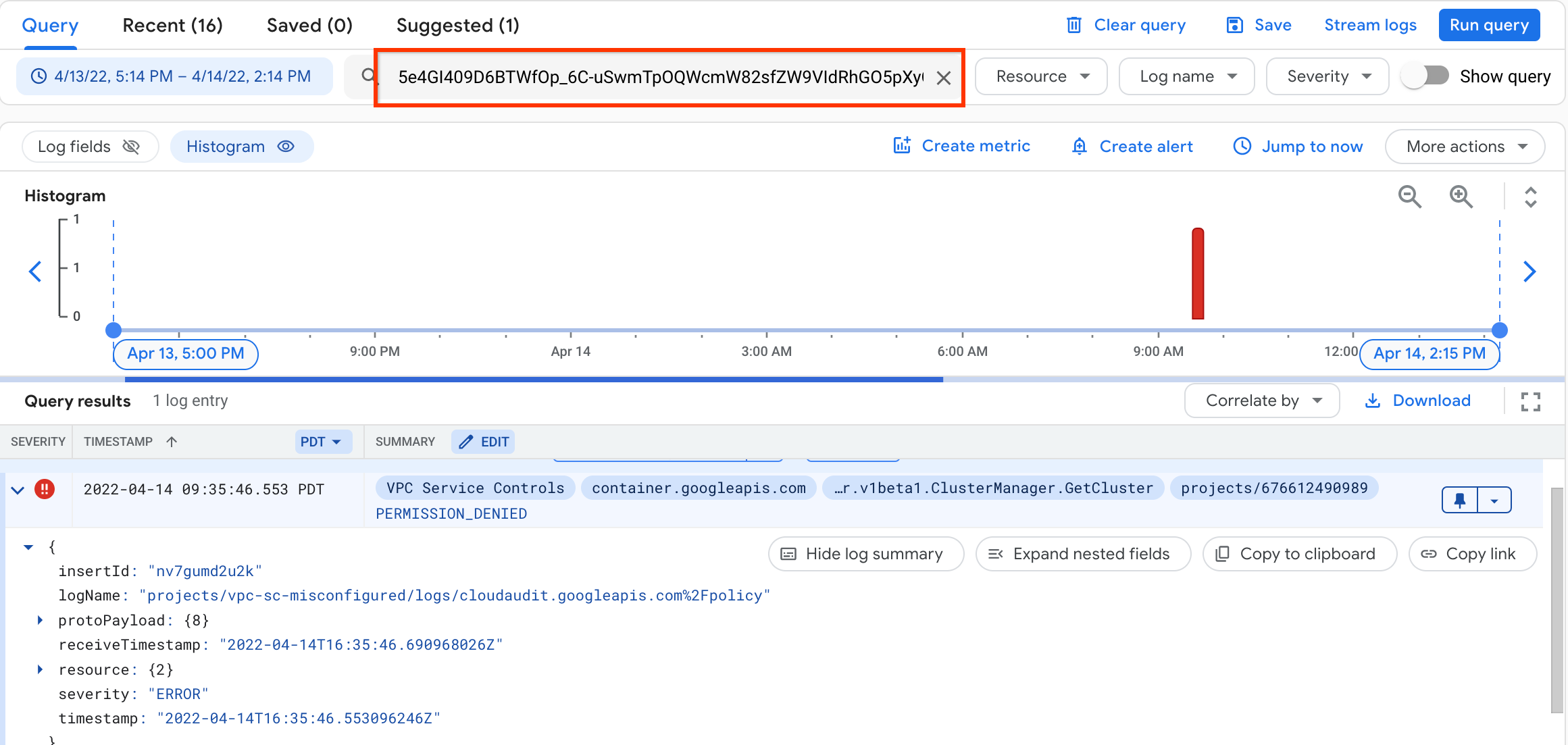

Obtén el ID único de los Controles del servicio de VPC y el ID del proyecto asociado con el resultado:

- Para ver los detalles del resultado, haz clic en el nombre de su categoría.

- En el campo Descripción, copia el ID único de los Controles del servicio de VPC, por ejemplo,

5e4GI409D6BTWfOp_6C-uSwmTpOQWcmW82sfZW9VIdRhGO5pXyCJPQ. - En el campo Ruta de acceso del recurso, copia el ID del proyecto.

Obtén el ID de la política de acceso y el nombre del perímetro de servicio:

En la Google Cloud consola, ve a la página Explorador de registros.

En la barra de herramientas, selecciona el proyecto asociado al resultado.

En el cuadro de búsqueda, ingresa el ID único del error.

Si el error no aparece en los resultados de la consulta, extiende el cronograma en Histograma y, luego, vuelve a ejecutar la consulta.

Haz clic en el error que aparece.

Haz clic en Expand nested fields.

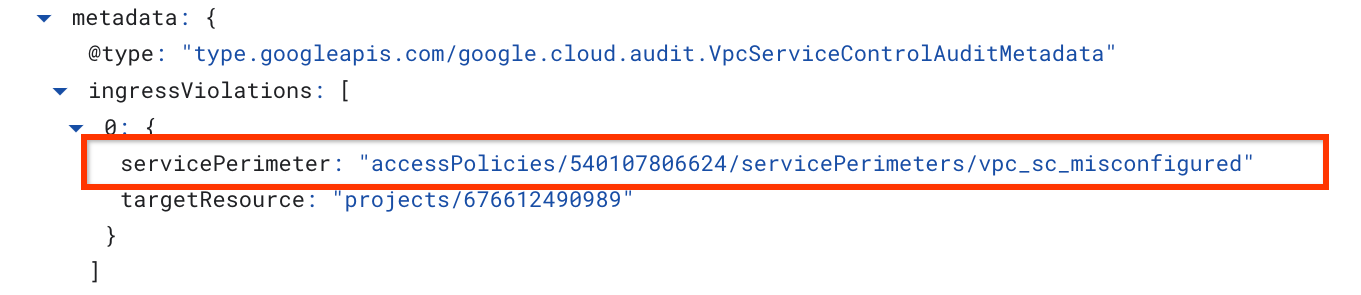

Copia el valor del campo

servicePerimeterName. El valor tiene el siguiente formato:accessPolicies/ACCESS_POLICY/servicePerimeters/SERVICE_PERIMETEREn este ejemplo, el nombre completo del recurso del perímetro de servicio es

accessPolicies/540107806624/servicePerimeters/vpc_sc_misconfigured.ACCESS_POLICYes el ID de la política de acceso, por ejemplo,540107806624.SERVICE_PERIMETERes el nombre del perímetro de servicio, por ejemplo,vpc_sc_misconfigured.

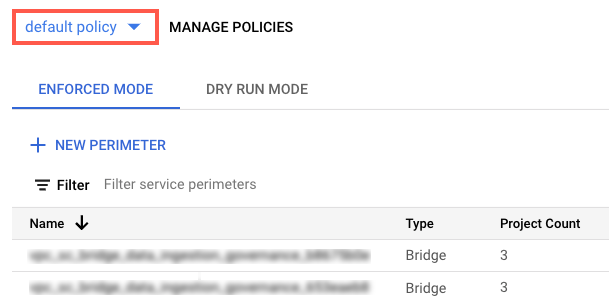

Para obtener el nombre visible que corresponde al ID de la política de acceso, usa gcloud CLI.

Si no puedes realizar consultas a nivel de la organización, pídele a tu administrador que realice este paso.

gcloud access-context-manager policies list \ --organization ORGANIZATION_IDReemplaza

ORGANIZATION_IDpor el ID numérico de tu organización.Obtendrás un resultado similar al siguiente:

NAME ORGANIZATION SCOPES TITLE ETAG 540107806624 549441802605 default policy 2a9a7e30cbc14371 352948212018 549441802605 projects/393598488212 another_policy d7b47a9ecebd4659El nombre visible es el título que corresponde al ID de la política de acceso. Toma nota del nombre visible de la política de acceso y del nombre del perímetro de servicio. Los necesitarás en la siguiente sección.

Paso 2: Crea una regla de entrada que otorgue acceso al proyecto

En esta sección, se requiere que tengas acceso a nivel de la organización a los Controles del servicio de VPC. Si no tienes acceso a nivel de la organización, pídele a tu administrador que realice estos pasos.

En los próximos pasos, crearás una regla de entrada en el perímetro de servicio que identificaste en el paso 1.

Para otorgar acceso entrante a una cuenta de servicio a un perímetro de servicio, sigue estos pasos.

Ve a los Controles del servicio de VPC.

En la barra de herramientas, selecciona tu organización Google Cloud .

En la lista desplegable, selecciona la política de acceso que contiene el perímetro de servicio al que deseas otorgar acceso.

Los perímetros de servicio asociados con la política de acceso aparecen en la lista.

Haz clic en el nombre del perímetro de servicio.

Haz clic en Editar perímetro.

En el menú de navegación, haz clic en Política de entrada.

Haga clic en Agregar regla.

Configura la regla de la siguiente manera:

Atributos FROM del cliente de la API

- En Fuente, selecciona Todas las fuentes.

- En Identidad, selecciona Identidades seleccionadas.

- En el campo Agregar usuario o cuenta de servicio, haz clic en Seleccionar.

- Ingresa la dirección de correo electrónico de la cuenta de servicio. Si tienes cuentas de servicio a nivel de la organización y del proyecto, agrega ambas.

- Haz clic en Guardar.

HASTA atributos de los servicios o recursos

En Proyecto, selecciona Todos los proyectos o selecciona el proyecto especificado en el resultado.

En Servicios, selecciona Todos los servicios o selecciona servicios específicos para los que aparecen incumplimientos de los Controles del servicio de VPC.

Si un perímetro de servicio restringe el acceso a un servicio requerido, Security Health Analytics no puede producir resultados para ese servicio.

En el menú de navegación, haz clic en Guardar.

Para obtener más información, consulta Configura políticas de entrada y salida.

Obtén información sobre los recursos admitidos y la configuración de análisis de este tipo de hallazgo.

Security Command Center service account missing permissions

Nombre de categoría en la API: SCC_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Al agente de servicio de Security Command Center le faltan los permisos necesarios para funcionar correctamente.

El identificador de la cuenta de servicio es una dirección de correo electrónico con el siguiente formato:

service-RESOURCE_KEYWORD-RESOURCE_ID@security-center-api.iam.gserviceaccount.com

Reemplaza lo siguiente:

-

RESOURCE_KEYWORD: La palabra claveorgoproject, según el recurso que sea propietario de la cuenta de servicio -

RESOURCE_ID: Uno de los siguientes:- ID de la organización si la cuenta de servicio es propiedad de la organización

- El número de proyecto si la cuenta de servicio es propiedad de un proyecto

Si tienes cuentas de servicio a nivel de la organización y del proyecto, aplica la corrección a ambas.

Para solucionar el problema, sigue estos pasos:

Otorga a la cuenta de servicio el rol de agente de servicio del Centro de seguridad (

roles/securitycenter.serviceAgent).Para obtener más información, consulta Otorga un solo rol.

Como alternativa, si deseas usar un rol personalizado, asegúrate de que tenga los permisos del rol de agente de servicio de Security Center.

Asegúrate de que no haya políticas de denegación de IAM que impidan que la cuenta de servicio use cualquiera de los permisos en los roles requeridos. Si hay una política de denegación que bloquea el acceso, agrega la cuenta de servicio como un principal de excepción en la política de denegación.

Obtén información sobre los recursos admitidos y la configuración de análisis de este tipo de hallazgo.

¿Qué sigue?

Obtén más información sobre los errores de Security Command Center.