Questa pagina fornisce un elenco di guide di riferimento e tecniche per correggere gli errori di SCC.

Prima di iniziare

Per visualizzare o modificare i risultati e per accedere alle risorse o modificarle, devi disporre di ruoli Identity and Access Management (IAM) adeguati. Google Cloud Se riscontri errori di autorizzazione quando accedi a Security Command Center nella consoleGoogle Cloud , chiedi assistenza al tuo amministratore. Per scoprire di più sui ruoli, consulta Controllo dell'accesso. Per risolvere gli errori relativi alle risorse, leggi la documentazione dei prodotti interessati.

Esaminare i risultati nella console Google Cloud

Gli errori SCC sono errori di configurazione che impediscono il corretto funzionamento di Security Command Center. L'origine

Security Command Center genera questi risultati.

Se Security Command Center è configurato per la tua organizzazione o progetto, genera risultati di errore man mano che li rileva. Puoi visualizzare gli errori SCC nella console Google Cloud .

Utilizza la seguente procedura per esaminare i risultati nella console Google Cloud :

- Nella console Google Cloud , vai alla pagina Risultati di Security Command Center.

- Seleziona il tuo progetto o la tua organizzazione Google Cloud .

- Nella sezione Filtri rapidi, nella sottosezione Nome visualizzato origine, seleziona Security Command Center. I risultati della query sui risultati vengono aggiornati per mostrare solo i risultati di questa fonte.

- Per visualizzare i dettagli di un risultato specifico, fai clic sul nome del risultato nella colonna Categoria. Si apre il pannello dei dettagli del risultato e viene visualizzata la scheda Riepilogo.

- Nella scheda Riepilogo, esamina i dettagli del risultato, incluse le informazioni su ciò che è stato rilevato, la risorsa interessata e, se disponibili, i passaggi che puoi seguire per risolvere il problema.

- (Facoltativo) Per visualizzare la definizione JSON completa del risultato, fai clic sulla scheda JSON.

Disattivazione degli errori SCC dopo la correzione

Dopo aver corretto un risultato SCC error, Security Command Center imposta automaticamente lo stato del risultato su INACTIVE durante la scansione successiva. Il tempo necessario a Security Command Center per impostare lo stato di un risultato corretto su INACTIVE dipende da quando correggi il risultato e dalla pianificazione della scansione che rileva l'errore.

Per informazioni sulla frequenza di scansione per un risultato SCC error, consulta il

riepilogo del risultato in Rilevatori di errori.

Correggere gli errori SCC

Questa sezione include le istruzioni di correzione per tutti gli errori SCC.

API disabled

Nome della categoria nell'API: API_DISABLED

Uno dei seguenti servizi è disattivato per il progetto:

Il servizio disattivato non può generare risultati.

Per risolvere questo problema, segui questi passaggi:

- Esamina il risultato per determinare quale API è disattivata.

Abilita l'API:

Abilita l'API Container Threat Detection.

Abilita l'API Web Security Scanner.

Scopri di più sugli asset supportati e sulle impostazioni di scansione di questo tipo di risultato.

APS no resource value configs match any resources

Nome della categoria nell'API: APS_NO_RESOURCE_VALUE_CONFIGS_MATCH_ANY_RESOURCES

Le configurazioni dei valori delle risorse sono definite per le simulazioni del percorso di attacco, ma non corrispondono ad alcuna istanza di risorsa nel tuo ambiente. Le simulazioni utilizzano invece il set di risorse di valore elevato predefinito.

Le configurazioni dei valori delle risorse potrebbero non corrispondere ad alcuna risorsa per i seguenti motivi, identificati nella descrizione del problema nella consoleGoogle Cloud :

- Nessuna delle configurazioni dei valori delle risorse corrisponde a istanze di risorse.

- Una o più configurazioni dei valori delle risorse che specificano

NONEsostituiscono ogni altra configurazione valida. - Tutte le configurazioni dei valori delle risorse definite specificano un valore di

NONE.

Per risolvere questo problema, segui questi passaggi:

Vai alla pagina Simulazione del percorso di attacco in Security Command Center Impostazioni:

Seleziona la tua organizzazione. Si apre la pagina Simulazione del percorso di attacco con le configurazioni esistenti visualizzate.

Nella colonna Valore risorsa dell'elenco Configurazioni dei valori delle risorse, controlla i valori di

None.Per qualsiasi configurazione che abbia specificato

None:- Fai clic sul nome di una configurazione del valore della risorsa per visualizzare le specifiche della configurazione.

- Se necessario, modifica le specifiche degli attributi delle risorse per ridurre il numero di istanze di risorse che corrispondono alla configurazione.

Se il problema non è causato da una specifica

Nonetroppo ampia, procedi nel seguente modo:- Fai clic sui nomi di ogni configurazione che specifica un valore di

HIGH,MEDIUMoLOWper visualizzare le specifiche degli attributi delle risorse. - Esamina e, se necessario, modifica la configurazione per correggere l'ambito, il tipo di risorsa, il tag o la specifica dell'etichetta in modo che corrispondano alle risorse previste.

- Fai clic sui nomi di ogni configurazione che specifica un valore di

Se necessario, crea una nuova configurazione per il valore delle risorse.

Le modifiche vengono applicate alla simulazione del percorso di attacco successivo.

Scopri di più sugli asset supportati e sulle impostazioni di scansione di questo tipo di risultato.

APS resource value assignment limit exceeded

Nome della categoria nell'API: APS_RESOURCE_VALUE_ASSIGNMENT_LIMIT_EXCEEDED

Nell'ultima simulazione del percorso di attacco, il numero di istanze delle risorse di alto valore, come identificato dalle configurazioni dei valori delle risorse, ha superato il limite di 1000 istanze delle risorse in un set di risorse di alto valore. Di conseguenza, Security Command Center ha escluso il numero eccessivo di istanze dal set di risorse di valore elevato.

Per risolvere questo problema, puoi provare le seguenti azioni:

- Utilizza tag o etichette per ridurre il numero di corrispondenze per un determinato tipo di risorsa o all'interno di un ambito specificato. I tag o le etichette devono essere applicati alle istanze delle risorse prima di poter essere corrispondenti a una configurazione del valore della risorsa.

Crea una configurazione del valore delle risorse che assegna un valore risorsa di

NONEa un sottoinsieme delle risorse specificate in un'altra configurazione.Se specifichi un valore di

NONE, vengono ignorate tutte le altre configurazioni e le istanze delle risorse vengono escluse dal set di risorse di alto valore.Riduci la specifica dell'attributo risorsa ambito nella configurazione dei valori delle risorse.

Elimina le configurazioni dei valori delle risorse che assegnano un valore di

LOW.

Per istruzioni sulla creazione, la modifica o l'eliminazione di una configurazione del valore delle risorse, consulta Definire e gestire il set di risorse di alto valore.

Scopri di più sugli asset supportati e sulle impostazioni di scansione di questo tipo di risultato.

CIEM service account missing permissions

Nome della categoria nell'API: CIEM_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Al account di servizio utilizzato dal servizio CIEM mancano autorizzazioni. CIEM non può generare una o più categorie di risultati.

Per risolvere questo problema, ripristina i ruoli IAM richiesti nell'account di servizio CIEM:

Nella console Google Cloud , vai alla pagina IAM.

Seleziona l'account di servizio CIEM della tua organizzazione. L'identificatore del service account è un indirizzo email con il seguente formato:

service-org-ORGANIZATION_ID@gcp-sa-ciem.iam.gserviceaccount.comSostituisci

ORGANIZATION_IDcon l'ID numerico della tua organizzazione.Se non vedi il account di servizio elencato, fai clic su CONCEDI ACCESSO nella parte superiore della pagina e inserisci il account di servizio come nuova entità.

Concedi il ruolo Agente di servizio CIEM (

roles/ciem.serviceAgent) all'account di servizio. Se utilizzi ruoli personalizzati, assicurati che includano le seguenti autorizzazioni:cloudasset.assets.exportResourcecloudasset.assets.exportIamPolicy

Fai clic su Salva.

CIEM AWS CloudTrail configuration error

Nome della categoria nell'API: AWS_CLOUDTRAIL_CONFIGURATION_ERROR

Tutti o alcuni risultati CIEM AWS non vengono inviati a Security Command Center. Il feed AWS CloudTrail non è riuscito e non è in grado di recuperare i dati a causa di un errore di configurazione.

Esistono tre possibili cause per questo risultato:

Feed AWS CloudTrail mancante

Per risolvere il problema, crea e configura un feed nella console Security Operations per importare i log AWS CloudTrail. Imposta la coppia chiave-valore Etichetta di importazione su

CIEMeTRUE.Per istruzioni sulla creazione di un feed, consulta Creare il feed nella documentazione di Google SecOps.

Errori nella configurazione del feed

Assicurati di aver configurato correttamente il feed.

Per configurare un feed, consulta Configura il feed in Google Security Operations per l'importazione dei log AWS nella documentazione di Google SecOps.

Configurazione AWS CloudTrail incompleta

Per risolvere il problema, configura il bucket S3 nella configurazione di AWS CloudTrail in modo da registrare sia gli eventi di dati sia gli eventi di gestione di tutti gli account AWS in cui intendi utilizzare CIEM.

Per configurare CloudTrail, consulta Configurare AWS CloudTrail (o un altro servizio) nella documentazione di Google SecOps.

GKE service account missing permissions

Nome della categoria nell'API: GKE_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Container Threat Detection non può generare risultati per un cluster Google Kubernetes Engine perché l' account di servizio predefinito di GKE sul cluster non dispone delle autorizzazioni. In questo modo, l'abilitazione di Container Threat Detection sul cluster non va a buon fine.

Per risolvere questo problema,

ripristina il service account predefinito di GKE

e verifica che il account di servizio disponga del ruolo Agente di servizio Kubernetes Engine

(roles/container.serviceAgent).

Scopri di più sugli asset supportati e sulle impostazioni di scansione di questo tipo di risultato.

KTD blocked by admission controller

Nome della categoria nell'API: KTD_BLOCKED_BY_ADMISSION_CONTROLLER

Container Threat Detection non può essere abilitato su un cluster perché un controller di ammissione di terze parti impedisce il deployment dell'oggetto Kubernetes DaemonSet richiesto.

Per risolvere questo problema, assicurati che i controller di ammissione in esecuzione sul cluster consentano a Container Threat Detection di creare gli oggetti Kubernetes richiesti.

Controlla il controller di ammissione

Controlla se il controller di ammissione nel tuo cluster nega il deployment dell'oggetto DaemonSet di Container Threat Detection.

Nella descrizione del problema nei dettagli del problema nella console, esamina il messaggio di errore incluso di Kubernetes. Google Cloud Il messaggio di errore di Kubernetes dovrebbe essere simile al seguente:

generic::failed_precondition: incompatible admission webhook: admission webhook "example.webhook.sh" denied the request: [example-constraint] you must provide labels: {"example-required-label"}.Negli audit log di Cloud dell'attività di amministrazione per il progetto che contiene il cluster, cerca il messaggio di errore mostrato nel campo Descrizione dei dettagli del problema.

Se il controller di ammissione funziona, ma nega il deployment dell'oggetto DaemonSet di Container Threat Detection, configura il controller di ammissione per consentire all'agente di servizio per Container Threat Detection di gestire gli oggetti nello spazio dei nomi

kube-system.L'agente di servizio per Container Threat Detection deve essere in grado di gestire oggetti Kubernetes specifici.

Per saperne di più sull'utilizzo dei controller di ammissione con Container Threat Detection, consulta PodSecurityPolicy e controller di ammissione.

Conferma la correzione

Dopo aver corretto l'errore, Security Command Center tenta automaticamente di attivare Container Threat Detection. Dopo aver atteso il completamento dell'attivazione, puoi verificare se Container Threat Detection è attivo seguendo questi passaggi:

Vai alla pagina Carichi di lavoro di Kubernetes Engine nella console.

Se necessario, seleziona Mostra workload del sistema.

Nella pagina Carichi di lavoro, filtra prima i carichi di lavoro in base al nome del cluster.

Cerca il carico di lavoro

container-watcher. Secontainer-watcherè presente e il suo stato èOK, Container Threat Detection è attivo.

KTD image pull failure

Nome della categoria nell'API: KTD_IMAGE_PULL_FAILURE

Container Threat Detection non può essere abilitato nel cluster perché non è possibile eseguire il pull (il download) di un'immagine container richiesta da gcr.io, l'host di immagini Container Registry.

Il pull o il download di un'immagine container può non riuscire per uno dei tanti motivi possibili.

Verifica quanto segue:

- Assicurati che le impostazioni di rete VPC, DNS o firewall non blocchino

l'accesso alla rete dal cluster all'host dell'immagine

gcr.io. - Se il cluster è privato, assicurati che l'accesso privato Google sia abilitato per consentire l'accesso all'host di immagini

gcr.io. - Se le impostazioni di rete e l'accesso privato Google non sono la causa

dell'errore, consulta la documentazione per la risoluzione dei problemi di GKE per gli errori

ImagePullBackOffeErrImagePull.

Scopri di più sugli asset supportati e sulle impostazioni di scansione di questo tipo di risultato.

KTD service account missing permissions

Nome della categoria nell'API: KTD_SERVICE_ACCOUNT_MISSING_PERMISSIONS

Il account di servizio Container Threat Detection identificato nei dettagli del risultato nella console Google Cloud non dispone delle autorizzazioni richieste. Tutti o alcuni risultati di Container Threat Detection non vengono inviati a Security Command Center.

Per risolvere questo problema, segui questi passaggi:

Concedi il ruolo Agente di servizio Container Threat Detection (

roles/containerthreatdetection.serviceAgent) al account di servizio. Per saperne di più, consulta Concedere un singolo ruolo.In alternativa, se vuoi utilizzare un ruolo personalizzato, assicurati che disponga delle autorizzazioni nel ruolo Agente di servizio Container Threat Detection.

Assicurati che non siano presenti policy di negazione IAM che impediscano all'account di servizio di utilizzare una qualsiasi delle autorizzazioni nel ruolo Agente di servizio Container Threat Detection. Se esiste una policy di negazione che blocca l'accesso, aggiungi il account di servizio come entità di eccezione nella policy di negazione.

Per ulteriori informazioni sul account di servizio di Container Threat Detection e sul ruolo e sulle autorizzazioni richieste, consulta Autorizzazioni IAM richieste.

Scopri di più sugli asset supportati e sulle impostazioni di scansione di questo tipo di risultato.

Misconfigured Cloud Logging Export

Nome della categoria nell'API: MISCONFIGURED_CLOUD_LOGGING_EXPORT

Il progetto configurato per l'esportazione continua in Cloud Logging non è disponibile. Di conseguenza, Security Command Center non può inviare risultati a Logging.

Per risolvere questo problema, procedi in uno dei seguenti modi:

Se il periodo di recupero del progetto non è trascorso, ripristina il progetto mancante.

Se il progetto è stato eliminato definitivamente, configura un progetto nuovo o esistente per le esportazioni di Logging.

Scopri di più sugli asset supportati e sulle impostazioni di scansione di questo tipo di risultato.

VPC Service Controls Restriction

Nome della categoria nell'API: VPC_SC_RESTRICTION

Security Health Analytics non può produrre determinati risultati per un progetto perché il progetto è protetto da un perimetro di servizio. Devi concedere alaccount di serviziot Security Command Center l'accesso in entrata al perimetro di servizio.

L'identificatore del account di servizio è un indirizzo email con il seguente formato:

service-RESOURCE_KEYWORD-RESOURCE_ID@security-center-api.iam.gserviceaccount.com

Sostituisci quanto segue:

-

RESOURCE_KEYWORD: la parola chiaveorgoproject, a seconda della risorsa proprietaria del account di servizio -

RESOURCE_ID: uno dei seguenti valori:- L'ID organizzazione se l'account di servizio è di proprietà dell'organizzazione

- Il numero di progetto se l'account di servizio è di proprietà di un progetto

Se hai service account sia a livello di organizzazione che di progetto, applica la correzione a entrambi.

Per risolvere questo problema, segui questi passaggi.

Passaggio 1: determina quale perimetro di servizio blocca Security Health Analytics

Recupera l'ID univoco dei Controlli di servizio VPC e l'ID progetto associato al risultato:

- Per visualizzare i dettagli del risultato, fai clic sul nome della categoria.

- Nel campo Descrizione, copia l'ID univoco di Controlli di servizio VPC, ad esempio

5e4GI409D6BTWfOp_6C-uSwmTpOQWcmW82sfZW9VIdRhGO5pXyCJPQ. - Nel campo Percorso risorsa, copia l'ID del progetto.

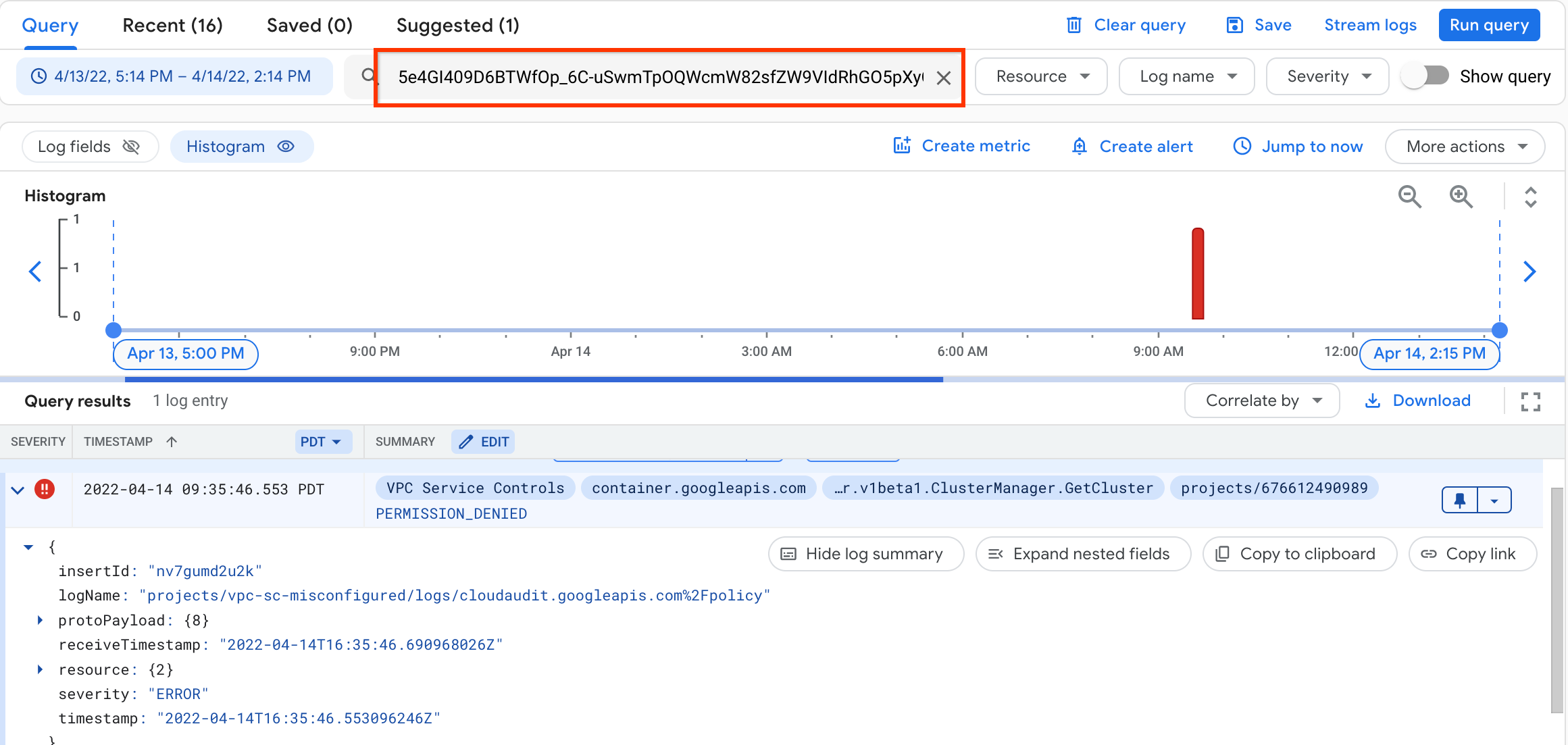

Ottieni l'ID della policy di accesso e il nome del perimetro di servizio:

Nella console Google Cloud , vai alla pagina Esplora log.

Nella barra degli strumenti, seleziona il progetto associato al problema.

Nella casella di ricerca, inserisci l'ID univoco dell'errore.

Se l'errore non viene visualizzato nei risultati della query, estendi la cronologia nell'istogramma e poi esegui di nuovo la query.

Fai clic sull'errore visualizzato.

Fai clic su Espandi campi nidificati.

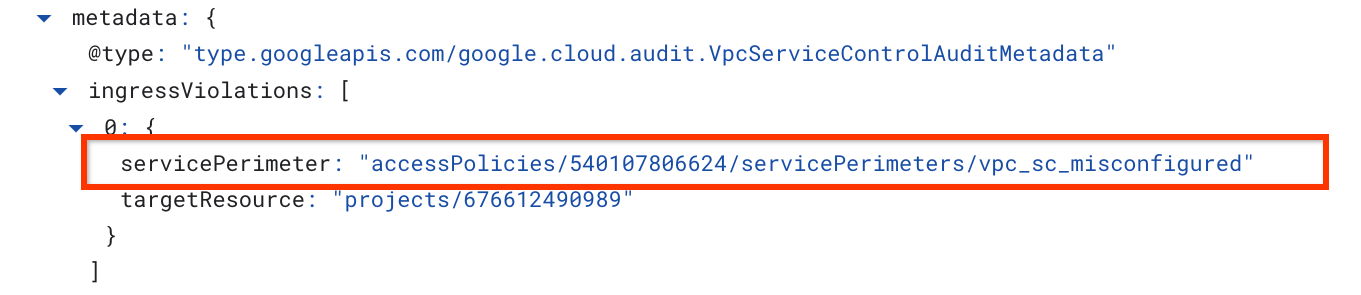

Copia il valore del campo

servicePerimeterName. Il valore ha il seguente formato:accessPolicies/ACCESS_POLICY/servicePerimeters/SERVICE_PERIMETERIn questo esempio, il nome completo della risorsa del perimetro di servizio è

accessPolicies/540107806624/servicePerimeters/vpc_sc_misconfigured.ACCESS_POLICYè l'ID criterio di accesso, ad esempio540107806624.SERVICE_PERIMETERè il nome del perimetro di servizio, ad esempiovpc_sc_misconfigured.

Per ottenere il nome visualizzato corrispondente all'ID policy di accesso, utilizza gcloud CLI.

Se non riesci a eseguire query a livello di organizzazione, chiedi al tuo amministratore di eseguire questo passaggio.

gcloud access-context-manager policies list \ --organization ORGANIZATION_IDSostituisci

ORGANIZATION_IDcon l'ID numerico della tua organizzazione.Viene visualizzato un output simile al seguente:

NAME ORGANIZATION SCOPES TITLE ETAG 540107806624 549441802605 default policy 2a9a7e30cbc14371 352948212018 549441802605 projects/393598488212 another_policy d7b47a9ecebd4659Il nome visualizzato è il titolo corrispondente all'ID policy di accesso. Prendi nota del nome visualizzato della policy di accesso e del nome del service perimeter. Ti serviranno nella sezione successiva.

Passaggio 2: crea una regola di traffico in entrata che conceda l'accesso al progetto

Questa sezione richiede l'accesso a livello di organizzazione ai Controlli di servizio VPC. Se non hai accesso a livello di organizzazione, chiedi all'amministratore di eseguire questi passaggi.

Nei passaggi successivi, crea una regola di ingresso nel perimetro di servizio che hai identificato nel passaggio 1.

Per concedere a un account di servizio l'accesso in entrata a un perimetro di servizio, segui questi passaggi.

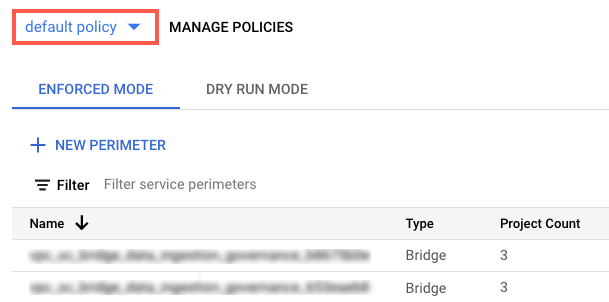

Vai a Controlli di servizio VPC.

Nella barra degli strumenti, seleziona la tua Google Cloud organizzazione.

Nell'elenco a discesa, seleziona il criterio di accesso che contiene il service perimeter a cui vuoi concedere l'accesso.

I perimetri di servizio associati al criterio di accesso vengono visualizzati nell'elenco.

Fai clic sul nome del perimetro di servizio.

Fai clic su Modifica perimetro.

Nel menu di navigazione, fai clic su Policy Ingress.

Fai clic su Aggiungi regola.

Configura la regola nel seguente modo:

Attributi FROM del client API

- Per Origine, seleziona Tutte le origini.

- In Identità, seleziona Identità selezionate.

- Nel campo Aggiungi utente/service account, fai clic su Seleziona.

- Inserisci l'indirizzo email del account di servizio. Se hai service account sia a livello di organizzazione che di progetto, aggiungili entrambi.

- Fai clic su Salva.

Attributi TO di servizi/risorse

Per Progetto, seleziona Tutti i progetti o seleziona il progetto specificato nel risultato.

Per Servizi, seleziona Tutti i servizi o seleziona servizi specifici per i quali vengono visualizzate violazioni dei Controlli di servizio VPC.

Se un perimetro di servizio limita l'accesso a un servizio richiesto, Security Health Analytics non può produrre risultati per quel servizio.

Nel menu di navigazione, fai clic su Salva.

Per saperne di più, consulta Configurazione delle policy di ingresso e di uscita.

Scopri di più sugli asset supportati e sulle impostazioni di scansione di questo tipo di risultato.

Security Command Center service account missing permissions

Nome della categoria nell'API: SCC_SERVICE_ACCOUNT_MISSING_PERMISSIONS

L'agente di servizio di Security Command Center non dispone delle autorizzazioni necessarie per funzionare correttamente.

L'identificatore del account di servizio è un indirizzo email con il seguente formato:

service-RESOURCE_KEYWORD-RESOURCE_ID@security-center-api.iam.gserviceaccount.com

Sostituisci quanto segue:

-

RESOURCE_KEYWORD: la parola chiaveorgoproject, a seconda della risorsa proprietaria del account di servizio -

RESOURCE_ID: uno dei seguenti valori:- L'ID organizzazione se l'account di servizio è di proprietà dell'organizzazione

- Il numero di progetto se l'account di servizio è di proprietà di un progetto

Se hai service account sia a livello di organizzazione che di progetto, applica la correzione a entrambi.

Per risolvere questo problema, segui questi passaggi:

Concedi il ruolo Agente di servizio Security Center (

roles/securitycenter.serviceAgent) alaccount di serviziot.Per saperne di più, consulta Concedere un singolo ruolo.

In alternativa, se vuoi utilizzare un ruolo personalizzato, assicurati che disponga delle autorizzazioni nel ruolo Agente di servizio Security Center.

Assicurati che non siano presenti criteri di rifiuto IAM che impediscano al account di servizio di utilizzare una qualsiasi delle autorizzazioni nei ruoli richiesti. Se esiste un criterio di negazione che blocca l'accesso, aggiungi l'account di servizio come entità di eccezione nel criterio di negazione.

Scopri di più sugli asset supportati e sulle impostazioni di scansione di questo tipo di risultato.

Passaggi successivi

Scopri di più sugli errori di Security Command Center.