Halaman ini menjelaskan cara menggunakan penampung Docker untuk menghosting penginstalan Elastic Stack, dan secara otomatis mengirimkan temuan, aset, log audit, dan sumber keamanan Security Command Center ke Elastic Stack. Dokumen ini juga menjelaskan cara mengelola data yang diekspor.

Docker adalah platform untuk mengelola aplikasi dalam container. Elastic Stack adalah platform informasi keamanan dan manajemen peristiwa (SIEM) yang menyerap data dari satu atau beberapa sumber dan memungkinkan tim keamanan mengelola respons terhadap insiden dan melakukan analisis real-time. Konfigurasi Elastic Stack yang dibahas dalam panduan ini mencakup empat komponen:

- Filebeat: agen ringan yang diinstal di host edge, seperti mesin virtual (VM), yang dapat dikonfigurasi untuk mengumpulkan dan meneruskan data

- Logstash: layanan transformasi yang menyerap data, memetakannya ke dalam kolom yang diperlukan, dan meneruskan hasilnya ke Elasticsearch

- Elasticsearch: mesin database penelusuran yang menyimpan data

- Kibana: mendukung dasbor yang memungkinkan Anda memvisualisasikan dan menganalisis data

Dalam panduan ini, Anda akan menyiapkan Docker, memastikan layanan Security Command Center danGoogle Cloud yang diperlukan dikonfigurasi dengan benar, serta menggunakan modul kustom untuk mengirimkan temuan, aset, log audit, dan sumber keamanan ke Elastic Stack.

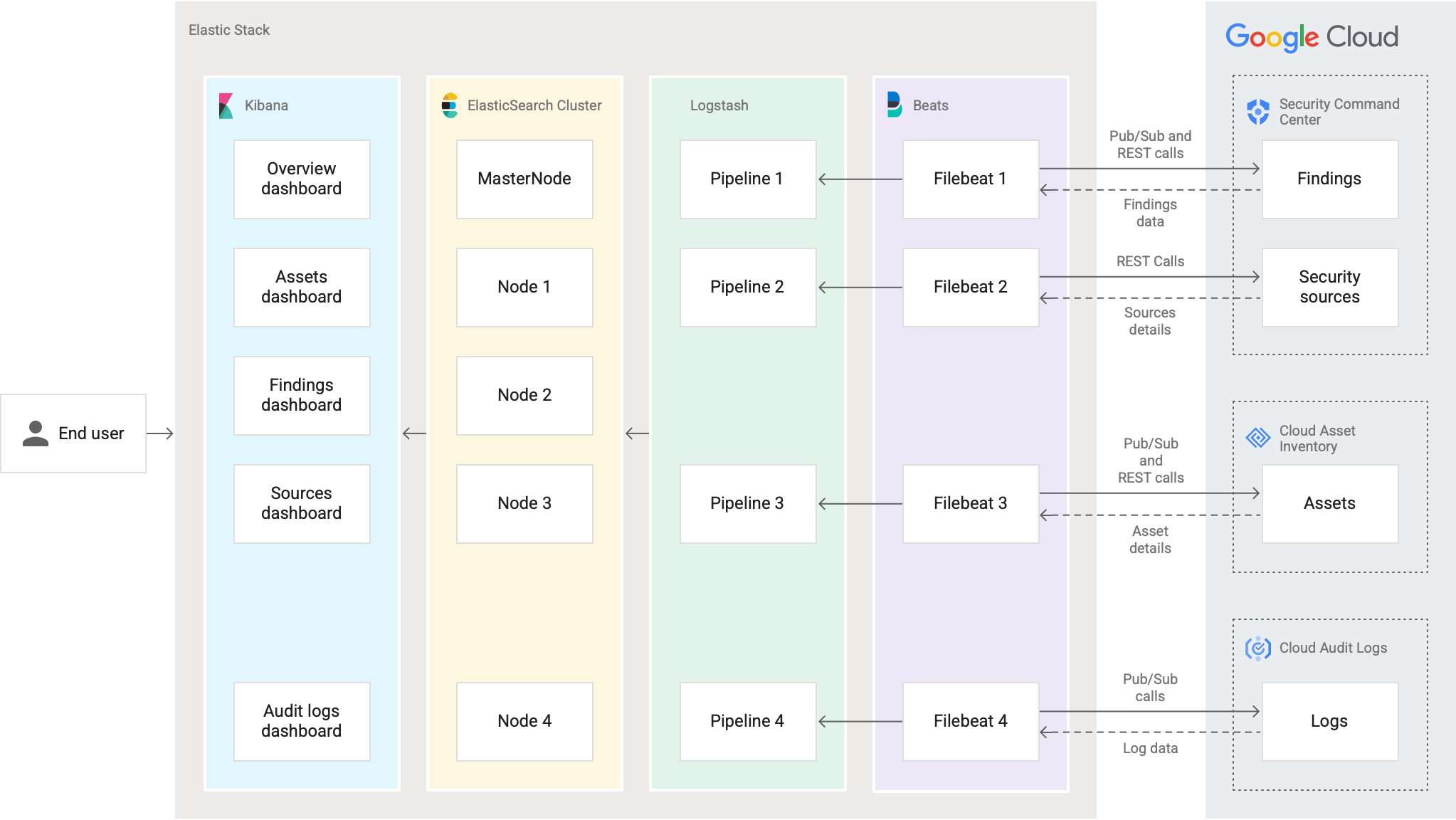

Gambar berikut mengilustrasikan jalur data saat menggunakan Elastic Stack dengan Security Command Center.

Mengonfigurasi autentikasi dan otorisasi

Sebelum terhubung ke Elastic Stack, Anda harus membuat akun layanan Identity and Access Management (IAM) di setiap organisasi yang ingin Anda hubungkan dan memberikan peran IAM tingkat organisasi dan tingkat project yang diperlukan Elastic Stack kepada akun tersebut. Google Cloud

Buat akun layanan dan berikan peran IAM

Langkah-langkah berikut menggunakan konsol Google Cloud . Untuk metode lainnya, lihat link di bagian akhir bagian ini.

Selesaikan langkah-langkah ini untuk setiap organisasi Google Cloud yang datanya dari Security Command Center ingin Anda impor.

- Di project yang sama tempat Anda membuat topik Pub/Sub, gunakan halaman Service Accounts di konsol Google Cloud untuk membuat akun layanan. Untuk mengetahui petunjuknya, lihat Membuat dan mengelola akun layanan.

Berikan peran berikut kepada akun layanan:

- Pub/Sub Admin (

roles/pubsub.admin) - Cloud Asset Owner (

roles/cloudasset.owner)

- Pub/Sub Admin (

Salin nama akun layanan yang baru saja Anda buat.

Gunakan pemilih project di konsol Google Cloud untuk beralih ke tingkat organisasi.

Buka halaman IAM untuk organisasi:

Pada halaman IAM, klik Berikan akses. Panel beri akses akan terbuka.

Di panel Izinkan akses, selesaikan langkah-langkah berikut:

- Di bagian Add principals di kolom New principals, tempelkan nama akun layanan.

Di bagian Assign roles, gunakan kolom Role untuk memberikan peran IAM berikut ke akun layanan:

- Security Center Admin Editor (

roles/securitycenter.adminEditor) - Security Center Notification Configurations Editor

(

roles/securitycenter.notificationConfigEditor) - Organization Viewer (

roles/resourcemanager.organizationViewer) - Cloud Asset Viewer (

roles/cloudasset.viewer) - Logs Configuration Writer (

roles/logging.configWriter) Klik Simpan. Akun layanan akan muncul di tab Permissions di halaman IAM di bagian View by principals.

Dengan pewarisan, akun layanan juga menjadi akun utama di semua project turunan organisasi. Peran yang berlaku di level project dicantumkan sebagai peran yang diwarisi.

Untuk mengetahui informasi selengkapnya tentang cara membuat akun layanan dan memberikan peran, lihat topik berikut:

Berikan kredensial ke Elastic Stack

Bergantung pada tempat Anda menghosting Elastic Stack, cara Anda memberikan kredensial IAM ke Elastic Stack akan berbeda.

Jika Anda menghosting container Docker di Google Cloud, pertimbangkan hal berikut:

Tambahkan akun layanan ke VM yang akan menghosting node Kubernetes Anda. Jika Anda menggunakan beberapa organisasiGoogle Cloud , tambahkan akun layanan ini ke organisasi lain dan berikan peran IAM yang dijelaskan di langkah 5 hingga 7 pada Membuat akun layanan dan memberikan peran IAM.

Jika Anda men-deploy container Docker di perimeter layanan, buat aturan masuk dan keluar. Untuk mengetahui petunjuknya, lihat Memberikan akses perimeter di Kontrol Layanan VPC.

Jika Anda menghosting container Docker di lingkungan lokal, buat kunci akun layanan untuk setiap organisasi Google Cloud . Anda memerlukan kunci akun layanan dalam format JSON untuk menyelesaikan panduan ini.

Untuk mempelajari praktik terbaik dalam menyimpan kunci akun layanan Anda secara aman, lihat Praktik terbaik untuk mengelola kunci akun layanan.

Jika Anda menginstal penampung Docker di cloud lain, konfigurasikan workload identity federation dan download file konfigurasi kredensial. Jika Anda menggunakan beberapa organisasi Google Cloud , tambahkan akun layanan ini ke organisasi lain dan berikan peran IAM yang dijelaskan di langkah 5 hingga 7 pada Membuat akun layanan dan memberikan peran IAM.

Mengonfigurasi notifikasi

Selesaikan langkah-langkah ini untuk setiap organisasi Google Cloud yang datanya dari Security Command Center ingin Anda impor.

Siapkan notifikasi temuan sebagai berikut:

- Aktifkan Security Command Center API.

- Buat filter untuk mengekspor temuan dan aset.

- Buat empat topik Pub/Sub: satu untuk setiap temuan, resource, log audit, dan aset.

NotificationConfigharus menggunakan topik Pub/Sub yang Anda buat untuk temuan.

Anda akan memerlukan ID organisasi, project ID, dan nama topik Pub/Sub dari tugas ini untuk mengonfigurasi Elastic Stack.

Aktifkan Cloud Asset API untuk project Anda.

Instal komponen Docker dan Elasticsearch

Ikuti langkah-langkah berikut untuk menginstal komponen Docker dan Elasticsearch di lingkungan Anda.

Menginstal Docker Engine dan Docker Compose

Anda dapat menginstal Docker untuk digunakan di lokal atau dengan penyedia cloud. Untuk memulai, selesaikan panduan berikut dalam dokumentasi produk Docker:

Menginstal Elasticsearch dan Kibana

Image Docker yang Anda instal di Menginstal Docker mencakup Logstash dan Filebeat. Jika Anda belum menginstal Elasticsearch dan Kibana, gunakan panduan berikut untuk menginstal aplikasi:

Anda memerlukan informasi berikut dari tugas-tugas tersebut untuk menyelesaikan panduan ini:

- Elastic Stack: host, port, sertifikat, nama pengguna, dan sandi

- Kibana: host, port, sertifikat, nama pengguna, dan sandi

Download modul GoApp

Bagian ini menjelaskan cara mendownload modul GoApp, program Go yang dikelola oleh Security Command Center. Modul ini mengotomatiskan proses penjadwalan panggilan API Security Command Center dan secara rutin mengambil data Security Command Center untuk digunakan di Elastic Stack.

Untuk menginstal GoApp, lakukan hal berikut:

Di jendela terminal, instal wget, utilitas software gratis yang digunakan untuk mengambil konten dari server web.

Untuk distribusi Ubuntu dan Debian, jalankan perintah berikut:

apt-get install wgetUntuk distribusi RHEL, CentOS, dan Fedora, jalankan perintah berikut:

yum install wgetInstal

unzip, utilitas software gratis yang digunakan untuk mengekstrak konten file ZIP.Untuk distribusi Ubuntu dan Debian, jalankan perintah berikut:

apt-get install unzipUntuk distribusi RHEL, CentOS, dan Fedora, jalankan perintah berikut:

yum install unzipBuat direktori untuk paket penginstalan GoogleSCCElasticIntegration:

mkdir GoogleSCCElasticIntegrationDownload paket penginstalan GoogleSCCElasticIntegration:

wget -c https://storage.googleapis.com/security-center-elastic-stack/GoogleSCCElasticIntegration-Installation.zipEkstrak konten paket penginstalan GoogleSCCElasticIntegration ke dalam direktori

GoogleSCCElasticIntegration:unzip GoogleSCCElasticIntegration-Installation.zip -d GoogleSCCElasticIntegrationBuat direktori kerja untuk menyimpan dan menjalankan komponen modul

GoApp:mkdir WORKING_DIRECTORYGanti

WORKING_DIRECTORYdengan nama direktori.Buka direktori penginstalan

GoogleSCCElasticIntegration:cd ROOT_DIRECTORY/GoogleSCCElasticIntegration/Ganti

ROOT_DIRECTORYdengan jalur ke direktori yang berisi direktoriGoogleSCCElasticIntegration.Pindahkan

install,config.yml,dashboards.ndjson, dan foldertemplates(dengan filefilebeat.tmpl,logstash.tmpl, dandocker.tmpl) ke direktori kerja Anda.mv install/install install/config.yml install/templates/docker.tmpl install/templates/filebeat.tmpl install/templates/logstash.tmpl install/dashboards.ndjson WORKING_DIRECTORYGanti

WORKING_DIRECTORYdengan jalur ke direktori kerja Anda.

Menginstal container Docker

Untuk menyiapkan container Docker, Anda mendownload dan menginstal image yang telah diformat sebelumnya dari Google Cloud yang berisi Logstash dan Filebeat. Untuk mengetahui informasi tentang image Docker, buka repositori Artifact Registry di konsol Google Cloud .

Selama penginstalan, Anda mengonfigurasi modul GoApp dengan kredensial Security Command Center dan Elastic Stack.

Buka direktori kerja Anda:

cd /WORKING_DIRECTORYGanti

WORKING_DIRECTORYdengan jalur ke direktori kerja Anda.Pastikan file berikut muncul di direktori kerja Anda:

├── config.yml ├── install ├── dashboards.ndjson ├── templates ├── filebeat.tmpl ├── docker.tmpl ├── logstash.tmplDi editor teks, buka file

config.ymldan tambahkan variabel yang diminta. Jika variabel tidak diperlukan, Anda dapat mengosongkannya.Variabel Deskripsi Wajib elasticsearchBagian untuk konfigurasi Elasticsearch Anda. Wajib hostAlamat IP host Elastic Stack Anda. Wajib passwordSandi Elasticsearch Anda. Opsional portPort untuk host Elastic Stack Anda. Wajib usernameNama pengguna Elasticsearch Anda. Opsional cacertSertifikat untuk server Elasticsearch (misalnya, path/to/cacert/elasticsearch.cer).Opsional http_proxyLink dengan nama pengguna, sandi, alamat IP, dan port untuk host proxy Anda (misalnya, http://USER:PASSWORD@PROXY_IP:PROXY_PORT).Opsional kibanaBagian untuk konfigurasi Kibana Anda. Wajib hostAlamat IP atau nama host yang akan diikat oleh server Kibana. Wajib passwordSandi Kibana Anda. Opsional portPort untuk server Kibana. Wajib usernameNama pengguna Kibana Anda. Opsional cacertSertifikat untuk server Kibana (misalnya, path/to/cacert/kibana.cer).Opsional cronBagian untuk konfigurasi cron Anda. Opsional assetBagian untuk konfigurasi cron aset Anda (misalnya, 0 */45 * * * *).Opsional sourceBagian untuk konfigurasi cron sumber Anda (misalnya, 0 */45 * * * *). Untuk mengetahui informasi selengkapnya, lihat Generator ekspresi cron.Opsional organizationsBagian untuk konfigurasi organisasi Google Cloud Anda. Untuk menambahkan beberapa organisasi Google Cloud , salin semuanya dari - id:kesubscription_namedi bagianresource.Wajib idID organisasi Anda. Wajib client_credential_pathSalah satu dari: - Jalur ke file JSON Anda, jika Anda menggunakan kunci akun layanan.

- File konfigurasi kredensial, jika Anda menggunakan Workload Identity Federation.

- Jangan tentukan apa pun jika ini adalah Google Cloud organisasi tempat Anda menginstal container Docker.

Opsional, bergantung pada lingkungan Anda updateApakah Anda mengupgrade dari versi sebelumnya, pilih nuntuk tidak atauyuntuk yaOpsional projectBagian untuk project ID Anda. Wajib idID untuk project yang berisi topik Pub/Sub. Wajib auditlogBagian untuk topik dan langganan Pub/Sub untuk log audit. Opsional topic_nameNama topik Pub/Sub untuk log audit Opsional subscription_nameNama langganan Pub/Sub untuk log audit Opsional findingsBagian untuk topik dan langganan Pub/Sub untuk temuan. Opsional topic_nameNama topik Pub/Sub untuk temuan. Opsional start_dateTanggal opsional untuk mulai memigrasikan temuan, misalnya, 2021-04-01T12:00:00+05:30Opsional subscription_nameNama langganan Pub/Sub untuk temuan. Opsional assetBagian untuk konfigurasi aset. Opsional iampolicyBagian untuk topik dan langganan Pub/Sub untuk kebijakan IAM. Opsional topic_nameNama topik Pub/Sub untuk kebijakan IAM. Opsional subscription_nameNama langganan Pub/Sub untuk kebijakan IAM. Opsional resourceBagian untuk topik dan langganan Pub/Sub untuk resource. Opsional topic_nameNama topik Pub/Sub untuk resource. Opsional subscription_nameNama langganan Pub/Sub untuk resource. Opsional Contoh file

config.ymlContoh berikut menunjukkan file

config.ymlyang mencakup dua organisasi Google Cloud .elasticsearch: host: 127.0.0.1 password: changeme port: 9200 username: elastic cacert: path/to/cacert/elasticsearch.cer http_proxy: http://user:password@proxyip:proxyport kibana: host: 127.0.0.1 password: changeme port: 5601 username: elastic cacert: path/to/cacert/kibana.cer cron: asset: 0 */45 * * * * source: 0 */45 * * * * organizations: – id: 12345678910 client_credential_path: update: project: id: project-id-12345 auditlog: topic_name: auditlog.topic_name subscription_name: auditlog.subscription_name findings: topic_name: findings.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings.subscription_name asset: iampolicy: topic_name: iampolicy.topic_name subscription_name: iampolicy.subscription_name resource: topic_name: resource.topic_name subscription_name: resource.subscription_name – id: 12345678911 client_credential_path: update: project: id: project-id-12346 auditlog: topic_name: auditlog2.topic_name subscription_name: auditlog2.subscription_name findings: topic_name: findings2.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings1.subscription_name asset: iampolicy: topic_name: iampolicy2.topic_name subscription_name: iampolicy2.subscription_name resource: topic_name: resource2.topic_name subscription_name: resource2.subscription_nameJalankan perintah berikut untuk menginstal image Docker dan mengonfigurasi modul

GoApp.chmod +x install ./installModul

GoAppmendownload image Docker, menginstal image, dan menyiapkan container.Setelah proses selesai, salin alamat email akun layanan WriterIdentity dari output penginstalan.

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{Direktori kerja Anda harus memiliki struktur berikut:

├── config.yml ├── dashboards.ndjson ├── docker-compose.yml ├── install ├── templates ├── filebeat.tmpl ├── logstash.tmpl ├── docker.tmpl └── main ├── client_secret.json ├── filebeat │ └── config │ └── filebeat.yml ├── GoApp │ └── .env └── logstash └── pipeline └── logstash.conf

Memperbarui izin untuk log audit

Untuk memperbarui izin agar log audit dapat mengalir ke SIEM Anda:

Buka halaman topik Pub/Sub.

Pilih project Anda yang mencakup topik Pub/Sub.

Pilih topik Pub/Sub yang Anda buat untuk log audit.

Di Permissions, tambahkan akun layanan WriterIdentity (yang Anda salin di langkah 4 prosedur penginstalan) sebagai akun utama baru dan tetapkan peran Pub/Sub Publisher kepadanya. Kebijakan log audit diperbarui.

Konfigurasi Docker dan Elastic Stack telah selesai. Sekarang Anda dapat menyiapkan Kibana.

Melihat log Docker

Buka terminal, lalu jalankan perintah berikut untuk melihat informasi container Anda, termasuk ID container. Catat ID untuk penampung tempat Elastic Stack diinstal.

docker container lsUntuk memulai container dan melihat log-nya, jalankan perintah berikut:

docker exec -it CONTAINER_ID /bin/bash cat go.logGanti

CONTAINER_IDdengan ID penampung tempat Elastic Stack diinstal.

Menyiapkan Kibana

Selesaikan langkah-langkah berikut saat Anda menginstal container Docker untuk pertama kalinya.

Buka

kibana.ymldi editor teks.sudo vim KIBANA_DIRECTORY/config/kibana.ymlGanti

KIBANA_DIRECTORYdengan jalur ke folder penginstalan Kibana Anda.Perbarui variabel berikut:

server.port: port yang akan digunakan untuk server backend Kibana; defaultnya adalah 5601server.host: alamat IP atau nama host yang akan diikat oleh server Kibanaelasticsearch.hosts: alamat IP dan port instance Elasticsearch yang akan digunakan untuk kueriserver.maxPayloadBytes: ukuran payload maksimum dalam byte untuk permintaan server masuk; defaultnya adalah 1.048.576url_drilldown.enabled: nilai Boolean yang mengontrol kemampuan untuk berpindah dari dasbor Kibana ke URL internal atau eksternal; defaultnya adalahtrue

Konfigurasi yang sudah selesai akan terlihat seperti berikut:

server.port: PORT server.host: "HOST" elasticsearch.hosts: ["http://ELASTIC_IP_ADDRESS:ELASTIC_PORT"] server.maxPayloadBytes: 5242880 url_drilldown.enabled: true

Mengimpor dasbor Kibana

- Buka aplikasi Kibana.

- Di menu navigasi, buka Stack Management, lalu klik Saved Objects.

- Klik Import, buka direktori kerja, lalu pilih dashboards.ndjson. Dasbor diimpor dan pola indeks dibuat.

Mengupgrade container Docker

Jika Anda men-deploy modul GoApp versi sebelumnya, Anda dapat mengupgrade ke versi yang lebih baru.

Saat mengupgrade penampung Docker ke versi yang lebih baru, Anda dapat mempertahankan penyiapan akun layanan yang ada, topik Pub/Sub, dan komponen ElasticSearch.

Jika Anda mengupgrade dari integrasi yang tidak menggunakan penampung Docker, lihat Mengupgrade ke rilis terbaru.

Jika Anda melakukan upgrade dari v1, selesaikan tindakan berikut:

Tambahkan peran Logs Configuration Writer (

roles/logging.configWriter) ke akun layanan.Buat topik Pub/Sub untuk log audit Anda.

Jika Anda menginstal penampung Docker di cloud lain, konfigurasikan workload identity federation dan download file konfigurasi kredensial.

Secara opsional, untuk menghindari masalah saat mengimpor dasbor baru, hapus dasbor yang ada dari Kibana:

- Buka aplikasi Kibana.

- Di menu navigasi, buka Stack Management, lalu klik Saved Objects.

- Telusuri Google SCC.

- Pilih semua dasbor yang ingin Anda hapus.

- Klik Hapus.

Hapus container Docker yang ada:

Buka terminal dan hentikan container:

docker stop CONTAINER_IDGanti

CONTAINER_IDdengan ID penampung tempat Elastic Stack diinstal.Hapus container Docker:

docker rm CONTAINER_IDJika perlu, tambahkan

-fsebelum ID penampung untuk menghapus penampung secara paksa.

Selesaikan langkah 1 hingga 7 di Mendownload modul GoApp.

Pindahkan file

config.envyang ada dari penginstalan sebelumnya ke direktori\update.Jika perlu, berikan izin yang dapat dieksekusi untuk menjalankan

./update:chmod +x ./update ./updateJalankan

./updateuntuk mengonversiconfig.envmenjadiconfig.yml.Pastikan file

config.ymlmenyertakan konfigurasi yang ada. Jika tidak, jalankan kembali./update.Untuk mendukung beberapa organisasi Google Cloud , tambahkan konfigurasi organisasi lain ke file

config.yml.Pindahkan file

config.ymlke direktori kerja Anda, tempat fileinstallberada.Selesaikan langkah-langkah di Menginstal Docker.

Selesaikan langkah-langkah di bagian Memperbarui izin untuk log audit.

Impor dasbor baru, seperti yang dijelaskan dalam Mengimpor dasbor Kibana. Langkah ini akan menimpa dasbor Kibana yang ada.

Melihat dan mengedit dasbor Kibana

Anda dapat menggunakan dasbor kustom di Elastic Stack untuk memvisualisasikan dan menganalisis temuan, aset, dan sumber keamanan. Dasbor menampilkan temuan penting dan membantu tim keamanan Anda memprioritaskan perbaikan.

Dasbor ringkasan

Dasbor Ringkasan berisi serangkaian diagram yang menampilkan jumlah total temuan di organisasi Anda menurut tingkat keparahan, kategori, dan status. Google Cloud Temuan dikompilasi dari layanan bawaan Security Command Center, seperti Security Health Analytics, Web Security Scanner, Event Threat Detection, dan Container Threat Detection, serta layanan terintegrasi yang Anda aktifkan.

Untuk memfilter konten berdasarkan kriteria seperti kesalahan konfigurasi atau kerentanan, Anda dapat memilih Finding class.

Diagram tambahan menunjukkan kategori, project, dan aset mana yang menghasilkan temuan terbanyak.

Dasbor aset

Dasbor Aset menampilkan tabel yang menunjukkan aset Google Cloud Anda. Tabel menampilkan pemilik aset, jumlah aset menurut jenis resource dan project, serta aset yang baru-baru ini ditambahkan dan diperbarui.

Anda dapat memfilter data aset menurut organisasi, nama aset, jenis aset, dan induk, serta melihat perincian temuan dengan cepat untuk aset tertentu. Jika Anda mengklik nama aset, Anda akan dialihkan ke halaman Aset Security Command Center di konsol Google Cloud dan ditampilkan detail untuk aset yang dipilih.

Dasbor log audit

Dasbor Log audit menampilkan serangkaian diagram dan tabel yang menunjukkan informasi log audit. Log audit yang disertakan dalam dasbor adalah log audit aktivitas administrator, akses data, peristiwa sistem, dan kebijakan ditolak. Tabel ini mencakup waktu, tingkat keparahan, jenis log, nama log, nama layanan, nama resource, dan jenis resource.

Anda dapat memfilter data menurut organisasi, sumber (seperti project), tingkat keparahan, jenis log, dan jenis resource.

Dasbor temuan

Dasbor Temuan mencakup diagram yang menampilkan temuan terbaru Anda. Diagram memberikan informasi tentang jumlah temuan, tingkat keparahan, kategori, dan statusnya. Anda juga dapat melihat temuan aktif dari waktu ke waktu, dan project atau resource mana yang memiliki temuan terbanyak.

Anda dapat memfilter data menurut organisasi dan kelas temuan.

Jika Anda mengklik nama temuan, Anda akan dialihkan ke halaman Temuan Security Command Center di konsol dan ditampilkan detail untuk temuan yang dipilih. Google Cloud

Dasbor sumber

Dasbor Sumber menampilkan jumlah total temuan dan sumber keamanan, jumlah temuan menurut nama sumber, dan tabel semua sumber keamanan Anda. Kolom tabel mencakup nama, nama tampilan, dan deskripsi.

Tambah kolom

- Buka dasbor.

- Klik Edit, lalu klik Edit visualisasi.

- Di bagian Tambahkan sub-bucket, pilih Pisahkan baris.

- Dalam daftar, pilih agregasi Istilah.

- Di menu drop-down Menurun, pilih menaik atau menurun. Di kolom Ukuran, masukkan jumlah maksimum baris untuk tabel.

- Pilih kolom yang ingin Anda tambahkan, lalu klik Perbarui.

- Simpan perubahan.

Menyembunyikan atau menghapus kolom

- Buka dasbor.

- Klik Edit.

- Untuk menyembunyikan kolom, di samping nama kolom, klik ikon visibilitas, atau mata.

- Untuk menghapus kolom, di samping nama kolom, klik X atau ikon hapus.

Uninstal integrasi dengan Elasticsearch

Selesaikan bagian berikut untuk menghapus integrasi antara Security Command Center dan Elasticsearch.

Menghapus dasbor, indeks, dan pola indeks

Hapus dasbor saat Anda ingin meng-uninstal solusi ini.

Buka dasbor.

Cari Google SCC dan pilih semua dasbor.

Klik Hapus dasbor.

Buka Stack Management > Index Management.

Tutup indeks berikut:

- gccassets

- gccfindings

- gccsources

- gccauditlogs

Buka Stack Management > Index Patterns.

Tutup pola berikut:

- gccassets

- gccfindings

- gccsources

- gccauditlogs

Meng-uninstal Docker

Hapus NotificationConfig untuk Pub/Sub. Untuk menemukan nama NotificationConfig, jalankan:

docker exec googlescc_elk ls docker exec googlescc_elk cat NotificationConf_}}HashId{{Menghapus feed Pub/Sub untuk aset, temuan, kebijakan IAM, dan log audit. Untuk menemukan nama feed, jalankan:

docker exec googlescc_elk ls docker exec googlescc_elk cat Feed_}}HashId{{Hapus sink untuk log audit. Untuk menemukan nama sink, jalankan:

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{Untuk melihat informasi penampung, termasuk ID penampung, buka terminal dan jalankan perintah berikut:

docker container lsHentikan penampung:

docker stop CONTAINER_IDGanti

CONTAINER_IDdengan ID penampung tempat Elastic Stack diinstal.Hapus container Docker:

docker rm CONTAINER_IDJika perlu, tambahkan

-fsebelum ID penampung untuk menghapus penampung secara paksa.Hapus image Docker:

docker rmi us.gcr.io/security-center-gcr-host/googlescc_elk_v3:latestHapus direktori kerja dan file

docker-compose.yml:rm -rf ./main docker-compose.yml

Langkah berikutnya

Pelajari lebih lanjut cara menyiapkan notifikasi temuan di Security Command Center.

Baca tentang memfilter notifikasi temuan di Security Command Center.