Nesta página, explicamos como usar um contêiner do Docker para hospedar a instalação do Elastic Stack e enviar automaticamente as descobertas, recursos, registros de auditoria e fontes de segurança do Security Command Center para o Elastic Stack. Também descreve como gerenciar os dados exportados.

O Docker é uma plataforma para gerenciar aplicativos em contêineres. O Elastic Stack é uma plataforma de informações de segurança e gerenciamento de eventos (SIEM, na sigla em inglês) que ingere dados de uma ou mais fontes e permite que as equipes de segurança gerenciem respostas a incidentes e realizem análises em tempo real. A configuração do Elastic Stack discutida neste guia inclui quatro componentes:

- Filebeat: um agente leve instalado em hosts de borda, como máquinas virtuais (VM), que podem ser configurados para coletar e encaminhar dados

- Logstash: um serviço de transformação que ingere dados, os mapeia para os campos obrigatórios e encaminha os resultados para o Elasticsearch

- Elasticsearch: um mecanismo de banco de dados de pesquisa que armazena dados

- Kibana: permite painéis que permitem visualizar e analisar dados

Neste guia, configure o Docker, certifique-se de que os serviços necessários do Security Command Center e do Google Cloud estejam configurados corretamente e use um módulo personalizado para enviar descobertas, recursos, registros de auditoria e fontes de segurança para o Elastic Stack.

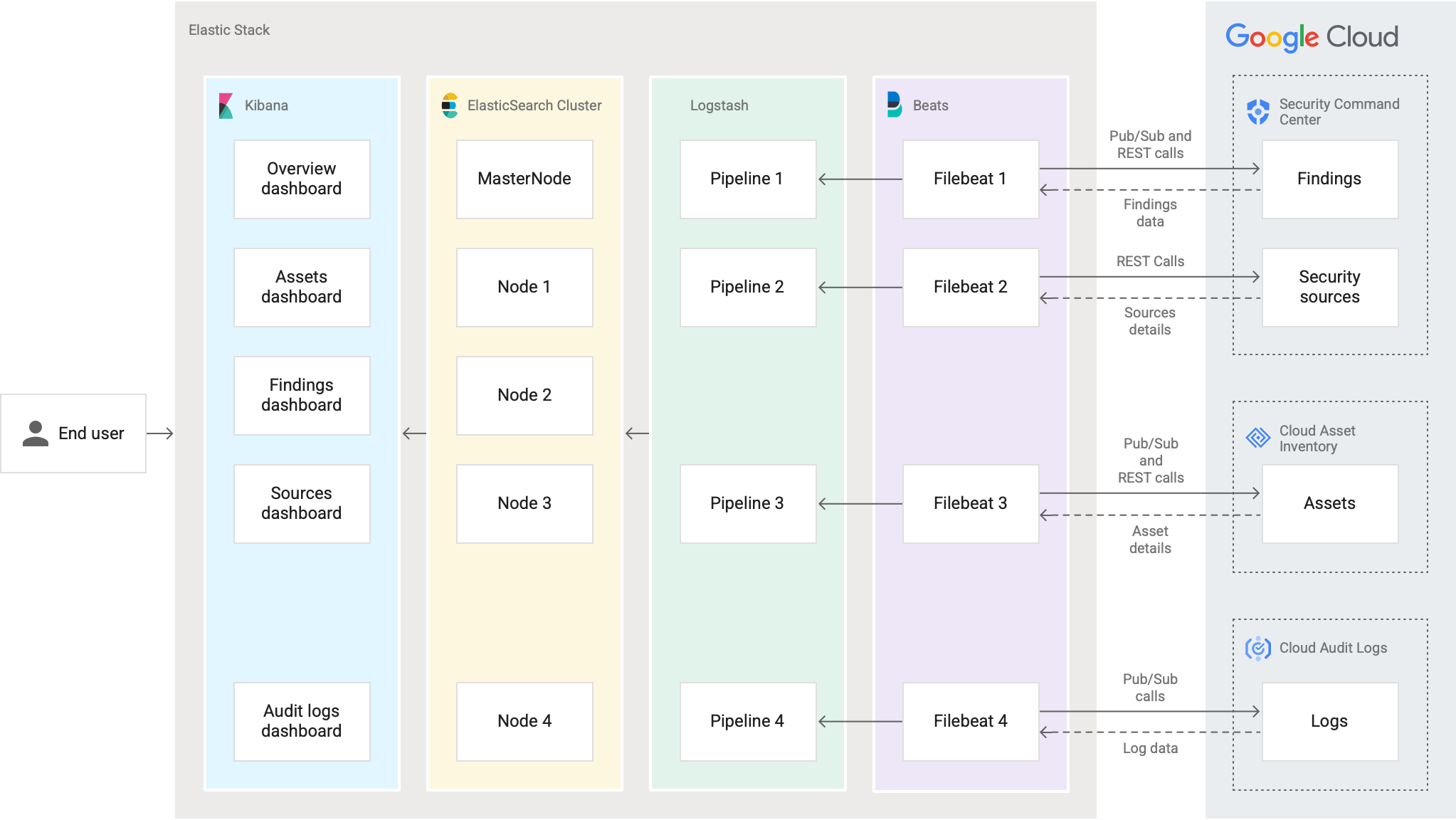

A figura a seguir ilustra o caminho de dados ao usar o Elastic Stack com o Security Command Center.

Configurar autenticação e autorização

Antes de se conectar ao Elastic Stack, crie uma conta de serviço do Identity and Access Management (IAM) em cada organização do Google Cloud a que você quer se conectar e conceda a ela os papéis necessários do IAM no nível da organização e do projeto.

Criar uma conta de serviço e conceder papéis do IAM

As etapas a seguir usam o console Google Cloud . Para ver outros métodos, consulte os links no final desta seção.

Conclua estas etapas para cada organização do Google Cloud de que você quer importar dados do Security Command Center.

- No mesmo projeto em que você cria os tópicos do Pub/Sub, use a página Contas de serviço no console Google Cloud para criar uma conta de serviço. Para instruções, consulte Criar e gerenciar contas de serviço.

Conceda à conta de serviço a estes papéis:

- Administrador do Pub/Sub (

roles/pubsub.admin) - Proprietário de recursos do Cloud (

roles/cloudasset.owner)

- Administrador do Pub/Sub (

Copie o nome da conta de serviço que você acabou de criar.

Use o seletor de projetos no console do Google Cloud para mudar para o nível da organização.

Abra a página IAM da organização:

Na página do IAM, clique em Conceder acesso. O painel de concessão de acesso é aberto.

No painel Conceder acesso, conclua as seguintes etapas:

- Na seção Adicionar principais no campo Novos principais, cole o nome da conta de serviço.

Na seção Atribuir papéis, use o campo Papel para conceder os seguintes papéis do IAM à conta de serviço:

- Editor administrador da Central de segurança (

roles/securitycenter.adminEditor) - Editor de configurações de notificação da Central de segurança

(

roles/securitycenter.notificationConfigEditor) - Leitor da organização (

roles/resourcemanager.organizationViewer) - Leitor de recursos do Cloud (

roles/cloudasset.viewer) - Gravador de configuração de registros (

roles/logging.configWriter) Clique em Salvar. A conta de serviço aparece na guia Permissões da página IAM em Ver pelos principais.

Por herança, a conta de serviço também se torna uma conta principal em todos os projetos filhos da organização. Os papéis aplicáveis no nível do projeto são listados como papéis herdados.

Para mais informações sobre como criar contas de serviço e conceder papéis, consulte estes tópicos:

Forneça as credenciais ao Elastic Stack

Dependendo de onde você está hospedando o Elastic Stack, como você fornece as credenciais do IAM para o Elastic Stack.

Se você estiver hospedando o contêiner do Docker em Google Cloud, considere o seguinte:

Adicione a conta de serviço à VM que vai hospedar os nós do Kubernetes. Se você estiver usando várias organizações doGoogle Cloud , adicione essa conta de serviço às outras organizações e conceda a ela os papéis do IAM descritos nas etapas 5 a 7 de Criar uma conta de serviço e conceder papéis do IAM.

Se você implantar o contêiner do Docker em um perímetro de serviço, crie as regras de entrada e saída. Para instruções, consulte Como conceder acesso ao perímetro no VPC Service Controls.

Se você estiver hospedando o contêiner do Docker no seu ambiente local, crie uma chave de conta de serviço para cada organização do Google Cloud . Você precisa das chaves da conta de serviço no formato JSON para concluir este guia.

Para saber mais sobre as práticas recomendadas para armazenar as chaves da conta de serviço com segurança, consulte Práticas recomendadas para gerenciar chaves de contas de serviço.

Se você estiver instalando o contêiner do Docker em outra nuvem, configure a federação de identidade da carga de trabalho e faça o download dos arquivos de configuração de credenciais. Se você estiver usando várias organizações do Google Cloud , adicione essa conta de serviço às outras organizações e conceda a ela os papéis do IAM descritos nas etapas 5 a 7 de Criar uma conta de serviço e conceder papéis do IAM.

Configurar notificações

Conclua estas etapas para cada organização do Google Cloud de que você quer importar dados do Security Command Center.

Configure as notificações de descoberta da seguinte forma:

- Ative a API Security Command Center.

- Crie um filtro para exportar descobertas e recursos.

- Criar quatro tópicos do Pub/Sub: para descobertas, recursos, registros de auditoria e recursos. O

NotificationConfigprecisa usar o tópico do Pub/Sub criado para as descobertas.

Você precisará do ID da organização, do ID do projeto e dos nomes dos tópicos do Pub/Sub desta tarefa para configurar o Elastic Stack.

Ative a API Cloud Asset no projeto.

Instalar os componentes Docker e Elasticsearch

Siga estas etapas para instalar os componentes do Docker e do Elasticsearch no seu ambiente.

Instalar o Docker Engine e o Docker Compose

Você pode instalar o Docker para uso no local ou com um provedor de nuvem. Para começar, conclua os seguintes guias na documentação do produto do Docker:

Instale o Elasticsearch e o Kibana

A imagem do Docker que você instalou em Instalar o Docker inclui o Logstash e o Filebeat. Se você ainda não tiver o Elasticsearch e o Kibana instalados, use os seguintes guias para instalar os aplicativos:

Você precisa das seguintes informações dessas tarefas para concluir este guia:

- Elastic Stack: host, port, username e password

- Kibana: host, porta, certificado, nome de usuário e senha

Fazer o download do módulo GoApp

Nesta seção, explicamos como fazer o download do módulo GoApp, um programa Go

mantido pelo Security Command Center. O módulo automatiza o processo de programação

de chamadas da API Security Command Center e recupera regularmente os dados do Security Command Center para uso no

Elastic Stack.

Para instalar o GoApp, faça o seguinte:

Em uma janela de terminal, instale o wget, um utilitário de software gratuito usado para recuperar conteúdo dos servidores da Web.

Para distribuições do Ubuntu e Debian, execute o seguinte:

apt-get install wgetPara as distribuições RHEL, CentOS e Fedora, execute o seguinte:

yum install wgetInstale o

unzip, um utilitário de software gratuito usado para extrair o conteúdo de arquivos ZIP.Para distribuições do Ubuntu e Debian, execute o seguinte:

apt-get install unzipPara as distribuições RHEL, CentOS e Fedora, execute o seguinte:

yum install unzipCrie um diretório para o pacote de instalação do GoogleSCCElasticIntegration:

mkdir GoogleSCCElasticIntegrationFaça o download do pacote de instalação do GoogleSCCElasticIntegration:

wget -c https://storage.googleapis.com/security-center-elastic-stack/GoogleSCCElasticIntegration-Installation.zipExtraia o conteúdo do pacote de instalação do GoogleSCCElasticIntegration no diretório

GoogleSCCElasticIntegration:unzip GoogleSCCElasticIntegration-Installation.zip -d GoogleSCCElasticIntegrationCrie um diretório de trabalho para armazenar e executar componentes do módulo

GoApp:mkdir WORKING_DIRECTORYSubstitua

WORKING_DIRECTORYpelo nome do diretório.Navegue até o diretório de instalação

GoogleSCCElasticIntegration:cd ROOT_DIRECTORY/GoogleSCCElasticIntegration/Substitua

ROOT_DIRECTORYpelo caminho para o diretório que contém o diretórioGoogleSCCElasticIntegration.Mova

install,config.yml,dashboards.ndjsone a pastatemplatespara seu diretório de trabalho com os arquivosfilebeat.tmpl,logstash.tmpledocker.tmpl.mv install/install install/config.yml install/templates/docker.tmpl install/templates/filebeat.tmpl install/templates/logstash.tmpl install/dashboards.ndjson WORKING_DIRECTORYSubstitua

WORKING_DIRECTORYpelo caminho para o diretório de trabalho.

Instalar o contêiner do Docker

Para configurar o contêiner do Docker, faça o download e a instalação de uma imagem pré-formatada de Google Cloud que contenha o Logstash e o Filebeat. Para informações sobre a imagem do Docker, acesse o repositório do Artifact Registry no console Google Cloud .

Durante a instalação, configure o módulo GoApp com as credenciais do Security Command Center

e do Elastic Stack.

Navegue até o diretório de trabalho:

cd /WORKING_DIRECTORYSubstitua

WORKING_DIRECTORYpelo caminho para o diretório de trabalho.Verifique se os seguintes arquivos aparecem no seu diretório de trabalho:

├── config.yml ├── install ├── dashboards.ndjson ├── templates ├── filebeat.tmpl ├── docker.tmpl ├── logstash.tmplEm um editor de texto, abra o arquivo

config.ymle adicione as variáveis solicitadas. Se uma variável não for obrigatória, deixe-a em branco.Variável Descrição Obrigatório elasticsearchA seção de configuração do Elasticsearch. Obrigatório hostO endereço IP do seu host do Elastic Stack. Obrigatório passwordSua senha do Elasticsearch. Opcional portA porta do host do Elastic Stack. Obrigatório usernameSeu nome de usuário do Elasticsearch. Opcional cacertO certificado do servidor Elasticsearch (por exemplo, path/to/cacert/elasticsearch.cer).Opcional http_proxyUm link com o nome de usuário, a senha, o endereço IP e a porta do host de proxy (por exemplo, http://USER:PASSWORD@PROXY_IP:PROXY_PORT).Opcional kibanaA seção de configuração do Kibana. Obrigatório hostO endereço IP ou o nome do host a que o servidor Kibana será vinculado. Obrigatório passwordSua senha do Kibana. Opcional portA porta do servidor Kibana. Obrigatório usernameSeu nome de usuário do Kibana. Opcional cacertO certificado do servidor Kibana (por exemplo, path/to/cacert/kibana.cer).Opcional cronA seção da configuração do cron. Opcional assetA seção de configuração do cron do recurso (por exemplo, 0 */45 * * * *).Opcional sourceA seção de configuração do cron de origem (por exemplo, 0 */45 * * * *). Para mais informações, consulte Gerador de expressão cron.Opcional organizationsA seção de configuração da sua organização Google Cloud . Para adicionar várias organizações Google Cloud , copie tudo de - id:parasubscription_nameemresource.Obrigatório idID da organização. Obrigatório client_credential_pathUma destas: - O caminho para o arquivo JSON, se você estiver usando chaves de conta de serviço.

- O arquivo de configuração de credencial, se você estiver usando a federação de identidade da carga de trabalho.

- Não especifique nada se essa for a organização Google Cloud em que você está instalando o contêiner do Docker.

Opcional, dependendo do seu ambiente updateSe você está fazendo upgrade de uma versão anterior, npara não ouypara simOpcional projectA seção do ID do projeto. Obrigatório idO ID do projeto que contém o tópico do Pub/Sub. Obrigatório auditlogA seção do tópico do Pub/Sub e a assinatura para registros de auditoria. Opcional topic_nameO nome do tópico do Pub/Sub para registros de auditoria Opcional subscription_nameO nome da assinatura do Pub/Sub para registros de auditoria Opcional findingsA seção que contém o tópico do Pub/Sub e a assinatura das descobertas. Opcional topic_nameO nome do tópico Pub/Sub para descobertas. Opcional start_dateA data opcional para começar a migrar as descobertas, por exemplo, 2021-04-01T12:00:00+05:30Opcional subscription_nameO nome da assinatura do Pub/Sub para descobertas. Opcional assetA seção da configuração do recurso. Opcional iampolicyA seção do tópico do Pub/Sub e a assinatura das políticas do IAM. Opcional topic_nameO nome do tópico Pub/Sub das políticas do IAM Opcional subscription_nameO nome da assinatura do Pub/Sub para políticas do IAM Opcional resourceA seção do tópico do Pub/Sub e a assinatura de recursos. Opcional topic_nameO nome do tópico Pub/Sub para recursos. Opcional subscription_nameO nome da assinatura do Pub/Sub para recursos. Opcional Exemplo de arquivo

config.yml:O exemplo a seguir mostra um arquivo

config.ymlque inclui duas organizações Google Cloud .elasticsearch: host: 127.0.0.1 password: changeme port: 9200 username: elastic cacert: path/to/cacert/elasticsearch.cer http_proxy: http://user:password@proxyip:proxyport kibana: host: 127.0.0.1 password: changeme port: 5601 username: elastic cacert: path/to/cacert/kibana.cer cron: asset: 0 */45 * * * * source: 0 */45 * * * * organizations: – id: 12345678910 client_credential_path: update: project: id: project-id-12345 auditlog: topic_name: auditlog.topic_name subscription_name: auditlog.subscription_name findings: topic_name: findings.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings.subscription_name asset: iampolicy: topic_name: iampolicy.topic_name subscription_name: iampolicy.subscription_name resource: topic_name: resource.topic_name subscription_name: resource.subscription_name – id: 12345678911 client_credential_path: update: project: id: project-id-12346 auditlog: topic_name: auditlog2.topic_name subscription_name: auditlog2.subscription_name findings: topic_name: findings2.topic_name start_date: 2021-05-01T12:00:00+05:30 subscription_name: findings1.subscription_name asset: iampolicy: topic_name: iampolicy2.topic_name subscription_name: iampolicy2.subscription_name resource: topic_name: resource2.topic_name subscription_name: resource2.subscription_nameExecute os comandos a seguir para instalar a imagem do Docker e configurar o módulo

GoApp.chmod +x install ./installO módulo

GoAppfaz o download da imagem do Docker, instala a imagem e configura o contêiner.Quando o processo for concluído, copie o endereço de e-mail da conta de serviço do WriterIdentity na saída da instalação.

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{Seu diretório de trabalho precisa ter a seguinte estrutura:

├── config.yml ├── dashboards.ndjson ├── docker-compose.yml ├── install ├── templates ├── filebeat.tmpl ├── logstash.tmpl ├── docker.tmpl └── main ├── client_secret.json ├── filebeat │ └── config │ └── filebeat.yml ├── GoApp │ └── .env └── logstash └── pipeline └── logstash.conf

Atualizar permissões para registros de auditoria

Para atualizar as permissões e permitir o fluxo de registros de auditoria no SIEM:

Acesse a página de tópicos do Pub/Sub.

Selecione o projeto que inclui seus tópicos do Pub/Sub.

Selecione o tópico do Pub/Sub que você criou para registros de auditoria.

Em Permissões, adicione a conta de serviço do WriterIdentity (que você copiou na etapa 4 do procedimento de instalação) como uma nova conta principal e atribua a ela o papel do Editor do Pub/Sub. A política de registro de auditoria foi atualizada.

As configurações do Docker e do Elastic Stack estão concluídas. Agora é possível configurar o Kibana.

Ver registros do Docker

Abra um terminal e execute o seguinte comando para ver informações sobre o contêiner, incluindo IDs. Observe o ID do contêiner em que o Elastic Stack está instalado.

docker container lsPara iniciar um contêiner e visualizar os registros dele, execute os seguintes comandos:

docker exec -it CONTAINER_ID /bin/bash cat go.logSubstitua

CONTAINER_IDpelo ID do contêiner em que o Elastic Stack está instalado.

Configurar Kibana

Conclua estas etapas ao instalar o contêiner do Docker pela primeira vez.

Abra

kibana.ymlem um editor de texto.sudo vim KIBANA_DIRECTORY/config/kibana.ymlSubstitua

KIBANA_DIRECTORYpelo caminho até a pasta de instalação do Kibana.Atualize as seguintes variáveis:

server.port: a porta a ser usada no servidor de back-end do Kibana; o padrão é 5601server.host: o endereço IP ou o nome do host a que o servidor Kibana será vinculadoelasticsearch.hosts: o endereço IP e a porta da instância do Elasticsearch para usar em consultas.server.maxPayloadBytes: o tamanho máximo do payload em bytes para solicitações recebidas do servidor; o padrão é 1.048.576url_drilldown.enabled: um valor booleano que controla a capacidade de navegar do painel do Kibana para URLs internos ou externos. o padrão étrue

A configuração concluída é semelhante a esta:

server.port: PORT server.host: "HOST" elasticsearch.hosts: ["http://ELASTIC_IP_ADDRESS:ELASTIC_PORT"] server.maxPayloadBytes: 5242880 url_drilldown.enabled: true

Importar painéis do Kibana

- Abra o aplicativo Kibana.

- No menu de navegação, acesse Gerenciamento de pilha e clique em Objetos salvos.

- Clique em Importar, navegue até o diretório de trabalho e selecione dashboards.ndjson. Os painéis são importados e os padrões de índice são criados.

Fazer upgrade do contêiner do Docker

Se você tiver implantado uma versão anterior do módulo GoApp, será possível fazer upgrade para uma versão mais recente.

Ao fazer upgrade do contêiner do Docker para uma versão mais recente, é possível

manter a configuração atual da sua conta de serviço, os tópicos do

Pub/Sub e os componentes do ElasticSearch.

Se você estiver fazendo upgrade de uma integração que não usava um contêiner do Docker, consulte Fazer upgrade para a versão mais recente.

Se você estiver fazendo upgrade da v1, conclua estas ações:

Adicione o papel Gravador de configuração de registros (

roles/logging.configWriter) à conta de serviço.Crie um tópico do Pub/Sub para seus registros de auditoria.

Se você estiver instalando o contêiner do Docker em outra nuvem, configure a federação de identidade da carga de trabalho e faça o download do arquivo de configuração de credenciais.

Para evitar problemas ao importar os novos painéis, remova os painéis existentes do Kibana:

- Abra o aplicativo Kibana.

- No menu de navegação, acesse Gerenciamento de pilha e clique em Objetos salvos.

- Pesquise Google SCC.

- Selecione todos os painéis que você quer remover.

- Clique em Excluir.

Remova o contêiner do Docker:

Abra um terminal e interrompa o contêiner:

docker stop CONTAINER_IDSubstitua

CONTAINER_IDpelo ID do contêiner em que o Elastic Stack está instalado.Remova o contêiner do Docker:

docker rm CONTAINER_IDSe necessário, adicione

-fantes do ID do contêiner para removê-lo forçadamente.

Conclua as etapas de 1 a 7 em Fazer o download do módulo GoApp.

Mova o arquivo

config.envda instalação anterior para o diretório\update.Se necessário, conceda permissão executável para executar

./update:chmod +x ./update ./updateExecute

./updatepara converterconfig.envemconfig.yml.Verifique se o arquivo

config.ymlinclui a configuração atual. Caso contrário, execute novamente./update.Para aceitar várias organizações Google Cloud , adicione outra configuração de organização ao arquivo

config.yml.Mova o arquivo

config.ymlpara o diretório de trabalho, onde o arquivoinstallestá localizado.Conclua as etapas em Instalar o Docker.

Siga as etapas em Atualizar permissões para registros de auditoria.

Importe os novos painéis, conforme descrito em Importar painéis do Kibana. Esta etapa substituirá os painéis do Kibana.

Ver e editar painéis do Kibana

Você pode usar os painéis personalizados no Elastic Stack para visualizar e analisar suas descobertas, recursos e fontes de segurança. Os painéis exibem descobertas importantes e ajudam a equipe de segurança a priorizar correções.

Painel de visão geral

O painel Visão geral contém uma série de gráficos que mostram o número total de descobertas nas suas organizações do Google Cloud por nível de gravidade, categoria e estado. As descobertas são compiladas nos serviços integrados do Security Command Center, como Análise de integridade da segurança, Web Security Scanner, Detecção de ameaças a eventos e Detecção de ameaças a contêineres, além de todos os serviços integrados que você ativar.

Para filtrar o conteúdo por critérios como configurações incorretas ou vulnerabilidades, selecione a classe de descoberta.

Outros gráficos mostram quais categorias, projetos e recursos estão gerando mais descobertas.

Painel de recursos

O painel Recursos mostra tabelas com seus recursos do Google Cloud. As tabelas mostram proprietários de recursos, contagens de recursos por tipo de recurso e projetos e seus recursos adicionados e atualizados mais recentemente.

É possível filtrar os dados dos recursos por organização, nome, tipo e pais e detalhar rapidamente as descobertas de recursos específicos. Se você clicar no nome de um recurso, será redirecionado para a página Recursos do Security Command Center no console do Google Cloud e verá os detalhes do recurso selecionado.

Painel de registros de auditoria

O painel Registros de auditoria exibe uma série de gráficos e tabelas que mostra informações sobre o registro de auditoria. Os registros de auditoria incluídos no painel são atividades do administrador, acesso a dados, eventos do sistema e registros de auditoria negados pela política. A tabela inclui hora, gravidade, tipo de registro, nome do registro, nome do serviço, nome do recurso e tipo de recurso.

É possível filtrar os dados por organização, fonte (como um projeto), gravidade, tipo de registro e tipo de recurso.

Painel de descobertas

O painel Descobertas inclui gráficos que mostram suas descobertas mais recentes. Os gráficos fornecem informações sobre o número de descobertas, a gravidade, a categoria e o estado das descobertas. Também é possível ver as descobertas ativas ao longo do tempo e quais projetos ou recursos têm mais descobertas.

É possível filtrar os dados por organização e classe de descoberta.

Se você clicar em um nome de descoberta, será redirecionado para a página Descobertas do Security Command Center no console do Google Cloud e verá os detalhes da descoberta selecionada.

Painel de origens

O painel Fontes mostra o número total de descobertas e fontes de segurança, o número de descobertas por nome de origem e uma tabela de todas as suas fontes de segurança. As colunas da tabela incluem nome, nome de exibição e descrição.

Adicionar colunas

- Acesse um painel.

- Clique em Editar e, em seguida, em Editar detalhes.

- Em Adicionar sub-bucket, selecione Dividir linhas.

- Na lista, selecione a agregação Termos.

- No menu suspenso Decrescente, selecione crescente ou decrescente. No campo Tamanho, insira o número máximo de linhas para a tabela.

- Selecione a coluna que você quer adicionar e clique em Atualizar.

- Salve as alterações.

Ocultar ou remover colunas

- Navegue até o painel

- Clique em Editar.

- Para ocultar uma coluna, clique no ícone de visibilidade ao lado do nome dela.

- Para remover uma coluna, clique no ícone X ou de exclusão ao lado do nome dela.

Desinstalar a integração com o Elasticsearch

Conclua as seções a seguir para remover a integração entre o Security Command Center e o Elasticsearch.

Remover painéis, índices e padrões de índice

Remova os painéis quando quiser desinstalar esta solução.

Acesse os painéis.

Pesquise Google SCC e selecione todos os painéis.

Clique em Excluir painéis.

Navegue até Gerenciamento de pilha > Gerenciamento de índice.

Feche os seguintes índices:

- gccassets

- gccfindings

- gccsources

- gccauditlogs

Navegue até Gerenciamento de pilha > Padrões de índice.

Feche os seguintes padrões:

- gccassets

- gccfindings

- gccsources

- gccauditlogs

Desinstalar o Docker

Exclua o NotificationConfig do Pub/Sub. Para encontrar o nome do NotificationConfig, execute:

docker exec googlescc_elk ls docker exec googlescc_elk cat NotificationConf_}}HashId{{Remover feeds do Pub/Sub para recursos, descobertas, políticas do IAM e registros de auditoria. Para encontrar os nomes dos feeds, execute:

docker exec googlescc_elk ls docker exec googlescc_elk cat Feed_}}HashId{{Remova o coletor dos registros de auditoria. Para encontrar o nome do coletor, execute:

docker exec googlescc_elk ls docker exec googlescc_elk cat Sink_}}HashId{{Para ver suas informações de contêiner, incluindo os IDs, abra o terminal e execute o seguinte comando:

docker container lsPare o contêiner:

docker stop CONTAINER_IDSubstitua

CONTAINER_IDpelo ID do contêiner em que o Elastic Stack está instalado.Remova o contêiner do Docker:

docker rm CONTAINER_IDSe necessário, adicione

-fantes do ID do contêiner para removê-lo forçamente.Remova a imagem do Docker:

docker rmi us.gcr.io/security-center-gcr-host/googlescc_elk_v3:latestExclua o diretório de trabalho e o arquivo

docker-compose.yml:rm -rf ./main docker-compose.yml

A seguir

Saiba mais sobre como configurar notificações de descoberta no Security Command Center.

Leia sobre como filtrar notificações de descoberta no Security Command Center.